Przykład analizy wykresu łańcucha rozprzestrzenia się zagrożeń

Ta sekcja zawiera przykład wykresu łańcucha rozprzestrzenia się zagrożeń i tego, jak można go użyć do analizy ataku na urządzenia użytkowników.

Rozważmy atak przy użyciu phishingowej wiadomości e-mail zawierającej załącznik. Załącznik jest plikiem wykonywalnym.

Użytkownik zapisuje i uruchamia plik na swoim urządzeniu. Kaspersky Endpoint Security for Windows wykrywa typ szkodliwego obiektu.

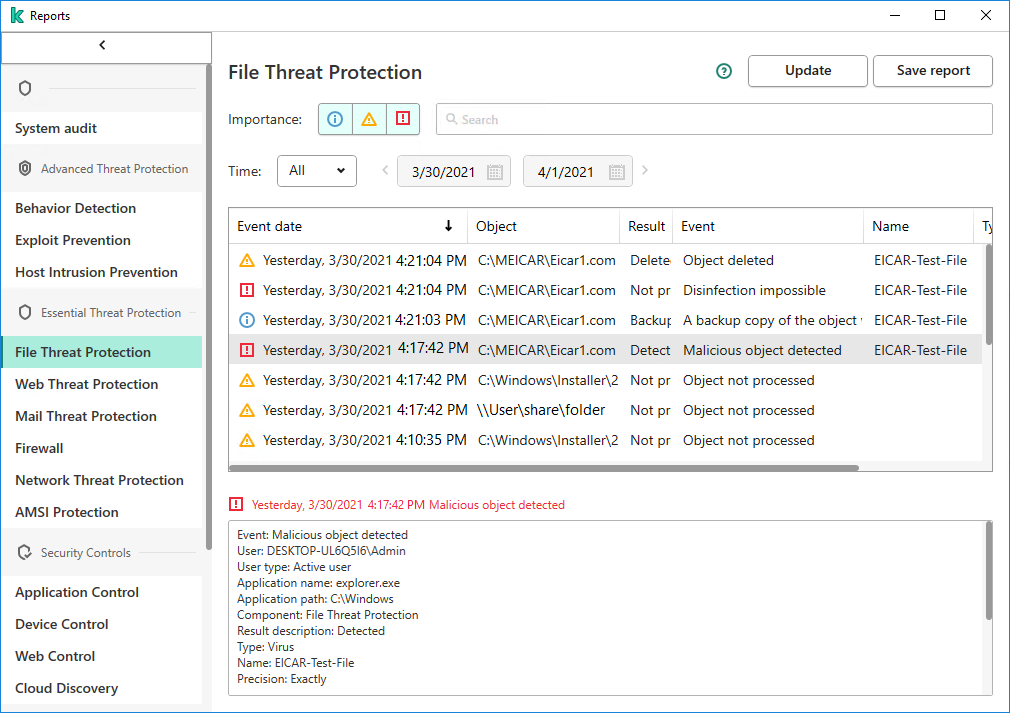

Wykrywanie w Kaspersky Endpoint Security for Windows

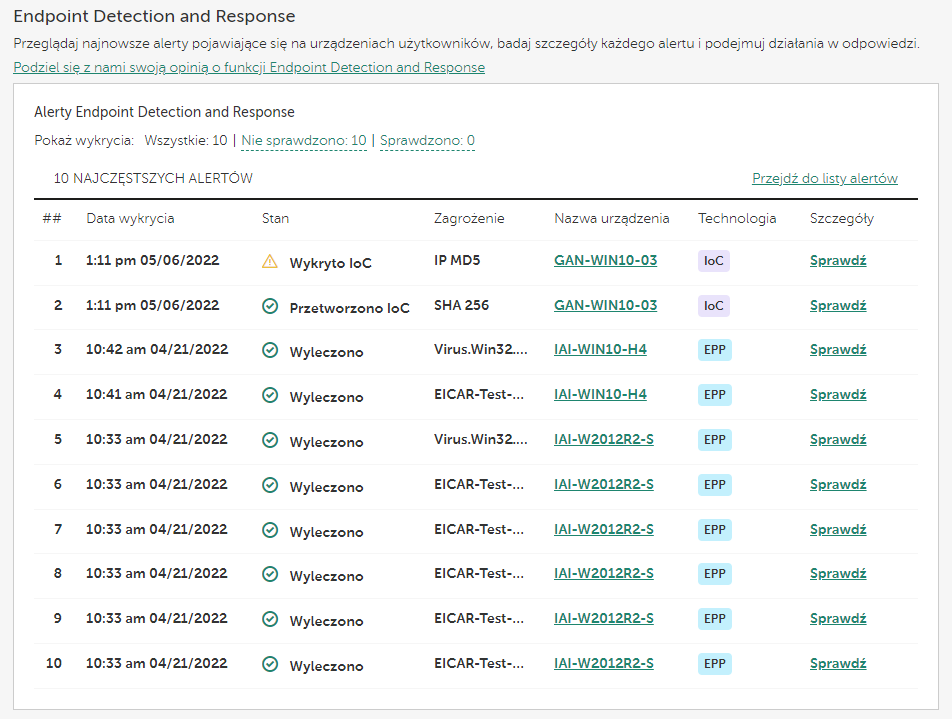

Widżet Endpoint Detection and Response wyświetla do 10 alertów.

Widżet Endpoint Detection and Response

Klikając odnośnik Sprawdź w wymaganym wierszu widżetu, możesz przejść do wykresu łańcucha rozprzestrzeniania się zagrożeń.

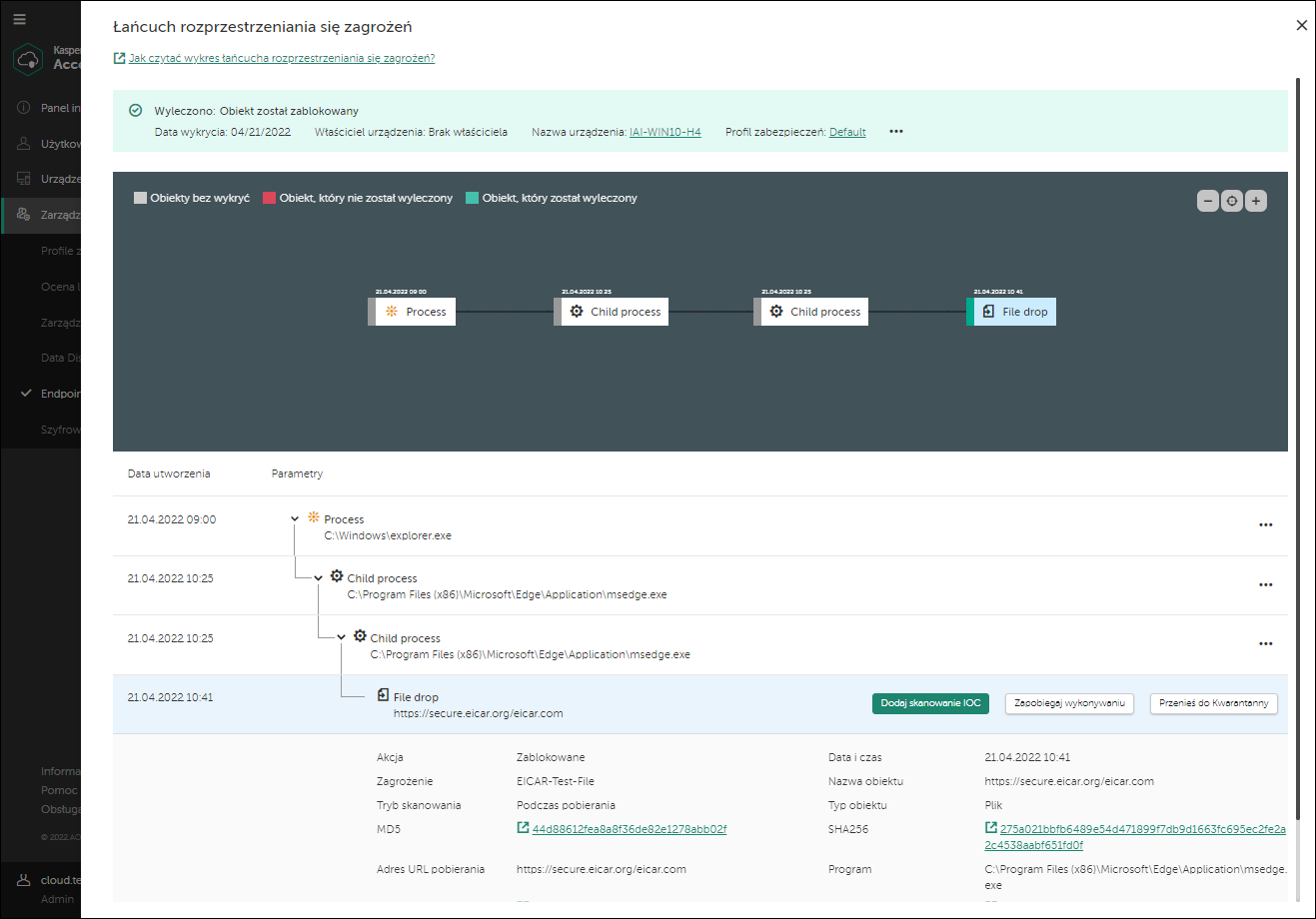

Wykres łańcucha rozprzestrzenia się zagrożeń

Wykres łańcucha rozprzestrzenia się zagrożeń dostarcza informacji o alercie, na przykład: akcje, które wystąpiły na urządzeniu podczas wykrywania, kategoria wykrytego zagrożenia, pochodzenie pliku (w tym przypadku jest to e-mail), użytkownik, który pobrał plik (w tym przypadku jest to administrator). Wykres łańcuchowy pokazuje również, że na urządzeniu utworzono dodatkowe pliki, nawiązano kilka połączeń sieciowych i zmieniono niektóre klucze rejestru.

Na podstawie tych informacji możesz wykonać następujące czynności:

- Sprawdź ustawienia serwera pocztowego.

- Dodaj nadawcę wiadomości e-mail do listy zablokowanych (jeśli nadawca jest z zewnątrz) lub zwróć się do niego bezpośrednio (jeśli nadawca jest wewnętrzny).

- Sprawdź, czy inne urządzenia połączyły się z tymi samymi adresami IP.

- Dodaj te adresy IP do listy zablokowanych.

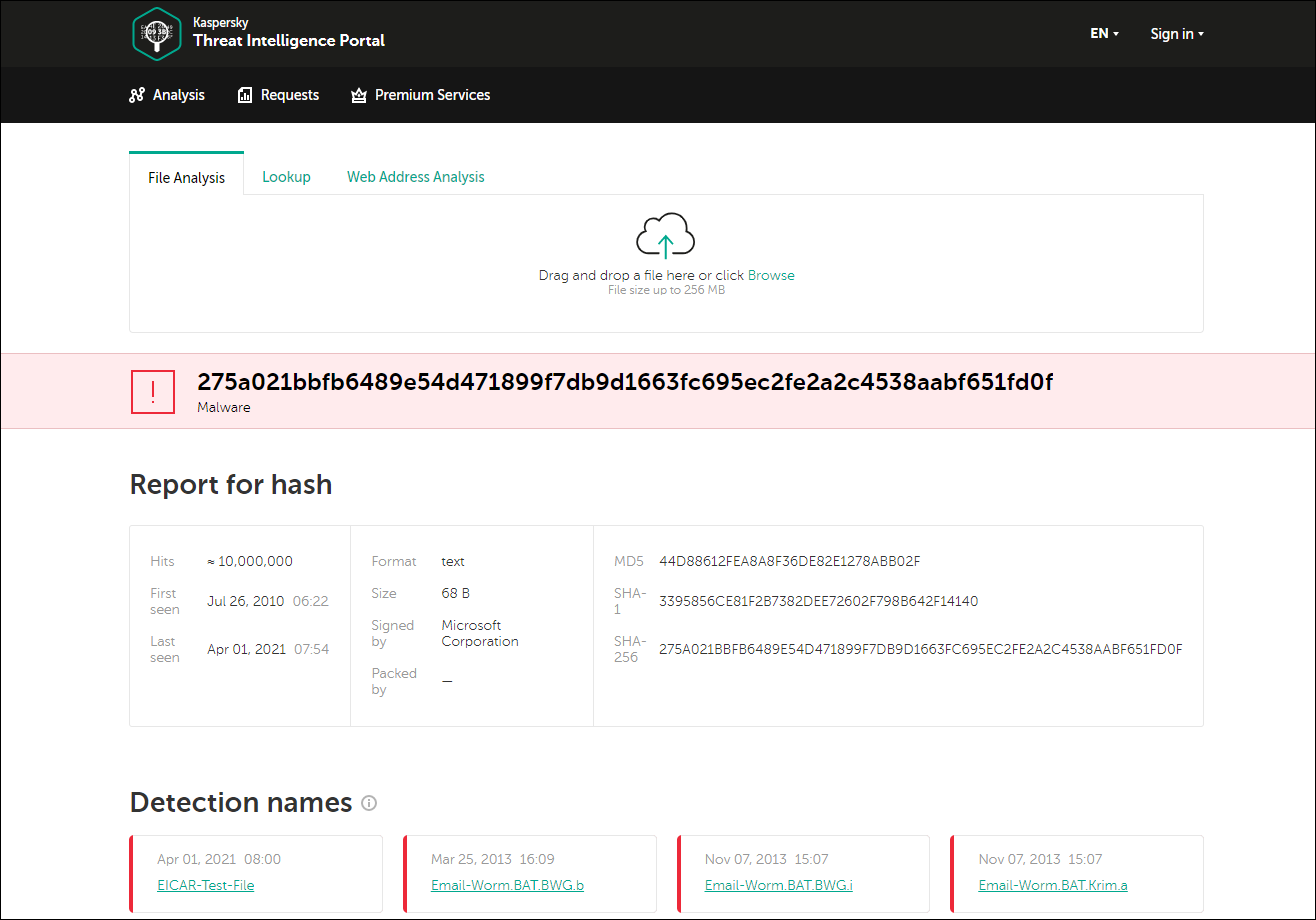

Po kliknięciu odnośnika w polach SHA-256, MD5, Adres IP lub URL w szczegółowych informacjach o pliku nastąpi przekierowanie do portalu Kaspersky Threat Intelligence https://opentip.kaspersky.com/. Portal przedstawia, że wykryty plik nie jest ani zagrożeniem, ani znanym plikiem.

Kaspersky Threat Intelligence Portal

Ten przykład pokazuje znaczenie funkcji Endpoint Detection and Response. Plik nadrzędny wykrytego pliku jest niezaufany, ale nie jest to plik szkodliwy. Oznacza to, że nie został wykryty przez Kaspersky Endpoint Security for Windows. Ten plik jest nadal obecny na urządzeniu i w organizacji. Jeśli organizacja posiada urządzenia, na których niektóre składniki ochrony są wyłączone (na przykład funkcja Wykrywania zachowań) lub na których bazy danych rozwiązania chroniącego przed złośliwym oprogramowaniem są nieaktualne, szkodliwa aktywność pliku nadrzędnego nie zostanie wykryta, a przestępcy mogą mieć szansę na penetrację infrastruktury organizacji.

Przejdź do góry