Шаг 2. Отправка событий из Kaspersky CyberTrace Service в RSA NetWitness

В этом разделе описываются действия, которые необходимо совершить для настройки пересылки событий из Kaspersky CyberTrace Service в RSA NetWitness.

Обратите внимание, что Kaspersky CyberTrace Service отправляет события в сервис Log Decoder.

Чтобы события из Kaspersky CyberTrace Service отправлялись в RSA NetWitness, выполните следующие действия:

- В веб-интерфейсе Kaspersky CyberTrace на вкладке Settings > Service укажите следующее значение в поле ввода Service sends events to:

[IP]:514Здесь

[IP]— это IP-адрес сервиса Log Decoder, в который Kaspersky CyberTrace Service будет отправлять события.Если имеется несколько сервисов Log Decoder, интеграцию следует выполнять только с одним из сервисов Log Decoder.

- В каталоге

/etc/netwitness/ng/envision/etc/devicesсервера, на котором работает Log Decoder, создайте подкаталогcybertraceи скопируйте в этот подкаталог следующие файлы из каталога%service_dir%/integration/rsa/cybertrace:- cybertrace.ini

Этот конфигурационный файл содержит декларацию Kaspersky CyberTrace Service для RSA NetWitness.

- v20_cybertracemsg.xml

Этот конфигурационный файл содержит правила парсинга событий, отправляемых из Kaspersky CyberTrace Service в RSA NetWitness. Описание содержимого приведено далее в этом разделе.

Эти файлы расположены в каталоге

integration/rsa/cybertraceв комплекте поставки. - cybertrace.ini

- Перезапустите Log Decoder.

Для этого на экране Services для выбранного Log Decoder нажмите на кнопку Settings (

) и в раскрывающемся списке выберите Restart.

) и в раскрывающемся списке выберите Restart. - Убедитесь, что в RSA NetWitness включен парсер сервиса

cybertrace.Это можно сделать следующим образом:

- В меню RSA NetWitness выберите

(Admin) > System.

(Admin) > System. - В таблице Services выберите Log Decoder и в меню Actions выберите View > Config.

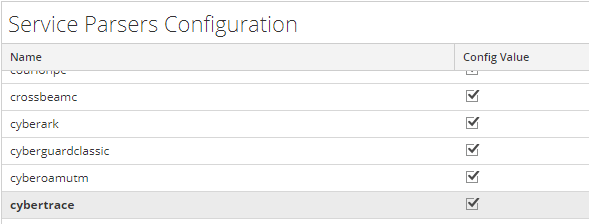

- На панели Service Parsers Configuration найдите cybertrace и убедитесь, что в этой строке выбрано поле Config Value.

Таблица «Service Parsers Configuration»

- В меню RSA NetWitness выберите

- Перезапустите Kaspersky CyberTrace Service.

Для перезапуска Kaspersky CyberTrace Service можно выполнить скрипт kl_feed_service:

systemctl restart cybertrace.serviceЭто также можно сделать и в веб-интерфейсе Kaspersky CyberTrace.

Содержимое файлов интеграции

Файл v20_cybertracemsg.xml содержит следующее правило для парсинга сервисных событий из Kaspersky CyberTrace Service:

alert=<action>,context=<msg> |

Файл v20_cybertracemsg.xml содержит несколько правил для парсинга событий обнаруженных киберугроз из Kaspersky CyberTrace Service:

- MATCH_EVENT:01 — для парсинга событий обнаруженных киберугроз при использовании Botnet C&C URL Data Feed в процессе обнаружения киберугроз.

- MATCH_EVENT:02 — для парсинга событий обнаруженных киберугроз при использовании Malicious URL Data Feed в процессе обнаружения киберугроз.

- MATCH_EVENT:03 — для парсинга событий обнаруженных киберугроз при использовании Mobile Botnet C&C URL Data Feed в процессе обнаружения киберугроз.

- MATCH_EVENT:04 — для парсинга событий обнаруженных киберугроз при использовании Malicious Hash Data Feed в процессе обнаружения киберугроз.

- MATCH_EVENT:05 — для парсинга событий обнаруженных киберугроз при использовании Phishing URL Data Feed в процессе обнаружения киберугроз.

- MATCH_EVENT:06 — для парсинга событий обнаруженных киберугроз при использовании Ransomware URL Data Feed или IoT URL Data Feed в процессе обнаружения киберугроз.

- MATCH_EVENT:07 — для парсинга событий обнаруженных киберугроз при использовании IP Reputation Data Feed в процессе обнаружения киберугроз.

- MATCH_EVENT:09 — для парсинга событий обнаруженных киберугроз при использовании Mobile Malicious Hash Data Feed в процессе обнаружения киберугроз.

- MATCH_EVENT:10 — для парсинга событий обнаруженных киберугроз при использовании APT IP Data Feed и URL Data Feed в процессе обнаружения киберугроз.

- MATCH_EVENT:11 — для парсинга событий обнаруженных киберугроз при использовании Industrial Control Systems Data Feed в процессе обнаружения киберугроз.

- MATCH_EVENT:12 — для парсинга событий обнаруженных киберугроз при использовании APT Hash Data Feed в процессе обнаружения киберугроз.

- MATCH_EVENT — для парсинга событий обнаруженных киберугроз при использовании прочих потоков данных об угрозах в процессе обнаружения киберугроз.

Поля файлов cybertrace.ini и v20_cybertracemsg.xml соответствуют следующему формату сервисных событий и событий обнаруженных киберугроз из Kaspersky CyberTrace Service:

<AlertFormat><![CDATA[<232>%CyberTrace:ALERT_EVENT alert=%Alert%,context=%RecordContext%]]></AlertFormat> <EventFormat><![CDATA[<232>%CyberTrace:MATCH_EVENT category=%Category%,detected=%MatchedIndicator%,url=%RE_URL%,hash=%RE_HASH%,dst=%DST_IP%,src=%SRC_IP%,dvc=%DeviceIp%,dev_name=%Device%,dev_action=%DeviceAction%,user=%UserName%,cnf=%Confidence%,actF:%ActionableFields%,context=%RecordContext%]]> </EventFormat> |

В файле v20_cybertracemsg.xml формат событий из Kaspersky CyberTrace Service задается в элементе HEADER/content и в элементе MESSAGE/content. Убедитесь, что в файлах индекса Log Decoder и Concentrator присутствуют следующие поля: virusname, url, checksum, ip.src, ip.dst. Другие поля (кроме virusname, url, checksum, ip.src, ip.dst в элементе MESSAGE/content) можно как использовать, так и не использовать в файлах индекса Log Decoder и Concentrator. Также убедитесь, что в файле table-map-custom.xml для каждого из этих полей для атрибута flags задано значение None. Если какое-либо из этих условий не выполняется, см. раздел об устранении неполадок RSA NetWitness.

В следующих таблицах описаны поля, используемые в файлах v20_cybertracemsg.xml и kl_feed_service.conf, и описано соответствие полей в одном файле полям в другом файле. Если какое-либо новое поле требуется постоянно использовать в событиях обнаруженных киберугроз, обратитесь к своему персональному техническому менеджеру (ПТМ).

- Поля сервисных событий

Поле в kl_feed_service.conf

Поле в v20_cybertracemsg.xml

Описание

<232>

-

Строка сервиса для RSA NetWitness.

%CyberTrace:

%CyberTrace:

Информирует RSA NetWitness о том, что из Kaspersky CyberTrace Service отправлено событие.

ALERT_EVENT

<messageid>

Тип события.

-

<!payload>

Уведомляет RSA NetWitness о том, что событие содержит дополнительные данные, формат которых указан в элементе

MESSAGE/contentelement.%Alert%

<action>

Сервисное событие (например, KL_ALERT_ServiceStarted).

%RecordContext%

<msg>

Контекстные данные о сервисном событии.

- Поля событий обнаруженных киберугроз

Поле в kl_feed_service.conf

Поле в v20_cybertracemsg.xml

Описание

<232>

-

Строка сервиса для RSA NetWitness.

%CyberTrace:

%CyberTrace:

Информирует RSA NetWitness о том, что из Kaspersky CyberTrace Service отправлено событие.

MATCH_EVENT

<messageid>

Тип события.

-

<!payload>

Уведомляет RSA NetWitness о том, что событие содержит дополнительные данные, формат которых указан в элементе

MESSAGE/contentelement.%Category%

<virusname>

Категория обнаруженного объекта.

%MatchedIndicator%

<kl_detected_indicator%gt;

Обнаруженный индикатор.

%RE_URL%

<url>

URL, указанный в событии от RSA NetWitness.

%RE_HASH%

<checksum>

Хеш, указанный в событии от RSA NetWitness.

%DST_IP%

<daddr>

IP-адрес, на который отправляется запрос.

%SRC_IP%

<saddr>

IP-адрес, с которого отправляется запрос.

%DeviceIp%

<hostip>

IP-адрес, с которого отправляется событие.

%Device%

<event_source>

Имя устройства, отправившего событие.

%DeviceAction%

<action>

Действие, которое выполнило устройство.

%UserName%

<c_username>

Имя пользователя, с учетной записью которого выполняется действие, описанное в событии.

%ActionableFields%

Имена полей объясняются ниже в этом разделе.

Поля записи потока данных об угрозах, используемые в процессе обнаружения киберугроз, отображаются отдельно от контекста.

%RecordContext%

<fld1>

Контекст записи потока данных об угрозах, которая использовалась в процессе обнаружения киберугроз.

Чтобы просмотреть содержимое этого поля, откройте событие в RSA NetWitness и выберите вкладку View Log.

%Confidence%

<kl_confidence>

Уровень доверия (в процентах) к индикаторам потока данных об угрозах.

В следующих таблицах описаны поля контекста (actionable fields), используемые в потоках данных об угрозах и в файле v20_cybertracemsg.xml, а также соответствие полей в потоке данных об угроза полям в файле:

- Botnet C&C URL Data Feed и Demo Botnet C&C URL Data Feed

Поле в потоке данных об угрозах

Поле в v20_cybertracemsg.xml

mask

kl_mask

first_seen

kl_first_seen

last_seen

kl_last_seen

popularity

kl_popularity

threat

kl_threat

- Malicious Hash Data Feed и Demo Malicious Hash Data Feed

Поле в потоке данных об угрозах

Поле в v20_cybertracemsg.xml

MD5

kl_md5

SHA1

kl_sha1

SHA256

kl_sha256

first_seen

kl_first_seen

last_seen

kl_last_seen

popularity

kl_popularity

file_type

kl_file_type

file_size

kl_file_size

threat

kl_threat

- IP Reputation Data Feed и Demo IP Reputation Data Feed

Поле в потоке данных об угрозах

Поле в v20_cybertracemsg.xml

ip

kl_ip

first_seen

kl_first_seen

last_seen

kl_last_seen

popularity

kl_popularity

threat_score

kl_threat_score

category

kl_category

threat

kl_threat

- Malicious URL Data Feed

Поле в потоке данных об угрозах

Поле в v20_cybertracemsg.xml

mask

kl_mask

first_seen

kl_first_seen

last_seen

kl_last_seen

popularity

kl_popularity

files/threat

kl_threat

category

kl_category

- Mobile Malicious Hash Data Feed

Поле в потоке данных об угрозах

Поле в v20_cybertracemsg.xml

MD5

kl_md5

SHA1

kl_sha1

SHA256

kl_sha256

first_seen

kl_first_seen

last_seen

kl_last_seen

popularity

kl_popularity

threat

kl_threat

file_size

kl_file_size

- Phishing URL Data Feed

Поле в потоке данных об угрозах

Поле в v20_cybertracemsg.xml

mask

kl_mask

first_seen

kl_first_seen

last_seen

kl_last_seen

popularity

kl_popularity

industry

kl_industry

- Mobile Botnet C&C URL Data Feed

Поле в потоке данных об угрозах

Поле в v20_cybertracemsg.xml

threat

kl_threat

- Ransomware URL Data Feed или IoT URL Data Feed

Поле в потоке данных об угрозах

Поле в v20_cybertracemsg.xml

mask

kl_mask

first_seen

kl_first_seen

last_seen

kl_last_seen

popularity

kl_popularity

- APT IP Data Feed и APT URL Data Feed

Поле в потоке данных об угрозах

Поле в v20_cybertracemsg.xml

detection_date

kl_detect_date

publication_name

kl_pub_name

- APT Hash Data Feed

Поле в потоке данных об угрозах

Поле в v20_cybertracemsg.xml

detection_date

kl_detect_date

publication_name

kl_pub_name

SHA1

kl_sha1

SHA256

kl_sha256

- Industrial Control Systems Data Feed

Поле в потоке данных об угрозах

Поле в v20_cybertracemsg.xml

first_seen

kl_first_seen

popularity

kl_popularity