Шаг 4 (необязательный). Импорт правил Kaspersky CyberTrace Service в RSA NetWitness

В комплект поставки Kaspersky CyberTrace входит файл CyberTrace_Rules.zip в каталоге integration/rsa/additional_elements. Этот файл содержит набор правил, которые можно использовать для создания отчетов, информационных сообщений и информационных панелей.

Чтобы импортировать правила Kaspersky CyberTrace Service в RSA NetWitness, выполните следующие действия:

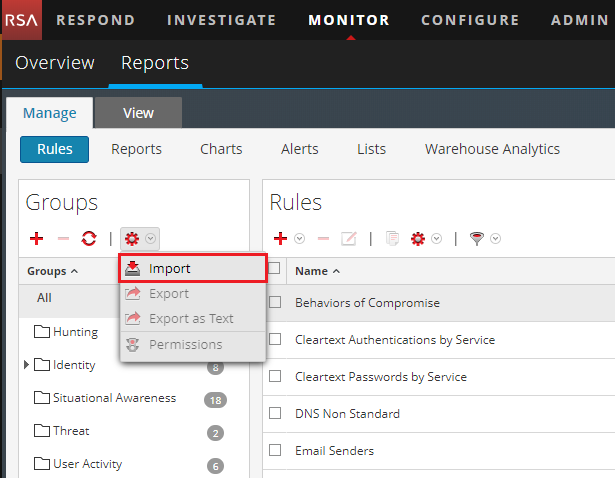

- В меню RSA NetWitness выберите Reports.

В RSA NetWitness 11 вместо этого необходимо выбрать Monitor→ Reports.

- Нажмите на кнопку Settings (

) и выберите Import.

) и выберите Import.

Импорт правил

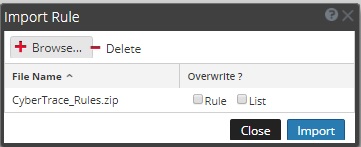

- Выберите файл CyberTrace_Rules.zip.

- В окне Import Rule установите флажок Rule и флажок List.

Если файл CyberTrace_Rules.zip импортируется впервые, эти флажки можно оставить снятыми.

- Нажмите на кнопку Import.

Импорт правил Kaspersky CyberTrace Service

Правила, импортируемые в RSA NetWitness, перечислены в таблице ниже.

Правило |

Описание |

CyberTrace Detect Botnet |

Выбирает оповещения об обнаружении индикаторов компрометации из сервиса Kaspersky CyberTrace, имеющие категорию Botnet. Выбираются следующие поля:

|

CyberTrace Detect Malware Hash |

Выбирает оповещения об обнаружении хешей из сервиса Kaspersky CyberTrace. Выбираются следующие поля:

|

CyberTrace Detect Malware IP |

Выбирает оповещения об обнаружении IP-адресов из сервиса Kaspersky CyberTrace. Выбираются следующие поля:

|

CyberTrace Detect Malware URL |

Выбирает оповещения об обнаружении URL из сервиса Kaspersky CyberTrace. Выбираются следующие поля:

|

CyberTrace Detect Stat |

Выбирает все категории, используемые в процессе обнаружения киберугроз. Выбираются следующие поля:

|

CyberTrace Service events |

Выбирает служебные оповещения из сервиса Kaspersky CyberTrace. Выбираются следующие поля:

|

CyberTrace Top 10 IP |

Выбирает топ-10 обнаруженных IP-адресов. Выбираются следующие поля:

|

CyberTrace Top 10 URL |

Выбирает топ-10 обнаруженных URL. Выбираются следующие поля:

|

CyberTrace Top 10 Hash |

Выбирает топ-10 обнаруженных хешей. Выбираются следующие поля:

|

CyberTrace Detected users |

Вычисляет количество оповещений об обнаружении индикаторов компрометации на одного пользователя. |