Настройка Kaspersky CyberTrace для интеграции с FortiSIEM

В этом разделе описывается порядок настройки Kaspersky CyberTrace для интеграции с FortiSIEM.

Чтобы настроить Kaspersky CyberTrace для интеграции с FortiSIEM, выполните следующие действия:

- Загрузите Kaspersky CyberTrace со страницы https://support.kaspersky.com/datafeeds/download/15920.

- Установка Kaspersky CyberTrace.

- В ОС Linux Kaspersky CyberTrace устанавливается в каталог

/opt/kaspersky/ktfs. - В случае установки в ОС Windows каталог установки в дальнейшем называется

%CyberTrace_installDir%.

- В ОС Linux Kaspersky CyberTrace устанавливается в каталог

- Откройте файл конфигурации kl_feed_service.conf для редактирования.

- В Linux файл kl_feed_service.conf находится в каталоге

/opt/kaspersky/ktfs/etc. - В Windows файл kl_feed_service.conf находится в каталоге

%CyberTrace_installDir%\bin.

Вы также можете настроить Kaspersky CyberTrace и задать параметры, описанные в этом разделе, с помощью веб-интерфейса Kaspersky CyberTrace.

- В Linux файл kl_feed_service.conf находится в каталоге

- Убедитесь, что элемент

Configuration > InputSettings > ConnectionStringсодержит IP-адрес сервера, на котором будет выполняться Kaspersky CyberTrace, и незанятый порт (например,9999). IP-адрес и порт должны быть указаны в формате%IP_address%:%port%(например,10.43.11.15:9999). - В файле kl_feed_service.conf добавьте следующие элементы в элемент

Configuration > InputSetting > RegExps > Source id="default":<Device type="CONTEXT">[^\|]*\|([^\|]*\|[^\|]*)\|</Device>

<DeviceIp type="CONTEXT" concatenate="#1">dvc\=(\d{1,3}.\d{1,3}.\d{1,3}.\d{1,3})(?:$|\s|\,)</DeviceIp>

<UserName type="CONTEXT">user\=(.*?)(?:$|\s|\,)</UserName>

<DeviceAction type="CONTEXT">act=(.*?)(?:$|\s|\,)</DeviceAction>

- В элементе

Configuration > OutputSettings > AlertFormatукажите следующее значение:<![CDATA[Kaspersky Lab|Kaspersky CyberTrace|1.0|1|4|alert=%Alert%;msg=%RecordContext%]]>

Если вы используете веб-интерфейс Kaspersky CyberTrace для указания этого значения, опустите

<![CDATA[в начале и]]>в конце значения. - В элементе

Configuration > OutputSettings > EventFormatукажите следующее значение:<![CDATA[Kaspersky Lab|Kaspersky CyberTrace|1.0|2|8|reason=%Category%;detected=%MatchedIndicator%;act=%DeviceAction%;dst=%RE_IP%;src=%SRC_IP%;md5=%RE_MD5%;sha1=%RE_SHA1%;sha2=%RE_SHA256%;request=%RE_URL%;dvc=%DeviceIp%;sourceServiceName=%Device%;suser=%UserName%;msg=%RecordContext%]]>

Если вы используете веб-интерфейс Kaspersky CyberTrace для указания этого значения, опустите

<![CDATA[в начале и]]>в конце значения. - В элементе

Configuration > OutputSettings > ConnectionStringукажите IP-адрес экземпляра FortiSIEM, которому Kaspersky CyberTrace будет отправлять события обнаружения, и порт514.Укажите IP-адрес и порт в формате

%IP_address%:%port%(например,10.43.11.43:514). - В элементе

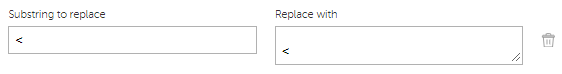

Configuration > NormalizingRulesукажите следующее правило:<Replace input="<" output=" <" />

Вы также можете создать это правило с помощью веб-интерфейса Kaspersky CyberTrace следующим образом:

Правило нормализации для событий FortiSIEM

- Перезапустите службу Kaspersky CyberTrace (один из модулей Kaspersky CyberTrace), выполнив следующую команду:

/opt/kaspersky/ktfs/etc/init.d/kl_feed_service restart(в Linux)%CyberTrace_installDir%\bin\kl_control.bat restart(в Windows)

Просмотр формата пересылаемых событий в FortiSIEM

В описанной выше процедуре предполагается, что для извлечения IP-адресов, URL-адресов и хешей из событий, отправленных из FortiSIEM, используются универсальные регулярные выражения. Возможно, вам придется изменить эти и другие регулярные выражения в зависимости от формата событий. Например, это может потребоваться для извлечения из события имени пользователя или других данных, которые позже будут вставлены в событие обнаружения и отправлены в FortiSIEM. Перед редактированием существующих регулярных выражений или добавлением новых вам необходимо проанализировать исходные события, поступившие в Kaspersky CyberTrace.

Вы также можете просматривать эти события в веб-интерфейсе Kaspersky CyberTrace. После настройки пересылки событий в FortiSIEM выберите в веб-интерфейсе Kaspersky CyberTrace вкладку Settings → Matching, после чего в разделе Event parsing rules будут отображаться события, поступающие в Kaspersky CyberTrace.

Чтобы просмотреть формат событий в FortiSIEM, выполните следующие действия:

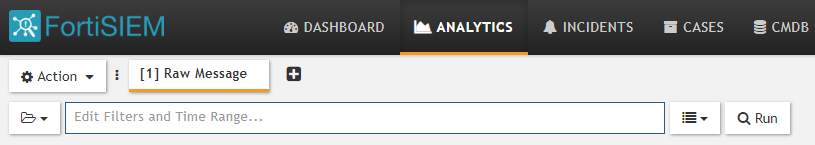

- В веб-консоли FortiSIEM выберите вкладку Analytics.

- Щелкните внутри текстового поля Edit Filters and Time Range.

Выбор событий FortiSIEM

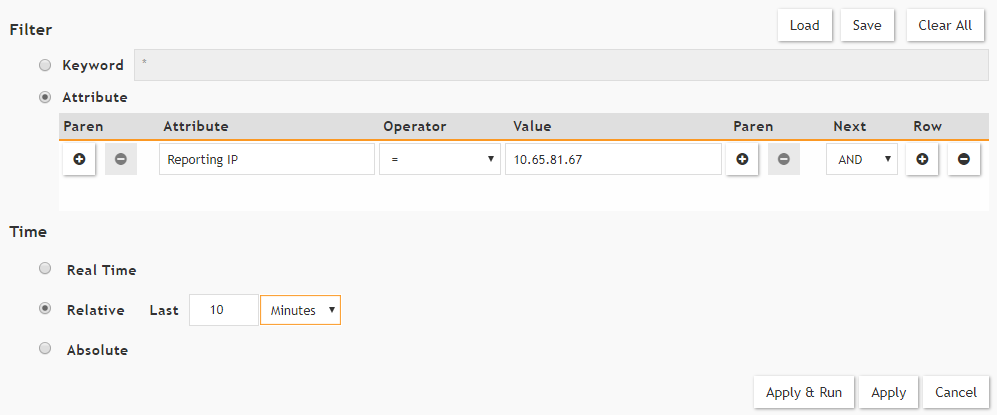

Появится форма Filters, в которой можно задать фильтр и временной диапазон для событий.

- Укажите фильтр для нужных событий.

Например, можно указать IP-адрес устройства, с которого приходят события в FortiSIEM (атрибут

Reporting IP). Также в группе настроек Time можно задать временной диапазон для событий (например, последние 10 минут) или указать, что события должны отображаться в режиме реального времени.

Настройка фильтра для событий FortiSIEM

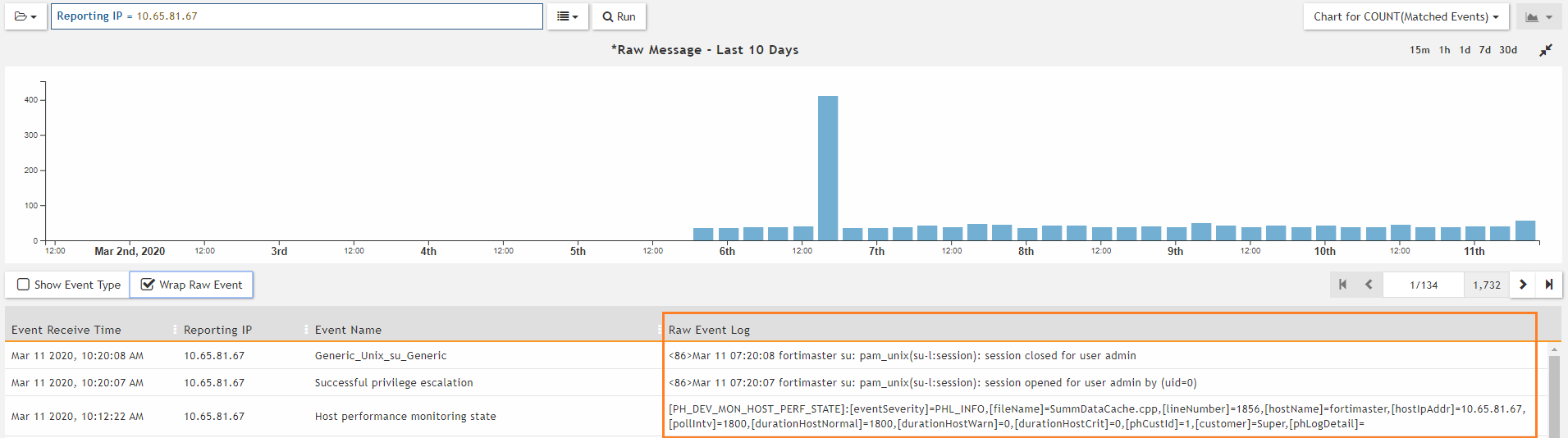

- Нажмите кнопку Save & Run.

Столбец Raw Event Log содержит события в том же формате, в котором они пересылаются из FortiSIEM в Kaspersky CyberTrace.

Отображаемые события FortiSIEM

Дополнительную информацию о запрашивании событий на вкладке Analytics см. на странице http://help.fortinet.com/fsiem/5-1-1/Online-Help/HTML5_Help/Viewing_real_time_search_results.htm.

В начало