Intégration à Jenkins

Kaspersky Endpoint Security prend en charge l'intégration à Jenkins. Les plug-ins Jenkins Pipeline peuvent être utilisés pour analyser des images Docker à différentes étapes. Par exemple, vous pouvez analyser des images Docker dans un référentiel pendant le processus de développement ou avant la publication.

Pour intégrer Kaspersky Endpoint Security à Jenkins :

- Installez Kaspersky Endpoint Security sur un nœud Jenkins.

- Installez Docker Engine sur un nœud Jenkins.

Pour en savoir plus, reportez-vous à la documentation de Docker Engine.

- Octroyez les privilèges d'administrateur de l'application Kaspersky Endpoint Security à l'utilisateur Jenkins :

kesl-control --grant-role admin <nom d'utilisateurJenkins> - Ajoutez un utilisateur Jenkins au groupe de dockers :

sudo usermod -aG docker <nom d'utilisateurJenkins>En général, le nom jenkins est utilisé.

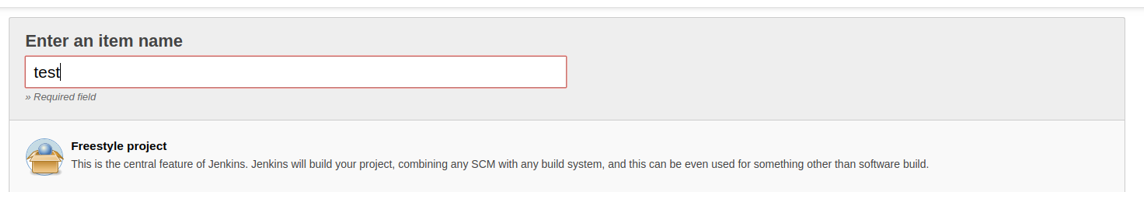

- Dans Jenkins, créez une tâche de compilation nommée

test(New Item → Enter an item name).

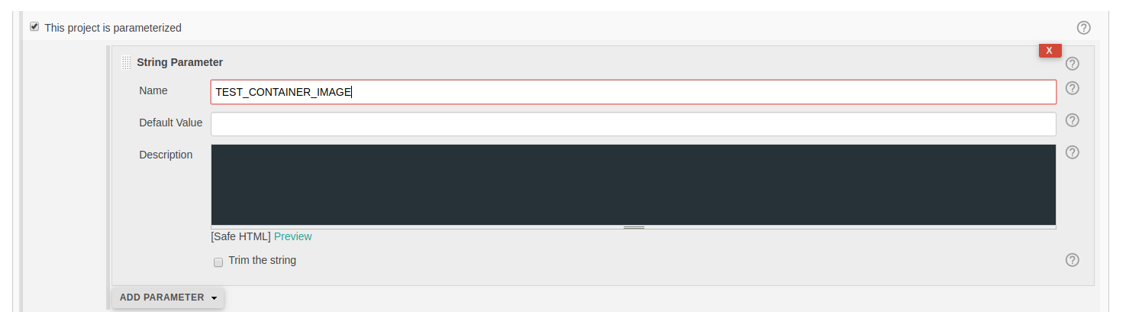

- Configurez votre projet, selon vos besoins. On suppose qu'en conséquence, vous avez une image ou un conteneur démarré que vous devez analyser.

- Pour démarrer le conteneur Docker, ajoutez le script suivant à la procédure de build Jenkins. Si vous utilisez des plug-ins Jenkins ou une autre façon de démarrer les conteneurs Docker, enregistrez l'ID du conteneur Docker en cours d'exécution dans le fichier /tmp/kesl_cs_info pour une analyse ultérieure :

TMP_FILE="/tmp/kesl_cs_info"EXIT_CODE=0echo "Start container from image: '${TEST_CONTAINER_IMAGE}'"CONTAINER_ID=$(docker run -d -v /storage:/storage ${TEST_CONTAINER_IMAGE} /storage/docker_process.sh)if [ -z "${CONTAINER_ID}" ] ; thenecho "Cannot start container from image ${TEST_CONTAINER_IMAGE}"exit 1fiecho "${CONTAINER_ID}" > ${TMP_FILE}exit ${EXIT_CODE}

- Après avoir construit les artefacts, ajoutez le script suivant aux étapes de construction des jenkins.

Ce script prend en charge un conteneur pour l'analyse. Si nécessaire, modifiez le script selon vos besoins.

TMP_FILE="/tmp/kesl_cs_info"EXIT_CODE=0if [ ! -f "${TMP_FILE}" ] ; thenecho "Cannot find temporary file with container ID: '${TMP_FILE}'"exit 1fiCONTAINER_ID=$(cat ${TMP_FILE})if [ -z "${CONTAINER_ID}" ] ; thenecho "Cannot find container ID in the temporary file: '${TMP_FILE}'"exit 1fiecho "Start anti-virus scan for: '${CONTAINER_ID}'"THREATS_AMOUNT=$(kesl-control --scan-container ${CONTAINER_ID}|grep 'Total d'objets détectés'|awk '{print $5}')if [ "${THREATS_AMOUNT}" != "0" ] ; thenecho "ATTENTION! ${THREATS_AMOUNT} threats detected at: '${CONTAINER_ID}'"EXIT_CODE=1elseecho "Not threats found"fiecho "Remove container: {${CONTAINER_ID}}"docker kill ${CONTAINER_ID}docker rm -f ${CONTAINER_ID}rm -f ${TMP_FILE} - Pour lancer l'analyse d'une image Docker à partir d'un référentiel, utilisez le script suivant :

DOCKER_FILE=https://raw.githubusercontent.com/ianmiell/simple-dockerfile/master/DockerfileDOCKER_FILE_FETCHED=$$.DockerfileTEST_IMAGE_NAME=test_imageecho "Build image from ${DOCKER_FILE}"curl ${DOCKER_FILE} -o ${DOCKER_FILE_FETCHED}if [ -f ${DOCKER_FILE_FETCHED} ] ; thenecho "Dockerfile fetched: ${DOCKER_FILE_FETCHED}"elseecho "Dockerfile not fetched"exit 1fidocker build -f ${DOCKER_FILE_FETCHED} -t ${TEST_IMAGE_NAME}echo "Scan docker image"SCAN_RESULT=$(/opt/kaspersky/kesl/bin/kesl-control --scan-container ${TEST_IMAGE_NAME}*)echo "Scan done: "echo $SCAN_RESULT - Enregistrez la tâche de build.