Integration mit Jenkins

Kaspersky Endpoint Security unterstützt die Integration mit Jenkins. Plug-ins für Jenkins Pipeline können auf verschiedenen Etappen zur Untersuchung von Docker-Images verwendet werden. So können Sie z. B. Docker-Images in einem Repository während des Entwicklungsprozesses oder vor der Veröffentlichung untersuchen.

So integrieren Sie Kaspersky Endpoint Security in Jenkins:

- Installieren Sie Kaspersky Endpoint Security auf einem Jenkins-Node.

- Installieren Sie Docker Engine auf einem Jenkins-Node.

Weitere Informationen finden Sie in der Dokumentation zu Docker Engine.

- Gewähren Sie dem Nutzer "Jenkins" folgende Administrator-Berechtigungen für Kaspersky Endpoint Security:

kesl-control --grant-role admin <Jenkins-Nutzername> - Fügen Sie der Gruppe "docker" einen Jenkins-Benutzer hinzu:

sudo usermod -aG docker <Jenkins-Benutzername>Normalerweise wird der Name "jenkins" verwendet.

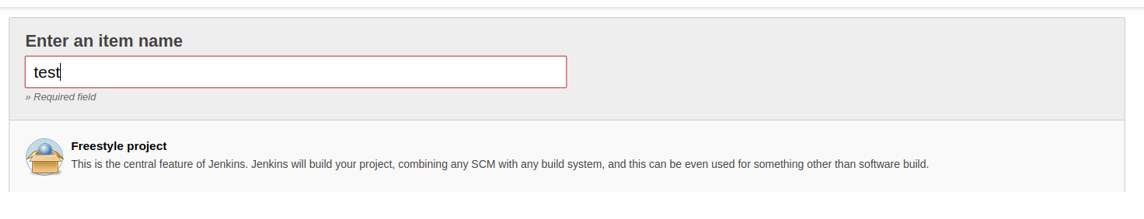

- Erstellen Sie in Jenkins eine neue Build-Aufgabe mit dem Namen

test(New Item → Enter an item name).

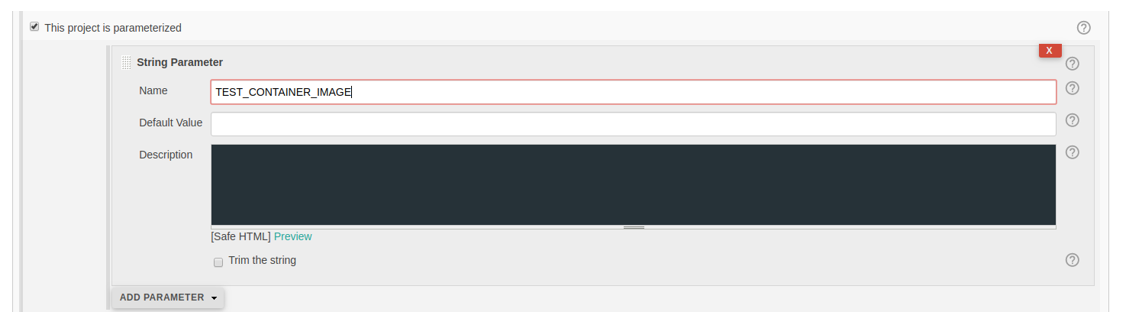

- Konfigurieren Sie das Projekt nach Ihren Bedürfnissen. Es wird davon ausgegangen, dass Sie in Folge dessen über ein Image oder einen gestarteten Container verfügen, dass Sie untersuchen müssen.

- Um den Docker-Container zu starten, fügen Sie der Jenkins Build-Prozedur folgendes Skript an. Wenn Sie Jenkins-Plug-ins oder andere Werkzeuge verwenden, um Docker-Container zu starten, speichern Sie die ID des ausgeführten Docker-Containers zur weiteren Untersuchung in der Datei /tmp/kesl_cs_info:

TMP_FILE="/tmp/kesl_cs_info"EXIT_CODE=0echo "Start container from image: '${TEST_CONTAINER_IMAGE}'"CONTAINER_ID=$(docker run -d -v /storage:/storage ${TEST_CONTAINER_IMAGE} /storage/docker_process.sh)if [ -z "${CONTAINER_ID}" ] ; thenecho "Cannot start container from image ${TEST_CONTAINER_IMAGE}"exit 1fiecho "${CONTAINER_ID}" > ${TMP_FILE}exit ${EXIT_CODE}

- Nachdem die Artefakte gebaut wurden, fügen Sie den Schritten das folgende Skript hinzu, um Jenkins zu bauen.

Dieses Skript unterstützt einen zu untersuchenden Container. Bei Bedarf können Sie das Skript Ihren Bedürfnissen anpassen.

TMP_FILE="/tmp/kesl_cs_info"EXIT_CODE=0if [ ! -f "${TMP_FILE}" ] ; thenecho "Cannot find temporary file with container ID: '${TMP_FILE}'"exit 1fiCONTAINER_ID=$(cat ${TMP_FILE})if [ -z "${CONTAINER_ID}" ] ; thenecho "Cannot find container ID in the temporary file: '${TMP_FILE}'"exit 1fiecho "Start anti-virus scan for: '${CONTAINER_ID}'"THREATS_AMOUNT=$(kesl-control --scan-container ${CONTAINER_ID}|grep 'Total detected objects'|awk '{print $5}')if [ "${THREATS_AMOUNT}" != "0" ] ; thenecho "ATTENTION! ${THREATS_AMOUNT} threats detected at: '${CONTAINER_ID}'"EXIT_CODE=1elseecho "Not threats found"fiecho "Remove container: {${CONTAINER_ID}}"docker kill ${CONTAINER_ID}docker rm -f ${CONTAINER_ID}rm -f ${TMP_FILE} - Verwenden Sie das folgende Skript, um ein Docker-Image aus einem Repository zu untersuchen:

DOCKER_FILE=https://raw.githubusercontent.com/ianmiell/simple-dockerfile/master/DockerfileDOCKER_FILE_FETCHED=$$.DockerfileTEST_IMAGE_NAME=test_imageecho "Build image from ${DOCKER_FILE}"curl ${DOCKER_FILE} -o ${DOCKER_FILE_FETCHED}if [ -f ${DOCKER_FILE_FETCHED} ] ; thenecho "Dockerfile fetched: ${DOCKER_FILE_FETCHED}"elseecho "Dockerfile not fetched"exit 1fidocker build -f ${DOCKER_FILE_FETCHED} -t ${TEST_IMAGE_NAME}echo "Scan docker image"SCAN_RESULT=$(/opt/kaspersky/kesl/bin/kesl-control --scan-container ${TEST_IMAGE_NAME}*)echo "Scan done: "echo $SCAN_RESULT - Speichern Sie die Build-Aufgabe.