Ochrona WWW

Komponent Ochrona WWW zapobiega pobieraniu szkodliwych plików z internetu, a także blokuje szkodliwe i phishingowe strony internetowe. Komponent zapewnia ochronę komputera za pomocą antywirusowych baz danych, usługi w chmurze Kaspersky Security Network i analizy heurystycznej.

Kaspersky Endpoint Security skanuje ruch HTTP, HTTPS i FTP. Kaspersky Endpoint Security skanuje adresy internetowe i adresy IP. Możesz określić porty monitorowane przez Kaspersky Endpoint Security lub wybrać wszystkie porty.

Dla monitorowania ruchu HTTPS należy włączyć skanowanie zaszyfrowanych połączeń.

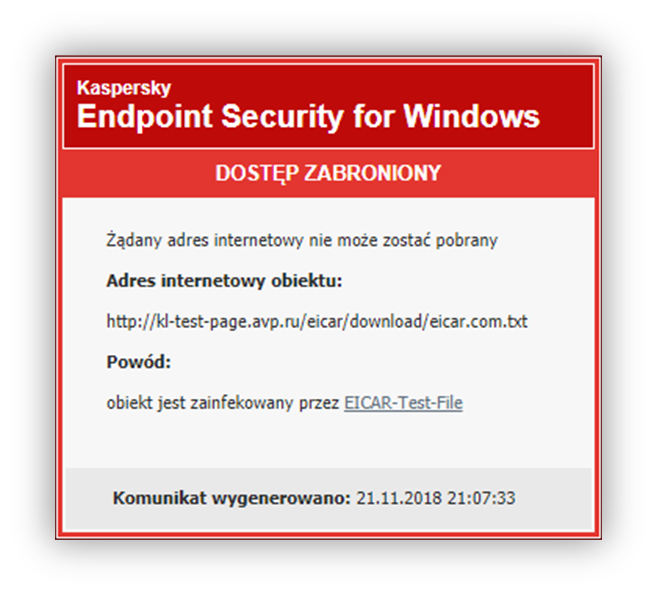

Gdy użytkownik próbuje otworzyć złośliwą lub phishingową stronę internetową, Kaspersky Endpoint Security zablokuje dostęp i wyświetli ostrzeżenie (patrz rysunek poniżej).

Wiadomość o odmowie dostępu do strony internetowej

Ustawienia komponentu Ochrona WWW

Parametr |

Opis |

|---|---|

Działanie podejmowane w przypadku wykrycia zagrożenia |

|

Nie skanuj ruchu sieciowego z zaufanych adresów internetowych |

Jeśli pole jest zaznaczone, moduł Ochrona WWW nie skanuje zawartości stron internetowych, których adresy znajdują się na liście zaufanych adresów internetowych. |

Zaufane adresy internetowe |

Moduł Ochrona WWW nie skanuje zawartości stron internetowych, których adresy znajdują się na liście zaufanych adresów internetowych. Do listy zaufanych adresów internetowych możesz dodać określony adres i maskę adresu strony internetowej. |