Содержание

- Приложения

- Приложение 1. Параметры программы

- Защита от файловых угроз

- Защита от веб-угроз

- Защита от почтовых угроз

- Защита от сетевых угроз

- Сетевой экран

- Защита от атак BadUSB

- AMSI-защиты

- Защита от эксплойтов

- Анализ поведения

- Предотвращение вторжений

- Откат вредоносных действий

- Kaspersky Security Network

- Веб-Контроль

- Контроль устройств

- Контроль программ

- Адаптивный контроль аномалий

- Endpoint Sensor

- Kaspersky Sandbox

- Endpoint Detection and Response

- Полнодисковое шифрование

- Шифрование файлов

- Шифрование съемных дисков

- Шаблоны (шифрование данных)

- Исключения

- Настройки программы

- Отчеты и хранилище

- Настройки сети

- Интерфейс

- Управление настройками

- Обновление баз и модулей программы

- Приложение 2. Группы доверия программ

- Приложение 3. Расширения файлов для быстрой проверки съемных дисков

- Приложение 4. Типы файлов для фильтра вложений Защиты от почтовых угроз

- Приложение 5. Сетевые параметры для взаимодействия с внешними службами

- Приложение 6. События программы в журнале событий Windows

- Приложение 7. События программы в журнале событий Kaspersky Security Center

- Приложение 8. Поддерживаемые расширения файлов для Запрета запуска объектов

- Приложение 9. Поддерживаемые интерпретаторы скриптов

- Приложение 10. Область поиска IOC в реестре (RegistryItem)

- Приложение 11. Требования к IOC-файлам

- Приложение 1. Параметры программы

Приложение 1. Параметры программы

Вы можете настроить параметры Kaspersky Endpoint Security с помощью политики, задач или интерфейса программы. Подробная информация о компонентах программы приведена в соответствующих подразделах.

Защита от файловых угроз

Компонент Защита от файловых угроз позволяет избежать заражения файловой системы компьютера. По умолчанию компонент Защита от файловых угроз постоянно находится в оперативной памяти компьютера. Компонент проверяет файлы на всех дисках компьютера, а также на подключенных дисках. Компонент обеспечивает защиту компьютера с помощью антивирусных баз, облачной службы Kaspersky Security Network и эвристического анализа.

Компонент проверяет файлы, к которым обращается пользователь или программа. При обнаружении вредоносного файла Kaspersky Endpoint Security блокирует операцию с файлом. Далее программа лечит или удаляет вредоносный файл, в зависимости от настройки компонента Защита от файловых угроз.

При обращении к файлу, содержимое которого расположено в облачном хранилище OneDrive, Kaspersky Endpoint Security загружает и проверяет содержимое этого файла.

Параметры компонента Защита от файловых угроз

Параметр |

Описание |

|---|---|

Уровень безопасности (доступен только в Консоли администрирования (MMC) и интерфейсе Kaspersky Endpoint Security) |

Для работы Защиты от файловых угроз Kaspersky Endpoint Security применяет разные наборы настроек. Наборы настроек, сохраненные в программе, называются уровнями безопасности:

|

Типы файлов (доступен только в Консоли администрирования (MMC) и интерфейсе Kaspersky Endpoint Security) |

Все файлы. Если выбран этот параметр, Kaspersky Endpoint Security проверяет все файлы без исключения (любых форматов и расширений). Файлы, проверяемые по формату. Если выбран этот параметр, Kaspersky Endpoint Security проверяет только . Перед началом поиска вредоносного кода в файле выполняется анализ его внутреннего заголовка на предмет формата файла (например, TXT, DOC, EXE). В процессе проверки учитывается также расширение файла.Файлы, проверяемые по расширению. Если выбран этот параметр, Kaspersky Endpoint Security проверяет только потенциально заражаемые файлы. Формат файла определяется на основании его расширения. |

Область Защиты от файловых угроз |

Содержит объекты, которые проверяет компонент Защита от файловых угроз. Объектом проверки может быть жесткий, съемный или сетевой диск, папка, файл или несколько файлов, определенных по маске. По умолчанию компонент Защита от файловых угроз проверяет файлы, запускаемые со всех жестких, съемных и сетевых дисков. Область защиты этих объектов невозможно изменить или удалить. Вы можете только исключить объект (например, съемные диски) из проверки. |

Машинное обучение и сигнатурный анализ (доступен только в Консоли администрирования (MMC) и интерфейсе Kaspersky Endpoint Security) |

При методе проверки Машинное обучение и сигнатурный анализ используются базы Kaspersky Endpoint Security, содержащие описания известных угроз и методы их устранения. Защиту с использованием этого метода проверки обеспечивает минимально допустимый уровень безопасности. В соответствии с рекомендациями специалистов "Лаборатории Касперского" метод проверки Машинное обучение и сигнатурный анализ всегда включен. |

Эвристический анализ (доступен только в Консоли администрирования (MMC) и интерфейсе Kaspersky Endpoint Security) |

Технология обнаружения угроз, которые невозможно определить с помощью текущей версии баз программ "Лаборатории Касперского". Позволяет находить файлы, которые могут содержать неизвестный вирус или новую модификацию известного вируса. Во время проверки файлов на наличие вредоносного кода эвристический анализатор выполняет инструкции в исполняемых файлах. Количество инструкций, которые выполняет эвристический анализатор, зависит от заданного уровня эвристического анализа. Уровень эвристического анализа обеспечивает баланс между тщательностью поиска новых угроз, степенью загрузки ресурсов операционной системы и длительностью эвристического анализа. |

Действие при обнаружении угрозы |

Лечить; удалять, если лечение невозможно. Если выбран этот вариант действия, то Kaspersky Endpoint Security автоматически пытается вылечить все обнаруженные зараженные файлы. Если лечение невозможно, то Kaspersky Endpoint Security их удаляет. Лечить; блокировать, если лечение невозможно. Если выбран этот вариант действия, то Kaspersky Endpoint Security автоматически пытается вылечить все обнаруженные зараженные файлы. Если лечение невозможно, то Kaspersky Endpoint Security добавляет информацию об обнаруженных зараженных файлах в список активных угроз. Блокировать. Если выбран этот вариант действия, то компонент Защита от файловых угроз автоматически блокирует зараженные файлы без попытки их вылечить. Перед лечением или удалением зараженного файла Kaspersky Endpoint Security формирует его резервную копию на тот случай, если впоследствии понадобится восстановить файл или появится возможность его вылечить. |

Проверять только новые и измененные файлы |

Проверка только новых файлов и тех файлов, которые изменились после предыдущей проверки. Это позволит сократить время выполнения проверки. Такой режим проверки распространяется как на простые, так и на составные файлы. |

Проверять архивы |

Проверка архивов форматов RAR, ARJ, ZIP, CAB, LHA, JAR, ICE. Kaspersky Endpoint Security проверяет архивы не только по расширению, но и по формату. |

Проверять дистрибутивы |

Флажок включает / выключает проверку дистрибутивов сторонних программ. |

Проверять файлы офисных форматов |

Проверка файлов Microsoft Office (DOC, DOCX, XLS, PPT и других). К файлам офисных форматов также относятся OLE-объекты. |

Не распаковывать составные файлы большого размера |

Если флажок установлен, то Kaspersky Endpoint Security не проверяет составные файлы, размеры которых больше заданного значения. Если флажок снят, Kaspersky Endpoint Security проверяет составные файлы любого размера. Kaspersky Endpoint Security проверяет файлы больших размеров, извлеченные из архивов, независимо от состояния флажка. |

Распаковывать составные файлы в фоновом режиме |

Если флажок установлен, Kaspersky Endpoint Security предоставляет доступ к составным файлам, размер которых превышает заданное значение, до проверки этих файлов. При этом Kaspersky Endpoint Security в фоновом режиме распаковывает и проверяет составные файлы. Kaspersky Endpoint Security предоставляет доступ к составным файлам, размер которых меньше данного значения, только после распаковки и проверки этих файлов. Если флажок снят, Kaspersky Endpoint Security предоставляет доступ к составным файлам только после распаковки и проверки файлов любого размера. |

Режим проверки (доступен только в Консоли администрирования (MMC) и интерфейсе Kaspersky Endpoint Security) |

Kaspersky Endpoint Security проверяет файлы, к которыми работает пользователь, операционная система или программа от имени пользователя. Интеллектуальный. Режим проверки, при котором Защита от файловых угроз проверяет объект на основании анализа операций, выполняемых над объектом. Например, при работе с документом Microsoft Office Kaspersky Endpoint Security проверяет файл при первом открытии и при последнем закрытии. Все промежуточные операции перезаписи файла из проверки исключаются. При доступе и изменении. Режим проверки, при котором Защита от файловых угроз проверяет объекты при попытке их открыть или изменить. При доступе. Режим проверки, при котором Защита от файловых угроз проверяет объекты только при попытке их открыть. При выполнении. Режим проверки, при котором Защита от файловых угроз проверяет объекты только при попытке их запустить. |

Технология iSwift (доступен только в Консоли администрирования (MMC) и интерфейсе Kaspersky Endpoint Security) |

Технология, позволяющая увеличить скорость проверки за счет исключения из нее некоторых файлов. Файлы исключаются из проверки по специальному алгоритму, учитывающему дату выпуска баз Kaspersky Endpoint Security, дату предыдущей проверки файла, а также изменение параметров проверки. Технология iSwift является развитием технологии iChecker для файловой системы NTFS. |

Технология iChecker (доступен только в Консоли администрирования (MMC) и интерфейсе Kaspersky Endpoint Security) |

Технология, позволяющая увеличить скорость проверки за счет исключения из нее некоторых файлов. Файлы исключаются из проверки по специальному алгоритму, учитывающему дату выпуска баз Kaspersky Endpoint Security, дату предыдущей проверки файла, а также изменение настроек проверки. Технология iChecker имеет ограничение: она не работает с файлами больших размеров, а кроме того, применима только к файлам с известной программе структурой (например, к файлам формата EXE, DLL, LNK, TTF, INF, SYS, COM, CHM, ZIP, RAR). |

Приостановка Защиты от файловых угроз (доступен только в Консоли администрирования (MMC) и интерфейсе Kaspersky Endpoint Security) |

Временная автоматическая приостановка работы Защиты от файловых угроз в указанное время или во время работы с указанными программами. |

Защита от веб-угроз

Компонент Защита от веб-угроз предотвращает загрузку вредоносных файлов из интернета, а также блокирует вредоносные и фишинговые веб-сайты. Компонент обеспечивает защиту компьютера с помощью антивирусных баз, облачной службы Kaspersky Security Network и эвристического анализа.

Kaspersky Endpoint Security проверяет HTTP-, HTTPS- и FTP-трафик. Kaspersky Endpoint Security проверяет URL- и IP-адреса. Вы можете задать порты, которые Kaspersky Endpoint Security будет контролировать, или выбрать все порты.

Для контроля HTTPS-трафика нужно включить проверку защищенных соединений.

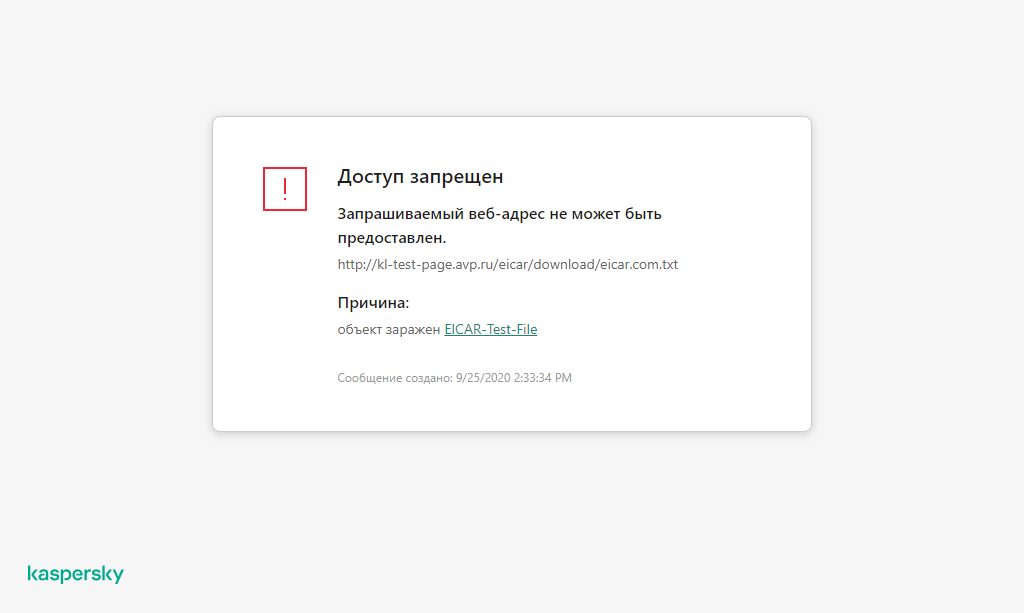

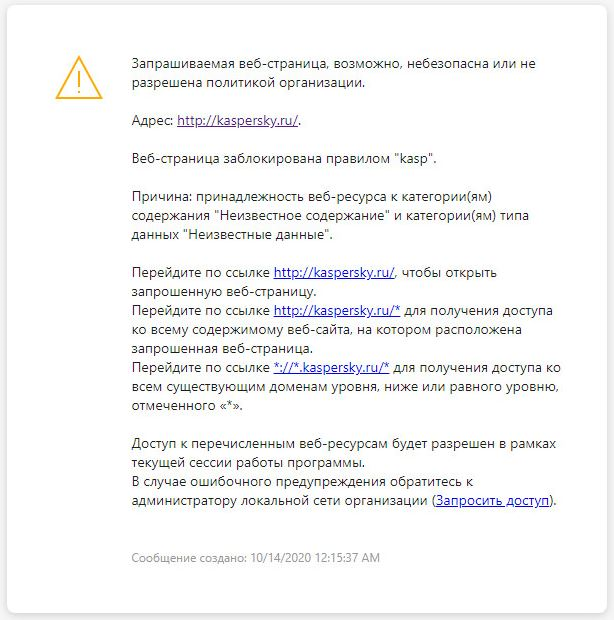

При попытке пользователя открыть вредоносный или фишинговый веб-сайт, Kaspersky Endpoint Security заблокирует доступ и покажет предупреждение (см. рис. ниже).

Сообщение о запрете доступа к веб-сайту

Параметры компонента Защита от веб-угроз

Параметр |

Описание |

|---|---|

Уровень безопасности (доступен только в Консоли администрирования (MMC) и интерфейсе Kaspersky Endpoint Security) |

Для работы Защиты от веб-угроз Kaspersky Endpoint Security применяет разные наборы настроек. Наборы настроек, сохраненные в программе, называются уровнями безопасности:

|

Действие при обнаружении угрозы |

Запрещать загрузку. Если выбран этот вариант, то в случае обнаружения в веб-трафике зараженного объекта компонент Защита от веб-угроз блокирует доступ к объекту и показывает сообщение в браузере. Информировать. Если выбран этот вариант, то в случае обнаружения в веб-трафике зараженного объекта, Kaspersky Endpoint Security разрешает загрузку этого объекта на компьютер и добавляет информацию о зараженном объекте в список активных угроз. |

Проверять веб-адрес по базе вредоносных веб-адресов (доступен только в Консоли администрирования (MMC) и интерфейсе Kaspersky Endpoint Security) |

Проверка ссылок на принадлежность к базе вредоносных веб-адресов позволяет отследить веб-сайты, которые находятся в списке запрещенных веб-адресов. База вредоносных веб-адресов формируется специалистами "Лаборатории Касперского", входит в комплект поставки программы и пополняется при обновлении баз Kaspersky Endpoint Security. |

Использовать эвристический анализ (доступен только в Консоли администрирования (MMC) и интерфейсе Kaspersky Endpoint Security) |

Технология обнаружения угроз, которые невозможно определить с помощью текущей версии баз программ "Лаборатории Касперского". Позволяет находить файлы, которые могут содержать неизвестный вирус или новую модификацию известного вируса. Во время проверки веб-трафика на наличие вирусов и других программ, представляющих угрозу эвристический анализатор выполняет инструкции в исполняемых файлах. Количество инструкций, которые выполняет эвристический анализатор, зависит от заданного уровня эвристического анализа. Уровень эвристического анализа обеспечивает баланс между тщательностью поиска новых угроз, степенью загрузки ресурсов операционной системы и длительностью эвристического анализа. |

Проверять веб-адрес по базе фишинговых веб-адресов (доступен только в Консоли администрирования (MMC) и интерфейсе Kaspersky Endpoint Security) |

В состав базы фишинговых веб-адресов включены веб-адреса известных на настоящее время веб-сайтов, которые используются для фишинг-атак. Базу фишинговых веб-адресов специалисты "Лаборатории Касперского" пополняют веб-адресами, предоставленными международной организацией по борьбе с фишингом The Anti-Phishing Working Group. База фишинговых веб-адресов входит в комплект поставки программы и пополняется при обновлении баз Kaspersky Endpoint Security. |

Не проверять веб-трафик с доверенных веб-адресов |

Если флажок установлен, компонент Защита от веб-угроз не проверяет содержимое веб-страниц / веб-сайтов, адреса которых включены в список доверенных веб-адресов. Вы можете добавить в список доверенных веб-адресов как конкретный адрес веб-страницы / веб-сайта, так и маску адреса веб-страницы / веб-сайта. |

Защита от почтовых угроз

Компонент Защита от почтовых угроз проверяет вложения входящих и исходящих сообщений электронной почты на наличие в них вирусов и других программ, представляющих угрозу. Также компонент проверяет сообщения на наличие вредоносных и фишинговых ссылок. По умолчанию компонент Защита от почтовых угроз постоянно находится в оперативной памяти компьютера и проверяет все сообщения, получаемые или отправляемые по протоколам POP3, SMTP, IMAP, NNTP или в почтовом клиенте Microsoft Office Outlook (MAPI). Компонент обеспечивает защиту компьютера с помощью антивирусных баз, облачной службы Kaspersky Security Network и эвристического анализа.

Компонент Защита от почтовых угроз не проверяет сообщения, если почтовый клиент открыт в браузере.

При обнаружении вредоносного файла во вложении Kaspersky Endpoint Security меняет тему сообщения: [Сообщение заражено] <тема сообщения> или [Зараженный объект удален] <тема сообщения>.

Компонент взаимодействует с почтовыми клиентами, установленными на компьютере. Для почтового клиента Microsoft Office Outlook предусмотрено расширение с дополнительными параметрами. Расширение компонента Защита от почтовых угроз встраивается в почтовый клиент Microsoft Office Outlook во время установки Kaspersky Endpoint Security.

Параметры компонента Защита от почтовых угроз

Параметр |

Описание |

|---|---|

Уровень безопасности (доступен только в Консоли администрирования (MMC) и интерфейсе Kaspersky Endpoint Security) |

Для работы Защиты от почтовых угроз Kaspersky Endpoint Security применяет разные наборы настроек. Наборы настроек, сохраненные в программе, называются уровнями безопасности:

|

Действие при обнаружении угрозы |

Лечить; удалять, если лечение невозможно. При обнаружении зараженного объекта во входящем или исходящем сообщении Kaspersky Endpoint Security пытается вылечить обнаруженный объект. Пользователю будет доступно сообщение с безопасным вложением. Если вылечить объект не удалось, Kaspersky Endpoint Security удаляет зараженный объект. Kaspersky Endpoint Security добавит информацию о выполненном действии в тему сообщения: Лечить; блокировать, если лечение невозможно. При обнаружении зараженного объекта во входящем сообщении Kaspersky Endpoint Security пытается вылечить обнаруженный объект. Пользователю будет доступно сообщение с безопасным вложением. Если вылечить объект не удалось, Kaspersky Endpoint Security добавит предупреждение к теме сообщения: Блокировать. При обнаружении зараженного объекта во входящем сообщении Kaspersky Endpoint Security добавит предупреждение к теме сообщения: |

Область защиты (доступен только в Консоли администрирования (MMC) и интерфейсе Kaspersky Endpoint Security) |

Область защиты – это объекты, которые проверяет компонент во время своей работы: Входящие и исходящие сообщения или Только входящие сообщения. Для защиты компьютеров достаточно проверять только входящие сообщения. Вы можете включить проверку исходящих сообщений для предотвращения отправки зараженных файлов в архивах. Вы также можете включить проверку исходящих сообщений, если вы хотите запретить обмен файлами определенных форматов, например, аудио или видео. |

Проверять трафик POP3, SMTP, NNTP, IMAP |

Флажок включает / выключает проверку компонентом Защита от почтовых угроз почтового трафика, проходящего по протоколам POP3, SMTP, NNTP и IMAP. |

Подключить расширение для Microsoft Outlook |

Если флажок установлен, включена проверка сообщений электронной почты, передающихся по протоколам POP3, SMTP, NNTP, IMAP на стороне расширения, интегрированного в Microsoft Outlook. В случае проверки почты с помощью расширения для Microsoft Outlook рекомендуется использовать режим кеширования Exchange (Cached Exchange Mode). Более подробную информацию о режиме кеширования Exchange и рекомендации по его использованию вы можете найти в базе знаний Microsoft. |

Эвристический анализ (доступен только в Консоли администрирования (MMC) и интерфейсе Kaspersky Endpoint Security) |

Технология обнаружения угроз, которые невозможно определить с помощью текущей версии баз программ "Лаборатории Касперского". Позволяет находить файлы, которые могут содержать неизвестный вирус или новую модификацию известного вируса. Во время проверки файлов на наличие вредоносного кода эвристический анализатор выполняет инструкции в исполняемых файлах. Количество инструкций, которые выполняет эвристический анализатор, зависит от заданного уровня эвристического анализа. Уровень эвристического анализа обеспечивает баланс между тщательностью поиска новых угроз, степенью загрузки ресурсов операционной системы и длительностью эвристического анализа. |

Проверять вложенные архивы |

Проверка архивов форматов RAR, ARJ, ZIP, CAB, LHA, JAR, ICE. Если во время проверки приложение Kaspersky Endpoint Security обнаружило в тексте сообщения пароль к архиву, пароль будет использован для проверки содержания этого архива на наличие вредоносных приложений. Пароль при этом не сохраняется. При проверке архива выполняется его распаковка. Если во время распаковки архива произошел сбой в работе приложения, вы можете вручную удалить файлы, которые при распаковке сохраняются по следующему пути: %systemroot%\temp. Файлы имеют префикс PR. |

Проверять вложенные файлы офисных форматов |

Проверка файлов Microsoft Office (DOC, DOCX, XLS, PPT и других). К файлам офисных форматов также относятся OLE-объекты. |

Не проверять архивы размером более N MБ |

Если флажок установлен, компонент Защита от почтовых угроз исключает из проверки вложенные в сообщения электронной почты архивы, размер которых больше заданного. Если флажок снят, компонент Защита от почтовых угроз проверяет архивы любого размера, вложенные в сообщения электронной почты. |

Ограничить время проверки архива до N с |

Если флажок установлен, то время проверки архивов, вложенных в сообщения электронной почты, ограничено указанным периодом. |

Фильтр вложений |

Фильтр вложений не работает для исходящих сообщений электронной почты. Не применять фильтр. Если выбран этот вариант, компонент Защита от почтовых угроз не фильтрует файлы, вложенные в сообщения электронной почты. Переименовывать вложения указанных типов. Если выбран этот вариант, компонент Защита от почтовых угроз заменяет последний символ расширения вложенных файлов указанных типов на символ подчеркивания (например, attachment.doc_). Таким образом, чтобы открыть файл, пользователю нужно переименовать файл. Удалять вложения указанных типов. Если выбран этот вариант, компонент Защита от почтовых угроз удаляет из сообщений электронной почты вложенные файлы указанных типов. Типы вложенных файлов, которые нужно переименовывать или удалять из сообщений электронной почты, вы можете указать в списке масок файлов. |

Защита от сетевых угроз

Компонент Защита от сетевых угроз (англ. IDS – Intrusion Detection System) отслеживает во входящем сетевом трафике активность, характерную для сетевых атак. Обнаружив попытку сетевой атаки на компьютер пользователя, Kaspersky Endpoint Security блокирует сетевое соединение с атакующим компьютером. Описания известных в настоящее время видов сетевых атак и методов борьбы с ними содержатся в базах Kaspersky Endpoint Security. Список сетевых атак, которые обнаруживает компонент Защита от сетевых угроз, пополняется в процессе обновления баз и модулей программы.

Параметры компонента Защита от сетевых угроз

Параметр |

Описание |

|---|---|

Считать атаками сканирование портов и интенсивные сетевые запросы |

Атака типа Интенсивные сетевые запросы (англ. Network Flooding) – атака на сетевые ресурсы организации (например, веб-серверы). Атака заключается в отправке большого количества запросов для превышения пропускной способности сетевых ресурсов. Таким образом пользователи не могут получить доступ к сетевым ресурсам организации. Атака типа Сканирование портов заключается в сканировании UDP- и TCP-портов, а также сетевых служб на компьютере. Атака позволяет определить степень уязвимости компьютера перед более опасными видами сетевых атак. Сканирование портов также позволяет злоумышленнику определить операционную систему на компьютере и выбрать подходящие для нее сетевые атаки. Если флажок установлен, Kaspersky Endpoint Security контролирует сетевой трафик на наличие этих атак. При обнаружении атаки приложение уведомляет пользователя и отправляет соответствующее событие в Kaspersky Security Center. Приложение предоставляет информацию об атакующем компьютере, необходимую для принятия своевременных действий по реагированию. Вы можете выключить обнаружение этих типов атак, так как некоторые разрешенные программы выполняют действия, характерные для таких атак. Таким образом, вы можете избежать ложных срабатываний. |

Добавлять атакующий компьютер в список блокирования на N минут |

Если переключатель включен, компонент Защита от сетевых угроз добавляет атакующий компьютер в список блокирования. Это означает, что компонент Защита от сетевых угроз блокирует сетевое соединение с атакующим компьютером после первой попытки сетевой атаки в течение заданного времени, чтобы автоматически защитить компьютер пользователя от возможных будущих сетевых атак с этого адреса. Вы можете посмотреть список блокирования в окне инструмента Мониторинг сети. Kaspersky Endpoint Security очищает список блокирования при перезапуске программы и при изменении параметров Защиты от сетевых угроз. |

Исключения |

Список содержит IP-адреса, сетевые атаки с которых компонент Защита от сетевых угроз не блокирует. Kaspersky Endpoint Security не заносит в отчет информацию о сетевых атаках с IP-адресов, входящих в список исключений. |

Защита от MAC-спуфинга |

Атака типа MAC-спуфинг заключается в изменении MAC-адреса сетевого устройства (сетевой карты). В результате злоумышленник может перенаправить данные, отправленные на устройство, на другое устройство и получить доступ к этим данным. Kaspersky Endpoint Security позволяет блокировать атаки MAC-спуфинга и получать уведомления об атаках. |

Сетевой экран

Сетевой экран блокирует несанкционированные подключения к компьютеру во время работы в интернете или локальной сети. Также Сетевой экран контролирует сетевую активность программ на компьютере. Это позволяет защитить локальную сеть организации от кражи персональных данных и других атак. Компонент обеспечивает защиту компьютера с помощью антивирусных баз, облачной службы Kaspersky Security Network и предустановленных сетевых правил.

Для взаимодействия с Kaspersky Security Center программа использует Агент администрирования. При этом Сетевой экран автоматически создает сетевые правила, необходимые для работы Агента администрирования и программы. В результате Сетевой экран открывает некоторые порты на компьютере. Набор портов отличается в зависимости от роли компьютера (например, точка распространения). Подробнее о портах, которые будут открыты на компьютере, см. в справке Kaspersky Security Center.

Сетевые правила

Вы можете настроить сетевые правила на следующих уровнях:

- Сетевые пакетные правила. Используются для ввода ограничений на сетевые пакеты независимо от программы. Такие правила ограничивают входящую и исходящую сетевую активность по определенным портам выбранного протокола передачи данных. Kaspersky Endpoint Security имеет предустановленные сетевые пакетные правила с разрешениями, рекомендованными специалистами "Лаборатории Касперского".

- Сетевые правила программ. Используются для ограничения сетевой активности конкретной программы. Учитываются не только характеристики сетевого пакета, но и конкретная программа, которой адресован этот сетевой пакет, либо которая инициировала отправку этого сетевого пакета.

Контроль доступа программ к ресурсам операционной системы, процессам и персональным данным обеспечивает компонент Предотвращение вторжений с помощью прав программ.

Во время первого запуска программы Сетевой экран выполняет следующие действия:

- Проверяет безопасность программы с помощью загруженных антивирусных баз.

- Проверяет безопасность программы в Kaspersky Security Network.

Для более эффективной работы Сетевого экрана вам рекомендуется принять участие в Kaspersky Security Network.

- Помещает программу в одну из групп доверия: Доверенные, Слабые ограничения, Сильные ограничения, Недоверенные.

Группа доверия определяет права, которые Kaspersky Endpoint Security использует для контроля активности программ. Kaspersky Endpoint Security помещает программу в группу доверия в зависимости от уровня опасности, которую эта программа может представлять для компьютера.

Kaspersky Endpoint Security помещает программу в группу доверия для компонентов Сетевой экран и Предотвращение вторжений. Изменить группу доверия только для Сетевого экрана или только для Предотвращения вторжений невозможно.

Если вы отказались принимать участие в KSN или отсутствует сеть, Kaspersky Endpoint Security помещает программу в группу доверия в зависимости от параметров компонента Предотвращение вторжений. После получения данных о репутации программы от KSN группа доверия может быть изменена автоматически.

- Блокирует сетевую активность программы в зависимости от группы доверия. Например, программам из группы доверия "Сильные ограничения" запрещены любые сетевые соединения.

При следующем запуске программы Kaspersky Endpoint Security проверяет целостность программы. Если программа не была изменена, компонент применяет к ней текущие сетевые правила. Если программа была изменена, Kaspersky Endpoint Security исследует программу как при первом запуске.

Приоритеты сетевых правил

Каждое правило имеет приоритет. Чем выше правило в списке, тем выше его приоритет. Если сетевая активность добавлена в несколько правил, Сетевой экран регулирует сетевую активность по правилу с высшим приоритетом.

Сетевые пакетные правила имеют более высокий приоритет, чем сетевые правила программ. Если для одного и того же вида сетевой активности заданы и сетевые пакетные правила, и сетевые правила программ, то эта сетевая активность обрабатывается по сетевым пакетным правилам.

Сетевые правила программ имеют особенность. Сетевые правило программ включает в себя правила доступа по статусу сети: публичная, локальная, доверенная. Например, для группы доверия "Сильные ограничения" по умолчанию запрещена любая сетевая активность программы в сетях всех статусов. Если для отдельной программы (родительская программа) задано сетевое правило, то дочерние процессы других программ будут выполнены в соответствии с сетевым правилом родительской программы. Если сетевое правило для программы отсутствует, дочерние процессы будут выполнены в соответствии с правилом доступа к сетям группы доверия.

Например, вы запретили любую сетевую активность всех программ для сетей всех статусов, кроме браузера X. Если в браузере X (родительская программа) запустить установку браузера Y (дочерний процесс), то установщик браузера Y получит доступ к сети и загрузит необходимые файлы. После установки браузеру Y будут запрещены любые сетевые соединения в соответствии с параметрами Сетевого экрана. Чтобы запретить установщику браузера Y сетевую активность в качестве дочернего процесса, необходимо добавить сетевое правило для установщика браузера Y.

Статусы сетевых соединений

Сетевой экран позволяет контролировать сетевую активность в зависимости от статуса сетевого соединения. Kaspersky Endpoint Security получает статус сетевого соединения от операционной системы компьютера. Статус сетевого соединения в операционной системе задает пользователь при настройке подключения. Вы можете изменить статус сетевого соединения в параметрах Kaspersky Endpoint Security. Сетевой экран будет контролировать сетевую активность в зависимости от статуса сети в параметрах Kaspersky Endpoint Security, а не операционной системы.

Выделены следующие статусы сетевого соединения:

- Публичная сеть. Сеть не защищена антивирусными программами, сетевыми экранами, фильтрами (например, Wi-Fi в кафе). Пользователю компьютера, подключенного к такой сети, Сетевой экран закрывает доступ к файлам и принтерам этого компьютера. Сторонние пользователи также не могут получить доступ к информации через папки общего доступа и удаленный доступ к рабочему столу этого компьютера. Сетевой экран фильтрует сетевую активность каждой программы в соответствии с сетевыми правилами этой программы.

Сетевой экран по умолчанию присваивает статус Публичная сеть сети Интернет. Вы не можете изменить статус сети Интернет.

- Локальная сеть. Сеть для пользователей, которым ограничен доступ к файлам и принтерам этого компьютера (например, для локальной сети организации или для домашней сети).

- Доверенная сеть. Безопасная сеть, во время работы в которой компьютер не подвергается атакам и попыткам несанкционированного доступа к данным. Для сетей с этим статусом Сетевой экран разрешает любую сетевую активность в рамках этой сети.

Параметры компонента Сетевой экран

Параметр

Описание

Сетевые пакетные правила

Таблица сетевых пакетных правил. Сетевые пакетные правила используются для ввода ограничений на сетевые пакеты независимо от программы. Такие правила ограничивают входящую и исходящую сетевую активность по определенным портам выбранного протокола передачи данных.

В таблице представлены предустановленные сетевые пакетные правила, которые рекомендованы специалистами "Лаборатории Касперского" для оптимальной защиты сетевого трафика компьютеров под управлением операционных систем Microsoft Windows.

Сетевой экран устанавливает приоритет выполнения для каждого сетевого пакетного правила. Сетевой экран обрабатывает сетевые пакетные правила в порядке их расположения в списке сетевых пакетных правил, сверху вниз. Сетевой экран находит первое по порядку подходящее для сетевого соединения сетевое пакетное правило и выполняет его действие: либо разрешает, либо блокирует сетевую активность. Далее Сетевой экран игнорирует все последующие сетевые пакетные правила для данного сетевого соединения.

Сетевые пакетные правила имеют приоритет над сетевыми правилами программ.

Сетевые соединения

Таблица, содержащая информацию о сетевых соединениях, которые Сетевой экран обнаружил на компьютере пользователя.

Сети Интернет по умолчанию присвоен статус Публичная сеть. Вы не можете изменить статус сети Интернет.

Сетевые правила

Приложения

Таблица программ, работу которых контролирует компонент Сетевой экран. Программы распределены по группам доверия. Группа доверия определяет права, которые Kaspersky Endpoint Security использует для контроля сетевой активности программ.

Вы можете выбрать программу из единого списка всех программ, установленных на компьютерах под действием политики, и добавить программу в группу доверия.

Сетевые правила

Таблица сетевых правил программ, входящих в группу доверия. В соответствии с этими правилами Сетевой экран регулирует сетевую активность для программ.

В таблице отображаются предустановленные сетевые правила, которые рекомендованы специалистами "Лаборатории Касперского". Эти сетевые правила добавлены для оптимальной защиты сетевого трафика компьютеров под управлением операционных систем Windows. Удалить предустановленные сетевые правила невозможно.

Защита от атак BadUSB

Некоторые вирусы изменяют встроенное программное обеспечение USB-устройств так, чтобы операционная система определяла USB-устройство как клавиатуру. В результате вирус может выполнять команды под вашей учетной записью, например, загрузить вредоносную программу.

Компонент Защита от атак BadUSB позволяет предотвратить подключение к компьютеру зараженных USB-устройств, имитирующих клавиатуру.

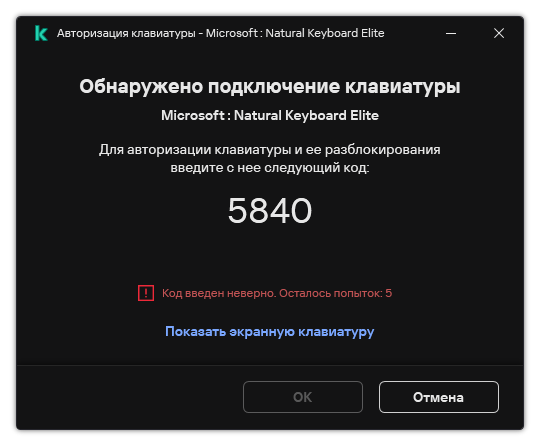

Когда к компьютеру подключается USB-устройство, определенное операционной системой как клавиатура, программа предлагает пользователю ввести c этой клавиатуры или с помощью экранной клавиатуры (если она доступна) цифровой код, сформированный программой (см. рис. ниже). Эта процедура называется авторизацией клавиатуры.

Если код введен правильно, программа сохраняет идентификационные параметры – VID/PID клавиатуры и номер порта, по которому она подключена, в списке авторизованных клавиатур. Авторизация клавиатуры при ее повторном подключении или перезагрузке операционной системы не требуется.

При подключении авторизованной клавиатуры через другой USB-порт компьютера программа снова запрашивает ее авторизацию.

Если цифровой код введен неправильно, программа формирует новый. Вы можете настроить число попыток для ввода цифрового кода. Если цифровой код введен неправильно несколько раз или закрыто окно авторизации клавиатуры (см. рис. ниже), программа блокирует ввод с этой клавиатуры. По истечении времени блокировки USB-устройства или перезагрузке операционной системы программа снова предлагает пройти авторизацию клавиатуры.

Программа разрешает использование авторизованной клавиатуры и блокирует использование клавиатуры, не прошедшей авторизацию.

Компонент Защита от атак BadUSB не устанавливается по умолчанию. Если вам нужен компонент Защита от атак BadUSB, вы можете добавить компонент в свойствах инсталляционного пакета перед установкой программы или измените состав компонентов программы после установки программы.

Авторизация клавиатуры

Параметры компонента Защита от атак BadUSB

Параметр |

Описание |

|---|---|

Запретить использование экранной клавиатуры для авторизации USB-устройств |

Если флажок установлен, программа запрещает использование экранной клавиатуры для авторизации USB-устройства, с которого невозможно ввести код авторизации. |

Максимальное количество попыток авторизации устройства |

Автоматическое блокирование USB-устройства, если код авторизации введен неверно заданное количество раз. Доступны значения от 1 до 10. Например, если вы разрешили 5 попыток ввода кода авторизации, после пятой неудачной попытки программа заблокирует USB-устройство. Kaspersky Endpoint Security покажет время блокировки USB-устройства. По истечении указанного времени, вам будет доступно 5 попыток ввода кода авторизации. |

Таймаут при достижении максимального количества попыток (минут) |

Время блокировки USB-устройства после заданного количества неудачных попыток ввода кода авторизации. Доступны значения от 1 до 180 (минут). |

AMSI-защиты

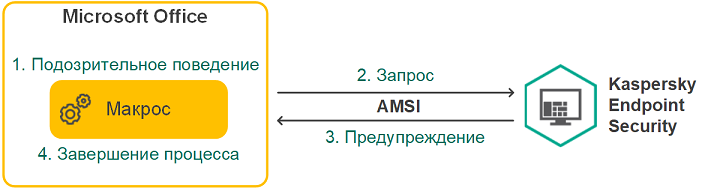

Компонент AMSI-защита предназначен для поддержки интерфейса Antimalware Scan Interface от Microsoft. Интерфейс Antimalware Scan Interface (AMSI) позволяет сторонним приложениям с поддержкой AMSI отправлять объекты (например, скрипты PowerShell) в Kaspersky Endpoint Security для дополнительной проверки и получать результаты проверки этих объектов. Сторонними приложениями могут быть, например, программы Microsoft Office (см. рис. ниже). Подробнее об интерфейсе AMSI см. в документации Microsoft.

AMSI-защита может только обнаруживать угрозу и уведомлять стороннее приложение об обнаруженной угрозе. Стороннее приложение после получения уведомления об угрозе не дает выполнить вредоносные действия (например, завершает работу).

Пример работы AMSI

Компонент AMSI-защита может отклонить запрос от стороннего приложения, например, если это приложение превысило максимальное количество запросов за промежуток времени. Kaspersky Endpoint Security отправляет информацию об отклонении запроса от стороннего приложения на Сервер администрирования. Компонент AMSI-защита не отклоняет запросы от тех сторонних приложений, для которых установлен флажок Не блокировать взаимодействие с компонентом AMSI-защита.

AMSI-защита доступна для следующих операционных систем рабочих станций и серверов:

- Windows 10 Home / Pro / Pro для рабочих станций / Education / Enterprise;

- Windows 11;

- Windows Server 2016 Essentials / Standard / Datacenter;

- Windows Server 2019 Essentials / Standard / Datacenter;

- Windows Server 2022.

Параметры компонента AMSI-защита

Параметр

Описание

Проверять архивы

Проверка архивов форматов RAR, ARJ, ZIP, CAB, LHA, JAR, ICE.

Проверять дистрибутивы

Флажок включает / выключает проверку дистрибутивов сторонних программ.

Проверять файлы офисных форматов

Проверка файлов Microsoft Office (DOC, DOCX, XLS, PPT и других). К файлам офисных форматов также относятся OLE-объекты.

Не распаковывать составные файлы большого размера

Если флажок установлен, то Kaspersky Endpoint Security не проверяет составные файлы, размеры которых больше заданного значения.

Если флажок снят, Kaspersky Endpoint Security проверяет составные файлы любого размера.

Kaspersky Endpoint Security проверяет файлы больших размеров, извлеченные из архивов, независимо от состояния флажка.

Защита от эксплойтов

Компонент Защита от эксплойтов отслеживает программный код, который использует уязвимости на компьютере для получения эксплойтом прав администратора или выполнения вредоносных действий. Эксплойты, например, используют атаку на переполнение буфера обмена. Для этого эксплойт отправляет большой объем данных в уязвимую программу. При обработке этих данных уязвимая программа выполняет вредоносный код. В результате этой атаки эксплойт может запустить несанкционированную установку вредоносного ПО. Если попытка запустить исполняемый файл из уязвимой программы не была произведена пользователем, то Kaspersky Endpoint Security блокирует запуск этого файла или информирует пользователя.

Параметры компонента Защита от эксплойтов

Параметр |

Описание |

|---|---|

При обнаружении эксплойта |

Блокировать операцию. Если выбран этот вариант, то, обнаружив эксплойт, Kaspersky Endpoint Security блокирует действия этого эксплойта. Информировать. Если выбран этот вариант, то в случае обнаружения эксплойта Kaspersky Endpoint Security не блокирует действия эксплойта и добавляет информацию об этом эксплойте в список активных угроз. |

Включить защиту памяти системных процессов |

Если переключатель включен, Kaspersky Endpoint Security блокирует сторонние процессы, осуществляющие попытки доступа к памяти системных процессов. |

Анализ поведения

Компонент Анализ поведения получает данные о действиях программ на вашем компьютере и предоставляет эту информацию другим компонентам защиты для повышения эффективности их работы. Компонент Анализ поведения использует шаблоны опасного поведения программ. Если активность программы совпадает с одним из шаблонов опасного поведения, Kaspersky Endpoint Security выполняет выбранное ответное действие. Функциональность Kaspersky Endpoint Security, основанная на шаблонах опасного поведения, обеспечивает проактивную защиту компьютера.

Параметры компонента Анализ поведения

Параметр |

Описание |

|---|---|

При обнаружении вредоносной активности программы |

|

Включить защиту папок общего доступа от внешнего шифрования |

Если переключатель включен, то Kaspersky Endpoint Security анализирует активность в папках общего доступа. Если активность совпадает с одним из шаблонов опасного поведения, характерного для внешнего шифрования, Kaspersky Endpoint Security выполняет выбранное действие. Kaspersky Endpoint Security защищает от попыток внешнего шифрования только те файлы, которые расположены на носителях информации с файловой системой NTFS и не зашифрованы системой EFS.

Если включен компонент Откат вредоносных действий и выбран вариант Блокировать соединение на N мин, то выполняется восстановление измененных файлов из резервных копий. |

Исключения |

Список компьютеров, с которых не будут отслеживаться попытки шифрования папок общего доступа. Для работы списка исключений компьютеров из защиты папок общего доступа от внешнего шифрования требуется включить аудит входа в систему в политике аудита безопасности Windows. По умолчанию аудит входа в систему выключен. Подробнее о политике аудита безопасности Windows см. на сайте Microsoft). |

Предотвращение вторжений

Компонент Предотвращение вторжений (англ. HIPS – Host Intrusion Prevention System) предотвращает выполнение программами опасных для системы действий, а также обеспечивает контроль доступа к ресурсам операционной системы и персональным данным. Компонент обеспечивает защиту компьютера с помощью антивирусных баз и облачной службы Kaspersky Security Network.

Компонент контролирует работу программ с помощью прав программ. Права программ включают в себя следующие параметры доступа:

- доступ к ресурсам операционной системы (например, параметры автозапуска, ключи реестра);

- доступ к персональным данным (например, к файлам, программам).

Сетевую активность программ контролирует Сетевой экран с помощью сетевых правил.

Во время первого запуска программы компонент Предотвращение вторжений выполняет следующие действия:

- Проверяет безопасность программы с помощью загруженных антивирусных баз.

- Проверяет безопасность программы в Kaspersky Security Network.

Для более эффективной работы компонента Предотвращение вторжений вам рекомендуется принять участие в Kaspersky Security Network.

- Помещает программу в одну из групп доверия: Доверенные, Слабые ограничения, Сильные ограничения, Недоверенные.

Группа доверия определяет права, которые Kaspersky Endpoint Security использует для контроля активности программ. Kaspersky Endpoint Security помещает программу в группу доверия в зависимости от уровня опасности, которую эта программа может представлять для компьютера.

Kaspersky Endpoint Security помещает программу в группу доверия для компонентов Сетевой экран и Предотвращение вторжений. Изменить группу доверия только для Сетевого экрана или только для Предотвращения вторжений невозможно.

Если вы отказались принимать участие в KSN или отсутствует сеть, Kaspersky Endpoint Security помещает программу в группу доверия в зависимости от параметров компонента Предотвращение вторжений. После получения данных о репутации программы от KSN группа доверия может быть изменена автоматически.

- Блокирует действия программы в зависимости от группы доверия. Например, программам из группы доверия "Сильные ограничения" запрещен доступ к модулям операционной системы.

При следующем запуске программы Kaspersky Endpoint Security проверяет целостность программы. Если программа не была изменена, компонент применяет к ней текущие права программ. Если программа была изменена, Kaspersky Endpoint Security исследует программу как при первом запуске.

Параметры компонента Предотвращение вторжений

Параметр |

Описание |

|---|---|

Права программ |

Программы Таблица программ, работу которых контролирует компонент Предотвращение вторжений. Программы распределены по группам доверия. Группа доверия определяет права, которые Kaspersky Endpoint Security использует для контроля активности программ. Вы можете выбрать программу из единого списка всех программ, установленных на компьютерах под действием политики, и добавить программу в группу доверия. Права доступа программы приведены в следующих таблицах:

|

Защищаемые ресурсы |

Имя Таблица содержит ресурсы компьютера, распределенные по категориям. Компонент Предотвращение вторжений контролирует доступ других программ к ресурсам из этой таблицы. Ресурсом может быть категория реестра, файл или папка, ключ реестра. Программы Таблица программ, работу которых контролирует компонент Предотвращение вторжений, для выбранного ресурса. Программы распределены по группам доверия. Группа доверия определяет права, которые Kaspersky Endpoint Security использует для контроля активности программ. |

Группа доверия для программ, запущенных до начала работы Kaspersky Endpoint Security для Windows |

Группа доверия, в которую Kaspersky Endpoint Security будет помещать программы, запускаемые до Kaspersky Endpoint Security. |

Обновлять права для ранее неизвестных программ из базы KSN |

Если флажок установлен, то компонент Предотвращение вторжений обновляет права ранее неизвестных программ, используя базы Kaspersky Security Network. |

Доверять программам, имеющим цифровую подпись |

Если флажок установлен, то компонент Предотвращение вторжений помещает программы с цифровой подписью доверенных производителей в группу доверия "Доверенные". Доверенные производители – производители, которым доверяет "Лаборатория Касперского". Также вы можете добавить сертификат производителя в доверенное хранилище сертификатов вручную. Если флажок снят, компонент Предотвращение вторжений не считает такие программы доверенными и распределяет их по группам доверия на основании других параметров. |

Удалять правила для программ, не запускавшихся более N дней |

Если флажок установлен, то Kaspersky Endpoint Security автоматически удаляет информацию о программе (группа доверия, права доступа) при выполнении следующих условий:

Если группа доверия и права программы определены автоматически, Kaspersky Endpoint Security удаляет информацию об этой программе через 30 дней. Изменить время хранения информации о программе или выключить автоматическое удаление невозможно. При следующем запуске этой программы Kaspersky Endpoint Security исследует программу как при первом запуске. |

Группа доверия для программ, которые не удалось распределить по другим группам |

Раскрывающийся список, элементы которого определяют, в какую группу доверия Kaspersky Endpoint Security будет помещать неизвестную программу. Вы можете выбрать один из следующих элементов:

|

Откат вредоносных действий

Компонент Откат вредоносных действий позволяет Kaspersky Endpoint Security выполнить откат действий, произведенных вредоносными программами в операционной системе.

Во время отката действий вредоносной программы в операционной системе Kaspersky Endpoint Security обрабатывает следующие типы активности вредоносной программы:

- Файловая активность

Kaspersky Endpoint Security выполняет следующие действия:

- удаляет исполняемые файлы, созданные вредоносной программой (на всех носителях, кроме сетевых дисков);

- удаляет исполняемые файлы, созданные программами, в которые внедрилась вредоносная программа;

- восстанавливает измененные или удаленные вредоносной программой файлы.

Функциональность восстановления файлов имеет ряд ограничений.

- Реестровая активность

Kaspersky Endpoint Security выполняет следующие действия:

- удаляет разделы и ключи реестра, созданные вредоносной программой;

- не восстанавливает измененные или удаленные вредоносной программой разделы и ключи реестра.

- Системная активность

Kaspersky Endpoint Security выполняет следующие действия:

- завершает процессы, которые запускала вредоносная программа;

- завершает процессы, в которые внедрялась вредоносная программа;

- не возобновляет процессы, которые остановила вредоносная программа.

- Сетевая активность

Kaspersky Endpoint Security выполняет следующие действия:

- запрещает сетевую активность вредоносной программы;

- запрещает сетевую активность тех процессов, в которые внедрялась вредоносная программа.

Откат действий вредоносной программы может быть запущен компонентом Защита от файловых угроз, Анализ поведения или при антивирусной проверке.

Откат действий вредоносной программы затрагивает строго ограниченный набор данных. Откат не оказывает негативного влияния на работу операционной системы и целостность информации на вашем компьютере.

В началоKaspersky Security Network

Чтобы повысить эффективность защиты компьютера пользователя, Kaspersky Endpoint Security использует данные, полученные от пользователей во всем мире. Для получения этих данных предназначена сеть Kaspersky Security Network.

Kaspersky Security Network (KSN) – это инфраструктура облачных служб, предоставляющая доступ к оперативной базе знаний "Лаборатории Касперского" о репутации файлов, интернет-ресурсов и программного обеспечения. Использование данных Kaspersky Security Network обеспечивает более высокую скорость реакции Kaspersky Endpoint Security на неизвестные угрозы, повышает эффективность работы некоторых компонентов защиты, а также снижает вероятность ложных срабатываний. Если вы участвуете в Kaspersky Security Network, программа Kaspersky Endpoint Security получает от служб KSN сведения о категории и репутации проверяемых файлов, а также сведения о репутации проверяемых веб-адресов.

Использование Kaspersky Security Network является добровольным. Программа предлагает использовать KSN во время первоначальной настройки программы. Начать или прекратить использование KSN можно в любой момент.

Более подробную информацию об отправке в "Лабораторию Касперского", хранении и уничтожении статистической информации, полученной во время использования KSN, вы можете прочитать в Положении о Kaspersky Security Network и на веб-сайте "Лаборатории Касперского". Файл ksn_<ID языка>.txt с текстом Положения о Kaspersky Security Network входит в комплект поставки программы.

Для снижения нагрузки на серверы KSN специалисты "Лаборатории Касперского" могут выпускать обновления для программы, которые временно выключают или частично ограничивают обращения в Kaspersky Security Network. В этом случае статус подключения к KSN в локальном интерфейсе программы – Включено с ограничениями.

Инфраструктура KSN

Kaspersky Endpoint Security поддерживает следующие инфраструктурные решения KSN:

- Глобальный KSN – это решение, которое используют большинство программ "Лаборатории Касперского". Участники KSN получают информацию от Kaspersky Security Network, а также отправляют в "Лабораторию Касперского" данные об объектах, обнаруженных на компьютере пользователя, для дополнительной проверки аналитиками "Лаборатории Касперского" и пополнения репутационных и статистических баз Kaspersky Security Network.

- Локальный KSN – это решение, позволяющее пользователям компьютеров, на которые установлена программа Kaspersky Endpoint Security или другие программы "Лаборатории Касперского", получать доступ к репутационным базам Kaspersky Security Network, а также другим статистическим данным, не отправляя данные в KSN со своих компьютеров. Локальный KSN разработан для корпоративных клиентов, не имеющих возможности участвовать в Kaspersky Security Network, например, по следующим причинам:

- отсутствие подключения локальных рабочих мест к сети Интернет;

- законодательный запрет или ограничение корпоративной безопасности на отправку любых данных за пределы страны или за пределы локальной сети организации.

По умолчанию Kaspersky Security Center использует Глобальный KSN. Вы можете настроить использование Локального KSN в Консоли администрирования (MMC), Kaspersky Security Center Web Console, а также с помощью командной строки. Настроить использование Локального KSN в Kaspersky Security Center Cloud Console невозможно.

Подробнее о работе Локального KSN см. в документации для Kaspersky Private Security Network.

KSN Proxy

Компьютеры пользователей, работающие под управлением Сервера администрирования Kaspersky Security Center, могут взаимодействовать с KSN при помощи службы KSN Proxy.

Служба KSN Proxy предоставляет следующие возможности:

- Компьютер пользователя может выполнять запросы к KSN и передавать в KSN информацию, даже если он не имеет прямого доступа в интернет.

- Служба KSN Proxy кеширует обработанные данные, снижая тем самым нагрузку на канал связи с внешней сетью и ускоряя получение компьютером пользователя запрошенной информации.

Подробную информацию о службе KSN Proxy см. в справке Kaspersky Security Center.

Параметры Kaspersky Security Network

Параметр |

Описание |

|---|---|

Включить расширенный режим KSN |

Расширенный режим KSN – режим работы программы, при котором Kaspersky Endpoint Security передает в "Лабораторию Касперского" дополнительные данные. Независимо от положения переключателя, Kaspersky Endpoint Security использует KSN для обнаружения угроз. |

Включить облачный режим |

Облачный режим – режим работы программы, при котором Kaspersky Endpoint Security использует облегченную версию антивирусных баз. Работу программы с облегченными антивирусными базами обеспечивает Kaspersky Security Network. Облегченная версия антивирусных баз позволяет снизить нагрузку на оперативную память компьютера примерно в два раза. Если вы не участвуете в Kaspersky Security Network или облачный режим выключен, Kaspersky Endpoint Security загружает полную версию антивирусных баз с серверов "Лаборатории Касперского". Если переключатель включен, то Kaspersky Endpoint Security использует облегченную версию антивирусных баз, за счет чего снижается нагрузка на ресурсы операционной системы. Kaspersky Endpoint Security загружает облегченную версию антивирусных баз в ходе ближайшего обновления после того, как флажок был установлен. Если переключатель выключен, то Kaspersky Endpoint Security использует полную версию антивирусных баз. Kaspersky Endpoint Security загружает полную версию антивирусных баз в ходе ближайшего обновления после того, как флажок был снят. |

Статус компьютера при недоступности серверов KSN (доступен только в консоли Kaspersky Security Center) |

Раскрывающийся список, элементы которого определяют статус компьютера в Kaspersky Security Center при недоступности серверов KSN. |

Использовать KSN Proxy (доступен только в консоли Kaspersky Security Center) |

Если флажок установлен, то Kaspersky Endpoint Security использует службу KSN Proxy. Вы можете настроить параметры службы KSN Proxy в свойствах Сервера администрирования. |

Использовать серверы KSN при недоступности KSN Proxy (доступен только в консоли Kaspersky Security Center) |

Если флажок установлен, Kaspersky Endpoint Security использует серверы KSN, когда служба KSN Proxy недоступна. Серверы KSN могут быть расположены как на стороне "Лаборатории Касперского", в случае использования Глобального KSN, так и на сторонних серверах, в случае использования Локального KSN. |

Веб-Контроль

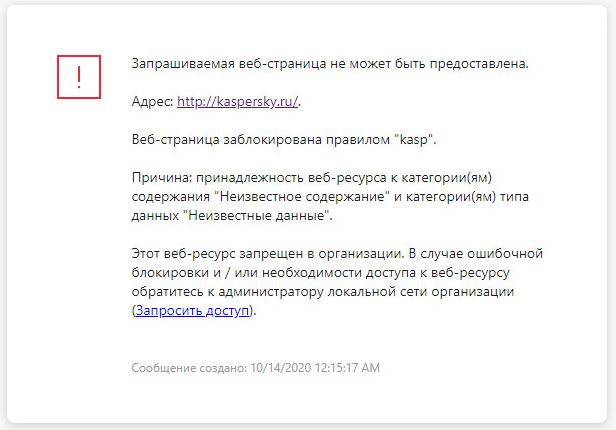

Веб-Контроль управляет доступом пользователей к веб-ресурсам. Это позволяет уменьшить расход трафика и сократить нецелевое использование рабочего времени. При попытке пользователя открыть веб-сайт, доступ к которому ограничен Веб-Контролем, Kaspersky Endpoint Security заблокирует доступ или покажет предупреждение (см. рис. ниже).

Kaspersky Endpoint Security контролирует только HTTP- и HTTPS-трафик.

Для контроля HTTPS-трафика нужно включить проверку защищенных соединений.

Способы управления доступом к веб-сайтам

Веб-Контроль позволяет настраивать доступ к веб-сайтам следующими способами:

- Категория веб-сайта. Категоризацию веб-сайтов обеспечивает облачная служба Kaspersky Security Network, эвристический анализ, а также база известных веб-сайтов (входит в состав баз программы). Вы можете ограничить доступ пользователей, например, к категории "Социальные сети" или другим категориям.

- Тип данных. Вы можете ограничить доступ пользователей к данным на веб-сайте и, например, скрыть графические изображения. Kaspersky Endpoint Security определяет тип данных по формату файла, а не по расширению.

Kaspersky Endpoint Security не проверяет файлы внутри архивов. Например, если файлы изображений помещены в архив, Kaspersky Endpoint Security определит тип данных "Архивы", а не "Графические файлы".

- Отдельный адрес. Вы можете ввести веб-адрес или использовать маски.

Вы можете использовать одновременно несколько способов регулирования доступа к веб-сайтам. Например, вы можете ограничить доступ к типу данных "Файлы офисных программ" только для категории веб-сайтов "Веб-почта".

Правила доступа к веб-сайтам

Веб-Контроль управляет доступом пользователей к веб-сайтам с помощью правил доступа. Вы можете настроить следующие дополнительные параметры правила доступа к веб-сайтам:

- Пользователи, на которых распространяется правило.

Например, вы можете ограничить доступ в интернет через браузер для всех пользователей организации, кроме IT-отдела.

- Расписание работы правила.

Например, вы можете ограничить доступ в интернет через браузер только в рабочее время.

Приоритеты правил доступа

Каждое правило имеет приоритет. Чем выше правило в списке, тем выше его приоритет. Если веб-сайт добавлен в несколько правил, Веб-Контроль регулирует доступ к веб-сайтам по правилу с высшим приоритетом. Например, Kaspersky Endpoint Security может определить корпоративный портал как социальную сеть. Чтобы ограничить доступ к социальным сетям и предоставить доступ к корпоративному веб-порталу, создайте два правила: запрещающее правило для категории веб-сайтов "Социальные сети" и разрешающее правило для корпоративного веб-портала. Правило доступа к корпоративному веб-порталу должно иметь приоритет выше, чем правило доступа к социальным сетям.

Сообщения Веб-Контроля

Параметры компонента Веб-Контроль

Параметр |

Описание |

|---|---|

Правила доступа к веб-ресурсам |

Список с правилами доступа к веб-ресурсам. Каждое правило имеет приоритет. Чем выше правило в списке, тем выше его приоритет. Если веб-сайт добавлен в несколько правил, Веб-Контроль регулирует доступ к веб-сайтам по правилу с высшим приоритетом. |

Правило по умолчанию |

Правило по умолчанию – правило доступа к веб-ресурсам, которые не входят ни в одно из правил. Возможны следующие варианты:

|

Шаблоны сообщений |

|

Записывать данные о посещении разрешенных страниц в журнал |

Kaspersky Endpoint Security записывает данные о посещении всех веб-сайтов, в том числе и разрешенных. Kaspersky Endpoint Security отправляет события в Kaspersky Security Center, локальный журнал Kaspersky Endpoint Security, журнал событий Windows. Для мониторинга активности пользователя в интернете нужно настроить параметры сохранения событий. Мониторинг активности пользователя в интернете может потребовать больше ресурсов компьютера при расшифровке HTTPS-трафика. |

Контроль устройств

Этот компонент доступен, если программа Kaspersky Endpoint Security установлена на компьютере под управлением операционной системы Windows для рабочих станций. Этот компонент недоступен, если программа Kaspersky Endpoint Security установлена на компьютере под управлением операционной системы Windows для серверов.

Контроль устройств управляет доступом пользователей к установленным или подключенным к компьютеру устройствам (например, жестким дискам, камере или модулю Wi-Fi). Это позволяет защитить компьютер от заражения при подключении этих устройств и предотвратить потерю или утечку данных.

Уровни доступа к устройствам

Контроль устройств управляет доступом на следующих уровнях:

- Тип устройства. Например, принтеры, съемные диски, CD/DVD-приводы.

Вы можете настроить доступ устройств следующим образом:

- Разрешать –

.

. - Запрещать –

.

. - Зависит от шины подключения (кроме Wi-Fi) –

.

. - Запрещать с исключениями (только Wi-Fi) –

.

.

- Разрешать –

- Шина подключения. Шина подключения – интерфейс, с помощью которого устройства подключаются к компьютеру (например, USB, FireWire). Таким образом, вы можете ограничить подключение всех устройств, например, через USB.

Вы можете настроить доступ устройств следующим образом:

- Разрешать –

.

. - Запрещать –

.

.

- Разрешать –

- Доверенные устройства. Доверенные устройства – это устройства, полный доступ к которым разрешен в любое время для пользователей, указанных в параметрах доверенного устройства.

Вы можете добавить доверенные устройства по следующим данным:

- Устройства по идентификатору. Каждое устройство имеет уникальный идентификатор (англ. Hardware ID – HWID). Вы можете просмотреть идентификатор в свойствах устройства средствами операционной системы. Пример идентификатора устройства:

SCSI\CDROM&VEN_NECVMWAR&PROD_VMWARE_SATA_CD00\5&354AE4D7&0&000000. Добавлять устройства по идентификатору удобно, если вы хотите добавить несколько определенных устройств. - Устройства по модели. Каждое устройство имеет идентификатор производителя (англ. Vendor ID – VID) и идентификатор продукта (англ. Product ID – PID). Вы можете просмотреть идентификаторы в свойствах устройства средствами операционной системы. Шаблон для ввода VID и PID:

VID_1234&PID_5678. Добавлять устройства по модели удобно, если вы используете в вашей организации устройства определенной модели. Таким образом, вы можете добавить все устройства этой модели. - Устройства по маске идентификатора. Если вы используете несколько устройств с похожими идентификаторами, вы можете добавить устройства в список доверенных с помощью масок. Символ

*заменяет любой набор символов. Kaspersky Endpoint Security не поддерживает символ?при вводе маски. Например,WDC_C*. - Устройства по маске модели. Если вы используете несколько устройств с похожими VID или PID (например, устройства одного производителя), вы можете добавить устройства в список доверенных с помощью масок. Символ

*заменяет любой набор символов. Kaspersky Endpoint Security не поддерживает символ?при вводе маски. Например,VID_05AC&PID_*.

- Устройства по идентификатору. Каждое устройство имеет уникальный идентификатор (англ. Hardware ID – HWID). Вы можете просмотреть идентификатор в свойствах устройства средствами операционной системы. Пример идентификатора устройства:

Контроль устройств регулирует доступ пользователей к устройствам с помощью правил доступа. Также Контроль устройств позволяет сохранять события подключения / отключения устройств. Для сохранения событий вам нужно настроить отправку событий в политике.

Если доступ к устройству зависит от шины подключения (статус ![]() ), Kaspersky Endpoint Security не сохраняет события подключения / отключения устройства. Чтобы программа Kaspersky Endpoint Security сохраняла события подключения / отключения устройства, разрешите доступ к соответствующему типу устройств (статус

), Kaspersky Endpoint Security не сохраняет события подключения / отключения устройства. Чтобы программа Kaspersky Endpoint Security сохраняла события подключения / отключения устройства, разрешите доступ к соответствующему типу устройств (статус ![]() ) или добавьте устройство в список доверенных.

) или добавьте устройство в список доверенных.

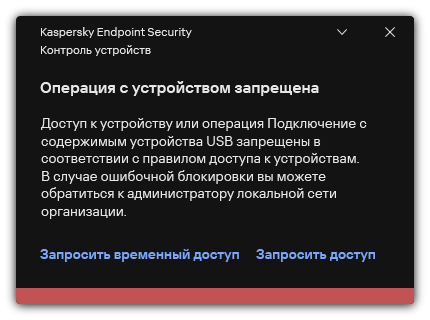

При подключении к компьютеру устройства, доступ к которому запрещен Контролем устройств, Kaspersky Endpoint Security заблокирует доступ и покажет уведомление (см. рис. ниже).

Уведомление Контроля устройств

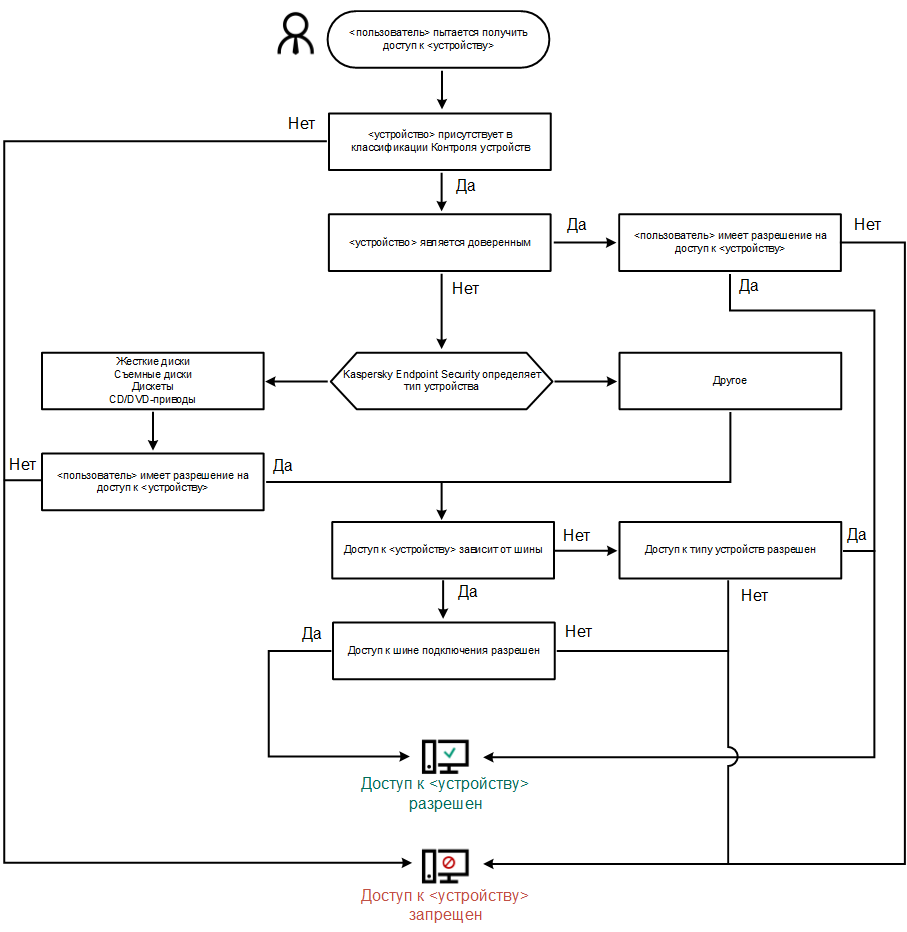

Алгоритм работы Контроля устройств

Kaspersky Endpoint Security принимает решение о доступе к устройству после того, как пользователь подключил это устройство к компьютеру (см. рис. ниже).

Алгоритм работы Контроля устройств

Если устройство подключено и доступ разрешен, вы можете изменить правило доступа и запретить доступ. В этом случае при очередном обращении к устройству (просмотр дерева папок, чтение, запись) Kaspersky Endpoint Security блокирует доступ. Блокирование устройства без файловой системы произойдет только при последующем подключении устройства.

Если пользователю компьютера с установленной программой Kaspersky Endpoint Security требуется запросить доступ к устройству, которое, по его мнению, было заблокировано ошибочно, передайте ему инструкцию по запросу доступа.

Параметры компонента Контроль устройств

Параметр |

Описание |

|---|---|

Разрешить запрашивать временный доступ (доступен только в консоли Kaspersky Security Center) |

Если флажок установлен, то кнопка Запросить доступ в локальном интерфейсе Kaspersky Endpoint Security доступна. При нажатии на эту кнопку открывается окно Запрос доступа к устройству. С помощью этого окна пользователь может запросить временный доступ к заблокированному устройству. |

Устройства и сети Wi-Fi

|

Таблица со всеми возможными типами устройств по классификации компонента Контроль устройств и статусом доступа к ним. |

Шины подключения |

Список всех возможных шин подключения по классификации компонента Контроль устройств и статусом доступа к ним. |

Доверенные устройства |

Список доверенных устройств и пользователей, которым разрешен доступ к этим устройствам. |

Анти-Бриджинг |

Анти-Бриджинг предотвращает создание сетевых мостов, исключая возможность одновременной установки нескольких сетевых соединений для компьютера. Это позволяет защитить корпоративную сеть от атак через незащищенные, несанкционированные сети. Анти-Бриджинг блокирует установку нескольких соединений в соответствии с приоритетами устройств. Чем выше находится устройство в списке, тем выше его приоритет. Если активное и новое соединения относятся к одному типу (например, Wi-Fi), Kaspersky Endpoint Security блокирует активное соединение и разрешает установку нового соединения. Если активное и новое соединения относятся к разным типам (например, сетевой адаптер и Wi-Fi), Kaspersky Endpoint Security блокирует соединение с более низким приоритетом и разрешает соединение с более высоким приоритетом. Анти-Бриджинг поддерживает работу со следующими типами устройств: сетевой адаптер, Wi-Fi и модем. |

Шаблоны сообщений |

|

Контроль программ

Контроль программ управляет запуском программ на компьютерах пользователей. Это позволяет выполнить политику безопасности организации при использовании программ. Также Контроль программ снижает риск заражения компьютера, ограничивая доступ к программам.

Настройка Контроля программ состоит из следующих этапов:

- Создание категорий программ.

Администратор создает категории программ, которыми администратор хочет управлять. Категории программ предназначены для всех компьютеров сети организации независимо от групп администрирования. Для создания категории вы можете использовать следующие критерии: KL-категория (например, Браузеры), хеш файла, производитель программы и другие.

- Создание правил Контроля программ.

Администратор создает правила Контроля программ в политике для группы администрирования. Правило включает в себя категории программ и статус запуска программ из этих категорий: запрещен или разрешен.

- Выбор режима работы Контроля программ.

Администратор выбирает режим работы с программами, которые не входят ни в одно из правил (списки запрещенных и разрешенных программ).

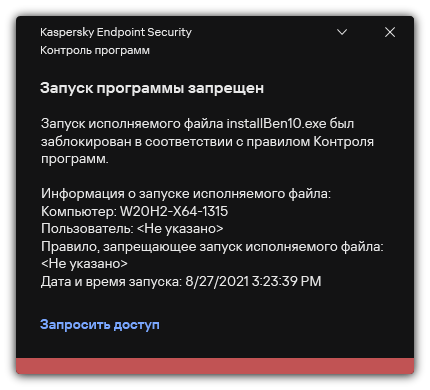

При попытке пользователя запустить запрещенную программу, Kaspersky Endpoint Security заблокирует запуск программы и покажет уведомление (см. рис. ниже).

Для проверки настройки Контроля программ предусмотрен тестовый режим. В этом режиме Kaspersky Endpoint Security выполняет следующие действия:

- разрешает запуск программ, в том числе запрещенных;

- показывает уведомление о запуске запрещенной программы и добавляет информацию в отчет на компьютере пользователя;

- отправляет данные о запуске запрещенных программ в Kaspersky Security Center.

Уведомление Контроля программ

Режимы работы Контроля программ

Компонент Контроль программ может работать в двух режимах:

- Список запрещенных. Режим, при котором Контроль программ разрешает пользователям запуск любых программ, кроме тех, которые запрещены в правилах Контроля программ.

Этот режим работы Контроля программ установлен по умолчанию.

- Список разрешенных. Режим, при котором Контроль программ запрещает пользователям запуск любых программ, кроме тех, которые разрешены и не запрещены в правилах Контроля программ.

Если разрешающие правила Контроля программ сформированы максимально полно, компонент запрещает запуск всех новых программ, не проверенных администратором локальной сети организации, но обеспечивает работоспособность операционной системы и проверенных программ, которые нужны пользователям для выполнения должностных обязанностей.

Вы можете ознакомиться с рекомендациями по настройке правил контроля программ в режиме списка разрешенных программ.

Настройка Контроля программ для работы в этих режимах возможна как в локальном интерфейсе Kaspersky Endpoint Security, так и с помощью Kaspersky Security Center.

Однако Kaspersky Security Center предоставляет инструменты, недоступные в локальном интерфейсе Kaspersky Endpoint Security и необходимые для следующих задач:

- Создание категорий программ.

Правила Контроля программ, сформированные в Консоли администрирования Kaspersky Security Center, основываются на созданных вами категориях программ, а не на включающих и исключающих условиях, как в локальном интерфейсе Kaspersky Endpoint Security.

- Получение информации о программах, которые установлены на компьютерах локальной сети организации.

Поэтому настройку работы компонента Контроль программ рекомендуется выполнять с помощью Kaspersky Security Center.

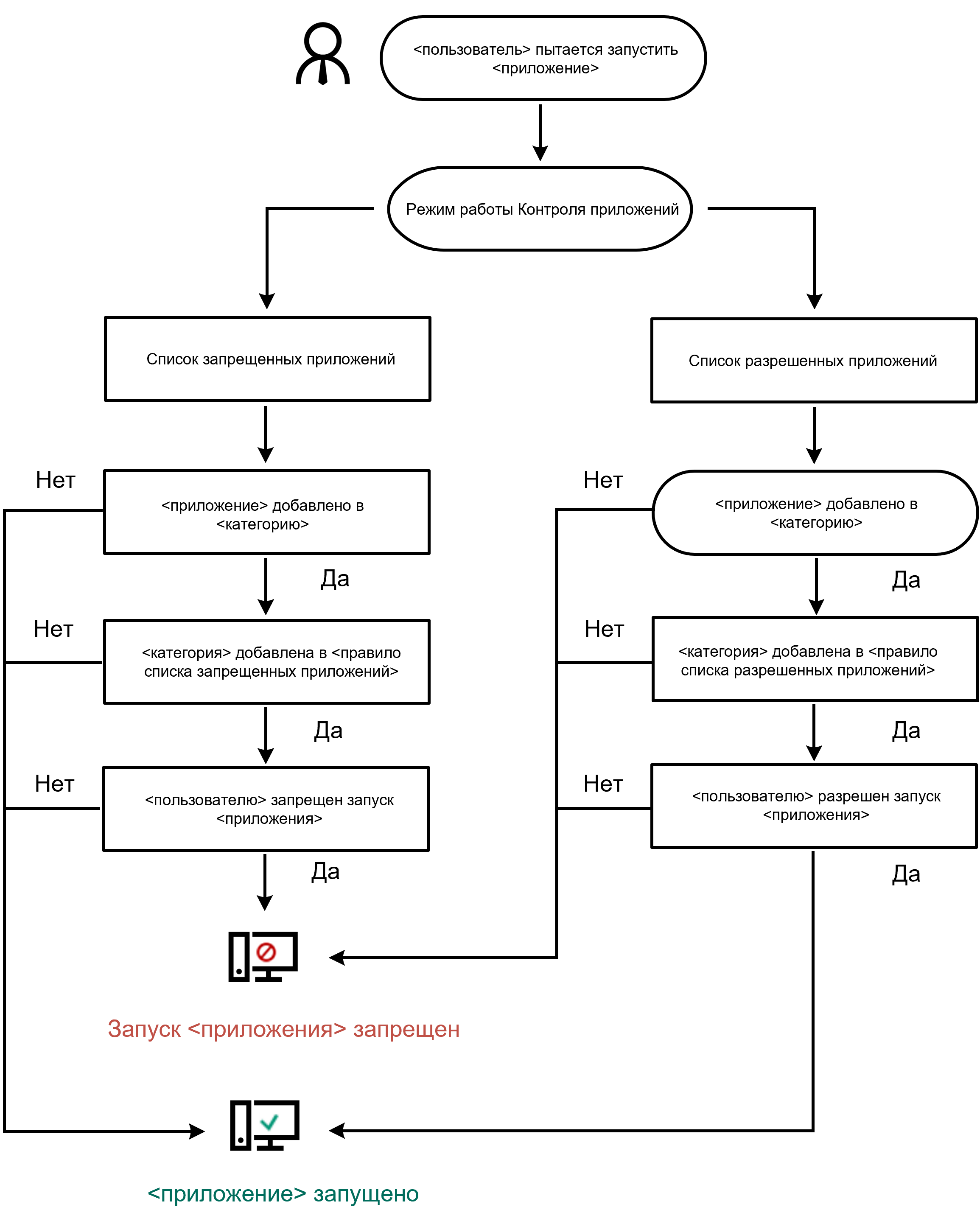

Алгоритм работы Контроля программ

Kaspersky Endpoint Security использует алгоритм для принятия решения о запуске программы (см. рис. ниже).

Алгоритм работы Контроля программ

Параметры компонента Контроль программ

Параметр |

Описание |

|---|---|

Тестовый режим |

Если переключатель включен, Kaspersky Endpoint Security разрешает запуск программы, запрещенной в текущем режиме Контроля программ, но заносит информацию о ее запуске в отчет. |

Режим контроля запуска программ |

Вы можете выбрать один из следующих вариантов:

При выборе режима Список разрешенных автоматически создается два правила Контроля программ:

Изменение параметров и удаление автоматически созданных правил недоступно. Вы можете включить или выключить эти правила. |

Контролировать загрузку DLL-модулей |

Если флажок установлен, то Kaspersky Endpoint Security контролирует загрузку DLL-модулей при запуске пользователями программ. Информация о DLL-модуле и программе, загрузившей этот DLL-модуль, сохраняется в отчет. При включении функции контроля загрузки DLL-модулей и драйверов убедитесь, что в параметрах Контроля программ включено правило по умолчанию Программы ОС или другое правило, которое содержит KL-категорию "Доверенные сертификаты" и обеспечивает загрузку доверенных DLL-модулей и драйверов до запуска Kaspersky Endpoint Security. Включение контроля загрузки DLL-модулей и драйверов при выключенном правиле Программы ОС может привести к нестабильности операционной системы. Kaspersky Endpoint Security контролирует только DLL-модули и драйверы, загруженные с момента установки флажка. Рекомендуется перезагрузить компьютер после установки флажка, чтобы программа контролировала все DLL-модули и драйверы, включая те, которые загружаются до запуска Kaspersky Endpoint Security. |

Шаблоны сообщений |

Сообщение о блокировке. Шаблон сообщения, которое появляется при срабатывании правила Контроля программ, блокирующего запуск программы. Сообщение администратору. Шаблон сообщения для отправки администратору локальной сети организации в случае, если блокировка программы, по мнению пользователя, произошла ошибочно. После запроса пользователя предоставить доступ Kaspersky Endpoint Security отправляет в Kaspersky Security Center событие Сообщение администратору о запрете запуска приложения. Описание события содержит сообщение администратору с подставленными переменными. Вы можете посмотреть эти события в консоли Kaspersky Security Center с помощью предустановленной выборки Запросы пользователей. Если в вашей организации не развернуто решение Kaspersky Security Center или связь с Сервером администрирования отсутствует, приложение отправит сообщение администратору на указанный адрес электронной почты. |

Адаптивный контроль аномалий

Этот компонент доступен только для решений Kaspersky Endpoint Security для бизнеса Расширенный и Kaspersky Total Security для бизнеса. Подробнее о решениях Kaspersky Endpoint Security для бизнеса см. на сайте "Лаборатории Касперского".

Этот компонент доступен, если программа Kaspersky Endpoint Security установлена на компьютере под управлением операционной системы Windows для рабочих станций. Этот компонент недоступен, если программа Kaspersky Endpoint Security установлена на компьютере под управлением операционной системы Windows для серверов.

Компонент Адаптивный контроль аномалий отслеживает и блокирует действия, нехарактерные для компьютеров сети организации. Для отслеживания нехарактерных действий Адаптивный контроль аномалий использует набор правил (например, правило Запуск Windows PowerShell из офисной программы). Правила созданы специалистами "Лаборатории Касперского" на основе типичных сценариев вредоносной активности. Вы можете выбрать поведение Адаптивного контроля аномалий для каждого из правил и, например, разрешить запуск PowerShell-скриптов для автоматизации решения корпоративных задач. Kaspersky Endpoint Security обновляет набор правил с базами программы. Обновление набора правил нужно подтверждать вручную.

Настройка Адаптивного контроля аномалий

Настройка Адаптивного контроля аномалий состоит из следующих этапов:

- Обучение Адаптивного контроля аномалий.

После включения Адаптивного контроля аномалий правила работают в обучающем режиме. В ходе обучения Адаптивный контроль аномалий отслеживает срабатывание правил и отправляет события срабатывания в Kaspersky Security Center. Каждое правило имеет свой срок действия обучающего режима. Срок действия обучающего режима устанавливают специалисты "Лаборатории Касперского". Обычно срок действия обучающего режима составляет 2 недели.

Если в ходе обучения правило ни разу не сработало, Адаптивный контроль аномалий будет считать действия, связанные с этим правилом, нехарактерным. Kaspersky Endpoint Security будет блокировать все действия, связанные с этим правилом.

Если в ходе обучения правило сработало, Kaspersky Endpoint Security регистрирует события в отчете о срабатываниях правил и в хранилище Срабатывание правил в состоянии Интеллектуальное обучение.

- Анализ отчета о срабатывании правил.

Администратор анализирует отчет о срабатываниях правил или содержание хранилища Срабатывание правил в состоянии Интеллектуальное обучение. Далее администратор может выбрать поведение Адаптивного контроля аномалий при срабатывании правила: блокировать или разрешить. Также администратор может продолжить отслеживать срабатывание правила и продлить работу программы в обучающем режиме. Если администратор не предпринимает никаких мер, программа также продолжит работать в обучающем режиме. Отсчет срока действия обучающего режима начинается заново.

Настройка Адаптивного контроля аномалий происходит в режиме реального времени. Настройка Адаптивного контроля аномалий осуществляется по следующим каналам:

- Адаптивный контроль аномалий автоматически начинает блокировать действия, связанные с правилами, которые не сработали в течение обучающего режима.

- Kaspersky Endpoint Security добавляет новые правила или удаляет неактуальные.

- Администратор настраивает работу Адаптивного контроля аномалий после анализа отчета о срабатывании правил и содержимого хранилища Срабатывание правил в состоянии Интеллектуальное обучение. Рекомендуется проверять отчет о срабатывании правил и содержимое хранилища Срабатывание правил в состоянии Интеллектуальное обучение.

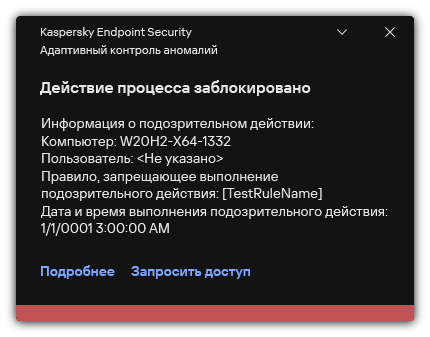

При попытке вредоносной программы выполнить действие, Kaspersky Endpoint Security заблокирует действие и покажет уведомление (см. рис. ниже).

Уведомление Адаптивного контроля аномалий

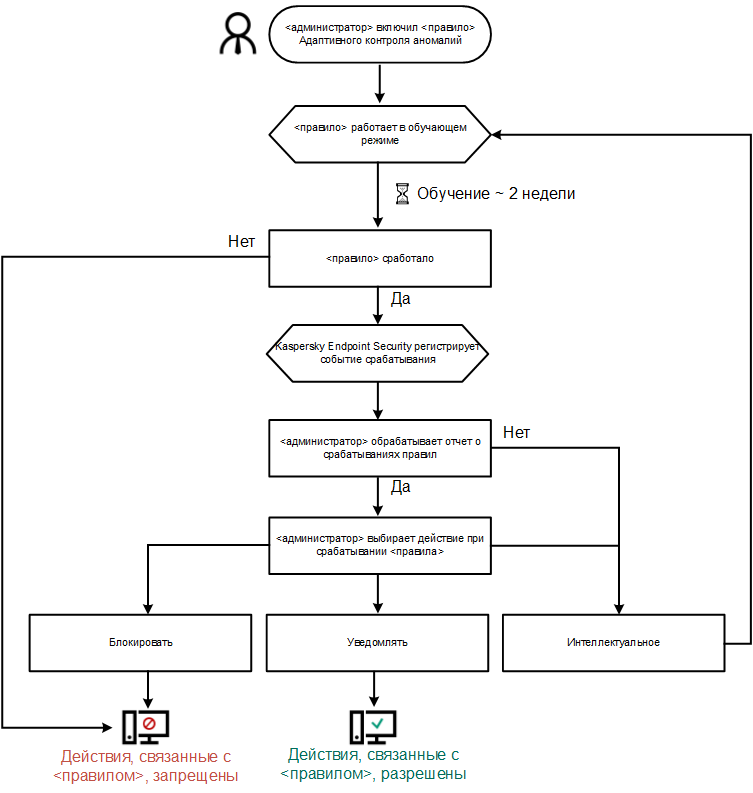

Алгоритм работы Адаптивного контроля аномалий

Kaspersky Endpoint Security принимает решение о выполнении действия, связанного с правилом, по следующему алгоритму (см. рис. ниже).

Алгоритм работы Адаптивного контроля аномалий

Параметры компонента Адаптивный контроль аномалий

Параметр |

Описание |

|---|---|

Отчет о состоянии правил Адаптивного контроля аномалий (доступен только в консоли Kaspersky Security Center) |

В этом отчете содержится информация о статусе правил обнаружения Адаптивного контроля аномалий (например, статусы Выключено или Блокировать). Отчет формируется для всех групп администрирования. |

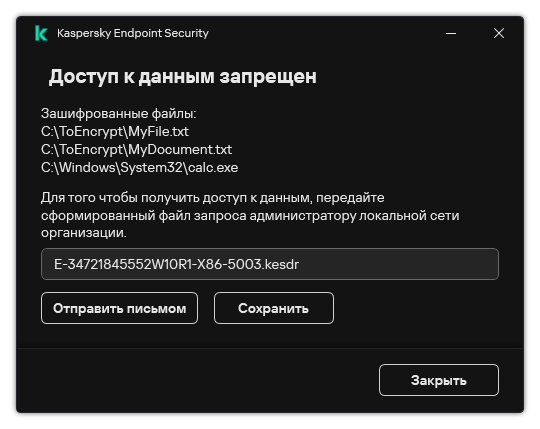

Отчет о срабатываниях правил Адаптивного контроля аномалий (доступен только в консоли Kaspersky Security Center) |