تحديد أنواع الكائنات القابلة للاكتشاف

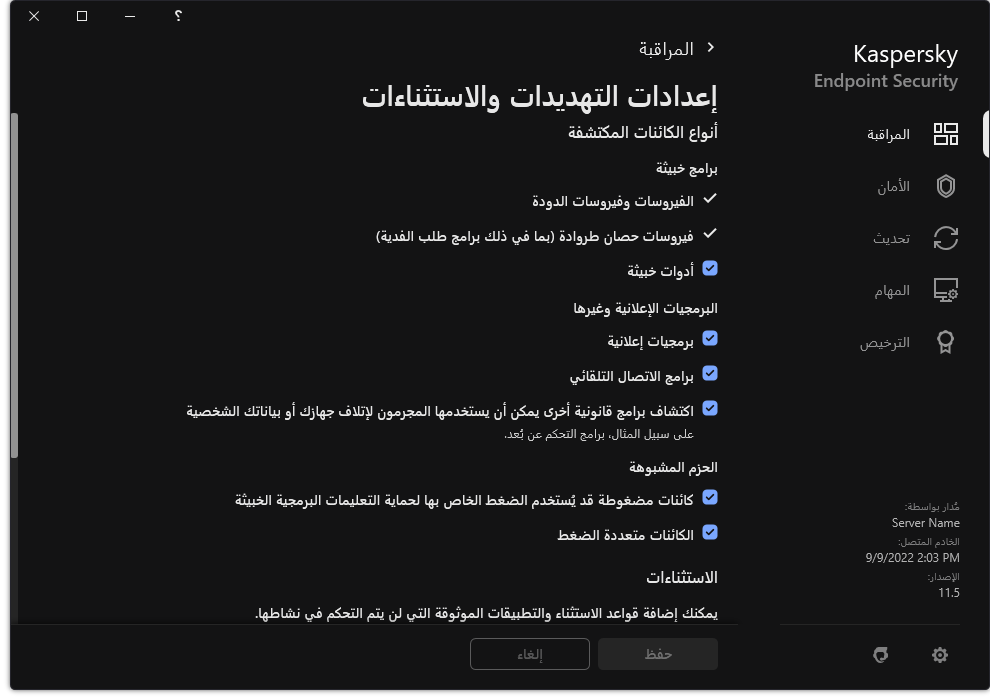

لتحديد أنواع الكائنات القابلة للاكتشاف:

- في نافذة التطبيق الرئيسية، انقر فوق الزر

.

. - في نافذة إعدادات التطبيق، اختر الإعدادات العامة ← التهديدات والاستثناءات.

- في القسم أنواع الكائنات المكتشفة، حدد خانات الاختيار المقابلة لأنواع الكائنات التي تريد أن يكتشفها Kaspersky Endpoint Security:

- الفيروسات وفيروسات الدودة;

الفئة الفرعية: الفيروسات والفيروسات المتنقلة (الفيروسات_و_الفيروسات المتنقلة)

مستوى التهديد: عالي

تقوم الفيروسات التقليدية والفيروسات المتنقلة بإجراءات غير مسموح بها من قِبل المستخدم. فيمكنها إنشاء نسخ من أنفسها كما تتمكن هذه النسخ من نسخ نفسها.

الفيروس التقليدي

عند اختراق فيروس تقليدي للكمبيوتر، فإنه يصيب أحد الملفات، ويقوم بتفعيل نفسه، وينفذ إجراءات ضارة، ويضيف نُسخًا من نفسه إلى ملفات أخرى.

يتضاعف الفيروس التقليدي فقط على الموارد المحلية للكمبيوتر؛ ولا يمكنه اختراق أجهزة الكمبيوتر الأخرى بمفرده. ويمكنه فقط المرور إلى كمبيوتر آخر إذا قام بإضافة نسخة من نفسه على ملف مُخزن في مجلد مشترك أو مُخزن على قرص مدمج، أو إذا قام المستخدم بإعادة توجيه رسالة بريد إلكتروني وكان بها ملف مرفق مصاب.

يتمكن رمز الفيروس التقليدي من اختراق مناطق مختلفة في أجهزة الكمبيوتر وأنظمة التشغيل والتطبيقات. حسب بيئة التشغيل, يتم تقسيم الفيروسات إلى فيروسات الملفات وفيروسات التمهيد وفيروسات البرامج النصية وفيروسات الماكرو.

تتمكن الفيروسات من إصابة الملفات باستخدام مجموعة متنوعة من الأساليب. الكتابة فوق الملفات بكتابة رمزها الخاص فوق الرمز الخاص بالملف المصاب، ومن ثم تمسح محتواه. ولذا، يتوقف ملف مصاب عن العمل ويتعذر استعادته. التطفلية على تعديل الملفات مع تركها تعمل كليًا أو جزئيًا. الفيروسات المصاحبة بتعديل الملفات، ولكنها تنشئ نُسخ متماثلة. عندما يتم فتح ملف مصاب، يبدأ النسخ المتماثل من هذا الملف (والذي يكون في الواقع عبارة عن فيروس). تتم أيضًا مواجهة الأنواع التالية من الفيروسات: فيروسات الروابط وفيروسات OBJ وفيروسات LIB ورمز المصدر والعديد من الفيروسات الأخرى.

Worm

وكما هو الحال مع الفيروس التقليدي، يتم تفعيل رمز الفيروس المتنقل وينفذ هذا الفيروس إجراءات ضارة بعد اختراقه للكمبيوتر. تم تسمية الفيروسات المتنقلة بهذا الاسم نظرًا لقدرتها على "التسلل" من كمبيوتر إلى آخر ونشر نُسخها عبر العديد من قنوات بيانات دون إذن المستخدم.

أما السمة الرئيسية التي تتيح التفريق بين الأنواع المختلفة من الفيروسات المتنقلة هي الطريقة التي تنتشر بها. يوفر الجدول التالي نظرة عامة على الأنواع المختلفة من الفيروسات المتنقلة، والتي يتم تصنيفها حسب طريقة انتشارها.

طرق انتشار الفيروسات المتنقلة

النوع

الاسم

الوصف

Email-Worm

Email-Worm

تنتشر عبر البريد الإلكتروني.

تحتوي رسالة البريد الإلكتروني المصابة على ملف مرفق بنسخة من فيروس متنقل أو تحتوي على ارتباط إلى ملف تم إيداعه على أحد مواقع الويب الذي يحتمل تعرضه للقرصنة أو قد يكون تم إنشاؤه خصيصًا لهذا الغرض. عندما تفتح الملف المرفق، يتم تنشيط فيروس متنقل. وعند النقر على الارتباط، تحميل، ثم فتح الملف، يبدأ فيروس الدودة في اتخاذ إجراءاته الضارة. وبعد ذلك، يستمر في نشر نفسه، بحثًا عن عناوين بريد إلكتروني أخرى وإرسال الرسائل المصابة إليها.

IM-Worm

الفيروسات المتنقلة لعميل المراسلة الفورية

تنتشر عبر عملاء المراسلة الفورية.

عادةً مل ترسل الفيروسات المتنقلة رسائل تحتوي على ارتباط إلى ملف به نسخة من الفيروس المتنقل على موقع ويب، مما يعني استخدام قوائم اتصال المستخدم. عندما يقوم المستخدم بتحميل ذلك الملف وفتحه، يتم تنشيط الفيروس المتنقل.

IRC-Worm

الفيروسات المتنقلة في المحادثة عبر الإنترنت

تنتشر من خلال المحادثات عبر الإنترنت، والتي تتمثل في أنظمة الخدمة التي تسمح بالاتصال بالآخرين عبر الإنترنت في الوقت الحقيقي.

تقوم الفيروسات المتنقلة هذه بنشر ملف به نسخة منها أو ارتباط إلى هذا الملف في المحادثة عبر الإنترنت. عندما يقوم المستخدم بتحميل ذلك الملف وفتحه، يتم تنشيط الفيروس المتنقل.

Net-Worm

فيروسات الشبكة المتنقلة

تنتشر الفيروسات المتنقلة هذه عبر شبكات الكمبيوتر.

وعلى عكس الأنواع الأخرى من الفيروسات المتنقلة، فإن فيروس الشبكة النموذجي المتنقل ينتشر دون تدخل المستخدم. فهو يفحص الشبكة المحلية لأجهزة الكمبيوتر التي تحتوي على برامج بها ثغرات أمنية. وللقيام بذلك، فهو يقوم بإرسال حزمة شبكة اتصال مكوّنة خصيصًا (فيروس تعطيل الأمان) وتحتوي على رمز الفيروس المتنقل أو جزء منه. في حالة وجود كمبيوتر "به ثغرات أمنية" على الشبكة، فإنه يتلقى حزمة الشبكة هذه. ويتم تنشيط الفيروس المتنقل بمجرد اختراقه التام للكمبيوتر.

P2P-Worm

فيروسات شبكة مشاركة الملفات المتنقلة

تنتشر عبر شبكات مشاركة الملفات من نظير إلى نظير.

للتسلل إلى شبكة P2P، يقوم الفيروس المتنقل بنسخ نفسه في مجلد مشاركة ملفات يوجد عادةً في كمبيوتر المستخدم. تعرض شبكة P2P معلومات حول هذا الملف لهذا بطريقة تجعل المستخدم قد "يجد" ملف مصاب على الشبكة مثل أي ملف آخر، ثم يقوم بتنزيله وفتحه.

أما الفيروسات المتنقلة الأكثر تعقيدًا فتقوم بمحاكاة بروتوكول شبكة P2P معينة. وتوفر هذه الفيروسات استجابة إيجابية لاستعلامات البحث وعرض نُسخ من نفسها للتنزيل.

Worm

أنواع أخرى من الفيروسات المتنقلة

تتضمن الأنواع الأخرى من الفيروسات المتنقلة:

- الفيروسات المتنقلة تنشر نُسخًا من نفسها عبر موارد الشبكة. باستخدام وظائف نظام التشغيل، تقوم بفحص مجلدات الشبكة المتاحة، والاتصال بأجهزة الكمبيوتر على الإنترنت، ومحاولة الحصول على الوصول الكامل إلى محركات الأقراص الخاصة بها. على عكس الأنواع الموضحة مسبقًا من الفيروسات المتنقلة، لا تقوم الأنواع الأخرى من الفيروسات المتنقلة بتفعيل نفسها، ولكن يتم تنشيطها عندما يقوم المستخدم بفتح ملف يحتوي على نسخة منها.

- الفيروسات المتنقلة التي لا تستخدم أي من الوسائل المذكورة في الجدول السابق للانتشار (على سبيل المثال، الفيروسات التي تنتشر عبر الهواتف المحمولة).

- فيروسات حصان طروادة (بما في ذلك برامج طلب الفدية);

الفئة الفرعية: فيروسات حصان طروادة

مستوى التهديد: عالي

على عكس الفيروسات التقليدية، لا تقوم برامج حصان طروادة بالنسخ المتماثل لنفسها. على سبيل المثال، فإنها تخترق الكمبيوتر عبر البريد الإلكتروني أو المستعرض عند زيارة المستخدم لصفحة ويب مصابة. يتم بدء برامج حصان طروادة بعد تدخل من المستخدم. تبدأ في اتخاذ إجراءاتها الضارة مباشرة بعد أن يبدأ تشغيلها.

وتعمل برامج حصان طروادة الأخرى بشكل مختلف على أجهزة الكمبيوتر المصابة. تتضمن الوظائف الأساسية لبرامج حصان طروادة منع المعلومات أو تعديلها أو تدميرها، وتعطيل أجهزة الكمبيوتر أو الشبكات. يمكن أيضًا لبرامج حصان طروادة استلام الملفات أو إرسالها، وتشغيلها، وعرض الرسائل على الشاشة، وطلب صفحات الويب، وتنزيل البرامج وتثبيتها، وإعادة تشغيل جهاز الكمبيوتر.

غالبًا ما يستخدم القراصنة "مجموعات" من برامج حصان طروادة.

يوضح الجدول التالي أنواع سلوكيات برامج حصان طروادة.

أنواع سلوكيات برامج حصان طروادة على الكمبيوتر المصاب

النوع

الاسم

الوصف

Trojan-ArcBomb

برامج حصان طروادة – "قنابل الأرشيف"

عند فك حزم الأرشيفات، يزداد حجمها بشكل يؤثر على تشغيل الكمبيوتر.

عندما يحاول المستخدم فك حزمة الأرشيف، قد يبدأ الكمبيوتر في العمل ببطء أو يتجمد؛ وقد يتم ملء القرص الثابت ببيانات "فارغة". وتمثل "قنابل الأرشيف" خطورة بالنسبة لخوادم البريد الإلكتروني والملفات على وجه الخصوص. إذا كان الخادم يستخدم نظام تلقائي لمعالجة البيانات الواردة، فإن "قنابل الأرشيف" قد تؤدي إلى توقف عمل الخادم.

Backdoor

برامج حصان طروادة للإدارة عن بُعد

تعتبر أخطر نوع من بين كل أنواع برامج حصان طروادة. ومن حيث وظائفها، فإنها تشبه تطبيقات الإدارة عن بُعد المُثبتة على أجهزة الكمبيوتر.

تقوم تلك البرامج بتثبيت نفسها على الكمبيوتر دون أن يلاحظها المستخدم، مما يتيح للدخلاء أن يديروا الكمبيوتر عن بُعد.

Trojan

أحصنة طروادة

تتضمن التطبيقات الضارة التالية:

- برامج حصان طروادة التقليدية. تقوم تلك البرامج فقط بأداء الوظائف الأساسية لبرامج حصان طروادة: منع المعلومات أو تعديلها أو تدميرها، وتعطيل أجهزة الكمبيوتر أو الشبكات. ولا تتضمن أي ميزات متقدمة على عكس الأنواع الأخرى من برامج حصان طروادة الموضحة في الجدول.

- برامج حصان طروادة متعددة الاستخدامات. لدى هذه البرامج ميزات متقدمة مطابقة للعديد من أنواع برامج حصان طروادة.

Trojan-Ransom

برامج حصان طروادة للفدية

تقوم هذه البرامج بأخذ معلومات المستخدم "كرهينة" وتقوم بتعديلها أو منعها، أو التأثير على تشغيل الكمبيوتر لكي يفقد المستخدم القدرة على استخدام المعلومات. يطلب الدخيل فدية من المستخدم، مع التعهد بإرسال تطبيق يستعيد أداء الكمبيوتر والبيانات المخزنة عليه.

Trojan-Clicker

الأشخاص الذين ينقرون فوق برامج حصان طروادة

تصل إلى صفحات الويب من كمبيوتر المستخدم، إما بإرسال أوامر إلى المستعرض من تلقاء نفسها أو بتغيير عناوين الويب المحددة في ملفات النظام.

باستخدام هذه البرامج، يقوم الدخلاء بهجمات على الشبكة وزيادة زيارات مواقع الويب، مما يزيد من عدد عرض الشعارات الإعلانية.

Trojan-Downloader

برامج حصان طروادة للتنزيل

تصل هذه البرامج إلى صفحة ويب الدخيل، وتقوم بتنزيل تطبيقات ضارة أخرى منها، وتثبيتها على كمبيوتر المستخدم. وقد تتضمن هذه البرامج اسم ملف التطبيق الخبيث لتنزيله أو استلامه من صفحة الويب التي يتم الوصول إليها.

Trojan-Dropper

برامج حصان طروادة للإسقاط

تتضمن برامج حصان طروادة أخرى تقوم بتثبيتها على القرص الثابت.

قد يستخدم الدخلاء برامج حصان طروادة للإسقاط من أجل الأهداف التالية:

- تثبيت برنامج ضار دور أن يلاحظه المستخدم: لا تعرض تطبيق حصان طروادة للإسقاط أية رسائل، أو أنها تعرض رسائل مزيفة تخبرك على سبيل المثال بوجود خطأ في أرشيف أو في إصدار غير متوافق مع نظام التشغيل.

- حماية تطبيق خبيث معروف آخر من الاكتشاف: ليس بإمكان جميع برامج مكافحة الفيروسات اكتشاف تطبيق خبيث موجود داخل برامج حصان طروادة للإسقاط.

Trojan-Notifier

برامج حصان طروادة للإخطار

تقوم هذه البرامج بإخطار الدخيل بإمكانية الوصول إلى الكمبيوتر المصاب، وترسل إليه معلومات عن الكمبيوتر: عنوان IP أو عدد المنافذ المفتوحة أو عنوان البريد الإلكتروني. وهي تتصل بالدخيل عبر البريد الإلكتروني أو عن طريق FTP أو عن طريق الوصول إلى صفحة الويب الخاصة بالدخيل أو بأي طريقة أخرى.

عادةً ما يتم استخدام برامج حصان طروادة للإخطار في مجموعات تتكون من برامج حصان طروادة متعددة. وهي تخطر الدخيل بنجاح تثبيت برامج حصان طروادة الأخرى على كمبيوتر المستخدم.

Trojan-Proxy

برامج حصان طروادة لخوادم الوكيل

تسمح للدخيل الوصول إلى صفحات الويب بشكل مجهول من خلال استخدام كمبيوتر المستخدم؛ وعادةً ما يتم استخدامها لإرسال رسائل بريد إلكتروني غير مرغوب فيها.

Trojan-PSW

برمجيات سرقة كلمة المرور

تعتبر برمجيات سرقة كلمة المرور نوعًا من برامج حصان طروادة يسرق حسابات المستخدم، مثل بيانات تسجيل البرامج. تعثر برامج حصان طروادة هذه على بيانات الخصوصية في ملفات النظام وفي السجل وإرسالها إلى "المهاجم" عن طريق البريد الإلكتروني، أو عن طريق FTP أو عن طريق الوصول إلى صفحة ويب الدخيل، أو بأي طريقة أخرى.

يتم تصنيف بعض فيروسات حصان طروادة هذه إلى أنواع منفصلة موضحة في هذا الجدول. إنها برامج حصان طروادة التي تسرق حسابات البنوك (Trojan-Banker)، وتسرق البيانات من مستخدمي عملاء المراسلة الفورية (IM) (Trojan-IM)، وتسرق المعلومات من مستخدمي ألعاب الإنترنت (Trojan-GameThief).

Trojan-Spy

برامج حصان طروادة للتجسس

تتجسس هذه البرامج على المستخدم بجمع معلومات عن الإجراءات التي يقوم بها أثناء العمل على الكمبيوتر. ويمكن أن تعترض البيانات التي يدخلها المستخدم عن طريق لوحة المفاتيح أو تأخذ لقطات شاشة أو تجمع قوائم بالتطبيقات النشطة. وبعد استلامها للمعلومات، تقوم هذه البرامج بإرسالها إلى الدخيل عن طريق البريد الإلكتروني أو عن طريق FTP أو بواسطة الوصول إلى صفحة ويب الدخيل أو باستخدام طريقة أخرى.

Trojan-DDoS

برامج حصان طروادة للهجوم على الشبكة

تقوم بإرسال العديد من الطلبات من جهاز كمبيوتر المستخدم إلى خادم بعيد. ويفتقر الخادم إلى الموارد اللازمة لمعالجة جميع الطلبات، بحيث يتوقف عن العمل (رفض الخدمة أو DoS ببساطة). غالبًا ما يصيب القراصنة العديد من أجهزة الكمبيوتر بهذه البرامج بحيث يمكنهم استخدامها للهجوم على خادم واحد في نفس الوقت.

تقوم برامج رفض الخدمة (DoS) بارتكاب هجوم من جهاز كمبيوتر واحد بمعرفة المستخدم. وتقوم برامج رفض الخدمة الموزعة (DDoS) بارتكاب هجمات موزعة من العديد من أجهزة الكمبيوتر دون أن تتم ملاحظتها من جانب مستخدم جهاز الكمبيوتر المصاب.

Trojan-IM

برامج حصان طروادة التي تسرق معلومات من مستخدمي عملاء المراسلة الفورية (IM)

تسرق أرقام الحسابات وكلمات المرور الخاصة بمستخدمي عملاء المراسلة الفورية (IM). وتقوم هذه البرامج بنقل البيانات إلى الدخيل عن طريق البريد الإلكتروني أو عن طريق FTP أو بواسطة الوصول إلى صفحة ويب الدخيل أو باستخدام طريقة أخرى.

Rootkit

فيروسات الجذر

تقوم هذه الفيروسات بحجب التطبيقات الضارة الأخرى ونشاطها، وبالتالي تطيل من استمرار التطبيق في نظام التشغيل. ويمكن أيضًا أن تقوم بإلغاء ملفات أو عمليات في ذاكرة جهاز كمبيوتر مصاب أو مفاتيح تسجيل تقوم بتشغيل التطبيقات الضارة. كما يمكن أن تقوم فيروسات الجذر بحجب تبادل البيانات بين التطبيقات في جهاز كمبيوتر المستخدم وأجهزة الكمبيوتر الأخرى على شبكة الاتصال.

Trojan-SMS

برامج حصان طروادة في شكل رسائل SMS

تصيب هذه البرامج الهواتف الخلوية وتقوم بإرسال رسائل SMS إلى أرقام الهواتف ذات الأسعار العالية.

Trojan-GameThief

برامج حصان طروادة التي تسرق معلومات من مستخدمي الألعاب عبر الإنترنت

تسرق هذه البرامج بيانات اعتماد الحساب من مستخدمي الألعاب عبر الإنترنت، ثم تقوم بعد ذلك بإرسال البيانات إلى الدخيل عن طريق البريد الإلكتروني أو عن طريق FTP أو بواسطة الوصول إلى صفحة الويب الخاصة بالدخيل أو باستخدام طريقة أخرى.

Trojan-Banker

برامج حصان طروادة التي تسرق حسابات البنوك

تقوم هذه البرامج بسرقة بيانات حسابات البنوك أو بيانات الأنظمة المالية الإلكترونية ثم بعد ذلك ترسل البيانات إلى المتسلل عن طريق البريد الإلكتروني أو عن طريق FTP أو بواسطة الوصول إلى صفحة الويب الخاصة بالمتسلل أو باستخدام طريقة أخرى.

Trojan-Mailfinder

برامج حصان طروادة التي تجمع عناوين البريد الإلكتروني

تقوم هذه البرامج بجمع عناوين البريد الإلكتروني المخزنة على جهاز كمبيوتر وبإرسالها إلى الدخيل عن طريق البريد الإلكتروني أو عن طريق FTP أو بواسطة الوصول إلى صفحة ويب الدخيل أو باستخدام طريقة أخرى. ويمكن أن يقوم الدخلاء بإرسال بريد إلكتروني غير مرغوب فيه إلى العناوين التي قاوموا بجمعها.

- أدوات خبيثة;

الفئة الفرعية: الأدوات الخبيثة

مستوي الخطر: متوسط

على عكس الأنواع الأخرى من البرمجيات الضارة، لا تقوم الأدوات الخبيثة بإجراءاتها فور بدء تشغيلها. فيمكن تخزينها بأمان وبدء تشغلها على كمبيوتر المستخدم. وغالبًا ما يستخدم الدخلاء ميزات هذه البرامج لإنشاء فيروسات وفيروسات دودة وبرامج حصان طروادة أو القيام بهجمات الشبكة على الخوادم البعيدة أو قرصنة أجهزة كمبيوتر أو القيام بأنشطة ضارة أخرى.

يتم تصنيف مختلف ميزات الأدوات الخبيثة وفقًا للأنواع الوارد وصفها في الجدول التالي.

خصائص الأدوات الخبيثة

النوع

الاسم

الوصف

Constructor

دوال إنشائية

تسمح بإنشاء فيروسات وفيروسات دودة وبرامج حصان طروادة جديدة. يتباهى بعض منشئ الفيروسات بأن لديهم واجهة نوافذ قياسية يمكن للمستخدم أن يقوم فيها بتحديد نوع التطبيق الخبيث المطلوب إنشائه وطريقة مقاومة المصححين وغير ذلك من الخصائص.

Dos

هجمات شبكة الاتصال

تقوم بإرسال العديد من الطلبات من جهاز كمبيوتر المستخدم إلى خادم بعيد. ويفتقر الخادم إلى الموارد اللازمة لمعالجة جميع الطلبات، بحيث يتوقف عن العمل (رفض الخدمة أو DoS ببساطة).

Exploit

فيروسات معطلة للأمان

فيروس الاستغلال عبارة عن مجموعة من البيانات أو رمز برنامج يستخدم ثغرات أمنية بالتطبيق الذي تتم معالجته فيه، لأجل القيام بإجراء خبيث على الكمبيوتر. فعلى سبيل المثال، يمكن للفيروس المعطل للأمان كتابة أو قراءة الملفات أو طلب صفحات ويب "مصابة".

تستخدم الفيروسات المعطلة للأمان المختلفة ثغرات أمنية في خدمات شبكة اتصال أو تطبيقات مختلفة. ويتم إرسال الفيروسات المعطلة للأمان مخفيةً على هيئة حزمة شبكة اتصال إلى أجهزة كمبيوتر متعددة عبر الشبكة، بحثًا عن أجهزة كمبيوتر بها خدمات شبكة اتصال قابلة للاختراق. ويستخدم الفيروس المعطل للأمان الموجود في ملف DOC ثغرات أمنية لمحرر نصوص. وقد يبدأ هذا الفيروس بتنفيذ إجراءات مبرمجة من قبل أحد القراصنة عند قيام المستخدم بفتح ملف مصاب. ويبحث الفيروس المعطل للأمان المضمن في رسالة بريد إلكتروني عن ثغرات أمنية في أي من عملاء البريد الإلكتروني. وقد يبدأ بتنفيذ إجراء خبيث بمجرد فتح المستخدم للرسالة المصابة في عميل البريد الإلكتروني هذا.

تنتشر فيروسات دودة الشبكة عبر الشبكات باستخدام الفيروسات المعطلة للأمان. ففيروسات الاستغلال عبارة عن حزم شبكة تقوم بتعطيل أجهزة الكمبيوتر.

FileCryptor

مشفرون

تقوم بترميز التطبيقات الضارة الأخرى لإخفائها من تطبيق مكافحة الفيروسات.

Flooder

برامج "لتلويث" شبكات الاتصال

تقوم بإرسال العديد من الرسائل عبر قنوات شبكة الاتصال. ويتضمن هذا النوع من الأدوات، على سبيل المثال، برامج تلوث المحادثات عبر الإنترنت.

لا تتضمن الأدوات التي من هذا النوع من الفيروسات أي برامج "تلوث" القنوات المستخدمة بواسطة البريد الإلكتروني وعملاء المراسلة الفورية (IM) وأنظمة الاتصالات المتنقلة. ويتم تمييز هذه البرامج على أنها أنواع مستقلة وارد وصفها في هذا الجدول (فيروسات فيضان البريد الإلكتروني وفيروس إرسال كميات ضخمة من المراسلات الفورية المراسلات الفورية وفيروسات فيضان رسائل SMS).

HackTool

أدوات قرصنة

تتيح التسلل إلى الكمبيوتر الذي يتم تثبيتها عليه، أو مهاجمة كمبيوتر آخر (على سبيل المثال، عن طريق إضافة حسابات جديدة بالنظام دون إذن المستخدم، أو عن طريق مسح سجلات النظام لإخفاء ما يدل على وجودها في نظام التشغيل). ويتضمن هذا النوع من الأدوات بعض برامج مراقبة الشبكة التي تتميز بوظائف ضارة، منها على سبيل المثال اعتراض كلمات المرور. وبرامج مراقبة الشبكة هي عبارة عن برامج تسمح بإمكانية عرض حركة مرور الشبكة.

Hoax

برامج خداعية

تخطر المستخدم برسائل تشبه الفيروسات: وقد "تكتشف فيروسًا" في ملف غير مصاب وتخطر المستخدم بأنه تم تنسيق القرص على الرغم من عدم حدوث ذلك في الواقع.

Spoofer

أدوات محاكاة

ترسل رسائل وطلبات شبكة اتصال بعنوان مزيف للمرسل. ويستخدم الدخلاء أدوات من نوع محاكي المستخدم المصرح له لإظهار أنفسهم كمرسلين حقيقيين للرسائل على سبيل المثال.

VirTool

أدوات تعدل التطبيقات الضارة

وهي تسمح بتعديل البرمجيات الضارة الأخرى، مع إخفائها من تطبيقات مكافحة الفيروسات.

Email-Flooder

برامج "تلوث" عناوين البريد الإلكتروني

ترسل العديد من الرسائل إلى عناوين بريد إلكتروني مختلفة، وبالتالي يتم "تلويثها". ويمنع وجود قدر كبير من الرسائل الواردة المستخدمين من عرض الرسائل المفيدة في صناديق الوارد الخاصة بهم.

IM-Flooder

برامج تؤدي إلى تلوث حركة عملاء المراسلة الفورية

وهي تغمر مستخدمي عملاء المراسلة الفورية (IM) بالرسائل. ويمنع وجود قدر كبير من الرسائل المستخدمين من عرض الرسائل الواردة المفيدة.

SMS-Flooder

برامج "تلوث" الحركة برسائل SMS

ترسل العديد من رسائل SMS إلى الهواتف الخلوية.

- برمجيات إعلانية;

الفئة الفرعية: البرامج الإعلانية (Adware)؛

مستوى التهديد: متوسط

البرمجيات الإعلانية هي برمجيات تعرض معلومات إعلانية للمستخدم. وتقوم البرامج الإعلانية بعرض شعارات إعلانية في واجهات برامج أخرى وتعيد توجيه استعلامات البحث إلى مواقع ويب إعلانية. وتقوم بعضها بجمع معلومات تسويقية عن المستخدم وإرسالها إلى المطور: وقد تتضمن هذه المعلومات أسماء مواقع الويب التي تمت زيارتها من جانب المستخدم أو محتوى استعلامات البحث الخاصة به. وعلى عكس برامج حصان طروادة-Spy، ترسل البرامج الإعلانية هذه المعلومات إلى المطور بإذن المستخدم.

- برامج الاتصال التلقائي;

الفئة الفرعية: البرامج القانونية التي يمكن أن يستخدمها المجرمون لإتلاف الكمبيوتر أو بياناتك الشخصية.

مستوي الخطر: متوسط

معظم هذه التطبيقات مفيدة، ولذلك يقوم الكثير من المستخدمين بتشغيلها. تتضمن هذه التطبيقات عملاء المحادثة عبر الإنترنت (IRC)، وبرامج الاتصال التلقائي، وبرامج تنزيل الملفات، وبرامج مراقبة أنشطة نظام الكمبيوتر، والأدوات المساعدة لكلمات المرور، وخوادم الإنترنت لشبكات FTP وHTTP وTelnet.

ومع ذلك، إذا تمكن الدخلاء من الوصول إلى هذه البرامج أو إذا زرعوها على كمبيوتر المستخدم، قد يتم استخدام هذه ميزات التطبيق لانتهاك الأمان.

تختلف هذه التطبيقات حسب الوظيفة؛ ويتم توضيح أنواعها في الجدول التالي.

النوع

الاسم

الوصف

Client-IRC

عملاء المحادثة عبر الإنترنت

يقوم المستخدمين بتثبيت هذه البرامج للتحدث مع آخرين عبر الإنترنت. ويستخدمها الدخلاء لنشر البرمجيات الضارة.

Dialer

برامج الاتصال التلقائي

يمكنها إجراء اتصالات عبر الهاتف عن طريق مودم في الوضع "مخفي".

Downloader

برامج التنزيل

يتمكنون من تحميل الملفات من صفحات الإنترنت في الوضع "مخفي".

Monitor

برامج للمراقبة

تسمح تلك البرامج بنشاط المراقبة على جهاز الكمبيوتر الذي تم تثبيتها عليه (مما يؤدي إلى معرفة التطبيقات قيد التشغيل وكيف تتبادل البيانات مع التطبيقات المثبتة على أجهزة الكمبيوتر الأخرى).

PSWTool

أدوات استعادة كلمات المرور

تسمح بعرض واستعادة كلمات المرور المنسية. ويزرعها الدخلاء سرًا على أجهزة الكمبيوتر الخاصة بالمستخدمين لنفس الغرض.

RemoteAdmin

برامج الإدارة عن بعد

يتم استخدامها على نطاق واسع من قبل مديري النظام. وتسمح هذه البرامج بالوصول إلى واجهة كمبيوتر بعيد لمراقبته وإدارته. ويزرعها الدخلاء سرًا على أجهزة الكمبيوتر الخاصة بالمستخدمين لنفس الغرض: لمراقبة أجهزة الكمبيوتر البعيدة وإدارتها.

تختلف برامج الإدارة عن بُعد القانونية عن برامج حصان طروادة من نوع الباب الخلفي للإدارة عن بُعد. تتوفر لدى برامج حصان طروادة القدرة على اختراق نظام التشغيل بشكل مستقل وتثبيت نفسها؛ بينما لا يمكن للبرامج القانونية القيام بذلك.

Server-FTP

خوادم FTP

تعمل كخوادم FTP. ويقوم الدخلاء بزرعها على كمبيوتر المستخدم لفتح الوصول عن بُعد إليه عن طريق بروتوكول FTP.

Server-Proxy

خوادم الوكيل

تعمل كخوادم وكيلة. ويقوم الدخلاء بزرعها على كمبيوتر المستخدم لإرسال بريد إلكتروني غير مرغوب باسم المستخدم.

Server-Telnet

خوادم Telnet

تعمل كخوادم Telnet. ويقوم الدخلاء بزرعها على كمبيوتر المستخدم لفتح الوصول عن بُعد إليه عن طريق بروتوكول Telnet.

Server-Web

خوادم الويب

تعمل كخوادم ويب. ويقوم الدخلاء بزرعها على كمبيوتر المستخدم لفتح الوصول عن بُعد إليه عن طريق بروتوكول HTTP.

RiskTool

أدوات للعمل على كمبيوتر محلي

تزود المستخدم بخيارات إضافية أثناء العمل على الكمبيوتر الخاص به. وتسمح هذه الأدوات للمستخدم بإخفاء الملفات أو نوافذ التطبيقات قيد التشغيل وإنهاء العمليات قيد التشغيل.

NetTool

أداوت شبكة الاتصال

تزود المستخدم بخيارات إضافية أثناء العمل على أجهزة كمبيوتر أخرى على الشبكة. وتسمح هذه الأدوات بإعادة تشغيلها واكتشاف المنافذ المفتوحة وبدء تشغيل التطبيق المثبتة على أجهزة الكمبيوتر.

Client-P2P

عملاء شبكة اتصال النظراء P2P

تسمح بالعمل على شبكات الاتصال من نظير إلى نظير. ويمكن أن يستخدمها الدخلاء لنشر البرمجيات الضارة.

Client-SMTP

عملاء SMTP

يرسلون رسائل بريد إلكترونية دون علم المستخدم. ويقوم الدخلاء بزرعها على كمبيوتر المستخدم لإرسال بريد إلكتروني غير مرغوب باسم المستخدم.

WebToolbar

أشرطة أدوات الويب

تضيف أشرطة أدوات إلى واجهات التطبيقات الأخرى لاستخدام محركات البحث.

FraudTool

برامج زائفة

تظهر نفسها في هيئة برامج أخرى. على سبيل المثال، توجد برامج زائفة لحماية ضد الفيروسات تعرض رسائل حول اكتشاف البرمجيات الضارة. برغم ذلك، فإنها لا تكتشف في الواقع أي شيء أو تنظفه.

- اكتشاف برامج قانونية أخرى يمكن أن يستخدمها المجرمون لإتلاف جهازك أو بياناتك الشخصية;

الفئة الفرعية: البرامج القانونية التي يمكن أن يستخدمها المجرمون لإتلاف الكمبيوتر أو بياناتك الشخصية.

مستوي الخطر: متوسط

معظم هذه التطبيقات مفيدة، ولذلك يقوم الكثير من المستخدمين بتشغيلها. تتضمن هذه التطبيقات عملاء المحادثة عبر الإنترنت (IRC)، وبرامج الاتصال التلقائي، وبرامج تنزيل الملفات، وبرامج مراقبة أنشطة نظام الكمبيوتر، والأدوات المساعدة لكلمات المرور، وخوادم الإنترنت لشبكات FTP وHTTP وTelnet.

ومع ذلك، إذا تمكن الدخلاء من الوصول إلى هذه البرامج أو إذا زرعوها على كمبيوتر المستخدم، قد يتم استخدام هذه ميزات التطبيق لانتهاك الأمان.

تختلف هذه التطبيقات حسب الوظيفة؛ ويتم توضيح أنواعها في الجدول التالي.

النوع

الاسم

الوصف

Client-IRC

عملاء المحادثة عبر الإنترنت

يقوم المستخدمين بتثبيت هذه البرامج للتحدث مع آخرين عبر الإنترنت. ويستخدمها الدخلاء لنشر البرمجيات الضارة.

Dialer

برامج الاتصال التلقائي

يمكنها إجراء اتصالات عبر الهاتف عن طريق مودم في الوضع "مخفي".

Downloader

برامج التنزيل

يتمكنون من تحميل الملفات من صفحات الإنترنت في الوضع "مخفي".

Monitor

برامج للمراقبة

تسمح تلك البرامج بنشاط المراقبة على جهاز الكمبيوتر الذي تم تثبيتها عليه (مما يؤدي إلى معرفة التطبيقات قيد التشغيل وكيف تتبادل البيانات مع التطبيقات المثبتة على أجهزة الكمبيوتر الأخرى).

PSWTool

أدوات استعادة كلمات المرور

تسمح بعرض واستعادة كلمات المرور المنسية. ويزرعها الدخلاء سرًا على أجهزة الكمبيوتر الخاصة بالمستخدمين لنفس الغرض.

RemoteAdmin

برامج الإدارة عن بعد

يتم استخدامها على نطاق واسع من قبل مديري النظام. وتسمح هذه البرامج بالوصول إلى واجهة كمبيوتر بعيد لمراقبته وإدارته. ويزرعها الدخلاء سرًا على أجهزة الكمبيوتر الخاصة بالمستخدمين لنفس الغرض: لمراقبة أجهزة الكمبيوتر البعيدة وإدارتها.

تختلف برامج الإدارة عن بُعد القانونية عن برامج حصان طروادة من نوع الباب الخلفي للإدارة عن بُعد. تتوفر لدى برامج حصان طروادة القدرة على اختراق نظام التشغيل بشكل مستقل وتثبيت نفسها؛ بينما لا يمكن للبرامج القانونية القيام بذلك.

Server-FTP

خوادم FTP

تعمل كخوادم FTP. ويقوم الدخلاء بزرعها على كمبيوتر المستخدم لفتح الوصول عن بُعد إليه عن طريق بروتوكول FTP.

Server-Proxy

خوادم الوكيل

تعمل كخوادم وكيلة. ويقوم الدخلاء بزرعها على كمبيوتر المستخدم لإرسال بريد إلكتروني غير مرغوب باسم المستخدم.

Server-Telnet

خوادم Telnet

تعمل كخوادم Telnet. ويقوم الدخلاء بزرعها على كمبيوتر المستخدم لفتح الوصول عن بُعد إليه عن طريق بروتوكول Telnet.

Server-Web

خوادم الويب

تعمل كخوادم ويب. ويقوم الدخلاء بزرعها على كمبيوتر المستخدم لفتح الوصول عن بُعد إليه عن طريق بروتوكول HTTP.

RiskTool

أدوات للعمل على كمبيوتر محلي

تزود المستخدم بخيارات إضافية أثناء العمل على الكمبيوتر الخاص به. وتسمح هذه الأدوات للمستخدم بإخفاء الملفات أو نوافذ التطبيقات قيد التشغيل وإنهاء العمليات قيد التشغيل.

NetTool

أداوت شبكة الاتصال

تزود المستخدم بخيارات إضافية أثناء العمل على أجهزة كمبيوتر أخرى على الشبكة. وتسمح هذه الأدوات بإعادة تشغيلها واكتشاف المنافذ المفتوحة وبدء تشغيل التطبيق المثبتة على أجهزة الكمبيوتر.

Client-P2P

عملاء شبكة اتصال النظراء P2P

تسمح بالعمل على شبكات الاتصال من نظير إلى نظير. ويمكن أن يستخدمها الدخلاء لنشر البرمجيات الضارة.

Client-SMTP

عملاء SMTP

يرسلون رسائل بريد إلكترونية دون علم المستخدم. ويقوم الدخلاء بزرعها على كمبيوتر المستخدم لإرسال بريد إلكتروني غير مرغوب باسم المستخدم.

WebToolbar

أشرطة أدوات الويب

تضيف أشرطة أدوات إلى واجهات التطبيقات الأخرى لاستخدام محركات البحث.

FraudTool

برامج زائفة

تظهر نفسها في هيئة برامج أخرى. على سبيل المثال، توجد برامج زائفة لحماية ضد الفيروسات تعرض رسائل حول اكتشاف البرمجيات الضارة. برغم ذلك، فإنها لا تكتشف في الواقع أي شيء أو تنظفه.

- كائنات مضغوطة قد يُستخدم الضغط الخاص بها لحماية التعليمات البرمجية الخبيثة;

يقوم Kaspersky Endpoint Security بمسح الكائنات المضغوطة والوحدة النمطية لفك الحزمة داخل الأرشيفات ذاتية الاستخراج (SFX).

لإخفاء البرامج الخطرة من تطبيقات مكافحة الفيروسات، يقوم الدخلاء بأرشفتها باستخدام منشئي حزم خاصة أو إنشاء الملفات متعددة الحزم.

حدد محللو الفيروسات في Kaspersky برامج الحزم الأكثر شيوعًا بين القراصنة.

إذا اكتشف Kaspersky Endpoint Security وجود أحد برامج الحزم من هذا النوع في ملف، فيكون من الأرجح أن يحتوي هذا الملف على تطبيق ضار أو تطبيق ربما يتم استخدامه بواسطة المجرمين للإضرار بالكمبيوتر أو بياناتك الشخصية.

ينتقي Kaspersky Endpoint Security الأنواع التالية من البرامج:

- الملفات المضغوطة التي قد تسبب ضررًا – يتم استخدامها لحزم البرمجيات الضارة مثل الفيروسات التقليدية والفيروسات المتنقلة وبرامج حصان طروادة.

- الملفات متعددة الحزم (مستوى التهديد المتوسط) – تم حزم الكائن ثلاث مرات بواسطة واحد أو أكثر من برامج الحزم.

- الكائنات متعددة الضغط.

يقوم Kaspersky Endpoint Security بمسح الكائنات المضغوطة والوحدة النمطية لفك الحزمة داخل الأرشيفات ذاتية الاستخراج (SFX).

لإخفاء البرامج الخطرة من تطبيقات مكافحة الفيروسات، يقوم الدخلاء بأرشفتها باستخدام منشئي حزم خاصة أو إنشاء الملفات متعددة الحزم.

حدد محللو الفيروسات في Kaspersky برامج الحزم الأكثر شيوعًا بين القراصنة.

إذا اكتشف Kaspersky Endpoint Security وجود أحد برامج الحزم من هذا النوع في ملف، فيكون من الأرجح أن يحتوي هذا الملف على تطبيق ضار أو تطبيق ربما يتم استخدامه بواسطة المجرمين للإضرار بالكمبيوتر أو بياناتك الشخصية.

ينتقي Kaspersky Endpoint Security الأنواع التالية من البرامج:

- الملفات المضغوطة التي قد تسبب ضررًا – يتم استخدامها لحزم البرمجيات الضارة مثل الفيروسات التقليدية والفيروسات المتنقلة وبرامج حصان طروادة.

- الملفات متعددة الحزم (مستوى التهديد المتوسط) – تم حزم الكائن ثلاث مرات بواسطة واحد أو أكثر من برامج الحزم.

- الفيروسات وفيروسات الدودة;

- احفظ تغييراتك.

أنواع الكائنات القابلة للاكتشاف