Start der „BitLocker-Laufwerkverschlüsselung”

Es wird empfohlen, vor dem Start der vollständigen Festplattenverschlüsselung sicherzustellen, dass der Computer nicht infiziert ist. Starten Sie dazu eine vollständige Untersuchung oder eine Untersuchung der wichtigen Computerbereiche. Die vollständige Festplattenverschlüsselung auf einem Computer, der von einem Rootkit infiziert ist, kann zur Funktionsuntüchtigkeit des Computers führen.

Damit BitLocker auf Computern mit einem Windows-Betriebssystem für Server ordnungsgemäß funktioniert, kann die Installation der Komponente „BitLocker-Laufwerkverschlüsselung“ erforderlich sein. Installieren Sie die Komponente mithilfe der Betriebssystem-Tools (Assistent zum Hinzufügen von Rollen und Komponenten). Details über die Installation der Komponente „BitLocker-Laufwerkverschlüsselung“ finden Sie in der Microsoft-Dokumentation.

So führen Sie die BitLocker-Laufwerkverschlüsselung über die Verwaltungskonsole (MMC) aus

So führen Sie die BitLocker-Laufwerkverschlüsselung über die Web Console und die Cloud Console aus

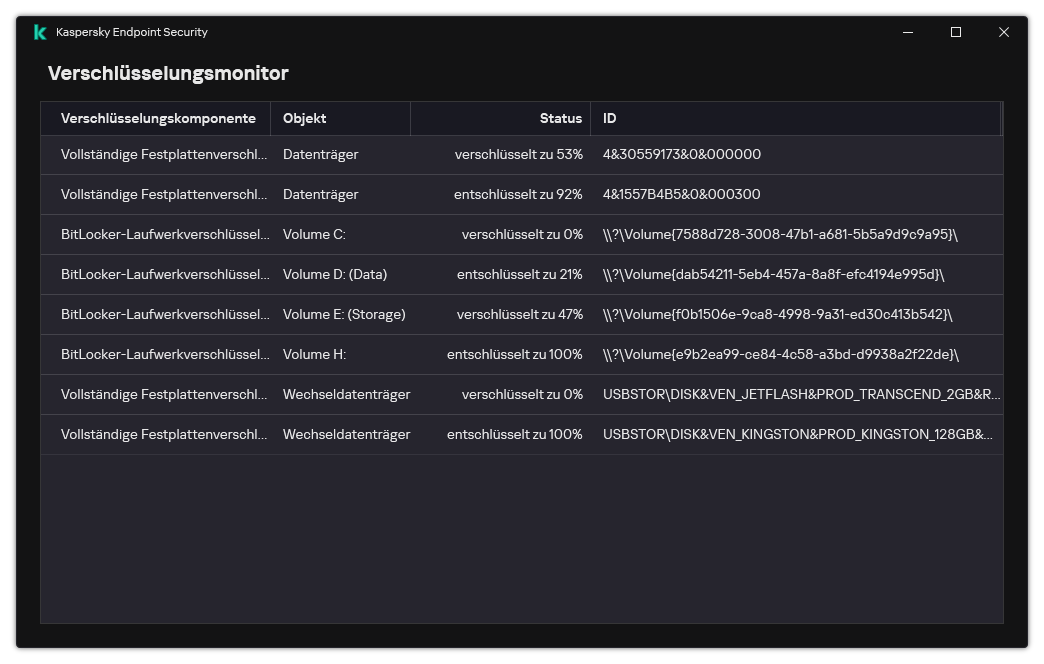

Mit dem Tool „Encryption Monitor“ können Sie den Vorgang der Festplattenverschlüsselung und -entschlüsselung auf dem Computer eines Benutzers steuern. Das Tool „Encryption Monitor“ kann über das Programmhauptfenster ausgeführt werden.

Verschlüsselungsmonitor

Nach der Anwendung der Richtlinie zeigt das Programm je nach Authentifizierungseinstellungen die folgenden Abfragen an:

- Nur TPM. Keine Benutzereingabe erforderlich. Der Datenträger wird bei Neustart des Computers verschlüsselt.

- TPM + PIN/Kennwort. Bei Vorhandensein des TPM-Moduls erscheint ein Abfragefenster für den PIN-Code. Wenn kein TPM-Modul vorhanden ist, erscheint ein Abfragefenster für das Kennwort für die Preboot-Authentifizierung.

- Nur Kennwort. Es erscheint ein Abfragefenster für das Kennwort für die Preboot-Authentifizierung.

Ist im Betriebssystem der FIPS-Kompatibilitätsmodus (Federal Information Processing Standard) aktiviert, so erscheint in den Betriebssystemen Windows 8 und in älteren Versionen ein Abfragefenster zur Verbindung eines Massenspeichergerätes für die Speicherung der Wiederherstellungsschlüsseldatei. Sie können auf einem Speichergerät mehrere Dateien mit Wiederherstellungsschlüsseln speichern.

Nachdem Sie ein Kennwort oder einen PIN-Code festgelegt haben, fordert BitLocker Sie auf, den Computer neu zu starten, um die Laufwerkverschlüsselung abzuschließen. Anschließend muss der Benutzer den BitLocker-Authentifizierungsvorgang durchlaufen. Nach erfolgreichem BitLocker-Authentifizierungsvorgang ist die Anmeldung am System erforderlich. Nach dem Start des Betriebssystems schließt BitLocker die Laufwerkverschlüsselung ab.

Besteht kein Zugriff auf die Chiffrierschlüssel, so kann der Benutzer beim Administrator des lokalen Unternehmensnetzwerks einen Wiederherstellungsschlüssel anfordern (falls zuvor kein Wiederherstellungsschlüssel auf dem Massenspeichergerät gespeichert wurde oder falls er verloren gegangen ist).

Einstellungen der Komponente „BitLocker-Laufwerkverschlüsselung”

Einstellung |

Beschreibung |

|---|---|

Verwendung der BitLocker-Authentifizierung aktivieren, die Preboot-Tastatureingaben auf Tablets erfordert |

Das Kontrollkästchen aktiviert/deaktiviert die Verwendung der Authentifizierung, bei der eine Preboot-Tastatureingabe erforderlich ist, selbst dann, wenn die Plattform keine Option zur Preboot-Eingabe bietet (beispielsweise bei berührungsempfindlichen Tastaturen auf Tablets). Das Touchpad von Tablets ist in der Preboot-Umgebung nicht verfügbar. Um die BitLocker-Authentifizierung auf Tablets auszuführen, muss der Benutzer beispielsweise eine USB-Tastatur anschließen. Ist das Kontrollkästchen aktiviert, so wird die Verwendung der Authentifizierung erlaubt, wenn sie eine Preboot-Tastatureingabe erfordert. Es wird empfohlen, diese Einstellung nur für Geräte zu verwenden, die während des Preboot-Vorgangs außer berührungsempfindlichen Tastaturen auch Alternativen für die Dateneingabe bieten, wie beispielsweise eine USB-Tastatur. Wenn das Kontrollkästchen deaktiviert ist, ist die BitLocker-Laufwerkverschlüsselung auf Tablets nicht möglich. |

Hardwareverschlüsselung verwenden (Windows 8 und höher) |

Ist das Kontrollkästchen aktiviert, so verwendet das Programm die Hardwareverschlüsselung. Dadurch wird erlaubt, die Verschlüsselung zu beschleunigen und die Auslastung der Computerressourcen zu reduzieren. |

Nur belegten Speicherplatz verschlüsseln (reduziert die Verschlüsselungsdauer) |

Das Kontrollkästchen aktiviert/deaktiviert eine Funktion, mit welcher der Verschlüsselungsbereich auf die belegten Sektoren einer Festplatte beschränkt wird. Mit dieser Beschränkung kann die Verschlüsselung beschleunigt werden. Wenn die Funktion Nur belegten Speicherplatz verschlüsseln (reduziert die Verschlüsselungsdauer) nach dem Start der Verschlüsselung aktiviert oder deaktiviert wird, wird die geänderte Einstellung erst wirksam, wenn die Festplatten entschlüsselt werden. Diese Einstellung muss vor dem Start der Verschlüsselung aktiviert oder deaktiviert werden. Ist das Kontrollkästchen aktiviert, so wird nur jener Teil einer Festplatte verschlüsselt, der mit Dateien belegt ist. Neue Daten werden von Kaspersky Endpoint Security automatisch verschlüsselt. Ist das Kontrollkästchen deaktiviert, so wird die gesamte Festplatte verschlüsselt. Dabei werden auch Fragmente von bereits gelöschten oder geänderten Dateien verschlüsselt. Diese Funktion wird für neue Festplatten empfohlen, auf denen bisher noch keine Daten geändert oder gelöscht wurden. Verwenden Sie die Verschlüsselung auf einer Festplatte, die bereits benutzt wurde, so sollte die gesamte Festplatte verschlüsselt werden. So sind alle Daten geschützt, selbst gelöschte Daten, die möglicherweise wiederhergestellt werden können. Dieses Kontrollkästchen ist standardmäßig deaktiviert. |

Authentifizierungsmethode |

Nur Kennwort (Windows 8 und höher) Bei Auswahl dieser Variante fragt Kaspersky Endpoint Security beim Benutzer das Kennwort ab, wenn auf das verschlüsselte Laufwerk zugegriffen wird. Diese Variante für die Aktion kann gewählt werden, wenn das Trusted Platform Module (TPM) nicht verwendet wird. Trusted Platform Module (TPM) Bei Auswahl dieser Variante verwendet BitLocker das Trusted Platform Module (TPM). Trusted Platform Module (TPM) ist ein Mikrochip, der grundlegende Sicherheitsfunktionen gewährleistet (z. B. für die Speicherung von Chiffrierschlüsseln). Das Trusted Platform Module wird gewöhnlich auf dem Mainboard des Computers installiert und interagiert über eine Hardwareschnittstelle mit den übrigen Systemkomponenten. Für Computer mit den Betriebssystemen Windows 7 und Windows Server 2008 R2 ist nur die Verschlüsselung unter Verwendung eines TPM-Moduls verfügbar. Wenn kein TPM-Modul installiert ist, ist die BitLocker-Verschlüsselung nicht möglich. Die Verwendung eines Kennworts wird auf diesen Computern nicht unterstützt. Ein Gerät, das mit Trusted Platform Module ausgerüstet ist, kann Chiffrierschlüssel erstellen, die nur seiner Hilfe entschlüsselt werden können. Das Trusted Platform Module verschlüsselt Chiffrierschlüssel mit einem eigenen Storage Root Key. Der Storage Root Key wird im Trusted Platform Module aufbewahrt. Dadurch wird für die Chiffrierschlüssel ein zusätzlicher Schutz vor Angriffsversuchen gewährleistet. Diese Aktion ist standardmäßig ausgewählt. Sie können eine zusätzliche Schutzebene für den Zugriff auf den Chiffrierschlüssel einrichten und den Schlüssel mit einem Kennwort oder einer PIN verschlüsseln:

|