Selecionar tipos de objetos detectáveis

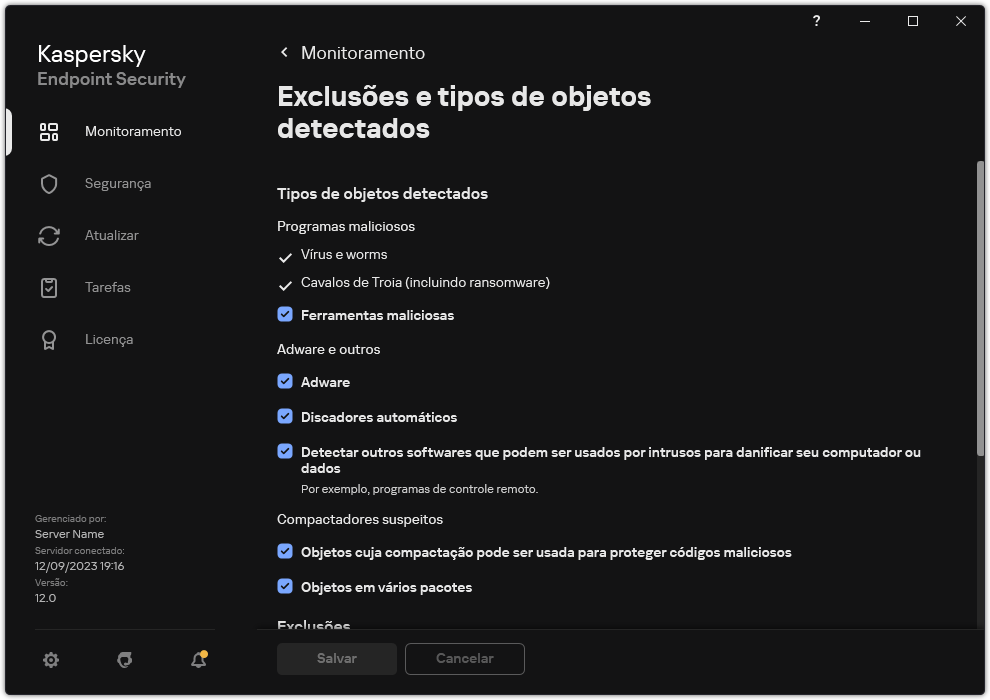

Para selecionar os tipos objetos detectáveis:

- Na janela principal do aplicativo, clique no botão

.

. - Na janela de configurações do aplicativo, selecione Configurações gerais → Exclusões e tipos de objetos detectados.

- No bloco Tipos de objetos detectados, marque as caixas de seleção em frente aos tipos de objetos que deseja detectar com o Kaspersky Endpoint Security:

- Vírus e worms;

Subcategoria: vírus e worms (Vírus_e_Worms)

Nível de ameaça: alto

Os vírus e worms clássicos executam ações que não são autorizadas pelo usuário. Eles podem criar cópias de si mesmos capazes de se autoduplicar.

Vírus clássico

Quando um vírus clássico infiltra um computador, ele infecta um arquivo, ativa, executa ações maliciosas e adiciona cópias de si mesmo em outros arquivos.

Um vírus clássico multiplica-se apenas em recursos locais do computador; ele não pode penetrar em outros computadores sozinho. Ele pode ser passado a outro computador apenas se adicionar uma cópia de si mesmo a um arquivo armazenado em uma pasta compartilhada ou em um CD inserido, ou se o usuário encaminhar uma mensagem de e-mail com um arquivo infectado anexado.

O código do vírus clássico pode penetrar várias áreas de computadores, sistemas operacionais e aplicativos. Dependendo do ambiente, os vírus são divididos em vírus de arquivo, vírus de reinicialização, vírus de script e vírus de macro.

Os vírus podem infectar arquivos usando várias técnicas. Os vírus de sobreposição gravam o seu código sobre o código do arquivo que é infectado, apagando assim o conteúdo do arquivo. O arquivo infectado deixa de funcionar e não pode ser restaurado. Os vírus parasíticos modificam arquivos, deixando-os totalmente ou parcialmente funcionais. Os vírus companheiros não modificam arquivos, mas em vez disso criam réplicas. Quando um arquivo infectado é aberto, uma réplica dele (o que é de fato um vírus) é iniciada. Os seguintes tipos de vírus também são encontrados: vírus de link, vírus OBJ, vírus LIB, vírus de código-fonte e muitos outros.

Worm

Como com um vírus clássico, o código de um worm é ativado e executa ações maliciosas depois que infiltrar-se em um computador. Os worms são assim denominados por causa da sua capacidade de "rastejar" de um computador para outro e disseminar cópias via canais de dados numerosos sem a permissão do usuário.

O recurso principal que permite diferenciar entre vários tipos de worms é o modo como eles se disseminam. A seguinte tabela fornece um resumo de vários tipos de worms, que são classificados pelo modo como eles se disseminam.

Os caminhos pelos quais os worms se disseminam

Tipo

Nome

Descrição

Worm de e-mail

Worm de e-mail

Eles se espalham através do e-mail.

Uma mensagem de e-mail infectada contém um arquivo anexado com uma cópia de um worm ou link para um arquivo de que é carregado a um site que pode ter sido invadido ou criado exclusivamente com esse objetivo. Quando você abre o arquivo anexo, o worm é ativado. Quando você clica no link, baixa e depois abre o arquivo, o worm também inicia a execução das suas ações maliciosas. Depois disso, ele continua disseminando cópias de si mesmo, procurando outros endereços de e-mail e enviando mensagens infectadas.

IM-Worm

Worms de cliente de MI

Eles se disseminam através de clientes de MI.

Normalmente, esses worms enviam mensagens que contêm um link para um arquivo com uma cópia do worm em um site, utilizando as listas de contato do usuário. Quando o usuário baixa e abre o arquivo, o worm é ativado.

IRC-Worm

Worms de bate-papo da Internet

Eles se disseminam através de Bate-papos relé da Internet, sistemas de serviço que permitem se comunicar com outras pessoas pela Internet em tempo real.

Esses worms publicam um arquivo com uma cópia de si mesmos ou um link para o arquivo em um bate-papo da Internet. Quando o usuário baixa e abre o arquivo, o worm é ativado.

Worm de rede

Worms de rede

Estes worms se disseminam por redes de computador.

Diferentemente de outros tipos de worms, um worm de rede típico dissemina-se sem a participação do usuário. Ele verifica a rede local quanto a computadores que contêm programas com vulnerabilidades. Para fazer isso, ele envia um pacote de rede especialmente formado (exploração) que contém o código do worm ou uma parte dele. Se um computador "vulnerável" estiver na rede, ele receberá esse pacote de rede. Quando o worm penetra completamente o computador, ele é ativado.

Worm de P2P

Worms de rede de compartilhamento de arquivo

Eles se disseminam por redes de compartilhamento de arquivo ponto a ponto.

Para infiltrar uma rede P2P, o worm faz uma cópia de si mesmo em uma pasta de compartilhamento de arquivo normalmente localizada no computador do usuário. A rede P2P exibe informações sobre esse arquivo para que o usuário possa "encontrar" o arquivo infectado na rede como qualquer outro arquivo, e então baixá-lo e abri-lo.

Os worms mais sofisticados emulam o protocolo de rede de uma rede P2P específica: eles devolvem respostas positivas a perguntas de pesquisa e oferecem cópias de si mesmos para download.

Worm

Outros tipos de worms

Outros tipos de worms incluem:

- Worms que disseminam cópias de si mesmos em recursos de rede. Usando as funções do sistema operacional, eles verificam pastas de rede disponíveis, conectam-se a computadores na Internet e tentam obter acesso total às suas unidades de disco. Diferentemente dos tipos de worms anteriormente descritos, outros tipos de worms não são ativados sozinhos, mas quando o usuário abre um arquivo que contém uma cópia do worm.

- Os worms que não usam nenhum dos métodos descritos na tabela anterior para estender-se (por exemplo, aqueles que se estendem nos telefones celulares).

- Cavalos de Troia (incluindo ransomware);

Subcategoria: Cavalos de Troia

Nível de ameaça: alto

Diferentemente de worms e vírus, os Cavalos de Troia não se autoduplicam. Por exemplo, eles penetram um computador através do e-mail ou de um navegador quando o usuário visita uma página da Web infectada. Os Cavalos de Troia são iniciados com a participação do usuário. Eles começam a executar as suas ações maliciosas logo depois que eles são iniciados.

Os Cavalos de Troia comportam-se de maneira diferente em computadores infectados. As funções principais de Cavalos de Troia consistem em bloquear, modificar ou destruir informações e incapacitar computadores ou redes. Os Cavalos de Troia também podem receber ou enviar arquivos, executá-los, exibir mensagens na tela, solicitar páginas da Web, baixar e instalar programas, além de reiniciar o computador.

Os hackers muitas vezes usam "conjuntos" de vários Cavalos de Troia.

Os tipos de comportamento de Cavalo de Troia são descritos na seguinte tabela.

Tipos de comportamento de Cavalo de Troia em um computador infectado

Tipo

Nome

Descrição

Trojan-ArcBomb

Cavalos de Troia – "bombas de arquivos compactados"

Quando descompactados, estes arquivos compactados crescem a tal ponto que a operação do computador é afetada.

Quando o usuário tenta descompactar esse arquivo compactado, o computador pode ficar lento ou travar; o disco rígido pode ficar cheio de dados "vazios". "As bombas de arquivo compactado" são especialmente perigosas para arquivo e servidores de e-mail. Se o servidor usar um sistema automático para processar informações recebidas, uma "bomba de arquivo compactado" poderá parar o servidor.

Backdoor

Cavalos de Troia para administração remota

Eles são considerados os tipos mais perigosos de Cavalo de Troia. Nas suas funções, eles são semelhantes a aplicativos de administração remota que são instalados em computadores.

Estes programas instalam-se no computador sem ser notados pelo usuário, permitindo ao intruso gerenciar o computador remotamente.

Cavalo de Troia

Cavalos de Troia

Eles incluem os seguintes aplicativos maliciosos:

- Cavalos de Troia clássicos. Estes programas executam apenas as funções principais de Cavalos de Troia: bloqueio, modificação ou destruição de informações e incapacitação de computadores ou redes. Eles não têm recursos avançados, diferentemente de outros tipos de Cavalos de Troia que são descritos na tabela.

- Cavalos de Troia versáteis. Estes programas têm recursos avançados típicos de vários tipos de Cavalos de Troia.

Trojan-Ransom

Cavalos de Troia de resgate

Eles tomam as informações do usuário como "refém", modificando-as ou bloqueando-as, ou afetam a operação do computador para que o usuário perca a capacidade de usar informações. O intruso exige um resgate do usuário, prometendo enviar um aplicativo para restaurar o desempenho do computador e os dados que estavam armazenados nele.

Trojan-Clicker

Clicadores de Cavalo de Troia

Eles acessam páginas da Web do computador do usuário, enviando comandos a um navegador por conta própria ou modificando os endereços da Web especificados em arquivos do sistema operacional.

Usando esses programas, os intrusos cometem ataques de rede e aumentam as visitas de site, aumentando o número de exibições de anúncios de banner.

Cavalo-de-Troia-Downloader

Downloaders de Cavalo de Troia

Eles acessam a página da Web do intruso, baixam dela outros aplicativos maliciosos e os instalam no computador do usuário. Eles podem conter o nome do arquivo do aplicativo malicioso para baixar ou recebê-lo da página da Web que é acessada.

Trojan-Dropper

Droppers de Cavalo de Troia

Eles contêm outros Cavalos de Troia que eles instalam no disco rígido e depois se instalam.

Os intrusos podem usar programas do tipo dropper de Cavalo de Troia com os seguintes objetivos:

- Instalar um aplicativo malicioso sem ser notado pelo usuário: Aplicativos do tipo Trojan-Dropper não exibem nenhuma mensagem ou exibem mensagens falsas que informam, por exemplo, sobre um erro em um arquivo compactado ou uma versão incompatível do sistema operacional.

- Proteja outro aplicativo malicioso conhecido contra detecção: nem todos os softwares de antivírus pode detectar um programa malicioso dentro de um programa do tipo instalador de Cavalos de Tróia.

Trojan-Notifier

Notificadores de Cavalo de Troia

Eles informam a um intruso que o computador infectado está acessível, enviando a ele informações sobre o computador: Endereço IP, número da porta aberta ou endereço de e-mail. Eles se conectam ao intruso via e-mail, FTP, acessando a página da Web do intruso ou de outro modo.

Os programas do tipo notificador de Cavalo de Troia muitas vezes são usados em conjuntos que são feitos de vários Cavalos de Troia. Eles notificam o intruso que outros Cavalos de Troia foram instalados com sucesso no computador do usuário.

Trojan-Proxy

Proxies de Cavalo de Troia

Eles permitem ao intruso acessar anonimamente páginas da Web usando o computador do usuário; eles muitas vezes são usados para enviar spam.

Trojan-PSW

Password-stealing-ware

O password-stealing-ware é uma espécie de Cavalo de Troia que rouba contas de usuário, como dados de registro de software. Esses Cavalos de Troia encontram dados confidenciais em arquivos do sistema e no registro e os enviam ao "invasor" por e-mail, via FTP, acessando a página da web do intruso ou de outro modo.

Alguns desses Cavalos de Troia são categorizados por tipos separados que são descritos nesta tabela. Estes são Cavalos de Troia que roubam contas bancárias (Trojan-Banker), roubam dados de usuários de clientes de MI (Trojan-IM) e roubam informações de usuários de jogos on-line (Trojan-GameThief).

Trojan-Spy

Espiões de Cavalo de Troia

Eles espiam o usuário, coletando informações sobre as ações que o usuário faz ao trabalhar no computador. Eles podem interceptar os dados que o usuário insere no teclado, fazer capturas de tela ou coletar listas de aplicativos ativos. Depois de receber as informações, eles as transferem para o intruso por e-mail, via FTP, acessando a página da Web do intruso ou de outro modo.

Trojan-DDoS

Atacantes de rede de Cavalo de Troia

Eles enviam inúmeras solicitações do computador do usuário a um servidor remoto. O servidor não tem recursos para processar todas as solicitações, portanto deixa de funcionar (Negação de Serviço, ou simplesmente DoS). Os hackers muitas vezes infectam muitos computadores com esses programas para que eles possam usar os computadores para atacar um único servidor simultaneamente.

Os programas de DoS cometem um ataque de um único computador com o conhecimento do usuário. Os programas DDoS (DoS Distribuído) cometem ataques distribuídos de vários computadores sem ser notados pelo usuário do computador infectado.

Trojan-IM

Cavalos de Troia que roubam informações de usuários de clientes de MI

Eles roubam números de contas e senhas de usuários de MI cliente. Eles transferem os dados para o intruso por e-mail, via FTP, acessando a página da Web do intruso ou de outro modo.

Rootkit

Rootkits

Eles mascaram outros aplicativos maliciosos e a sua atividade, prolongando assim a persistência dos aplicativos no sistema operacional. Eles também podem esconder arquivos, processos na memória de um computador infectado ou chaves de registro que executam aplicativos maliciosos. Os rootkits podem mascarar a troca de dados entre aplicativos no computador do usuário e em outros computadores na rede.

Trojan-SMS

Cavalos de Troia na forma de mensagens de SMS

Eles infectam telefones celulares, enviando mensagens de SMS a números de telefone de tarifa premium.

Trojan-GameThief

Cavalos de Troia que roubam informações de usuários de jogos on-line

Eles roubam as credenciais da conta de usuários de jogos on-line; após o qual eles enviam os dados ao invasor por e-mail, através de FTP, ao acessar a página da web do invasor ou de outro modo.

Trojan-Banker

Cavalos de Troia que roubam contas bancárias

Eles roubam dados de conta bancária ou dados do sistema de moeda eletrônica, enviam os dados ao hacker por e-mail, através de FTP, ao acessar a página da web do hacker ou outro meio.

Trojan-Mailfinder

Cavalos de Troia que coletam endereços de e-mail

Eles coletam endereços de e-mail armazenados em um computador e os enviam ao intruso por e-mail, via FTP, acessando a página da Web do intruso ou de outro modo. Os intrusos podem enviar spam aos endereços que eles coletaram.

- Ferramentas maliciosas;

Subcategoria: Ferramentas maliciosas

Nível de perigo: médio

Diferentemente de outros tipos de malware, as ferramentas maliciosas não executam as suas ações logo depois que elas são iniciadas. Elas podem ser armazenadas com segurança e iniciadas no computador do usuário. Os intrusos muitas vezes usam os recursos destes programas para criar vírus, worms e Cavalos de Troia, cometer ataques de rede em servidores remotos, computadores de hack ou executar outras ações maliciosas.

Vários recursos de ferramentas maliciosas são agrupados pelos tipos descritos na seguinte tabela.

Recursos de ferramentas maliciosas

Tipo

Nome

Descrição

Construtor

Construtores

Eles permitem criar novos vírus, worms e Cavalos de Troia. Alguns construtores contam com uma interface baseada em janelas padrão na qual o usuário pode selecionar o tipo de aplicativo malicioso a ser criado, o modo de anular aplicativos de depuração e outros recursos.

DoS

Ataques de rede

Eles enviam inúmeras solicitações do computador do usuário a um servidor remoto. O servidor não tem recursos para processar todas as solicitações, portanto deixa de funcionar (Negação de Serviço, ou simplesmente DoS).

Exploração

Explorações

Um exploit é um grupo de dados ou um código de programa que usa vulnerabilidades do aplicativo no qual é processado, executando uma ação maliciosa no computador. Por exemplo, uma exploração pode gravar ou ler arquivos ou solicitar páginas da Web "infectadas".

Explorações diferentes usam vulnerabilidades em aplicativos ou serviços de rede diferentes. Disfarçado como um pacote de rede, um exploit é transmitido pela rede para vários computadores, procurando computadores com serviços de rede vulneráveis. Uma exploração em um arquivo DOC usa as vulnerabilidades de um editor de texto. Ela pode iniciar a execução das ações que são pré-programadas pelo hacker quando o usuário abre o arquivo infectado. Uma exploração incorporada em uma mensagem de e-mail procura vulnerabilidades em qualquer cliente de e-mail. Ela pode iniciar a execução de uma ação maliciosa logo depois que o usuário abre a mensagem infectada neste cliente de e-mail.

Os worms de rede disseminam-se pelas redes usando explorações. Nuker exploits são pacotes de rede que desativam os computadores.

FileCryptor

Criptadores

Eles criptografam outros aplicativos maliciosos para escondê-los do aplicativo antivírus.

Flooder

Programas para "contaminar" redes

Eles enviam várias mensagens através de canais de rede. Este tipo de ferramentas inclui, por exemplo, programas que contaminam Bate-papos relé da Internet.

As ferramentas do tipo Flooder não incluem programas que "contaminam" canais usados por e-mail, clientes de MI e sistemas de comunicação móvel. Esses programas são diferenciados como tipos separados que são descritos na tabela (E-mail-Flooder, MI-Flooder e SMS-Flooder).

HackTool

Ferramentas de invasão

Elas permitem invadir o computador no qual elas são instaladas ou atacam outro computador (por exemplo, adicionando novas contas de sistema sem a permissão do usuário ou apagando registros do sistema para esconder rastros da sua presença no sistema operacional). Este tipo de ferramentas inclui alguns sniffers que apresentam funções maliciosas, como interceptação de senha. Os sniffers são programas que permitem exibir o tráfego de rede.

Hoax

Hoaxes

Eles alarmam o usuário por mensagens parecidas com um vírus: eles podem "detectar um vírus" em um arquivo não infectado ou notificar o usuário de que o disco foi formatado, embora isto não tenha acontecido na verdade.

Spoofer

Ferramentas de falsificação

Elas enviam mensagens e solicitações de rede com um endereço falso do remetente. Os intrusos usam ferramentas do tipo Spoofer para se fazer passar por remetentes verdadeiros de mensagens, por exemplo.

VirTool

Ferramentas que modificam aplicativos maliciosos

Elas permitem modificar outros programas de malware, escondendo-os de aplicativos antivírus.

E-mail-Flooder

Programas que "contaminam" endereços de e-mail

Eles enviam inúmeras mensagens a vários endereços de e-mail, "contaminando-os". Um grande volume de mensagens recebidas impede usuários de exibir mensagens úteis nas suas caixas de entrada.

IM-Flooder

Programas que "contaminam" o tráfego de clientes de MI

Eles inundam usuários de clientes de MI com mensagens. Um grande volume de mensagens impede usuários de exibir mensagens recebidas úteis.

SMS-Flooder

Programas que "contaminam" o tráfego com mensagens de SMS

Eles enviam mensagens de SMS numerosas a telefones celulares.

- Adware;

Subcategoria: software publicitário (Adware);

Nível de ameaça: médio

O adware exibe a informação publicitária ao usuário. Os programas de adware exibem anúncios de banner nas interfaces de outros programas e redirecionam perguntas de pesquisa para páginas da Web publicitárias. Alguns deles coletam informações de marketing sobre o usuário e as enviam ao desenvolvedor: estas informações podem incluir os nomes dos sites que são visitados pelo usuário ou o conteúdo das perguntas de pesquisa do usuário. Diferentemente de programas do tipo espião de Cavalo de Troia, o adware envia essas informações ao desenvolvedor com a permissão do usuário.

- Discadores automáticos;

Subcategoria: software legal que pode ser usado por criminosos para danificar o seu computador ou dados pessoais.

Nível de perigo: médio

A maioria destes aplicativos é úteis, muitos usuários os executam. Esses aplicativos incluem clientes IRC, discadores automáticos, programas de download de arquivo, monitores de atividade do sistema de computação, utilitários de senha e servidores de Internet para FTP, HTTP e Telnet.

Contudo, se os intrusos ganham o acesso a esses programas, ou se eles os colocam no computador do usuário, alguns recursos do aplicativo podem ser usados para violar a segurança.

Esses aplicativos diferenciam-se pela função; os seus tipos são descritos na seguinte tabela.

Tipo

Nome

Descrição

Client-IRC

Clientes de bate-papo da Internet

Os usuários instalam estes programas para falar com pessoas em Bate-papos relé da Internet. Os intrusos usam os programas para disseminar malware.

Discador

Discadores automáticos

Eles podem estabelecer conexões telefônicas por um modem no modo oculto.

Downloader

Programas para download

Eles podem baixar arquivos de páginas da Web no modo oculto.

Monitor

Programas para monitoramento

Eles permitem monitorar a atividade sobre o computador no qual eles são instalados (vendo quais aplicativos estão ativos e como eles trocam dados com aplicativos instalados em outros computadores).

PSWTool

Restauradores de senha

Eles permitem exibir e restaurar senhas esquecidas. Os intrusos implantam-nos em segredo em computadores de usuários com o mesmo objetivo.

RemoteAdmin

Programas de administração remota

Eles são amplamente usados por administradores de sistema. Estes programas permitem obter o acesso à interface de um computador remoto para controlá-lo e gerenciá-lo. Os intrusos implantam-nos em segredo em computadores de usuários com o mesmo objetivo: monitorar e gerenciar computadores remotos.

Os programas de administração remota legais diferenciam-se de Cavalos de Troia do tipo Backdoor para administração remota. Os Cavalos de Troia têm a capacidade de penetrar o sistema operacional independentemente e instalar-se; os programas legais são incapazes de fazer isso.

Server-FTP

Servidores FTP

Eles funcionam como servidores FTP. Os intrusos implantam-nos no computador do usuário para abrir o acesso remoto via FTP.

Server-Proxy

Servidores proxy

Eles funcionam como servidores proxy. Os intrusos implantam-nos no computador do usuário para enviar spam em nome do usuário.

Server-Telnet

Servidores Telnet

Eles funcionam como servidores Telnet. Os intrusos implantam-nos no computador do usuário para abrir o acesso remoto via Telnet.

Server-Web

Servidores Web

Eles funcionam como servidores Web. Os intrusos implantam-nos no computador do usuário para abrir o acesso remoto via HTTP.

RiskTool

Ferramentas para trabalhar em um computador local

Elas fornecem ao usuário opções adicionais trabalhando no próprio computador do usuário. As ferramentas permitem ao usuário ocultar arquivos ou janelas de aplicativos ativos e encerrar processos ativos.

NetTool

Ferramentas de rede

Elas fornecem ao usuário opções adicionais trabalhando com outros computadores na rede. Essas ferramentas permitem reiniciá-los, detectando portas abertas e iniciando aplicativos instalados nos computadores.

Client-P2P

Clientes de rede P2P

Eles permitem trabalhar em redes ponto a ponto. Eles podem ser usados por intrusos para disseminar o malware.

Client-SMTP

Clientes de SMTP

Eles enviam mensagens de e-mail sem o conhecimento do usuário. Os intrusos implantam-nos no computador do usuário para enviar spam em nome do usuário.

WebToolbar

Barras de ferramentas da Web

Elas adicionam barras de ferramentas às interfaces de outros aplicativos para usar motores de busca.

FraudTool

Pseudoprogramas

Eles se fazem passar por outros programas. Por exemplo, há programas de pseudoantivírus que exibem mensagens sobre a detecção de malware. Contudo, na verdade, eles não encontram nem desinfetam nada.

- Detectar outros softwares que podem ser usados por intrusos para danificar seu computador ou dados;

Subcategoria: software legal que pode ser usado por criminosos para danificar o seu computador ou dados pessoais.

Nível de perigo: médio

A maioria destes aplicativos é úteis, muitos usuários os executam. Esses aplicativos incluem clientes IRC, discadores automáticos, programas de download de arquivo, monitores de atividade do sistema de computação, utilitários de senha e servidores de Internet para FTP, HTTP e Telnet.

Contudo, se os intrusos ganham o acesso a esses programas, ou se eles os colocam no computador do usuário, alguns recursos do aplicativo podem ser usados para violar a segurança.

Esses aplicativos diferenciam-se pela função; os seus tipos são descritos na seguinte tabela.

Tipo

Nome

Descrição

Client-IRC

Clientes de bate-papo da Internet

Os usuários instalam estes programas para falar com pessoas em Bate-papos relé da Internet. Os intrusos usam os programas para disseminar malware.

Discador

Discadores automáticos

Eles podem estabelecer conexões telefônicas por um modem no modo oculto.

Downloader

Programas para download

Eles podem baixar arquivos de páginas da Web no modo oculto.

Monitor

Programas para monitoramento

Eles permitem monitorar a atividade sobre o computador no qual eles são instalados (vendo quais aplicativos estão ativos e como eles trocam dados com aplicativos instalados em outros computadores).

PSWTool

Restauradores de senha

Eles permitem exibir e restaurar senhas esquecidas. Os intrusos implantam-nos em segredo em computadores de usuários com o mesmo objetivo.

RemoteAdmin

Programas de administração remota

Eles são amplamente usados por administradores de sistema. Estes programas permitem obter o acesso à interface de um computador remoto para controlá-lo e gerenciá-lo. Os intrusos implantam-nos em segredo em computadores de usuários com o mesmo objetivo: monitorar e gerenciar computadores remotos.

Os programas de administração remota legais diferenciam-se de Cavalos de Troia do tipo Backdoor para administração remota. Os Cavalos de Troia têm a capacidade de penetrar o sistema operacional independentemente e instalar-se; os programas legais são incapazes de fazer isso.

Server-FTP

Servidores FTP

Eles funcionam como servidores FTP. Os intrusos implantam-nos no computador do usuário para abrir o acesso remoto via FTP.

Server-Proxy

Servidores proxy

Eles funcionam como servidores proxy. Os intrusos implantam-nos no computador do usuário para enviar spam em nome do usuário.

Server-Telnet

Servidores Telnet

Eles funcionam como servidores Telnet. Os intrusos implantam-nos no computador do usuário para abrir o acesso remoto via Telnet.

Server-Web

Servidores Web

Eles funcionam como servidores Web. Os intrusos implantam-nos no computador do usuário para abrir o acesso remoto via HTTP.

RiskTool

Ferramentas para trabalhar em um computador local

Elas fornecem ao usuário opções adicionais trabalhando no próprio computador do usuário. As ferramentas permitem ao usuário ocultar arquivos ou janelas de aplicativos ativos e encerrar processos ativos.

NetTool

Ferramentas de rede

Elas fornecem ao usuário opções adicionais trabalhando com outros computadores na rede. Essas ferramentas permitem reiniciá-los, detectando portas abertas e iniciando aplicativos instalados nos computadores.

Client-P2P

Clientes de rede P2P

Eles permitem trabalhar em redes ponto a ponto. Eles podem ser usados por intrusos para disseminar o malware.

Client-SMTP

Clientes de SMTP

Eles enviam mensagens de e-mail sem o conhecimento do usuário. Os intrusos implantam-nos no computador do usuário para enviar spam em nome do usuário.

WebToolbar

Barras de ferramentas da Web

Elas adicionam barras de ferramentas às interfaces de outros aplicativos para usar motores de busca.

FraudTool

Pseudoprogramas

Eles se fazem passar por outros programas. Por exemplo, há programas de pseudoantivírus que exibem mensagens sobre a detecção de malware. Contudo, na verdade, eles não encontram nem desinfetam nada.

- Objetos cuja compactação pode ser usada para proteger códigos maliciosos;

O Kaspersky Endpoint Security verifica objetos compactados e o módulo descompactador dentro de arquivos compactados SFX (autoextraíveis).

Para ocultar programas perigosos de aplicativos antivírus, os intrusos arquivam-nos usando compactadores especiais ou criam arquivos multicompactados.

Os analistas de vírus da Kaspersky identificaram compactadores que são os mais populares entre hackers.

Se o Kaspersky Endpoint Security detectar um compactador em um arquivo, o arquivo provavelmente contém um aplicativo malicioso ou um aplicativo que pode ser usado por criminosos para danificar seu computador ou seus dados pessoais.

O Kaspersky Endpoint Security escolhe os seguintes tipos de programas:

- Arquivos compactados que podem causar danos – usados para compactar malware, como vírus, worms e Cavalos de Troia.

- Arquivos multicompactados (nível de ameaça médio) – o arquivo foi compactado três vezes por um ou vários compactadores.

- Objetos em vários pacotes.

O Kaspersky Endpoint Security verifica objetos compactados e o módulo descompactador dentro de arquivos compactados SFX (autoextraíveis).

Para ocultar programas perigosos de aplicativos antivírus, os intrusos arquivam-nos usando compactadores especiais ou criam arquivos multicompactados.

Os analistas de vírus da Kaspersky identificaram compactadores que são os mais populares entre hackers.

Se o Kaspersky Endpoint Security detectar um compactador em um arquivo, o arquivo provavelmente contém um aplicativo malicioso ou um aplicativo que pode ser usado por criminosos para danificar seu computador ou seus dados pessoais.

O Kaspersky Endpoint Security escolhe os seguintes tipos de programas:

- Arquivos compactados que podem causar danos – usados para compactar malware, como vírus, worms e Cavalos de Troia.

- Arquivos multicompactados (nível de ameaça médio) – o arquivo foi compactado três vezes por um ou vários compactadores.

- Vírus e worms;

- Salvar alterações.

Tipos de objetos detectáveis