Iniciar Criptografia de Unidade de Disco BitLocker

Antes de iniciar a criptografia completa do disco, certifique-se de que o computador não esteja infectado. Para fazer assim, inicie a tarefa de Verificação Completa ou Verificação de Áreas Críticas. Realizar uma criptografia completa do disco em um computador infectado por um rootkit pode fazer com que o computador fique inoperável.

Para usar a criptografia de unidade de disco da BitLocker em computadores executando sistemas operacionais Windows para servidores, pode ser necessário instalar o componente criptografia de unidade de disco da BitLocker. Instale o componente utilizando as ferramentas do sistema operacional (assistente para adicionar funções e componentes). Para obter mais informações sobre a instalação da criptografia de unidade de disco BitLocker, consulte a documentação da Microsoft.

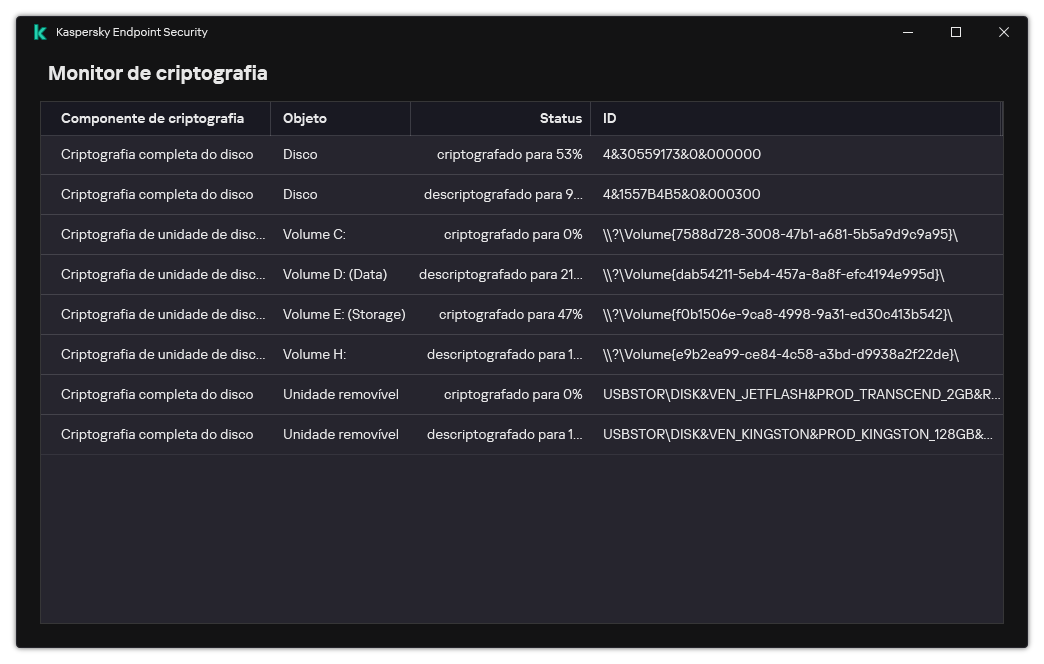

É possível usar a ferramenta Monitor de criptografia para controlar o processo de criptografia ou descriptografia de disco no computador de um usuário. É possível executar a ferramenta Monitor de criptografia a partir da janela principal do aplicativo.

Monitor de criptografia

Após a aplicação da política, o aplicativo exibirá as seguintes consultas, dependendo das configurações de autenticação:

- Somente TPM. Não é necessária a entrada do usuário. O disco será criptografado quando o computador reiniciar.

- TPM + PIN / Senha. Se um módulo TPM estiver disponível, uma janela de solicitação do código PIN aparece. Se um módulo TPM não estiver disponível, você verá uma janela de solicitação de senha para autenticação da pré-inicialização.

- Somente senha. Será exibida uma janela de solicitação de senha para autenticação pré-iniciação.

Se o modo de compatibilidade padrão do Federal Information Processing estiver ativado para o sistema operacional do computador, no Windows 8 e em versões anteriores do sistema operacional, uma solicitação para conectar um dispositivo de armazenamento será exibida para salvar o arquivo da chave de recuperação. Você pode salvar vários arquivos de chave de recuperação em um único dispositivo de armazenamento.

Após definir uma senha ou PIN, o BitLocker solicitará que você reinicie o computador para concluir a criptografia. Em seguida, o usuário precisa seguir o procedimento de autenticação do BitLocker. Após o procedimento de autenticação, o usuário deve efetuar login no sistema. Após o carregamento do sistema operacional, o BitLocker concluirá a criptografia.

Se não houver acesso a chaves de criptografia, o usuário pode solicitar que o administrador de rede local forneça uma chave de recuperação (se a chave de recuperação não tiver sido salva antes no dispositivo de armazenamento ou tiver sido perdida).

Configurações do componente de Criptografia de unidade de disco da BitLocker

Parâmetro |

Descrição |

|---|---|

Permitir uso de autenticação BitLocker que requer entrada do teclado de pré-inicialização nos tablets |

Esta caixa de seleção ativa/desativa o uso da autenticação que requer entrada de dados em um ambiente de pré-inicialização, mesmo se a plataforma não tiver a capacidade para a entrada de pré-inicialização (por exemplo, com teclados sensíveis ao toque em tablets). A tela sensível ao toque de computadores tablet não está disponível no ambiente de pré-inicialização. Para concluir a autenticação do BitLocker em computadores tablet, o usuário precisa conectar um teclado USB, por exemplo. Se a caixa de seleção for marcada, o uso da autenticação que precisa de entrada de pré-inicialização será permitido. Recomenda-se usar esta definição apenas para dispositivos que têm ferramentas de introdução de dados alternativas em um ambiente de pré-inicialização, como um teclado USB além de teclados sensíveis ao toque. Se a caixa de seleção estiver desmarcada, a criptografia de unidade de disco da BitLocker não é possível em tablets. |

Usar criptografia de hardware (Windows 8 e versões posteriores) |

Se a caixa de seleção for marcada, o aplicativo aplicará a criptografia de hardware. Isso permite aumentar a velocidade da criptografia e usar menos recursos de computador. |

Criptografar somente espaço usado em disco (reduz o tempo de criptografia) |

Esta caixa ativa / desativa a opção que limita a área de criptografia a setores de disco rígido só ocupados. Este limite permite reduzir o tempo de criptografia. Ativar ou desativar o recurso Criptografar somente espaço usado em disco (reduz o tempo de criptografia) após o início da criptografia não modifica essa configuração até que os discos rígidos sejam descriptografados. Você deve marcar ou desmarcar a caixa de seleção antes da criptografia inicial. Se a caixa de seleção estiver selecionada, somente as porções da unidade de disco rígido que são ocupadas por arquivos serão criptografadas. O Kaspersky Endpoint Security criptografa automaticamente novos dados à medida que são adicionados. Se a caixa de seleção estiver desmarcada, a unidade de disco rígido inteira será criptografada, inclusive fragmentos residuais de arquivos anteriormente excluídos e modificados. Esta opção é recomendada para novas unidades de disco rígido cujos dados não foram modificados ou excluídos. Se você estiver aplicando a criptografia em um disco rígido que já está no uso, recomenda-se criptografar o disco rígido inteiro. Isso garante a proteção de todos os dados; até mesmo de dados excluídos que podem ser recuperados. Esta caixa de seleção está desmarcada por padrão. |

Método de autenticação |

Somente senha (Windows 8 e versões posteriores) Se esta opção for selecionada, o Kaspersky Endpoint Security solicita ao usuário uma senha quando o usuário tenta acessar uma unidade criptografada. Esta opção pode ser selecionada quando o Trusted Platform Module (TPM) não está sendo usado. Módulo de plataforma confiável (TPM) Se esta opção for selecionada, o BitLocker usará um Trusted Platform Module (TPM). Um Módulo de plataforma confiável (TPM) é um microchip desenvolvido para fornecer funções básicas relacionadas à segurança (por exemplo, guardar chaves de criptografia). Um Módulo de Plataforma Confiável normalmente é instalado na placa mãe do computador e interage com todos os outros componentes do sistema via barramento de hardware. Para computadores que executam o Windows 7 ou Windows Server 2008 R2, somente a criptografia usando um módulo TPM está disponível. Se um módulo TPM não estiver instalado, a criptografia do BitLocker não será possível. O uso de senha nesses computadores não é suportado. Um dispositivo equipado com um Módulo de plataforma confiável pode criar chaves de criptografia que podem ser descriptografados apenas com o dispositivo. Um Trusted Platform Module criptografa chaves de criptografia com a sua própria chave de armazenamento de raiz. A chave de armazenamento de raiz é armazenada dentro do Trusted Platform Module. Isso fornece um nível adicional da proteção contra tentativas de cortar chaves de criptografia. Esta ação é selecionada por padrão. É possível definir uma camada adicional de proteção para o acesso à chave de criptografia e criptografar a chave com uma senha ou um PIN:

|