Содержание

Управление BitLocker

BitLocker – встроенная в операционную систему Windows технология шифрования. Kaspersky Endpoint Security позволяет контролировать и управлять Bitlocker с помощью Kaspersky Security Center. BitLocker шифрует логический том. Шифрование съемных дисков с помощью BitLocker невозможно. Подробнее о BitLocker см. в документации Microsoft.

BitLocker обеспечивает безопасность хранения ключей доступа с помощью доверенного платформенного модуля. Доверенный платформенный модуль (англ. Trusted Platform Module, TPM) – микрочип, разработанный для предоставления основных функций, связанных с безопасностью (например, для хранения ключей шифрования). Доверенный платформенный модуль обычно устанавливается на материнской плате компьютера и взаимодействует с остальными компонентами системы при помощи аппаратной шины. Использование TPM является самым безопасным способом хранения ключей доступа BitLocker, так как TPM позволяет проверять целостность операционной системы. На компьютерах без TPM вы также можете зашифровать диски. При этом ключ доступа будет зашифрован паролем. Таким образом, BitLocker использует следующие способы аутентификации:

- TPM.

- TPM и PIN-код.

- Пароль.

После шифрования диска BitLocker создает мастер-ключ. Kaspersky Endpoint Security отправляет мастер-ключ в Kaspersky Security Center, чтобы вы имели возможность восстановить доступ к диску, если пользователь, например, забыл пароль.

Если пользователь самостоятельно зашифровал диск с помощью BitLocker, Kaspersky Endpoint Security отправит информацию о шифровании диска в Kaspersky Security Center. При этом Kaspersky Endpoint Security не отправит мастер-ключ в Kaspersky Security Center, и восстановить доступ к диску с помощью Kaspersky Security Center будет невозможно. Для корректной работы BitLocker c Kaspersky Security Center расшифруйте диск и зашифруйте диск повторно с помощью политики. Расшифровать диск вы можете локально или с помощью политики.

После шифрования системного жесткого диска для загрузки операционной системы пользователю нужно пройти процедуру аутентификации BitLocker. После прохождения процедуры аутентификации BitLocker будет доступен вход в систему. BitLocker не поддерживает технологию единого входа (SSO).

Если вы используете групповые политики для Windows, выключите управление BitLocker в параметрах политики. Параметры политики для Windows могут противоречить параметрам политики Kaspersky Endpoint Security. При шифровании диска могут возникнуть ошибки.

Запуск шифрования диска BitLocker

Перед запуском полнодискового шифрования рекомендуется убедиться в том, что компьютер не заражен. Для этого запустите полную проверку или проверку важных областей компьютера. Выполнение полнодискового шифрования на компьютере, зараженном руткитом, может привести к неработоспособности компьютера.

Для работы BitLocker на компьютерах под управлением операционной системы Windows для серверов может потребоваться установить компонент шифрования диска BitLocker. Установите компонент средствами операционной системы (мастер добавления ролей и компонентов). Подробнее об установке компонента шифрования диска BitLocker см. в документации Microsoft.

Как запустить шифрование диска BitLocker через Консоль администрирования (MMC)

Как запустить шифрование диска BitLocker через Web Console и Cloud Console

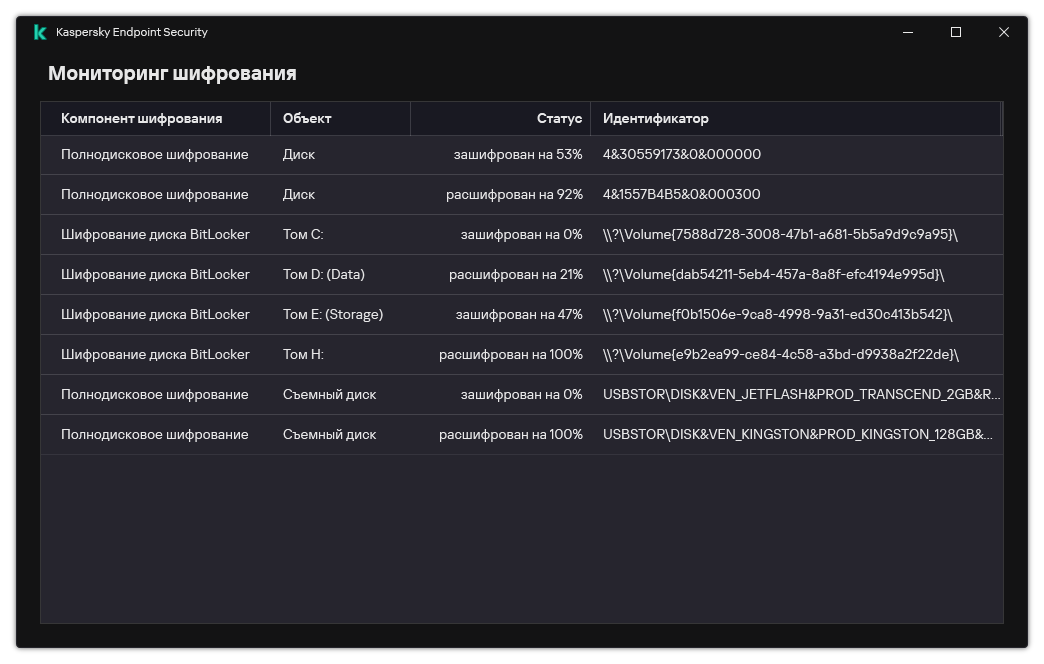

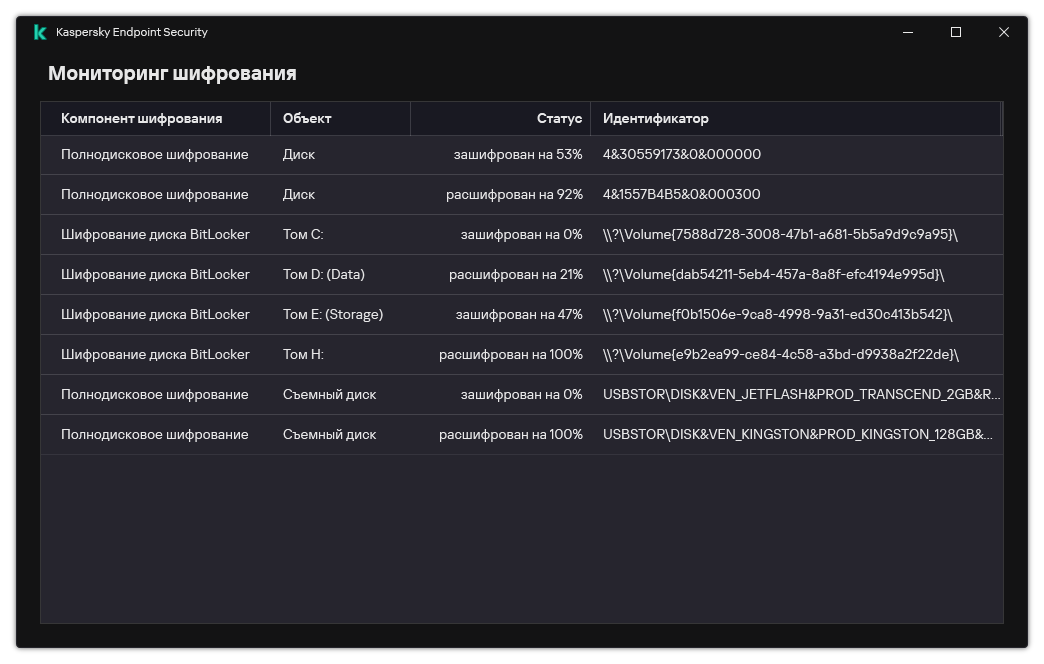

Вы можете контролировать процесс шифрования или расшифровки диска на компьютере пользователя с помощью инструмента Мониторинг шифрования. Вы можете запустить инструмент Мониторинг шифрования из главного окна приложения.

Мониторинг шифрования

После применения политики в зависимости от настроек аутентификации приложение покажет следующие запросы:

- Только TPM. Участие пользователя не требуется. Диск будет зашифрован после перезагрузки компьютера.

- TPM + PIN / Пароль. При наличии модуля TPM, появится окно запроса PIN-кода. При отсутствии модуля TPM, появится окно запроса пароля для предзагрузочной аутентификации.

- Только пароль. Появится окно запроса пароля для предзагрузочной аутентификации.

Если в операционной системе включен режим совместимости с Федеральным стандартом обработки информации (FIPS), то в операционных системах Windows 8, а также в более ранних версиях появится окно запроса на подключение запоминающего устройства для сохранения файла ключа восстановления. Вы можете сохранять несколько файлов ключей восстановления на одном запоминающем устройстве.

После установки пароля или PIN-кода BitLocker запросит перезагрузку компьютера для завершения шифрования диска. Далее пользователю нужно пройти процедуру аутентификации BitLocker. После прохождения процедуры аутентификации BitLocker нужно выполнить вход в систему. После загрузки операционной системы BitLocker завершит шифрование диска.

При отсутствии доступа к ключам шифрования пользователь может запросить у администратора локальной сети организации ключ восстановления (если ключ восстановления не был сохранен ранее на запоминающем устройстве или был утерян).

Параметры компонента Шифрование диска BitLocker

Параметр |

Описание |

|---|---|

Включить использование проверки подлинности BitLocker, требующей предзагрузочного ввода с клавиатуры на планшетах |

Флажок включает / выключает использование аутентификации, требующей ввода данных в предзагрузочной среде, даже если у платформы отсутствует возможность предзагрузочного ввода (например, у сенсорных клавиатур на планшетах). Сенсорная клавиатура планшетов недоступна в предзагрузочной среде. Для прохождения аутентификации BitLocker на планшетах пользователю необходимо подключить, например, USB-клавиатуру. Если флажок установлен, то использование аутентификации, требующей предзагрузочного ввода, разрешено. Рекомендуется использовать этот параметр только для устройств, у которых во время предварительной загрузки, помимо сенсорных клавиатур, имеются альтернативные средства ввода данных, например, USB-клавиатура. Если флажок снят, шифрование диска BitLocker на планшетах невозможно. |

Использовать аппаратное шифрование (ОС Windows 8 и выше) |

Если флажок установлен, то приложение применяет аппаратное шифрование. Это позволяет увеличить скорость шифрования и сократить использование ресурсов компьютера. |

Шифровать только занятое пространство (сокращает время шифрования) |

Флажок включает / выключает функцию, ограничивающую область шифрования только занятыми секторами жесткого диска. Это ограничение позволяет сократить время шифрования. Включение / выключение функции Шифровать только занятое пространство (сокращает время шифрования) после запуска шифрования не изменяет этого параметра до тех пор, пока жесткие диски не будут расшифрованы. Требуется установить или снять флажок до начала шифрования. Если флажок установлен, то шифруется только та часть жесткого диска, которая занята файлами. Kaspersky Endpoint Security зашифровывает новые данные автоматически по мере их добавления. Если флажок снят, то шифруется весь жесткий диск, в том числе остатки удаленных и отредактированных ранее файлов. Данную функцию рекомендуется применять для новых жестких дисков, данные которых не редактировались и не удалялись. Если вы применяете шифрование на уже используемом жестком диске, рекомендуется зашифровать весь жесткий диск. Это гарантирует защиту всех данных – даже удаленных, но потенциально восстанавливаемых. По умолчанию флажок снят. |

Способ аутентификации |

Только пароль (ОС Windows 8 и выше) Если выбран этот вариант, Kaspersky Endpoint Security запрашивает у пользователя пароль при обращении к зашифрованному диску. Этот вариант действия может быть выбран, если не используется доверенный платформенный модуль (TPM). Доверенный платформенный модуль (TPM) Если выбран этот вариант, BitLocker использует доверенный платформенный модуль (TPM). Доверенный платформенный модуль (англ. Trusted Platform Module, TPM) – микрочип, разработанный для предоставления основных функций, связанных с безопасностью (например, для хранения ключей шифрования). Доверенный платформенный модуль обычно устанавливается на материнской плате компьютера и взаимодействует с остальными компонентами системы при помощи аппаратной шины. Для компьютеров под управлением операционных систем Windows 7 и Windows Server 2008 R2 доступно только шифрование с использованием модуля TPM. Если модуль TPM не установлен, шифрование BitLocker невозможно. Использование пароля на этих компьютерах не поддерживается. Устройство, оснащенное доверенным платформенным модулем, может создавать ключи шифрования, которые могут быть расшифрованы только с его помощью. Доверенный платформенный модуль шифрует ключи шифрования собственным корневым ключом хранилища. Корневой ключ хранилища хранится внутри доверенного платформенного модуля. Это обеспечивает дополнительную степень защиты ключей шифрования от попыток взлома. Этот вариант действия выбран по умолчанию. Вы можете установить дополнительную защиту для доступа к ключу шифрования и зашифровать ключ паролем или PIN:

|

Автоматически пересоздавать ключ восстановления (дни) |

Автоматическое обновление пароля для восстановления доступа к диску, защищенному BitLocker. Если флажок установлен, задайте срок действия пароля ключа восстановления. Эта функция позволяет исключить повторное использование пароля ключа восстановления. |

Расшифровка жесткого диска, защищенного BitLocker

Пользователь может самостоятельно расшифровать диск средствами операционной системы (функция Выключение BitLocker). После этого Kaspersky Endpoint Security предложит зашифровать диск повторно. Kaspersky Endpoint Security будет предлагать зашифровать диск пока вы не включите расшифровку дисков в политике.

Как расшифровать жесткий диск, защищенный BitLocker, через Консоль администрирования (MMC)

Как расшифровать жесткий диск, защищенный BitLocker, через Web Console и Cloud Console

Вы можете контролировать процесс шифрования или расшифровки диска на компьютере пользователя с помощью инструмента Мониторинг шифрования. Вы можете запустить инструмент Мониторинг шифрования из главного окна приложения.

Мониторинг шифрования

В началоВосстановление доступа к диску, защищенному BitLocker

Если пользователь забыл пароль доступа к жесткому диску, зашифрованному BitLocker, нужно запустить процедуру восстановления ("Запрос - Ответ").

Если в операционной системе включен режим совместимости с Федеральным стандартом обработки информации (FIPS), то для операционных систем Windows 8, а также в более ранних версий, файл ключа восстановления был сохранен на съемный диск перед шифрованием. Для восстановления доступа к диску вставьте съемный диск и следуйте инструкциям на экране.

Восстановление доступа к жесткому диску, зашифрованному BitLocker, состоит из следующих этапов:

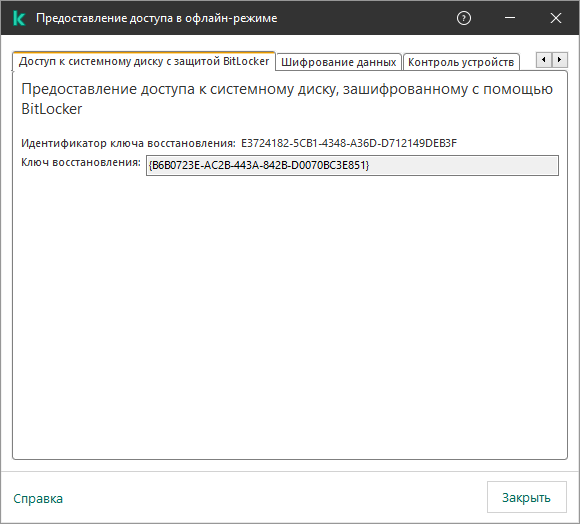

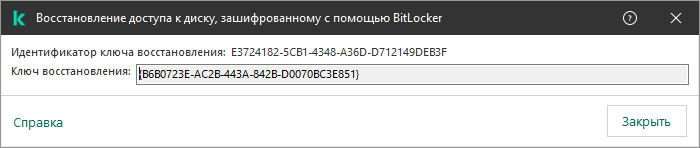

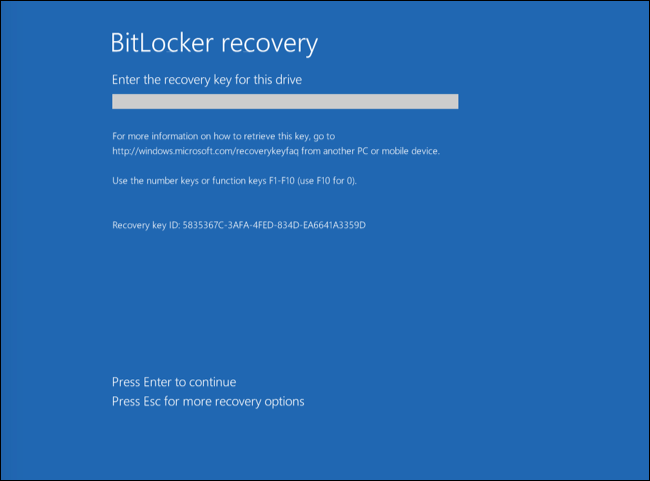

- Пользователь сообщает администратору идентификатор ключа восстановления (см. рис. ниже).

- Администратор проверяет идентификатор ключа восстановления в свойствах компьютера в Kaspersky Security Center. Идентификатор, который предоставил пользователь, должен соответствовать идентификатору, который отображается в свойствах компьютера.

- Если идентификаторы ключа восстановления совпадают, администратор сообщает пользователю ключ восстановления или передает файл ключа восстановления.

Файл ключа восстановления используется для компьютеров под управлением следующих операционных систем:

- Windows 7;

- Windows 8;

- Windows Server 2008;

- Windows Server 2011;

- Windows Server 2012.

Для остальных операционных систем используется ключ восстановления.

Для исключения повторного использования пароля ключа восстановления вы можете настроить автоматическое обновление пароля в параметрах политики.

- Пользователь вводит ключ восстановления и получает доступ к жесткому диску.

Восстановление доступа к жесткому диску, зашифрованному BitLocker

Восстановление доступа к системному диску

Для запуска процедуры восстановления пользователю нужно на этапе предзагрузочной аутентификации нажать клавишу Esc.

После загрузки операционной системы Kaspersky Endpoint Security предложит пользователю сменить пароль или PIN-код. После установки нового пароля или PIN-кода BitLocker создаст новый мастер-ключ и отправит ключ в Kaspersky Security Center. В результате ключ восстановления и файл ключа восстановления будут обновлены. Если пользователь не сменил пароль, при следующей загрузке операционной системы вы можете использовать старый ключ восстановления.

На компьютерах под управлением Windows 7 сменить пароль или PIN-код невозможно. После ввода ключа восстановления и загрузки операционной системы Kaspersky Endpoint Security не предложит пользователю сменить пароль или PIN-код. Таким образом, установить новый пароль или PIN-код невозможно. Проблема связана с особенностями операционной системы. Для продолжения работы вам нужно перешифровать жесткий диск.

Восстановление доступа к несистемному диску

Для запуска процедуры восстановления пользователю нужно в окне предоставления доступа к диску перейти по ссылке Забыли пароль. После получения доступа к зашифрованному диску пользователь может включить автоматическую разблокировку диска при аутентификации Windows в параметрах BitLocker.

В началоПриостановка защиты BitLocker для обновления программного обеспечения

Обновление операционной системы, установка пакетов обновлений операционной системы или обновление другого программного обеспечения с включенной защитой BitLocker имеет ряд особенностей. При установке обновлений может потребоваться перезагрузить компьютер несколько раз. После каждой перезагрузки пользователю необходимо проходить аутентификацию BitLocker. Для корректной установки обновлений вы можете временно выключить аутентификацию BitLocker. При этом диск остается зашифрованным и пользователь имеет доступ к данным после входа в систему. Для управления аутентификацией BitLocker предназначена задача Управление защитой BitLocker. С помощью задачи вы можете установить количество перезагрузок компьютера, для которых не требуется аутентификация BitLocker. Таким образом, после установки обновлений и завершении работы задачи Управление защитой BitLocker аутентификация BitLocker будет автоматически включена. Вы можете включить аутентификацию BitLocker в любой момент.

Как приостановить защиту BitLocker в Консоли администрирования (MMC)

Как приостановить защиту BitLocker в Web Console

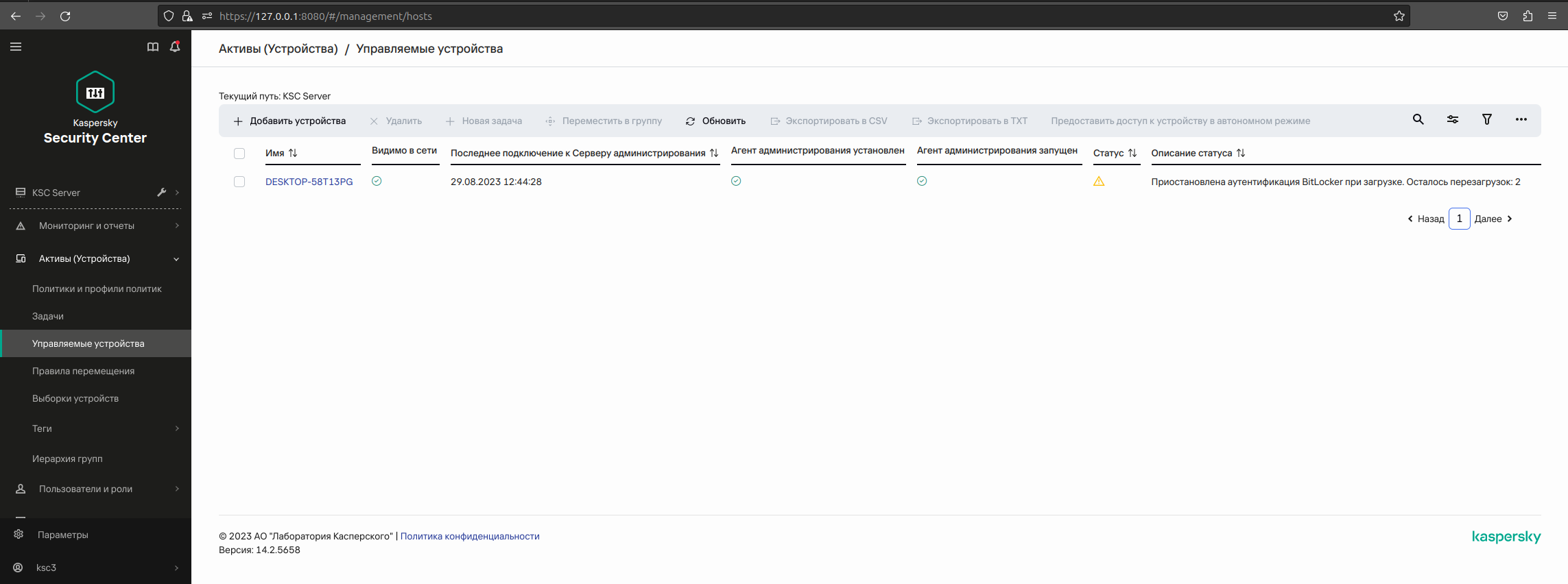

В результате после выполнения задачи при следующей перезагрузке компьютера BitLocker не будет запрашивать аутентификацию пользователя. После каждой перезагрузки компьютера Kaspersky Endpoint Security формирует событие о перезагрузке компьютера без аутентификации BitLocker и указывает количество оставшихся перезагрузок. Далее Kaspersky Endpoint Security отправляет событие в Kaspersky Security Center для контроля администратором. Также вы можете узнать количество оставшихся перезагрузок в консоли Kaspersky Security Center в папке Управляемые устройства в описании статуса устройства.

Список управляемых устройств

По истечении заданного количества перезагрузок компьютера или срока действия задачи аутентификация BitLocker будет автоматически включена. Для доступа к данным пользователю нужно пройти процедуру аутентификации BitLocker.

На компьютерах под управлением Windows 7 в BitLocker отсутствует возможность подсчета количества перезагрузок компьютера. Подсчет перезагрузок на компьютерах под управлением Windows 7 выполняет Kaspersky Endpoint Security. Таким образом, для автоматического включения аутентификации BitLocker после каждой перезагрузки должен быть выполнен запуск Kaspersky Endpoint Security.

Для досрочного включения аутентификации BitLocker откройте свойства задачи Управление защитой BitLocker и установите значение Запрашивать пароль каждый раз.

В начало