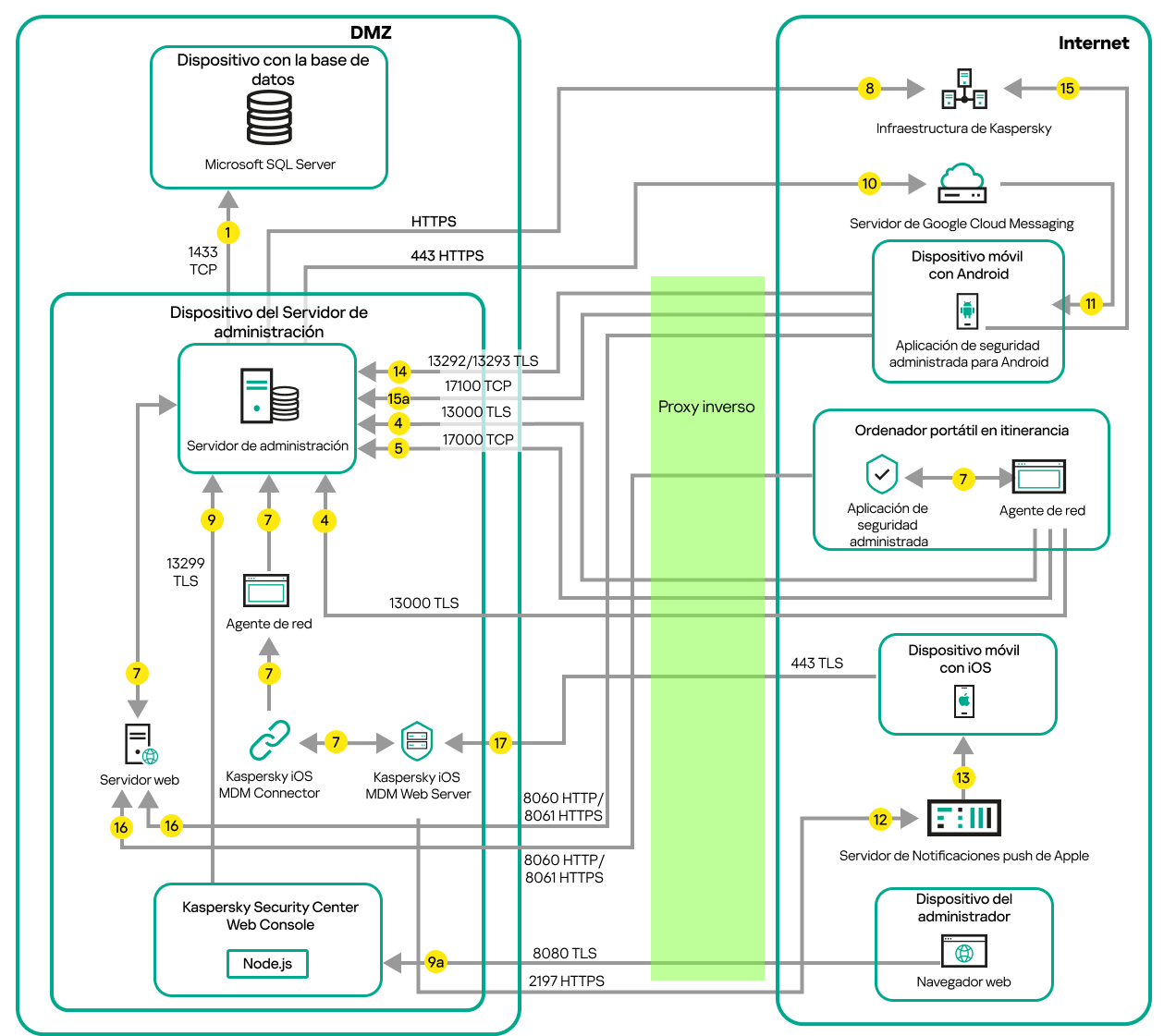

Servidor de administración en una LAN, dispositivos administrados en Internet, proxy inverso en uso

La siguiente imagen es una representación del tráfico de datos cuando el Servidor de administración está ubicado en una red de área local (LAN) y los dispositivos administrados, incluidos los dispositivos móviles, están en Internet. En esta imagen, se utiliza el proxy inverso que haya escogido. Consulte la documentación de la aplicación para obtener más detalles.

Servidor de administración en una red de área local; los dispositivos administrados se conectan al Servidor de administración a través de un proxy inverso

Recomendamos que siga este esquema de despliegue cuando los dispositivos móviles no deban conectarse en forma directa con el Servidor de administración y no quiera asignar una puerta de enlace de conexión dentro de la DMZ.

Las flechas indican el inicio del tráfico: cada flecha apunta desde un dispositivo que inicia la conexión al dispositivo que "responde" a la llamada. También contienen el número de puerto y el nombre del protocolo con que se transfiere la información. Los números con los que están etiquetadas las flechas se corresponden con los tipos de tráfico que se detallan a continuación:

- El Servidor de administración envía información a la base de datos. Si instala el Servidor de administración y la base de datos en dispositivos diferentes, debe asegurarse de que los puertos necesarios estén disponibles en el dispositivo en el que se encuentra la base de datos (por ejemplo, el puerto 3306 para un servidor MySQL o el puerto 1433 para Microsoft SQL Server). Consulte la documentación del DBMS para obtener la información necesaria.

- Cuando el Servidor de administración necesita comunicarse con los dispositivos administrados no móviles, envía la solicitud correspondiente a través del puerto UDP 15000.

Los agentes de red se envían solicitudes entre sí dentro de un dominio de transmisión. Luego, los datos se envían al Servidor de administración y se utilizan para definir los límites del dominio de transmisión y para la asignación automática de puntos de distribución (si esta opción está activada).

Si el Servidor de administración no tiene acceso directo a los dispositivos administrados, las solicitudes de comunicación del Servidor de administración a esos dispositivos no se envían directamente.

- Cuando un dispositivo administrado se apaga, el Agente de red se lo comunica al Servidor de administración a través del puerto UDP 13000.

- El Servidor de administración recibe conexión de los Agentes de red y de los Servidores de administración secundarios a través del puerto TLS 13000.

Si usó una versión anterior de Kaspersky Security Center, el Servidor de administración de su red puede recibir conexiones de Agentes de red a través del puerto (no de TLS) 14000. Kaspersky Security Center también admite la conexión de Agentes de red a través del puerto 14000, aunque se recomienda utilizar el puerto TLS 13000.

En las versiones anteriores de Kaspersky Security Center, los puntos de distribución se denominaban "agentes de actualización".

- Los dispositivos administrados (exceptuados los dispositivos móviles) envían sus solicitudes de activación a través del puerto TCP 17000. Esto solo es necesario cuando los dispositivos no tienen acceso propio a Internet; cuando pueden hacerlo, los dispositivos envían los datos directamente a los servidores de Kaspersky por Internet.

- Los datos de la Consola de administración basada en MMC se transfieren al Servidor de administración a través del puerto 13291. (La Consola de administración se puede instalar en el mismo dispositivo o en otro).

- Las aplicaciones instaladas en un mismo dispositivo intercambian tráfico local (esto es válido tanto para el Servidor de administración como para los dispositivos administrados). No se deben abrir puertos externos.

- Los datos del Servidor de administración a los servidores de Kaspersky (como los datos de KSN o la información sobre licencias) y los datos de los servidores de Kaspersky al Servidor de administración (como las actualizaciones de aplicaciones y las actualizaciones de las bases de datos antivirus) se transfieren mediante el protocolo HTTPS.

Si no quiere que el Servidor de administración tenga acceso a Internet, deberá administrar estos datos manualmente.

- El Servidor de Kaspersky Security Center Web Console utiliza el puerto TLS 13299 para comunicarse con el Servidor de administración, que puede estar instalado en el mismo dispositivo o en otro separado.

9a. El tráfico del navegador, instalado en un dispositivo independiente que utiliza el administrador, se transfiere al Servidor de Kaspersky Security Center Web Console a través del puerto TLS 8080. El Servidor de Kaspersky Security Center Web Console se puede instalar en el mismo dispositivo que el Servidor de administración o en uno separado.

- Dispositivos móviles Android únicamente: el Servidor de administración se comunica con los servidores de Google. La conexión se utiliza para indicar a los dispositivos móviles Android que deben conectarse con el Servidor de administración. Las notificaciones push se envían entonces a los dispositivos móviles.

- Dispositivos móviles Android únicamente: las notificaciones push de los servidores de Google se envían al dispositivo móvil. La conexión se utiliza para indicar a los dispositivos móviles que deben conectarse con el Servidor de administración.

- Dispositivos móviles iOS únicamente: el Servidor de MDM para iOS se comunica con los servidores de notificaciones push de Apple. Las notificaciones push se envían entonces a los dispositivos móviles.

- Solo para dispositivos móviles iOS: las notificaciones push se envían desde los servidores de Apple al dispositivo móvil. La conexión se utiliza para indicar a los dispositivos móviles iOS que deben conectarse con el Servidor de administración.

- Para dispositivos móviles únicamente: los datos de la aplicación administrada se transfieren al Servidor de administración (o a la puerta de enlace de conexión) a través de los puertos TLS 13292 o 13293, ya sea en forma directa o a través de un proxy inverso.

- Dispositivos móviles únicamente: datos enviados por el dispositivo móvil a la infraestructura de Kaspersky.

Si el dispositivo móvil no tiene acceso a Internet, el tráfico se envía primero al Servidor de administración a través del puerto 17100, y el Servidor de administración lo remite a los servidores de Kaspersky. Esta, sin embargo, no es una situación usual.

- Las solicitudes de paquetes de los dispositivos administrados, incluidos los dispositivos móviles, se transfieren al Servidor web, que se encuentra en el mismo dispositivo que el Servidor de administración.

- Solo para dispositivos móviles iOS: los datos de los dispositivos móviles se transfieren a través del puerto TLS 443 al servidor de MDM para iOS, que se encuentra en el mismo dispositivo que el Servidor de administración o en la puerta de enlace de conexión.