Содержание

Архитектура и основные понятия

В этом разделе описана архитектура приложения и развернутые определения основных понятий, относящихся к приложению Kaspersky Security Center Cloud Console.

Архитектура приложения

Этот раздел содержит описание компонентов Kaspersky Security Center Cloud Console и их взаимодействия.

Архитектура Kaspersky Security Center Cloud Console

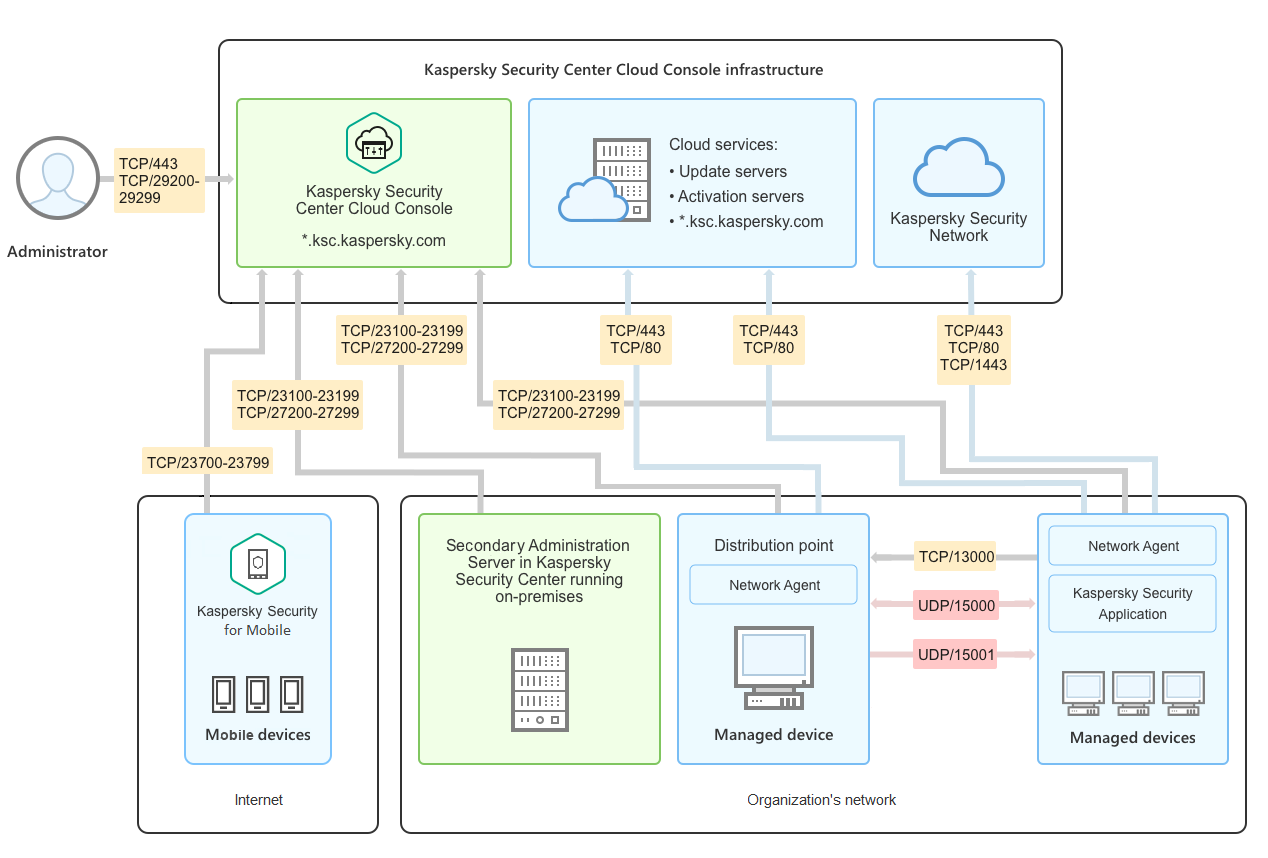

Приложение Kaspersky Security Center Cloud Console, управляемое с помощью консоли на основе облачной службы, включает два основных компонента: инфраструктура Kaspersky Security Center Cloud Console и инфраструктура клиента.

Инфраструктура Kaspersky Security Center Cloud Console содержит:

- Консоль администрирования на основе облачной службы. Представляет собой веб-интерфейс для создания и управления системой защиты сети организации-клиента, находящейся под управлением Kaspersky Security Center Cloud Console.

- Облачные сервисы. Включает в себя серверы обновлений и серверы активации.

- Kaspersky Security Network (KSN). Серверы, которые содержат оперативные базы знаний "Лаборатории Касперского" о репутации файлов, веб-ресурсов и программного обеспечения. Kaspersky Security Network обеспечивает более высокую скорость реакции приложений "Лаборатории Касперского" на угрозы, повышает эффективность работы некоторых компонентов защиты, а также снижает вероятность ложных срабатываний.

Инфраструктура клиента может содержать следующее:

- Точку распространения. Устройство с установленным Агентом администрирования, которое используется для распространения обновлений, опроса сети, удаленной установки приложений, получения информации об устройствах в составе группы администрирования и/или широковещательного домена. Администратор выбирает соответствующие устройства и вручную назначает их точками распространения.

- Управляемые устройства. Компьютеры сети клиента, защищенные с помощью Kaspersky Security Center Cloud Console. Агент администрирования и приложение безопасности "Лаборатории Касперского" должны быть установлены на каждом управляемом устройстве.

- Подчиненный Сервер администрирования, работающий локально (необязателен). Вы можете использовать Сервер администрирования, работающий локально, для создания иерархии Серверов администрирования.

Порты, используемые Kaspersky Security Center Cloud Console

Чтобы использовать Kaspersky Security Center Cloud Console, который является частью инфраструктуры "Лаборатории Касперского", необходимо открыть следующие порты на клиентских устройствах, чтобы разрешить на них подключение к интернету (см. таблицу ниже):

Порты, которые должны быть открыты на клиентских устройствах для подключения к интернету

Порт (или диапазон портов) |

Протокол |

Назначение порта (или диапазона портов) |

|---|---|---|

23100–23199 |

TCP/TLS |

Получение подключений от Агентов администрирования и подчиненных Серверов администрирования на Сервере администрирования Kaspersky Security Center Cloud Console по адресу *.ksc.kaspersky.com. Инфраструктура "Лаборатории Касперского" может использовать любой порт из этого диапазона и любой веб-адрес в пределах этой маски. Порт и веб-адрес могут время от времени меняться. |

23700–23799 (только если вы управляете мобильными устройствами) |

TCP/TLS |

Прием подключений от мобильных устройств. Подключение к Серверу администрирования Kaspersky Security Center Cloud Console по адресу *.ksc.kaspersky.com. Инфраструктура "Лаборатории Касперского" может использовать любой порт из этого диапазона и любой веб-адрес в пределах этой маски. Порт и веб-адрес могут время от времени меняться. |

27200–27299 |

TCP/TLS |

Прием подключений для активации приложений от управляемых устройств (кроме мобильных устройств). Подключение к Серверу администрирования Kaspersky Security Center Cloud Console по адресу *.ksc.kaspersky.com. Инфраструктура "Лаборатории Касперского" может использовать любой порт из этого диапазона и любой веб-адрес в пределах этой маски. Порт и веб-адрес могут время от времени меняться. |

29200–29299 |

TCP/TLS |

Туннелирование подключений к управляемым устройствам с помощью утилиты klsctunnel через Сервер администрирования Kaspersky Security Center Cloud Console по адресу *.ksc.kaspersky.com. Инфраструктура "Лаборатории Касперского" может использовать любой порт из этого диапазона и любой веб-адрес в пределах этой маски. Порт и веб-адрес могут время от времени меняться. |

443 |

HTTPS |

Подключение к службе обнаружения Kaspersky Security Center Cloud Console по адресу *.ksc.kaspersky.com. Инфраструктура "Лаборатории Касперского" может использовать любой веб-адрес в пределах этой маски. |

1443 |

TCP |

Подключение к Kaspersky Security Network. |

80 |

TCP |

Соединение используется для проверки срока действия сертификатов Kaspersky Security Center на *.digicert.com. Инфраструктура "Лаборатории Касперского" может использовать любой веб-адрес в пределах этой маски. |

В таблице ниже указаны порты, которые должны быть открыты на клиентских устройствах, на которых установлен Агент администрирования.

Порты, которые должны быть открыты на клиентских устройствах

Номер порта |

Протокол |

Назначение порта |

Область |

|---|---|---|---|

15000

|

UDP |

Получение данных от шлюзов соединения (если они используются) |

Управление клиентскими устройствами |

15000 |

Широковещательная рассылка UDP |

Получение данных о других Агентах администрирования в пределах одного широковещательного домена |

Доставка обновлений и инсталляционных пакетов |

15001 |

UDP |

Получение многоадресных запросов от точек распространения (если используется) |

Получение обновлений и инсталляционных пакетов от точки распространения |

Обратите внимание, что процесс klnagent также может запрашивать свободные порты из динамического диапазона портов операционной системы конечного устройства. Операционная система назначает эти порты процессу klnagent автоматически, поэтому процесс klnagent может использовать некоторые порты, используемые другим программным обеспечением. Если процесс klnagent влияет на работу этого программного обеспечения, измените параметры порта в программном обеспечении или измените динамический диапазон портов по умолчанию в вашей операционной системе, чтобы исключить порт, используемый этим программным обеспечением.

Обратите внимание, что рекомендации по совместимости Kaspersky Security Center Cloud Console со сторонним программным обеспечением носят справочный характер и могут быть неприменимы к новым версиям стороннего программного обеспечения. Описанные рекомендации по настройке портов основаны на опыте Службы технической поддержки и наших лучших практиках.

В таблице ниже указаны дополнительные порты, которые должны быть открыты на клиентских устройствах с установленным Агентом администрирования, выполняющим роль точки распространения.

Порты, используемые Агентом администрирования, который работает в качестве точки распространения

Номер порта |

Протокол |

Назначение порта |

Область |

|---|---|---|---|

13000 |

TCP/TLS |

Прием подключений от Агентов администрирования |

Управление клиентскими устройствами, доставка обновлений и инсталляционных пакетов |

13111 |

TCP |

Прием запросов от управляемых устройств к прокси-серверу KSN |

Прокси-сервер KSN |

13295 |

TCP/TLS |

Отправка push-уведомлений управляемым устройствам |

Точка распространения используется как push-сервер |

15111 |

UDP |

Прием запросов от управляемых устройств к прокси-серверу KSN |

Прокси-сервер KSN |

17111 |

HTTPS |

Прием запросов от управляемых устройств к прокси-серверу KSN |

Прокси-сервер KSN |

Если у вас есть один или несколько Серверов администрирования в вашей сети и вы используете их в качестве подчиненных Серверов администрирования, когда главный Сервер администрирования расположен в инфраструктуре "Лаборатории Касперского", обратитесь к списку портов, которые используются Kaspersky Security Center, работающим локально. Используйте эти порты для взаимодействия вашего подчиненного Сервера администрирования (или подчиненных Серверов администрирования) и клиентских устройств.

Основные понятия

Этот раздел содержит развернутые определения основных понятий, относящихся к приложению Kaspersky Security Center Cloud Console.

Агент администрирования

Взаимодействие между Сервером администрирования и устройствами обеспечивается Агентом администрирования – компонентом Kaspersky Security Center Cloud Console. Агент администрирования требуется установить на все устройства, на которых управление работой приложений "Лаборатории Касперского" выполняется с помощью Kaspersky Security Center Cloud Console.

Агент администрирования устанавливается на устройстве в качестве службы со следующим набором атрибутов:

- под именем "Агент администрирования Kaspersky Security Center";

- с автоматическим типом запуска при старте операционной системы;

- с помощью учетной записи LocalSystem.

Устройство, на которое установлен Агент администрирования, называется управляемым устройством или устройством. Агент администрирования можно установить на устройство под управлением операционной системы Windows, Linux или Mac.

Название процесса, который запускает Агент администрирования, – klnagent.exe.

Агент администрирования синхронизирует управляемые устройства с Сервером администрирования. Kaspersky Security Center Cloud Console автоматически синхронизирует Сервер администрирования с управляемыми устройствами несколько раз в час. Сервер администрирования устанавливает период синхронизации (англ. heartbeat) в зависимости от количества управляемых устройств.

Группы администрирования

Группа администрирования (далее также "группа") – это набор клиентских устройств, объединенных по какому-либо признаку с целью управления устройствами группы как единым целым в составе Kaspersky Security Center Cloud Console.

Для всех управляемых устройств в группе администрирования устанавливаются:

- Единые параметры работы приложений – с помощью групповых политик.

- Единый режим работы всех приложений – с помощью создания групповых задач с определенным набором параметров. Примеры групповых задач включают создание и установку общего инсталляционного пакета, обновление баз и модулей приложений, проверку устройства по требованию и включение постоянной защиты.

Управляемое устройство может входить в состав только одной группы администрирования.

Для Серверов администрирования и групп администрирования можно создавать иерархии с любым уровнем вложенности. На одном уровне иерархии могут располагаться подчиненные и виртуальные Серверы администрирования, группы и управляемые устройства. Можно переводить устройства из одной группы в другую, не перемещая их физически. Например, если сотрудник предприятия перешел с позиции бухгалтера на позицию разработчика, вы можете перевести компьютер этого сотрудника из группы администрирования "Бухгалтеры" в группу администрирования "Разработчики". Таким образом, устройство будут автоматически переданы параметры приложений, необходимые для разработчика.

Иерархия Серверов администрирования

Серверы администрирования могут образовывать иерархию вида "главный сервер – подчиненный сервер". Каждый Сервер администрирования может иметь несколько подчиненных Серверов администрирования на разных уровнях иерархии. Уровень вложенности подчиненных Серверов администрирования не ограничен. При этом в состав групп администрирования главного Сервера будут входить клиентские устройства всех подчиненных Серверов.

Сервер администрирования Kaspersky Security Center Cloud Console может выступать только в качестве главного Сервера администрирования и иметь в качестве подчиненных Серверов только Серверы администрирования, работающие локально.

При переносе данных с Сервера администрирования, который работает локально, на Сервер администрирования Kaspersky Security Center Cloud Console вы можете расположить Серверы администрирования в иерархии. Затем для уменьшения рисков при переносе данных вы можете переключить только часть ваших управляемых устройств под управление Сервера администрирования Kaspersky Security Center Cloud Console. Остальные управляемые устройства остаются под управлением локального Сервера администрирования. Это позволит протестировать функции управления Kaspersky Security Center Cloud Console на ограниченном количестве управляемых устройств. В то же время вы можете настроить политики, задачи, отчеты и другие объекты для тестирования управления и контроля всей вашей сети. Это позволит при необходимости вернуться к объектам, настроенным на локальном Сервере администрирования.

Каждое устройство, включенное в иерархию групп администрирования, может быть подключено только к одному Серверу администрирования. Вам нужно самостоятельно проверять подключение устройств к Серверам администрирования. Для этого можно использовать функцию поиска устройств по сетевым атрибутам в группах администрирования различных Серверов администрирования.

Виртуальный Сервер администрирования

Виртуальный Сервер администрирования (далее также виртуальный Сервер) – компонент приложения Kaspersky Security Center Cloud Console, предназначенный для управления сетью организации-клиента. Каждый виртуальный Сервер администрирования может иметь свою структуру групп администрирования и собственные средства управления и мониторинга, такие как политики, задачи, отчеты и события. Функциональные возможности виртуальных Серверов администрирования могут использоваться организациями со сложными рабочими процессами.

Виртуальный Сервер администрирования имеет следующие ограничения:

- Виртуальные Серверы администрирования поддерживаются только в коммерческом режиме приложения Kaspersky Security Center Cloud Console.

- Для виртуального Сервера не поддерживается создание подчиненных Серверов администрирования (в том числе и виртуальных).

- Вы не можете перенести виртуальные Серверы администрирования из Kaspersky Security Center в Kaspersky Security Center Cloud Console.

- Виртуальные Серверы администрирования не могут управляться отдельными администраторами. По умолчанию администратор, управляющий главным Сервером администрирования, также управляет всеми виртуальными Серверами администрирования.

- Пользователям, которые были созданы на виртуальном Сервере, невозможно назначить роли на Сервере администрирования.

- В окне свойств виртуального Сервера ограничен набор разделов.

Точка распространения

Точка распространения – это устройство с установленным Агентом администрирования, который используется для распространения обновлений, удаленной установки приложений, получения информации об устройствах в сети. Точка распространения может выполнять следующие функции:

- Распространять обновления и инсталляционные пакеты, на клиентские устройства группы (в том числе и с помощью широковещательной рассылки по протоколу UDP). Обновления могут быть получены с серверов обновлений "Лаборатории Касперского" с помощью задачи обновления, созданной для точки распространения.

Точки распространения под управлением macOS не могут загружать обновления с серверов обновлений "Лаборатории Касперского".

Если устройства с операционной системой macOS находятся в области действия задачи Загрузка обновлений в хранилища точек распространения, задача завершится со статусом Сбой, даже если она успешно завершилась на всех устройствах с операционной системой Windows.

- Распространять политики и групповые задачи с помощью широковещательной рассылки по протоколу UDP.

- Выполнять роль шлюза соединений с Сервером администрирования для устройств группы администрирования, так как в облачной инфраструктуре невозможно установить прямое соединение.

- Опрашивать сеть с целью обнаружения новых устройств и обновления информации об уже известных устройствах.

- Выполнять удаленную установку как сторонних приложений, так и приложений "Лаборатории Касперского" средствами Microsoft Windows, в том числе на клиентские устройства без установленного Агента администрирования.

Эта функция позволяет удаленно передавать инсталляционные пакеты Агента администрирования на клиентские устройства, расположенные в сетях, к которым у Сервера администрирования нет прямого доступа.

- Исполнять роль прокси-сервера, участвующего в Kaspersky Security Network.

Такая возможность не поддерживается для точек распространения под управлением Linux или macOS.

Можно включить прокси-сервер KSN на стороне точки распространения, чтобы устройство исполняло роль прокси-сервера KSN. В этом случае на устройстве запустится служба прокси-сервера KSN (ksnproxy).

Передача файлов от Сервера администрирования точке распространения осуществляется по протоколу HTTP или, если настроено использование SSL-соединения, по протоколу HTTPS. Использование протокола HTTP или HTTPS обеспечивает более высокую производительность по сравнению с использованием протокола SOAP за счет уменьшения трафика.

Устройства с Агентом администрирования должны быть назначены точками распространения вручную, по группам администрирования. Полный список точек распространения для указанных групп администрирования отображается в отчете со списком точек распространения.

Областью действия точки распространения является группа администрирования, для которой она назначена администратором, а также ее подгруппы всех уровней вложенности. При этом устройство, являющееся точкой распространения, не обязано находиться в группе администрирования, на которую она назначена. Если в иерархии групп администрирования назначено несколько точек распространения, Агент администрирования управляемого устройства подключается к наиболее близкой по иерархии точке распространения.

Областью действия точек распространения также может являться сетевое местоположение. Сетевое местоположение используется для формирования вручную набора устройств, на которые точка распространения будет распространять обновления. Определение сетевого местоположения доступно только для устройств под управлением операционной системы Windows.

Kaspersky Security Center Cloud Console присваивает каждому Агенту администрирования уникальный адрес многоадресной IP-рассылки, который не пересекается с другими адресами. Это позволяет избежать превышения нагрузки на сеть, которое возникло бы из-за пересечения адресов.

Если на одном участке сети или в группе администрирования назначаются две точки распространения или более, одна из них становится активной точкой распространения, остальные назначаются резервными. Активная точка распространения загружает обновления и инсталляционные пакеты непосредственно с Сервера администрирования, резервные точки распространения обращаются за обновлениями только к активной точке распространения. В этом случае файлы загружаются только один раз с Сервера администрирования и далее распределяются между точками распространения. Если активная точка распространения по каким-либо причинам становится недоступной, одна из резервных точек распространения назначается активной. Сервер администрирования назначает точку распространения резервной автоматически.

Статус точки распространения (Активный/Резервный) отображается флажком в отчете утилиты klnagchk.

Для работы точки распространения требуется не менее 4 ГБ свободного места на диске. Если объем свободного места на диске точки распространения меньше 2 ГБ, Kaspersky Security Center Cloud Console создает проблему безопасности с уровнем важности Предупреждение. Проблема безопасности будет опубликована в свойствах устройства в разделе Проблемы безопасности.

При работе задач удаленной установки на устройстве с точкой распространения потребуется дополнительное свободное дисковое пространство. Свободное дисковое пространство должно быть больше размера всех устанавливаемых инсталляционных пакетов.

При работе задачи установки обновлений (патчей) и закрытия уязвимостей на устройстве с точкой распространения потребуется дополнительное свободное дисковое пространство. Свободное дисковое пространство должно быть как минимум в два раза больше размера всех устанавливаемых патчей.

Устройства, выполняющие роль точек распространения, должны быть защищены, в том числе физически, от любого типа несанкционированного доступа.

Веб-плагин управления

Веб-плагин управления – это специальный компонент, используемый для удаленного управления приложениями "Лаборатории Касперского" с помощью Kaspersky Security Center Cloud Console. Веб-плагин управления также называется плагином управления. Плагин управления представляет собой интерфейс между Kaspersky Security Center Cloud Console и определенным приложением "Лаборатории Касперского". С помощью плагина управления можно настраивать задачи и политики для приложения.

Плагин управления предоставляет следующие возможности:

- Интерфейс для создания и изменения задач и параметров приложения.

- Интерфейс для создания и изменения политик и профилей политик для удаленной централизованной настройки приложений "Лаборатории Касперского" и устройств.

- Передачу событий, сформированных приложениями.

- Функции Kaspersky Security Center Cloud Console для отображения оперативных данных и событий приложений, а также статистики, полученной от клиентских устройств.

Политики

Политика – это набор параметров приложения "Лаборатории Касперского", которые применяются к группе администрирования и ее подгруппе. Вы можете установить несколько приложений "Лаборатории Касперского" на устройства группы администрирования. Kaspersky Security Center Cloud Console предоставляет по одной политике для каждого приложения "Лаборатории Касперского" в группе администрирования. Политика имеет один из следующих статусов (см. таблицу ниже):

Статус политики

Состояние |

Описание |

|---|---|

Активная |

Это текущая политика, которая применяется к устройству. Для приложения "Лаборатории Касперского" в каждой группе администрирования может быть активна только одна политика. Значения параметров активной политики приложения "Лаборатории Касперского" применяются к устройству. |

Неактивная |

Политика, которая в настоящее время не применяется к устройству. |

Для автономных пользователей |

Если выбран этот вариант, политика начинает действовать при выходе устройства из сети организации. |

Политики действуют по следующим правилам:

- Для одного приложения можно настроить несколько политик с различными значениями.

- Для одного приложения может быть активна только одна политика.

- Вы можете активировать неактивную политику при возникновении определенного события. Например, в период вирусных атак можно включить параметры для усиленной антивирусной защиты.

- Политика может иметь дочерние политики.

Вы можете использовать политики для подготовки к экстренным ситуациям, например, к вирусной атаке. Например, если происходит атака через флеш-накопители USB, можно активировать политику, блокирующую доступ к флеш-накопителям. В этом случае текущая активная политика автоматически становится неактивной.

Чтобы не поддерживать большое число политик, например, когда в разных случаях предполагается изменение только нескольких параметров, вы можете использовать профили политик.

Профиль политики – это именованное подмножество параметров политики, которые заменяют значения параметров политики. Профиль политики влияет на формирование эффективных параметров управляемого устройства. Эффективные параметры – это набор параметров политики, параметров профиля политики и параметров локального приложения, которые в настоящее время применяются к устройству.

Профили политик работают по следующим правилам:

- Профиль политики вступает в силу при возникновении определенного условия активации.

- Профили политики содержат значения параметров, которые отличаются от параметров политики.

- Активация профиля политики изменяет эффективные параметры управляемого устройства.

- В политике может быть не более 100 профилей.

Профили политик

Может возникнуть необходимость создать несколько копий одной политики для разных групп администрирования; может также возникнуть необходимость централизованно изменить параметры этих политик. Эти копии могут различаться одним или двумя параметрами. Например, все бухгалтеры в организации работают под управлением одной и той же политики, но старшим бухгалтерам разрешено использовать флеш-накопители USB, а младшим бухгалтерам не разрешено. В этом случае применение политик к устройствам только через иерархию групп администрирования может оказаться неудобным.

Чтобы избежать создания нескольких копий одной политики, Kaspersky Security Center Cloud Console позволяет создавать профили политик. Профили политики нужны для того, чтобы устройства внутри одной группы администрирования могли иметь разные параметры политики.

Профиль политики представляет собой именованное подмножество параметров политики. Это подмножество параметров распространяется на устройства вместе с политикой и дополняет политику при выполнении определенного условия – условия активации профиля. Профили содержат только те параметры, которые отличаются от "базовой" политики, действующей на управляемом устройстве. При активации профиля изменяются параметры "базовой" политики, которые исходно действовали на устройстве. Эти параметры принимают значения, указанные в профиле.

Взаимосвязь политики и локальных параметров приложения

Вы можете при помощи политик устанавливать одинаковые значения параметров работы приложения для всех устройств, входящих в состав группы.

Переопределить значения параметров, заданные политикой, для отдельных устройств в группе можно при помощи локальных параметров приложения. При этом можно установить значения только тех параметров, изменение которых не запрещено политикой (параметр не закрыт замком).

Значение параметра, которое использует приложение на клиентском устройстве, определяется наличием замка ( ) у параметра в политике:

) у параметра в политике:

- Если на изменение параметра наложен запрет, на всех клиентских устройствах используется одно и то же заданное политикой значение.

- Если запрет не наложен, то на каждом клиентском устройстве приложение использует локальное значение параметра, а не то, которое указано в политике. При этом значение параметра может изменяться через локальные параметры приложения.

Таким образом, при выполнении задачи на клиентском устройстве приложение использует параметры, заданные двумя разными способами:

- параметрами задачи и локальными параметрами приложения, если в политике не был установлен запрет на изменение параметра;

- политикой группы, если в политике был установлен запрет на изменение параметра.

Локальные параметры приложения изменяются после первого применения политики в соответствии с параметрами политики.