Administrationsserver im LAN, verwaltete Geräte im Internet; Verwendung eines Verbindungs-Gateways

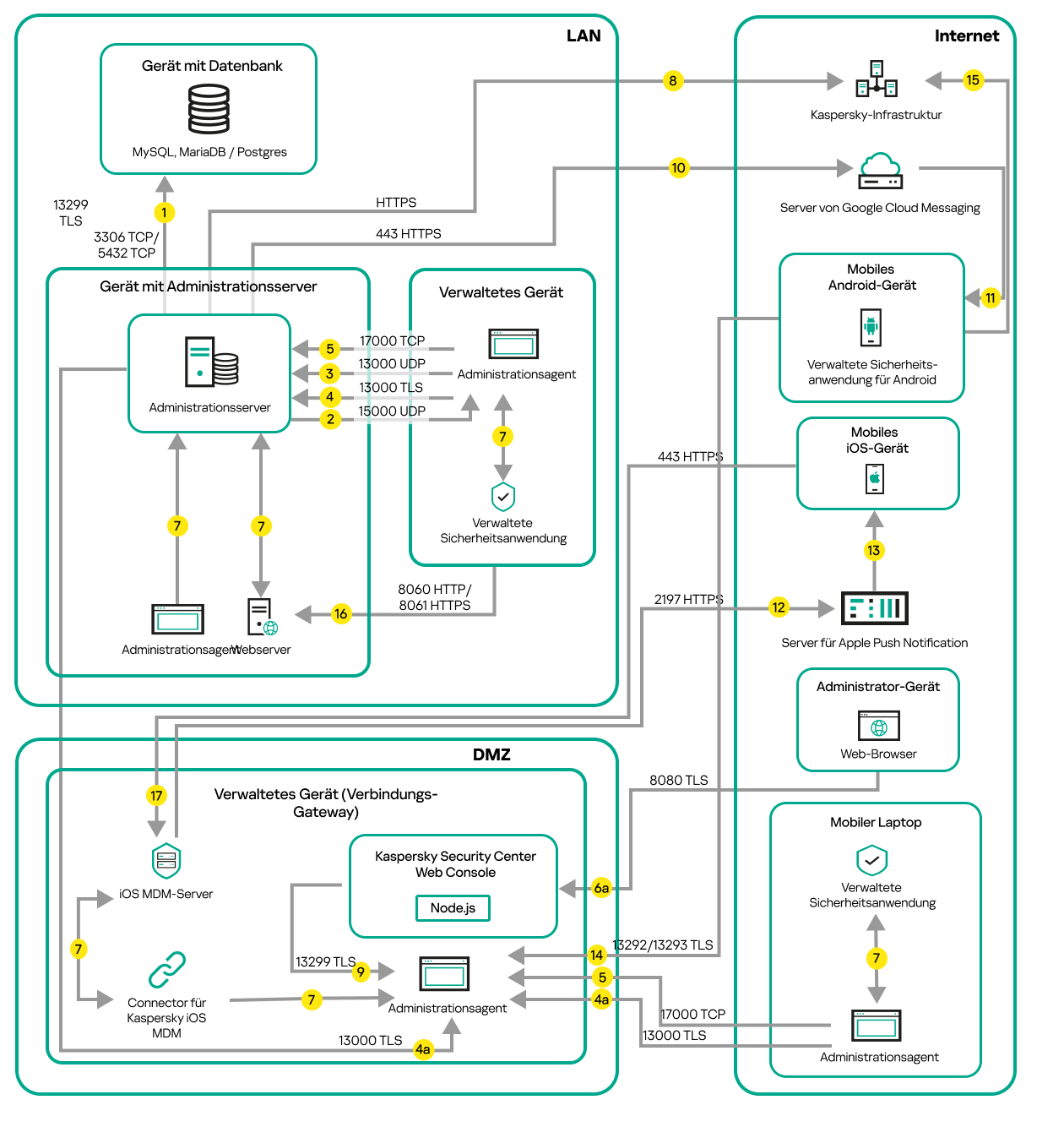

Die folgende Abbildung zeigt den Datenverkehr für das Szenario, bei dem sich der Administrationsserver im lokalen Netzwerk (LAN) befindet, während sich die verwalteten Geräte im Internet befinden. Ein Verbindungs-Gateway wird verwendet.

Dieses Verteilungsschema wird empfohlen, wenn Sie nicht möchten, dass sich die verwalteten Geräte direkt mit dem Administrationsserver verbinden, und weder einen Reverse-Proxy noch eine Unternehmens-Firewall nutzen möchten.

Verwaltete mobile Geräte, die über ein Verbindungs-Gateway mit dem Administrationsserver verbunden sind

In dieser Abbildung sind die verwalteten Geräte über ein Verbindungs-Gateway, welches sich in der DMZ befindet, mit dem Administrationsserver verbunden. Es wird kein Reverse-Proxy und keine Unternehmens-Firewall verwendet.

Die Pfeile zeigen die Initiierung des Datenverkehrs an: Jeder Pfeil zeigt von einem Gerät, dass die Verbindung aufbaut, zu dem Gerät, d1ass auf die Anfrage antwortet. Die Portnummer und der Name des für die Datenübermittlung verwendeten Protokolls sind angegeben. Jeder Pfeil ist mit einer Zahl beschriftet, und für den entsprechenden Datenverkehr gilt:

- Administrationsserver sendet Daten an die Datenbank. Wenn Sie den Administrationsserver und die Datenbank auf unterschiedlichen Geräten installieren, müssen Sie die erforderlichen Ports auf dem Gerät bereitstellen, auf dem sich die Datenbank befindet (zum Beispiel: Port 3306 für MySQL Server und MariaDB Server oder Port 5432 für PostgreSQL Server oder Postgre Pro Server). Relevante Informationen finden Sie in der DBMS-Dokumentation.

- Kommunikationsanfragen vom Administrationsserver werden über den UDP-Port 15000 an alle nicht-mobilen verwalteten Geräte gesendet.

Administrationsagenten innerhalb einer Broadcast-Domäne senden sich gegenseitig Anfragen. Die Daten werden dann an den Administrationsserver gesendet und dazu verwendet, die Grenzen der Broadcast-Domäne zu definieren und Verteilungspunkte automatisch zuzuweisen (sofern diese Option aktiviert ist).

Wenn der Administrationsserver keinen direkten Zugriff auf die verwalteten Geräte hat, werden keine direkten Kommunikationsanfragen vom Administrationsserver an diese Geräte gesendet.

- Informationen über das Herunterfahren verwalteter Geräte werden über den UDP-Port 13000 vom Administrationsagenten an den Administrationsserver übermittelt.

- Der Administrationsserver empfängt Verbindungen von Administrationsagenten und von sekundären Administrationsservern über den TLS-Port 13000.

Wenn Sie eine der Vorgängerversionen von Kaspersky Security Center verwendet haben, kann der Administrationsserver in Ihrem Netzwerk Verbindungen von Administrationsagenten über den Nicht-TLS-Port 14000 annehmen. Kaspersky Security Center Linux unterstützt zwar auch die Verbindung von Administrationsagenten über Port 14000, es wird jedoch empfohlen, den TLS-Port 13000 zu verwenden.

4a. Ein in der DMZ vorhandenes Verbindungs-Gateway empfängt ebenfalls Verbindungen vom Administrationsserver über den TLS-Port 13000. Da ein Verbindungs-Gateway innerhalb der demilitarisierten Zone die Ports des Administrationsservers nicht erreichen kann, etabliert und erhält der Administrationsserver eine permanente Signalverbindung mit einem Verbindungs-Gateway. Die Signalverbindung wird nicht zum Datentransfer verwendet, sondern lediglich, um eine Einladung zur Netzwerk-Interaktion zu übertragen. Wenn ein Verbindungs-Gateway eine Verbindung zum Administrationsserver benötigt, informiert das Gateway den Server mittels der Signalverbindung darüber und anschließend stellt der Server die benötigte Verbindung für den Datentransfer her.

Mobile Geräte verbinden sich mit dem Verbindungs-Gateway ebenfalls über den TLS-Port 13000.

- Die verwalteten Geräte (mit Ausnahme von mobilen Geräten) fordern die Aktivierung über den TCP-Port 17000 an. Das ist nicht erforderlich, wenn das Gerät einen eigenen Internetzugang hat, da das Gerät in einem solchen Fall die Daten direkt über das Internet an die Kaspersky-Server sendet.

- Der Server der Web Console von Kaspersky Security Center sendet über den TLS-Port 13299 Daten an den Administrationsserver, der auf demselben oder auf einem anderen Gerät installiert sein kann.

6a. Daten eines Webbrowsers, der auf einem separaten Gerät des Administrators installiert ist, werden über den TLS-Port 8080 an den Server der Web Console von Kaspersky Security Center übermittelt. Der Server der Web Console von Kaspersky Security Center kann entweder auf dem Administrationsserver oder auf einem anderen Gerät installiert werden.

- Die Programme auf einem einzelnen Gerät tauschen lokalen Datenverkehr aus (auf dem Administrationsserver oder auf einem verwalteten Gerät). Es müssen keine externen Ports geöffnet werden.

- Die Daten vom Administrationsserver an die Kaspersky-Server (z. B. KSN-Daten oder Lizenzinformationen) sowie die Daten von den Kaspersky-Servern zum Administrationsserver (z. B. Programm-Updates oder Updates der Antiviren-Datenbanken) werden via HTTPS-Protokoll übertragen.

Wenn Sie nicht möchten, dass Ihr Administrationsserver Zugang zum Internet hat, müssen Sie diese Daten manuell verwalten.

- Anfragen für Pakete von verwalteten Geräten, einschließlich mobilen Geräten, werden an den Webserver übermittelt, der sich auf demselben Gerät befindet wie der Administrationsserver.

- Nur für mobile Android-Geräte: Daten vom Administrationsserver werden an die Google-Server übermittelt. Über diese Verbindung werden mobile Android-Geräte darüber benachrichtigt, dass sie eine Verbindung zum Administrationsserver herstellen müssen. Anschließend werden Push-Benachrichtigungen an die mobilen Geräte gesendet.

- Nur für mobile Android-Geräte: Push-Benachrichtigungen werden von den Google-Servern an das mobile Gerät gesendet. Über diese Verbindung werden mobile Geräte darüber benachrichtigt, dass sie eine Verbindung zum Administrationsserver herstellen müssen.

- Nur für mobile iOS-Geräte: Daten vom iOS MDM-Server werden an die Apple-Server für Push-Benachrichtigungen übermittelt. Anschließend werden Push-Benachrichtigungen an die mobilen Geräte gesendet.

- Nur für mobile iOS-Geräte: Push-Benachrichtigungen werden von Apple-Servern an das mobile Gerät gesendet. Über diese Verbindung werden mobile iOS-Geräte darüber benachrichtigt, dass sie eine Verbindung zum iOS MDM-Server herstellen müssen.

- Nur für mobile Geräte: Die Daten des verwalteten Programms werden über den TLS-Port 13292 / 13293 an den Administrationsserver (oder an das Verbindungs-Gateway) übertragen (entweder direkt oder über einen Reverse-Proxy).

- Nur für mobile Geräte: Daten vom mobilen Gerät werden an die Infrastruktur von Kaspersky übermittelt.

Wenn das mobile Gerät über keinen Internetzugang verfügt, werden die Daten an den Administrationsserver über den Port 17100 gesendet, und der Administrationsserver sendet diese anschließend an die Kaspersky-Infrastruktur. Allerdings wird dieses Szenario nur selten verwendet.

- Nur für mobile iOS-Geräte: Die Daten von mobilen Geräten werden über den TLS-Port 443 an den iOS MDM-Server übermittelt. Dieser befindet sich auf demselben Gerät wie der Administrationsserver oder auf dem Verbindungs-Gateway.