Le Serveur d'administration sur LAN, les appareils administrés sur Internet, la passerelle de connexion en cours d'utilisation

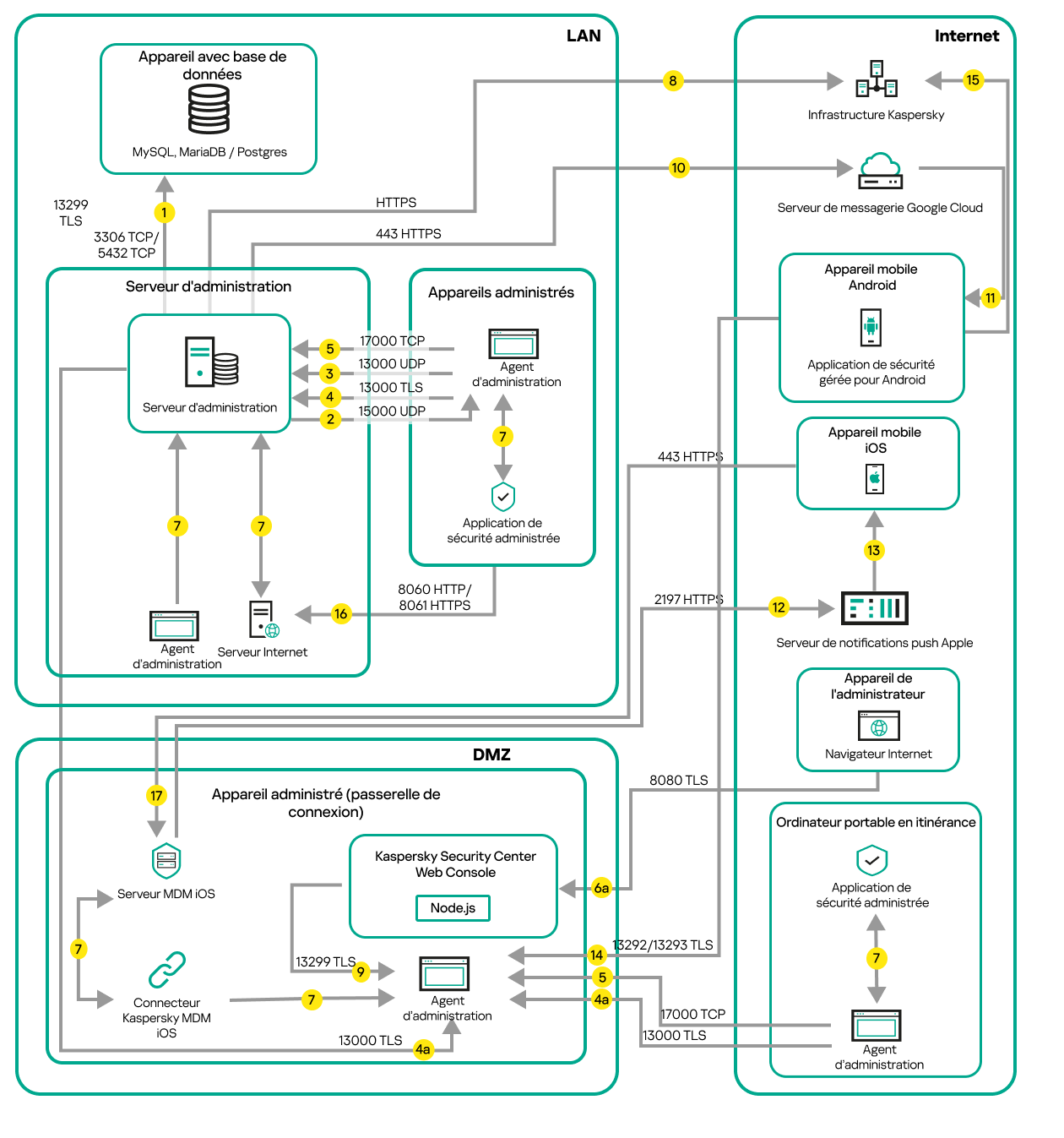

La figure ci-dessous représente le trafic des données si le Serveur d'administration est sur un réseau local (LAN) et les appareils administrés sont sur Internet. Une passerelle de connexion est en cours d'utilisation.

Ce schéma de déploiement est recommandé si vous ne souhaitez pas que les appareils administrés se connectent directement au Serveur d'administration et si vous ne souhaitez pas utiliser de proxy inversé ou de pare-feu d'entreprise.

Les appareils mobiles administrés sont connectés au Serveur d'administration par une passerelle de connexion

Dans cette figure, les appareils administrés sont connectés au Serveur d'administration par une passerelle de connexion située dans le DMZ. Aucun proxy inversé ou pare-feu d'entreprise n'est utilisé.

Les flèches indiquent l'ouverture du trafic : chaque flèche relie l'appareil qui initie la connexion à celui qui " répond " à l'appel. Le numéro du port et le nom du protocole utilisés pour le transfert de données sont fournis. Chaque flèche porte une étiquette numérique et les informations sur le trafic de données sont :

- Le Serveur d'administration envoie des données à la base de données. Si vous installez le Serveur d'administration et la base de données sur des appareils différents, vous devez mettre à disposition les ports nécessaires sur l'appareil où se trouve la base de données (par exemple, le port 3306 pour MySQL Server et MariaDB Server, ou le port 5432 pour PostgreSQL Server ou Postgres Pro Server). Veuillez vous référer à la documentation du SGBD pour les informations pertinentes.

- Les demandes de communication du Serveur d'administration sont transférés à tous les appareils non mobiles administrés par le port UDP 15000.

Les Agents d'administration s'envoient des requêtes entre eux au sein d'un domaine de diffusion. Les données sont ensuite envoyées au Serveur d'administration et sont utilisées pour définir les limites du domaine de diffusion et pour l'attribution automatique des points de distribution (si cette option est activée).

Si le Serveur d'administration n'a pas d'accès direct aux appareils administrés, les requêtes de communication du Serveur d'administration vers ces appareils ne sont pas envoyées directement.

- Les informations sur l'arrêt des appareils administrés sont transférées de l'agent d'administration au Serveur d'administration via le port UDP 13000.

- Le Serveur d'administration reçoit une connexion des Agents d'administration et des Serveurs d'administration secondaires via le port TLS 13000.

Si vous avez utilisé une des versions précédentes de Kaspersky Security Center dans votre réseau, le Serveur d'administration peut accepter les connexions depuis les Agents d'administration par le port non-TLS 14000. Kaspersky Security Center Linux prend aussi en charge la connexion depuis les Agents d'administration par le port 14000. Cependant, il est recommandé d'utiliser le port TLS 13000.

4a. Une passerelle de connexion dans la DMZ reçoit également la connexion du Serveur d'administration par le port TLS 13000. Étant donné qu'une passerelle de connexion dans la DMZ ne peut pas atteindre les ports du Serveur d'administration, le Serveur d'administration crée et maintient une connexion de signal permanente avec une passerelle de connexion. La connexion de signal n'est pas utilisée pour le transfert de données ; elle n'est utilisée que pour envoyer une invitation à l'interaction réseau. Lorsque la passerelle de connexion doit se connecter au Serveur, elle avertit le Serveur par cette connexion de signal, puis le Serveur crée la connexion requise pour procéder au transfert de données.

Les appareils itinérants se connectent également à la passerelle de connexion par le port TLS 13000.

- Les appareils administrés (sauf les appareils mobiles) demandent l'activation via le port TCP 17000. Ce n'est pas nécessaire si l'appareil dispose de son propre accès à Internet. Dans ce cas, l'appareil envoie directement les données aux serveurs de Kaspersky via Internet.

- Kaspersky Security Center Web Console Server envoie des données au Serveur d'administration, qui peut être installé sur le même appareil ou sur un autre, via le port TLS 13299.

6a. Les données du navigateur, installées sur un appareil séparé de l'administrateur, sont transférées sur Kaspersky Security Center Web Console Server (par le port TLS 8080). Le serveur Kaspersky Security Center Web Console peut être installé sur le Serveur d'administration ou sur un autre appareil.

- Les applications sur un seul appareil échangent du trafic local (sur le Serveur d'administration ou sur un appareil administré). Aucun port externe ne doit être ouvert.

- Le transfert des données du Serveur d'administration aux serveurs Kaspersky (telles que les données KSN ou les informations sur les licences) et le transfert des données des serveurs Kaspersky au Serveur d'administration (telles que les mises à jour d'applications et les mises à jour de bases de données antivirus), sont effectués via le protocole HTTPS.

Si vous ne voulez pas que votre Serveur d'administration accède à Internet, vous devez gérer ces données manuellement.

- Les demandes de paquets provenant d'appareils administrés, y compris d'appareils mobiles, sont transférées sur le serveur Web, qui se trouve sur le même appareil que le Serveur d'administration.

- Pour les appareils mobiles Android uniquement : les données du Serveur d'administration sont transférées aux serveurs Google. Cette connexion sert à notifier aux appareils mobiles Android qu'ils doivent se connecter au Serveur d'administration. Ensuite, les notifications push sont envoyées aux appareils mobiles.

- Pour les appareils mobiles Android uniquement : les notifications push des serveurs Google sont envoyées à l'appareil mobile. Cette connexion sert à notifier aux appareils mobiles qu'ils doivent se connecter au Serveur d'administration.

- Pour les appareils mobiles iOS uniquement : les données du serveur MDM iOS sont transférées aux serveurs de notifications Apple Push. Ensuite, les notifications push sont envoyées aux appareils mobiles.

- Pour les appareils mobiles iOS uniquement : les notifications push des serveurs Apple sont envoyées à l'appareil mobile. Cette connexion sert à notifier aux appareils mobiles iOS qu'ils doivent se connecter au Serveur MDM iOS.

- Pour les appareils mobiles uniquement : les données de l'application administrée sont transférées vers le Serveur d'administration (ou à la passerelle de connexion) via le port TLS 13292 / 13293 : directement ou via un proxy inversé.

- Pour les appareils mobiles uniquement : les données de l'appareil mobile sont transférées vers l'infrastructure de Kaspersky.

Si un appareil mobile n'a pas accès à Internet, les données sont transférées vers le Serveur d'administration via le port 17100, et le Serveur d'administration les envoie à l'infrastructure de Kaspersky. Cependant, ce scénario s'applique très rarement.

- Pour les appareils mobiles iOS uniquement : les données de l'appareil mobile sont transférées sur le serveur MDM iOS via le port TLS 443, qui se trouve sur le même appareil que le Serveur d'administration ou sur la passerelle de connexion.