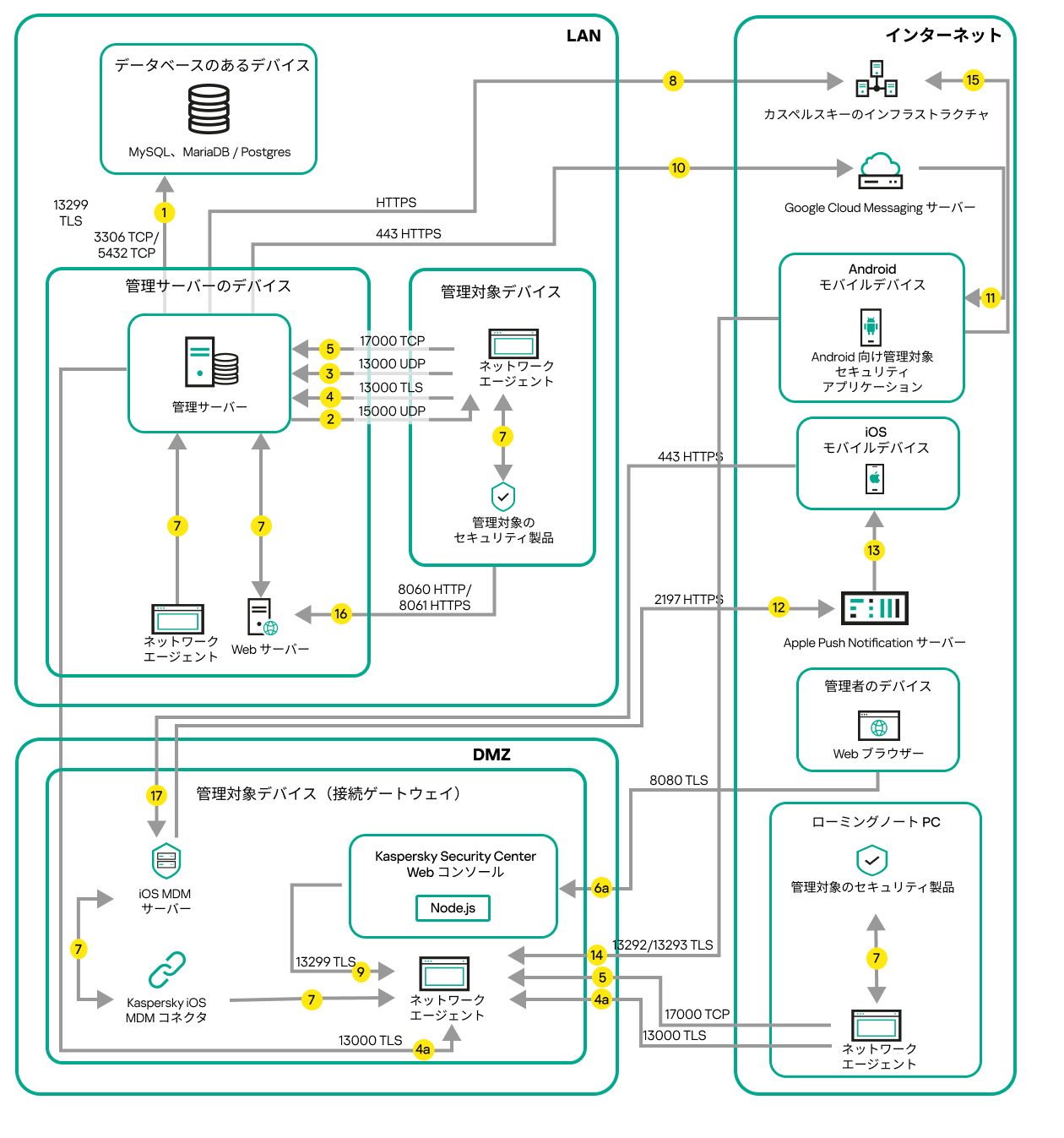

管理サーバーが LAN 内にありインターネット経由で管理対象デバイスに接続している構成(接続ゲートウェイを使用)

次の図は、管理サーバーがローカルエリアネットワーク(LAN)内にあり管理対象デバイスにインターネット経由で接続している場合のデータトラフィックの流れを示しています。接続ゲートウェイが使用されています。

管理対象デバイスが管理サーバーに直接接続しないように構成し、なおかつリバースプロキシまたは企業ファイアウォールを使用しない場合は、この構成での導入が推奨されます。

接続ゲートウェイを使用して管理サーバーに接続する管理対象のモバイルデバイス

この図では、管理対象デバイスは DMZ 内にある接続ゲートウェイを経由して管理サーバーに接続しています。リバースプロキシや企業ファイアウォールは使用されていません。

矢印の向きはトラフィックの流れを示しており、接続を開始するデバイスから接続要求に応答するデバイスに向けて矢印が引かれています。矢印の線に添えて、データの転送に使用されたポートの番号とプロトコルが示されています。また、矢印には黄色の丸数字が添えられています。それぞれのデータトラフィックの内容について詳しくは、各数字に対応する次の説明を参照してください:

- 管理サーバーがデータベースにデータを送信します。管理サーバーとデータベースを異なるデバイス上にインストールする場合、データベースを配置したデバイス上で必要なポートを使用可能な状態に設定する必要があります(例:MySQL Server または MariaDB Server 用のポート 3306、または PostgreSQL サーバーと Postgres Pro サーバーの場合はポート 5432)。関連する情報については、DBMS のドキュメントを参照してください。

- 管理サーバーからの通信リクエストは、モバイルデバイス以外のすべての管理対象デバイスに対して UDP ポート 15000 で送信されます。

ネットワークエージェントは、1 つのブロードキャストドメイン内で相互にリクエストを送信します。その後、データは管理サーバーに送信され、ブロードキャストドメインの制限の定義およびディストリビューションポイントの自動割り当てに使用されます(このオプションが有効な場合)。

管理サーバーが管理対象デバイスに直接アクセスできない場合、管理サーバーからこれらのデバイスへの通信リクエストは直接送信されません。

- 管理対象デバイスのシャットダウンに関する情報は UDP ポート 13000 でネットワークエージェントから管理サーバーに転送されます。

- ネットワークエージェントとセカンダリ管理サーバーから管理サーバーへの接続は TLS ポート 13000 で受信します。

Kaspersky Security Center の以前のバージョンを使用している場合、ネットワーク上の管理サーバーがネットワークエージェントからの接続を非 TLS のポート 14000 で受信する場合があります。Kaspersky Security Center Linux もポート 14000 を使用したネットワークエージェントとの接続をサポートしていますが、TLS ポート 13000 の使用が推奨されます。

4a.DMZ 内の接続ゲートウェイは、TLS ポート 13000 を使用して管理サーバーからの接続も受信します。DMZ 内の接続ゲートウェイは管理サーバーのポートに到達できないため、管理サーバーは接続ゲートウェイとの永続的な信号接続を作成して維持します。信号接続はデータ転送には使用されません。これは、ネットワーク対話への招待の送信にのみ使用されます。接続ゲートウェイがサーバーに接続する必要がある場合、接続ゲートウェイはこの信号接続を介してサーバーに通知し、サーバーはデータ転送に必要な接続を作成します。

社外のデバイスも同様に、TLS ポート 13000 を通じて接続ゲートウェイに接続します。

- 管理対象デバイス(モバイルデバイス以外)は TCP ポート 17000 でアクティベーションを要求します。管理対象デバイスがインターネットに接続できる環境にある場合、デバイスはインターネット経由でカスペルスキーのサーバーに直接データを送信するので、このポートでの通信は必要ありません。

- Kaspersky Security Center Web コンソールサーバーと管理デバイスは同じデバイスまたは別々のデバイスにインストールすることができますが、異なるデバイスにインストールした場合、Web コンソールは管理サーバーに TLS ポート 13299 でデータを送信します。

6a.(Web コンソールがインストールされているのとは異なる)管理者用のデバイスにインストールされている Web ブラウザーからのデータは、Kaspersky Security Center Web コンソールサーバーに TLS 8080 ポートで送信されます。Kaspersky Security Center Web コンソールサーバーは管理サーバーと同じデバイスにインストールすることも、別のデバイスにインストールすることもできます。

- 1 台のデバイス内でのアプリケーション間でのデータ交換(管理サーバー内、または管理対象デバイス内)。このデータの流れに対して外部ポートを開く必要はありません。

- KSN データやライセンスに関する情報などの管理サーバーからカスペルスキーのサーバーへのデータの送信、および製品アップデートや定義データベースアップデートなどのカスペルスキーのサーバーから管理サーバーへのデータの送信には、HTTPS プロトコルが使用されます。

管理サーバーをインターネットに接続しない場合、これらのデータを手動でやり取りする必要があります。

- モバイルデバイスを含む管理対象デバイスから、管理サーバーと同じデバイス上の Web サーバーへのパッケージ要求の送信。

- Android モバイルデバイスのみ:管理サーバーから Google のサーバーへのトラフィック。この接続は、Android モバイルデバイスに、管理サーバーと接続する必要があることを通知するために使用されます。これにより、モバイルデバイスへのプッシュ通知が送信されます。

- Android モバイルデバイスのみ:Google のサーバーからモバイルデバイスへのプッシュ通知の送信。この接続は、モバイルデバイスに、管理サーバーと接続する必要があることを通知するために使用されます。

- iOS モバイルデバイスのみ:iOS MDM サーバーから Apple のプッシュ通知サーバーへのデータ送信。これにより、モバイルデバイスへのプッシュ通知が送信されます。

- iOS モバイルデバイスのみ:Apple のサーバーからモバイルデバイスへのプッシュ通知。この接続は、iOS モバイルデバイスに iOS MDM サーバーと接続する必要があることを通知するために使用されます。

- モバイルデバイスのみ:管理対象アプリケーションは、管理サーバー(または接続ゲートウェイ)に TLS ポート 13292 / 13293 でデータを送信します(直接またはリバースプロキシ経由)。

- モバイルデバイスのみ:モバイルデバイスからカスペルスキーのサーバーへのデータ送信。

モバイルデバイスがインターネットに接続されていない場合、データはポート 17100 で管理サーバーに送信され、それから管理サーバーがカスペルスキーのサーバーにデータを送信します。ただし、こうした状況が実際に発生する頻度はそれほど高くありません。

- iOS モバイルデバイスのみ:モバイルデバイスは、管理サーバーまたは接続ゲートウェイと同じデバイス上の iOS MDM サーバーに TLS ポート 443 でデータを送信します。