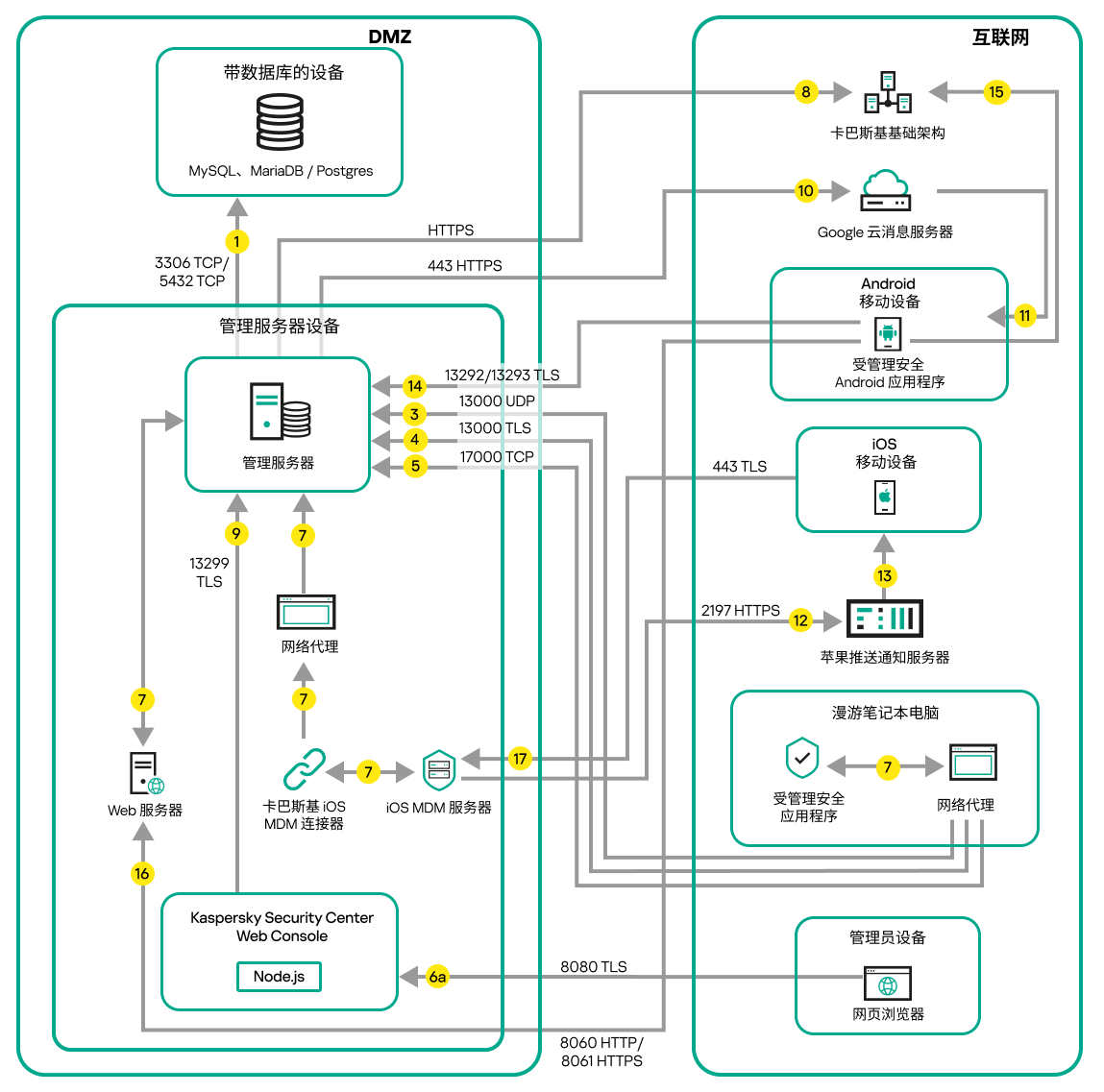

管理服务器位于 DMZ、受管理设备位于互联网

下图显示管理服务器处于隔离区 (DMZ) 中且受管理设备在互联网中时的数据流量。

管理服务器位于 DMZ、受管理移动设备位于互联网

在该图像中,未使用连接网关:移动设备直接连接到管理服务器。

箭头表示流量的开始:每个箭头从发起连接的设备指向“回答”请求的设备。端口号和用于数据传输的协议名称被提供。每个箭头都有数字标签,对应的数据流量详情是:

- 管理服务器发送数据到数据库。如果您在不同设备上安装管理服务器和数据库,您必须使数据库所在设备的必要端口可用(例如,端口 3306 用于 MySQL Server 和 MariaDB Server,端口 5432 用于 PostgreSQL Server 或者 Postgres Pro Server)。请参阅 DBMS 文档以获取相关信息。

- 来自管理服务器的通信请求被传输到所有非移动受管理设备,通过 UDP 端口 15000。

网络代理在一个广播域内相互发送请求。然后将数据发送到管理服务器,并用于定义广播域的限制和分发点的自动分配(如果启用了此选项)。

如果管理服务器无法直接访问受管理设备,则不会直接发送从管理服务器到这些设备的通信请求。

- 受管理设备关闭的信息通过 UDP 端口 13000 被从网络代理传输到管理服务器。

- 管理服务器通过 TLS 端口 13000 从网络代理和从属管理服务器接收连接。

如果您使用 Kaspersky Security Center 的早期版本,您网络中的管理服务器可以通过非 TLS 端口 14000 从网络代理接收连接。Kaspersky Security Center Linux 也支持通过端口 14000 连接网络代理,但推荐使用 TLS 端口 13000。

- 受管理设备(除了移动设备)通过 TCP 端口 17000 请求激活。如果设备自己拥有互联网连接,则不必要;此种情况下,设备直接通过互联网发送数据到 Kaspersky 服务器。

- Kaspersky Security Center Web Console 服务器通过 TLS 端口 13299 发送数据到管理服务器,该管理服务器可能被安装到相同或不同设备。

6a.来自 Web 浏览器(安装在管理员的其他设备)的数据通过 TLS 端口 8080 传输到 Kaspersky Security Center Web Console 服务器。Kaspersky Security Center Web Console 可以安装到管理服务器或其他设备。

- 单一设备上的应用程序交换本地流量(在管理服务器上或受管理设备上)。不需要打开任何外部端口。

- 从管理服务器到 Kaspersky 服务器的数据(例如 KSN 数据或授权许可信息)和从 Kaspersky 服务器到管理服务器的数据(例如应用程序更新和反病毒数据库更新)使用 HTTPS 协议传输。

如果您不想让您的管理服务器拥有互联网连接,您必须手动管理该数据。

- 来自受管理设备的包请求被传输到 Web 服务器,该服务器位于管理服务器所在设备。

- 仅对 Android 移动设备:来自管理服务器的数据被传输到 Google 服务器。该连接用于通知 Android 移动设备他们需要连接到管理服务器。然后推送通知被发送到移动设备。FCM 服务也在 443 HTTPS 端口上运行。

- 仅对 Android 移动设备:来自 Google 服务器的推送通知被发送到移动设备。该连接用于通知移动设备他们需要连接到管理服务器。

- 仅对 iOS 移动设备:来自 iOS MDM 服务器的数据被发送到 Apple 推送通知服务器。然后推送通知被发送到移动设备。

- 仅对 iOS 移动设备:推送通知从 Apple 服务器被发送到移动设备。该连接用于通知 iOS 移动设备他们需要连接到 iOS MDM 服务器。

- 仅对移动设备:来自受管理应用程序的数据通过 TLS 端口 13292 / 13293 被传输到管理服务器(或连接网关)— 直接或通过反向代理。

- 仅对移动设备:来自移动设备的数据被传输到 Kaspersky 基础架构。

如果移动设备没有互联网访问,数据通过端口 17100 发送到管理服务器,然后管理服务器将其发送到 Kaspersky 基础架构;然而,该方案很少被应用。

- 仅针对 iOS 移动设备:来自移动设备的数据通过 TLS 端口 443 传输到 iOS MDM 服务器,该服务器与管理服务器位于同一设备上或位于连接网关上。