Servidor de Administração dentro do DMZ, dispositivos gerenciados na Internet

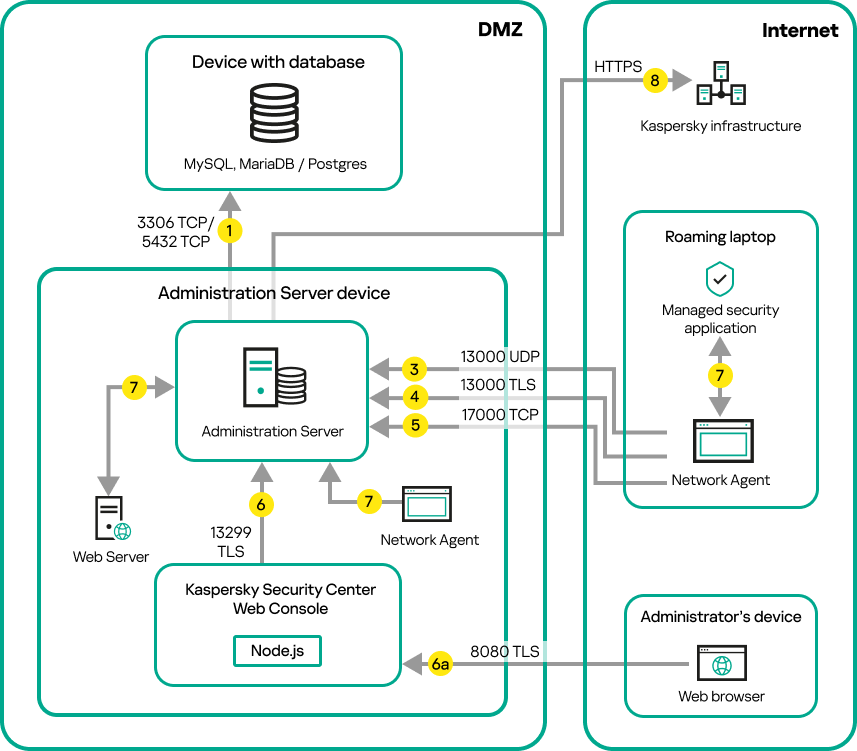

A figura abaixo mostra o tráfego de dados se o Servidor de Administração estiver dentro da zona desmilitarizada (DMZ) e os dispositivos gerenciados estiverem na Internet.

O Servidor de Administração na DMZ, dispositivos móveis gerenciados na Internet

Nesta figura, nenhum gateway de conexão está em uso: os dispositivos móveis se conectam diretamente ao Servidor de Administração.

As setas indicam a iniciação do tráfego: cada seta aponta de um dispositivo que inicia a conexão para o dispositivo que "responde" a chamada. O número da porta e o nome do protocolo usado para a transferência dos dados são fornecidos. Cada seta tem uma legenda de número e os detalhes sobre o tráfego de dados correspondente são como segue:

- O Servidor de Administração envia dados para o banco de dados. Caso o Servidor de Administração seja instalado e o banco de dados esteja em dispositivos diferentes, será preciso disponibilizar as portas necessárias no dispositivo onde o banco de dados está localizado (por exemplo, porta 3306 para MySQL Server e MariaDB Server ou porta 5432 para PostgreSQL Server ou Postgres Pro Server). Consulte a documentação do DBMS para obter informações relevantes.

- Solicitações para a comunicação do Servidor de Administração são transferidas para todos os dispositivos gerenciados não móveis através da porta 15000 UDP.

Os Agentes de Rede enviam solicitações entre si em um domínio de transmissão. Os dados são então enviados ao Servidor de Administração e são usados para definir os limites do domínio de transmissão e para a atribuição automática de pontos de distribuição (se esta opção estiver ativada).

Caso o Servidor de Administração não tenha acesso direto aos dispositivos gerenciados, as solicitações de comunicação do Servidor de Administração para esses dispositivos não serão enviadas diretamente.

- As informações sobre o desligamento dos dispositivos gerenciados são transferidas do Agente de Rede para o Servidor de Administração através da porta 13000 UDP.

- O Servidor de Administração recebe a conexão dos Agentes de Rede e dos Servidores de Administração secundários por meio da porta TLS 13000.

Caso uma versão anterior do Kaspersky Security Center seja usada, o Servidor de Administração em sua rede pode receber a conexão de Agentes de Rede por meio da porta não TLS 14000. O Kaspersky Security Center Linux também é compatível com a conexão de Agentes de Rede por meio da porta 14000, embora seja recomendável usar a porta TLS 13000.

- Os dispositivos gerenciados (excetos os dispositivos móveis) requerem a ativação através da porta 17000 TCP. Isso não é necessário se o dispositivo tiver seu próprio acesso à Internet; neste caso, o dispositivo envia diretamente da Internet os dados para os servidores da Kaspersky.

- O Kaspersky Security Center Web Console Server envia os dados para o Servidor de Administração, que pode ser instalado no mesmo dispositivo ou em um outro, através da porta 13299 TLS.

6a. O dados do navegador, que está instalado em um dispositivo separado do administrador, são transferidos ao Kaspersky Security Center Web Console Server através da porta 8080 TLS. O Kaspersky Security Center Web Console pode ser instalado no Servidor de Administração ou em outro dispositivo.

- Aplicativos em um único dispositivo trocam o tráfego local (no Servidor de Administração ou em um dispositivo gerenciado). Nenhuma porta precisa ser aberta.

- Os dados do Servidor de Administração para os servidores da Kaspersky (tal como dados da KSN ou informações sobre licenças) e os dados dos servidores da Kaspersky para o Servidor de Administração (tal como atualizações do aplicativo e atualizações do banco de dados antivírus) são transferidos usando o protocolo HTTPS.

Se você não desejar que o Servidor de Administração tenha acesso à Internet, precisará gerenciar esses dados manualmente.

- As solicitações de pacotes de dispositivos gerenciados são transferidas para o Servidor Web, que está no mesmo dispositivo onde está o Servidor de Administração.