TLS-Verbindungen

Wenn der Benutzer eine Verbindung zur Webressource per HTTPS-Protokoll herstellen möchte, muss eine geschützte verschlüsselte Verbindung zwischen dem Benutzercomputer und dem Webserver hergestellt werden, auf dem die angeforderte Webressource gespeichert ist. Nachdem die Basis-TCP/IP-Verbindung hergestellt wurde, tauschen der Client und der Server die Sicherheitszertifikate und Verschlüsselungseinstellungen aus. Anschließend wird ein verschlüsselter Kanal mittels TLS-Protokoll (Transport Layer Security) erstellt. Aus diesem Grund werden verschlüsselte Verbindungen auch TLS-Verbindungen genannt. Innerhalb dieses Kanals werden Daten über das Protokoll der Anwendungsebene wie z. B. HTTP übermittelt.

Wird die Entschlüsselung von TLS-/SSL-Verbindungen in der Anwendung deaktiviert, leitet der Proxyserver die Mitteilungen zwischen dem Client und dem Server weiter, ohne die Herstellung einer verschlüsselten Verbindung zu beeinträchtigen. In diesem Fall können die Schutzmodule von Kaspersky Web Traffic Security (Anti-Virus und Anti-Phishing) die durch den verschlüsselten Kommunikationskanal übertragenen Daten nicht überprüfen. Das beeinträchtigt das Schutzniveau der IT-Infrastruktur eines Unternehmens. Daher wird empfohlen, die TLS-/SSL-Entschlüsselung zu aktivieren.

Wenn die Entschlüsselung von TLS/SSL-Verbindungen in den Anwendungseinstellungen aktiviert ist, hat der Proxyserver die Möglichkeit, das Herstellen der Verbindung zu beeinflussen. In diesem Fall kann die Anwendung Aktionen auf den Datenverkehr anwenden, die in den SSL-Regeln festgelegt sind, oder Standardaktionen, wenn der zu untersuchende Datenverkehr keine einzige Bedingung einer SSL-Regel erfüllt.

Zur Verarbeitung verschlüsselter Verbindungen sind in der Anwendung folgende Aktionen vorgesehen:

- Tunnel.

- Tunnel with SNI check.

- Bump.

- Terminate.

Für maximalen Schutz wird die Aktion Bump empfohlen. Die Aktionen Tunnel und Tunnel with SNI check werden nur für Webressourcen oder Anwendungen empfohlen, deren Ausführung die Entschlüsselung des übermittelten Datenverkehrs nicht unterstützt (z. B. Banking-Apps).

Anwendung der Aktionen Tunnel, Tunnel with SNI check oder Terminate

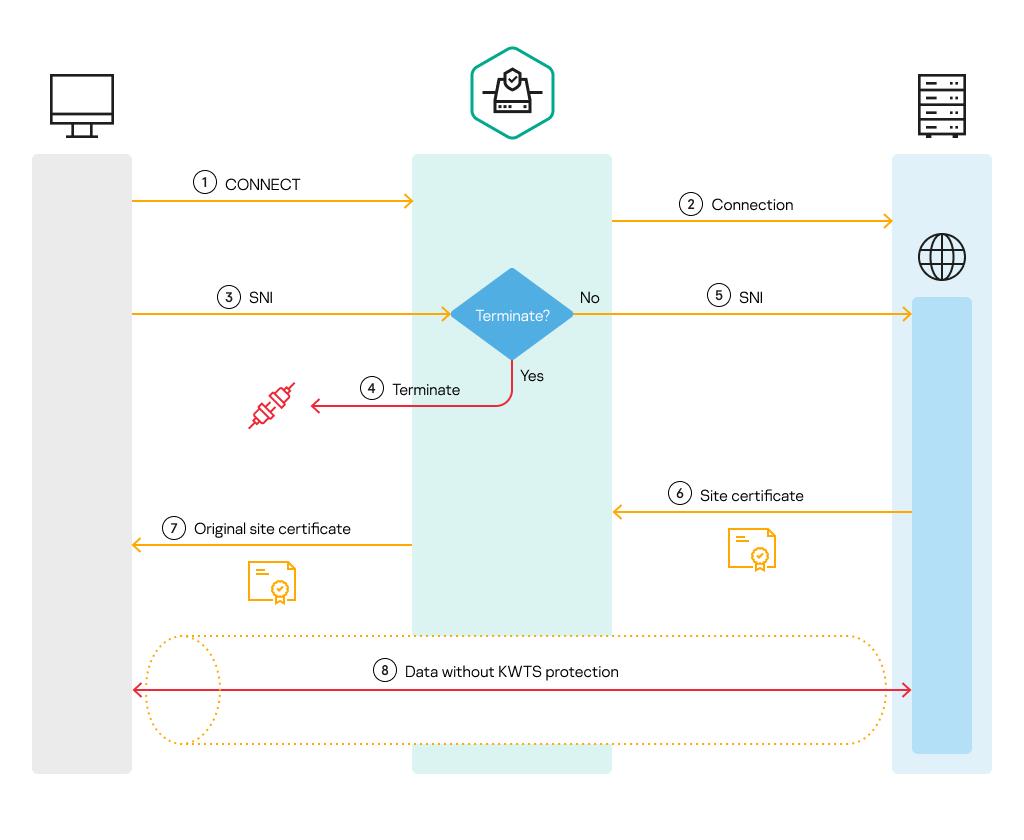

Die Prinzipien zum Herstellen verschlüsselter Verbindungen beim Anwenden von Aktionen Tunnel, Tunnel with SNI check oder Terminate sind in der folgenden Abbildung dargestellt.

Die Prinzipien zum Herstellen verschlüsselter Verbindungen beim Anwenden von Aktionen Tunnel, Tunnel with SNI check oder Terminate

Die Herstellung einer verschlüsselten Verbindung erfolgt in folgenden Etappen:

- Client-Anfrage

Der Client sendet eine CONNECT-Anfrage für die Verbindung mit dem Webserver an den Proxyserver. Diese Anfrage enthält den vollqualifizierten Domänennamen (FQDN) oder die IP-Adresse des Webservers, auf dem sich die angeforderte Webressource befindet.

- Übermittlung einer Anfrage an den Server

Der Proxyserver generiert und sendet eine Anfrage zum Herstellen einer Verbindung mit dem Webserver, empfängt eine Antwort von ihm und sendet diese Antwort an den Client.

- Übermittlung von SNI und anderen Verschlüsselungseinstellungen des Clients an den Proxyserver

Der Client übermittelt via Proxyserver eine Auswahl an unterstützten Verschlüsselungseinstellungen sowie das Feld SNI mit Angabe des vollqualifizierten Domänennamens (FQDN) der gewünschten Webressource (Web-Seite).

- Überprüfung, ob die Verbindung beendet werden soll

Wird eine Aktion gemäß den in den SSL-Regeln angegebenen Aktionen oder der standardmäßigen Aktion Terminate auf die Anfrage angewendet, wird die Verbindung unterbrochen. Dem Benutzer wird keine Ablehnungsseite angezeigt.

- Übermittlung von SNI und anderen Verschlüsselungseinstellungen des Clients

Wurde die Aktion Terminate nicht auf die Anfrage angewendet, übergibt der Proxyserver das SNI-Feld und andere Verschlüsselungsparameter im Namen des Clients an den Webserver.

- Übermittlung eines Zertifikats der Webressource an den Proxyserver

Basierend auf dem Feld "SNI" gibt der Server dem Client seine Auswahl an unterstützten Verschlüsselungseinstellungen sowie das Zertifikat der Webressource zurück, auf die der Benutzer Zugriff fordert.

- Übermittlung eines Zertifikats der Webressource an den Client

Der Proxyserver sendet das Zertifikat und die Verschlüsselungseinstellungen, die vom Webserver empfangen wurden, an den Client.

- Herstellen einer geschützten Verbindung

Client und Server koordinieren die übrigen Einzelheiten der Verbindung. Anschließend wird ein geschützter Kanal erstellt, der für den Datenaustausch zwischen Client und Server verwendet werden kann.

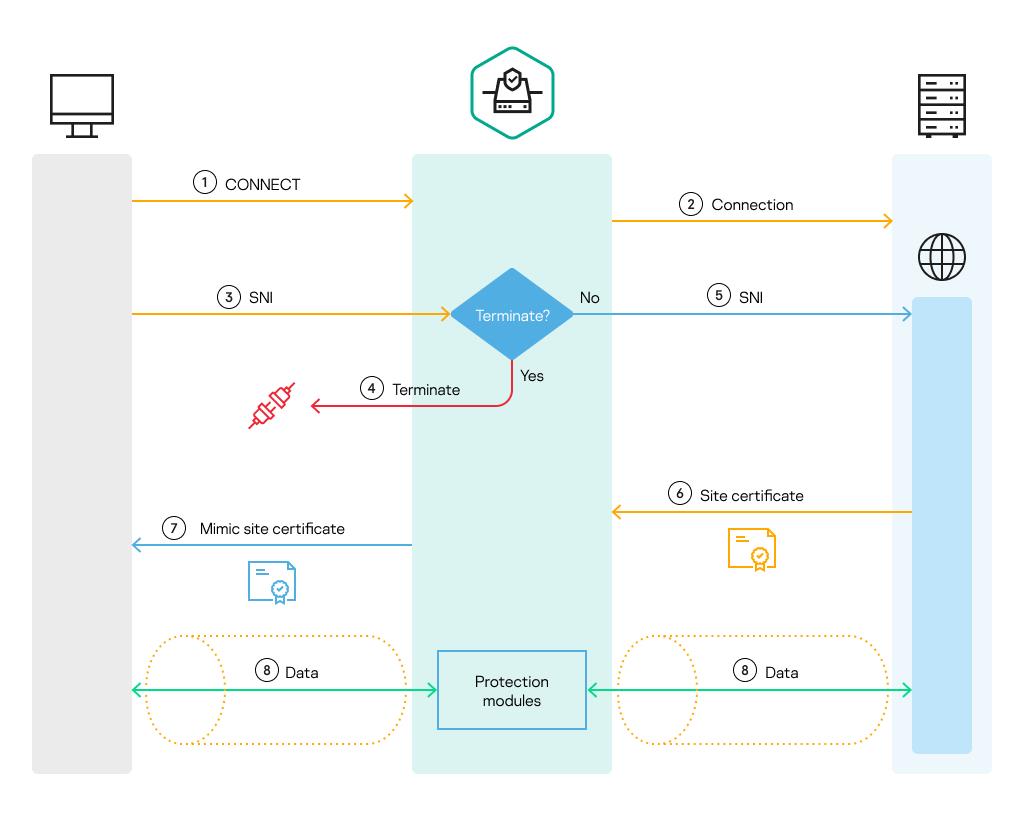

Anwendung der Aktionen Terminate und Bump

Die Prinzipien zum Herstellen verschlüsselter Verbindungen beim Anwenden von Aktionen Terminate und Bump sind in der folgenden Abbildung dargestellt. In diesem Fall unterscheiden sich die Schritte 5 und 7 von der Grundeinstellung für verschlüsselte Verbindungen. Im Schritt 5 sendet der Proxyserver das SNI-Feld und andere Verschlüsselungsparameter nicht im Namen des Clients, sondern in seinem eigenen Namen. Der Proxyserver empfängt das Zertifikat der angeforderten Webressource vom Web-Server, bildet auf ihrer Basis ein eigenes (Ersatz-)Zertifikat und übermittelt dieses Ersatzzertifikat an den Client.

Die Prinzipien zum Herstellen verschlüsselter Verbindungen beim Anwenden von Aktionen Terminate und Bump

In der nachfolgenden Tabelle wird der jeweilige Vorgang zur Verarbeitung einer verschlüsselten Verbindung durch die Anwendung in Abhängigkeit von der angegebenen Aktion dargestellt.

Verarbeitung verschlüsselter Verbindungen durch die Anwendung in Abhängigkeit von der angegebenen Aktion

Ohne Beteiligung des Proxyservers |

Tunnel |

Tunnel with SNI check |

Bump |

Terminate |

|---|---|---|---|---|

Client-Anfrage. |

Client-Anfrage. Der Proxyserver erlaubt das Öffnen eines geschützten Kanals auf Basis von IP-Adresse oder vollqualifizierter Domänenname (FQDN) des Webservers. |

Client-Anfrage. |

Client-Anfrage. |

Client-Anfrage. |

Antwort des Servers. |

Antwort des Servers. |

Antwort des Servers. |

Antwort des Servers. |

Antwort des Servers. |

Übermittlung von SNI und anderen Verschlüsselungseinstellungen des Clients. |

Übermittlung von SNI und anderen Verschlüsselungseinstellungen des Clients. |

Übermittlung von SNI und anderen Verschlüsselungseinstellungen des Clients. Der Proxyserver erlaubt das Öffnen eines geschützten Kanals auf Basis des SNI der Webressource. |

Übermittlung von SNI und anderen Verschlüsselungseinstellungen des Clients. Der Proxyserver übermittelt diese Daten an den Webserver – aber nicht unter dem Namen des Clients, sondern unter seinem eigenen Namen. |

Die Verbindung wird getrennt. Dem Benutzer wird keine Ablehnungsseite angezeigt. |

Übermittlung des Zertifikats der angeforderten Webressource. |

Übermittlung des Zertifikats der angeforderten Webressource. |

Übermittlung des Zertifikats der angeforderten Webressource. |

Übermittlung des Zertifikats der angeforderten Webressource. Der Proxyserver fängt das vom Web-Server gesendete Zertifikat ab und bildet auf dessen Basis sein Ersatzzertifikat. |

– |

Herstellen einer geschützten Verbindung. |

Herstellen einer geschützten Verbindung. Die Anwendung kann keine Untersuchung der übermittelten Daten mithilfe der Module "Anti-Virus" und "Anti-Phishing" durchführen. |

Herstellen einer geschützten Verbindung. Die Anwendung kann keine Untersuchung der übermittelten Daten mithilfe der Module "Anti-Virus" und "Anti-Phishing" durchführen. |

Herstellen einer geschützten Verbindung. Es werden zwei Kanäle geöffnet: ein Kanal zwischen Client und Proxyserver und ein anderer Kanal zwischen Proxyserver und Webserver. Die Anwendung kann den Inhalt der geschützten Kanäle analysieren und die Regeln zur Verarbeitung des Datenverkehrs auf die über den Kanal übermittelten Daten anwenden. |

– |