Princípio de operação do aplicativo

O Kaspersky Web Traffic Security verifica o usuário HTTP, HTTPS e tráfego de FTP que passa pelo servidor proxy.

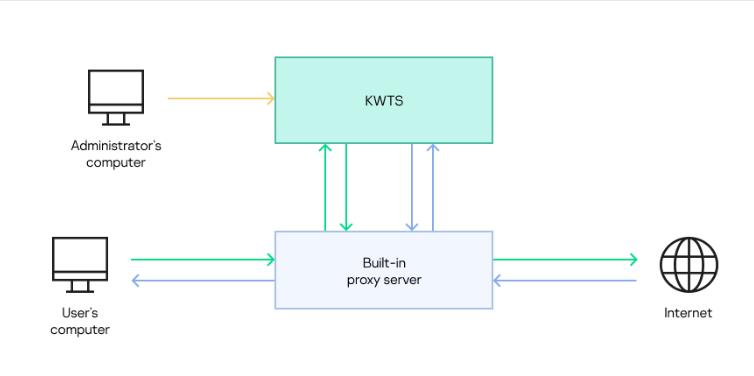

O mesmo pacote do Kaspersky Web Traffic Security é instalado em todos os servidores; ele inclui a funcionalidade de processamento de tráfego e interface do usuário para gerenciar as configurações do aplicativo. O tráfego é então transmitido dos computadores dos usuários através de um servidor proxy para o node do Kaspersky Web Traffic Security para verificação. Se o resultado da verificação permitir o acesso ao recurso da Web solicitado e o tráfego não contiver vírus ou outras ameaças, a solicitação será transmitida pelo servidor proxy ao servidor da Web. A resposta do servidor da Web é processada de maneira semelhante. O esquema de processamento de tráfego é apresentado na figura abaixo.

Como o Kaspersky Web Traffic Security processa o tráfego

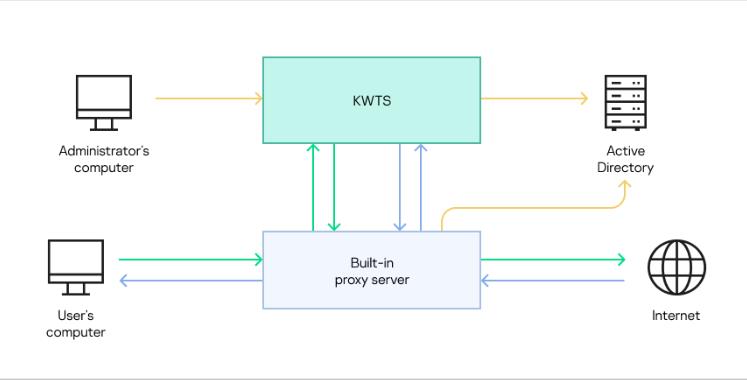

Ao processar o tráfego, o aplicativo pode usar informações sobre contas de usuário e sua associação em grupos de domínio. Para isso, é necessário configurar a integração do Kaspersky Web Traffic Security com o Active Directory. A integração com o Active Directory permite usar o preenchimento automático de contas de usuário ao trabalhar com funções de usuário no aplicativo e reconhecer contas de usuário ao criar áreas de trabalho e regras de processamento de tráfego. A autenticação do usuário primário será realizada no servidor proxy. O servidor proxy passa as informações recebidas do Active Directory para o aplicativo junto com a solicitação original do usuário. O servidor proxy e os nodes do aplicativo interagem com o servidor do Active Directory independentemente um do outro. A figura abaixo mostra o princípio de operação do aplicativo ao configurar a integração do Active Directory.

Princípio de operação do aplicativo quando integrado com o Active Directory

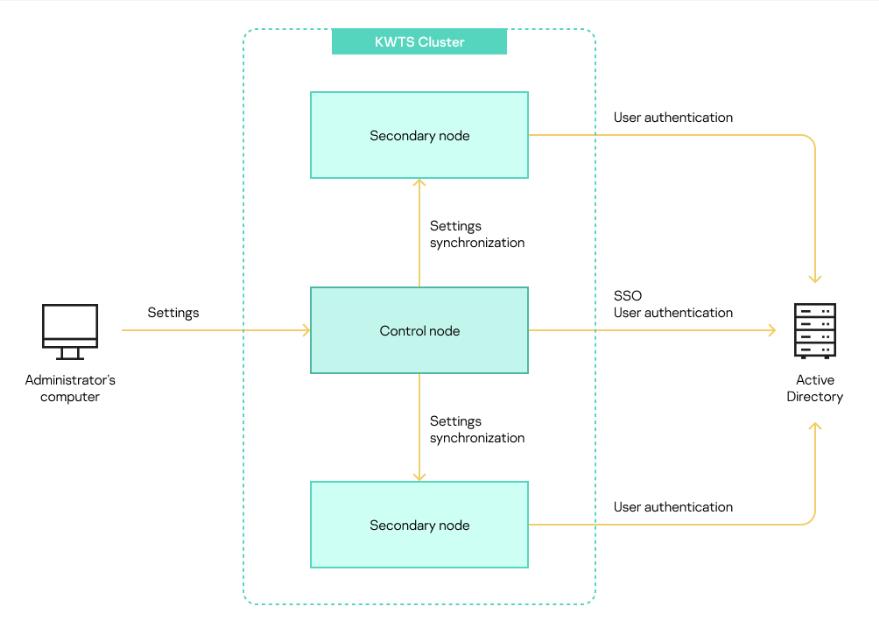

Se o processamento do tráfego exigir dois ou mais servidores de aplicativo, todos os servidores serão reunidos em um cluster. A função Nó com função Controle deve ser atribuída a um dos servidores no cluster. Aos outros servidores no cluster será atribuída a função Nó com função Secundária. É possível configurar o processamento de tráfego em todos os nodes, inclusive o Nó com função Controle. É possível usar o node de Controle para gerenciar as configurações do aplicativo, mas não os nodes Secundários. Elas são distribuídas a partir do node com função Controle para todos os nodes com função Secundária no cluster. Cada node do cluster troca dados com o servidor do Active Directory independentemente do node com função Controle e outros nodes com função Secundária. As interações entre os componentes são apresentadas na figura abaixo.

Diagrama de interação dos componentes do aplicativo

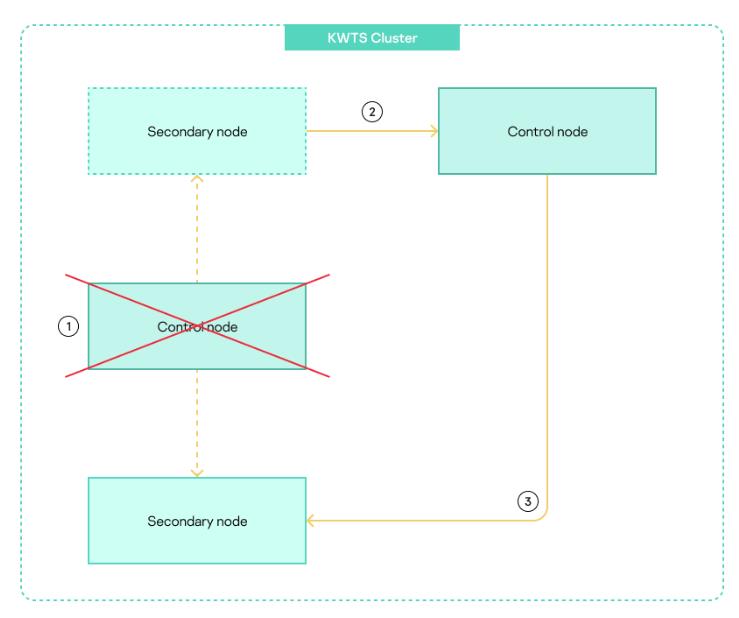

Se o node de Controle falhar, o aplicativo entrará em modo de emergência. Nesse caso, o administrador deve atribuir a função do node Controle a um dos nodes com a função Secundária. O processamento do tráfego não será interrompido durante esse procedimento. Todos os nodes continuam processando o tráfego de rede usando as últimas configurações recebidas do node de Controle antes que o aplicativo alternasse para o modo de emergência. A subsequente definição das configurações é feita no novo node com função Controle. Segue abaixo o diagrama de mudança de função que ocorre quando o aplicativo entra no modo de emergência.

Diagrama de mudança de função que ocorre quando o aplicativo entra no modo de emergência

Se o volume de tráfego processado envolver um grande número de nodes do cluster, é recomendável usar balanceamento de carga.