威胁发展链图分析示例

本章节包含威胁发展链图的示例以及如何使用该工具来分析用户设备受到的攻击。

我们假设受到使用电子邮件附件实施的网络钓鱼攻击。附件是一个可执行文件。

用户在其设备上保存并运行该文件。Kaspersky Endpoint Security for Windows 对检测到的恶意对象类型进行分析。

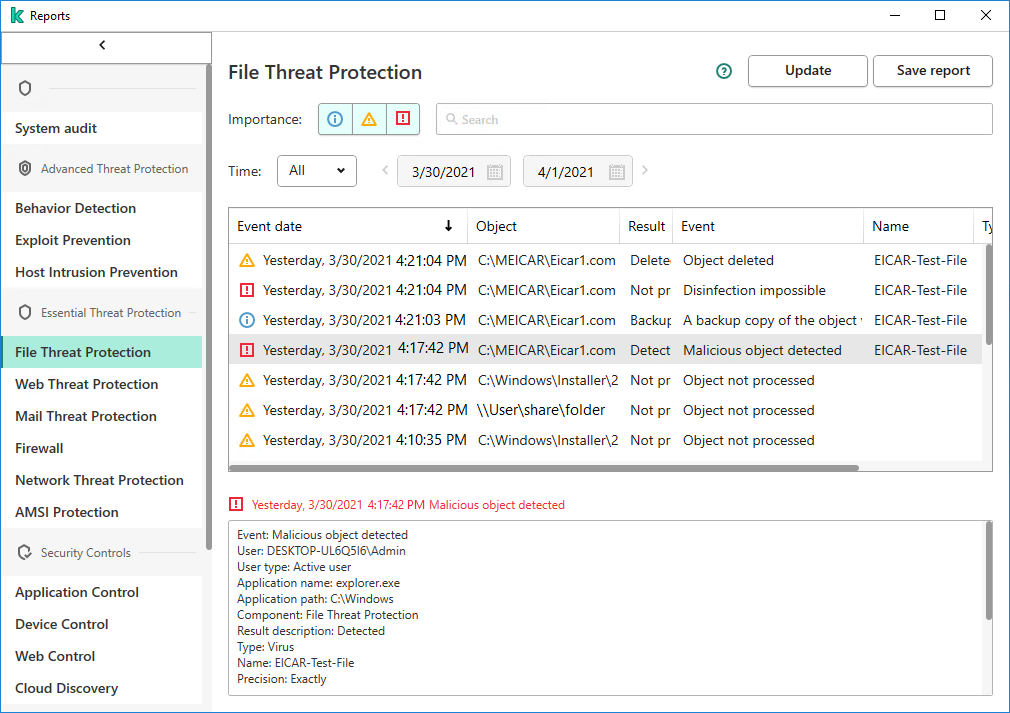

Kaspersky Endpoint Security for Windows 中的检测结果

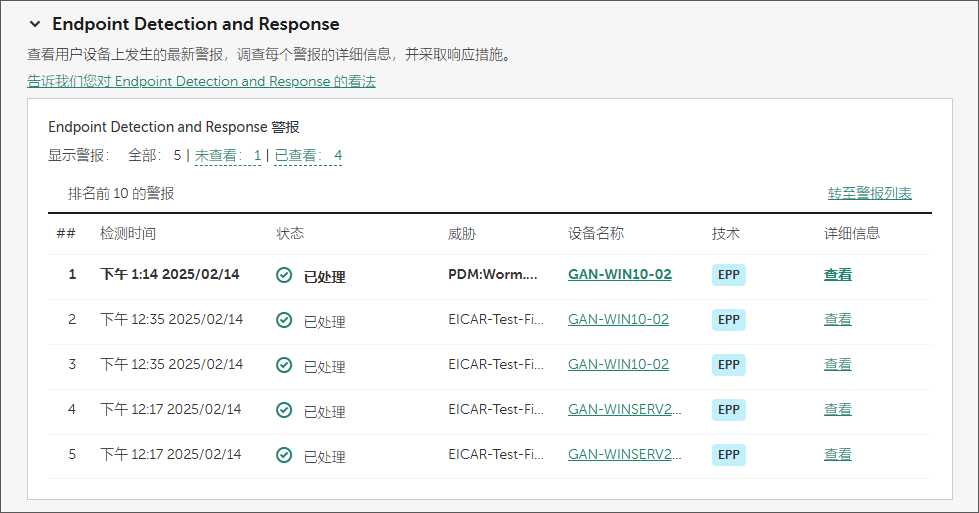

Endpoint Detection and Response 小部件最多显示 10 条警报。

Endpoint Detection and Response 小部件

通过单击小部件必填行中的“查看”链接,您可以查看威胁发展链图。

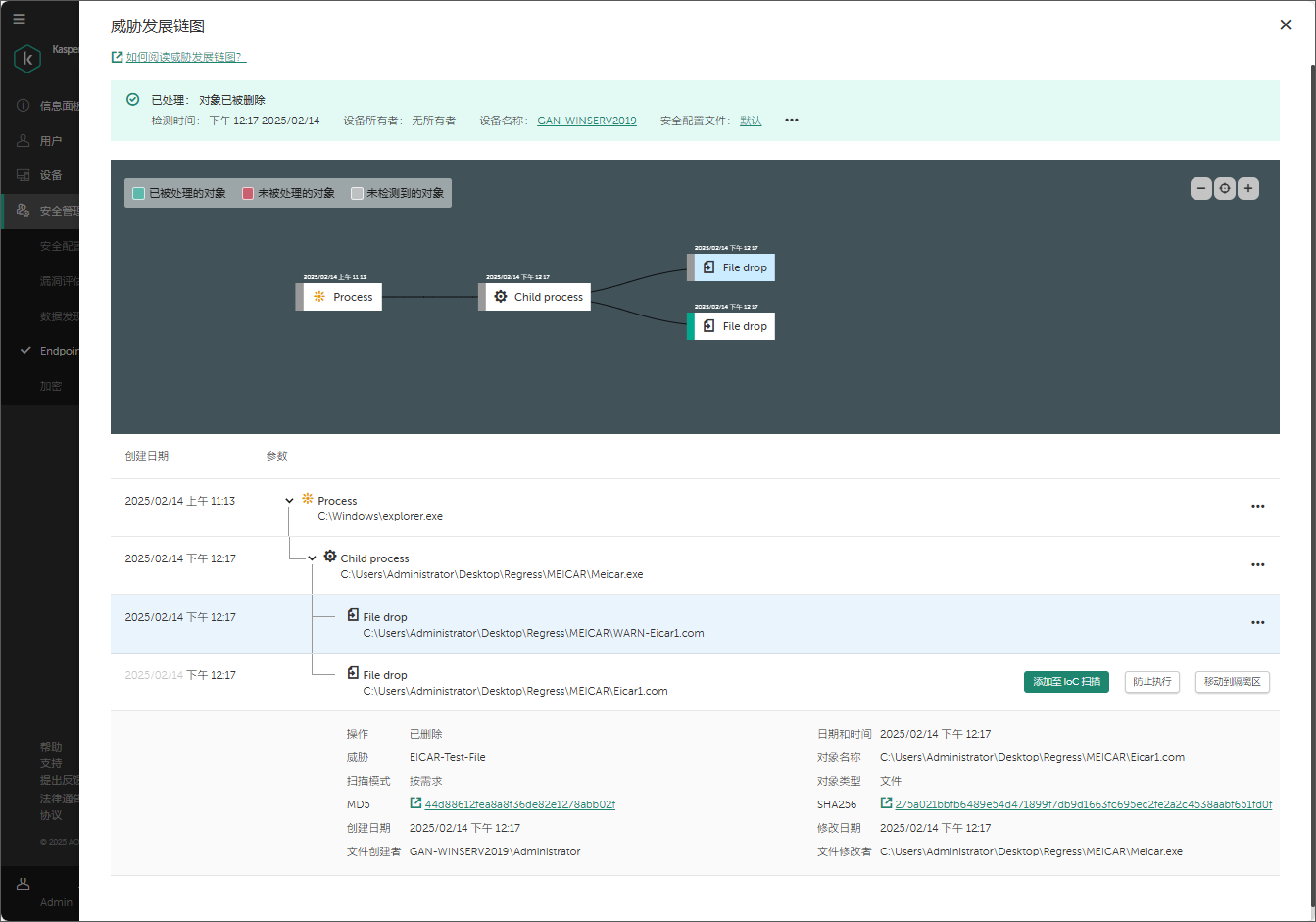

威胁发展链图

威胁发展链图为您提供有关警报的信息,例如:警报期间设备上的操作、检测到的威胁的类别、文件来源(在本例中为电子邮件)、下载文件的用户(在本例中为管理员)。此外,威胁发展链图还会显示在设备上创建的其他文件、建立的多个网络连接以及更改的注册表项。

根据这些信息,您可以执行以下操作:

- 验证邮件服务器的设置。

- 将电子邮件发件人添加到拒绝列表(如果发件人来自外部),或者直接与发件人联系(如果发件人来自内部)。

- 检查其他设备是否也连接到相同的 IP 地址。

- 将这些 IP 地址添加到拒绝列表。

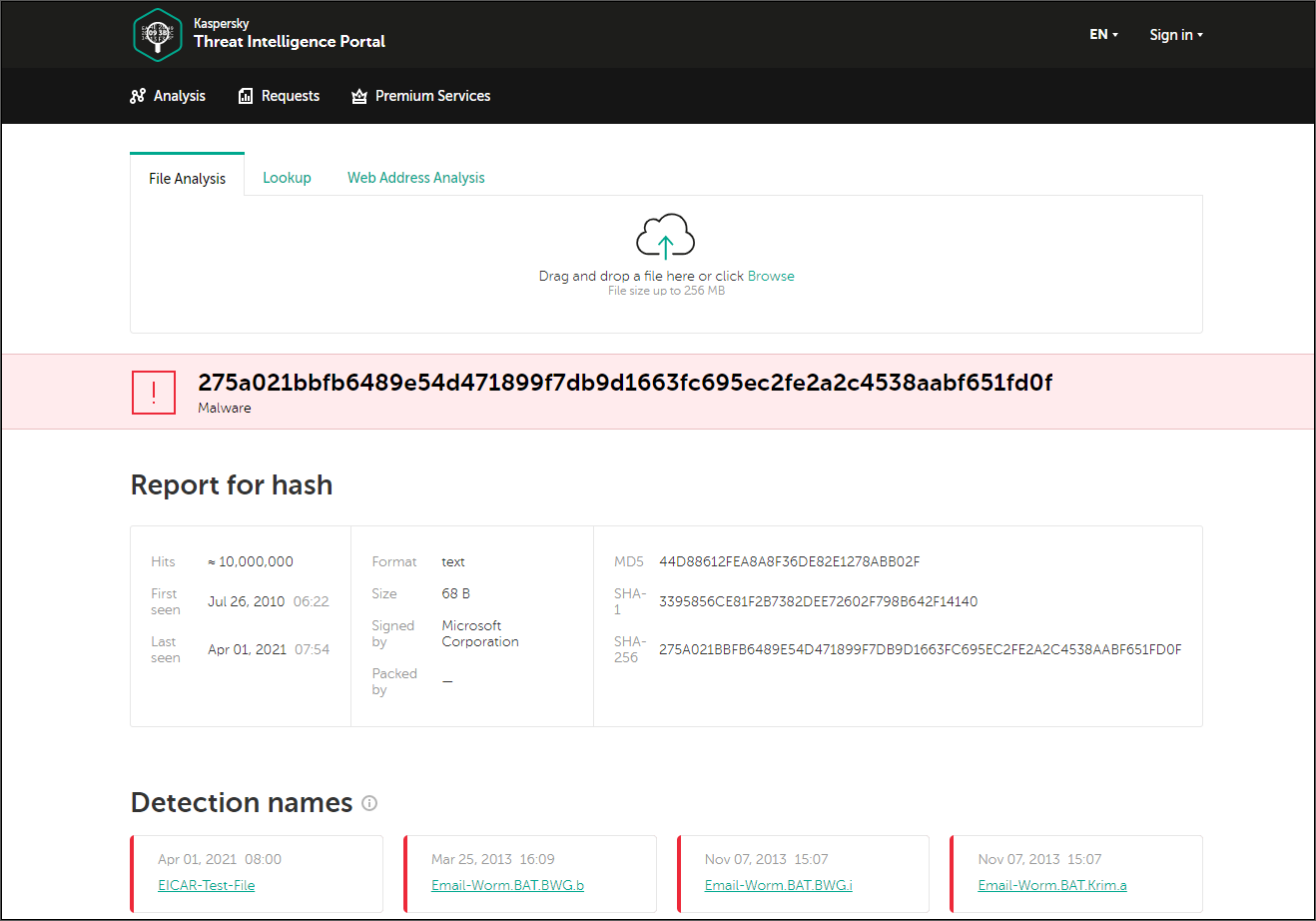

当您单击文件详情中的 SHA256、MD5、IP 地址或 URL 字段中的链接时,您将进入 Kaspersky 威胁情报门户 (https://opentip.kaspersky.com/)。门户显示检测到的文件既不是威胁,也不是已知文件。

Kaspersky 威胁情报门户

此示例显示了 Endpoint Detection and Response 功能的重要性。被检测文件的父文件不可信任,但并非恶意文件。这意味着它尚未被 Kaspersky Endpoint Security for Windows 检测到。该文件仍然存储在设备上和组织内。如果组织的设备上禁用了某些保护组件(例如行为检测)或未及时更新反恶意软件数据库,则无法检测到父文件的恶意活动,犯罪分子就有机可乘,从而入侵组织的基础架构。

页面顶部