威脅發展鏈圖的分析範例

本節收錄威脅發展鏈圖範例,以及如何使用鏈圖分析使用者裝置受到的攻擊。

以使用含附件的電子郵件訊息進行的網路釣魚攻擊為例。電子郵件附件是一個可執行檔。

使用者在裝置上儲存並執行該檔案。Kaspersky Endpoint Security for Windows 對偵測到的惡意物件類型進行偵測。

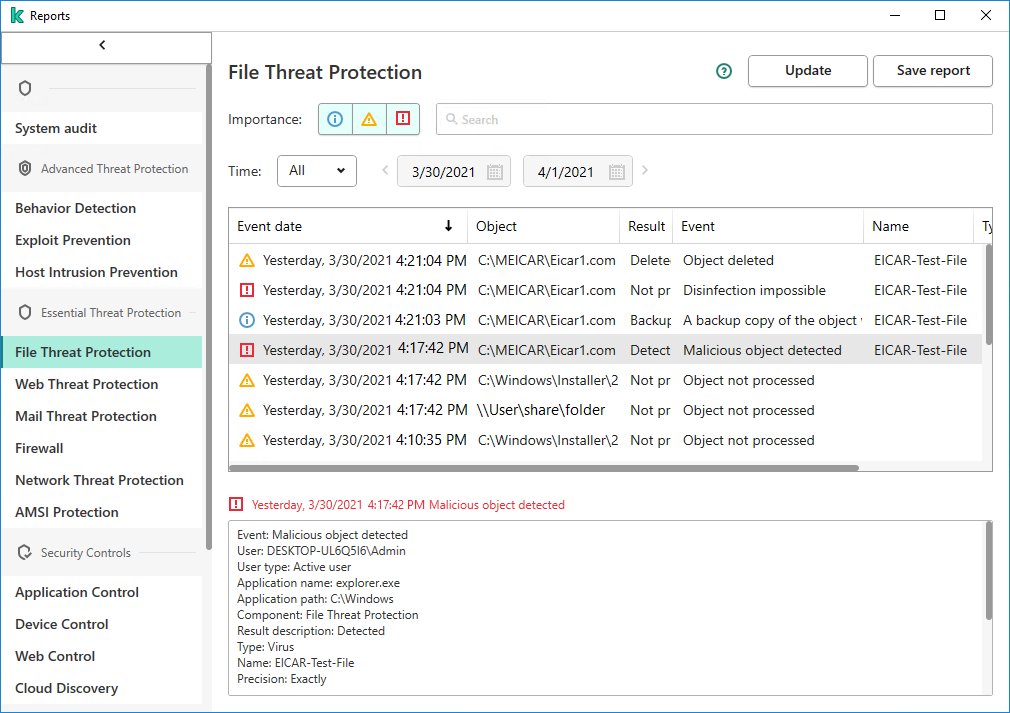

Kaspersky Endpoint Security for Windows 中的偵測結果

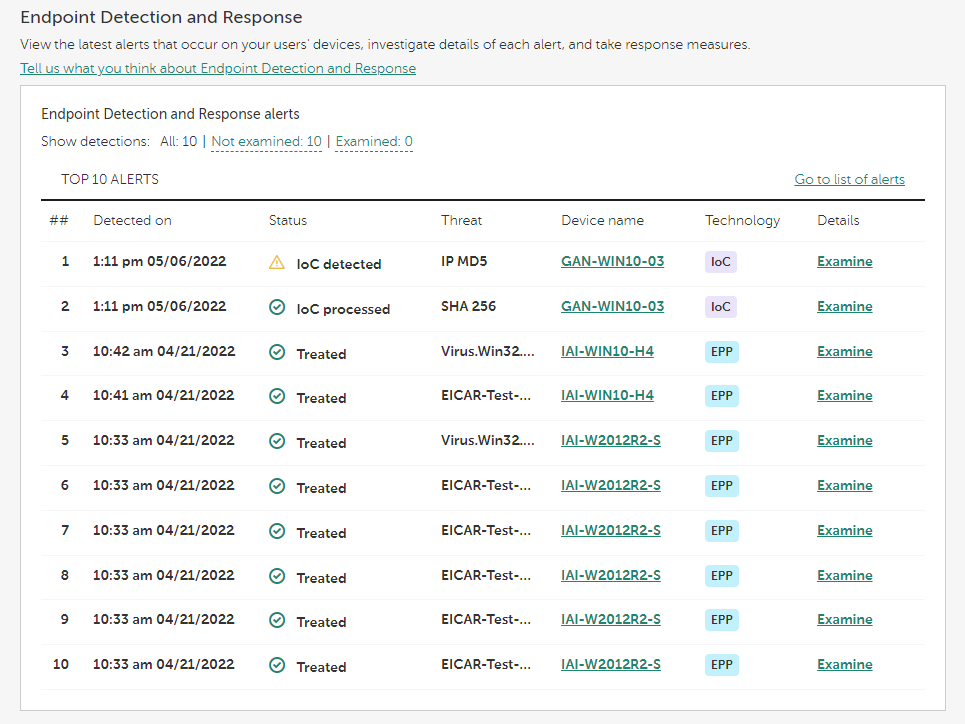

Endpoint Detection and Response 小工具最多可顯示 10 項警示。

Endpoint Detection and Response 小工具

點擊小工具所需資料欄中的「檢視」連結,即可檢視威脅發展鏈圖。

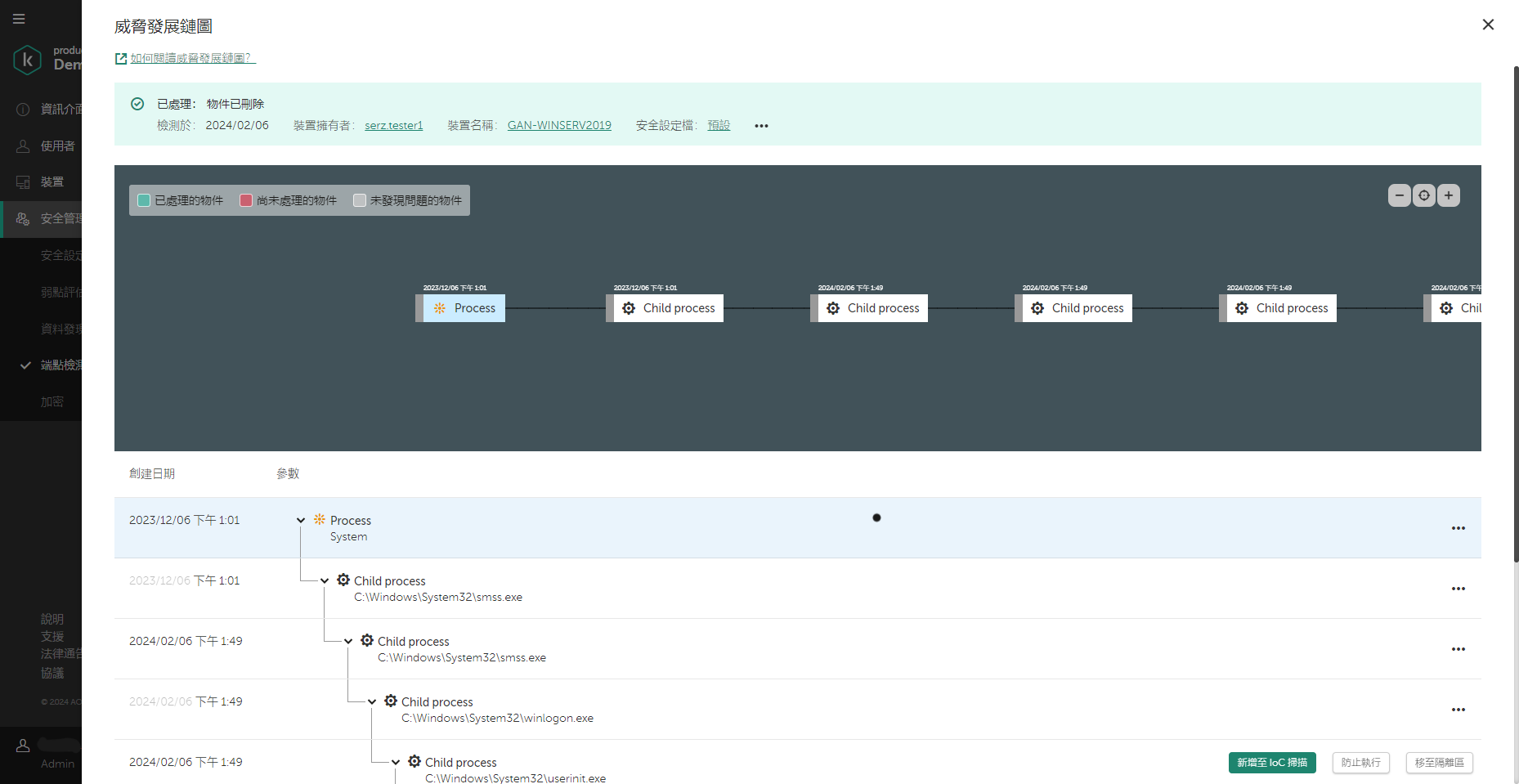

威脅發展鏈圖

威脅發展鏈圖將為您提供有關警示的資訊,當中包括:出現警示時裝置上的動作、偵測到的威脅類別、檔案來源(此範例中為電子郵件)、下載檔案的使用者(此範例中為管理員)。此外,鏈圖還會顯示在裝置上建立的其他檔案、多個網路連線,以及已變更的登錄機碼。

根據上述資訊,您可以執行以下操作:

- 檢查電子郵件伺服器設定。

- 將電子郵件訊息寄件人新增至拒絕清單(針對外部寄件人),或直接與對方聯絡(針對內部寄件人)。

- 檢查其他裝置有否連線到相同的 IP 位址。

- 將這些 IP 位址新增至拒絕清單。

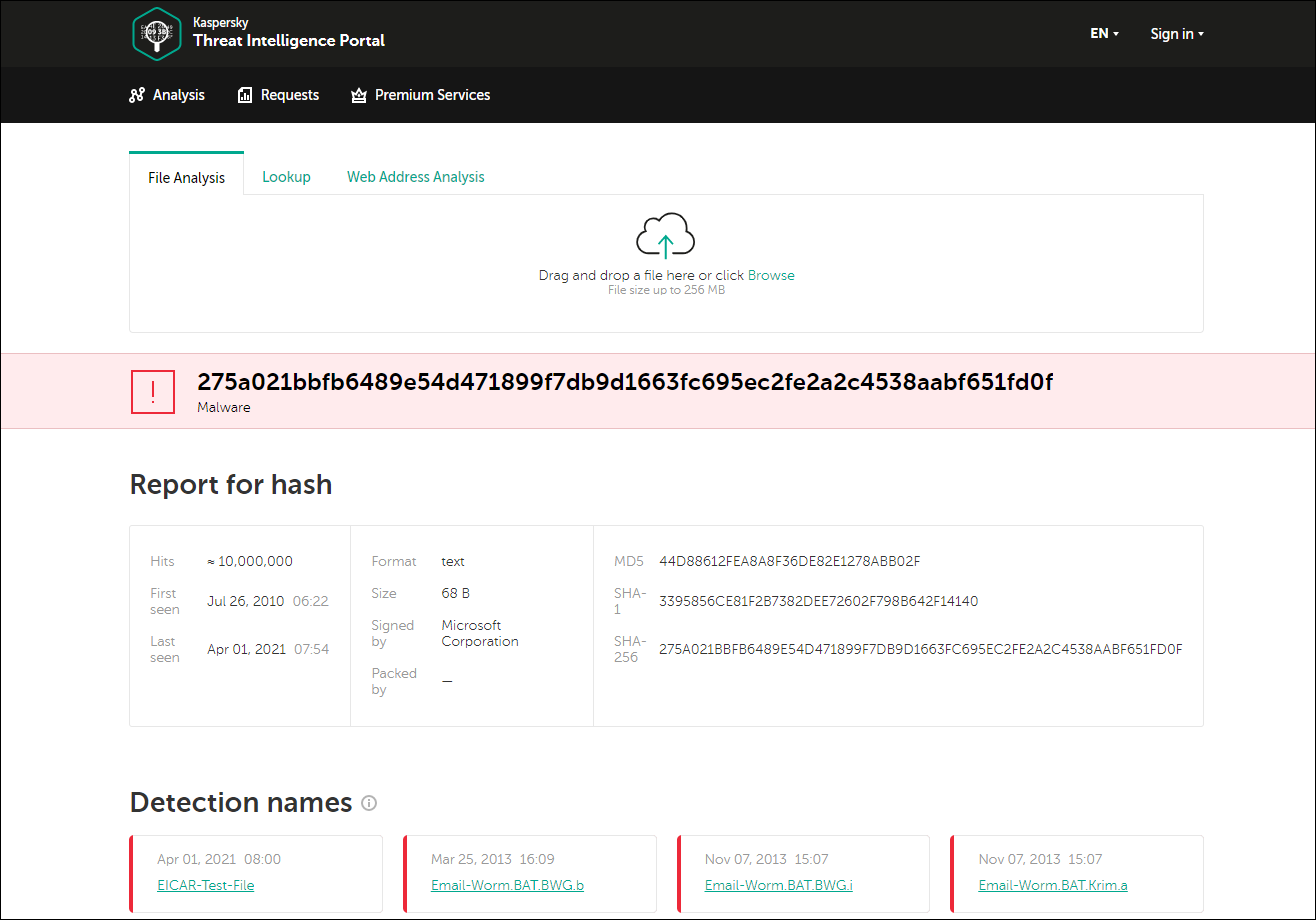

點擊檔案詳情中 SHA256、MD5、IP 位址或 URL 欄位的連結後,您將進入 Kaspersky Threat Intelligence Portal 入口網站 https://opentip.kaspersky.com/。入口網站顯示偵測到的檔案既不是威脅,也不是已知檔案。

Kaspersky Threat Intelligence Portal

此範例將顯示 Endpoint Detection and Response 功能的重要性。如果偵測到的檔案的父檔案不可信任,但並非惡意檔案,即代表 Kaspersky Endpoint Security for Windows 尚未偵測到該檔案,而且該檔案仍然儲存在裝置和組織內。如果組織內的裝置停用某些防護元件(例如行為偵測),或者惡意軟體防護資料庫未有及時更新,則無法偵測父檔案的惡意活動,讓犯罪分子有機可乘,嘗試入侵貴組織的基礎架構。

頁首