Настройка процесса сопоставления

Для настройки процесса сопоставления перейдите на вкладку Settings, затем на вкладку Matching.

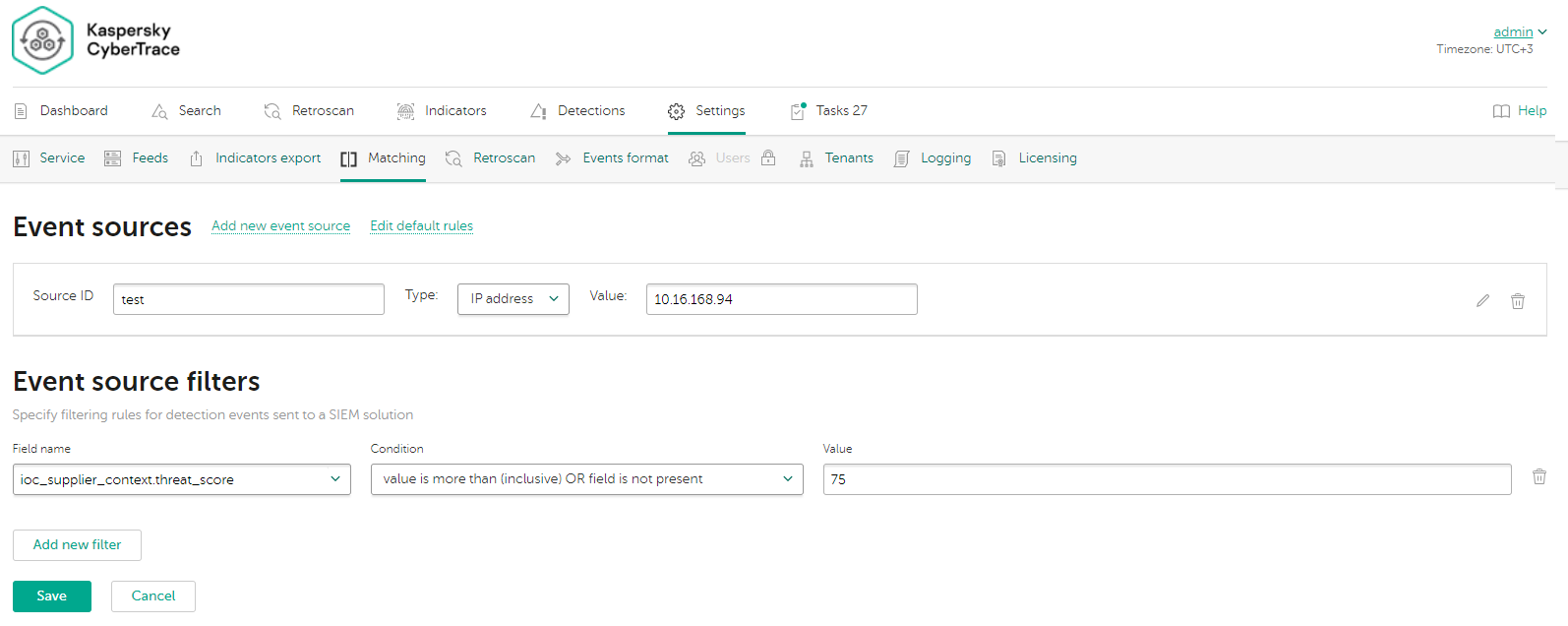

Event sources

В Kaspersky CyberTrace регулярные выражения и правила нормализации событий сгруппированы по источникам событий. Регулярные выражения и правила нормализации событий, не относящиеся к какому-либо определенному источнику событий, группируются под источником событий default. Для каждого источника событий должно быть задано хотя бы одно регулярное выражение. Источники событий (кроме default) можно добавлять и удалять, а также изменять их свойства.

На странице Event sources отображаются все источники событий, определенные в конфигурационном файле Kaspersky CyberTrace Service, за исключением источника событий default. Следующие свойства отображаемых источников событий можно изменять непосредственно на странице Event sources:

- Source ID

Имя источника событий. Должно быть уникальным среди используемых имен источников событий. В имени разрешены следующие символы: латинские буквы, цифры, дефис (

-), точка (.) и знак подчеркивания (_). - Тип источника событий (Type)

Можно выбрать один из следующих вариантов:

- IP address

IP-адрес устройства, выдающего события, для которого необходимо добавить правила парсинга. Поддерживаются адреса IPv4 и IPv6.

- Host name

Имя хоста устройства, выдающего события. Значение должно совпадать со значением в поле

HOSTNAMEвходящих событий syslog от этого источника событий. - Regular expression

Регулярное выражение, с которым будет сопоставляться источник в событиях, получаемых Kaspersky CyberTrace. Это регулярное выражение должно быть оптимизированным.

- IP address

Чтобы изменить правила нормализации событий и регулярные выражения, определенные для отображаемого источника событий, выберите соответствующую ссылку Properties. Для источника событий default необходимо выбрать ссылку Edit default rules. В обоих случаях открывается форма изменения свойств источника событий (см. подраздел «Форма изменения свойств источника событий» ниже).

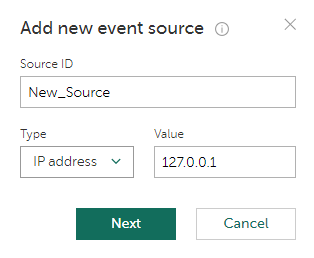

Добавление источников событий

Чтобы добавить источник событий, выберите следующие действия:

- Выберите ссылку Add new event source.

Запустится мастер добавления нового источника событий.

Добавление нового источника событий (шаг 1)

- Укажите имя и IP-адрес или имя хоста или регулярное выражение для нового источника событий.

Поддерживаются адреса IPv4 и IPv6.

- Нажмите на кнопку Next.

Если данные, введенные на предыдущем шаге, верны, откроется форма для задания регулярных выражений и правил нормализации событий (см. подраздел «Форма изменения свойств источника событий» ниже).

Kaspersky CyberTrace попытается получить данные из полученных событий с использованием регулярных выражений по умолчанию. Рекомендуется продолжать сбор событий в течение как минимум пяти секунд.

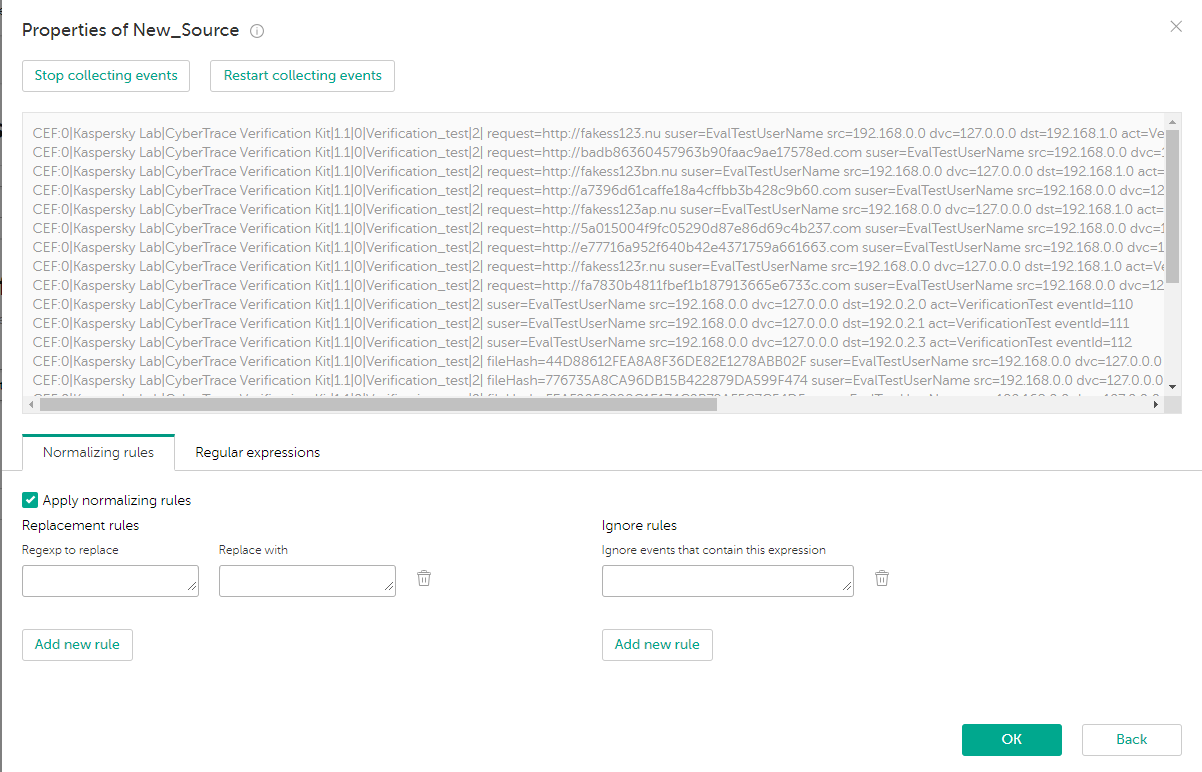

Указание свойств источника событий

- Укажите свойства источника событий и нажмите на кнопку OK.

Если введенные свойства источника событий корректны, создается новый источник событий.

Форма изменения свойств источника событий

Форма изменения свойств источника событий разделена на верхнюю и нижнюю области. В верхней области отображаются события и выделяются подстроки, извлеченные с использованием выбранного регулярного выражения. Нижняя часть содержит две вкладки: Normalization rules и Regular expressions.

При открытии формы изменения свойств источника событий начинается сбор событий, выдаваемых источником событий. Эти события обрабатываются в соответствии с правилами нормализации, а результат отображается в верхней части формы.

Если указано имя хоста источника событий, но из входящих событий не извлекается поле HOSTNAME, события не отображаются. Чтобы решить эту проблему, укажите IP-адрес или регулярное выражение источника событий или измените формат событий.

Сбор поступающих событий в реальном времени можно приостановить, возобновить или перезапустить. При перезапуске сбора входящих событий текстовое поле, в котором отображаются события, очищается. Это текстовое поле может содержать до 50 строк. По мере поступления новых данных старые данные удаляются.

Настройка правил нормализации событий

В нижней части формы изменения свойств источника событий выберите вкладку Normalization rules, чтобы добавить, удалить или изменить правила нормализации, которые будут применяться к входящим событиям, удовлетворяющим условиям источника событий. Можно указать, какие последовательности символов должны заменяться другими (правила замены) и какие последовательности символов должны использоваться для идентификации событий, которые следует игнорировать (правил игнорирования). При снятом флажке Apply normalization rules все элементы интерфейса для задания правил нормализации отключаются, и правила нормализации для настраиваемого источника событий не сохраняются.

В правилах замены не следует указывать символ новой строки (\n). Для разделения составных входящих событий на отдельные события используется элемент InputSettings > EventDelimiter конфигурационного файла Kaspersky CyberTrace Service.

Для создаваемого источника событий изначально форма на вкладке Normalization rules заполняется правилами нормализации, заданными для источника событий default.

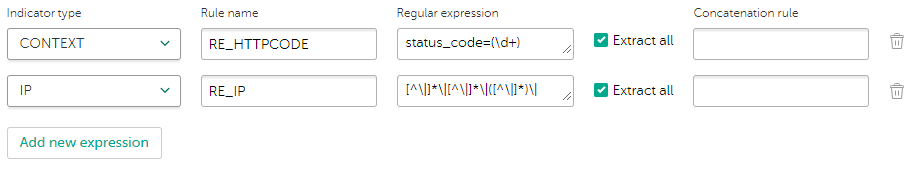

Настройка регулярных выражений

В нижней части формы изменения свойств источника событий выберите вкладку Regular expressions, чтобы добавить, удалить или изменить регулярные выражения, которые будут применяться к входящим событиям, удовлетворяющим условиям источника событий. Для создаваемого источника событий изначально форма на вкладке Regular expressions заполняется регулярными выражениями, заданными для источника событий default, которые извлекают по крайней мере некоторые данные из отображаемых событий.

У регулярных выражений есть следующие свойства:

- Тип индикатора

Тип данных, извлекаемых из события. Можно выбрать один из следующих типов индикатора:

- URL

- MD5

- SHA1

- SHA256

- HASH

- IP

- DOMAIN

- CONTEXT

- Имя регулярного выражения

Имена регулярных выражений, относящиеся к одному и тому же источнику событий, не должны повторяться.

- Само регулярное выражение

Регулярное выражение, используемое для извлечения требуемого значения из события.

- Флажок Extract all

Если этот флажок снят, регулярное выражение извлекает только первое успешно сопоставленное значение. Если этот флажок установлен, регулярное выражение извлекает все успешно сопоставленные значения.

- Правила конкатенации

Можно задать способ объединения частей извлеченных данных в единое значение. (Подробнее о составных значениях)

Настройка регулярных выражений и их свойств

Можно выделить значения, соответствующие регулярным выражениям, указанным для источника событий. Щелкните внутри текстового поля, содержащего регулярное выражение, которое требуется выделить.

Настройка фильтров событий

Для событий обнаружений киберугроз, отправляемых в SIEM-систему из Kaspersky CyberTrace, можно задать правила фильтрации. Kaspersky CyberTrace будет отправлять события обнаружения только в том случае, если для флага отправки событий обнаружений киберугроз в SIEM-систему (атрибут события ioc_supplier_send_match из базы данных индикаторов) установлено значение true, а все поля записи потока данных об угрозах, соответствующие индикатору, удовлетворяют критериям фильтрации. Обратите внимание, что если у обнаруженного индикатора нет атрибута, указанного в правиле фильтрации, считается, что этот индикатор удовлетворяет условиям фильтрации. Однако все события обнаружений киберугроз включаются в статистику и отображаются на вкладках Dashboard и Detections.

Чтобы настроить фильтры для событий обнаружений киберугроз, выполните следующие действия:

- В раскрывающемся списке Field name выберите значение, соответствующее имени атрибута индикатора из базы данных индикаторов, к которой применяются правила фильтрации (подробнее о возможных значениях имени поля). В раскрывающемся списке Condition выберите условие фильтрации.

- В поле ввода Value укажите значение фильтрации.

Для разделения значений в этом поле ввода не следует использовать точку с запятой («

;»). Вместо этого выберите value is one of (separated by a new line) в раскрывающемся списке Condition и используйте символ переноса строк («\n») или нажимайте клавишу Enter для разделения значений. В противном случае фильтр не будет применяться правильным образом. - Если требуется добавить новый фильтр событий, нажмите на кнопку Add new filter.

При необходимости любые правила фильтрации можно изменить или удалить.

В начало