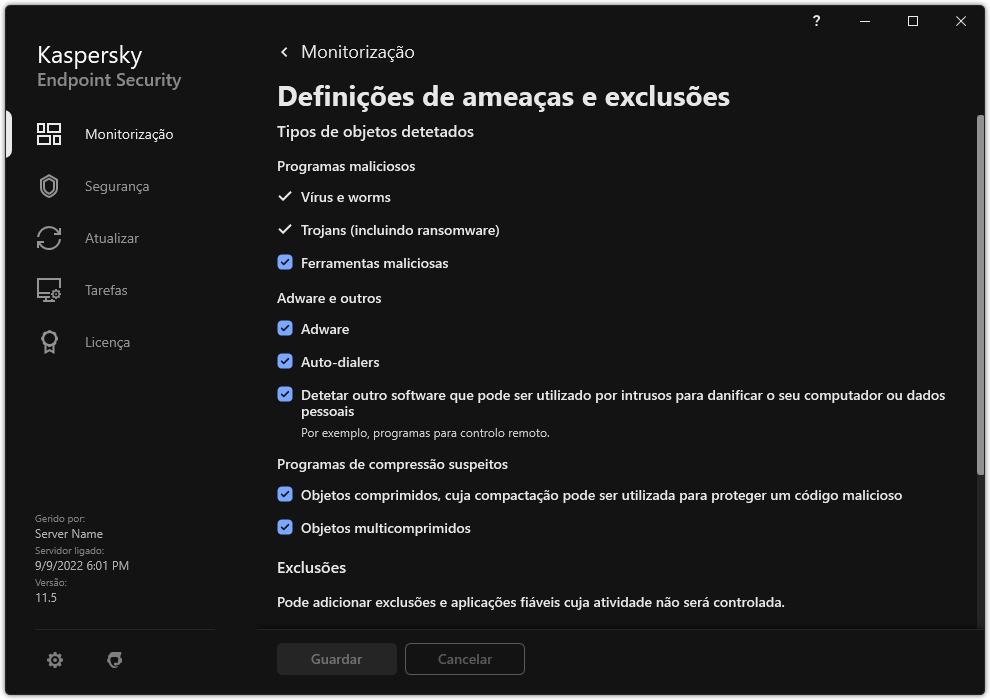

Selecionar tipos de objetos detetáveis

Para selecionar tipos de objetos detetáveis:

- Na janela principal da aplicação, clique no botão

.

. - Na janela Application settings, selecione Definições gerais → Ameaças e exclusões.

- No bloco Tipos de objetos detetados, selecione as caixas de verificação em frente aos tipos de objetos que pretende que o Kaspersky Endpoint Security detete:

- Vírus e worms;

Subcategoria: vírus e worms (Viruses_and_Worms)

Nível de ameaça: alto

Os vírus e worms clássicos executam ações não autorizadas pelo utilizador. Estes podem criar cópias de si próprios que são capazes de se auto-multiplicar.

Vírus clássico

Quando um vírus clássico se infiltra no computador, infeta um ficheiro, ativa-se, executa ações maliciosas e adiciona cópias de si próprio a outros ficheiros.

Um vírus clássico multiplica-se apenas em recursos locais do computador; não conseguindo, por si só, penetrar noutros computadores. Só pode ser transmitido a outro computador se adicionar uma cópia de si próprio a um ficheiro armazenado numa pasta partilhada ou CD inserido ou se o utilizador reencaminhar uma mensagem de e-mail com um ficheiro infetado anexado.

O código de um vírus clássico pode penetrar várias áreas dos computadores, sistemas operativos e aplicações. Dependendo do ambiente, os vírus dividem-se em vírus de ficheiro, vírus de inicialização, vírus de script e vírus de macro.

Os vírus podem infetar ficheiros através de diversas técnicas. Os vírus de substituição substituem o código do ficheiro infetado pelo seu próprio código, apagando, deste modo, o conteúdo do ficheiro. O ficheiro infetado deixa de funcionar e não pode ser restaurado. Os vírus parasitas modificam ficheiros, deixando-os total ou parcialmente funcionais. Os vírus de companhia não modificam ficheiros, mas criam duplicados. Quando um ficheiro infetado é aberto, é iniciado um duplicado deste ficheiro (que é, na verdade, um vírus). São também detetados os seguintes tipos de vírus: vírus de ligação, vírus OBJ, vírus LIB, vírus em código fonte e muitos outros.

Worm

Tal como um vírus clássico, o código de um worm é ativado e executa ações maliciosas após infiltrar-se num computador. O nome "worm" (verme) deve-se à sua capacidade de "rastejar" de um computador para outro e de disseminar cópias através de inúmeros canais de dados, sem a autorização do utilizador.

A principal característica que permite diferenciar os vários tipos de worms é a forma como se disseminam. A tabela que se segue faculta uma descrição geral dos vários tipos de worms, que são classificados pela forma como se disseminam.

Formas de disseminação de worms

Tipo

Nome

Descrição

Worm de e-mail

Worm de e-mail

Disseminam-se por e-mail.

Uma mensagem infetada contém um ficheiro anexado com uma cópia de um worm ou uma ligação a um ficheiro que é carregado para um site, o qual pode ter sido pirateado ou criado exclusivamente para esse fim. Quando o utilizador abre o ficheiro anexado, o worm é ativado. Quando o utilizador clica na ligação, transfere e, depois, abre o ficheiro, o worm começa também a executar as respetivas ações maliciosas. Depois disso, o worm continua a disseminar cópias de si próprio, a procurar outros endereços de e-mail e a enviar mensagens infetadas a esses endereços.

IM-Worm

Worms de cliente de MI

Estes disseminam-se através de clientes de MI.

Normalmente, estes worms enviam mensagens que contêm uma ligação a um ficheiro com uma cópia do worm num site, utilizando a lista de contactos do utilizador. Quando o utilizador transfere e abre o ficheiro, o worm é ativado.

IRC-Worm

Worms de salas de conversação

Estes disseminam-se através de salas de conversação (IRC), sistemas de serviços que permitem comunicar com outras pessoas, em tempo real, através da Internet.

Estes worms publicam um ficheiro com uma cópia de si próprios ou uma ligação ao ficheiro numa sala de conversação na Internet. Quando o utilizador transfere e abre o ficheiro, o worm é ativado.

Net-Worm

Worms de rede

Estes worms disseminam-se através de redes de computadores.

Ao contrário dos outros tipos de worms, um worm de rede típico dissemina-se sem a participação do utilizador. Este procura na rede local os computadores que contêm programas com vulnerabilidades. Para tal, envia um pacote de rede especialmente criado (exploit) que contém o código do worm ou uma parte desse código. Se existir um computador "vulnerável" na rede, este receberá o pacote de rede. O worm é ativado quando tiver penetrado completamente no computador.

P2P-Worm

Worms de rede de partilha de ficheiros

Disseminam-se em redes de partilha de ficheiros peer-to-peer.

Para se infiltrar numa rede P2P, o worm copia-se a si próprio para uma pasta de partilha de ficheiros que, normalmente, está localizada no computador do utilizador. A rede P2P apresenta informação sobre este ficheiro, de forma a que o utilizador possa “encontrar” o ficheiro infetado na rede como qualquer outro ficheiro, transferi-lo e abri-lo.

Os worms mais sofisticados imitam o protocolo de rede de uma rede P2P específica: devolvem respostas positivas a pedidos de pesquisa e disponibilizam cópias de si próprios para transferência.

Worm

Outros tipos de worms

Outros tipos de worms incluem:

- Worms que disseminam cópias de si próprios através de recursos de rede. Utilizando as funções do sistema operativo, estes worms procuram pastas de rede disponíveis, estabelecem ligação a computadores na Internet e tentam obter acesso total às respetivas unidades de disco. Ao contrário dos tipos de worms descritos anteriormente, os outros tipos de worms não se ativam por si próprios, mas sim quando o utilizador abre um ficheiro que contém uma cópia do worm.

- Os worms que não utilizam nenhum dos métodos descritos na tabela anterior para disseminar-se (por exemplo, aqueles que se disseminam por telemóveis).

- Trojans (incluindo ransomware);

Subcategoria: Trojans

Nível de ameaça: alto

Ao contrário dos worms e dos vírus, os Trojans não se auto-multiplicam. Por exemplo, estes penetram num computador através do e-mail ou do navegador quando o utilizador visita uma página da Internet infetada. Os Trojans são iniciados com a participação do utilizador. Começam a efetuar as suas ações maliciosas assim que são executados.

Diferentes Trojans têm comportamentos diferentes nos computadores infetados. As principais funções dos "Trojans" incluem bloquear, modificar ou destruir informações, e desativar os computadores ou redes. Os Trojans também podem receber ou enviar ficheiros, executá-los, apresentar mensagens no ecrã, solicitar páginas da Internet, transferir e instalar programas e reiniciar o computador.

Muitas vezes, os hackers utilizam "conjuntos" de vários Trojans.

Os tipos de comportamento dos Trojan estão descritos na tabela seguinte.

Tipos de comportamento de Trojans num computador infetado

Tipo

Nome

Descrição

Trojan-ArcBomb

Trojans – "arquivos bomba"

Uma vez descompactados, a dimensão destes arquivos aumenta de tal forma que o funcionamento do computador é afetado.

Quando o utilizador tenta descompactar este arquivo, o computador pode começar a trabalhar de forma lenta ou bloquear e o disco pode ficar cheio de dados “vazios”. Os “arquivos bomba” são especialmente perigosos para os servidores de ficheiros e de e-mails. Se o servidor utilizar um sistema automático para processar a informação recebida, um “arquivo bomba” pode parar o servidor.

Backdoor

Trojans para administração remota

São considerados o tipo de programa Trojan mais perigoso. Em termos de funções, são semelhantes às aplicações de administração remota instaladas nos computadores.

Estes programas instalam-se no computador sem serem detetados pelo utilizador, permitindo ao intruso gerir remotamente o computador.

Trojan

Trojans

Estes incluem as seguintes aplicações maliciosas:

- Trojans clássicos. Estes programas executam apenas as principais funções dos Trojans: bloquear, modificar ou destruir informações e desativar computadores ou redes. Não incluem quaisquer funções avançadas, ao contrário dos outros tipos de Trojans descritos na tabela.

- Trojans versáteis. Estes programas têm as características avançadas típicas de vários tipos de Trojans.

Trojan-Ransom

Trojans de resgate

Estes "tomam como refém" a informação do utilizador, alterando-a ou bloqueando-a, ou perturbam o funcionamento do computador, de forma a que o utilizador não consiga utilizar a informação. O intruso exige um resgate ao utilizador, prometendo enviar uma aplicação que restaura o desempenho do computador e os dados que tinham sido armazenados na mesma.

Trojan-Clicker

Trojans de comandos

Estes acedem à página da Internet a partir do computador do utilizador, enviando comandos para um navegador ou alterando os endereços da Internet especificados nos ficheiros do sistema operativo.

Ao utilizar estes programas, os intrusos efetuam ataques de rede e aumentam as visitas dos sites, aumentando o número de apresentações das faixas de publicidade (banners).

Trojan-Downloader

Trojans de transferências

Estes acedem à página da Internet do intruso, transferem outras aplicações maliciosas nessa localização e instalam-nas no computador do utilizador. Podem conter o nome do ficheiro da aplicação maliciosa a transferir ou recebê-lo a partir da página da Internet acedida.

Trojan-Dropper

Trojans instaladores

Estes contêm outros Trojans que instalam no disco rígido.

Os intrusos podem utilizar programas do tipo Trojan Dropper com os objetivos seguintes:

- Instalar uma aplicação maliciosa sem tal ser detetado pelo utilizador: Os programas do tipo Trojan Dropper não apresentam qualquer mensagem nem mensagens falsas, por exemplo, para notificar sobre um erro num arquivo ou sobre uma versão incompatível do sistema operativo.

- Impedir que outra aplicação maliciosa conhecida seja detetada: nem todo o software antivírus consegue detetar aplicações maliciosas com uma aplicação do tipo Trojan Dropper.

Trojan-Notifier

Trojans notificadores

Estes informam um intruso de que um computador infetado está acessível, enviando-lhe informação sobre o computador: Endereço IP, número de uma porta aberta ou endereço de e-mail. Estes estabelecem ligação ao intruso por e-mail, por FTP, acedendo à página da Internet do intruso, ou de outra forma.

Os programas do tipo Trojan Notifier são muitas vezes utilizados em conjuntos constituídos por vários Trojans. Estes notificam o intruso de que existem outros Trojans instalados com êxito no computador do utilizador.

Trojan-Proxy

Trojans proxies

Permitem ao intruso aceder a páginas de Internet de forma anónima, utilizando o computador do utilizador e são muitas vezes utilizados para enviar spam.

Trojan-PSW

Software de roubo de passwords

O software de roubo de passwords é um tipo de Trojan que rouba contas de utilizadores, por exemplo, dados de registo de software. Estes Trojans localizam dados confidenciais nos ficheiros do sistema e no registo e enviam-nos para o seu "atacante" por e-mail, por FTP, acedendo à página de Internet do intruso, ou de outra forma.

Alguns destes programas Trojan estão categorizados em tipos separados descritos nesta tabela. Estes Trojans roubam contas bancárias (Trojan-Banker), dados de utilizadores de clientes de MI (Trojan-IM), e informações de utilizadores de jogos online (Trojan-GameThief).

Trojan-Spy

Trojans espiões

Estes espiam o utilizador, recolhendo informações sobre as ações do utilizador enquanto trabalha no computador. Estes podem intercetar os dados inseridos pelo utilizador através do teclado, tiram fotografias do ecrã ou recolhem listas de aplicações ativas. Depois de receberem esta informação, transferem-na para o intruso por e-mail, por FTP, acedendo à página de Internet do intruso, ou de outra forma.

Trojan-DDoS

Trojans de ataques de rede

Estes enviam numerosos pedidos a partir do computador do utilizador para um servidor remoto. O servidor não terá recursos suficientes para processar todos os pedidos, de tal forma que irá parar de funcionar (Recusa de Serviço ou simplesmente DoS). Muitas vezes, os hackers infetam vários computadores com estes programas para utilizarem os computadores para atacar em simultâneo um único servidor.

Os programas DoS efetuam um ataque a partir de um único computador com o conhecimento do utilizador. Os programas DDoS (DoS Distribuído) efetuam ataques distribuídos a partir de diversos computadores, sem serem detetados pelo utilizador do computador infetado.

Trojan-IM

Trojans que roubam informações dos utilizadores de clientes de MI

Roubam números de contas e passwords de utilizadores de clientes de MI. Estes transferem informação para o intruso por e-mail, por FTP, acedendo à página de Internet do intruso, ou de outra forma.

Processo oculto (RootKit)

Processos ocultos (Rootkits)

Estes ocultam outras aplicações maliciosas e as suas atividades e, assim, prolongam a existência dessas aplicações no sistema operativo. Também podem ocultar ficheiros, processos na memória de um computador infetado ou chaves de registo que executam aplicações maliciosas. Os rootkits podem ocultar o intercâmbio de dados entre aplicações no computador do utilizador e outros computadores da rede.

Trojan-SMS

Trojans sob a forma de mensagens SMS

Estes infetam os telemóveis e enviam mensagens SMS para números de valor acrescentado.

Trojan-GameThief

Trojans que roubam informações de utilizadores de jogos online

Estes roubam credenciais dos utilizadores de jogos online e, em seguida, enviam os dados para o intruso por e-mail, por FTP, acedendo à página de Internet do intruso, ou de outra forma.

Trojan-Banker

Trojans que roubam contas bancárias

Estes roubam dados de contas bancárias ou dados de sistemas de dinheiro eletrónico e enviam os dados para o intruso por e-mail, por FTP, acedendo à página de Internet do intruso, ou de outra forma.

Trojan-Mailfinder

Trojans que recolhem endereços de e-mail

Estes recolhem endereços de e-mail guardados num computador e transferem-nos para o intruso por e-mail, por FTP, acedendo à página de Internet do intruso, ou de outra forma. Os intrusos podem enviar spam para os endereços que recolheram.

- Ferramentas maliciosas;

Subcategoria: Ferramentas maliciosas

Nível de perigo: meio

Ao contrário de outros tipos de software malicioso, as ferramentas maliciosas não executam as suas ações assim que são iniciadas. Estas podem ser armazenadas e executadas em segurança no computador do utilizador. Os intrusos muitas vezes utilizam as funções destes programas para criarem vírus, worms e Trojans, organizarem ataques de rede em servidores remotos, para penetrarem em computadores ou efetuarem outras ações maliciosas.

As diversas funções das ferramentas maliciosas estão agrupadas por tipo na tabela que se segue.

Funções das ferramentas maliciosas

Tipo

Nome

Descrição

Constructor

Construtores

Permitem criar novos vírus, worms e Trojans. Alguns construtores apresentam uma interface padrão baseada em janelas, na qual o utilizador pode selecionar o tipo de aplicação maliciosa a criar, o método para contornar os depuradores e outras características.

Dos

Ataques de rede

Estes enviam numerosos pedidos a partir do computador do utilizador para um servidor remoto. O servidor não terá recursos suficientes para processar todos os pedidos, de tal forma que irá parar de funcionar (Recusa de Serviço ou simplesmente DoS).

Exploração de vulnerabilidades

Exploração de vulnerabilidades

A exploração de vulnerabilidades (exploit) é um conjunto de dados ou um código de programa, que utiliza as vulnerabilidades da aplicação, na qual é processado, para executar uma ação maliciosa num computador. Por exemplo, a exploração de vulnerabilidades pode escrever ou ler ficheiros ou solicitar páginas de Internet “infetadas”.

Os diferentes tipos de exploração utilizam as vulnerabilidades em diferentes aplicações ou serviços de rede. Disfarçado de um pacote de rede, a exploração é transferida através da rede para múltiplos computadores, procurando computadores com serviços de rede vulneráveis. Uma exploração de num ficheiro DOC utiliza as vulnerabilidades de um editor de texto. Quando o utilizador abre o ficheiro infetado, essa exploração de vulnerabilidades pode começar a executar ações pré-programadas por um hacker. Uma exploração de vulnerabilidades incorporada numa mensagem de e-mail procura vulnerabilidades em qualquer cliente de e-mail. Esta pode começar a executar uma ação maliciosa, assim que o utilizador abrir a mensagem infetada neste cliente de e-mail.

Os worms de rede (Net-Worms) disseminam-se nas redes através da exploração de vulnerabilidades. O exploit Nuker é constituído por pacotes de rede que desativam os computadores.

FileCryptor

Encriptadores

Estes encriptam outras aplicações maliciosas, para os ocultarem das aplicações antivírus.

Flooder

Programas para "contaminar" redes

Estes enviam um elevado número de mensagens através de canais de rede. Este tipo de ferramentas inclui, por exemplo, programas que contaminam canais de salas de conversação (IRC).

As ferramentas do tipo Flooder não incluem programas que "contaminam" os canais utilizados por clientes de e-mail, clientes de MI e sistemas de comunicação móvel. Estes programas são distinguidos como tipos separados, estando descritos na tabela (Email-Flooder, MI-Flooder e SMS-Flooder).

HackTool

Ferramentas de Hackers

Estes exploits permitem penetrar no computador onde estão instalados ou atacar outro computador (por exemplo, adicionando novas contas de sistema sem a autorização do utilizador, apagando os registos do sistema para ocultar quaisquer vestígios da sua presença no sistema operativo). Este tipo de ferramentas inclui alguns programas farejadores (sniffers), que possuem funções maliciosas, tais como a interceção de passwords. Os programas farejadores são programas que permitem visualizar o tráfego de rede.

Programas de engodo (Hoax)

Programas de engodo (Hoaxes)

Estes surpreendem os utilizadores com mensagens semelhantes a vírus: podem "detetar um vírus" num ficheiro não infetado ou notificar o utilizador de que o disco foi formatado, embora, tal não tenha sucedido de facto.

Spoofer

Ferramentas de falsificação

Estas enviam mensagens e pedidos de rede com um endereço falso de um remetente. Os intrusos utilizam ferramentas de falsificação para se fazerem passar por remetentes legítimos, por exemplo.

VirTool

Ferramentas que modificam aplicações maliciosas

Estas permitem modificar outros programas de software malicioso, ocultando os mesmos das aplicações antivírus.

Email-Flooder

Programas que "contaminam" endereços de e-mail

Estes enviam numerosas mensagens para diversos endereços de e-mail, "contaminando-os". O elevado volume de mensagens recebidas impede que os utilizadores vejam as mensagens úteis nas suas caixas de correio.

IM-Flooder

Programas que "contaminam" o tráfego de clientes de MI

Enviam grandes quantidades de mensagens aos utilizadores de clientes de MI. O elevado volume de mensagens impede que os utilizadores vejam as mensagens úteis recebidas.

SMS-Flooder

Programas que "contaminam" o tráfego com mensagens SMS

Estes enviam numerosos SMS para telemóveis.

- Adware;

Subcategoria: software de publicidade (Adware);

Nível de ameaça: médio

O adware apresenta informações de publicidade ao utilizador. Os programas de Adware apresentam faixas de publicidade (banners) nas interfaces de outros programas, redirecionando os pedidos de pesquisa para páginas da Internet com publicidade. Alguns destes programas recolhem e enviam ao seu criador informações de marketing sobre o utilizador: esta informação pode incluir os nomes dos sites visitados pelo utilizador ou o conteúdo dos pedidos de pesquisa do utilizador. Ao contrário dos programas Trojan espiões, os programas de Adware enviam esta informação ao programador com a permissão do utilizador.

- Auto-dialers;

Subcategoria: software legal que pode ser utilizado por criminosos para danificar o computador ou os dados pessoais do utilizador.

Nível de perigo: meio

A maioria destas aplicações é útil, por isso muitos utilizadores executam-nas. Estas aplicações incluem clientes de IRC, auto-dialers, programas de transferências de ficheiros, monitores da atividade do sistema do computador, ferramentas de gestão de passwords, servidores de Internet dos serviços FTP, HTTP, e Telnet.

Contudo, se os intrusos obtiverem acesso a estes programas ou se os implantarem no computador do utilizador, algumas das suas funcionalidades podem ser utilizadas para violação da segurança.

Estas aplicações diferem em termos de funções; os respectivos tipos são descritos na tabela seguinte.

Tipo

Nome

Descrição

Client-IRC

Clientes de conversação na Internet

Os utilizadores instalam estes programas para comunicarem com pessoas através de salas de conversação. Os intrusos utilizam-nos para espalharem software malicioso.

Dialer

Auto-dialers

Estes conseguem estabelecer ligações telefónicas através de um modem, de forma oculta.

Downloader

Programas para transferências

Estes conseguem transferir ficheiros a partir de páginas de Internet, de forma oculta.

Monitor

Programas para monitorização

Estes permitem monitorizar as atividades no computador onde estão instalados (verificando quais as aplicações que estão ativas e como estas trocam dados com aplicações instaladas noutros computadores).

PSWTool

Programas de restauro de passwords

Estes permitem visualizar e restaurar as passwords esquecidas. Os intrusos implantam estes programas, de forma secreta, nos computadores dos utilizadores, com esse mesmo propósito.

RemoteAdmin

Programas de administração remota

Estes programas são muito utilizados por administradores de sistema. Estes programas permitem obter acesso à interface de um computador remoto para o monitorizar e gerir. Os intrusos implantam estes programas, de forma secreta, nos computadores dos utilizadores, com esse mesmo propósito: monitorizar e gerir computadores remotos.

Os programas legítimos de administração remota são diferentes dos Trojans do tipo Backdoor para administração remota. Os Trojans conseguem penetrar no sistema operativo de forma independente e instalam-se no computador; os programas legais não o conseguem fazer.

Server-FTP

Servidores FTP

Estes funcionam como servidores FTP. Os intrusos implantam-nos no computador do utilizador para abrirem o acesso remoto ao mesmo, através do protocolo FTP.

Server-Proxy

Servidores de Proxy

Estes funcionam como servidores de proxy. Os intrusos implantam-nos no computador do utilizador para enviarem spam em nome do utilizador.

Server-Telnet

Servidores de Telnet

Estes funcionam como servidores Telnet. Os intrusos implantam-nos no computador do utilizador para abrirem o acesso remoto ao mesmo, através do protocolo Telnet.

Server-Web

Servidores de Internet

Estes funcionam como servidores de Internet. Os intrusos implantam-nos no computador do utilizador para abrirem o acesso remoto ao mesmo, através do protocolo HTTP.

RiskTool

Ferramentas para trabalhar num computador local

Estas fornecem ao utilizador opções adicionais quando trabalha no seu computador. As ferramentas permitem ao utilizador ocultar ficheiros ou janelas de aplicações ativas e terminar processos ativos.

NetTool

Ferramentas de rede

Estas fornecem ao utilizador opções adicionais quando trabalha com outros computadores na rede. Estas ferramentas permitem reiniciar esses computadores, detetar portas abertas e executar aplicações instaladas nos computadores.

Client-P2P

Clientes de rede peer-to-peer (P2P)

Estes permitem trabalhar em redes Peer-to-Peer. Podem ser utilizados pelos intrusos para espalhar software malicioso.

Client-SMTP

Clientes SMTP

Enviam mensagens de e-mail sem conhecimento do utilizador. Os intrusos implantam-nos no computador do utilizador para enviarem spam em nome do utilizador.

WebToolbar

Barras de ferramentas para Internet

Estes programas adicionam barras de ferramentas às interfaces de outras aplicações para utilizar motores de pesquisa.

FraudTool

Pseudo-programas

Estes programas fazem-se passar por outros programas. Por exemplo, existem programas pseudo-antivírus que apresentam mensagens sobre a deteção de software malicioso. Contudo, na verdade, não detetam nem desinfetam qualquer ameaça.

- Detetar outro software que pode ser utilizado por intrusos para danificar o seu computador ou dados pessoais;

Subcategoria: software legal que pode ser utilizado por criminosos para danificar o computador ou os dados pessoais do utilizador.

Nível de perigo: meio

A maioria destas aplicações é útil, por isso muitos utilizadores executam-nas. Estas aplicações incluem clientes de IRC, auto-dialers, programas de transferências de ficheiros, monitores da atividade do sistema do computador, ferramentas de gestão de passwords, servidores de Internet dos serviços FTP, HTTP, e Telnet.

Contudo, se os intrusos obtiverem acesso a estes programas ou se os implantarem no computador do utilizador, algumas das suas funcionalidades podem ser utilizadas para violação da segurança.

Estas aplicações diferem em termos de funções; os respectivos tipos são descritos na tabela seguinte.

Tipo

Nome

Descrição

Client-IRC

Clientes de conversação na Internet

Os utilizadores instalam estes programas para comunicarem com pessoas através de salas de conversação. Os intrusos utilizam-nos para espalharem software malicioso.

Dialer

Auto-dialers

Estes conseguem estabelecer ligações telefónicas através de um modem, de forma oculta.

Downloader

Programas para transferências

Estes conseguem transferir ficheiros a partir de páginas de Internet, de forma oculta.

Monitor

Programas para monitorização

Estes permitem monitorizar as atividades no computador onde estão instalados (verificando quais as aplicações que estão ativas e como estas trocam dados com aplicações instaladas noutros computadores).

PSWTool

Programas de restauro de passwords

Estes permitem visualizar e restaurar as passwords esquecidas. Os intrusos implantam estes programas, de forma secreta, nos computadores dos utilizadores, com esse mesmo propósito.

RemoteAdmin

Programas de administração remota

Estes programas são muito utilizados por administradores de sistema. Estes programas permitem obter acesso à interface de um computador remoto para o monitorizar e gerir. Os intrusos implantam estes programas, de forma secreta, nos computadores dos utilizadores, com esse mesmo propósito: monitorizar e gerir computadores remotos.

Os programas legítimos de administração remota são diferentes dos Trojans do tipo Backdoor para administração remota. Os Trojans conseguem penetrar no sistema operativo de forma independente e instalam-se no computador; os programas legais não o conseguem fazer.

Server-FTP

Servidores FTP

Estes funcionam como servidores FTP. Os intrusos implantam-nos no computador do utilizador para abrirem o acesso remoto ao mesmo, através do protocolo FTP.

Server-Proxy

Servidores de Proxy

Estes funcionam como servidores de proxy. Os intrusos implantam-nos no computador do utilizador para enviarem spam em nome do utilizador.

Server-Telnet

Servidores de Telnet

Estes funcionam como servidores Telnet. Os intrusos implantam-nos no computador do utilizador para abrirem o acesso remoto ao mesmo, através do protocolo Telnet.

Server-Web

Servidores de Internet

Estes funcionam como servidores de Internet. Os intrusos implantam-nos no computador do utilizador para abrirem o acesso remoto ao mesmo, através do protocolo HTTP.

RiskTool

Ferramentas para trabalhar num computador local

Estas fornecem ao utilizador opções adicionais quando trabalha no seu computador. As ferramentas permitem ao utilizador ocultar ficheiros ou janelas de aplicações ativas e terminar processos ativos.

NetTool

Ferramentas de rede

Estas fornecem ao utilizador opções adicionais quando trabalha com outros computadores na rede. Estas ferramentas permitem reiniciar esses computadores, detetar portas abertas e executar aplicações instaladas nos computadores.

Client-P2P

Clientes de rede peer-to-peer (P2P)

Estes permitem trabalhar em redes Peer-to-Peer. Podem ser utilizados pelos intrusos para espalhar software malicioso.

Client-SMTP

Clientes SMTP

Enviam mensagens de e-mail sem conhecimento do utilizador. Os intrusos implantam-nos no computador do utilizador para enviarem spam em nome do utilizador.

WebToolbar

Barras de ferramentas para Internet

Estes programas adicionam barras de ferramentas às interfaces de outras aplicações para utilizar motores de pesquisa.

FraudTool

Pseudo-programas

Estes programas fazem-se passar por outros programas. Por exemplo, existem programas pseudo-antivírus que apresentam mensagens sobre a deteção de software malicioso. Contudo, na verdade, não detetam nem desinfetam qualquer ameaça.

- Objetos comprimidos, cuja compactação pode ser utilizada para proteger um código malicioso;

O Kaspersky Endpoint Security verifica objetos comprimidos e o módulo de descompressão com arquivos SFX (extração automática).

Para ocultar programas perigosos das aplicações antivírus, os intrusos arquivam os mesmos utilizando Ficheiros comprimidos especiais ou criando ficheiros multi-comprimidos.

Os analistas de vírus da Kaspersky identificaram os Ficheiros comprimidos mais populares entre os hackers.

Se o Kaspersky Endpoint Security detetar algum desses utilitários de compressão num ficheiro, o mais provável é que esse ficheiro contenha uma aplicação maliciosa ou um aplicação que pode ser utilizado por criminosos para danificar o computador ou os dados pessoais do utilizador.

O Kaspersky Endpoint Security isola os tipos de programas seguintes:

- Ficheiros comprimidos que podem provocar danos – utilizados para comprimir software malicioso, como vírus, worms, e Trojans.

- Ficheiros multi-comprimidos (nível de ameaça médio) – o objeto foi comprimido três vezes, por um ou mais ficheiros de compressão.

- Objetos multicomprimidos.

O Kaspersky Endpoint Security verifica objetos comprimidos e o módulo de descompressão com arquivos SFX (extração automática).

Para ocultar programas perigosos das aplicações antivírus, os intrusos arquivam os mesmos utilizando Ficheiros comprimidos especiais ou criando ficheiros multi-comprimidos.

Os analistas de vírus da Kaspersky identificaram os Ficheiros comprimidos mais populares entre os hackers.

Se o Kaspersky Endpoint Security detetar algum desses utilitários de compressão num ficheiro, o mais provável é que esse ficheiro contenha uma aplicação maliciosa ou um aplicação que pode ser utilizado por criminosos para danificar o computador ou os dados pessoais do utilizador.

O Kaspersky Endpoint Security isola os tipos de programas seguintes:

- Ficheiros comprimidos que podem provocar danos – utilizados para comprimir software malicioso, como vírus, worms, e Trojans.

- Ficheiros multi-comprimidos (nível de ameaça médio) – o objeto foi comprimido três vezes, por um ou mais ficheiros de compressão.

- Vírus e worms;

- Guarde as suas alterações.

Tipos de objetos detetáveis