Содержание

- Часто задаваемые вопросы

- Что нового

- Kaspersky Endpoint Security для Windows

- Установка и удаление программы

- Развертывание через Kaspersky Security Center

- Локальная установка программы с помощью мастера

- Удаленная установка программы с помощью System Center Configuration Manager

- Описание параметров установки в файле setup.ini

- Изменение состава компонентов программы

- Обновление предыдущей версии программы

- Удаление программы

- Лицензирование программы

- Предоставление данных

- Начало работы

- O плагине управления Kaspersky Endpoint Security для Windows

- Особенности работы с плагинами управления разных версий

- Особенности использования защищенных протоколов для взаимодействия с внешними службами

- Интерфейс программы

- Подготовка программы к работе

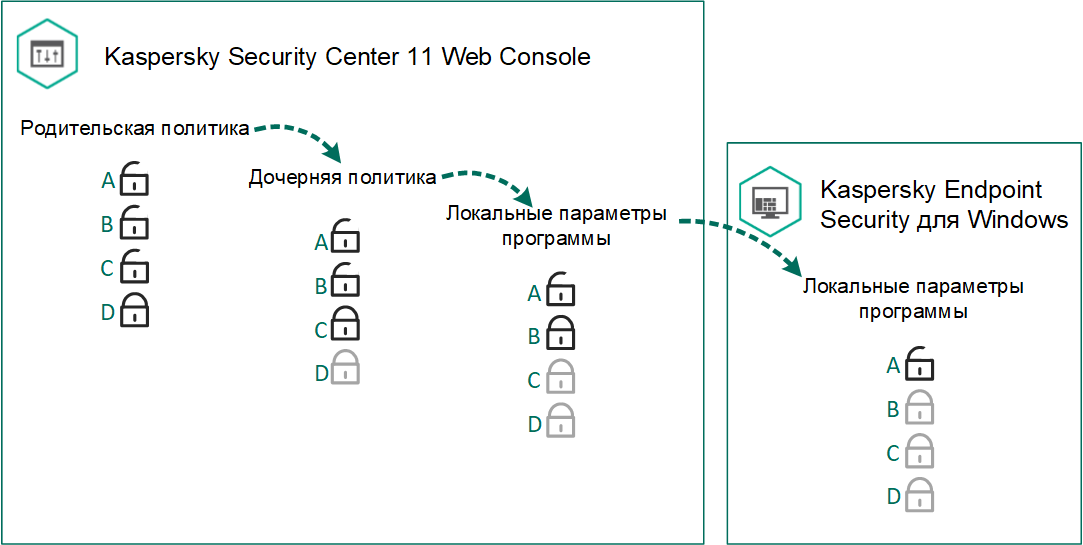

- Управление политиками

- Управление задачами

- Настройка локальных параметров программы

- Запуск и остановка Kaspersky Endpoint Security

- Приостановка и возобновление защиты и контроля компьютера

- Антивирусная проверка компьютера

- Обновление баз и модулей программы

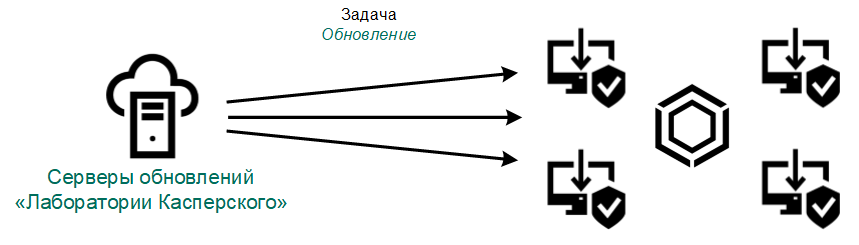

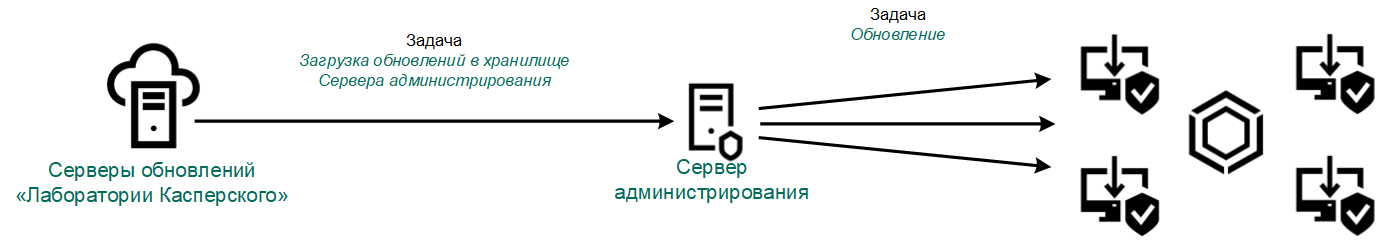

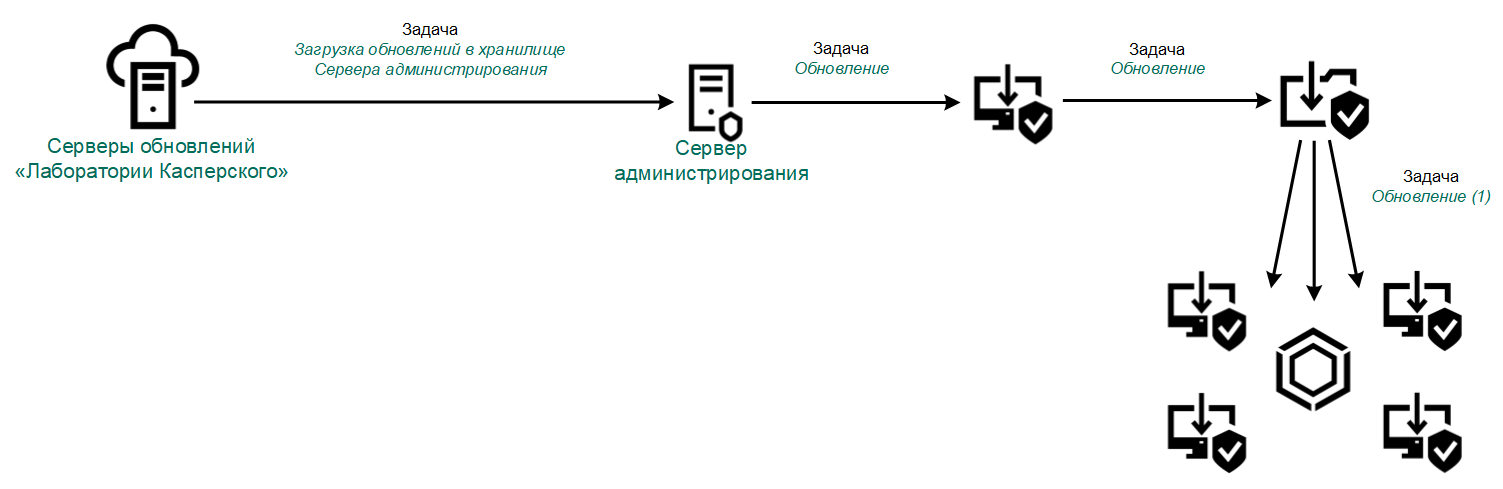

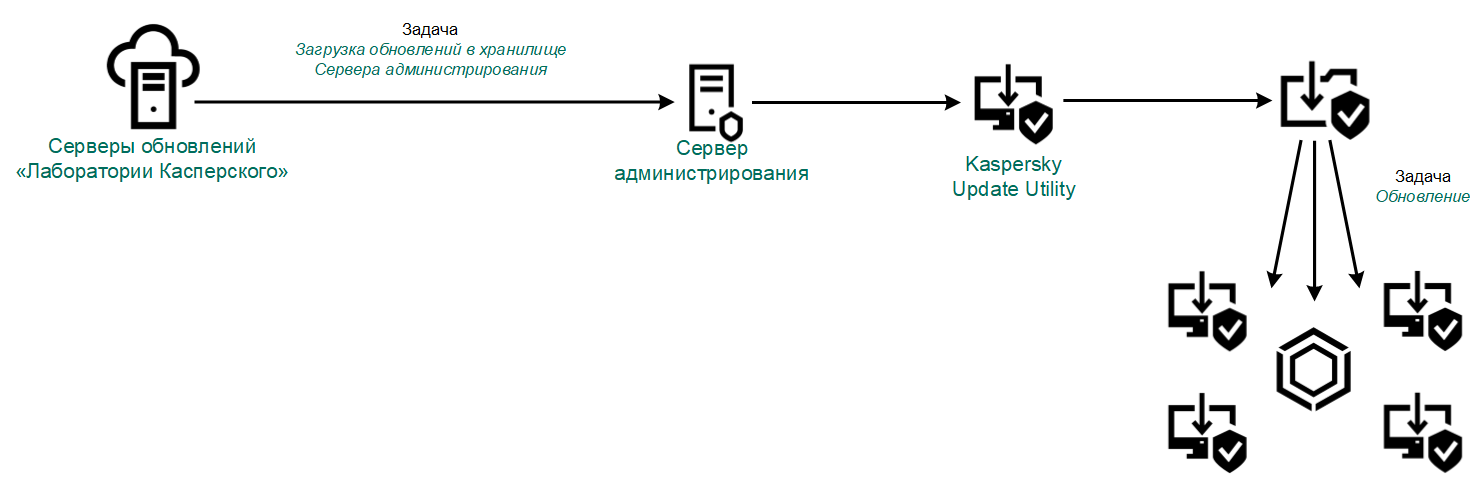

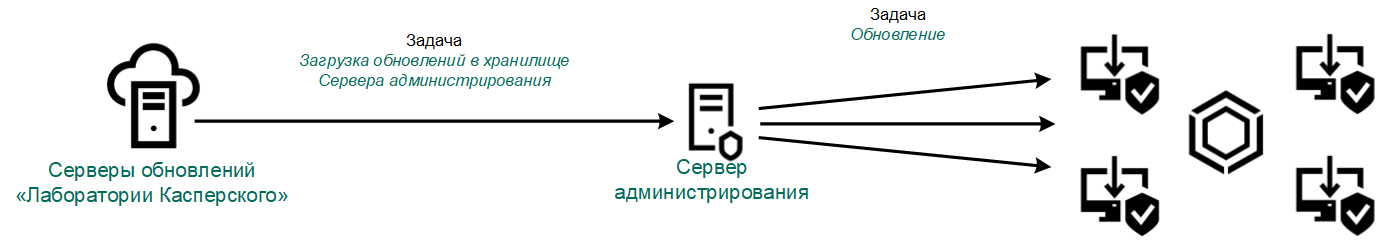

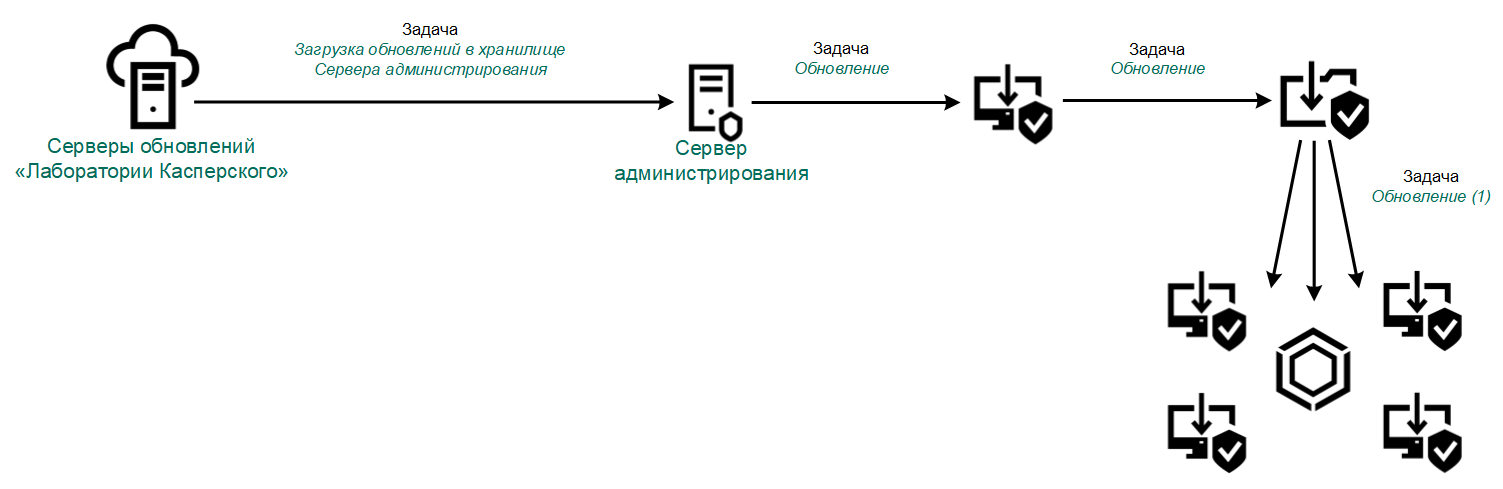

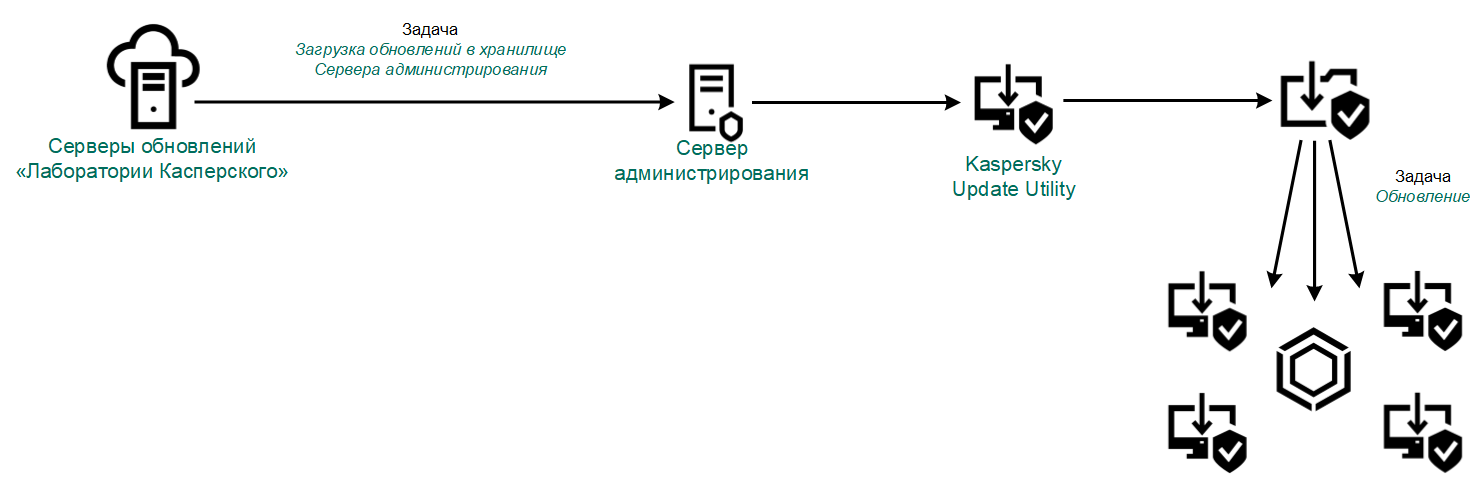

- Схемы обновления баз и модулей программы

- Запуск и остановка задачи обновления

- Запуск задачи обновления с правами другого пользователя

- Выбор режима запуска для задачи обновления

- Добавление источника обновлений

- Настройка обновления из папки общего доступа

- Обновление модулей программы

- Использование прокси-сервера при обновлении

- Откат последнего обновления

- Работа с активными угрозами

- Защита компьютера

- Защита от файловых угроз

- Включение и выключение Защиты от файловых угроз

- Автоматическая приостановка Защиты от файловых угроз

- Изменение действия компонента Защита от файловых угроз над зараженными файлами

- Формирование области защиты компонента Защита от файловых угроз

- Использование методов проверки

- Использование технологий проверки в работе компонента Защита от файловых угроз

- Оптимизация проверки файлов

- Проверка составных файлов

- Изменение режима проверки файлов

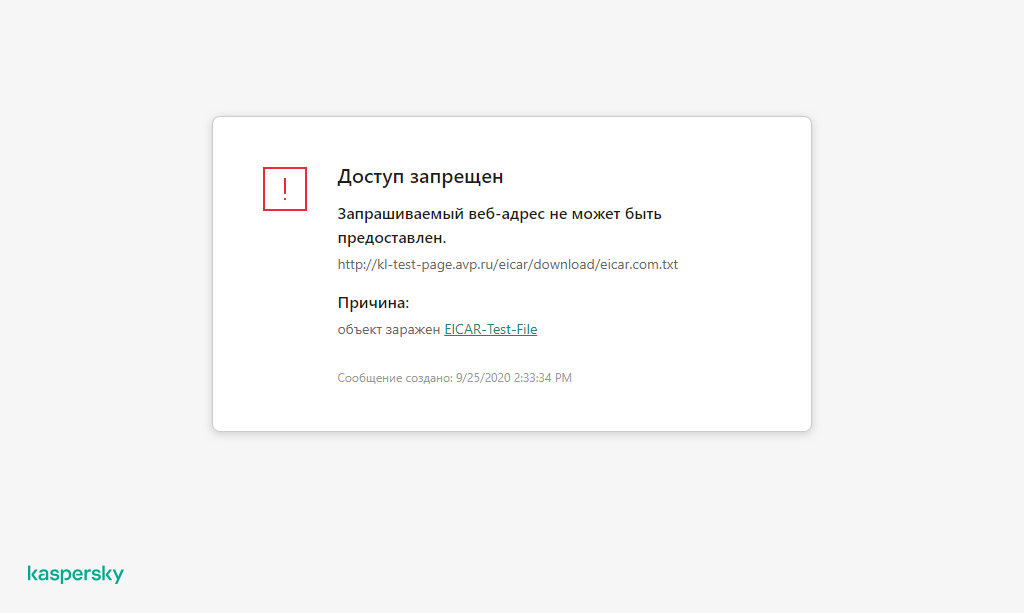

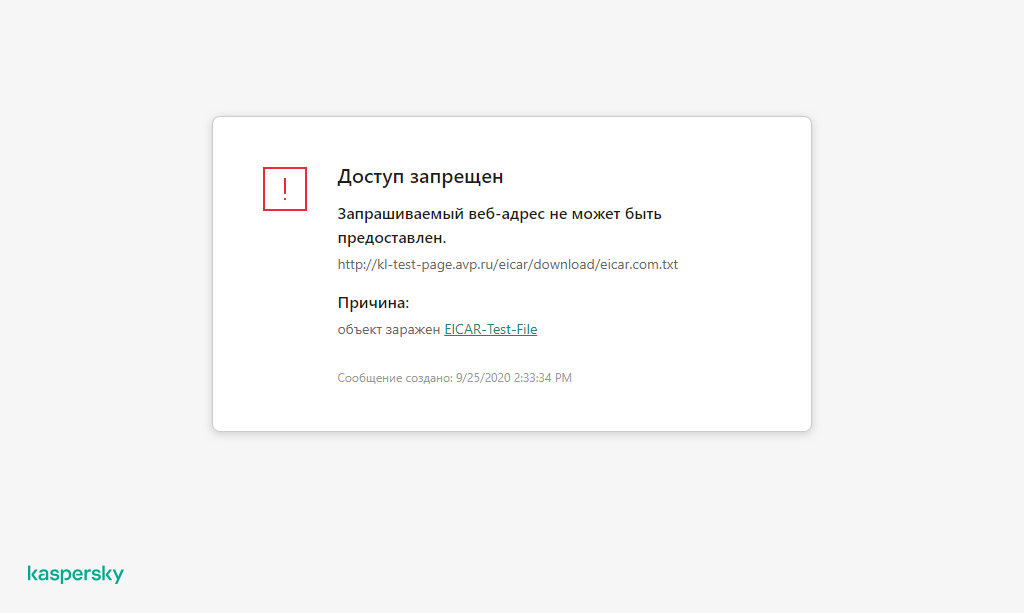

- Защита от веб-угроз

- Включение и выключение Защиты от веб-угроз

- Изменение действия над вредоносными объектами веб-трафика

- Проверка ссылок по базам фишинговых и вредоносных веб-адресов

- Использование эвристического анализа в работе компонента Защита от веб-угроз

- Формирование списка доверенных веб-адресов

- Экспорт и импорт списка доверенных веб-адресов

- Защита от почтовых угроз

- Включение и выключение Защиты от почтовых угроз

- Изменение действия над зараженными сообщениями электронной почты

- Формирование области защиты компонента Защита от почтовых угроз

- Проверка составных файлов, вложенных в сообщения электронной почты

- Фильтрация вложений в сообщениях электронной почты

- Экспорт и импорт списка расширений для фильтра вложений

- Проверка почты в Microsoft Office Outlook

- Защита от сетевых угроз

- Сетевой экран

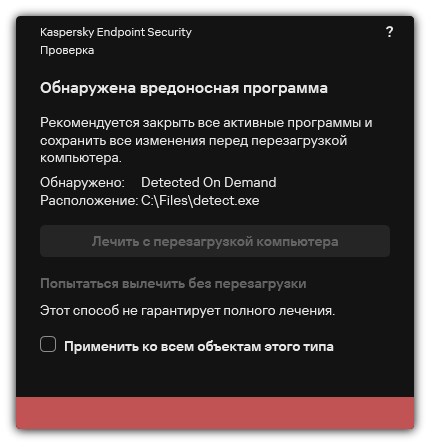

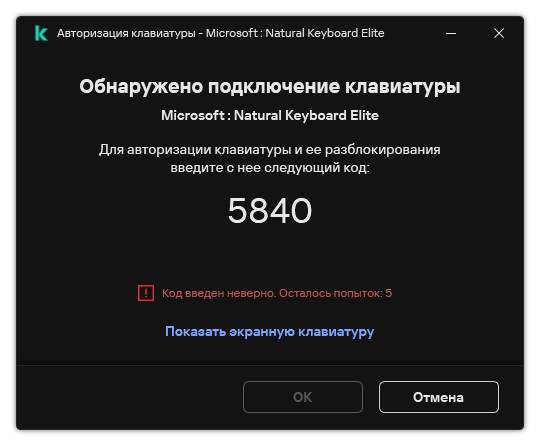

- Защита от атак BadUSB

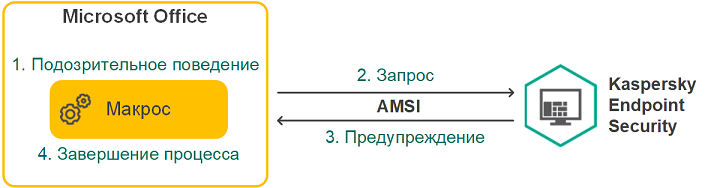

- AMSI-защита

- Защита от эксплойтов

- Анализ поведения

- Включение и выключение Анализа поведения

- Выбор действия при обнаружении вредоносной активности программы

- Защита папок общего доступа от внешнего шифрования

- Включение и выключение защиты папок общего доступа от внешнего шифрования

- Выбор действия при обнаружении внешнего шифрования папок общего доступа

- Создание исключения для защиты папок общего доступа от внешнего шифрования

- Настройка адресов исключений из защиты папок общего доступа от внешнего шифрования

- Экспорт и импорт списка исключений из защиты папок общего доступа от внешнего шифрования

- Предотвращение вторжений

- Откат вредоносных действий

- Kaspersky Security Network

- Проверка защищенных соединений

- Защита от файловых угроз

- Контроль компьютера

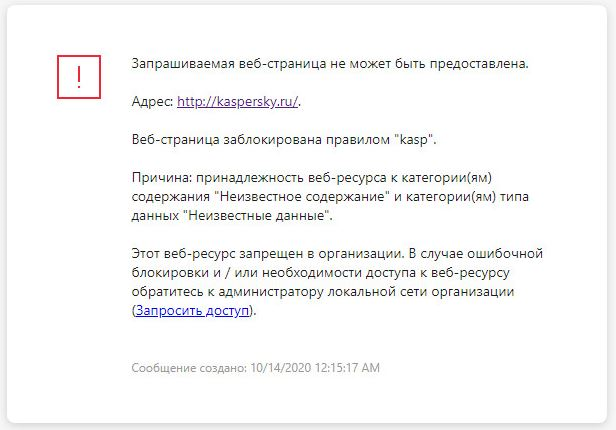

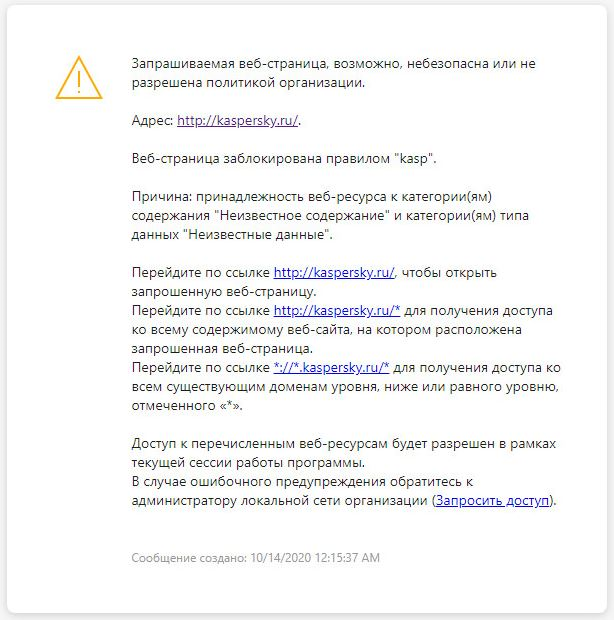

- Веб-Контроль

- Включение и выключение Веб-Контроля

- Действия с правилами доступа к веб-ресурсам

- Экспорт и импорт списка адресов веб-ресурсов

- Мониторинг активности пользователей в интернете

- Изменение шаблонов сообщений Веб-Контроля

- Правила формирования масок адресов веб-ресурсов

- Миграция правил доступа к веб-ресурсам из предыдущих версий программы

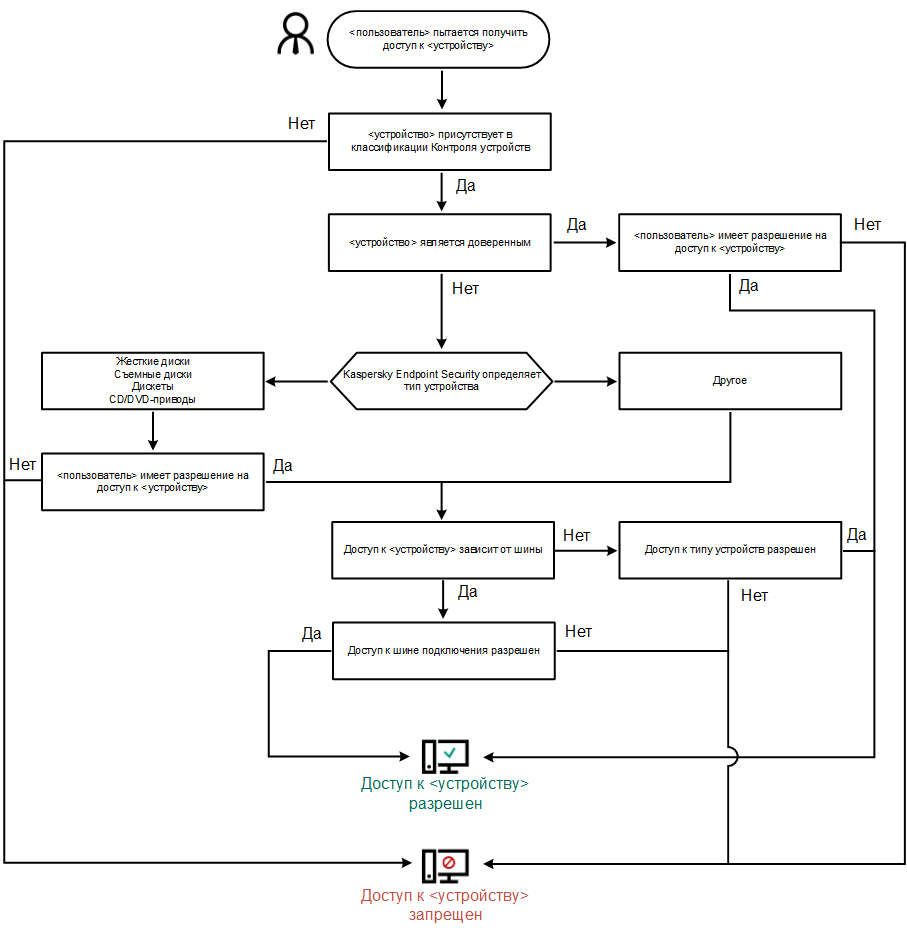

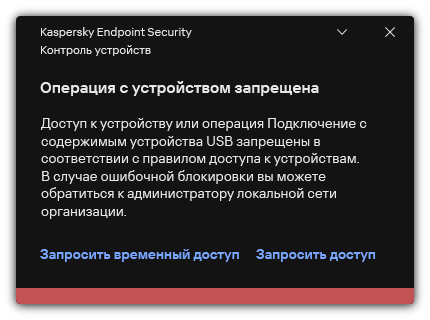

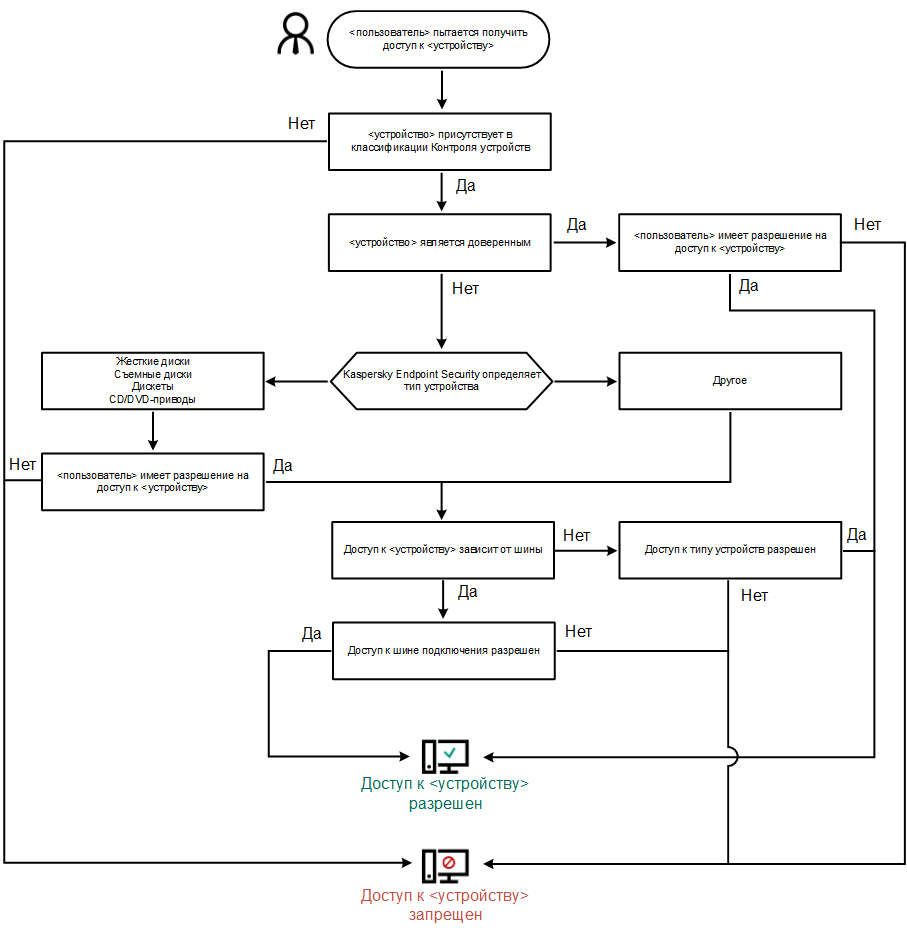

- Контроль устройств

- Включение и выключение Контроля устройств

- О правилах доступа

- Изменение правила доступа к устройствам

- Изменение правила доступа к шине подключения

- Добавление сети Wi-Fi в список доверенных

- Мониторинг использования съемных дисков

- Изменение периода кеширования

- Действия с доверенными устройствами

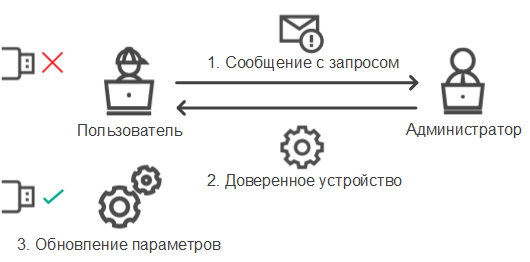

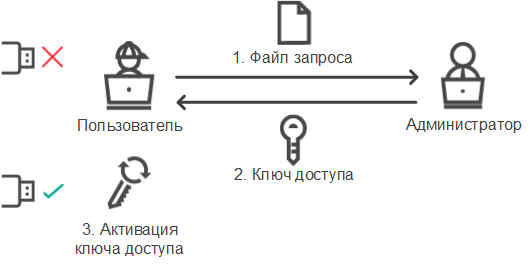

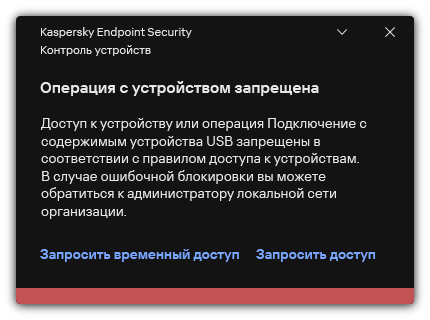

- Получение доступа к заблокированному устройству

- Изменение шаблонов сообщений Контроля устройств

- Анти-Бриджинг

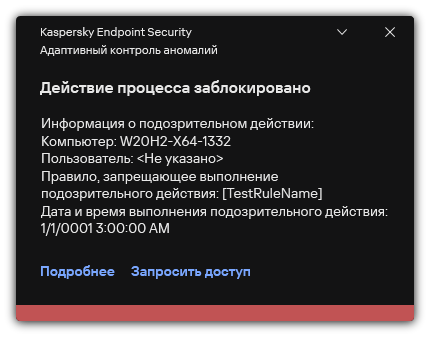

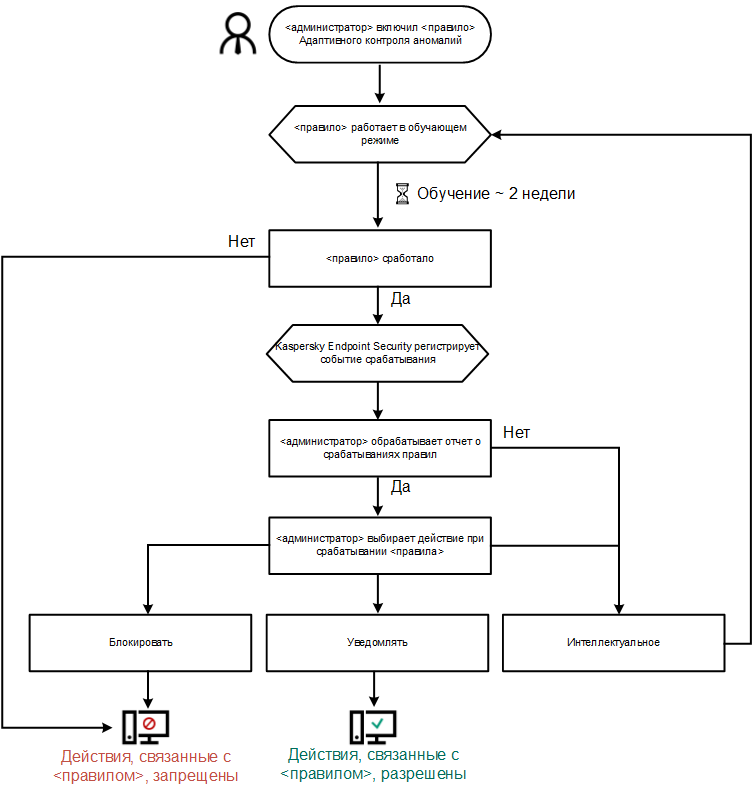

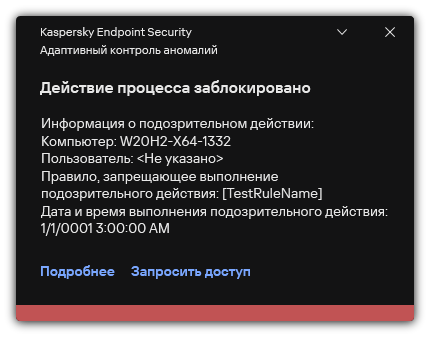

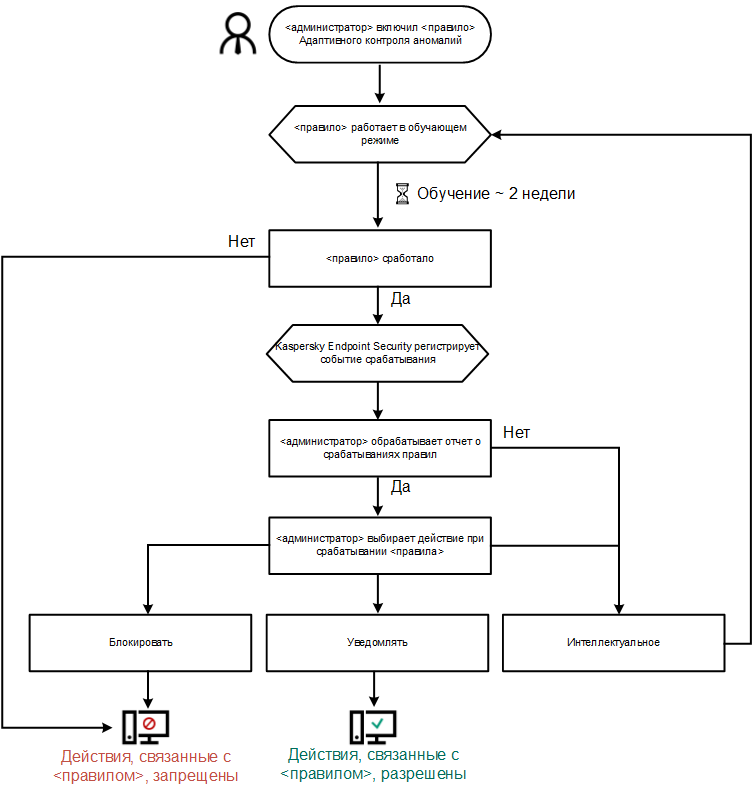

- Адаптивный контроль аномалий

- Включение и выключение Адаптивного контроля аномалий

- Включение и выключение правила Адаптивного контроля аномалий

- Изменение действия при срабатывании правила Адаптивного контроля аномалий

- Создание исключения для правила Адаптивного контроля аномалий

- Экспорт и импорт исключений для правил Адаптивного контроля аномалий

- Применение обновлений для правил Адаптивного контроля аномалий

- Изменение шаблонов сообщений Адаптивного контроля аномалий

- Просмотр отчетов Адаптивного контроля аномалий

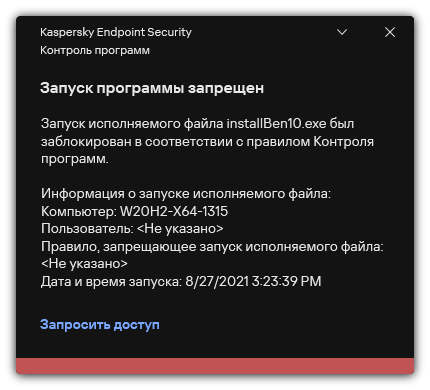

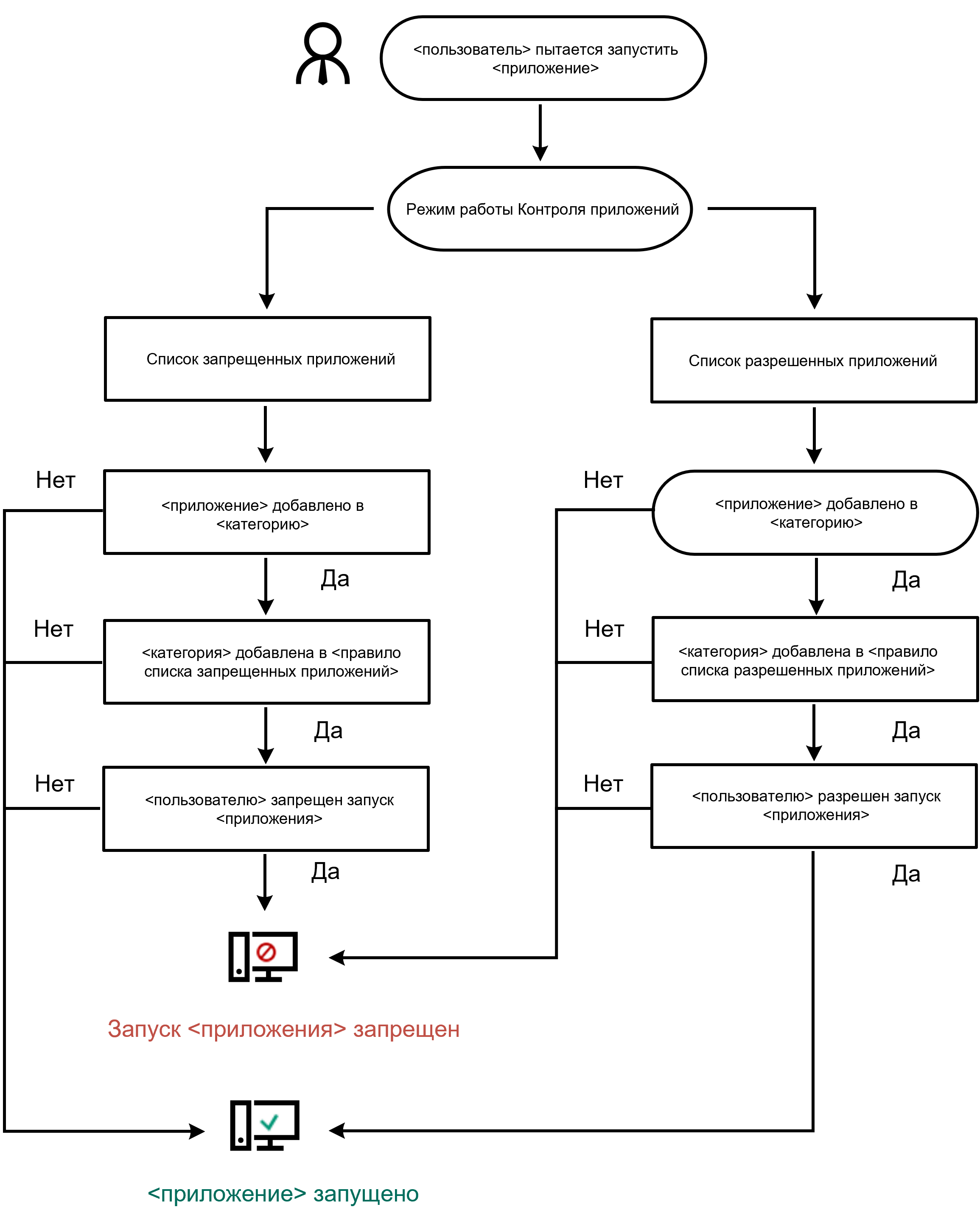

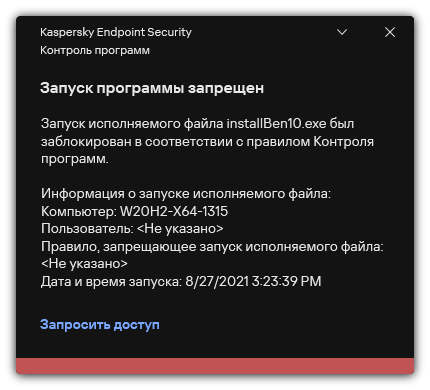

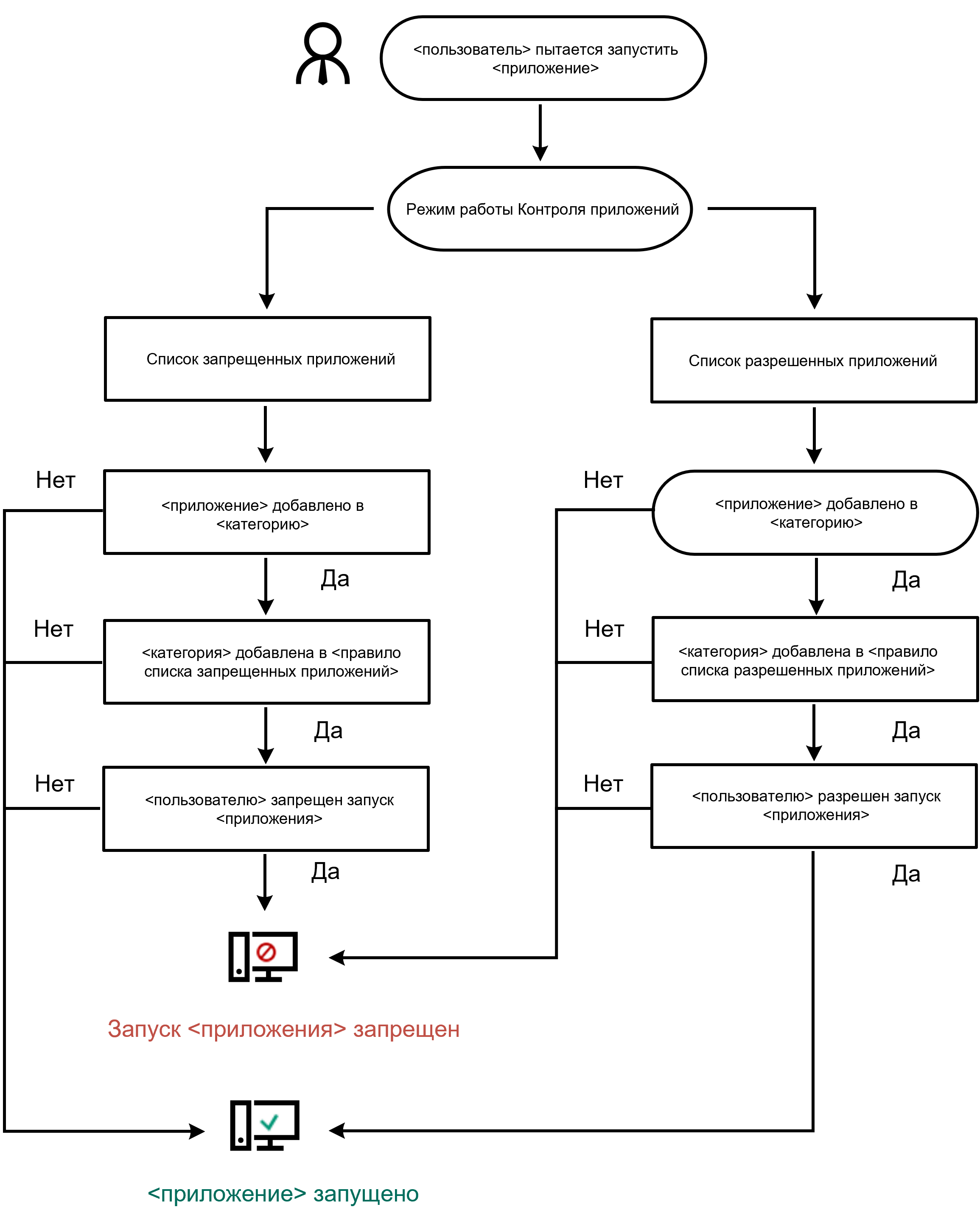

- Контроль программ

- Ограничения функциональности Контроля программ

- Включение и выключение Контроля программ

- Выбор режима Контроля программ

- Действия с правилами Контроля программ в интерфейсе программы

- Управление правилами Контроля программ в Kaspersky Security Center

- Получение информации о программах, которые установлены на компьютерах пользователей

- Создание категорий программ

- Добавление в категорию программ исполняемых файлов из папки Исполняемые файлы

- Добавление в категорию программ исполняемых файлов, связанных с событиями

- Добавление и изменение правила Контроля программ с помощью Kaspersky Security Center

- Изменение статуса правила Контроля программ с помощью Kaspersky Security Center

- Экспорт и импорт правил Контроля программ

- Тестирование правил Контроля программ с помощью Kaspersky Security Center

- Просмотр событий по результатам тестовой работы компонента Контроля программ

- Просмотр отчета о запрещенных программах в тестовом режиме

- Просмотр событий по результатам работы компонента Контроль программ

- Просмотр отчета о запрещенных программах

- Тестирование правил Контроля программ

- Мониторинг активности программ

- Правила формирования масок имен файлов или папок

- Изменение шаблонов сообщений Контроля программ

- Лучшие практики по внедрению режима списка разрешенных программ

- Контроль сетевых портов

- Веб-Контроль

- Удаление данных

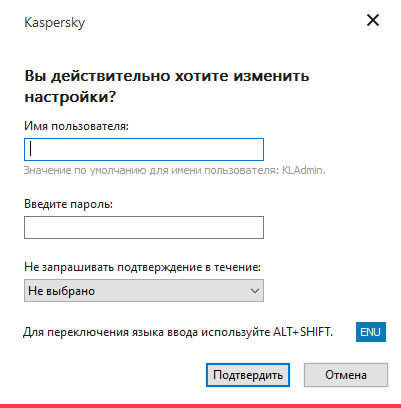

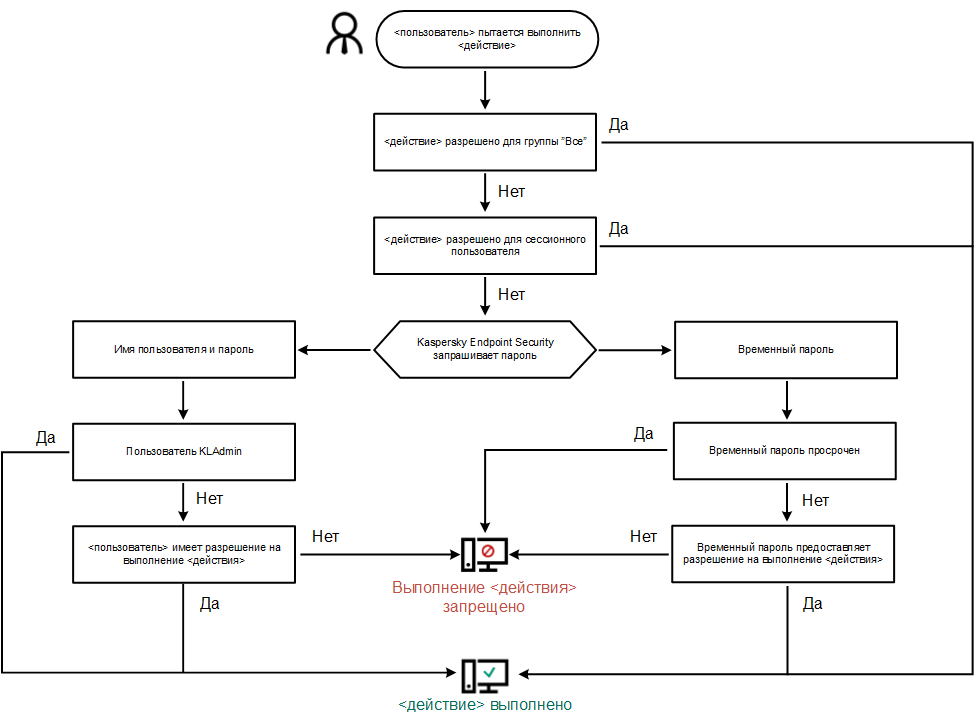

- Защита паролем

- Доверенная зона

- Работа с резервным хранилищем

- Служба уведомлений

- Работа с отчетами

- Самозащита Kaspersky Endpoint Security

- Производительность Kaspersky Endpoint Security и совместимость с другими программами

- Создание и использование конфигурационного файла

- Восстановление параметров программы по умолчанию

- Обмен сообщениями между пользователем и администратором

- Шифрование данных

- Ограничения функциональности шифрования

- Смена длины ключа шифрования (AES56 / AES256)

- Шифрование диска Kaspersky

- Особенности шифрования SSD-дисков

- Полнодисковое шифрование с помощью технологии Шифрование диска Kaspersky

- Формирование списка жестких дисков для исключения из шифрования

- Экспорт и импорт списка жестких дисков для исключения из шифрования

- Включение использования технологии единого входа (SSO)

- Управление учетными записями Агента аутентификации

- Использование токена и смарт-карты при работе с Агентом аутентификации

- Расшифровка жестких дисков

- Восстановление доступа к диску, защищенному технологией Шифрование диска Kaspersky

- Обновление операционной системы

- Устранение ошибок при обновлении функциональности шифрования

- Выбор уровня трассировки Агента аутентификации

- Изменение справочных текстов Агента аутентификации

- Удаление объектов и данных, оставшихся после тестовой работы Агента аутентификации

- Управление BitLocker

- Шифрование файлов на локальных дисках компьютера

- Запуск шифрования файлов на локальных дисках компьютера

- Формирование правил доступа программ к зашифрованным файлам

- Шифрование файлов, создаваемых и изменяемых отдельными программами

- Формирование правила расшифровки

- Расшифровка файлов на локальных дисках компьютера

- Создание зашифрованных архивов

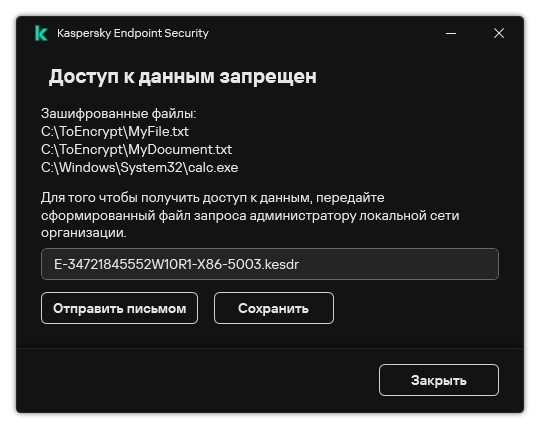

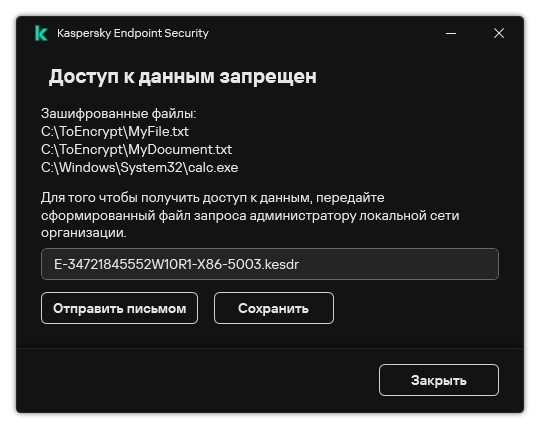

- Восстановление доступа к зашифрованным файлам

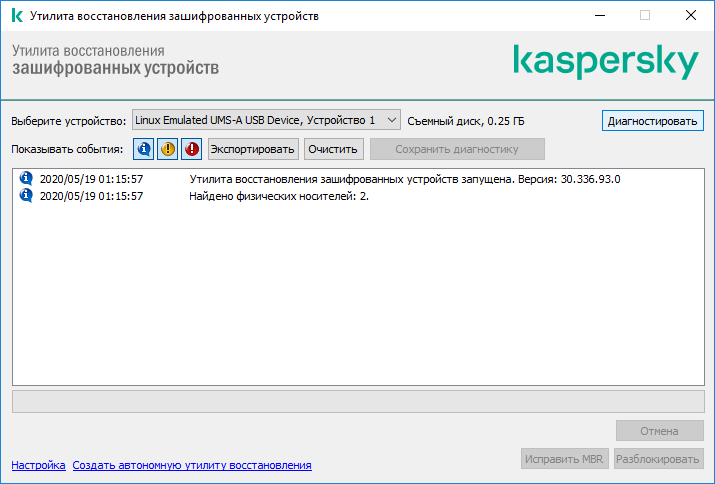

- Восстановление доступа к зашифрованным данным в случае выхода из строя операционной системы

- Изменение шаблонов сообщений для получения доступа к зашифрованным файлам

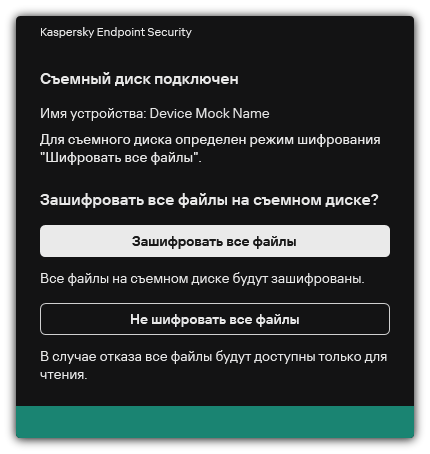

- Шифрование съемных дисков

- Просмотр информации о шифровании данных

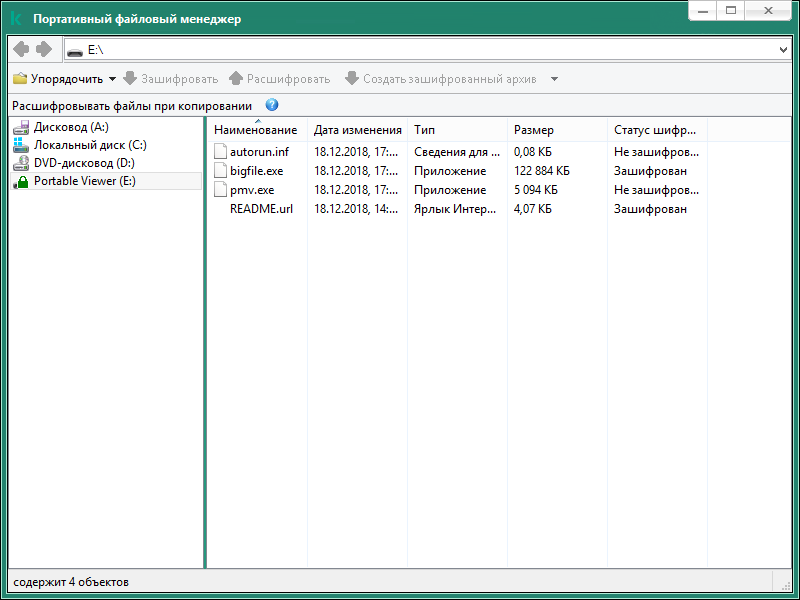

- Работа с зашифрованными устройствами при отсутствии доступа к ним

- Detection and Response

- Управление программой из командной строки

- Установка программы

- Активация программы

- Удаление программы

- Команды AVP

- SCAN. Антивирусная проверка

- UPDATE. Обновление баз и модулей программы

- ROLLBACK. Откат последнего обновления

- TRACES. Трассировка

- START. Запуск профиля

- STOP. Остановка профиля

- STATUS. Статус профиля

- STATISTICS. Статистика выполнения профиля

- RESTORE. Восстановление файлов из резервного хранилища

- EXPORT. Экспорт параметров программы

- IMPORT. Импорт параметров программы

- ADDKEY. Применение файла ключа

- LICENSE. Лицензирование

- RENEW. Покупка лицензии

- PBATESTRESET. Сбросить результаты проверки перед шифрованием диска

- EXIT. Завершение работы программы

- EXITPOLICY. Выключение политики

- STARTPOLICY. Включение политики

- DISABLE. Выключение защиты

- SPYWARE. Обнаружение шпионского ПО

- KSN. Переключение Глобальный / Локальный KSN

- Команды KESCLI

- Scan. Антивирусная проверка

- GetScanState. Статус выполнения проверки

- GetLastScanTime. Определения времени выполнения проверки

- GetThreats. Получение данных об обнаруженных угрозах

- UpdateDefinitions. Обновление баз и модулей программы

- GetDefinitionState. Определение времени выполнения обновления

- EnableRTP. Включение защиты

- GetRealTimeProtectionState. Статус Защиты от файловых угроз

- Version. Определение версии программы

- Команды управления Detection and Response

- Коды ошибок

- Приложение. Профили программы

- Управление программой через REST API

- Источники информации о программе

- Обращение в Службу технической поддержки

- Ограничения и предупреждения

- Глоссарий

- IOC

- IOC-файл

- OLE-объект

- OpenIOC

- Агент администрирования

- Агент аутентификации

- Активный ключ

- Антивирусные базы

- Архив

- База вредоносных веб-адресов

- База фишинговых веб-адресов

- Группа администрирования

- Доверенный платформенный модуль

- Дополнительный ключ

- Задача

- Зараженный файл

- Издатель сертификата

- Лечение объектов

- Лицензионный сертификат

- Ложное срабатывание

- Маска

- Нормализованная форма адреса веб-ресурса

- Область защиты

- Область проверки

- Портативный файловый менеджер

- Потенциально заражаемый файл

- Приложения

- Приложение 1. Параметры программы

- Защита от файловых угроз

- Защита от веб-угроз

- Защита от почтовых угроз

- Защита от сетевых угроз

- Сетевой экран

- Защита от атак BadUSB

- AMSI-защиты

- Защита от эксплойтов

- Анализ поведения

- Предотвращение вторжений

- Откат вредоносных действий

- Kaspersky Security Network

- Веб-Контроль

- Контроль устройств

- Контроль программ

- Адаптивный контроль аномалий

- Endpoint Sensor

- Kaspersky Sandbox

- Endpoint Detection and Response

- Полнодисковое шифрование

- Шифрование файлов

- Шифрование съемных дисков

- Шаблоны (шифрование данных)

- Исключения

- Настройки программы

- Отчеты и хранилище

- Настройки сети

- Интерфейс

- Управление настройками

- Обновление баз и модулей программы

- Приложение 2. Группы доверия программ

- Приложение 3. Расширения файлов для быстрой проверки съемных дисков

- Приложение 4. Типы файлов для фильтра вложений Защиты от почтовых угроз

- Приложение 5. Сетевые параметры для взаимодействия с внешними службами

- Приложение 6. События программы в журнале событий Windows

- Приложение 7. События программы в журнале событий Kaspersky Security Center

- Приложение 8. Поддерживаемые расширения файлов для Запрета запуска объектов

- Приложение 9. Поддерживаемые интерпретаторы скриптов

- Приложение 10. Область поиска IOC в реестре (RegistryItem)

- Приложение 11. Требования к IOC-файлам

- Приложение 1. Параметры программы

- Информация о стороннем коде

- Уведомления о товарных знаках

Часто задаваемые вопросы

Что нового

Обновление 11.7.0

В Kaspersky Endpoint Security для Windows 11.7.0 появились следующие возможности и улучшения:

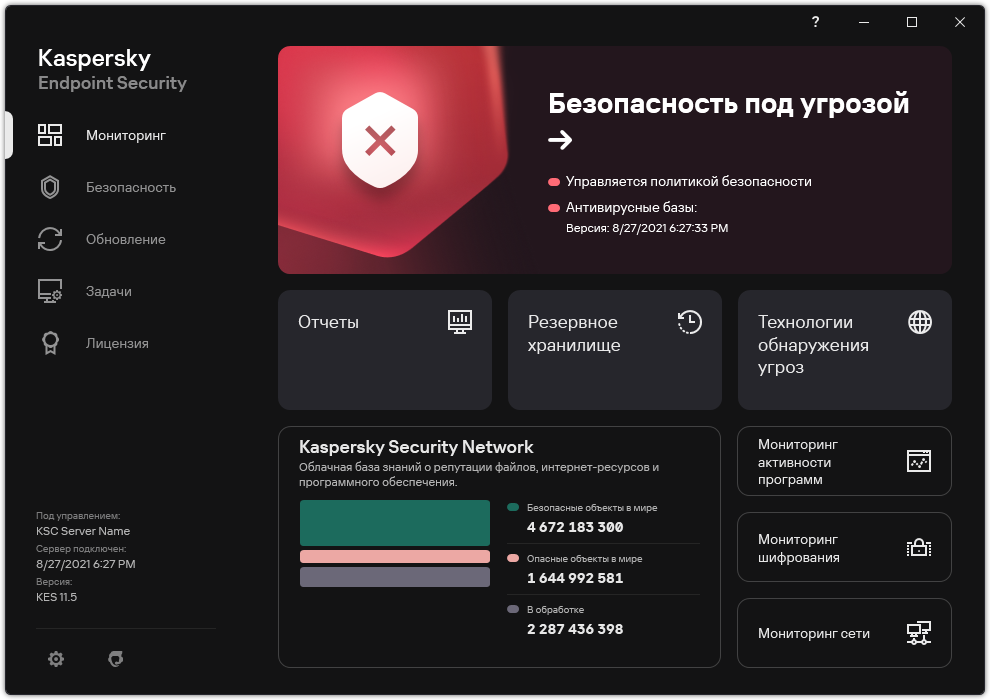

- Обновлен интерфейс программы Kaspersky Endpoint Security для Windows.

- Поддержка операционных систем Windows 11, Windows 10 21H2 и Windows Server 2022.

- Добавлены новые компоненты:

- Добавлен встроенный агент для интеграции с решением Kaspersky Sandbox. Решение Kaspersky Sandbox обнаруживает и автоматически блокирует сложные угрозы на компьютерах. Kaspersky Sandbox анализирует поведение объектов для выявления вредоносной активности и признаков целевых атак на IT-инфраструктуру организации. Анализ и проверку объектов Kaspersky Sandbox выполняет на специальных серверах с развернутыми виртуальными образами операционных систем Microsoft Window (серверы Kaspersky Sandbox). Подробнее о решении см. в справке Kaspersky Sandbox.

Теперь вам не нужен Kaspersky Endpoint Agent для работы Kaspersky Sandbox. Все функции Kaspersky Endpoint Agent будет выполнять Kaspersky Endpoint Security. Для переноса политик Kaspersky Endpoint Agent воспользуйтесь мастером миграции. Для работы всех функций Kaspersky Sandbox требуется Kaspersky Security Center версии 13.2. Подробнее о миграции с Kaspersky Endpoint Agent на Kaspersky Endpoint Security для Windows см. в справке программы.

- Добавлен встроенный агент для работы решения Kaspersky Endpoint Detection and Response Optimum. Решение Kaspersky Endpoint Detection and Response Optimum – решение, предназначенное для защиты IT-инфраструктуры организации от сложных кибернетических угроз. Функционал решения сочетает автоматическое обнаружение угроз с возможностью реагирования на эти угрозы для противостояния сложным атакам, в том числе новым эксплойтам (exploits), программам-вымогателям (ransomware), бесфайловым атакам (fileless attacks), а также методам, использующим законные системные инструменты. Подробнее о решении см. в справке Kaspersky Endpoint Detection and Response Optimum.

Теперь вам не нужен Kaspersky Endpoint Agent для работы Kaspersky Endpoint Detection and Response. Все функции Kaspersky Endpoint Agent будет выполнять Kaspersky Endpoint Security. Для переноса политик и задач Kaspersky Endpoint Agent воспользуйтесь мастером миграции. Для работы всех функций Kaspersky Endpoint Detection and Response Optimum требуется Kaspersky Security Center версии 13.2. Подробнее о миграции с Kaspersky Endpoint Agent на Kaspersky Endpoint Security для Windows см. в справке программы.

- Добавлен встроенный агент для интеграции с решением Kaspersky Sandbox. Решение Kaspersky Sandbox обнаруживает и автоматически блокирует сложные угрозы на компьютерах. Kaspersky Sandbox анализирует поведение объектов для выявления вредоносной активности и признаков целевых атак на IT-инфраструктуру организации. Анализ и проверку объектов Kaspersky Sandbox выполняет на специальных серверах с развернутыми виртуальными образами операционных систем Microsoft Window (серверы Kaspersky Sandbox). Подробнее о решении см. в справке Kaspersky Sandbox.

- Добавлен мастер миграции политик и задач Kaspersky Endpoint Agent. Мастер миграции создает новые объединенные политики и задачи для программы Kaspersky Endpoint Security для Windows. Мастер позволяет переключить работу решений Detection and Response с Kaspersky Endpoint Agent на Kaspersky Endpoint Security. К решениям Detection and Response относятся Kaspersky Sandbox, Kaspersky Endpoint Detection and Response Optimum (EDR Optimum) и Kaspersky Managed Detection and Response (MDR).

- Программа Kaspersky Endpoint Agent, входящая в комплект поставки, обновлена до версии 3.11.

При обновлении Kaspersky Endpoint Security программа определяет версию и назначение Kaspersky Endpoint Agent. Если программа Kaspersky Endpoint Agent предназначена для работы решений Kaspersky Sandbox, Kaspersky Managed Detection and Response (MDR) и Kaspersky Endpoint Detection and Response Optimum (EDR Optimum), Kaspersky Endpoint Security переключает работу этих решений на встроенный в программу агент. Для Kaspersky Sandbox и EDR Optimum программа автоматически удаляет Kaspersky Endpoint Agent. Для MDR вы можете удалить Kaspersky Endpoint Agent вручную. Если программа предназначена для работы решения Kaspersky Endpoint Detection and Response Expert (EDR Expert), Kaspersky Endpoint Security обновит версию Kaspersky Endpoint Agent. Подробнее о работе программы см. в документации к решениям "Лаборатории Касперского", которые поддерживают Kaspersky Endpoint Agent.

- Улучшена работа шифрования BitLocker:

- Добавлена возможность использовать расширенный PIN-код при шифровании диска BitLocker. Расширенный PIN-код кроме цифр позволяет использовать другие символы: заглавные и строчные латинские буквы, специальные символы и пробел.

- Добавлена возможность выключить аутентификацию BitLocker для обновления операционной системы или установки пакетов обновлений. При установке обновлений может потребоваться перезагрузить компьютер несколько раз. Для корректной установки обновлений вы можете временно выключить аутентификацию BitLocker и включить аутентификацию после установки обновлений.

- Добавлена возможность задать срок действия пароля или PIN-кода для шифрования BitLocker. По истечении срока действия пароля или PIN-кода, Kaspersky Endpoint Security запросит у пользователя новый пароль.

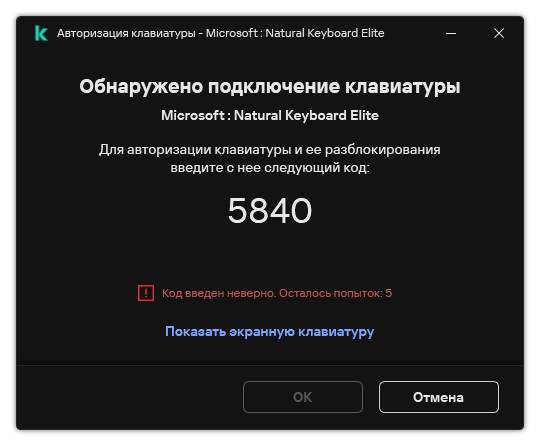

- Добавлена возможность настроить максимальное количество попыток авторизации клавиатуры для Защиты от атак BadUSB. После заданного количества неудачных попыток ввода кода авторизации USB-устройство будет заблокировано на время.

- Улучшена работа Сетевого экрана:

- Добавлена возможность задать диапазон IP-адресов для пакетных правил Сетевого экрана. Вы можете задать диапазон адресов в формате IPv4 или IPv6. Например,

192.168.1.1-192.168.1.100или12:34::2-12:34::99. - Добавлена возможность указать DNS-имена для пакетных правил Сетевого экрана вместо IP-адресов. Используйте DNS-имена только для компьютеров локальной сети или внутренних сервисов. Для работы с облачными сервисами (например, Microsoft Azure) и другими интернет-ресурсами предназначен компонент Веб-Контроль.

- Добавлена возможность задать диапазон IP-адресов для пакетных правил Сетевого экрана. Вы можете задать диапазон адресов в формате IPv4 или IPv6. Например,

- Улучшен поиск правил Веб-Контроля. Для поиска правила доступа к веб-ресурсам кроме названия правила вы можете использовать URL-адрес веб-сайта, имя пользователя, категорию содержания, тип данных.

- Улучшена работа задачи Антивирусная проверка:

- Улучшена работа задачи Антивирусная проверка в режиме простоя компьютера. Если во время проверки вы перезагрузили компьютер, Kaspersky Endpoint Security запустит задачу автоматически с того же места, где проверка была прервана.

- Оптимизирована работа задачи Антивирусная проверка. Kaspersky Endpoint Security по умолчанию запускает проверку только во время простоя компьютера. Вы можете настроить запуск проверки компьютера в свойствах задачи.

- Добавлена возможность ограничить доступ пользователя к данным, которые предоставляет инструмент Мониторинг активности программ. Мониторинг активности программ – это инструмент, предназначенный для просмотра информации об активности программ на компьютере пользователя в режиме реального времени. Администратор может скрыть Мониторинг активности программ от пользователя в свойствах политики программы.

- Улучшена безопасность управления программой через REST API. Теперь Kaspersky Endpoint Security проверяет подпись запросов, отправленных через REST API. Для управления программой вам нужно установить сертификат для идентификации запросов.

Обновление 11.6.0

В Kaspersky Endpoint Security для Windows 11.6.0 появились следующие возможности и улучшения:

- Поддержка операционной системы Windows 10 21H1. Особенности поддержки операционной системы Microsoft Windows 10 вы можете узнать в базе знаний Службы технической поддержки.

- Добавлен компонент Managed Detection and Response. Компонент обеспечивает взаимодействие с решением Kaspersky Managed Detection and Response. Kaspersky Managed Detection and Response (MDR) обеспечивает круглосуточную защиту от растущего количества угроз, способных обойти автоматические средства защиты, для организаций, которым сложно найти квалифицированных специалистов или у которых ограничены внутренние ресурсы. Подробную информацию о работе решения см. в справке Kaspersky Managed Detection and Response.

- Программа Kaspersky Endpoint Agent, входящая в комплект поставки, обновлена до версии 3.10. В Kaspersky Endpoint Agent 3.10 добавили новые функции, исправили ошибки и повысили стабильность работы. Подробнее о работе программы см. в документации к решениям "Лаборатории Касперского", которые поддерживают Kaspersky Endpoint Agent.

- Добавлена возможность управления защитой от атак типа Интенсивные сетевые запросы (англ. Network Flooding) и Сканирование портов в настройках компонента Защита от сетевых угроз.

- Добавлен новый способ создания сетевых правил для работы Сетевого экрана. Вы можете добавлять пакетные правила и правила программ для соединений, которые отображаются в окне Мониторинга сети. При этом параметры соединения для сетевого правила будут настроены автоматически.

- Улучшен интерфейс инструмента Мониторинга сети. Добавлена информация о сетевой активности: ID процессов, которые инициируют сетевую активность; тип сети (локальная сеть или интернет); локальные порты. Информация о типе сети по умолчанию скрыта.

- Добавлена возможность автоматического создания учетных записей Агента аутентификации для новых пользователей Windows. Агент позволяет пользователю пройти аутентификацию для доступа к дискам, зашифрованным с помощью технологии Шифрование диска Kaspersky, и для загрузки операционной системы. Программа проверяет информацию об учетных записях Windows на компьютере. Если Kaspersky Endpoint Security обнаружит учетную запись Windows, для которой нет учетной записи Агента аутентификации, программа создаст новую учетную запись для доступа к зашифрованным дискам. Таким образом, вам не нужно вручную добавлять учетные записи Агента аутентификации для компьютеров с уже зашифрованными дисками.

- Добавлена возможность контролировать процесс шифрования дисков в интерфейсе программы на компьютерах пользователей (Шифрование диска Kaspersky и BitLocker). Вы можете запустить инструмент Мониторинг шифрования из главного окна программы.

Kaspersky Endpoint Security для Windows

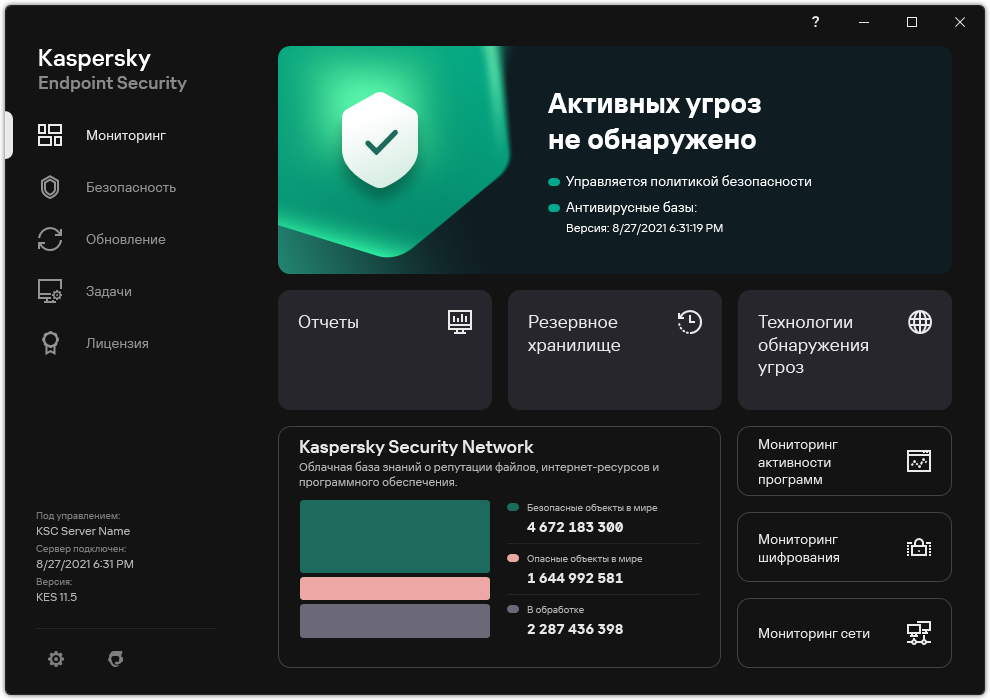

Kaspersky Endpoint Security для Windows (далее также Kaspersky Endpoint Security) обеспечивает комплексную защиту компьютера от различного вида угроз, сетевых и мошеннических атак.

Технологии обнаружения угроз

Kaspersky Endpoint Security использует модель на основе машинного обучения. Модель разработана специалистами "Лаборатории Касперского". Далее модель постоянно получает данные об угрозах из KSN (обучение модели).

Kaspersky Endpoint Security получает данные об угрозах из Kaspersky Security Network. Kaspersky Security Network (KSN) – это инфраструктура облачных служб, предоставляющая доступ к оперативной базе знаний "Лаборатории Касперского" о репутации файлов, интернет-ресурсов и программного обеспечения.

Kaspersky Endpoint Security использует данные об угрозах, добавленные вирусными аналитиками "Лаборатории Касперского". Вирусные аналитики проверяют объекты, если определить репутацию объекта автоматически не удалось. |

Kaspersky Endpoint Security анализирует активность объекта в режиме реального времени.

Kaspersky Endpoint Security получает данные от системы автоматического анализа объектов. Система обрабатывает все объекты, которые поступают в "Лабораторию Касперского". Далее система определяет репутацию объекта и добавляет данные в антивирусные базы. Если системе не удалось определить репутацию объекта, система отправляет запрос вирусным аналитикам "Лаборатории Касперского".

Kaspersky Endpoint Security проверяет объект на виртуальной машине. Kaspersky Sandbox анализирует поведение объекта и принимает решение о его репутации. Технология доступна, только если вы используете решение Kaspersky Sandbox. |

Компоненты программы

Каждый тип угроз обрабатывается отдельным компонентом. Можно включать и выключать компоненты независимо друг от друга, а также настраивать параметры их работы.

Компоненты программы

Раздел |

Компонент |

|---|---|

Базовая защита

|

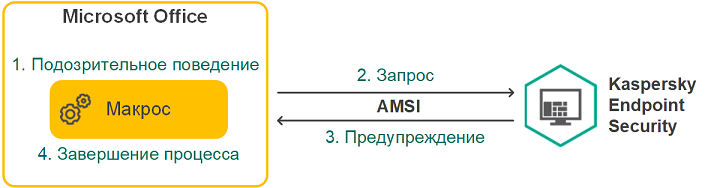

Защита от файловых угроз Компонент Защита от файловых угроз позволяет избежать заражения файловой системы компьютера. По умолчанию компонент Защита от файловых угроз постоянно находится в оперативной памяти компьютера. Компонент проверяет файлы на всех дисках компьютера, а также на подключенных дисках. Компонент обеспечивает защиту компьютера с помощью антивирусных баз, облачной службы Kaspersky Security Network и эвристического анализа. Защита от веб-угроз Компонент Защита от веб-угроз предотвращает загрузку вредоносных файлов из интернета, а также блокирует вредоносные и фишинговые веб-сайты. Компонент обеспечивает защиту компьютера с помощью антивирусных баз, облачной службы Kaspersky Security Network и эвристического анализа. Защита от почтовых угроз Компонент Защита от почтовых угроз проверяет вложения входящих и исходящих сообщений электронной почты на наличие в них вирусов и других программ, представляющих угрозу. Также компонент проверяет сообщения на наличие вредоносных и фишинговых ссылок. По умолчанию компонент Защита от почтовых угроз постоянно находится в оперативной памяти компьютера и проверяет все сообщения, получаемые или отправляемые по протоколам POP3, SMTP, IMAP, NNTP или в почтовом клиенте Microsoft Office Outlook (MAPI). Компонент обеспечивает защиту компьютера с помощью антивирусных баз, облачной службы Kaspersky Security Network и эвристического анализа. Защита от сетевых угроз Компонент Защита от сетевых угроз (англ. IDS – Intrusion Detection System) отслеживает во входящем сетевом трафике активность, характерную для сетевых атак. Обнаружив попытку сетевой атаки на компьютер пользователя, Kaspersky Endpoint Security блокирует сетевое соединение с атакующим компьютером. Описания известных в настоящее время видов сетевых атак и методов борьбы с ними содержатся в базах Kaspersky Endpoint Security. Список сетевых атак, которые обнаруживает компонент Защита от сетевых угроз, пополняется в процессе обновления баз и модулей программы. Сетевой экран Сетевой экран блокирует несанкционированные подключения к компьютеру во время работы в интернете или локальной сети. Также Сетевой экран контролирует сетевую активность программ на компьютере. Это позволяет защитить локальную сеть организации от кражи персональных данных и других атак. Компонент обеспечивает защиту компьютера с помощью антивирусных баз, облачной службы Kaspersky Security Network и предустановленных сетевых правил. Защита от атак BadUSB Компонент Защита от атак BadUSB позволяет предотвратить подключение к компьютеру зараженных USB-устройств, имитирующих клавиатуру. AMSI-защита Компонент AMSI-защита предназначен для поддержки интерфейса Antimalware Scan Interface от Microsoft. Интерфейс Antimalware Scan Interface (AMSI) позволяет сторонним приложениям с поддержкой AMSI отправлять объекты (например, скрипты PowerShell) в Kaspersky Endpoint Security для дополнительной проверки и получать результаты проверки этих объектов. |

Продвинутая защита

|

Kaspersky Security Network Kaspersky Security Network (KSN) – это инфраструктура облачных служб, предоставляющая доступ к оперативной базе знаний "Лаборатории Касперского" о репутации файлов, интернет-ресурсов и программного обеспечения. Использование данных Kaspersky Security Network обеспечивает более высокую скорость реакции Kaspersky Endpoint Security на неизвестные угрозы, повышает эффективность работы некоторых компонентов защиты, а также снижает вероятность ложных срабатываний. Если вы участвуете в Kaspersky Security Network, программа Kaspersky Endpoint Security получает от служб KSN сведения о категории и репутации проверяемых файлов, а также сведения о репутации проверяемых веб-адресов. Анализ поведения Компонент Анализ поведения получает данные о действиях программ на вашем компьютере и предоставляет эту информацию другим компонентам защиты для повышения эффективности их работы. Компонент Анализ поведения использует шаблоны опасного поведения программ. Если активность программы совпадает с одним из шаблонов опасного поведения, Kaspersky Endpoint Security выполняет выбранное ответное действие. Функциональность Kaspersky Endpoint Security, основанная на шаблонах опасного поведения, обеспечивает проактивную защиту компьютера. Защита от эксплойтов Компонент Защита от эксплойтов отслеживает программный код, который использует уязвимости на компьютере для получения эксплойтом прав администратора или выполнения вредоносных действий. Эксплойты, например, используют атаку на переполнение буфера обмена. Для этого эксплойт отправляет большой объем данных в уязвимую программу. При обработке этих данных уязвимая программа выполняет вредоносный код. В результате этой атаки эксплойт может запустить несанкционированную установку вредоносного ПО. Если попытка запустить исполняемый файл из уязвимой программы не была произведена пользователем, то Kaspersky Endpoint Security блокирует запуск этого файла или информирует пользователя. Предотвращение вторжений Компонент Предотвращение вторжений (англ. HIPS – Host Intrusion Prevention System) предотвращает выполнение программами опасных для системы действий, а также обеспечивает контроль доступа к ресурсам операционной системы и персональным данным. Компонент обеспечивает защиту компьютера с помощью антивирусных баз и облачной службы Kaspersky Security Network. Откат вредоносных действий Компонент Откат вредоносных действий позволяет Kaspersky Endpoint Security выполнить откат действий, произведенных вредоносными программами в операционной системе. |

Контроль безопасности

|

Контроль программ Контроль программ управляет запуском программ на компьютерах пользователей. Это позволяет выполнить политику безопасности организации при использовании программ. Также Контроль программ снижает риск заражения компьютера, ограничивая доступ к программам. Контроль устройств Контроль устройств управляет доступом пользователей к установленным или подключенным к компьютеру устройствам (например, жестким дискам, камере или модулю Wi-Fi). Это позволяет защитить компьютер от заражения при подключении этих устройств и предотвратить потерю или утечку данных. Веб-Контроль Веб-Контроль управляет доступом пользователей к веб-ресурсам. Это позволяет уменьшить расход трафика и сократить нецелевое использование рабочего времени. При попытке пользователя открыть веб-сайт, доступ к которому ограничен Веб-Контролем, Kaspersky Endpoint Security заблокирует доступ или покажет предупреждение. Адаптивный контроль аномалий Компонент Адаптивный контроль аномалий отслеживает и блокирует действия, нехарактерные для компьютеров сети организации. Для отслеживания нехарактерных действий Адаптивный контроль аномалий использует набор правил (например, правило Запуск Windows PowerShell из офисной программы). Правила созданы специалистами "Лаборатории Касперского" на основе типичных сценариев вредоносной активности. Вы можете выбрать поведение Адаптивного контроля аномалий для каждого из правил и, например, разрешить запуск PowerShell-скриптов для автоматизации решения корпоративных задач. Kaspersky Endpoint Security обновляет набор правил с базами программы. |

Шифрование

|

Шифрование файлов Компонент позволяет создавать правила шифрования файлов. Вы можете выбрать для шифрования стандартные папки, выбрать папку вручную или выбрать отдельные файлы по расширению. Полнодисковое шифрование Компонент позволяет зашифровать диск с помощью следующих технологий: Шифрование диска Kaspersky или Шифрование диска BitLocker. Шифрование съемных дисков Компонент позволяет защитить данные на съемных дисках. Вы можете использовать следующие виды шифрования: полнодисковое шифрование (FDE) и шифрование файлов (FLE). |

Detection and Response

|

Endpoint Detection and Response Встроенный агент для работы решения Kaspersky Endpoint Detection and Response Optimum (далее также "EDR Optimum"). Решение Kaspersky Endpoint Detection and Response Optimum – решение, предназначенное для защиты IT-инфраструктуры организации от сложных кибернетических угроз. Функционал решения сочетает автоматическое обнаружение угроз с возможностью реагирования на эти угрозы для противостояния сложным атакам, в том числе новым эксплойтам (exploits), программам-вымогателям (ransomware), бесфайловым атакам (fileless attacks), а также методам, использующим законные системные инструменты. Подробнее о решении см. в справке Kaspersky Endpoint Detection and Response Optimum. Kaspersky Sandbox Компонент обеспечивает взаимодействие с решением Kaspersky Sandbox. Решение Kaspersky Sandbox обнаруживает и автоматически блокирует сложные угрозы на компьютерах. Kaspersky Sandbox анализирует поведение объектов для выявления вредоносной активности и признаков целевых атак на IT-инфраструктуру организации. Kaspersky Sandbox выполняет анализ и проверку объектов на специальных серверах с развернутыми виртуальными образами операционных систем Microsoft Windows (серверы Kaspersky Sandbox). Подробнее о решении см. в справке Kaspersky Sandbox. Managed Detection and Response Встроенный агент для работы решения Kaspersky Managed Detection and Response. Kaspersky Managed Detection and Response (MDR) – решение, которое автоматически обнаруживает и анализирует инциденты безопасности в вашей инфраструктуре. Для этого MDR использует данные телеметрии, полученные от конечных точек, и машинное обучение. Данные об инцидентах MDR передает экспертам "Лаборатории Касперского". Далее эксперты могут самостоятельно обработать инцидент и, например, добавить новую запись в антивирусные базы. Или эксперты могут дать рекомендации по обработке инцидента и, например, предложить изолировать компьютер от сети. Подробную информацию о работе решения см. в справке Kaspersky Managed Detection and Response. |

В дополнение к постоянной защите, реализуемой компонентами программы, рекомендуется периодически выполнять проверку компьютера на присутствие вирусов и других программ, представляющих угрозу. Это нужно делать для того, чтобы исключить возможность распространения вредоносных программ, которые не были обнаружены компонентами, например, из-за установленного низкого уровня защиты.

Чтобы поддерживать защиту компьютера в актуальном состоянии, требуется обновление баз и модулей программы, используемых в работе программы. По умолчанию программа обновляется автоматически, но при необходимости вы можете вручную обновить базы и модули программы.

В программе Kaspersky Endpoint Security предусмотрены следующие задачи:

- Проверка целостности. Kaspersky Endpoint Security проверяет модули программы, находящиеся в папке установки программы, на наличие повреждений или изменений. Если модуль программы имеет некорректную цифровую подпись, то такой модуль считается поврежденным.

- Полная проверка. Kaspersky Endpoint Security выполняет проверку операционной системы, включая память ядра, загружаемые при запуске операционной системы объекты, загрузочные секторы, резервное хранилище операционной системы, а также все жесткие и съемные диски.

- Выборочная проверка. Kaspersky Endpoint Security проверяет объекты, выбранные пользователем.

- Проверка важных областей. Kaspersky Endpoint Security проверяет память ядра, загружаемые при запуске операционной системы объекты и загрузочные секторы.

- Обновление. Kaspersky Endpoint Security загружает обновленные базы и модули программы. Это обеспечивает актуальность защиты компьютера от вирусов и других программ, представляющих угрозу.

- Откат последнего обновления. Kaspersky Endpoint Security отменяет последнее обновление баз и модулей. Это позволяет вернуться к использованию предыдущих баз и модулей программы при необходимости, например, в том случае, если новая версия баз содержит некорректную сигнатуру, из-за которой Kaspersky Endpoint Security блокирует безопасную программу.

Служебные функции программы

Kaspersky Endpoint Security включает ряд служебных функций. Служебные функции предусмотрены для поддержки программы в актуальном состоянии, для расширения возможностей использования программы, для оказания помощи в работе.

- Отчеты. В процессе работы программы для каждого компонента формируется отчет. Также в отчетах вы можете отслеживать результаты выполнения задач. Отчеты содержат списки событий, произошедших во время работы Kaspersky Endpoint Security, и всех выполненных программой операций. В случае возникновения проблем отчеты можно отправлять в "Лабораторию Касперского", чтобы специалисты Службы технической поддержки могли подробнее изучить ситуацию.

- Резервное хранилище. Если в ходе проверки компьютера на вирусы и другие программы, представляющие угрозу, программа обнаруживает зараженные файлы, она блокирует эти файлы. Копии вылеченных и удаленных файлов Kaspersky Endpoint Security сохраняет в резервном хранилище. Файлы, которые не были обработаны по каким-либо причинам, Kaspersky Endpoint Security помещает в список активных угроз. Вы можете проверять файлы, восстанавливать файлы в папку их исходного размещения, а также очищать хранилище данных.

- Уведомления. Служба уведомлений позволяет пользователю отслеживать события, влияющие на состояние защиты компьютера и работу Kaspersky Endpoint Security. Уведомления могут доставляться на экран или по электронной почте.

- Kaspersky Security Network. Участие пользователя в Kaspersky Security Network позволяет повысить эффективность защиты компьютера за счет оперативного использования информации о репутации файлов, веб-ресурсов и программного обеспечения, полученной от пользователей во всем мире.

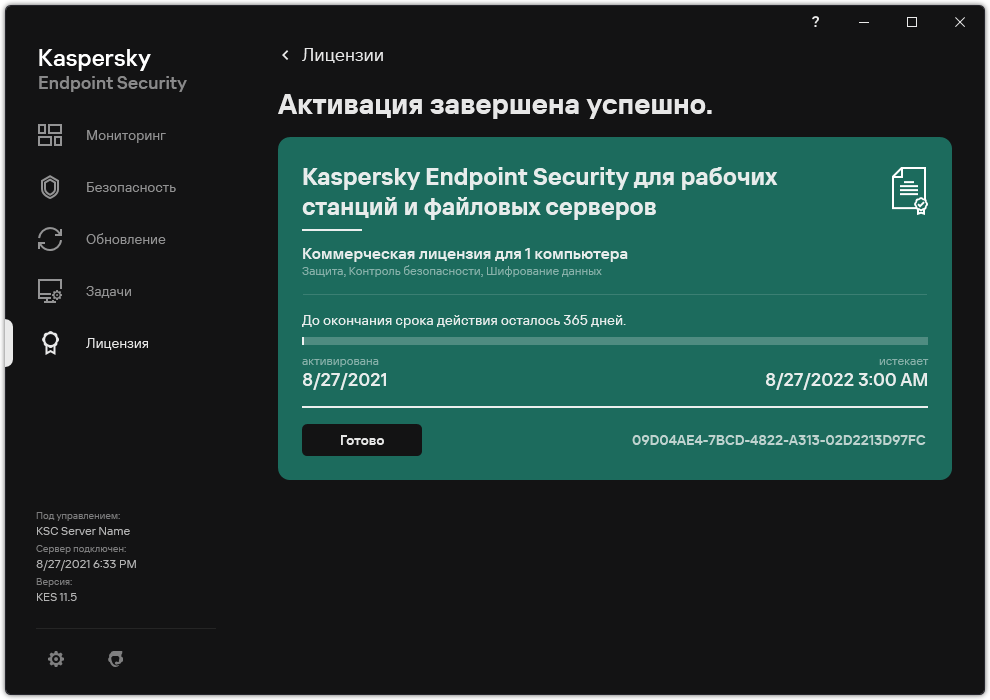

- Лицензия. Приобретение лицензии обеспечивает полнофункциональную работу программы, доступ к обновлению баз и модулей программы, а также консультации по телефону и электронной почте по вопросам, связанным с установкой, настройкой и использованием программы.

- Поддержка. Все зарегистрированные пользователи Kaspersky Endpoint Security могут обращаться за помощью к специалистам Службы технической поддержки. Вы можете отправить запрос в Службу технической поддержки "Лаборатории Касперского" с портала Kaspersky CompanyAccount или позвонить в Службу технической поддержки по телефону.

Если во время работы программы возникают ошибки или зависания, программа может быть автоматически перезапущена.

Если в работе программы возникают повторяющиеся ошибки, которые приводят к прекращению работы, программа выполняет следующие действия:

- Выключает функции контроля и защиты (функция шифрования продолжает работать).

- Уведомляет пользователя о выключении функций.

- После обновления антивирусных баз или применения обновлений модулей программы пытается восстановить работоспособность.

Комплект поставки

Комплект поставки содержит следующие дистрибутивы:

- Strong encryption (AES256)

Дистрибутив содержит криптографические средства, реализующие криптографический алгоритм AES (Advanced Encryption Standard) с эффективной длиной ключа 256 бит.

- Lite encryption (AES56)

Дистрибутив содержит криптографические средства, реализующие криптографический алгоритм AES с эффективной длиной ключа 56 бит.

Каждый дистрибутив содержит следующие файлы:

|

Пакет установки Kaspersky Endpoint Security. |

|

Файлы, необходимые для установки программы всеми доступными способами. |

|

Файл для создания инсталляционного пакета Kaspersky Endpoint Security. |

|

Пакет установки плагина управления Kaspersky Endpoint Security для Kaspersky Security Center. |

|

Файлы пакетов обновлений, которые используются при установке программы. |

|

Файлы для удаления несовместимого программного обеспечения. |

|

Файл со списком несовместимого программного обеспечения. |

|

Файл, с помощью которого вы можете ознакомиться с условиями участия в Kaspersky Security Network. |

|

Файл, с помощью которого вы можете ознакомиться с Лицензионным соглашением и Политикой конфиденциальности. |

|

Файл, содержащий внутренние параметры дистрибутива. |

|

Пакет установки программы Kaspersky Endpoint Agent, необходимой для интеграции с другими решениями "Лаборатории Касперского" (например, Kaspersky Sandbox). |

|

Пакет установки Microsoft .NET Framework. |

|

Архив с файлами, необходимыми для установки веб-плагина Kaspersky Endpoint Security. |

Не рекомендуется изменять значения этих параметров. Если вы хотите изменить параметры установки, используйте файл setup.ini.

В начало

Аппаратные и программные требования

Для функционирования Kaspersky Endpoint Security компьютер должен удовлетворять следующим требованиям.

Минимальные общие требования:

- 2 ГБ свободного места на жестком диске;

- процессор:

- рабочая станция – 1 ГГц;

- сервер – 1.4 ГГц;

- поддержка инструкций SSE2.

- оперативная память:

- рабочая станция (x86) – 1 ГБ;

- рабочая станция (x64) – 2 ГБ;

- сервер – 2 ГБ.

- Microsoft .NET Framework 4.0 или выше.

Поддерживаемые операционные системы для рабочих станций:

- Windows 7 Home / Professional / Ultimate / Enterprise Service Pack 1 и выше;

- Windows 8 Professional / Enterprise;

- Windows 8.1 Professional / Enterprise;

- Windows 10 Home / Pro / Pro для рабочих станций / Education / Enterprise;

- Windows 11.

Алгоритм подписи модулей SHA-1 больше не поддерживается Microsoft. Для успешной установки Kaspersky Endpoint Security на компьютер под управлением операционной системы Microsoft Windows 7 необходимо установить на компьютер обновление KB4474419. Подробнее об этом обновлении см. на сайте Службы технической поддержки Microsoft.

Особенности поддержки операционной системы Microsoft Windows 10 вы можете узнать в базе знаний Службы технической поддержки.

Особенности поддержки операционной системы Microsoft Windows 11 вы можете узнать в базе знаний Службы технической поддержки.

Поддерживаемые операционные системы для серверов:

- Windows Small Business Server 2011 Essentials / Standard (64-разрядная);

Microsoft Small Business Server 2011 Standard (64-разрядная) поддерживается только с установленным Service Pack 1 для Microsoft Windows Server 2008 R2.

- Windows MultiPoint Server 2011 (64-разрядная);

- Windows Server 2008 R2 Foundation / Standard / Enterprise / Datacenter Service Pack 1 и выше;

- Windows Server 2012 Foundation / Essentials / Standard / Datacenter;

- Windows Server 2012 R2 Foundation / Essentials / Standard / Datacenter;

- Windows Server 2016 Essentials / Standard / Datacenter;

- Windows Server 2019 Essentials / Standard / Datacenter;

- Windows Server 2022.

Алгоритм подписи модулей SHA-1 больше не поддерживается Microsoft. Для успешной установки Kaspersky Endpoint Security на компьютер под управлением операционной системы Microsoft Windows Server 2008 R2 необходимо установить на компьютер обновление KB4474419. Подробнее об этом обновлении см. на сайте Службы технической поддержки Microsoft.

Особенности поддержки операционной системы Microsoft Windows Server 2016 и Microsoft Windows Server 2019 вы можете узнать в базе знаний Службы технической поддержки.

Особенности поддержки операционной системы Microsoft Windows Server 2022 вы можете узнать в базе знаний Службы технической поддержки.

Поддерживаемые типы терминальных серверов:

- Microsoft Remote Desktop Services на базе Windows Server 2008 R2 SP1;

- Microsoft Remote Desktop Services на базе Windows Server 2012;

- Microsoft Remote Desktop Services на базе Windows Server 2012 R2;

- Microsoft Remote Desktop Services на базе Windows Server 2016;

- Microsoft Remote Desktop Services на базе Windows Server 2019.

Поддерживаемые виртуальные платформы:

- VMware Workstation 16.1.1 Pro;

- VMware ESXi 7.0 Update 2a;

- Microsoft Hyper-V Server 2019;

- Citrix Virtual Apps and Desktops 7 2103;

- Citrix Provisioning 2012;

- Citrix Hypervisor 8.2 LTSR.

Kaspersky Endpoint Security поддерживает работу со следующими версиями Kaspersky Security Center:

- Kaspersky Security Center 11;

- Kaspersky Security Center 12;

- Kaspersky Security Center 12 Patch A;

- Kaspersky Security Center 12 Patch B;

- Kaspersky Security Center 13;

- Kaspersky Security Center 13.1;

- Kaspersky Security Center 13.2.

Сравнение функций программы в зависимости от типа операционной системы

Набор доступных функций Kaspersky Endpoint Security зависит от типа операционной системы: рабочая станция или сервер (см. таблицу ниже).

Сравнение функций Kaspersky Endpoint Security

Функция |

Рабочая станция |

Сервер |

|---|---|---|

Продвинутая защита |

|

|

Kaspersky Security Network |

|

|

Анализ поведения |

|

|

Защита от эксплойтов |

|

|

Предотвращение вторжений |

|

– |

Откат вредоносных действий |

|

|

Базовая защита |

|

|

Защита от файловых угроз |

|

|

Защита от веб-угроз |

|

– |

Защита от почтовых угроз |

|

– |

Сетевой экран |

|

|

Защита от сетевых угроз |

|

|

Защита от атак BadUSB |

|

|

AMSI-защита |

|

|

Контроль безопасности |

|

|

Контроль программ |

|

|

Контроль устройств |

|

– |

Веб-Контроль |

|

– |

Адаптивный контроль аномалий |

|

– |

Шифрование данных |

|

|

Шифрование диска Kaspersky |

|

– |

Шифрование диска BitLocker |

|

|

Шифрование файлов |

|

– |

Шифрование съемных дисков |

|

– |

Detection and Response |

|

|

Kaspersky Endpoint Agent |

|

|

Endpoint Detection and Response Optimum |

|

|

Kaspersky Sandbox |

|

|

Managed Detection and Response |

|

|

Сравнение функций программы в зависимости от инструментов управления

Набор доступных функций Kaspersky Endpoint Security зависит от инструментов управления (см. таблицу ниже).

Вы можете управлять программой с помощью следующих консолей Kaspersky Security Center:

- Консоль администрирования. Оснастка к Microsoft Management Console (MMC), которая устанавливается на рабочее место администратора.

- Web Console. Компонент Kaspersky Security Center, который устанавливается на Сервер администрирования. Вы можете работать в Web Console через браузер на любом компьютере, который имеет доступ к Серверу администрирования.

Вы также можете управлять программой с помощью Kaspersky Security Center Cloud Console. Kaspersky Security Center Cloud Console – это облачная версия Kaspersky Security Center. То есть, Сервер администрирования и другие компоненты Kaspersky Security Center установлены в облачной инфраструктуре "Лаборатории Касперского". Подробнее об управлении программой с помощью Kaspersky Security Center Cloud Console см. в справке Kaspersky Security Center Cloud Console.

Сравнение функций Kaspersky Endpoint Security

Функция |

Kaspersky Security Center |

Kaspersky Security Center |

|

|---|---|---|---|

|

Консоль администрирования |

Web Console |

Cloud Console |

Продвинутая защита |

|

|

|

Kaspersky Security Network |

|

|

|

Kaspersky Private Security Network |

|

|

– |

Анализ поведения |

|

|

|

Защита от эксплойтов |

|

|

|

Предотвращение вторжений |

|

|

|

Откат вредоносных действий |

|

|

|

Базовая защита |

|

|

|

Защита от файловых угроз |

|

|

|

Защита от веб-угроз |

|

|

|

Защита от почтовых угроз |

|

|

|

Сетевой экран |

|

|

|

Защита от сетевых угроз |

|

|

|

Защита от атак BadUSB |

|

|

|

Managed Detection and Response |

|

|

|

AMSI-защита |

|

|

|

Контроль безопасности |

|

|

|

Контроль программ |

|

|

|

Контроль устройств |

|

|

|

Веб-Контроль |

|

|

|

Адаптивный контроль аномалий |

|

|

|

Шифрование данных |

|

|

|

Шифрование диска Kaspersky |

|

|

– |

Шифрование диска BitLocker |

|

|

|

Шифрование файлов |

|

|

– |

Шифрование съемных дисков |

|

|

– |

Detection and Response |

|

|

|

Kaspersky Endpoint Agent |

|

|

|

Endpoint Detection and Response Optimum (EDR) |

– |

|

|

Kaspersky Sandbox |

– |

|

|

Managed Detection and Response |

|

|

|

Задачи |

|

|

|

Добавление ключа |

|

|

|

Изменение состава компонентов программы |

|

|

|

Инвентаризация |

|

|

|

Обновление |

|

|

|

Откат обновления |

|

|

|

Поиск вирусов |

|

|

|

Проверка целостности |

|

|

– |

Удаление данных |

|

|

|

Управление учетными записями Агента аутентификации (Шифрование диска Kaspersky) |

|

|

– |

Поиск IOC (EDR) |

– |

|

|

Помещение файла на карантин (EDR) |

– |

|

|

Получение файла (EDR) |

– |

|

|

Удаление файла (EDR) |

– |

|

|

Запуск процесса (EDR) |

– |

|

|

Завершение процесса (EDR) |

– |

|

|

Совместимость с другими программами

Kaspersky Endpoint Security проверяет компьютер на наличие программ "Лаборатории Касперского" перед установкой. Также программа проверяет компьютер на наличие несовместимого программного обеспечения. Список несовместимого ПО приведен в файле incompatible.txt в комплекте поставки.

![]() ЗАГРУЗИТЬ ФАЙЛ INCOMPATIBLE.TXT

ЗАГРУЗИТЬ ФАЙЛ INCOMPATIBLE.TXT

Программа Kaspersky Endpoint Security несовместима со следующими программами "Лаборатории Касперского":

- Kaspersky Small Office Security.

- Kaspersky Internet Security.

- Kaspersky Anti-Virus.

- Kaspersky Total Security.

- Kaspersky Safe Kids.

- Kaspersky Free.

- Kaspersky Anti-Ransomware Tool.

- Kaspersky Anti Targeted Attack Platform (в том числе компонент Endpoint Sensor).

- Kaspersky Sandbox (в том числе Kaspersky Endpoint Agent).

- Kaspersky Endpoint Detection and Response (в том числе компонент Endpoint Sensor).

Если на компьютере установлен компонент Endpoint Agent с помощью инструментов развертывания других программ "Лаборатории Касперского", при установке Kaspersky Endpoint Security компонент будет удален автоматически. При этом Kaspersky Endpoint Security может включать в себя компонент Endpoint Sensor / Kaspersky Endpoint Agent, если в списке компонентов программы вы выбрали Endpoint Agent.

- Kaspersky Security для виртуальных сред Легкий агент.

- Kaspersky Fraud Prevention for Endpoint.

- Kaspersky Security для Windows Server.

- Kaspersky Embedded Systems Security.

Если на компьютере установлены программы "Лаборатории Касперского" из списка, Kaspersky Endpoint Security удаляет эти программы. Дождитесь завершения этого процесса, чтобы продолжить установку Kaspersky Endpoint Security.

В начало

Установка и удаление программы

Программа Kaspersky Endpoint Security может быть установлена на компьютер следующими способами:

- локально с помощью мастера установки программы.

- локально из командной строки.

- удаленно с помощью Kaspersky Security Center.

- удаленно через редактор управления групповыми политиками Microsoft Windows (подробнее см. на сайте Службы технической поддержки Microsoft).

- удаленно с помощью System Center Configuration Manager.

Вы можете настроить параметры установки программы несколькими способами. Если вы одновременно используете несколько способов настройки параметров, Kaspersky Endpoint Security применяет параметры с наивысшим приоритетом. Kaspersky Endpoint Security использует следующий порядок приоритетов:

- Параметры, полученные из файла setup.ini.

- Параметры, полученные из файла installer.ini.

- Параметры, полученные из командной строки.

Перед началом установки Kaspersky Endpoint Security (в том числе удаленной) рекомендуется закрыть все работающие программы.

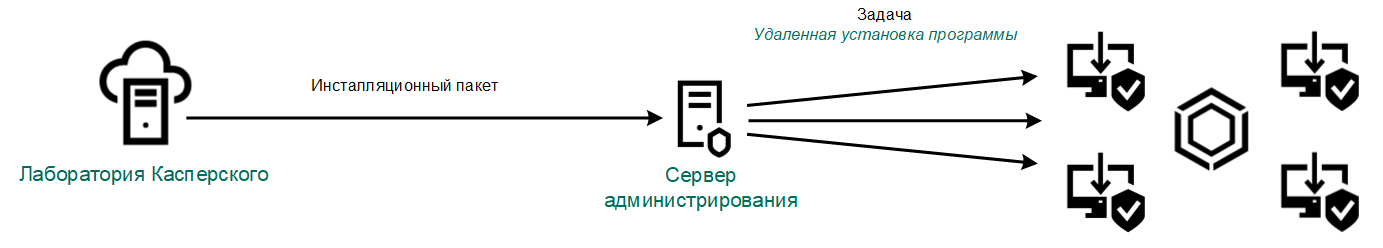

Развертывание через Kaspersky Security Center

Kaspersky Endpoint Security можно разворачивать на компьютерах в сети организации несколькими способами. Вы можете выбрать наиболее подходящий для вашей организации способ развертывания, а также использовать несколько способов развертывания одновременно. Kaspersky Security Center поддерживает следующие основные способы развертывания:

- Установка программы с помощью мастера развертывания защиты.

Стандартный способ установки, который удобен, если вас удовлетворяют параметры Kaspersky Endpoint Security по умолчанию и в вашей организации простая инфраструктура, которая не требует специальной настройки.

- Установка программы с помощью задачи удаленной установки.

Универсальный способ установки, который позволяет настроить параметры Kaspersky Endpoint Security и гибко управлять задачами удаленной установки. Установка Kaspersky Endpoint Security состоит из следующих этапов:

Kaspersky Security Center также поддерживает другие способы установки Kaspersky Endpoint Security, например, развертывание в составе образа операционной системы. Подробнее о других способах развертывания см. в справке Kaspersky Security Center.

Стандартная установка программы

Для установки программы на компьютерах организации в Kaspersky Security Center предусмотрен мастер развертывания защиты. Мастер развертывания защиты включает в себя следующие основные действия:

- Выбор инсталляционного пакета Kaspersky Endpoint Security.

Инсталляционный пакет – набор файлов, формируемый для удаленной установки программы "Лаборатории Касперского" при помощи Kaspersky Security Center. Инсталляционный пакет содержит набор параметров, необходимых для установки программы и обеспечения ее работоспособности сразу после установки. Инсталляционный пакет создается на основании файлов с расширениями kpd и kud, входящих в состав дистрибутива программы. Инсталляционный пакет Kaspersky Endpoint Security общий для всех поддерживаемых версий операционной системы Windows и типов архитектуры процессора.

- Создание задачи Сервера администрирования Kaspersky Security Center Удаленная установка программы.

Развертывание Kaspersky Endpoint Security

Как запустить мастер развертывания защиты в Консоли администрирования (MMC)

Как запустить мастер развертывания защиты в Web Console и Cloud Console

В начало

Создание инсталляционного пакета

Инсталляционный пакет – набор файлов, формируемый для удаленной установки программы "Лаборатории Касперского" при помощи Kaspersky Security Center. Инсталляционный пакет содержит набор параметров, необходимых для установки программы и обеспечения ее работоспособности сразу после установки. Инсталляционный пакет создается на основании файлов с расширениями kpd и kud, входящих в состав дистрибутива программы. Инсталляционный пакет Kaspersky Endpoint Security общий для всех поддерживаемых версий операционной системы Windows и типов архитектуры процессора.

Как создать инсталляционный пакет в Консоли администрирования (MMC)

Как создать инсталляционный пакет в Web Console и Cloud Console

Параметры инсталляционного пакета

Раздел |

Описание |

|---|---|

Компоненты защиты |

В этом разделе вы можете выбрать компоненты программы, которые будут доступны. Вы можете изменить состав компонентов программы позднее с помощью задачи Изменение состава компонентов программы. Компоненты Защита от атак BadUSB, Endpoint Agent и компоненты шифрования данных не устанавливаются по умолчанию. Эти компоненты можно добавить в параметрах инсталляционного пакета. |

Настройки установки |

Добавить путь к программе в переменную окружения %PATH%. Вы можете добавить путь установки в переменную %PATH% для удобства использования интерфейса командной строки. Не защищать процесс установки программы. Защита установки включает в себя защиту от подмены дистрибутива вредоносными программами, блокирование доступа к папке установки Kaspersky Endpoint Security и блокирование доступа к разделу системного реестра с ключами программы. Выключать защиту процесса установки рекомендуется в том случае, когда иначе невозможно выполнить установку программы (например, такая ситуация может возникнуть при удаленной установке через Windows Remote Desktop). Обеспечить совместимость с Citrix PVS. Вы можете включить поддержку Citrix Provisioning Services для установки Kaspersky Endpoint Security на виртуальную машину. Путь к папке для установки программы. Вы можете изменить путь установки Kaspersky Endpoint Security на клиентском компьютере. По умолчанию программа устанавливается в папку Конфигурационный файл. Вы можете загрузить файл, который задает параметры работы Kaspersky Endpoint Security. Вы можете создать конфигурационный файл в локальном интерфейсе программы. |

Обновление баз в инсталляционном пакете

Инсталляционный пакет содержит антивирусные базы из хранилища Сервера администрирования, актуальные при создании инсталляционного пакета. После создания инсталляционного пакета вы можете обновлять антивирусные базы в инсталляционном пакете. Это позволяет уменьшить расход трафика на обновление антивирусных баз после установки Kaspersky Endpoint Security.

Чтобы обновить антивирусные базы в хранилище Сервера администрирования, используйте задачу Сервера администрирования Загрузка обновлений в хранилище Сервера администрирования. Подробнее об обновлении антивирусных баз в хранилище Сервера администрирования см. в справке Kaspersky Security Center.

Вы можете обновлять базы в инсталляционном пакете только в Консоли администрирования и Kaspersky Security Center Web Console. Обновлять базы в инсталляционном пакете в программе Kaspersky Security Center Cloud Console невозможно.

Как обновить антивирусные базы в инсталляционном пакете через Консоль администрирования (MMC)

Как обновить антивирусные базы в инсталляционном пакете через Web Console

В начало

Создание задачи удаленной установки

Для удаленной установки Kaspersky Endpoint Security предназначена задача Удаленная установка программы. Задача Удаленная установка программы позволяет развернуть инсталляционный пакет программы на все компьютеры организации. Перед развертыванием инсталляционного пакета вы можете обновить антивирусные базы внутри пакета, а также выбрать доступные компоненты программы в свойствах инсталляционного пакета.

Как создать задачу удаленной установки в Консоли администрирования (MMC)

Как создать задачу удаленной установки в Web Console и Cloud Console

В начало

Локальная установка программы с помощью мастера

Интерфейс мастера установки программы состоит из последовательности окон, соответствующих шагам установки программы.

Чтобы установить программу или обновить предыдущую версию программы с помощью мастера установки программы, выполните следующие действия:

- Скопируйте папку комплекта поставки на компьютер пользователя.

- Запустите файл setup_kes.exe.

Запустится мастер установки программы.

Подготовка к установке

Перед установкой Kaspersky Endpoint Security на компьютер или обновлением предыдущей версии программы проверяются следующие условия:

- наличие несовместимого программного обеспечения (список несовместимого ПО приведен в файле incompatible.txt в комплекте поставки);

- выполнение аппаратных и программных требований;

- наличие прав на установку программного обеспечения.

Если какое-либо из перечисленных условий не выполнено, на экран выводится соответствующее уведомление.

Если компьютер соответствует предъявляемым требованиям, мастер установки программы выполняет поиск программ "Лаборатории Касперского", одновременная работа которых может привести к возникновению конфликтов. Если такие программы найдены, вам предлагается удалить их вручную.

Если в числе обнаруженных программ есть предыдущие версии Kaspersky Endpoint Security, то все данные, которые могут быть мигрированы (например, информация об активации, параметры программы), сохраняются и используются при установке Kaspersky Endpoint Security 11.7.0 для Windows, а предыдущая версия программы автоматически удаляется. Это относится к следующим версиям программы:

- Kaspersky Endpoint Security 10 Service Pack 2 Maintenance Release 3 для Windows (сборка 10.3.3.275).

- Kaspersky Endpoint Security 10 Service Pack 2 Maintenance Release 4 для Windows (сборка 10.3.3.304).

- Kaspersky Endpoint Security для Windows 11.0.0 (сборка 11.0.0.6499).

- Kaspersky Endpoint Security для Windows 11.0.1 (сборка 11.0.1.90).

- Kaspersky Endpoint Security для Windows 11.0.1 SF1 (сборка 11.0.1.90).

- Kaspersky Endpoint Security для Windows 11.1.0 (сборка 11.1.0.15919).

- Kaspersky Endpoint Security для Windows 11.1.1 (сборка 11.1.1.126).

- Kaspersky Endpoint Security для Windows 11.2.0 (сборка 11.2.0.2254).

- Kaspersky Endpoint Security для Windows 11.2.0 CF1 (сборка 11.2.0.2254).

- Kaspersky Endpoint Security для Windows 11.3.0 (сборка 11.3.0.773).

- Kaspersky Endpoint Security для Windows 11.4.0 (сборка 11.4.0.233).

- Kaspersky Endpoint Security для Windows 11.5.0 (сборка 11.5.0.590).

- Kaspersky Endpoint Security для Windows 11.6.0 (сборка 11.6.0.394).

Компоненты Kaspersky Endpoint Security

В процессе установки вы можете выбрать компоненты Kaspersky Endpoint Security, которые вы хотите установить. Компонент Защита от файловых угроз является обязательным компонентом для установки. Вы не можете отменить его установку.

По умолчанию для установки выбраны все компоненты программы, кроме следующих компонентов:

Вы можете изменить состав компонентов после установки программы. Для этого вам нужно запустить мастер установки повторно и выбрать операцию изменения состава компонентов.

Дополнительные параметры

Защитить процесс установки программы. Защита установки включает в себя защиту от подмены дистрибутива вредоносными программами, блокирование доступа к папке установки Kaspersky Endpoint Security и блокирование доступа к разделу системного реестра с ключами программы. Выключать защиту процесса установки рекомендуется в том случае, когда иначе невозможно выполнить установку программы (например, такая ситуация может возникнуть при удаленной установке через Windows Remote Desktop).

Обеспечить совместимость с Citrix PVS. Вы можете включить поддержку Citrix Provisioning Services для установки Kaspersky Endpoint Security на виртуальную машину.

Добавить путь к программе в переменную окружения %PATH%. Вы можете добавить путь установки в переменную %PATH% для удобства использования интерфейса командной строки.

В начало

Удаленная установка программы с помощью System Center Configuration Manager

Инструкция актуальна для версии System Center Configuration Manager 2012 R2.

Чтобы удаленно установить программу с помощью System Center Configuration Manager, выполните следующие действия:

- Откройте консоль Configuration Manager.

- В правой части консоли в блоке Управление приложениями выберите раздел Пакеты.

- В верхней части консоли в панели управления нажмите на кнопку Создать пакет.

Запустится мастер создания пакетов и программ.

- В мастере создания пакетов и программ выполните следующие действия:

- В разделе Пакет выполните следующие действия:

- В поле Имя введите имя инсталляционного пакета.

- В поле Исходная папка укажите путь к папке, в которой расположен дистрибутив Kaspersky Endpoint Security.

- В разделе Тип программы выберите вариант Стандартная программа.

- В разделе Стандартная программа выполните следующие действия:

- В поле Имя введите уникальное имя инсталляционного пакета (например, название программы с указанием версии).

- В поле Командная строка укажите параметры установки Kaspersky Endpoint Security из командной строки.

- По кнопке Обзор задайте путь к исполняемому файлу программы.

- Убедитесь, что в раскрывающемся списке Режим выполнения выбран элемент Запустить с правами администратора.

- В разделе Требования выполните следующие действия:

- Установите флажок Запустить сначала другую программу, если вы хотите, чтобы перед установкой Kaspersky Endpoint Security была запущена другая программа.

Выберите программу из раскрывающегося списка Программа или укажите путь к исполняемому файлу этой программы по кнопке Обзор.

- Выберите вариант Эту программу можно запускать только на указанных платформах в блоке Требования к платформе, если вы хотите, чтобы программа была установлена только в указанных операционных системах.

В списке ниже установите флажки напротив тех операционных систем, в которых должен быть установлен Kaspersky Endpoint Security.

Этот шаг является необязательным.

- Установите флажок Запустить сначала другую программу, если вы хотите, чтобы перед установкой Kaspersky Endpoint Security была запущена другая программа.

- В разделе Сводка проверьте все заданные значения параметров и нажмите на кнопку Далее.

Созданный инсталляционный пакет появится в разделе Пакеты в списке доступных инсталляционных пакетов.

- В разделе Пакет выполните следующие действия:

- В контекстном меню инсталляционного пакета выберите пункт Развернуть.

Запустится мастер развертывания программного обеспечения.

- В мастере развертывания программного обеспечения выполните следующие действия:

- В разделе Общие выполните следующие действия:

- В поле Программное обеспечение введите уникальное имя инсталляционного пакета или выберите инсталляционный пакет из списка по кнопке Обзор.

- В поле Коллекция введите название коллекции компьютеров, на которые должна быть установлена программа, или выберите эту коллекцию по кнопке Обзор.

- В разделе Содержимое добавьте точки распространения (более подробную информацию вы можете найти в сопроводительной документации для System Center Configuration Manager).

- Если требуется, укажите значения других параметров в мастере развертывания программного обеспечения. Эти параметры являются необязательными для удаленной установки Kaspersky Endpoint Security.

- В разделе Сводка проверьте все заданные значения параметров и нажмите на кнопку Далее.

После завершения работы мастера развертывания программного обеспечения будет создана задача по удаленной установке Kaspersky Endpoint Security.

- В разделе Общие выполните следующие действия:

Описание параметров установки в файле setup.ini

Файл setup.ini используется при установке программы из командной строки или с помощью редактора управления групповыми политиками Microsoft Windows. Чтобы применить параметры из файла setup.ini, разместите файл в папке с дистрибутивом Kaspersky Endpoint Security.

Файл setup.ini состоит из следующих разделов:

[Setup]– общие параметры установки программы.[Components]– выбор компонентов программы для установки. Если не указан ни один из компонентов, то устанавливаются все доступные для операционной системы компоненты. Защита от файловых угроз является обязательным компонентом и устанавливается на компьютер независимо от того, какие параметры указаны в этом блоке. Также в блоке отсутствует компонент Managed Detection and Response. Для установки компонента необходимо активировать Managed Detection and Response в консоли Kaspersky Security Center.[Tasks]– выбор задач для включения в список задач Kaspersky Endpoint Security. Если не указана ни одна задача, все задачи включаются в список задач Kaspersky Endpoint Security.

Вместо значения 1 могут использоваться значения yes, on, enable, enabled.

Вместо значения 0 могут использоваться значения no, off, disable, disabled.

Параметры файла setup.ini

Раздел |

Параметр |

Описание |

|---|---|---|

|

|

Путь к папке установки программы. |

|

|

Код активации Kaspersky Endpoint Security. |

|

|

Согласие с положениями Лицензионного соглашения. Текст Лицензионного соглашения входит в комплект поставки Kaspersky Endpoint Security. Согласие с положениями Лицензионного соглашения является необходимым условием для установки программы или обновления версии программы. |

|

|

Согласие с Политикой конфиденциальности. Текст Политики конфиденциальности входит в комплект поставки Kaspersky Endpoint Security. Согласие с Политикой конфиденциальности является необходимым условием для установки программы или обновления версии программы. |

|

|

Согласие или отказ участвовать в Kaspersky Security Network (KSN). Если параметр не указан, Kaspersky Endpoint Security запросит подтверждения участия в KSN при первом запуске программы. Возможные значения:

Дистрибутив Kaspersky Endpoint Security оптимизирован для использования Kaspersky Security Network. Если вы отказались от участия в Kaspersky Security Network, то сразу после завершения установки обновите Kaspersky Endpoint Security. |

|

|

Установка имени пользователя для доступа к управлению функциями и параметрами Kaspersky Endpoint Security (компонент Защита паролем). Имя пользователя устанавливается вместе с параметрами |

|

|

Установка пароля для доступа к управлению функциями и параметрами Kaspersky Endpoint Security (пароль устанавливается вместе с параметрами Если вы указали пароль, но не задали имя пользователя с помощью параметра |

|

|

Определение области действия пароля для доступа к Kaspersky Endpoint Security. При попытке пользователя выполнить действие из этой области Kaspersky Endpoint Security запрашивает учетные данные пользователя (параметры Возможные значения:

|

|

|

Включение или выключение механизма защиты установки программы. Возможные значения:

Защита установки включает в себя защиту от подмены дистрибутива вредоносными программами, блокирование доступа к папке установки Kaspersky Endpoint Security и блокирование доступа к разделу системного реестра с ключами программы. Выключать защиту процесса установки рекомендуется в том случае, когда иначе невозможно выполнить установку программы (например, такая ситуация может возникнуть при удаленной установке через Windows Remote Desktop). |

|

|

Автоматическая перезагрузка компьютера после установки или обновления программы, если требуется. Если параметр не задан, автоматическая перезагрузка компьютера запрещена. При установке Kaspersky Endpoint Security перезагрузка не требуется. Перезагрузка требуется, только если перед установкой необходимо удалить несовместимые программы. Также перезагрузка может потребоваться при обновлении версии программы. |

|

|

Добавление в системную переменную %PATH% пути к исполняемым файлам, расположенным в папке установки Kaspersky Endpoint Security. Возможные значения:

|

|

|

Включение или выключение защиты процессов Kaspersky Endpoint Security с использованием технологии AM-PPL (Antimalware Protected Process Light). Подробнее о технологии AM-PPL см. на сайте Microsoft. Технология AM-PPL доступна для операционных систем Windows 10 версии 1703 (RS2) и выше, Windows Server 2019. Возможные значения:

|

|

|

Включение записи ключей реестра из файла setup.reg в реестр. Значение параметра |

|

|

Включение или выключение трассировки программы. После запуска Kaspersky Endpoint Security программа сохраняет файлы трассировки в папке %ProgramData%\Kaspersky Lab\KES\Traces. Возможные значения:

|

|

|

Уровень детализации трассировки. Возможные значения:

|

|

|

Управление программой через REST API. Для управления программой через REST API обязательно нужно задать имя пользователя (параметр Возможные значения:

Для управления программой через REST API должно быть разрешено управление с помощью систем администрирования. Для этого задайте параметр |

|

|

Имя пользователя доменной учетной записи Windows для управления программой через REST API. Управление программой через REST API доступно только этому пользователю. Введите имя пользователя в формате Добавление имени пользователя является необходимым условием для управления программой через REST API. |

|

|

Порт для управления программой через REST API. По умолчанию используется порт 6782. |

|

|

Сертификат для идентификации запросов (например, |

|

|

Установка всех компонентов. Если указано значение параметра Из-за особенностей поддержки решений Detection and Response на компьютер будут установлены компоненты Endpoint Detection and Response Optimum и Kaspersky Sandbox. Компонент Endpoint Agent несовместим с такой конфигурацией программы. |

|

|

Защита от почтовых угроз. |

|

|

Защита от веб-угроз. |

|

|

AMSI-защита. |

|

|

Предотвращение вторжений. |

|

|

Анализ поведения. |

|

|

Защита от эксплойтов. |

|

|

Откат вредоносных действий. |

|

|

Сетевой экран. |

|

|

Защита от сетевых угроз. |

|

|

Веб-Контроль. |

|

|

Контроль устройств. |

|

|

Контроль программ. |

|

|

Адаптивный контроль аномалий. |

|

|

Библиотеки для шифрования файлов. |

|

|

Библиотеки для полнодискового шифрования. |

|

|

Защита от атак BadUSB. |

|

|

Endpoint Agent. Endpoint Agent устанавливает программу Kaspersky Endpoint Agent для взаимодействия между программой и решениями "Лаборатории Касперского" для обнаружения сложных угроз (например, Kaspersky Sandbox). Компонент несовместим с компонентами Endpoint Detection and Response Optimum ( |

|

|

Endpoint Detection and Response Optimum (EDR Optimum). Компонент несовместим с компонентом Endpoint Agent ( |

|

|

Kaspersky Sandbox. Компонент несовместим с компонентом Endpoint Agent ( |

|

|

Управление программой с помощью систем администрирования. К системам администрирования относится, например, Kaspersky Security Center. Кроме систем администрирования "Лаборатории Касперского" вы можете использовать сторонние решения. Для этого Kaspersky Endpoint Security предоставляет API. Возможные значения:

|

|

|

Задача полной проверки. Возможные значения:

|

|

|

Задача проверки важных областей. Возможные значения:

|

|

|

Задача обновления. Возможные значения:

|

Изменение состава компонентов программы

Во время установки программы вы можете выбрать компоненты, которые будут доступны. Вы можете изменить состав программы следующими способами:

- Локально с помощью мастера установки программы.

Изменение состава программы выполняется обычным способом, принятым для операционной системы Windows, через Панель управления. Запустите мастер установки программы и выберите операцию изменения состава компонентов программы. Следуйте указаниям на экране.

- Удаленно с помощью Kaspersky Security Center.

Для изменения состава компонентов Kaspersky Endpoint Security после установки программы предназначена задача Изменение состава компонентов программы.

Изменение состава программы имеет следующие особенности:

- На компьютеры под управлением Windows Server можно установить не все компоненты Kaspersky Endpoint Security (например, недоступен компонент Адаптивный контроль аномалий).

- Если на компьютере жесткие диски защищены полнодисковым шифрованием (FDE), удалить компонент Полнодисковое шифрование невозможно. Для удаления компонента Полнодисковое шифрование расшифруйте все жесткие диски компьютера.