Lancement et arrêt de Kaspersky Endpoint Security

Une fois installé sur l'ordinateur de l'utilisateur, Kaspersky Endpoint Security se lance automatiquement. Par la suite, le lancement de Kaspersky Endpoint Security a lieu par défaut directement après celui du système d'exploitation. Il n'est pas possible de configurer le lancement automatique de l'application dans les paramètres du système d'exploitation.

Le chargement des bases antivirus de Kaspersky Endpoint Security après le chargement du système d'exploitation peut durer jusqu'à deux minutes en fonction des performances (capacités techniques) de l'ordinateur. Pendant cette période, le niveau de la protection de l'ordinateur est réduit. Le chargement des bases antivirus au lancement de l'application Kaspersky Endpoint Security quand le système d'exploitation est déjà chargé n'entraîne pas de réduction du niveau de la protection de l'ordinateur.

Configuration du lancement de Kaspersky Endpoint Security dans la Console d'administration (MMC)

- Ouvrez la Console d'administration de Kaspersky Security Center.

- Dans l'arborescence de la console, sélectionnez Stratégies.

- Sélectionnez la stratégie requise et ouvrez les propriétés de la stratégie d'un double-clic.

- Dans la fenêtre de la stratégie, sélectionnez Paramètres généraux → Paramètres des applications.

- La case Lancer Kaspersky Endpoint Security au démarrage de l'ordinateur (recommandé) permet de configurer le lancement de l'application.

- Enregistrez vos modifications.

Configuration du lancement de Kaspersky Endpoint Security dans Web Console

- Dans la fenêtre principale de Web Console, sélectionnez Appareils → Stratégies et profils.

- Cliquez sur le nom de la stratégie de Kaspersky Endpoint Security.

La fenêtre des propriétés de la stratégie s'ouvre.

- Choisissez l'onglet Paramètres des applications.

- Passez à la section Paramètres généraux → Paramètres de l'application.

- La case Lancer Kaspersky Endpoint Security au démarrage de l'ordinateur (recommandé) permet de configurer le lancement de l'application.

- Enregistrez vos modifications.

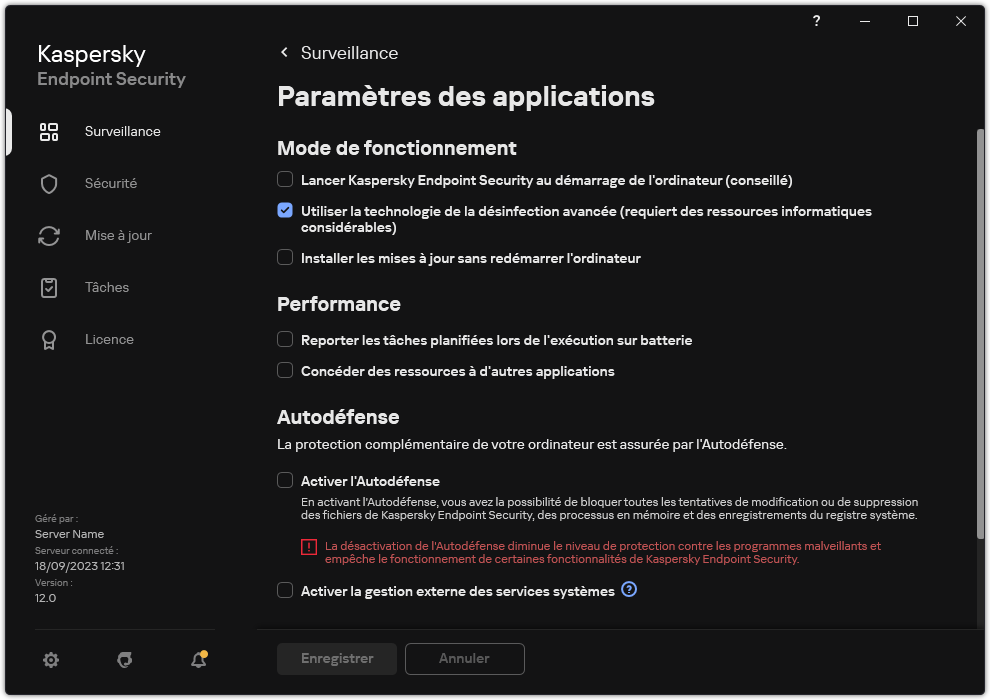

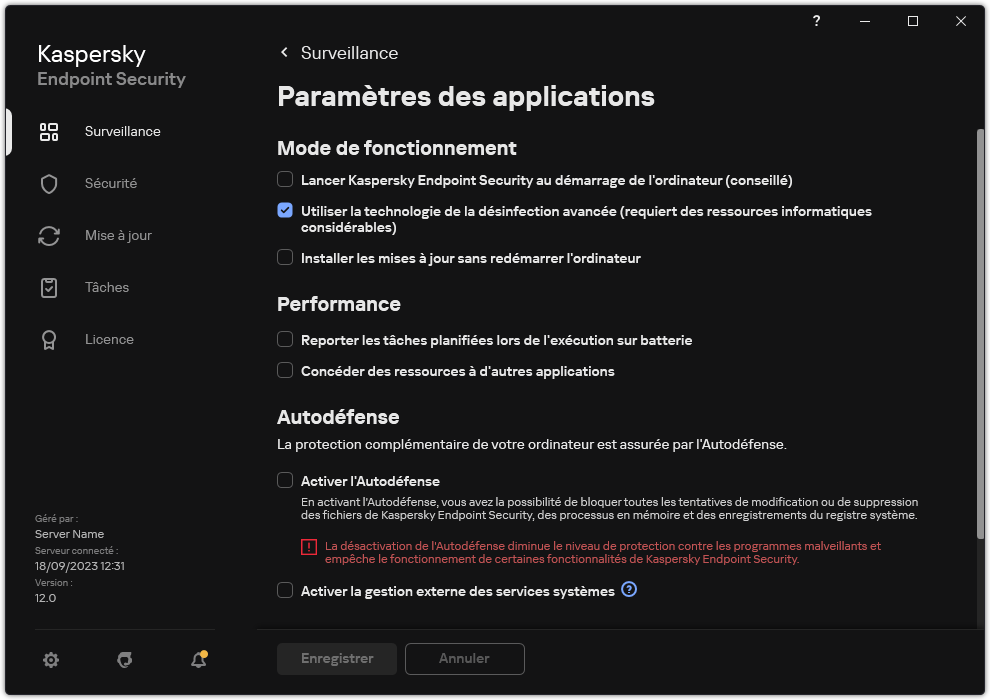

Configuration du lancement de Kaspersky Endpoint Security dans l'interface d'application

- Dans la fenêtre principale de l'application, cliquez sur le bouton

.

. - Dans la fenêtre des paramètres de l'application, sélectionnez Paramètres généraux → Paramètres des applications.

Paramètres de Kaspersky Endpoint Security for Windows

- La case Lancer Kaspersky Endpoint Security au démarrage de l'ordinateur (recommandé) permet de configurer le lancement de l'application.

- Enregistrez vos modifications.

Les experts de Kaspersky déconseillent de quitter Kaspersky Endpoint Security car cela exposerait votre ordinateur et vos données à des risques. Le cas échéant, vous pouvez suspendre la protection de l'ordinateur pendant l'intervalle que vous souhaitez, sans quitter l'application.

Vous pouvez contrôler l'état de fonctionnement de l'application à l'aide du widget État de la protection.

Lancement ou arrêt de Kaspersky Endpoint Security dans la Console d'administration (MMC)

- Ouvrez la Console d'administration de Kaspersky Security Center.

- Dans le dossier Appareils administrés de l'arborescence de la Console d'administration, ouvrez le dossier portant le nom du groupe d'administration auquel appartient le poste client qui vous intéresse.

- Dans l'espace de travail, sélectionnez l'onglet Appareils.

- Sélectionnez l'ordinateur sur lequel vous souhaitez lancer ou arrêter l'application.

- Cliquez-droit pour ouvrir le menu contextuel de l'ordinateur client, puis choisissez l'option Propriétés.

- Dans la fenêtre des propriétés du poste client, choisissez la section Applications.

Dans la partie droite de la fenêtre des propriétés du poste client figure la liste des applications de Kaspersky installées sur le poste client.

- Choisissez l'application Kaspersky Endpoint Security.

- Procédez comme suit :

- Si vous souhaitez lancez l'application, cliquez sur le bouton

à droite de la liste des applications Kaspersky.

à droite de la liste des applications Kaspersky. - Si vous souhaitez arrêter l'application, cliquez sur le bouton

à droite de la liste des applications Kaspersky.

à droite de la liste des applications Kaspersky.

Lancement ou arrêt de Kaspersky Endpoint Security dans Web Console

- Dans la fenêtre principale de Web Console, sélectionnez Appareils → Appareils administrés.

- Cliquez sur le nom de l'ordinateur sur lequel vous souhaitez lancer ou arrêter Kaspersky Endpoint Security.

La fenêtre des propriétés de l'ordinateur s'ouvre.

- Choisissez l'onglet Applications.

- Cochez la case en regard de l'application Kaspersky Endpoint Security for Windows.

- Cliquez sur le bouton Démarrer ou Arrêter.

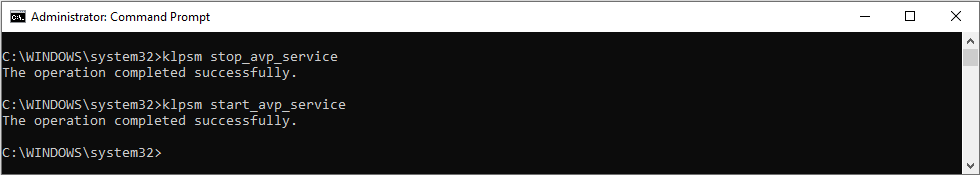

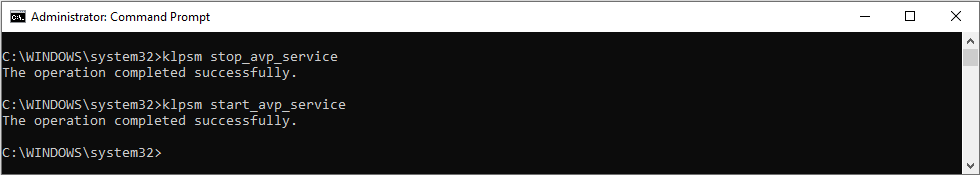

Lancement ou arrêt de Kaspersky Endpoint Security via la ligne de commande

- Lancez l'interpréteur de ligne de commande cmd au nom de l'administrateur.

- Accédez au dossier dans lequel se trouve le fichier exécutable de Kaspersky Endpoint Security.

Vous pouvez ajouter le chemin du fichier exécutable à la variable système %PATH% pendant la mise en place d'applications.

- Pour lancer l'application via la ligne de commande, saisissez

klpsm.exe start_avp_service. - Pour arrêter l'application via la ligne de commande, saisissez

klpsm.exe stop_avp_service.Pour quitter l'application via la ligne de commande, il faut activer la gestion externe des services système.

Lancement et arrêt de l'application depuis la ligne de commande