Uruchamianie Szyfrowania dysków funkcją BitLocker

Przed uruchomieniem szyfrowania całego dysku zalecane jest upewnienie się, że komputer nie jest zainfekowany. W tym celu uruchom zadanie Pełne skanowanie lub Skanowanie obszarów krytycznych. Wykonanie szyfrowania całego dysku na komputerze, który jest zainfekowany rootkitem, może spowodować, że komputer przestanie działać.

Aby użyć Szyfrowania dysków funkcją BitLocker na komputerach z systemem operacyjnym Windows dla serwerów, może być wymagana instalacja komponentu Szyfrowanie dysków funkcją BitLocker. Zainstaluj komponent za pomocą narzędzi systemu operacyjnego (Kreator dodawania ról i komponentów). Więcej informacji o instalowaniu szyfrowania dysków funkcją BitLocker można znaleźć w dokumentacji firmy Microsoft.

Jak uruchomić szyfrowanie dysków funkcją BitLocker za pomocą Konsoli administracyjnej (MMC)?

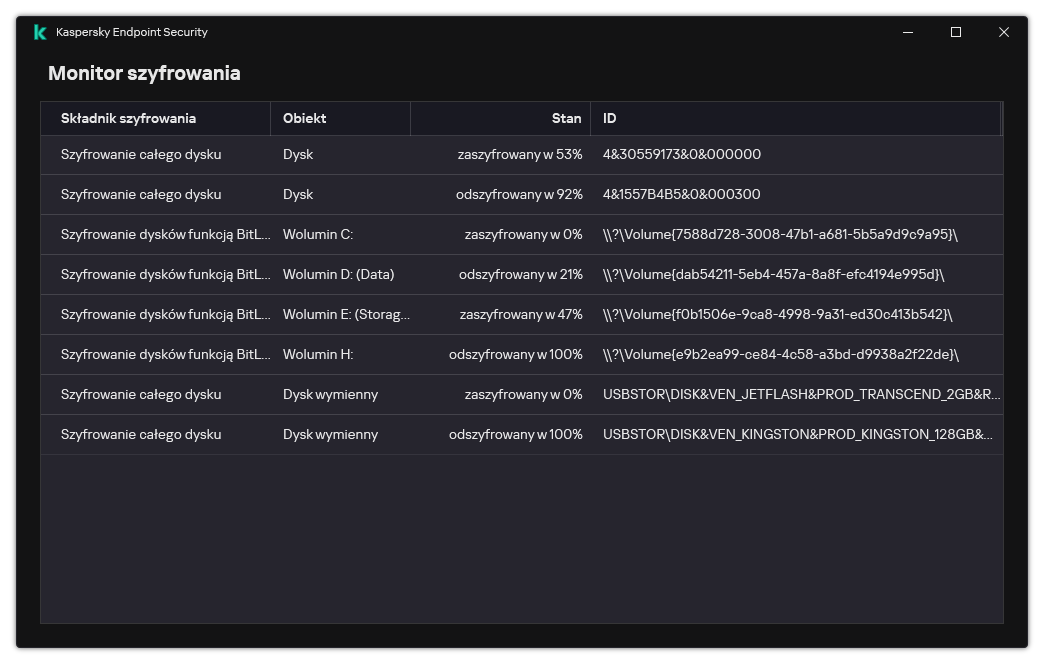

Możesz użyć narzędzia Monitor szyfrowania, aby kontrolować szyfrowanie dysku lub proces deszyfrowania na komputerze użytkownika. Możesz uruchomić narzędzie Monitor szyfrowania z poziomu okna głównego aplikacji.

Monitor szyfrowania

Po zastosowaniu zasady aplikacja wyświetli następujące zapytania w zależności od ustawień uwierzytelniania:

- Tylko TPM. Wprowadzanie przez użytkownika nie jest wymagane. Dysk zostanie zaszyfrowany po ponownym uruchomieniu komputera.

- TPM + PIN / Hasło. Jeśli moduł TPM jest dostępny, pojawi się konto z prośbą o podanie kodu PIN. Jeśli moduł TPM nie jest dostępny, pojawi się okno z prośbą o wpisanie hasła do autoryzacji przed rozruchem.

- Tylko hasło. Zostanie wyświetlone okno z prośbą o wpisanie hasła do autoryzacji przed rozruchem.

Jeśli w systemie operacyjnym komputera jest włączona funkcja zgodności ze standardami FIPS (Federal Information Processing Standard), wówczas w systemie Windows 8 i wcześniejszych wersjach będzie wyświetlane okno z żądaniem podłączenia urządzenia magazynującego w celu zapisania pliku klucza odzyskiwania. Możesz zapisać kilka plików kluczy odzyskiwania na jednym urządzeniu magazynującym.

Po ustawieniu hasła lub kodu PIN funkcja BitLocker poprosi o ponowne uruchomienie komputera w celu dokończenia szyfrowania. Następnie użytkownik musi przejść procedurę uwierzytelniania funkcją BitLocker. Po procedurze uwierzytelnienia użytkownik musi zalogować się do systemu. Po załadowaniu systemu operacyjnego funkcja BitLocker zakończy szyfrowanie.

Jeśli nie ma dostępu do kluczy szyfrowania, użytkownik może poprosić administratora sieci lokalnej o dostarczenie klucza odzyskiwania (jeśli klucz odzyskiwania nie został wcześniej zapisany na urządzeniu magazynującym lub został utracony).

Ustawiania modułu Szyfrowania dysków funkcją BitLocker

Parametr |

Opis |

|---|---|

Włącz korzystanie z uwierzytelniania BitLocker wymagającego wprowadzania danych z klawiatury przed uruchomieniem na tabletach |

To pole włącza / wyłącza korzystanie z uwierzytelniania wymagającego wprowadzenia danych przed rozruchem nawet wtedy, gdy platforma nie oferuje takiej możliwości (na przykład klawiatury dotykowe na tabletach). Ekran dotykowy komputerów typu tablet nie jest dostępny w środowisku wykonawczym przed uruchomieniem systemu. Aby zakończyć uwierzytelnianie funkcji BitLocker na komputerach typu tablet, użytkownik musi, na przykład, podłączyć klawiaturę USB. Jeśli pole jest zaznaczone, użycie uwierzytelniania wymagającego wprowadzenia danych przed rozruchem jest dozwolone. Zalecane jest korzystanie z tego ustawienia tylko na urządzeniach, na których znajdują się alternatywne narzędzia do wprowadzania danych przed rozruchem, na przykład klawiatura USB będąca dodatkiem do klawiatury dotykowej. Jeśli pole jest odznaczone, szyfrowanie dysków funkcją BitLocker nie jest możliwe na tabletach. |

Użyj szyfrowania sprzętowego (dla Windows 8 i nowszych) |

Jeśli pole jest zaznaczone, aplikacja stosuje szyfrowanie sprzętu. Umożliwia to przyspieszenie szyfrowania i zużycie mniejszej ilości zasobów. |

Szyfruj tylko zajętą przestrzeń dysku (redukuje czas szyfrowania) |

To pole włącza/wyłącza opcję ograniczającą obszar szyfrowania tylko do zajmowanych sektorów dysku twardego. To ograniczenie pozwala na skrócenie czasu szyfrowania. Włączenie lub wyłączenie funkcji Szyfruj tylko zajętą przestrzeń dysku (redukuje czas szyfrowania) po rozpoczęciu szyfrowania nie powoduje zmodyfikowania tego ustawienia, aż do odszyfrowania dysków twardych. Przed rozpoczęciem szyfrowania należy zaznaczyć lub odznaczyć to pole. Jeśli pole jest zaznaczone, zostaną zaszyfrowane tylko te obszary dysku twardego, które są zajęte przez pliki. Kaspersky Endpoint Security automatycznie szyfruje nowe dane po ich dodaniu. Jeśli pole jest odznaczone, cały dysk twardy jest szyfrowany, w tym fragmenty wcześniej usuniętych i zmodyfikowanych plików. Ta opcja jest zalecana dla nowych dysków twardych, których dane nie zostały zmodyfikowane ani usunięte. Jeśli stosujesz szyfrowanie na dysku twardym, który jest już w użyciu, zalecane jest zaszyfrowanie całego dysku twardego. Zapewni to ochronę wszystkich danych, także tych usuniętych, które potencjalnie można odzyskać. Domyślnie pole to nie jest zaznaczone. |

Metoda uwierzytelniania |

Tylko hasło (dla Windows 8 i nowszych) Jeśli ta opcja jest zaznaczona, Kaspersky Endpoint Security wyświetli pytanie o wprowadzenie hasła podczas próby uzyskania dostępu do zaszyfrowanego dysku. Ta opcja może zostać wybrana, gdy moduł TPM nie jest używany. Moduł TPM (Trusted platform module) Jeśli ta opcja jest zaznaczona, BitLocker korzysta z modułu TPM (Trusted Platform Module). Moduł TPM (Trusted Platform Module) to mikroczip zaprojektowany do zapewnienia podstawowych funkcji związanych z bezpieczeństwem (na przykład, do przechowywania kluczy szyfrowania). Trusted Platform Module jest zazwyczaj instalowany w płycie głównej komputera i komunikuje się z wszystkimi pozostałymi komponentami systemu za pośrednictwem magistrali sprzętowej. Dla komputerów działających pod kontrolą systemu Windows 7 lub Windows Server 2008 R2 dostępne jest tylko szyfrowanie przy użyciu modułu TPM. Jeśli moduł TPM nie jest zainstalowany, szyfrowanie funkcją BitLocker nie jest możliwe. Użycie hasła na tych komputerach nie jest obsługiwane. Urządzenie posiadające moduł Trusted Platform Module może tworzyć klucze szyfrowania, które mogą zostać odszyfrowane tylko z pomocą urządzenia. TPM szyfruje klucze szyfrowania, korzystając z własnych kluczy głównych magazynowania. Klucz główny magazynowania jest przechowywany w Trusted Platform Module. Zapewnia to dodatkowy poziom ochrony przed próbami zhakowania kluczy szyfrowania. To ustawienie jest wybrane domyślnie. Możesz ustawić dodatkową warstwę ochrony dostępu do klucza szyfrowania i zaszyfrować klucz z hasłem lub kodu PIN:

|

Automatycznie odtwórz klucz odzyskiwania (liczba dni) |

Umożliwia automatyczne aktualizowanie hasła w celu przywrócenia dostępu do dysku chronionego funkcją BitLocker. Jeśli to pole jest zaznaczone, musisz wybrać okres ważności hasła klucza odzyskiwania. Zapobiega to ponownemu wykorzystaniu hasła klucza odzyskiwania. |