Processando solicitações CONNECT

As ações Bloquear eRedirecionar, quando aplicadas ao tráfego HTTPS, não exibem os mesmos resultados de quando são aplicadas ao tráfego HTTP. O usuário não verá uma página de bloqueio e não será redirecionado para a URL especificada. Em vez disso, a conexão será encerrada.

O motivo para isso é que para estabelecer conexões HTTPS criptografadas, o computador do usuário solicita ao servidor proxy uma conexão ao servidor da web usando uma mensagem HTTP com o método CONNECT (doravante também chamada “uma solicitação CONNECT”). A capacidade dos servidores proxy de processar solicitações CONNECT e respondê-las é limitada no nível do protocolo HTTP. O servidor proxy pode notificar o usuário sobre uma conexão bem-sucedida ou encerrar a conexão.

Para que Bloquear e Redirecionar sejam aplicados corretamente, é necessário ativar a descriptografia de conexões TLS/SSL e adicionar o método CONNECT às exclusões ou criar uma regra de bypass para isso. Se não houver regras de processamento de tráfego para permitir solicitações CONNECT, a conexão será encerrada.

Permitir as solicitações CONNECT pode levar a redução da segurança da infraestrutura de TI corporativa. É recomendável adicionar o método CONNECT a exclusões somente naquelas regras de processamento de tráfego para as quais a exibição da página de bloqueio ou redirecionamentos são críticos.

Este artigo cobre em mais detalhes as especificidades e diferenças entre o processamento de tráfego HTTP transmitido usando mensagens HTTP padrão e tráfego HTTPS quando solicitações CONNECT são usadas para estabelecer conexões criptografadas.

Processamento de mensagens HTTP padrão

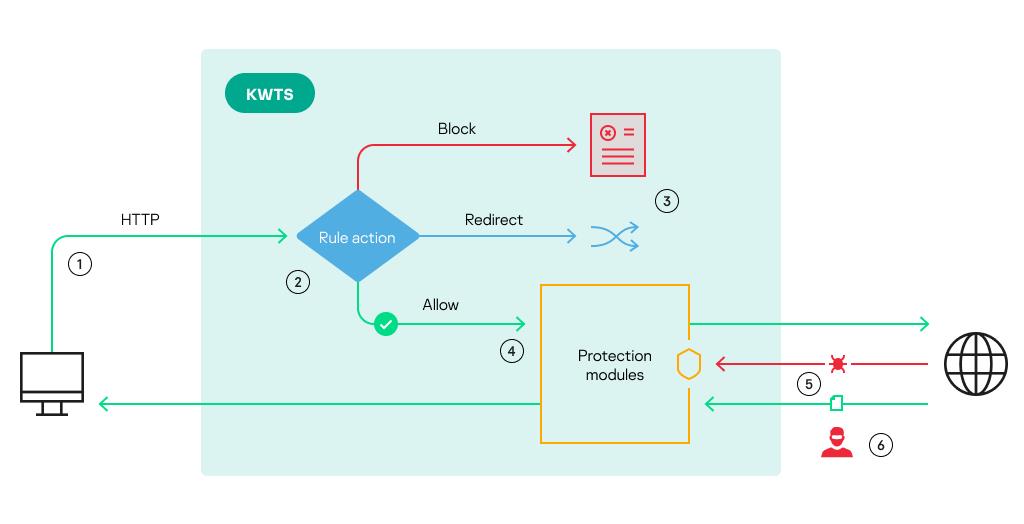

A maioria dos métodos HTTP (por exemplo, GET, POST, DELETE, HEAD, OPTIONS, PATCH, PUT e TRACE) tem a finalidade de transferir mensagens HTTP entre o cliente (computador do usuário) e o servidor da web no qual o recurso da web solicitado está armazenado. O Kaspersky Web Traffic Security pode verificar mensagens HTTP e executar todas as ações disponíveis a essas mensagens. A figura abaixo demonstra os princípios do processamento de mensagens HTTP no Kaspersky Web Traffic Security.

Princípios de processamento de mensagens HTTP

Os números na figura correspondem às seguintes etapas do processamento de mensagens HTTP padrão:

- Um usuário solicita acesso a um recurso da Web. A solicitação é transmitida ao servidor proxy.

- O aplicativo verifica se o recurso da web solicitado atende aos critérios das regras de acesso.

- Se a aplicação de uma regra de acesso resultar na ação Bloquear, o usuário vê a página de bloqueio. Se a ação Redirecionar for aplicada, o usuário é redirecionado para a URL especificada.

- Se a aplicação de uma regra de acesso resultar na ação Permitir, o aplicativo passa para a verificação do tráfego usando as regras de proteção ou a política de proteção padrão. Se nenhuma ameaça for detectada, a solicitação do usuário é redirecionada para o servidor da web.

- A resposta recebida do servidor da web também é verificada pelos módulos de proteção em busca de vírus ou outras ameaças. Quando ameaças são detectadas, o aplicativo bloqueia o tráfego. Se nenhuma ameaça for detectada, o aplicativo retransmite a resposta do servidor da web para o computador do usuário.

- Durante uma tentativa de acesso não autorizada, intrusos podem interceptar dados porque o tráfego é transmitido em um formato não criptografado.

Especificidades do processamento de solicitações CONNECT

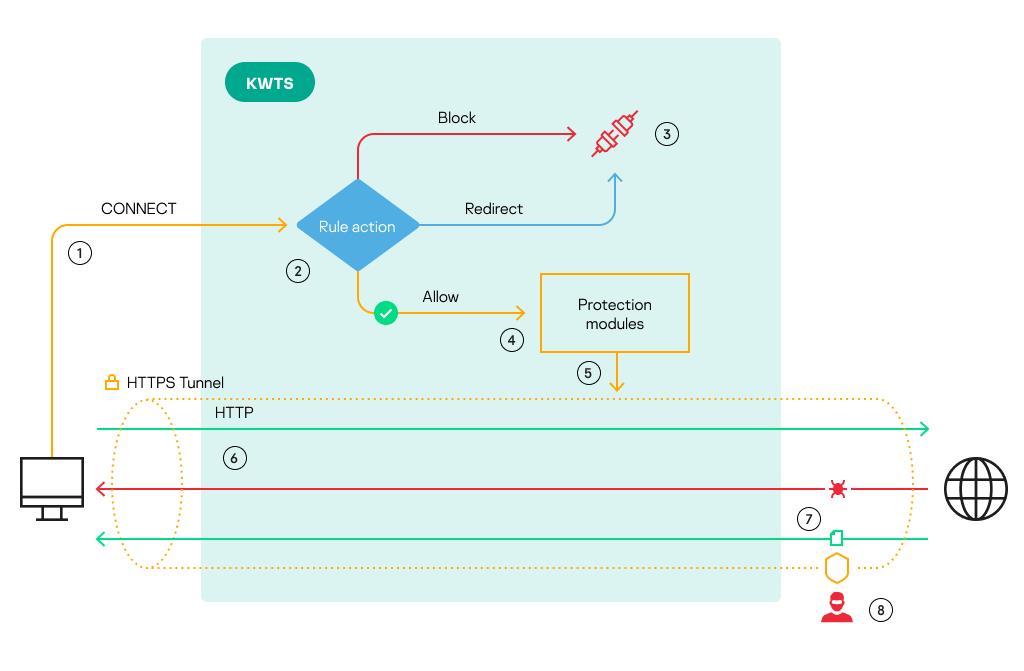

Quando é feita uma tentativa de acessar um recurso da web por meio do protocolo HTTPS, o computador do usuário envia uma solicitação CONNECT ao servidor proxy solicitando uma conexão ao servidor da web. Como resultado da troca de configurações de criptografia e certificados de segurança, uma conexão Tunnel segura sobre o protocolo TLS é estabelecida entre o computador do usuário e o servidor da web. Dentro do Tunnel, o cliente e o servidor da web trocam mensagens HTTP usando os métodos HTTP padrão (GET, POST etc.). Por padrão, o servidor proxy não pode analisar o conteúdo da conexão criptografada ou interferir com a troca de mensagens dentro do Tunnel. O mecanismo de processamento de conexões criptografadas padrão está ilustrado na figura abaixo.

Mecanismo de processamento de conexões criptografadas padrão

Os números na figura correspondem às seguintes etapas do processamento de conexões criptografadas padrão:

- O computador do usuário envia uma solicitação CONNECT ao servidor proxy solicitando um canal de dados criptografado com o servidor da web.

- O aplicativo verifica se o recurso da web solicitado atende aos critérios das regras de acesso.

- Se a aplicação de regras resultar na ação Bloquear ou Redirecionar, a conexão é encerrada. O usuário não verá a página de bloqueio e não será redirecionado para uma URL especificada.

- Se a aplicação de regras de acesso resultar na ação Permitir, o aplicativo envia uma solicitação CONNECT para o processamento adicional pelos módulos de proteção.

- Após uma verificação bem-sucedida da solicitação CONNECT pelos módulos de proteção, o servidor proxy estabelece um canal de dados criptografado entre o computador do usuário e o servidor da web.

- O computador do usuário troca mensagens HTTP padrão com o servidor da web dentro do canal de dados criptografado. O servidor proxy não pode acessar essas mensagens e tê-las verificadas pelos módulos de proteção porque os dados sendo transmitidos são criptografados.

- A resposta do servidor da web também é retransmitida para o computador do usuário diretamente, sem ser verificada pelos módulos de proteção. Isso reduz o nível de proteção da infraestrutura de TI corporativa, já que o computador do usuário pode receber tráfego contendo ameaças.

- Durante uma tentativa de acesso não autorizada, intrusos não podem interceptar dados porque o tráfego é transmitido dentro de um canal criptografado.

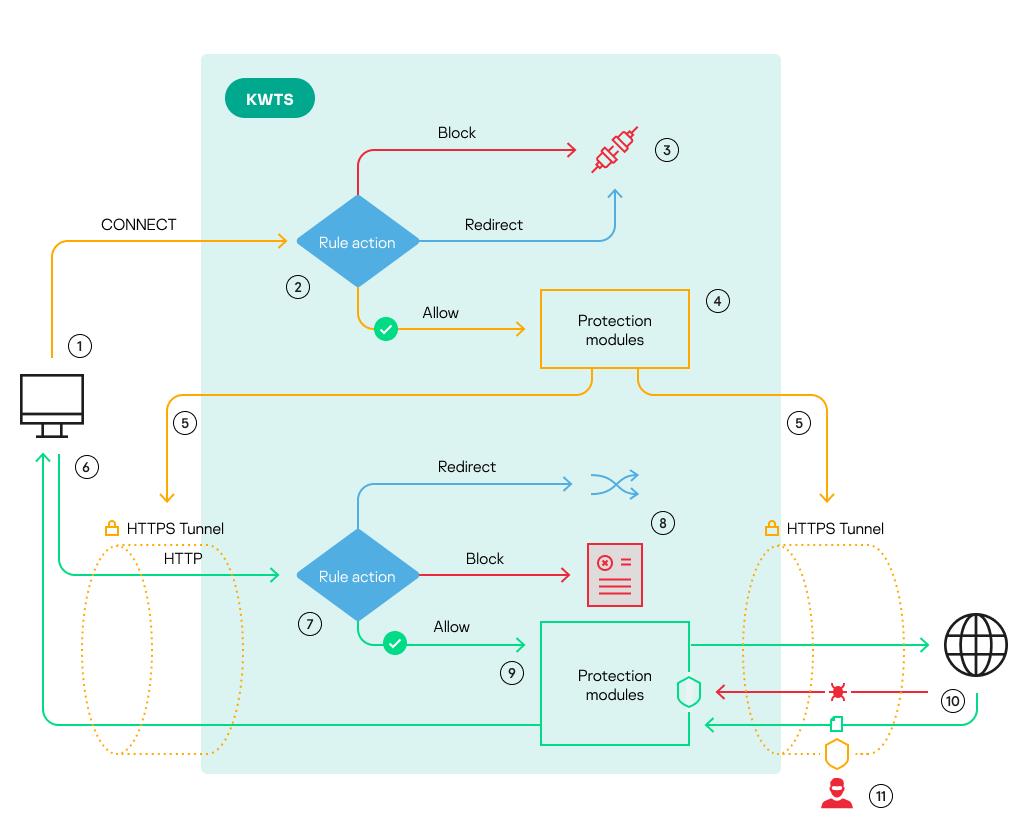

Se deseja que o aplicativo use módulos de proteção para verificar o tráfego transmitido dentro de um canal de dados criptografado, será necessário configurar a descriptografia da conexão TLS/SSL. O mecanismo de processamento de conexões criptografadas com a descriptografia de conexões TLS/SSL ativada está ilustrado na figura abaixo.

Mecanismo de processamento de conexões criptografadas com a descriptografia de conexões TLS/SSL ativada

Os números na figura correspondem às seguintes etapas do processamento de conexões criptografadas com a descriptografia de conexões TLS/SSL ativada:

- O computador do usuário envia uma solicitação CONNECT ao servidor proxy solicitando um canal de dados criptografado com o servidor da web.

- O aplicativo verifica se o recurso da web solicitado atende aos critérios das regras de acesso.

- Se a aplicação de uma regra de acesso resultar na ação Bloquear ou Redirecionar, a conexão é encerrada. O usuário não verá a página de bloqueio e não será redirecionado para uma URL especificada.

- Se a aplicação de regras de acesso resultar na ação Permitir, o aplicativo envia uma solicitação CONNECT para o processamento adicional pelos módulos de proteção.

- Após uma verificação bem-sucedida da solicitação CONNECT pelos módulos de proteção, canais de dados criptografados são estabelecidos entre o computador do usuário e o servidor proxy, e entre o servidor proxy e o servidor da web.

- O computador do usuário troca solicitações HTTP padrão com o servidor da web dentro do canal de dados criptografado. O aplicativo recebe acesso a todos os dados sendo transmitidos e pode aplicar regras de proteção a eles.

- O aplicativo verifica se o recurso da web solicitado atende aos critérios das regras de acesso.

- Se a aplicação de uma regra de acesso resultar na ação Bloquear, o usuário vê a página de bloqueio. Se a ação Redirecionar for aplicada, o usuário é redirecionado para a URL especificada.

- Se a aplicação de uma regra de acesso resultar na ação Permitir, o aplicativo passa para a verificação do tráfego usando as regras de proteção ou a política de proteção padrão. Se nenhuma ameaça for detectada, a solicitação do usuário é redirecionada para o servidor da web.

- A resposta recebida do servidor da web também é verificada pelos módulos de proteção em busca de vírus ou outras ameaças. Quando ameaças são detectadas, o aplicativo bloqueia o tráfego. Se nenhuma ameaça for detectada, o aplicativo retransmite a resposta do servidor da web para o computador do usuário através de um canal de dados criptografado.

- Durante uma tentativa de acesso não autorizada, intrusos não podem interceptar dados porque o tráfego é transmitido dentro de um canal de dados criptografado.