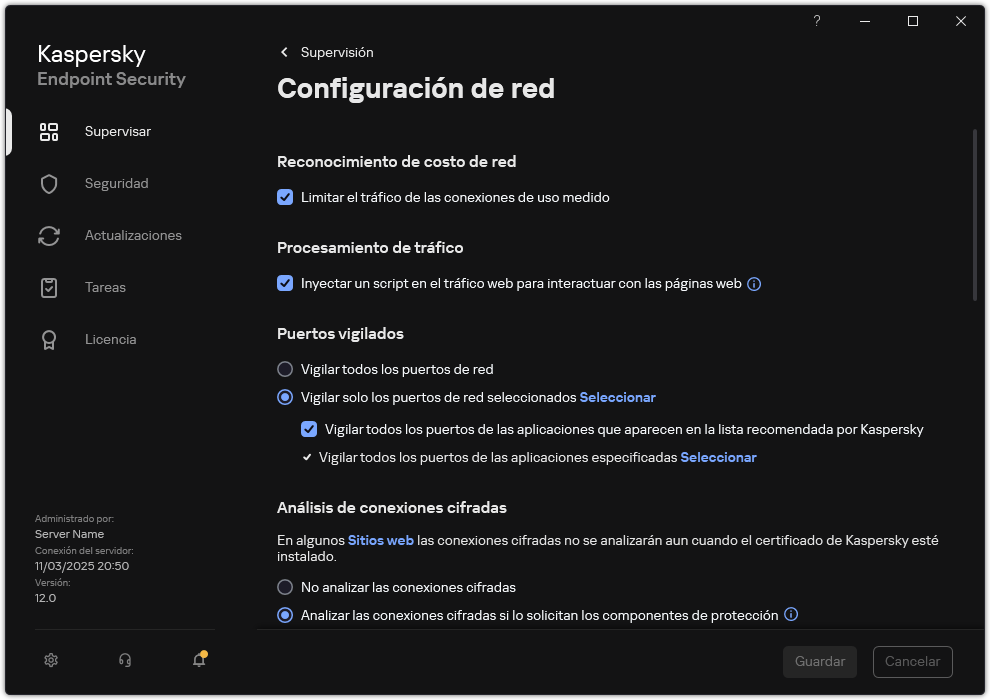

Cómo habilitar el análisis de conexiones cifradas

De forma predeterminada, Kaspersky Endpoint Security no siempre analiza las conexiones cifradas, solo cuando lo solicitan los componentes de protección.

Cómo habilitar el análisis de conexiones cifradas en la Consola de administración (MMC)

Cómo habilitar el análisis de conexiones cifradas en Web Console y Cloud Console

Cómo habilitar el análisis de conexiones cifradas en la interfaz de la aplicación

Parámetros del análisis de conexiones cifradas

Parámetro |

Descripción |

|---|---|

Certificados raíz de confianza |

Lista de certificados raíz de confianza. Kaspersky Endpoint Security le permite instalar certificados raíz de confianza en equipos de usuarios si, por ejemplo, necesita desplegar un nuevo centro de certificados. La aplicación le permite agregar un certificado a un almacén de certificados especial de Kaspersky Endpoint Security. En este caso, el certificado se considera de confianza solo para la aplicación Kaspersky Endpoint Security. En otras palabras, el usuario puede acceder a un sitio web con el certificado nuevo en el navegador. Si otra aplicación intenta acceder al sitio web, es posible que se produzca un error de conexión debido a un problema de certificados. Para agregar un certificado al almacén de certificados del sistema, debe utilizar directivas de grupo de Active Directory. |

Visita de un dominio cuyo certificado no es de confianza |

|

Visita de un dominio con un error de análisis de conexiones cifradas |

|

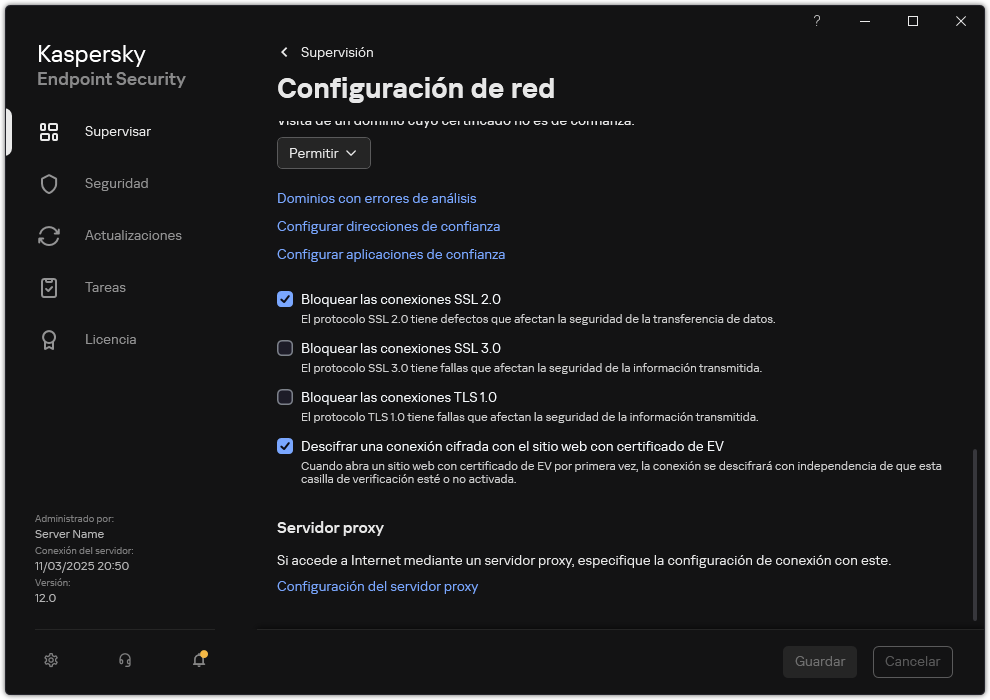

Bloquear las conexiones SSL 2.0 |

Si la casilla está seleccionada, la aplicación supervisa y bloquea las conexiones de red que se establecen con el protocolo SSL 2.0. Si la casilla está desactivada, la aplicación no bloquea las conexiones de red que se establecen con el protocolo SSL 2.0. Sin embargo, la aplicación no supervisa el tráfico de red a través de este protocolo. |

Bloquear las conexiones SSL 3.0 |

Si la casilla está seleccionada, la aplicación bloquea las conexiones de red que se establecen con el protocolo SSL 3.0. Si la casilla está seleccionada, la aplicación bloquea las conexiones de red que se establecen con el protocolo SSL 3.0. La aplicación supervisa el tráfico de red a través de este protocolo. Todos los componentes de la aplicación funcionan sin restricciones. |

Bloquear las conexiones TLS 1.0 |

Si la casilla está seleccionada, la aplicación bloquea las conexiones de red que se establecen con el protocolo TLS 1.0. Si la casilla está seleccionada, la aplicación bloquea las conexiones de red que se establecen con el protocolo TLS 1.0. La aplicación supervisa el tráfico de red a través de este protocolo. Todos los componentes de la aplicación funcionan sin restricciones. |

Descifrar una conexión cifrada con el sitio web con certificado de EV |

Los certificados de EV (Extended Validation Certificate) confirman la autenticidad de los sitios web y mejoran la seguridad de la conexión. Los navegadores utilizan un icono de candado en su barra de direcciones para indicar que un sitio web tiene un certificado de validación extendida. Además, es posible que en los navegadores se vea toda la barra de direcciones en color verde o una parte de ella. Si la casilla está seleccionada, la aplicación descifra y controla las conexiones cifradas que se establecen con sitios web que utilizan certificados de EV. Cuando esta casilla no está activada, la aplicación no tiene acceso al contenido del tráfico HTTPS. Esto significa que la aplicación únicamente puede controlar el tráfico HTTPS basándose en la dirección del sitio web (por ejemplo, Si abre un sitio web con un certificado de validación extendida por primera vez, la conexión cifrada se descifrará sin importar si se seleccionó la casilla. |

.

.