Activation de l'analyse des connexions chiffrées

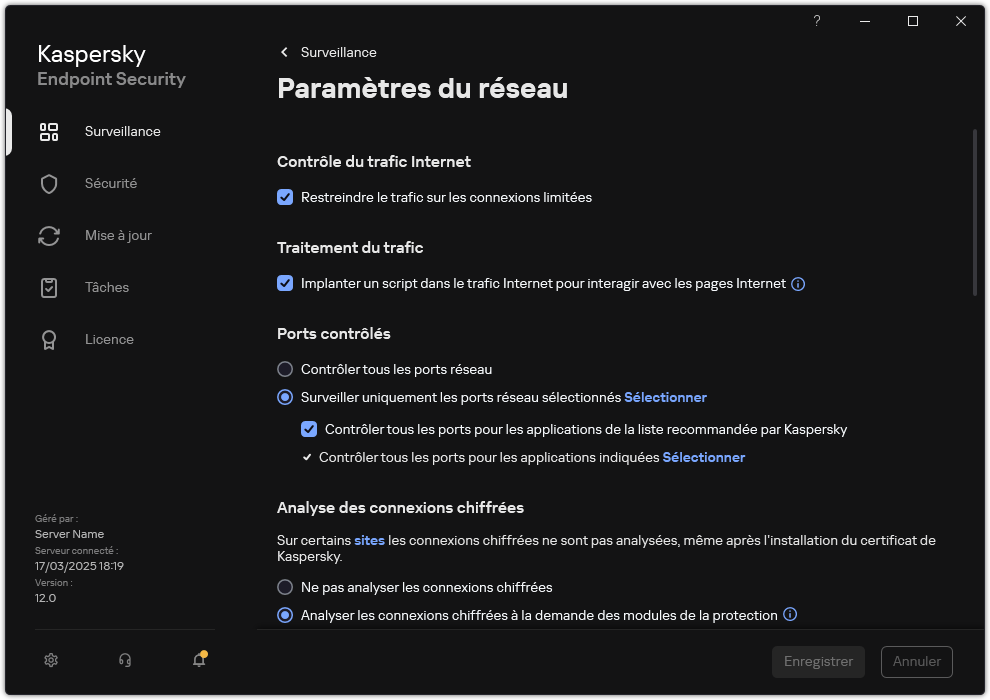

Par défaut, Kaspersky Endpoint Security n'analyse pas toujours les connexions chiffrées, mais uniquement à la demande des modules de protection.

Comment activer l'analyse des connexions chiffrées dans la Console d'administration (MMC)

Comment activer l'analyse des connexions chiffrées dans Web Console et Cloud Console

Comment activer l'analyse des connexions chiffrées dans l'interface de l'application

Paramètres d'analyse des connexions chiffrées

Paramètre |

Description |

|---|---|

Certificats racine de confiance |

Liste des certificats racine de confiance. Kaspersky Endpoint Security vous permet d'installer des certificats racine de confiance sur les ordinateurs des utilisateurs si, par exemple, vous devez déployer un nouveau centre de certification. L'application vous permet d'ajouter un certificat à une liste de certificats spéciale de Kaspersky Endpoint Security. Dans ce cas, le certificat est considéré comme étant fiable uniquement pour l'application Kaspersky Endpoint Security. Autrement dit, l'utilisateur peut accéder à un site Internet avec le nouveau certificat dans le navigateur. Si une autre application tente d'accéder au site Internet, vous pouvez obtenir une erreur de connexion en raison d'un problème de certificat. Pour ajouter des éléments à la liste de certificats du système, vous pouvez utiliser les stratégies de groupe Active Directory. |

Accès à un domaine doté d'un certificat douteux |

|

Accès à un domaine présentant une erreur d'analyse des connexions chiffrées |

|

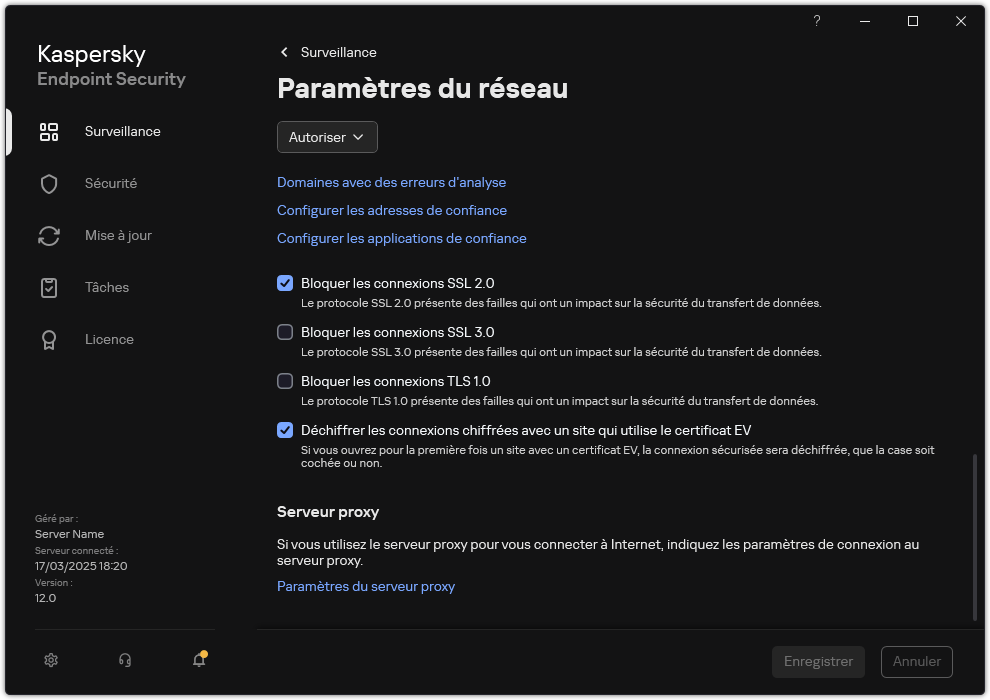

Bloquer les connexions SSL 2.0 |

Si cette case est cochée, l'application surveille et bloque les connexions réseau établies via le protocole SSL 2.0. Si cette case est décochée, l'application ne bloque pas les connexions réseau établies via le protocole SSL 2.0. Cependant, l'application ne contrôle pas le trafic réseau via ce protocole. |

Bloquer les connexions SSL 3.0 |

Si cette case est cochée, l'application bloque les connexions réseau établies via le protocole SSL 3.0. Si cette case est cochée, l'application bloque les connexions réseau établies via le protocole SSL 3.0. L'application surveille le trafic réseau via ce protocole. Tous les modules de l'application fonctionnent sans restrictions. |

Bloquer les connexions TLS 1.0 |

Si cette case est cochée, l'application bloque les connexions réseau établies via le protocole TLS 1.0. Si cette case est cochée, l'application bloque les connexions réseau établies via le protocole TLS 1.0. L'application surveille le trafic réseau via ce protocole. Tous les modules de l'application fonctionnent sans restrictions. |

Déchiffrer les connexions chiffrées avec un site qui utilise le certificat EV |

Les certificats EV (Extended Validation Certificate) confirment l'authenticité des sites Internet et améliorent la sécurité de la connexion. Les navigateurs signalent la présence du certificat EV sur le site à l'aide de l'icône du cadenas dans la ligne d'adresse du navigateur. Les navigateurs peuvent aussi colorer en vert la ligne d'adresse entièrement ou partiellement. Si cette case est cochée, l'application déchiffre et surveille les connexions chiffrées avec les sites qui utilisent un certificat EV. Si la case est décochée, l'application n'a pas accès au contenu du trafic HTTPS. Pour cette raison, l'application surveille le trafic HTTPS uniquement en fonction de l'adresse du site Internet, par exemple, Si vous ouvrez le site avec le certificat EV pour la première fois, la connexion sécurisée sera déchiffrée peu importe le statut de la case. |

.

.