Содержание

- Справка Kaspersky Security Center 14.2

- Что нового

- Kaspersky Security Center 14.2

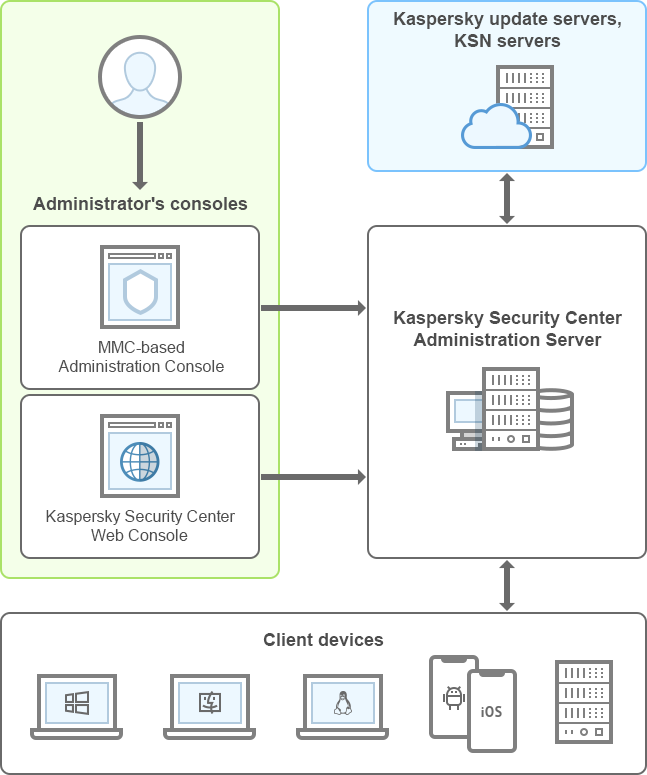

- О Kaspersky Security Center

- Аппаратные и программные требования

- Совместимые программы и решения "Лаборатории Касперского"

- Лицензии и возможности Kaspersky Security Center 14.2

- О совместимости Сервера администрирования и Kaspersky Security Center Web Console

- Сравнение версий Kaspersky Security Center: на базе Windows и на базе Linux

- О Kaspersky Security Center Cloud Console

- Основные понятия

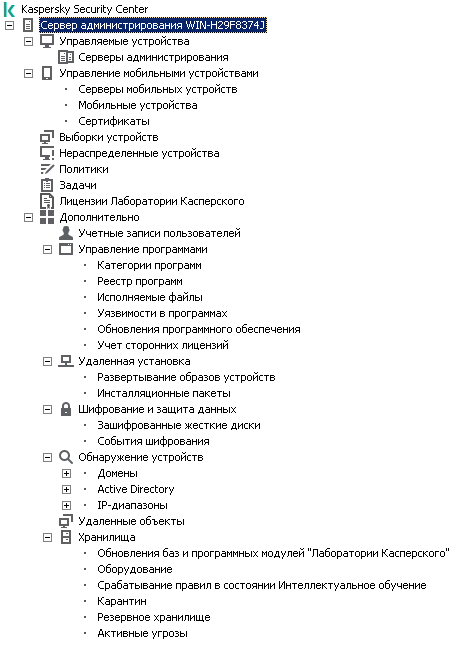

- Сервер администрирования

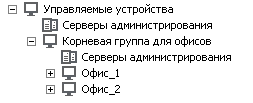

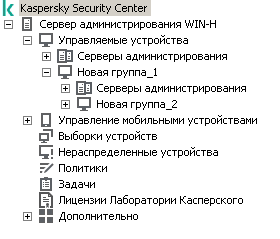

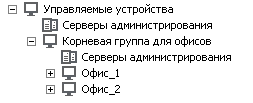

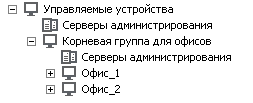

- Иерархия Серверов администрирования

- Виртуальный Сервер администрирования

- Сервер мобильных устройств

- Веб-сервер

- Агент администрирования

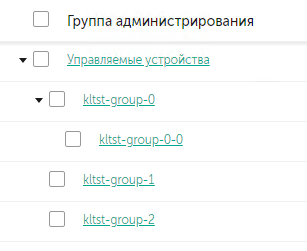

- Группы администрирования

- Управляемое устройство

- Нераспределенное устройство

- Рабочее место администратора

- Плагин управления

- Веб-плагин управления

- Политики

- Профили политик

- Задачи

- Область действия задачи

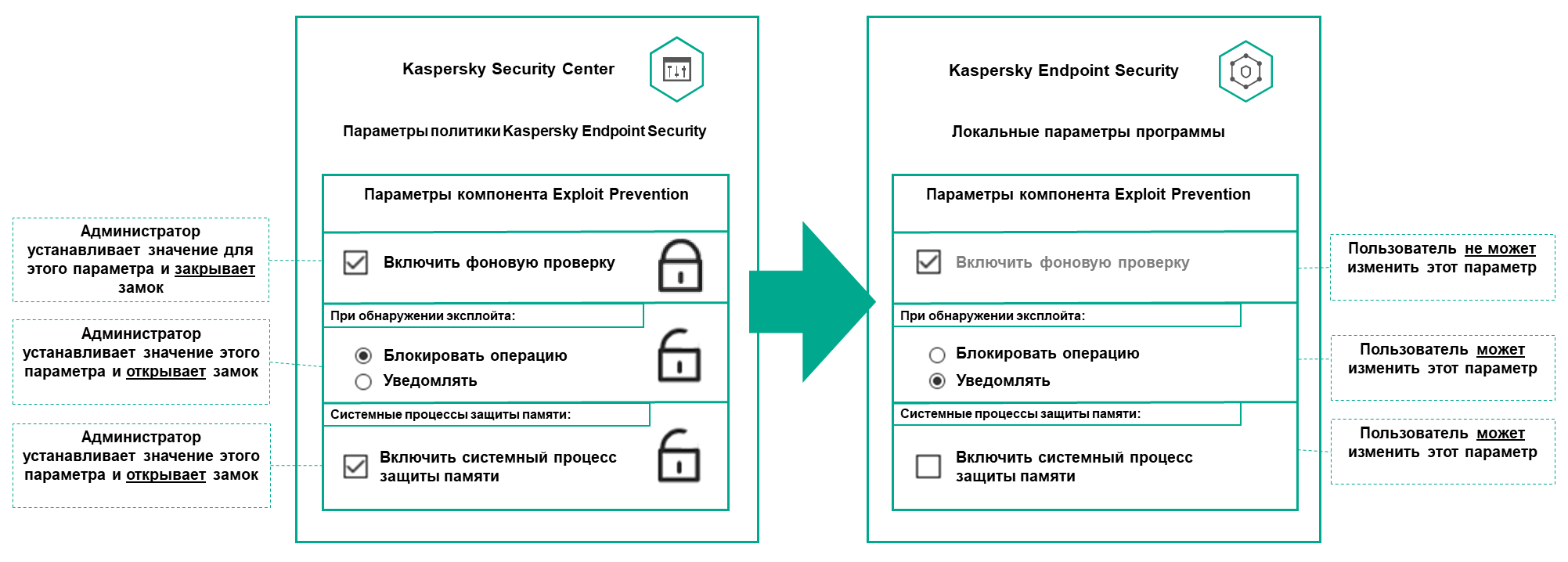

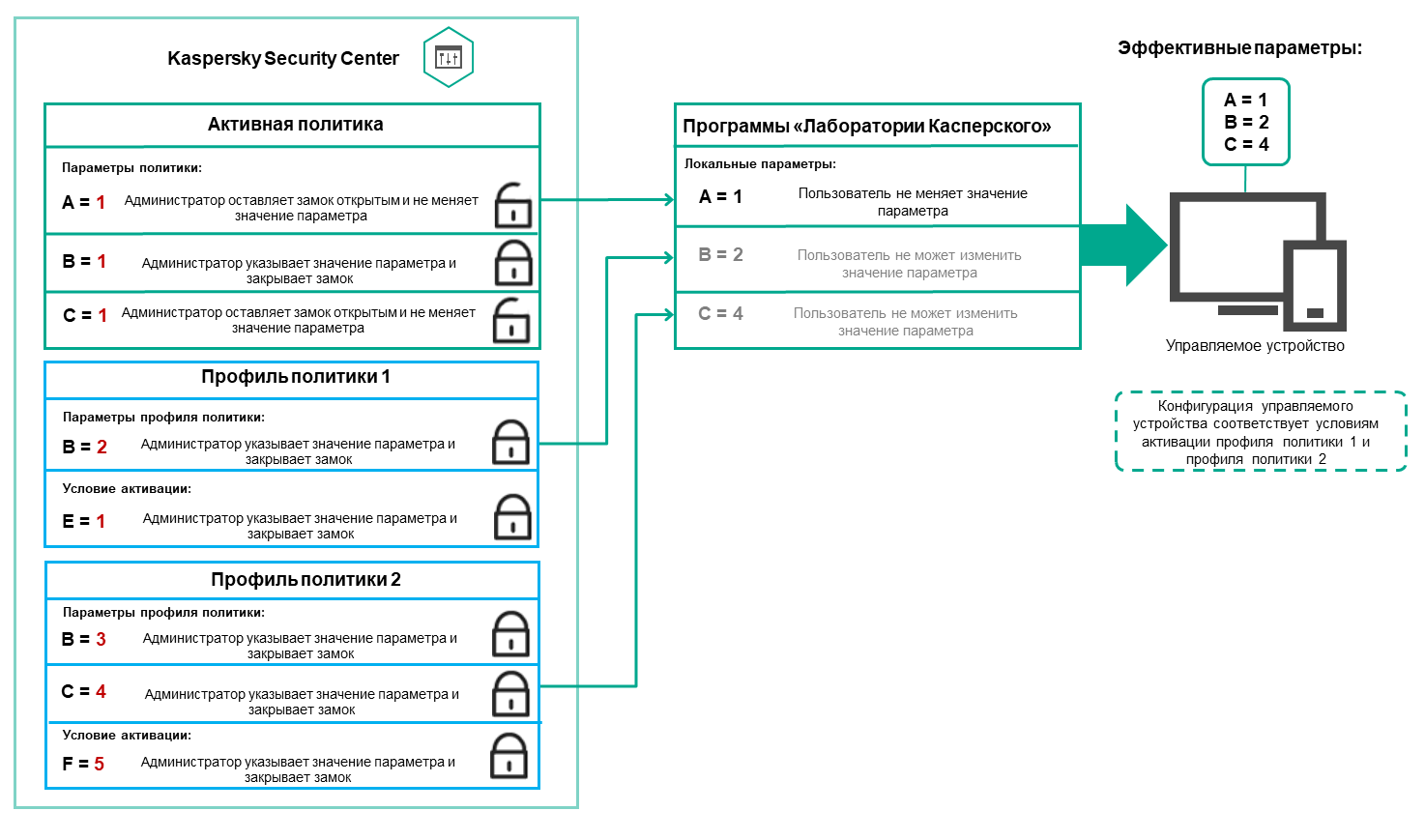

- Взаимосвязь политики и локальных параметров программы

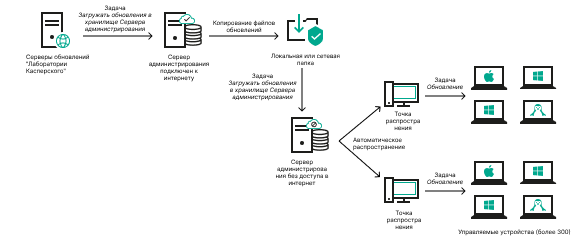

- Точка распространения

- Шлюз соединения

- Архитектура программы

- Основной сценарий установки

- Порты, используемые Kaspersky Security Center

- Сертификаты для работы с Kaspersky Security Center

- О сертификатах Kaspersky Security Center

- О сертификате Сервера администрирования

- Требования к пользовательским сертификатам, используемым в Kaspersky Security Center

- Сценарий: Задание пользовательского сертификата Сервера администрирования

- Замена сертификата Сервера администрирования с помощью утилиты klsetsrvcert

- Подключение Агентов администрирования к Серверу администрирования с помощью утилиты klmover

- Перевыпуск сертификата Веб-сервера

- Схемы трафика данных и использования портов

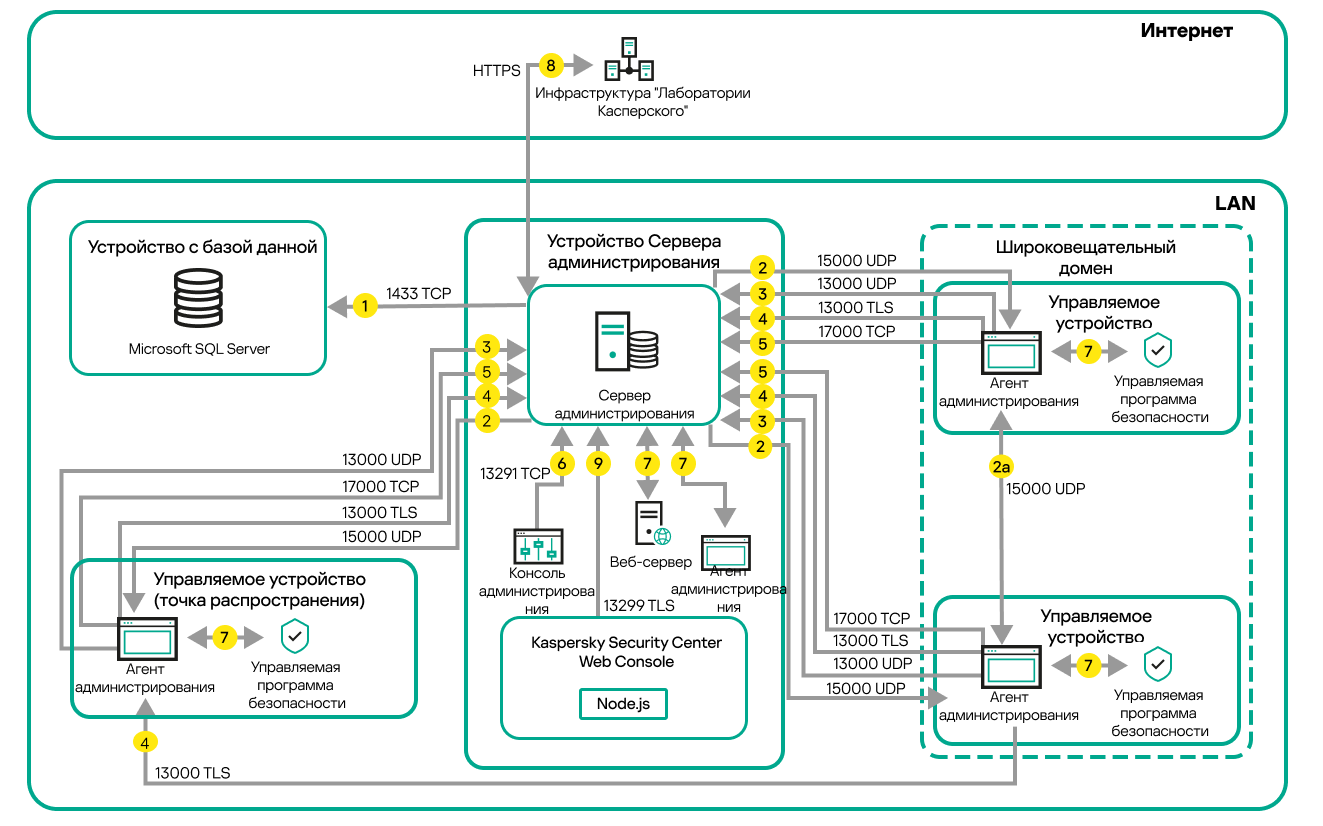

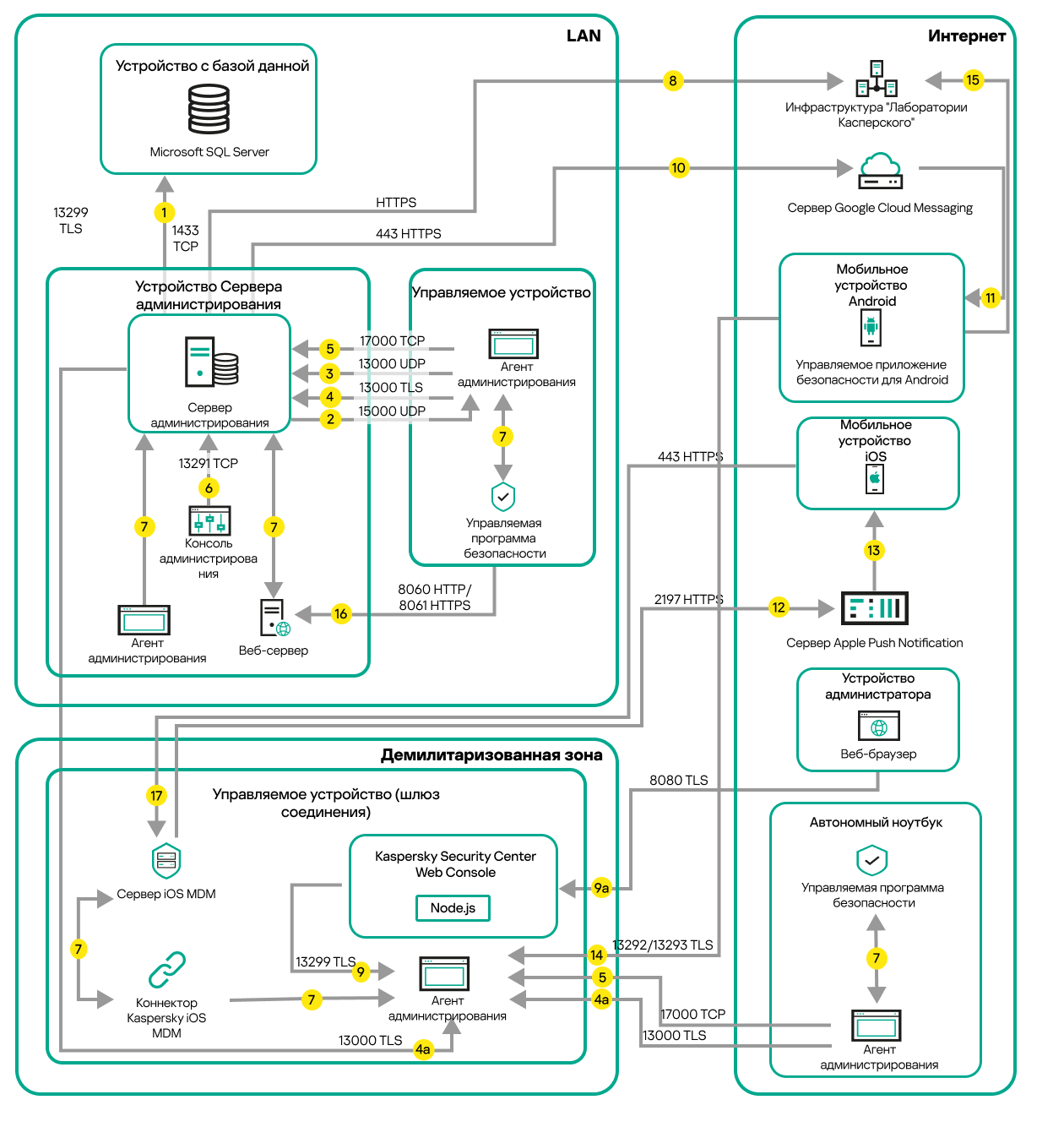

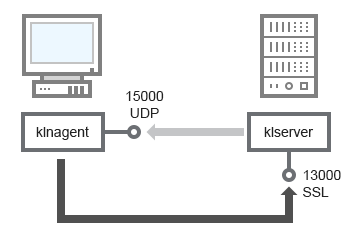

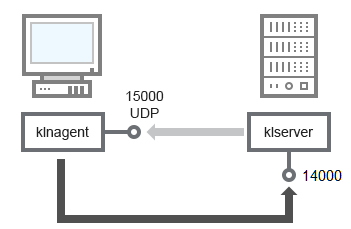

- Сервер администрирования и управляемые устройства в локальной сети (LAN)

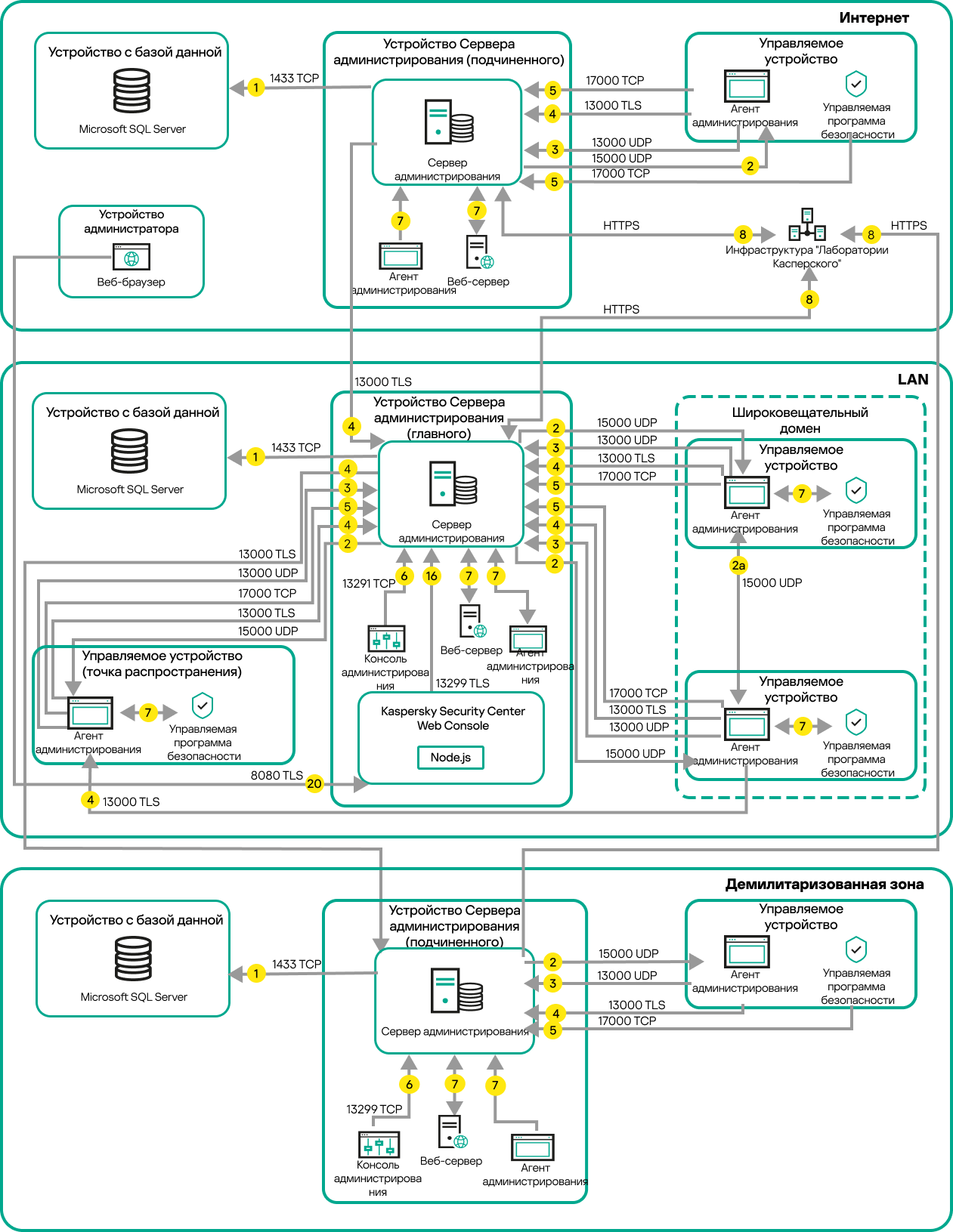

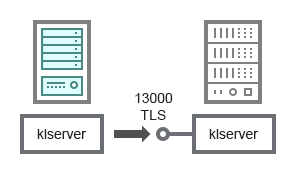

- Главный Сервер администрирования в локальной сети (LAN) и два подчиненных Сервера администрирования

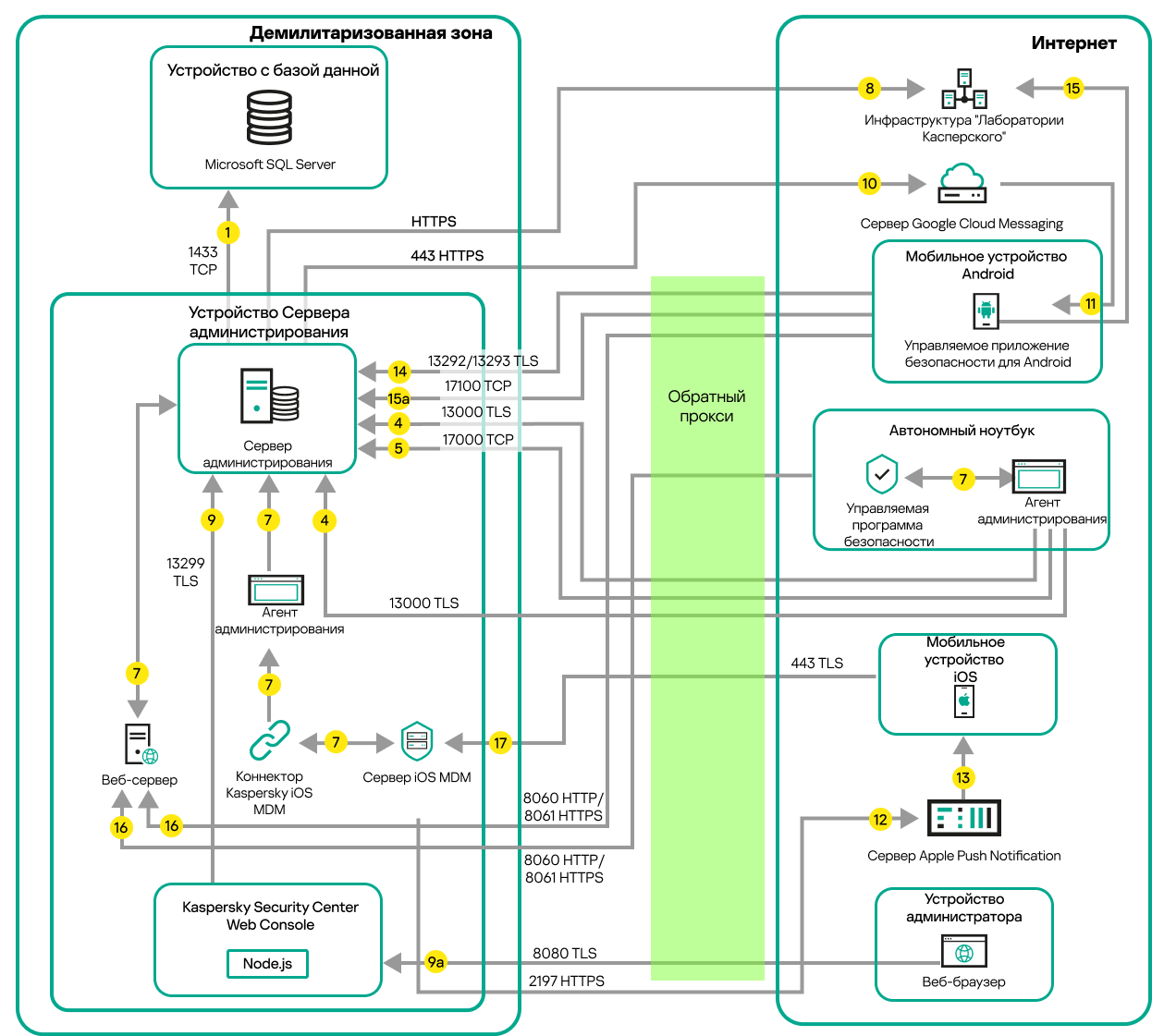

- Сервер администрирования внутри локальной сети (LAN), управляемые устройства в интернете; использование обратного прокси-сервера

- Сервер администрирования внутри локальной сети (LAN), управляемые устройства в интернете; использование шлюза соединения

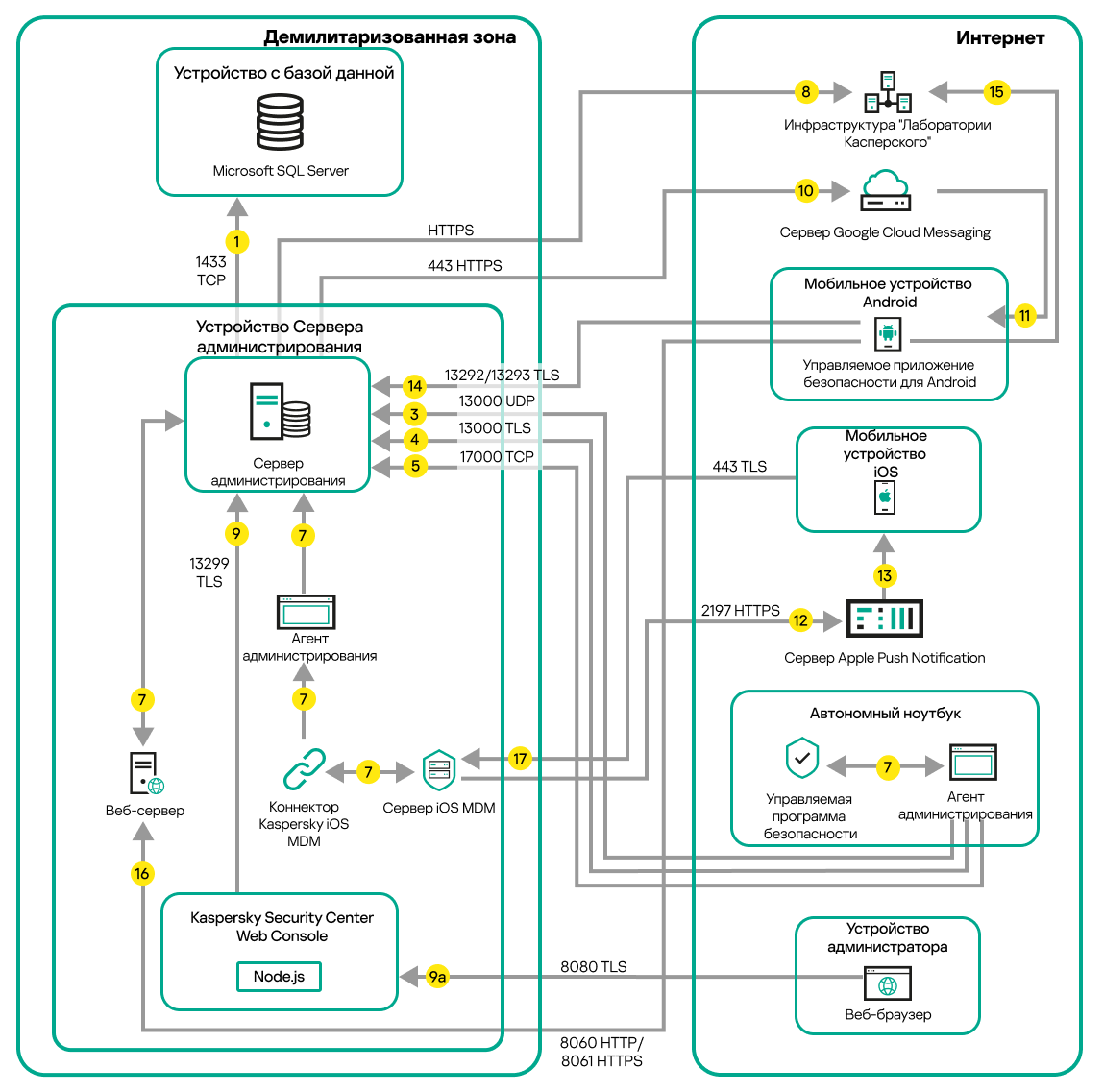

- Сервер администрирования внутри демилитаризованной зоны (DMZ), управляемые устройства в интернете

- Взаимодействие компонентов Kaspersky Security Center и программ безопасности: дополнительные сведения

- Условные обозначения в схемах взаимодействия

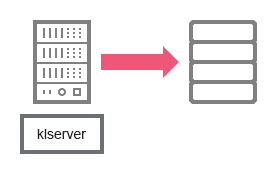

- Сервер администрирования и СУБД

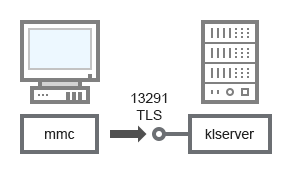

- Сервер администрирования и Консоль администрирования

- Сервер администрирования и клиентское устройство: Управление программой безопасности

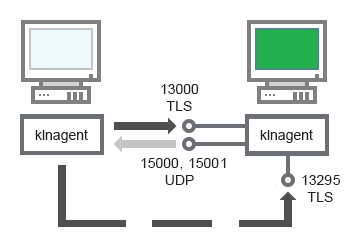

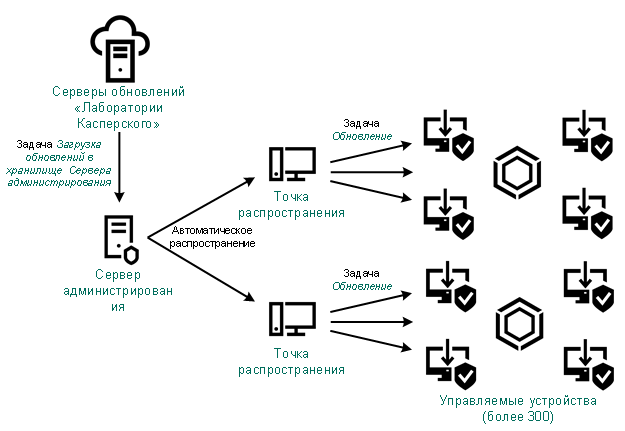

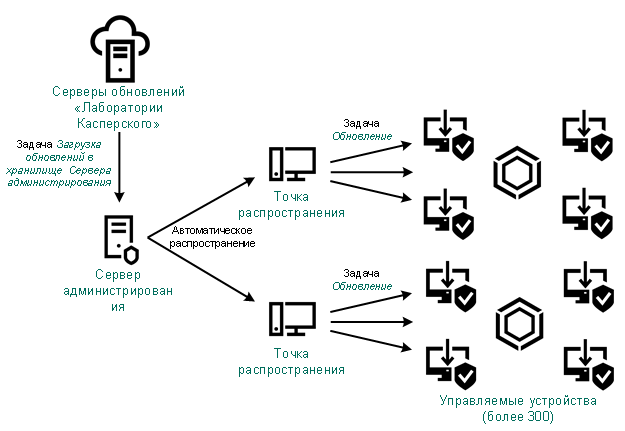

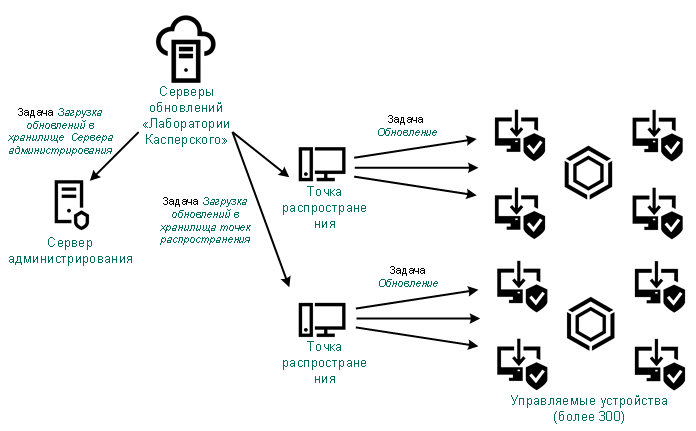

- Обновление программного обеспечения на клиентском устройстве с помощью точки распространения

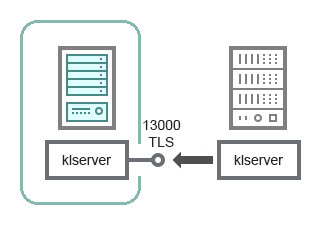

- Иерархия Серверов администрирования: главный Сервер администрирования и подчиненный Сервер администрирования

- Иерархия Серверов администрирования с подчиненным Сервером в демилитаризованной зоне

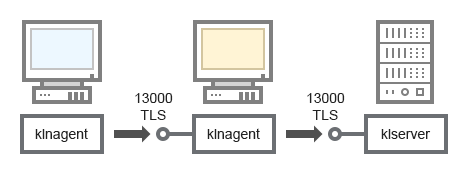

- Сервер администрирования, шлюз соединений в сегменте сети и клиентское устройство

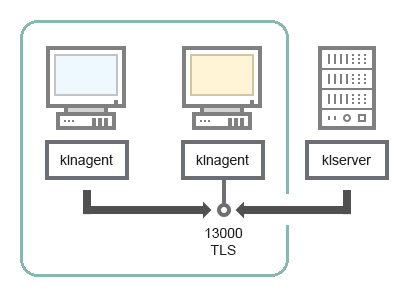

- Сервер администрирования и два устройства в демилитаризованной зоне: шлюз соединений и клиентское устройство

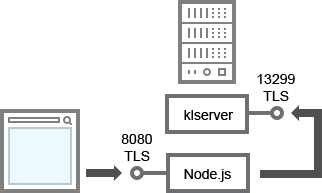

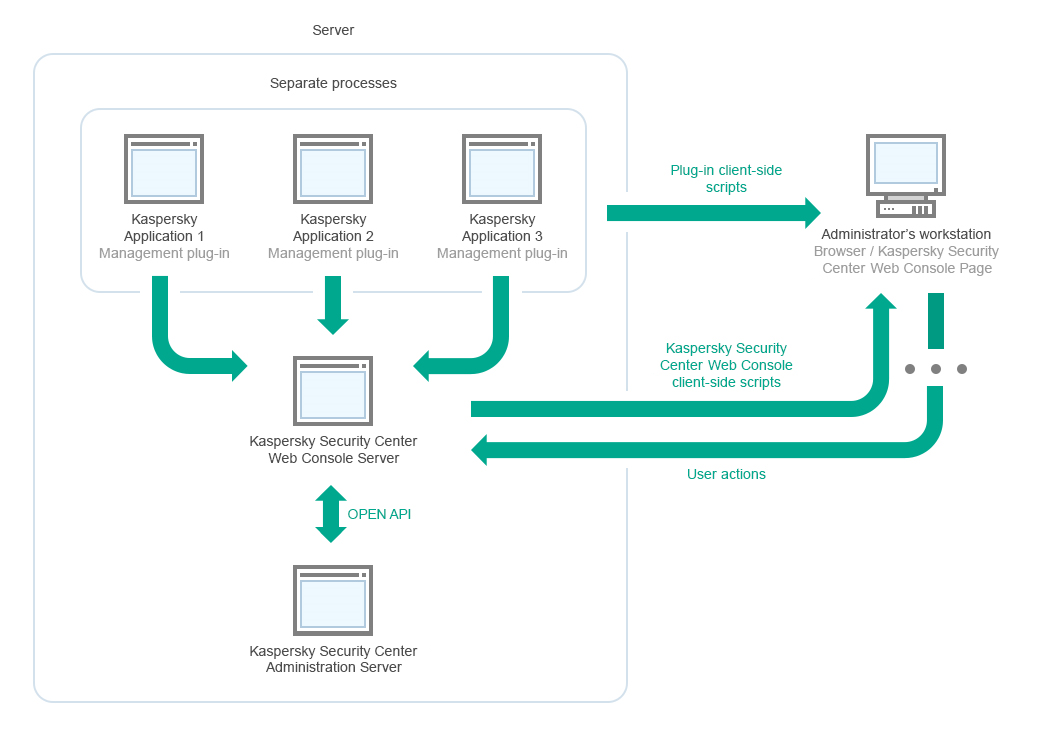

- Сервер администрирования и Kaspersky Security Center Web Console

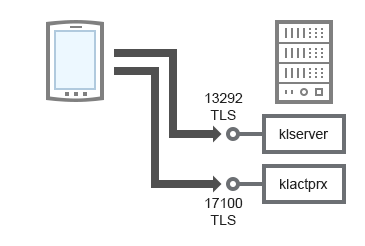

- Активация и управление приложением безопасности на мобильном устройстве

- Лучшие практики развертывания

- Руководство по усилению защиты

- Подготовка к развертыванию

- Планирование развертывания Kaspersky Security Center

- Типовые способы развертывания системы защиты

- О планировании развертывания Kaspersky Security Center в сети организации

- Выбор структуры защиты организации

- Типовые конфигурации Kaspersky Security Center

- Выбор СУБД

- Настройка сервера MariaDB x64 для работы с Kaspersky Security Center 14.2

- Настройка сервера MySQL x64 для работы с Kaspersky Security Center 14.2

- Настройка сервера PostgreSQL или Postgres Pro для работы с Kaspersky Security Center 14.2

- Управление мобильными устройствами с установленным Kaspersky Endpoint Security для Android

- Предоставление доступа к Серверу администрирования из интернета

- О точках распространения

- Увеличение ограничения дескрипторов файлов для службы klnagent

- Расчет количества и конфигурации точек распространения

- Иерархия Серверов администрирования

- Виртуальные Серверы администрирования

- Информация об ограничениях Kaspersky Security Center

- Нагрузка на сеть

- Подготовка к управлению мобильными устройствами

- Сведения о производительности Сервера администрирования

- Сетевые параметры для взаимодействия с внешними сервисами

- Планирование развертывания Kaspersky Security Center

- Развертывание Агента администрирования и программы безопасности

- Первоначальное развертывание

- Настройка параметров инсталляторов

- Инсталляционные пакеты

- Свойства MSI и файлы трансформации

- Развертывание при помощи сторонних средств удаленной установки приложений

- О задачах удаленной установки программ Kaspersky Security Center

- Развертывание захватом и копированием образа устройства

- Неверно выполнено копирование образа жесткого диска

- Развертывание с помощью механизма групповых политик Microsoft Windows

- Принудительное развертывание с помощью задачи удаленной установки приложений Kaspersky Security Center

- Запуск автономных пакетов, сформированных Kaspersky Security Center

- Возможности ручной установки приложений

- Создание MST-файла

- Удаленная установка программ на устройства с установленным Агентом администрирования

- Управление перезагрузкой устройств в задаче удаленной установки

- Целесообразность обновления баз в инсталляционном пакете программы безопасности

- Использование средств удаленной установки приложений Kaspersky Security Center для запуска на управляемых устройствах произвольных исполняемых файлов

- Мониторинг развертывания

- Настройка параметров инсталляторов

- Виртуальная инфраструктура

- Поддержка отката файловой системы для устройств с Агентом администрирования

- Локальная установка программ

- Локальная установка Агента администрирования

- Установка Агента администрирования в тихом режиме

- Установка Агента администрирования для Linux в тихом режиме (с файлом ответов)

- Установка Агента администрирования для Linux в интерактивном режиме

- Подготовка устройства под управлением Astra Linux в режиме замкнутой программной среды к установке Агента администрирования

- Локальная установка плагина управления программой

- Установка программ в тихом режиме

- Установка программ с помощью автономных пакетов

- Параметры инсталляционного пакета Агента администрирования

- Просмотр Политики конфиденциальности

- Первоначальное развертывание

- Развертывание систем управления мобильными устройствами

- Развертывание системы управления по протоколу Exchange ActiveSync

- Установка Сервера мобильных устройств Exchange ActiveSync

- Подключение мобильных устройств к Серверу мобильных устройств Exchange ActiveSync

- Настройка веб-сервера Internet Information Services

- Локальная установка Сервера мобильных устройств Exchange ActiveSync

- Удаленная установка Сервера мобильных устройств Exchange ActiveSync

- Развертывание системы управления по протоколу iOS MDM

- Инсталляция Сервера iOS MDM

- Установка Сервера iOS MDM в тихом режиме

- Схемы развертывания Сервера iOS MDM

- Упрощенная схема развертывания

- Схема развертывания с использованием принудительного делегирования Kerberos Constrained Delegation (KCD)

- Получение APNs-сертификата

- Обновление APNs-сертификата

- Настройка резервного сертификата Сервера iOS MDM

- Установка APNs-сертификата на Сервер iOS MDM

- Настройка доступа к сервису Apple Push Notification

- Выписка и установка общего сертификата на мобильное устройство

- Добавление KES-устройства в список управляемых устройств

- Подключение KES-устройств к Серверу администрирования

- Интеграция с инфраструктурой открытых ключей

- Веб-сервер Kaspersky Security Center

- Развертывание системы управления по протоколу Exchange ActiveSync

- Установка Kaspersky Security Center

- Подготовка к установке

- Учетные записи для работы с СУБД

- Аутентификация Microsoft SQL Server

- Рекомендации по установке Сервера администрирования

- Создание учетных записей для служб Сервера администрирования на отказоустойчивом кластере

- Задание папки общего доступа

- Удаленная установка средствами Сервера администрирования с помощью групповых политик Active Directory

- Удаленная установка рассылкой UNC-пути на автономный пакет

- Обновление из общей папки Сервера администрирования

- Установка образов операционных систем

- Указание адреса Сервера администрирования

- Стандартная установка

- Шаг 1. Просмотр Лицензионного соглашения и Политики конфиденциальности

- Шаг 2. Выбор типа установки

- Шаг 3. Установка Kaspersky Security Center Web Console

- Шаг 4. Выбор размера сети

- Шаг 5. Выбор базы данных

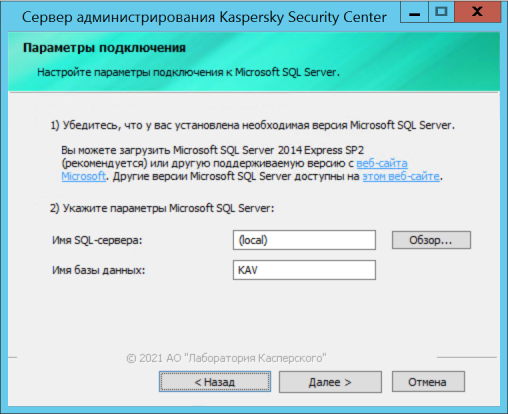

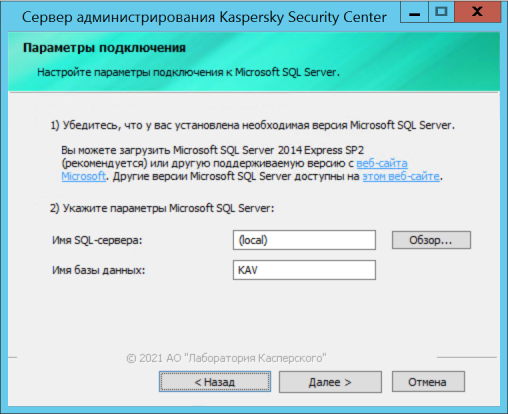

- Шаг 6. Настройка параметров SQL-сервера

- Шаг 7. Выбор режима аутентификации

- Шаг 8. Распаковка и установка файлов на жесткий диск

- Выборочная установка

- Шаг 1. Просмотр Лицензионного соглашения и Политики конфиденциальности

- Шаг 2. Выбор типа установки

- Шаг 3. Выбор компонентов для установки

- Шаг 4. Установка Kaspersky Security Center Web Console

- Шаг 5. Выбор размера сети

- Шаг 6. Выбор базы данных

- Шаг 7. Настройка параметров SQL-сервера

- Шаг 8. Выбор режима аутентификации

- Шаг 9. Выбор учетной записи для запуска Сервера администрирования

- Шаг 10. Выбор учетной записи для запуска служб Kaspersky Security Center

- Шаг 11. Определение папки общего доступа

- Шаг 12. Настройка параметров подключения к Серверу администрирования

- Шаг 13. Задание адреса Сервера администрирования

- Шаг 14. Адрес Сервера для подключения мобильных устройств

- Шаг 15. Выбор плагинов управления программами

- Шаг 16. Распаковка и установка файлов на жесткий диск

- Развертывание отказоустойчивого кластера Kaspersky Security Center

- Сценарий: Развертывание отказоустойчивого кластера Kaspersky Security Center

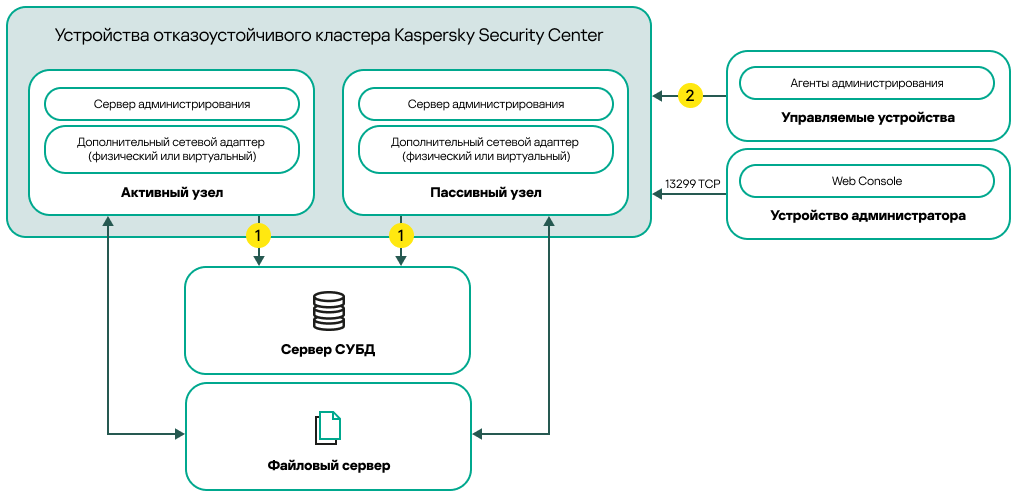

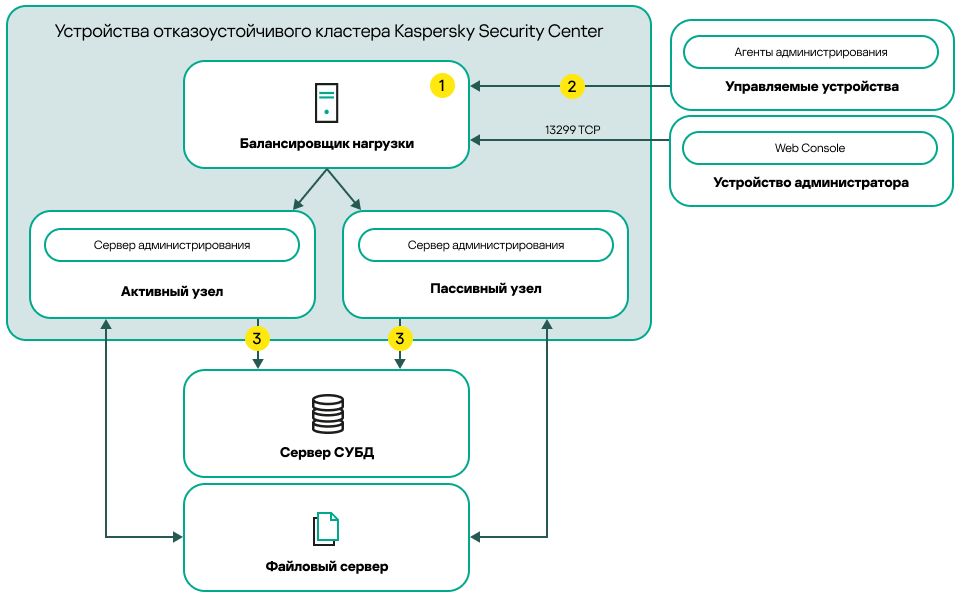

- Об отказоустойчивом кластере Kaspersky Security Center

- Подготовка файлового сервера для отказоустойчивого кластера Kaspersky Security Center

- Подготовка узлов для отказоустойчивого кластера Kaspersky Security Center

- Установка Kaspersky Security Center на узлы отказоустойчивого кластера Kaspersky Security Center

- Запуск и остановка узла кластера вручную

- Установка Сервера администрирования на отказоустойчивом кластере Windows Server

- Шаг 1. Просмотр Лицензионного соглашения и Политики конфиденциальности

- Шаг 2. Выбор типа установки на кластер

- Шаг 3. Указание имени виртуального Сервера администрирования

- Шаг 4. Указание параметров сети виртуального Сервера администрирования

- Шаг 5. Указание группы кластеров

- Шаг 6. Выбор кластерного хранилища данных

- Шаг 7. Указание учетной записи для удаленной установки

- Шаг 8. Выбор компонентов для установки

- Шаг 9. Выбор размера сети

- Шаг 10. Выбор базы данных

- Шаг 11. Настройка параметров SQL-сервера

- Шаг 12. Выбор режима аутентификации

- Шаг 13. Выбор учетной записи для запуска Сервера администрирования

- Шаг 14. Выбор учетной записи для запуска служб Kaspersky Security Center

- Шаг 15. Определение папки общего доступа

- Шаг 16. Настройка параметров подключения к Серверу администрирования

- Шаг 17. Задание адреса Сервера администрирования

- Шаг 18. Адрес Сервера для подключения мобильных устройств

- Шаг 19. Распаковка и установка файлов на жесткий диск

- Установка Сервера администрирования в тихом режиме

- Установка Консоли администрирования на рабочее место администратора

- Изменения в системе после установки Kaspersky Security Center

- Удаление программы

- Об обновлении предыдущей версии Kaspersky Security Center

- Первоначальная настройка Kaspersky Security Center

- Руководство по усилению защиты

- Мастер первоначальной настройки Сервера администрирования

- О мастере первоначальной настройки

- Запуск мастера первоначальной настройки Сервера администрирования

- Шаг 1. Настройка параметров прокси-сервера

- Шаг 2. Выбор способа активации программы

- Шаг 3. Выбор областей защиты и операционных систем

- Шаг 4. Выбор плагинов для управляемых программ

- Шаг 5. Загрузка дистрибутивов и создание инсталляционных пакетов

- Шаг 6. Настройка использования Kaspersky Security Network

- Шаг 7. Настройка параметров отправки уведомлений по электронной почте

- Шаг 8. Настройка параметров управления обновлениями

- Шаг 9. Создание первоначальной конфигурации защиты

- Шаг 10. Подключение мобильных устройств

- Шаг 11. Загрузка обновлений

- Шаг 12. Обнаружение устройств

- Шаг 13. Завершение работы мастера первоначальной настройки

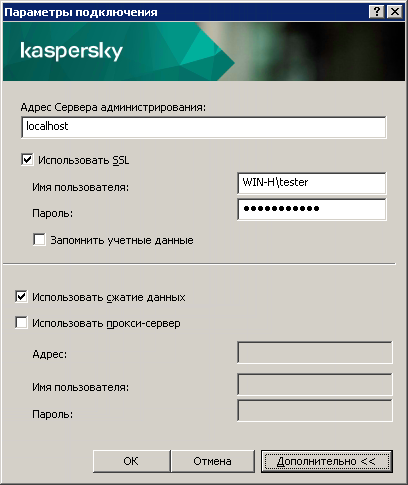

- Настройка подключения Консоли администрирования к Серверу администрирования

- Настройка параметров доступа Сервера администрирования к интернету

- Подключение автономных устройств

- Сценарий: Подключение автономных устройств через шлюз соединения

- Сценарий: подключение автономных устройств через подчиненный Сервер администрирования в демилитаризованной зоне

- О подключении автономных устройств

- Подключение внешних настольных компьютеров к Серверу администрирования

- О профилях соединения для автономных пользователей

- Создание профиля соединения для автономных пользователей

- О переключении Агента администрирования на другой Сервер администрирования

- Создание правила переключения Агента администрирования по сетевому местоположению

- Шифрование подключения TLS

- Уведомления о событиях

- Настройка интерфейса

- Обнаружение устройств в сети

- Сценарий: Обнаружение сетевых устройств

- Нераспределенные устройства

- Обнаружение устройств

- Работа с Windows-доменами Просмотр и изменение параметров домена

- Настройка правил хранения для нераспределенных устройств

- Работа с IP-диапазонами

- Работа с группами Active Directory. Просмотр и изменение параметров группы

- Создание правил автоматического перемещения устройств в группы администрирования

- Использование динамического режима VDI на клиентских устройствах

- Инвентаризация оборудования

- Лицензирование программы

- Программы "Лаборатории Касперского". Централизованное развертывание

- Замещение программ безопасности сторонних производителей

- Установка программ с помощью задачи удаленной установки

- Установка программ с помощью мастера удаленной установки

- Просмотр отчета о развертывании защиты

- Работа с плагинами управления

- Удаленная деинсталляция программ

- Работа с инсталляционными пакетами

- Создание инсталляционного пакета

- Создание автономного инсталляционного пакета

- Создание пользовательского инсталляционного пакета

- Просмотр и изменение свойств пользовательских инсталляционных пакетов

- Получение инсталляционного пакета Агента администрирования из комплекта поставки Kaspersky Security Center

- Распространение инсталляционных пакетов на подчиненные Серверы администрирования

- Распространение инсталляционных пакетов с помощью точек распространения

- Передача в Kaspersky Security Center информации о результатах установки программы

- Определение адреса прокси-сервера KSN для инсталляционных пакетов

- Получение актуальных версий программ

- Подготовка устройства под управлением Windows к удаленной установке

- Подготовка устройства с операционной системой Linux и удаленная установка Агента администрирования на устройство с операционной системой Linux

- Подготовка устройства с операционной системой macOS к удаленной установке Агента администрирования

- Программы "Лаборатории Касперского": лицензирование и активация

- Лицензирование управляемых программ

- Просмотр информации об используемых лицензионных ключах

- Добавление лицензионного ключа в хранилище Сервера администрирования

- Добавление лицензионного ключа Сервера администрирования

- Удаление лицензионного ключа Сервера администрирования

- Распространение лицензионного ключа на клиентские устройства

- Автоматическое распространение лицензионного ключа

- Создание и просмотр отчета об использовании лицензионных ключей

- Просмотр информации о лицензионных ключах программы

- Экспорт файла ключа

- Настройка защиты сети

- Сценарий: настройка защиты сети

- Настройка и распространение политик: подход, ориентированный на устройства

- Подходы к управлению безопасностью, ориентированные на устройства и на пользователей

- Ручная настройка политики Kaspersky Endpoint Security

- Ручная настройка групповой задачи обновления Kaspersky Endpoint Security

- Ручная настройка групповой задачи проверки устройства Kaspersky Endpoint Security

- Настройка расписания задачи Поиск уязвимостей и требуемых обновлений

- Ручная настройка групповой задачи установки обновлений и закрытия уязвимостей

- Настройка количества событий в хранилище событий

- Установка максимального срока хранения информации о закрытых уязвимостях

- Управление задачами

- Создание задачи

- Создание задачи Сервера администрирования

- Создание задачи для набора устройств

- Создание локальной задачи

- Отображение унаследованной групповой задачи в рабочей области вложенной группы

- Автоматическое включение устройств перед запуском задачи

- Автоматическое выключение устройства после выполнения задачи

- Ограничение времени выполнения задачи

- Экспорт задачи

- Импорт задачи

- Конвертация задач

- Запуск и остановка задачи вручную

- Приостановка и возобновление задачи вручную

- Наблюдение за ходом выполнения задачи

- Просмотр результатов выполнения задач, хранящихся на Сервере администрирования

- Настройка фильтра информации о результатах выполнения задачи

- Изменение задачи. Откат изменений

- Сравнение задач

- Учетные записи для запуска задач

- Экспорт результатов выполнения задачи

- Мастер изменения паролей задач

- Создание иерархии групп администрирования, подчиненных виртуальному Серверу администрирования

- Политики и профили политик

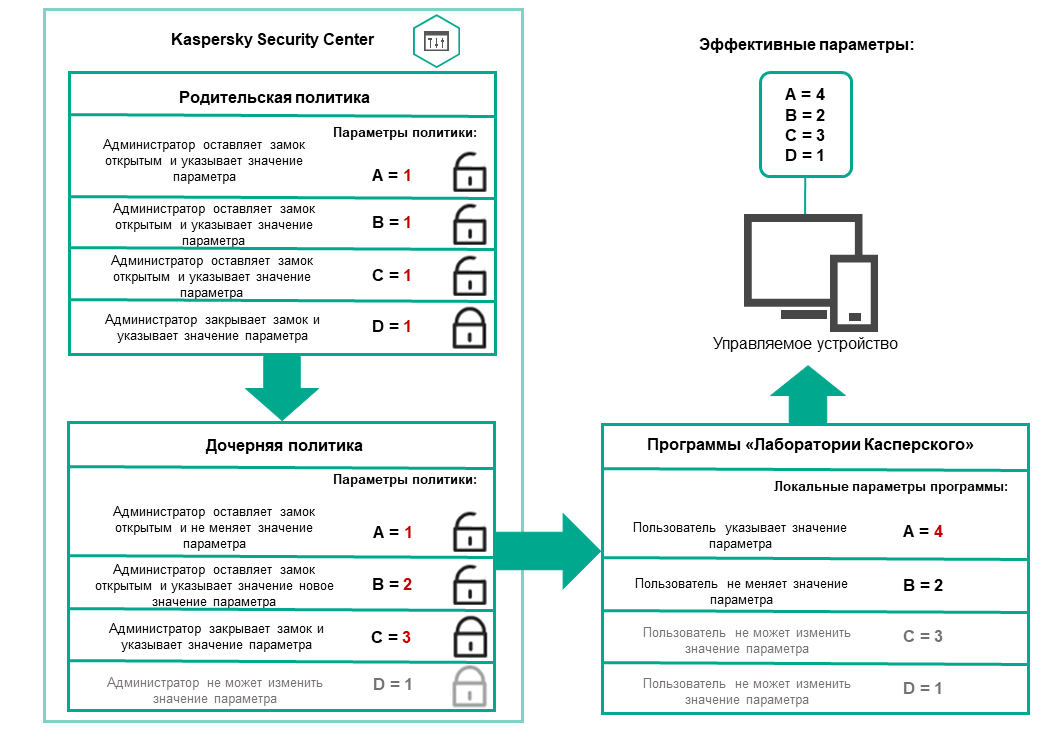

- Иерархия политик, использование профилей политик

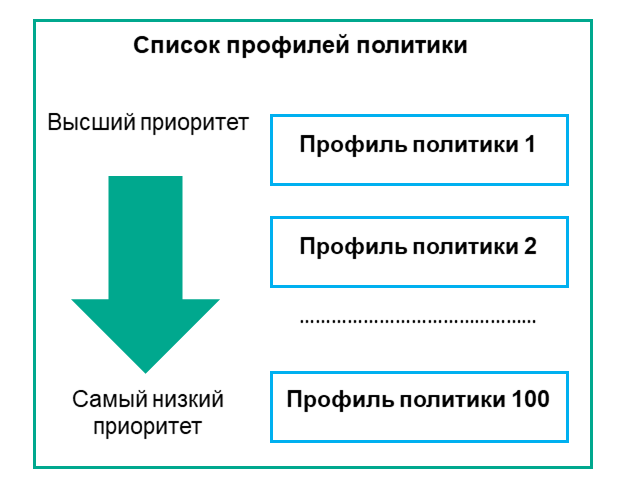

- Управление политиками

- Создание политики

- Отображение унаследованной политики во вложенной группе

- Активация политики

- Автоматическая активация политики по событию "Вирусная атака"

- Применение политики для автономных пользователей

- Изменение политики. Откат изменений

- Просмотр диаграммы состояния применения политики

- Сравнение политик

- Удаление политики

- Копирование политики

- Экспорт политики

- Импорт политики

- Конвертация политик

- Управление профилями политик

- Правила перемещения устройств

- Копирование правил перемещения устройств

- Категоризация программного обеспечения

- Необходимые условия для установки программ на устройства организации-клиента

- Просмотр и изменение локальных параметров программы

- Обновление Kaspersky Security Center и управляемых программ

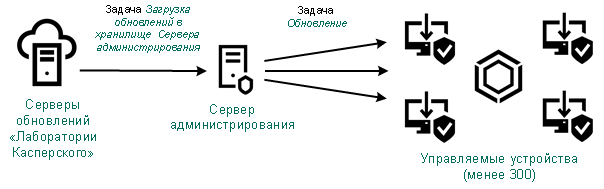

- Сценарий: Регулярное обновление баз и программ "Лаборатории Касперского"

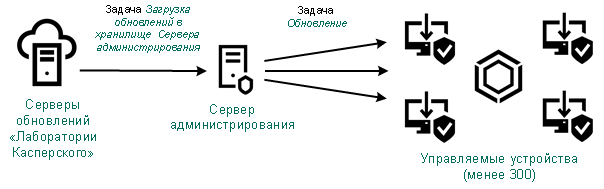

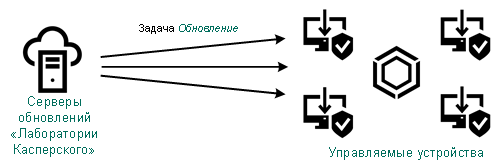

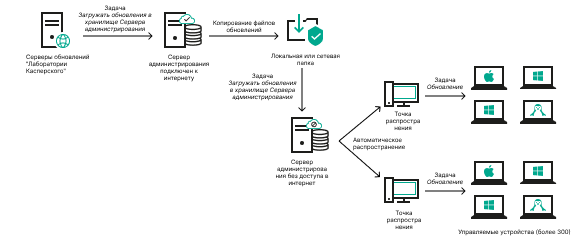

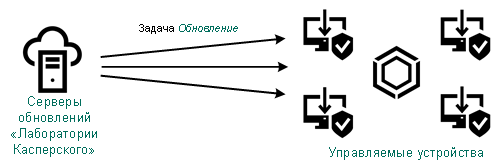

- Об обновлении баз, программных модулей и программ "Лаборатории Касперского"

- Об использовании файлов различий для обновления баз и программных модулей "Лаборатории Касперского"

- Включение функции загрузки файлов различий

- Создание задачи для загрузки обновлений в хранилище Сервера администрирования

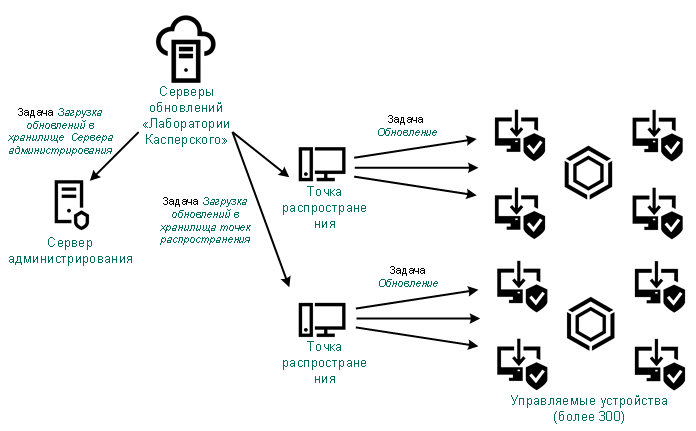

- Создание задачи загрузки обновлений в хранилища точек распространения

- Настройка параметров задачи загрузки обновлений в хранилище Сервера администрирования

- Проверка полученных обновлений

- Настройка проверочных политик и вспомогательных задач

- Просмотр полученных обновлений

- Автоматическая установка обновлений для Kaspersky Endpoint Security на устройства

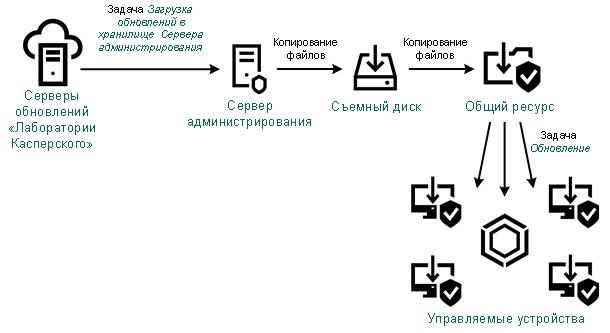

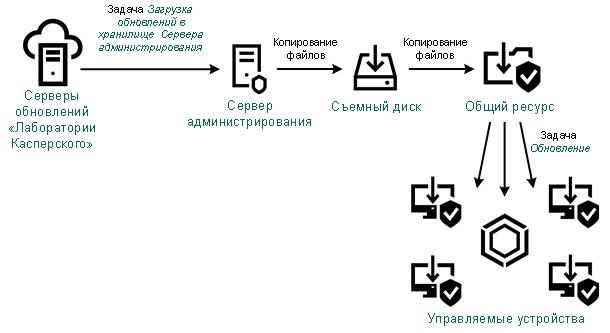

- Офлайн-модель получения обновлений

- Включение и выключение офлайн-модели получения обновлений

- Автоматическая установка обновлений и патчей для компонентов Kaspersky Security Center

- Включение и выключение автоматической установки обновлений и патчей для компонентов Kaspersky Security Center

- Автоматическое распространение обновлений

- Автоматическое распространение обновлений на клиентские устройства

- Автоматическое распространение обновлений на подчиненные Серверы администрирования

- Автоматическое назначение точек распространения

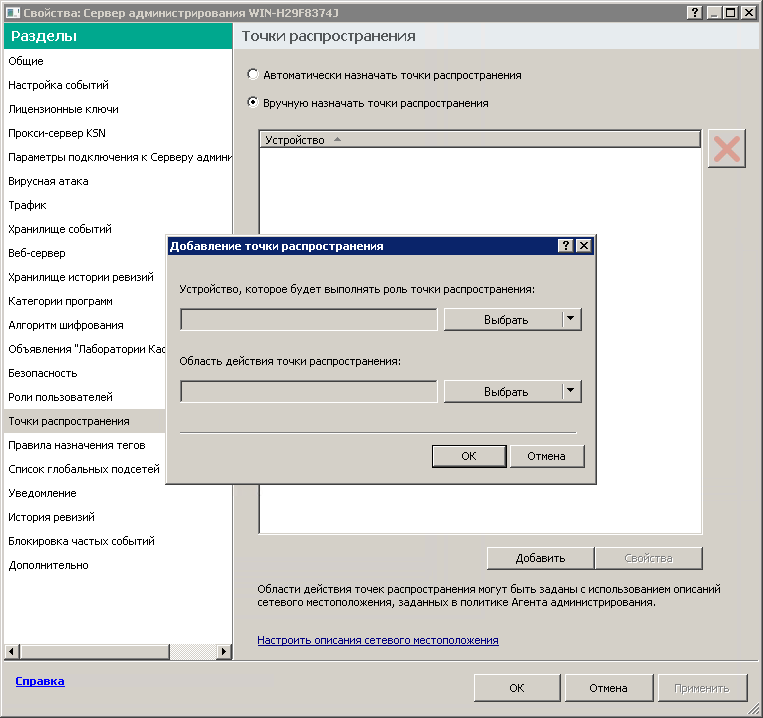

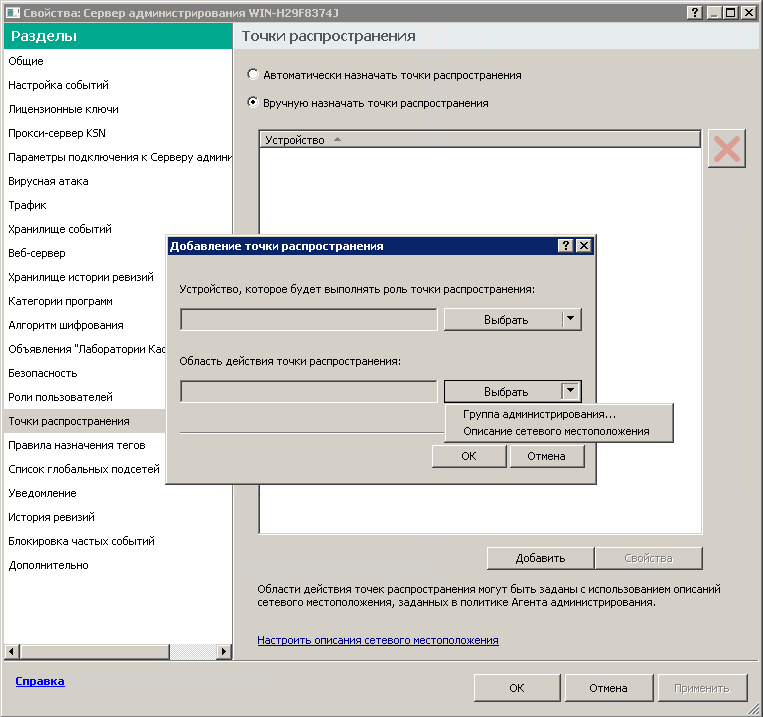

- Назначение устройства точкой распространения вручную

- Удаление устройства из списка точек распространения

- Загрузка обновлений точками распространения

- Удаление обновлений программного обеспечения из хранилища

- Установка патча для программы "Лаборатории Касперского" в кластерной модели

- Управление программами сторонних производителей на клиентских устройствах

- Установка обновлений программ сторонних производителей

- Сценарий: Обновление программ сторонних производителей

- Просмотр информации о доступных обновлениях для программ сторонних производителей

- Одобрение и отклонение обновлений программного обеспечения

- Синхронизация обновлений Windows Update с Сервером администрирования

- Установка обновлений на устройства вручную

- Настройка обновлений Windows в политике Агента администрирования

- Закрытие уязвимостей в программах сторонних производителей

- Сценарий: Обнаружение и закрытие уязвимостей в программах сторонних производителей

- Об обнаружении и закрытии уязвимостей в программах

- Просмотр информации об уязвимостях в программах

- Просмотр статистики уязвимостей на управляемых устройствах

- Поиск уязвимостей в программах

- Закрытие уязвимостей в программах

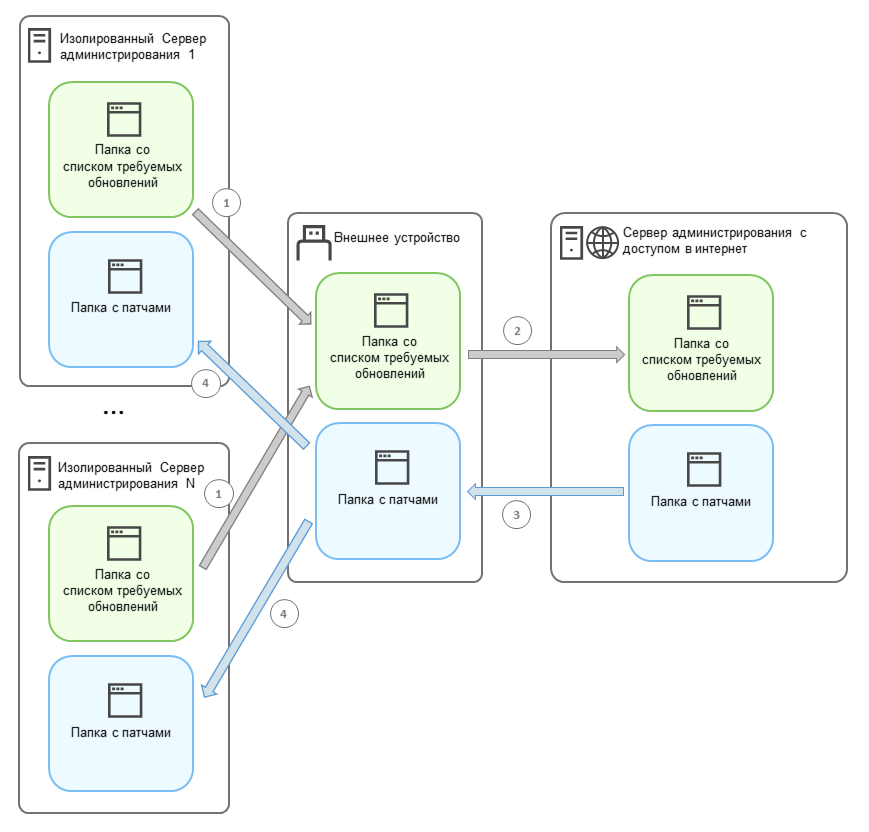

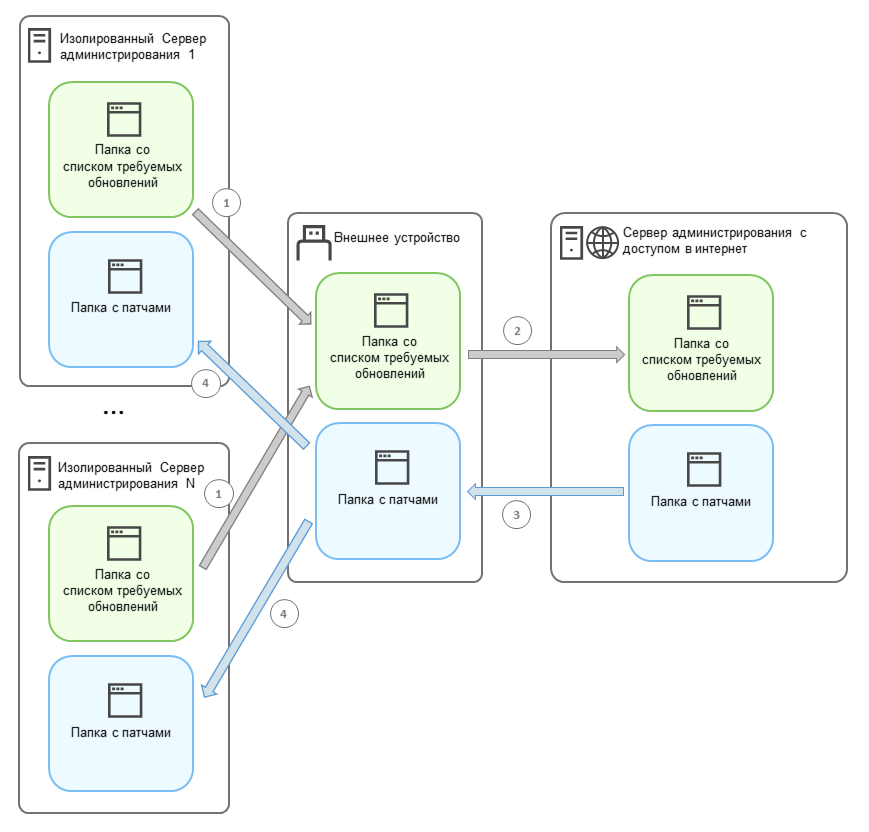

- Закрытие уязвимостей в изолированной сети

- Закрытие уязвимостей программ сторонних производителей в изолированной сети

- О закрытии уязвимостей программ сторонних производителей в изолированной сети

- Настройка Сервера администрирования с доступом в интернет для закрытия уязвимостей в изолированной сети

- Настройка изолированных Серверов администрирования для закрытия уязвимостей в изолированной сети

- Передача исправлений и установка обновлений в изолированной сети

- Выключение возможности передачи исправлений и установки обновлений в изолированной сети

- Игнорирование уязвимостей в программах

- Пользовательские исправления для уязвимостей в программах сторонних производителей

- Правила установки обновлений

- Группы программ

- Получение и просмотр списка исполняемых файлов, хранящихся на клиентских устройствах

- Использование компонента Контроль программ для управления исполняемыми файлами

- Создание категорий программ для политики Kaspersky Endpoint Security для Windows

- Создание пополняемой вручную категории программ

- Создание категории программ, в которую входят исполняемые файлы с выбранных устройств

- Создание категории программ, в которую входят исполняемые файлы из указанных папок

- Добавление исполняемых файлов, связанных с событием, в категорию программы

- Настройка управления запуском программ на клиентских устройствах

- Просмотр результатов статического анализа правил запуска исполняемых файлов

- Просмотр реестра программ

- Изменение времени начала инвентаризации программного обеспечения

- Об управлении лицензионными ключами программ сторонних производителей

- Создание групп лицензионных программ

- Управление лицензионными ключами для групп лицензионных программ

- Инвентаризация исполняемых файлов

- Просмотр информации об исполняемых файлах

- Установка обновлений программ сторонних производителей

- Мониторинг и отчеты

- Сценарий: Мониторинг и отчеты

- Мониторинг цветовых индикаторов и зарегистрированных событий в Консоли администрирования

- Работа с отчетами, статистикой и уведомлениями

- Работа с отчетами

- Работа со статистической информацией

- Настройка параметров уведомлений о событиях

- Создание сертификата для SMTP-сервера

- Выборки событий

- Выборки устройств

- Мониторинг установки и удаления программ

- События компонентов Kaspersky Security Center

- Блокировка частых событий

- Контроль изменения состояния виртуальных машин

- Отслеживание состояния антивирусной защиты с помощью информации в системном реестре

- Просмотр и настройка действий, когда устройство неактивно

- Выключение объявлений "Лаборатории Касперского"

- Настройка точек распространения и шлюзов соединений

- Типовая конфигурация точек распространения: один офис

- Типовая конфигурация точек распространения: множество небольших удаленных офисов

- Назначение управляемого устройства точкой распространения

- Подключение устройства под управлением Linux в качестве шлюза в демилитаризованной зоне

- Подключение устройства под управлением Linux к Серверу администрирования с помощью шлюза соединения

- Добавление шлюза соединения в демилитаризованной зоне в качестве точки распространения

- Автоматическое назначение точек распространения

- О локальной установке Агента администрирования на устройство, выбранное точкой распространения

- Об использовании точки распространения в качестве шлюза соединений

- Добавление IP-диапазонов в список диапазонов, опрашиваемых точкой распространения

- Использование точки распространения в качестве извещающего сервера

- Другие повседневные задачи

- Управление Серверами администрирования

- Создание иерархии Серверов администрирования: добавление подчиненного Сервера администрирования

- Подключение к Серверу администрирования и переключение между Серверами администрирования

- Условия подключения к Серверу администрирования через интернет

- Защищенное подключение к Серверу администрирования

- Настройка списка разрешенных IP-адресов для подключения к Серверу администрирования

- Использование утилиты klscflag для закрытия порта 13291

- Отключение от Сервера администрирования

- Добавление Сервера администрирования в дерево консоли

- Удаление Сервера администрирования из дерева консоли

- Добавление виртуального Сервера администрирования в дерево консоли

- Смена учетной записи службы Сервера администрирования. Утилита klsrvswch

- Изменение учетных данных СУБД

- Решение проблем с узлами Сервера администрирования

- Просмотр и изменение параметров Сервера администрирования

- Настройка общих параметров Сервера администрирования

- Параметры интерфейса Консоли администрирования

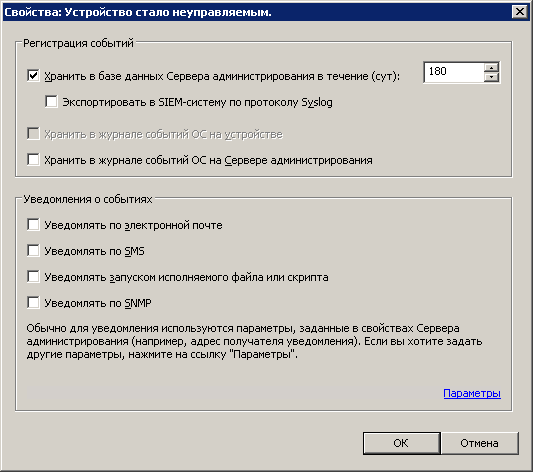

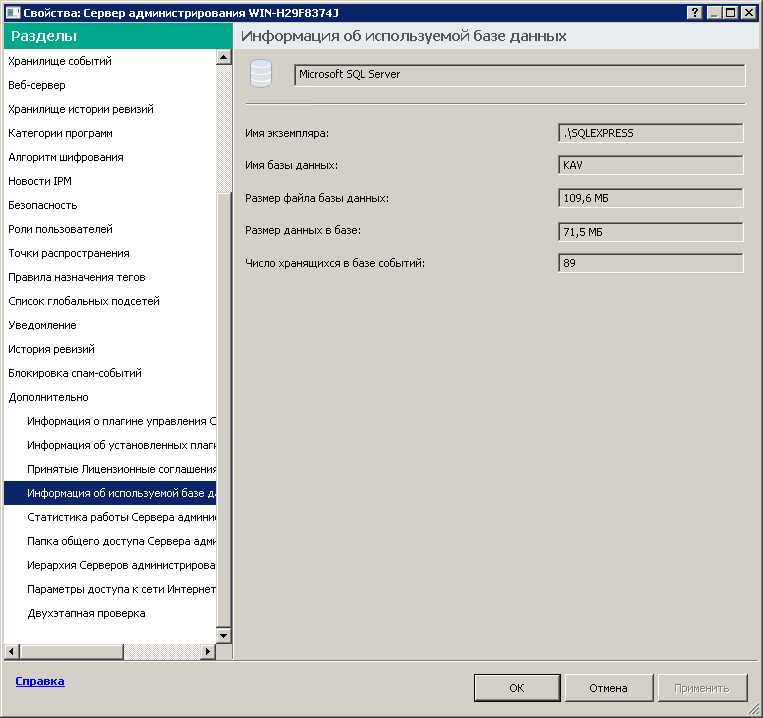

- Обработка и хранение событий на Сервере администрирования

- Просмотр журнала подключений к Серверу администрирования

- Контроль возникновения вирусных эпидемий

- Ограничение трафика

- Настройка параметров Веб-сервера

- Работа с внутренними пользователями

- Резервное копирование и восстановление параметров Сервера администрирования

- Резервное копирование и восстановление данных Сервера администрирования

- Задача Резервное копирование данных Сервера администрирования

- Утилита резервного копирования и восстановления данных (klbackup)

- Резервное копирование и восстановление данных в интерактивном режиме

- Резервное копирование и восстановление данных в тихом режиме

- Использование утилиты klbackup для переключения управляемых устройств под управление другого Сервера администрирования

- Резервное копирование и восстановление данных Сервера администрирования при использовании MySQL или MariaDB

- Перенос данных в Kaspersky Security Center Linux с использованием резервной копии данных Сервера администрирования

- Перенос Сервера администрирования на другое устройство

- Избегание конфликтов между Серверами администрирования

- Двухэтапная проверка

- О двухэтапной проверке

- Сценарий: Настройка двухэтапной проверки для всех пользователей

- Включение двухэтапной проверки для вашей учетной записи

- Включение двухэтапной проверки для всех пользователей

- Выключение двухэтапной проверки для учетной записи пользователя

- Выключение обязательной двухэтапной проверки для всех пользователей

- Исключение учетных записей из двухэтапной проверки

- Изменение имени издателя кода безопасности

- Настройка двухэтапной проверки для вашей учетной записи

- Изменение общей папки Сервера администрирования

- Управление группами администрирования

- Управление клиентскими устройствами

- Подключение клиентских устройств к Серверу администрирования

- Подключение клиентского устройства к Серверу администрирования вручную. Утилита klmover

- Туннелирование соединения клиентского устройства с Сервером администрирования

- Удаленное подключение к рабочему столу клиентского устройства

- Подключение к устройствам с помощью совместного доступа к рабочему столу Windows

- Настройка перезагрузки клиентского устройства

- Аудит действий на удаленном клиентском устройстве

- Проверка соединения клиентского устройства с Сервером администрирования

- Идентификация клиентских устройств на Сервере администрирования

- Перемещение устройств в состав группы администрирования

- Смена Сервера администрирования для клиентских устройств

- Перемещение устройств, подключенных к Серверу администрирования через шлюзы соединения, на другой Сервер администрирования

- Кластеры и массивы серверов

- Удаленное включение, выключение и перезагрузка клиентских устройств

- Об использовании постоянного соединения между управляемым устройством и Сервером администрирования

- О принудительной синхронизации

- О расписании соединений

- Отправка сообщения пользователям устройств

- Работа с программой Kaspersky Security для виртуальных сред

- Настройка переключения статусов устройств

- Назначение тегов устройствам и просмотр назначенных тегов

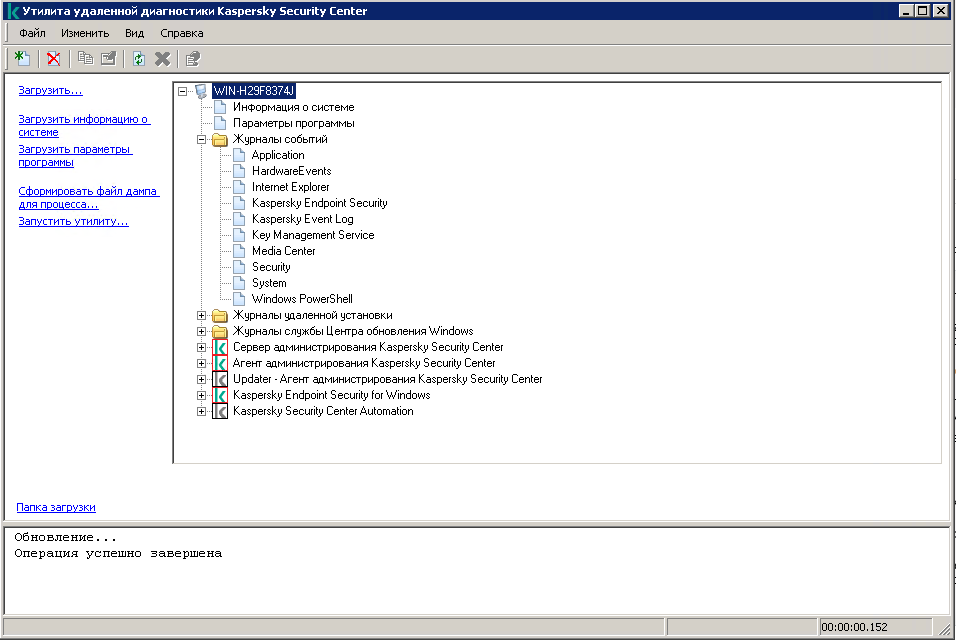

- Удаленная диагностика клиентских устройств. Утилита удаленной диагностики Kaspersky Security Center

- Подключение утилиты удаленной диагностики к клиентскому устройству

- Создание файла дампа для программы

- Включение и выключение трассировки, загрузка файла трассировки

- Загрузка параметров программ

- Загрузка журналов событий

- Загрузка нескольких диагностических информационных элементов

- Запуск диагностики и загрузка ее результатов

- Запуск, остановка и перезапуск программ

- Устройства с защитой на уровне UEFI

- Параметры управляемого устройства

- Общие параметры политик

- Параметры политики Агента администрирования

- Управление учетными записями пользователей

- Работа с учетными записями пользователей

- Добавление учетной записи внутреннего пользователя

- Изменение учетной записи внутреннего пользователя

- Изменение количества попыток ввода пароля

- Настройка проверки уникальности имени внутреннего пользователя

- Добавление группы безопасности

- Добавление пользователя в группу

- Настройка прав доступа к функциям программы. Управление доступом на основе ролей

- Права доступа к Серверу администрирования и его объектам

- Права доступа к функциям программы

- Предопределенные роли пользователей

- Добавление роли пользователя

- Назначение роли пользователю или группе безопасности

- Назначение прав пользователям или группам пользователей

- Распространение пользовательских ролей на подчиненные Серверы администрирования

- Назначение пользователя владельцем устройства

- Рассылка сообщений пользователям

- Просмотр списка мобильных устройств пользователя

- Установка сертификата пользователю

- Просмотр списка сертификатов, выписанных пользователю

- Об администраторе виртуального Сервера администрирования

- Удаленная установка операционных систем и программ

- Создание образов операционных систем

- Установка образов операционных систем

- Настройка адреса прокси-сервера KSN

- Добавление драйверов для среды предустановки Windows (WinPE)

- Добавление драйверов в инсталляционный пакет с образом операционной системы

- Настройка параметров утилиты sysprep.exe

- Развертывание операционных систем на новых устройствах в сети

- Развертывание операционных систем на клиентских устройствах

- Создание инсталляционных пакетов программ

- Выписка сертификата для инсталляционных пакетов программ

- Установка программ на клиентские устройства

- Работа с ревизиями объектов

- Удаление объектов

- Управление мобильными устройствами

- Сценарий: развертывание Управления мобильными устройствами

- О групповых политиках для управления iOS MDM и EAS-устройствами

- Включение Управления мобильными устройствами

- Изменение параметров Управления мобильными устройствами

- Выключение Управления мобильными устройствами

- Работа с командами для мобильных устройств

- Работа с сертификатами для мобильных устройств

- Запуск мастера установки сертификата

- Шаг 1. Выбор типа сертификата

- Шаг 2. Выбор типа устройства

- Шаг 3. Выбор пользователя

- Шаг 4. Выбор источника сертификата

- Шаг 5. Назначение тега сертификатам

- Шаг 6. Описание параметров публикации сертификата

- Шаг 7. Выбор способа уведомления пользователей

- Шаг 8. Генерация сертификата

- Настройка правил выпуска сертификатов

- Интеграция с инфраструктурой открытых ключей

- Включение поддержки Kerberos Constrained Delegation

- Добавление мобильных устройств iOS в список управляемых устройств

- Добавление мобильных устройств Android в список управляемых устройств

- Управление мобильными устройствами Exchange ActiveSync

- Добавление профиля управления

- Удаление профиля управления

- Работа с политиками Exchange ActiveSync

- Настройка области проверки

- Работа с EAS-устройствами

- Просмотр информации о EAS-устройстве

- Отключение EAS-устройства от управления

- Права пользователя для управления мобильными устройствами Exchange ActiveSync

- Управление iOS MDM-устройствами

- Подписание iOS MDM-профиля сертификатом

- Добавление конфигурационного профиля

- Установка конфигурационного профиля на устройство

- Удаление конфигурационного профиля с устройства

- Добавление нового устройства посредством публикации ссылки на профиль

- Добавление нового устройства посредством установки профиля администратором

- Добавление provisioning-профиля

- Установка provisioning-профиля на устройство

- Удаление provisioning-профиля с устройства

- Добавление управляемого приложения

- Установка приложения на мобильное устройство

- Удаление приложения с устройства

- Настройка параметров роуминга на мобильном устройстве iOS MDM

- Просмотр информации о iOS MDM-устройстве

- Отключение iOS MDM-устройства от управления

- Отправка команд на устройство

- Проверка статуса исполнения отправленных команд

- Управление KES-устройствами

- Шифрование и защита данных

- Хранилища данных

- Kaspersky Security Network (KSN)

- О KSN

- Настройка доступа к Kaspersky Security Network

- Включение и отключение KSN

- Просмотр принятого Положения о KSN

- Просмотр статистики прокси-сервера KSN

- Принятие обновленного Положения о KSN

- Дополнительная защита с использованием Kaspersky Security Network

- Проверка, работает ли точка распространения как прокси-сервер KSN

- Переключение между онлайн-справкой и офлайн-справкой

- Управление Серверами администрирования

- Экспорт событий в SIEM-системы

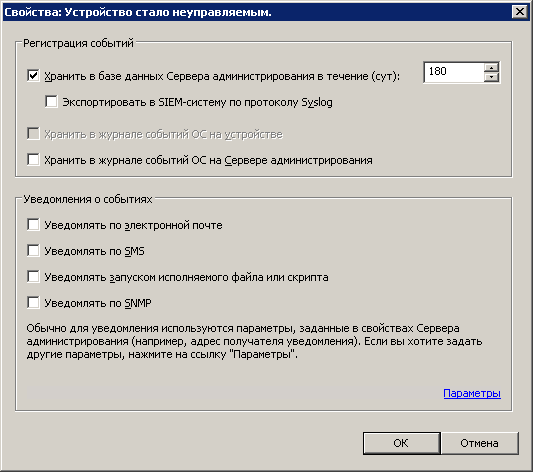

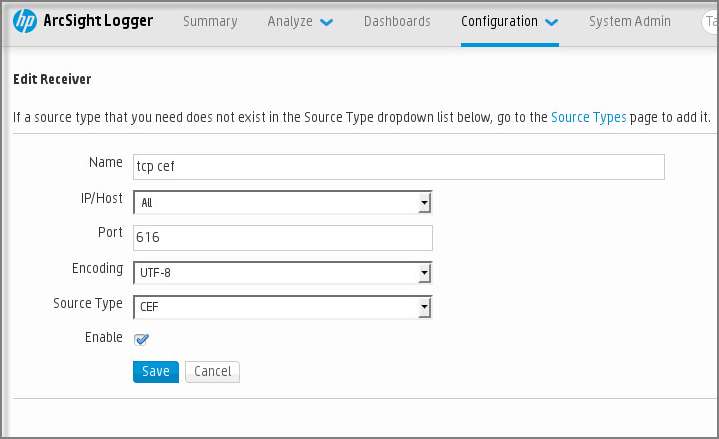

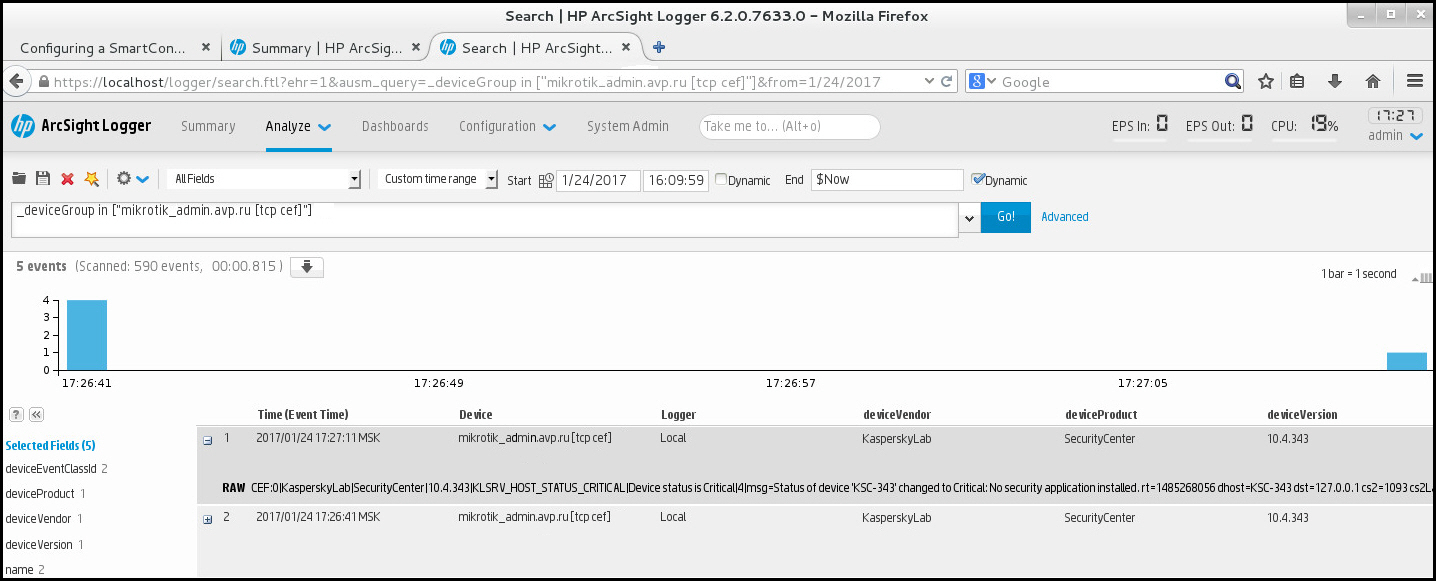

- Настройка экспорта событий в SIEM-системы

- Предварительные условия

- О событиях в Kaspersky Security Center

- Об экспорте событий

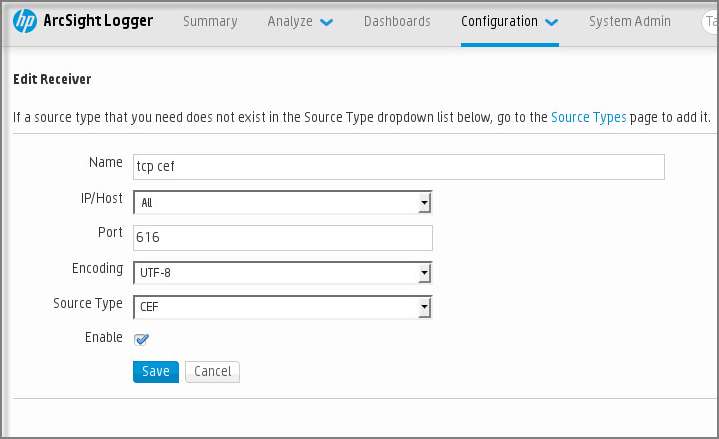

- О настройке экспорта событий в SIEM-системе

- Выбор событий для экспорта в SIEM-системы в формате Syslog

- Об экспорте событий в формате Syslog

- Об экспорте событий в форматах CEF и LEEF

- Конвертация событий в формат CEF или LEEF

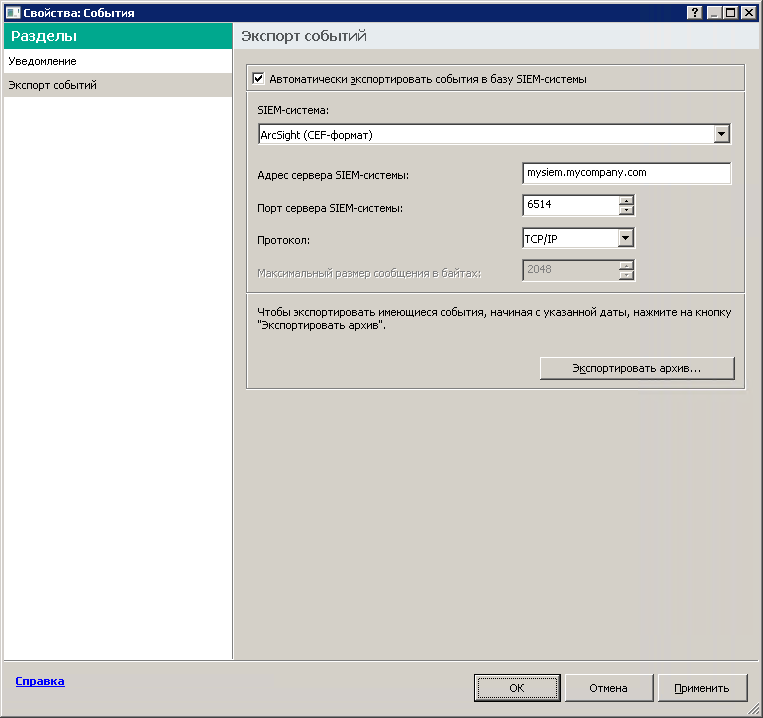

- Настройка Kaspersky Security Center для экспорта событий в SIEM-систему

- Экспорт событий напрямую из базы данных

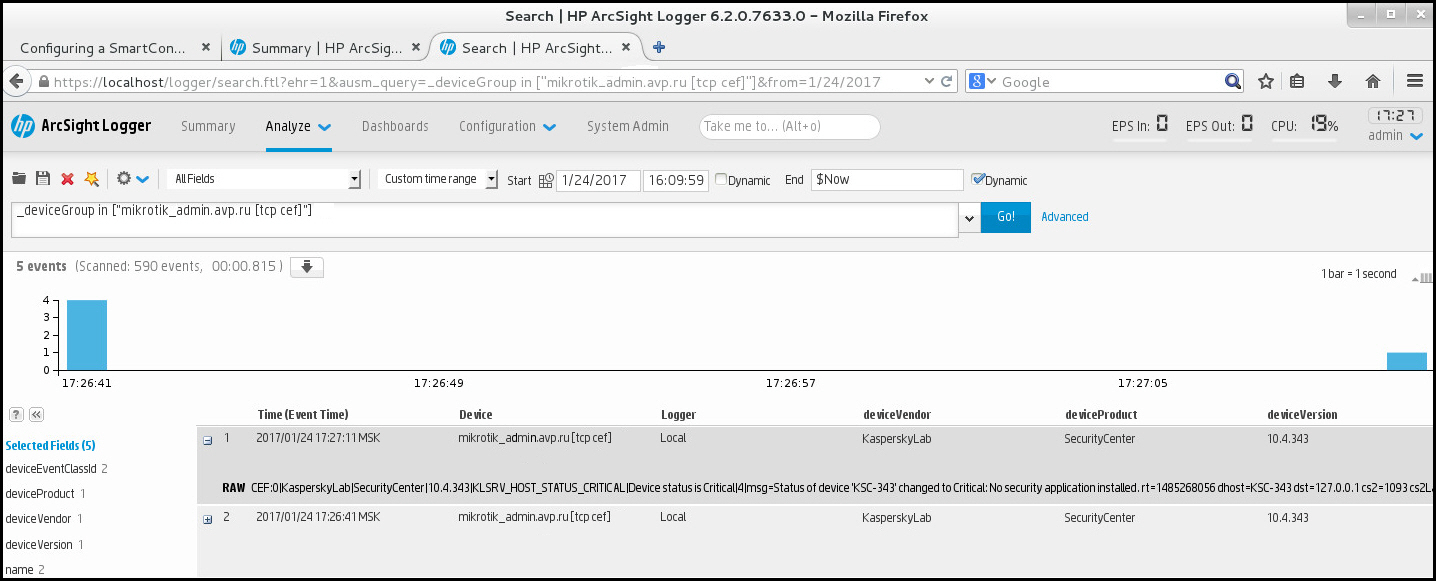

- Просмотр результатов экспорта

- Использование SNMP для отправки статистики программам сторонних производителей

- Работа в облачном окружении

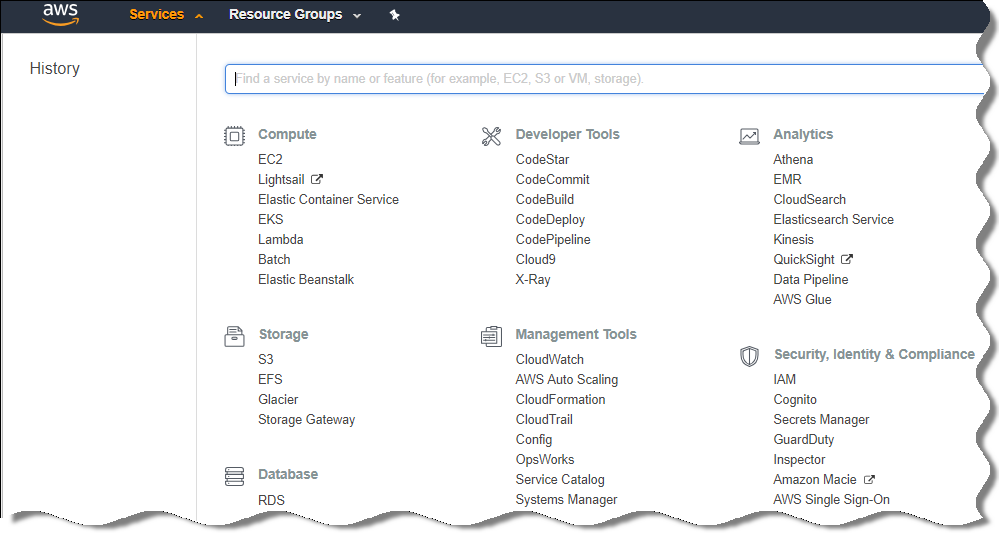

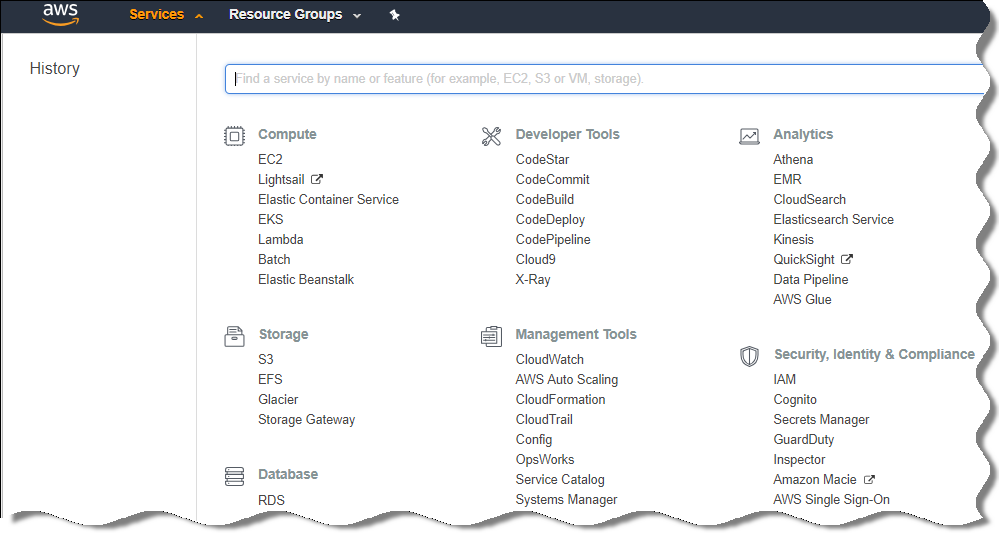

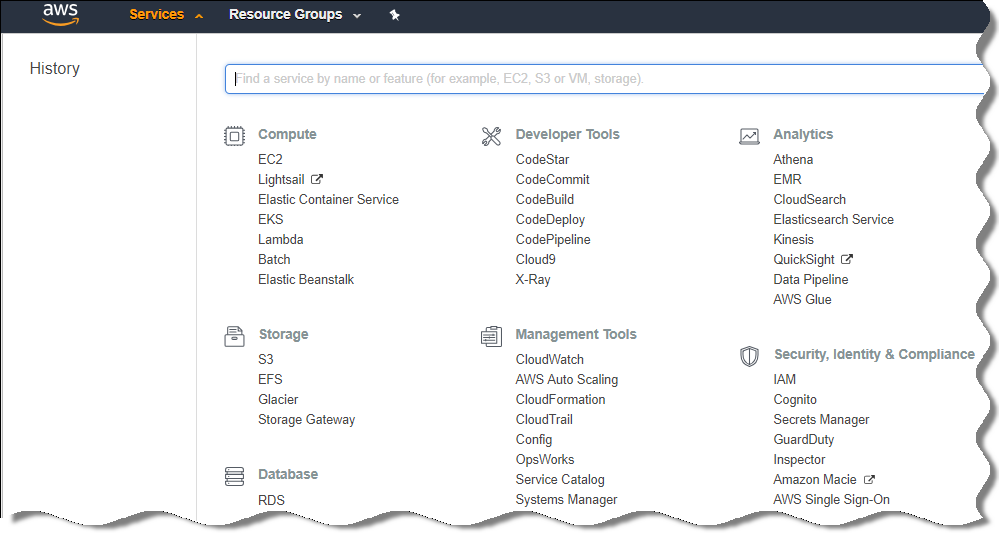

- О работе в облачном окружении

- Сценарий: Развертывание в облачном окружении

- Предварительные условия для развертывания Kaspersky Security Center в облачном окружении

- Аппаратные требования для Сервера администрирования в облачном окружении

- Варианты лицензирования в облачном окружении

- Параметры базы данных для работы в облачном окружении

- Работа в облачном окружении Amazon Web Services

- Работа в облачном окружении Microsoft Azure

- Работа в Google Cloud

- Подготовка клиентских устройств в облачном окружении для работы с Kaspersky Security Center

- Создание инсталляционных пакетов, необходимых для настройки облачного окружения

- Настройка облачного окружения

- О мастере настройки облачного окружения

- Шаг 1. Выбор способа активации программы

- Шаг 2. Выбор облачного окружения

- Шаг 3. Аутентификация в облачном окружении

- Шаг 4. Настройка синхронизации с облачным окружением и определение дальнейших действий

- Шаг 5. Настройка Kaspersky Security Network в облачном окружении

- Шаг 6. Настройка параметров отправки уведомлений по электронной почте в облачном окружении

- Шаг 7. Создание первоначальной конфигурации защиты в облачном окружении

- Шаг 8. Выбор действия, когда требуется перезагрузка операционной системы в ходе установки (для облачного окружения)

- Шаг 9. Получение обновлений Сервером администрирования

- Проверка успешности настройки

- Группа облачных устройств

- Опрос облачного сегмента

- Установка программ на устройства в облачном окружении

- Просмотр свойств облачных устройств

- Синхронизация с облачным окружением

- Использование скриптов развертывания для развертывания программ безопасности

- Схема работы Kaspersky Security Center в Yandex.Cloud

- Приложения

- Дополнительные возможности

- Автоматизация работы Kaspersky Security Center. Утилита klakaut

- Работа с внешними инструментами

- Режим клонирования диска Агента администрирования

- Подготовка эталонного устройства с установленным Агентом администрирования для создания образа операционной системы

- Настройка параметров получения сообщений от компонента Мониторинг файловых операций

- Обслуживание Сервера администрирования

- Доступ к общедоступным DNS-серверам

- Окно Способ уведомления пользователей

- Раздел Общие

- Окно Выборка устройств

- Окно Определение названия создаваемого объекта

- Раздел Категории программ

- Особенности работы с интерфейсом управления

- Справочная информация

- Поиск и экспорт данных

- Параметры задач

- Глобальный список подсетей

- Использование Агента администрирования для Windows, macOS и Linux: сравнение

- Сравнение параметров Агента администрирования по операционным системам

- Дополнительные возможности

- О Kaspersky Security Center

- Kaspersky Security Center Web Console

- О Kaspersky Security Center Web Console

- Аппаратные и программные требования Kaspersky Security Center Web Console

- Схема развертывания Сервера администрирования Kaspersky Security Center и Kaspersky Security Center Web Console

- Порты, используемые программой Kaspersky Security Center Web Console

- Установка и первоначальная настройка Kaspersky Security Center Web Console

- Установка

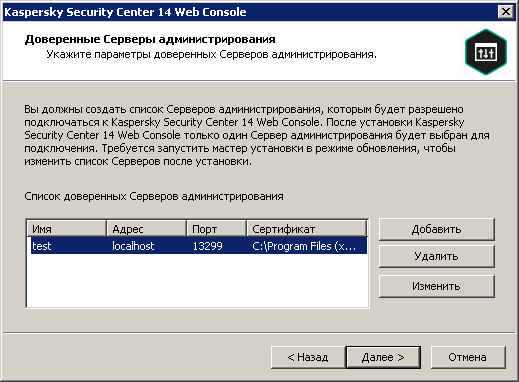

- Установка Kaspersky Security Center Web Console

- Особенности установки Kaspersky Security Center Web Console на платформах Linux

- Установка Kaspersky Security Center Web Console, подключенной к Серверу администрирования, установленного на узлах отказоустойчивого кластера "Лаборатории Касперского"

- Обновление Kaspersky Security Center Web Console

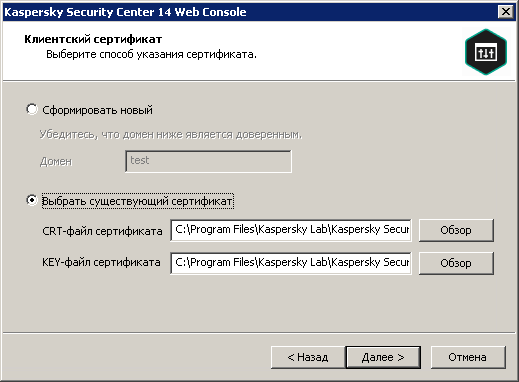

- Сертификаты для работы с Kaspersky Security Center Web Console

- Перенос данных из Kaspersky Security Center Windows

- О переносе данных в Kaspersky Security Center Cloud Console

- О переносе данных в программу Kaspersky Security Center Linux

- О переносе данных в программу Kaspersky XDR Expert

- Экспорт групповых объектов из Kaspersky Security Center Windows

- Импорт экспортного файла в Kaspersky Security Center Linux

- Переключение управляемых устройств под управление Kaspersky Security Center Linux

- Вход в программу Kaspersky Security Center Web Console и выход из нее

- Identity and Access Manager в Kaspersky Security Center Web Console

- О компоненте Identity and Access Manager

- Включение Identity and Access Manager: сценарий

- Настройка Identity and Access Manager в Kaspersky Security Center Web Console

- Регистрация программы Kaspersky Industrial CyberSecurity for Networks в Kaspersky Security Center Web Console

- Время жизни токенов и время ожидания авторизации для Identity and Access Manager

- Загрузка и распространение IAM-сертификатов

- Отключение Identity and Access Manager

- Настройка доменной аутентификации с использованием протоколов NTLM и Kerberos

- Настройка Сервера администрирования

- Настройка параметров подключения Kaspersky Security Center Web Console к Серверу администрирования

- Настройка журнала событий подключений к Серверу администрирования

- Настройка параметров доступа Сервера администрирования к интернету

- Настройка количества событий в хранилище событий

- Параметры подключения устройств с защитой на уровне UEFI

- Создание иерархии Серверов администрирования: добавление подчиненного Сервера администрирования

- Просмотр списка подчиненных Серверов администрирования

- Удаление иерархии Серверов администрирования

- Обслуживание Сервера администрирования

- Настройка интерфейса

- Управление виртуальными Серверами администрирования

- Включение защиты учетной записи от несанкционированного изменения

- Двухэтапная проверка

- О двухэтапной проверке

- Сценарий: Настройка двухэтапной проверки для всех пользователей

- Включение двухэтапной проверки для вашей учетной записи

- Включение обязательной двухэтапной проверки для всех пользователей

- Выключение двухэтапной проверки для учетной записи пользователя

- Выключение обязательной двухэтапной проверки для всех пользователей

- Исключение учетных записей из двухэтапной проверки

- Генерация нового секретного ключа

- Изменение имени издателя кода безопасности

- Настройка двухэтапной проверки для вашей учетной записи

- Резервное копирование и восстановление данных Сервера администрирования

- Перевыпуск сертификата для Kaspersky Security Center Web Console

- Создание задачи резервного копирования данных

- Перенос Сервера администрирования на другое устройство

- Первоначальная настройка Kaspersky Security Center Web Console

- Мастер первоначальной настройки (Kaspersky Security Center Web Console)

- Шаг 1. Указание параметров подключения к интернету

- Шаг 2. Загрузка требуемых обновлений

- Шаг 3. Выбор активов для защиты

- Шаг 4. Выбор шифрования

- Шаг 5. Настройка установки плагинов для управляемых программ

- Шаг 6. Загрузка дистрибутивов и создание инсталляционных пакетов

- Шаг 7. Настройка Kaspersky Security Network

- Шаг 8. Выбор способа активации программы

- Шаг 9. Указание параметров управления обновлениями программ сторонних программ

- Шаг 10. Создание базовой конфигурации защиты сети

- Шаг 11. Настройка параметров отправки уведомлений по электронной почте

- Шаг 12. Выполнение опроса сети

- Шаг 13. Завершение работы мастера первоначальной настройки

- Подключение автономных устройств

- Сценарий: Подключение автономных устройств через шлюз соединения

- Сценарий: подключение автономных устройств через подчиненный Сервер администрирования в демилитаризованной зоне

- О подключении автономных устройств

- Подключение внешних настольных компьютеров к Серверу администрирования

- О профилях соединения для автономных пользователей

- Создание профиля соединения для автономных пользователей

- О переключении Агента администрирования на другой Сервер администрирования

- Создание правила переключения Агента администрирования по сетевому местоположению

- Мастер первоначальной настройки (Kaspersky Security Center Web Console)

- Мастер развертывания защиты

- Запуск мастера развертывания защиты

- Выбор инсталляционного пакета

- Выбор способа распространения файла ключа или кода активации

- Выбор версии Агента администрирования

- Выбор устройств

- Шаг 5. Задание параметров задачи удаленной установки

- Шаг 6. Управление перезагрузкой

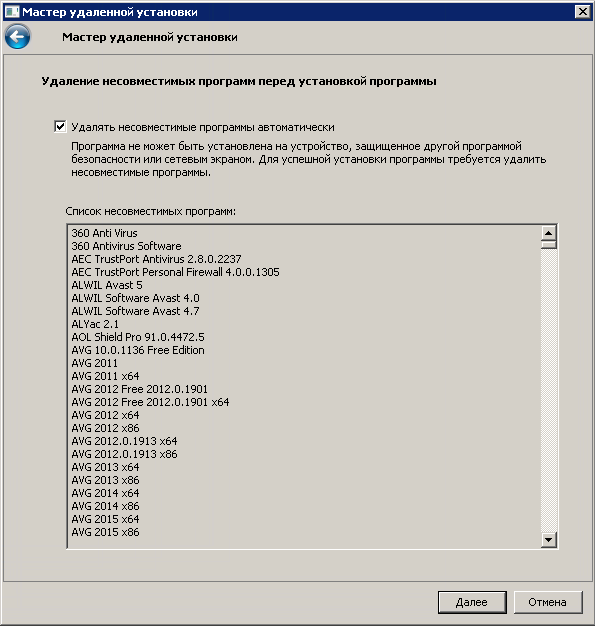

- Шаг 7. Удаление несовместимых программ перед установкой

- Шаг 8. Перемещение устройств в папку Управляемые устройства

- Шаг 9. Выбор учетных записей для доступа к устройствам

- Шаг 10. Запуск установки

- Развертывание программ "Лаборатории Касперского" с помощью Kaspersky Security Center Web Console

- Сценарий: Развертывание программ "Лаборатории Касперского" с помощью Kaspersky Security Center Web Console

- Загрузка плагинов для программ "Лаборатории Касперского"

- Загрузка и создание инсталляционных пакетов для программ "Лаборатории Касперского"

- Изменение ограничения на размер пользовательского инсталляционного пакета

- Загрузка дистрибутивов для программ "Лаборатории Касперского"

- Проверка успешности развертывания Kaspersky Endpoint Security

- Создание автономного инсталляционного пакета

- Просмотр списка автономных инсталляционных пакетов

- Создание пользовательского инсталляционного пакета

- Распространение инсталляционных пакетов на подчиненные Серверы администрирования

- Установка программ с помощью задачи удаленной установки

- Указание параметров удаленной установки на устройствах под управлением Unix

- Запуск и остановка программ "Лаборатории Касперского"

- Управление мобильными устройствами

- Замещение программ безопасности сторонних производителей

- Обнаружение устройств в сети

- Программы "Лаборатории Касперского": лицензирование и активация

- Лицензирование управляемых программ

- Добавление лицензионного ключа в хранилище Сервера администрирования

- Распространение лицензионного ключа на клиентские устройства

- Автоматическое распространение лицензионного ключа

- Просмотр информации об используемых лицензионных ключах

- Удаление лицензионного ключа из хранилища

- Отзыв согласия с Лицензионным соглашением

- Продление срока действия лицензии программ "Лаборатории Касперского"

- Использование Kaspersky Marketplace для выбора бизнес-решений

- Настройка защиты сети

- Сценарий: настройка защиты сети

- Подходы к управлению безопасностью, ориентированные на устройства и на пользователей

- Настройка и распространение политик: подход, ориентированный на устройства

- Настройка и распространение политик: подход, ориентированный на пользователя

- Параметры политики Агента администрирования

- Ручная настройка политики Kaspersky Endpoint Security

- Настройка Kaspersky Security Network

- Проверка списка сетей, которые защищает сетевой экран

- Выключение проверки сетевых дисков

- Исключение сведений о программном обеспечении из памяти Сервера администрирования

- Настройка доступа к интерфейсу Kaspersky Endpoint Security для Windows на рабочих станциях

- Сохранение важных событий политики в базе данных Сервера администрирования

- Ручная настройка групповой задачи обновления Kaspersky Endpoint Security

- Предоставление автономного доступа к внешнему устройству, заблокированному компонентом Контроль устройств

- Удаленная деинсталляция программ или обновлений программного обеспечения

- Откат изменений объекта к предыдущей ревизии

- Задачи

- Управление клиентскими устройствами

- Параметры управляемого устройства

- Создание групп администрирования

- Добавление устройств в состав группы администрирования вручную

- Перемещение устройств в состав группы администрирования вручную

- Создание правил перемещения устройств

- Копирование правил перемещения устройств

- Условия для правила перемещения устройств

- Просмотр и настройка действий, когда устройство неактивно

- О статусах устройства

- Настройка переключения статусов устройств

- Удаленное подключение к рабочему столу клиентского устройства

- Подключение к устройствам с помощью совместного доступа к рабочему столу Windows

- Выборки устройств

- Теги устройств

- Теги устройств

- Создание тегов устройств

- Изменение тегов устройств

- Удаление тегов устройств

- Просмотр устройств, которым назначен тег

- Просмотр тегов, назначенных устройству

- Назначение тегов устройству вручную

- Удаление назначенного тега с устройства

- Просмотр правил автоматического назначения тегов устройствам

- Изменение правил автоматического назначения тегов устройствам

- Создание правил автоматического назначения тегов устройствам

- Выполнение правил автоматического назначения тегов устройствам

- Удаление правил автоматического назначения тегов с устройств

- Управление тегами устройств с помощью утилиты klscflag

- Политики и профили политик

- О политиках и профилях политик

- Блокировка (замок) и заблокированные параметры

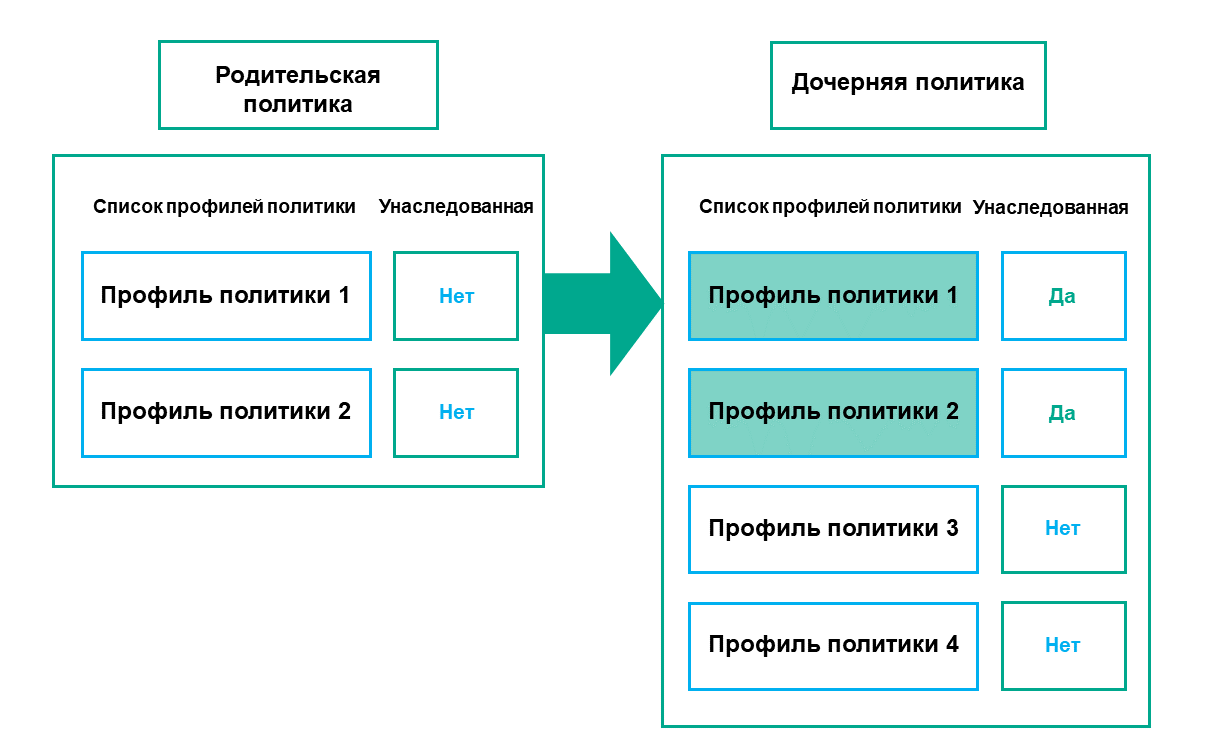

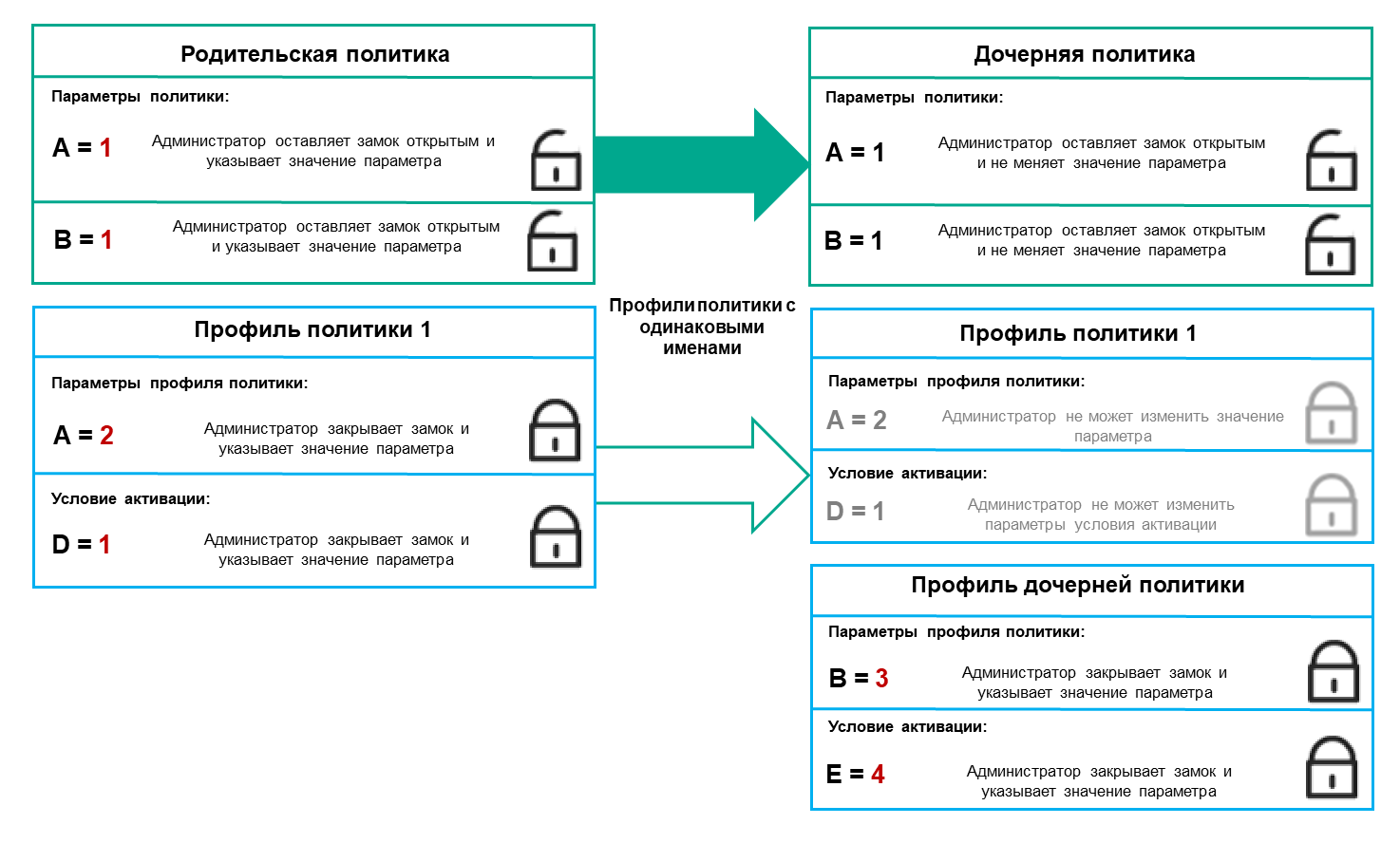

- Наследование политик и профилей политик

- Управление политиками

- Просмотр списка политик

- Создание политики

- Изменение политики

- Общие параметры политик

- Включение и выключение параметра наследования политики

- Копирование политики

- Перемещение политики

- Экспорт политики

- Импорт политики

- Просмотр диаграммы состояния применения политики

- Автоматическая активация политики по событию "Вирусная атака"

- Удаление политики

- Управление профилями политик

- Шифрование и защита данных

- Пользователи и роли пользователей

- О ролях пользователей

- Просмотр учетных записей и сеансов пользователей

- Настройка прав доступа к функциям программы. Управление доступом на основе ролей

- Добавление учетной записи внутреннего пользователя

- Создание группы безопасности

- Изменение учетной записи внутреннего пользователя

- Изменение группы безопасности

- Добавление учетных записей пользователей во внутреннюю группу

- Назначение пользователя владельцем устройства

- Удаление пользователей или групп безопасности

- Создание роли пользователя

- Изменение роли пользователя

- Изменение области для роли пользователя

- Удаление роли пользователя

- Связь профилей политики с ролями

- Работа с объектами в Kaspersky Security Center Web Console

- Добавление описания ревизии

- Удаление объектов

- Kaspersky Security Network (KSN)

- Обновление баз и программ "Лаборатории Касперского"

- Сценарий: Регулярное обновление баз и программ "Лаборатории Касперского"

- Об обновлении баз, программных модулей и программ "Лаборатории Касперского"

- Создание задачи Загрузка обновлений в хранилище Сервера администрирования

- Проверка полученных обновлений

- Создание задачи загрузки обновлений в хранилища точек распространения

- Включение и выключение автоматической установки обновлений и патчей для компонентов Kaspersky Security Center

- Автоматическая установка обновлений для Kaspersky Endpoint Security для Windows

- Одобрение и отклонение обновлений программного обеспечения

- Обновление Сервера администрирования

- Включение и выключение офлайн-модели получения обновлений

- Обновление баз и программных модулей "Лаборатории Касперского" на автономных устройствах

- Резервное копирование и восстановление веб-плагинов

- Настройка точек распространения и шлюзов соединений

- Типовая конфигурация точек распространения: один офис

- Типовая конфигурация точек распространения: множество небольших удаленных офисов

- О назначении точек распространения

- Автоматическое назначение точек распространения

- Назначение точек распространения вручную

- Изменение списка точек распространения для группы администрирования

- Принудительная синхронизация

- Включение push-сервера

- Управление программами сторонних производителей на клиентских устройствах

- О программах сторонних производителей

- Установка обновлений программ сторонних производителей

- Установка обновлений программ сторонних производителей

- Создание задачи Поиск уязвимостей и требуемых обновлений

- Параметры задачи поиска уязвимостей и требуемых обновлений

- Создание задачи Установка требуемых обновлений и закрытие уязвимостей

- Добавление правил для установки обновлений

- Создание задачи Установка обновлений Центра обновления Windows

- Просмотр информации о доступных обновлениях программ сторонних производителей

- Экспорт списка доступных обновлений в файл

- Одобрение и отклонение обновлений программ сторонних производителей

- Создание задачи Синхронизация обновлений Windows Update.

- Автоматическое обновление программ сторонних производителей

- Сценарий: Обновление программ сторонних производителей

- Закрытие уязвимостей в программах сторонних производителей

- Сценарий: Обнаружение и закрытие уязвимостей в программах сторонних производителей

- Об обнаружении и закрытии уязвимостей в программах

- Закрытие уязвимостей в программах сторонних производителей

- Создание задачи Закрытие уязвимостей

- Создание задачи Установка требуемых обновлений и закрытие уязвимостей

- Добавление правил для установки обновлений

- Пользовательские исправления для уязвимостей в программах сторонних производителей

- Просмотр информации об уязвимостях в программах, обнаруженных на всех управляемых устройствах

- Просмотр информации об уязвимостях в программах, обнаруженных на выбранных управляемых устройствах

- Просмотр статистики уязвимостей на управляемых устройствах

- Экспорт списка уязвимостей в программах в текстовый файл

- Игнорирование уязвимостей в программах

- Управление запуском программ на клиентских устройствах

- Использование компонента Контроль программ для управления исполняемыми файлами

- Режимы и категории компонента Контроль программ

- Получение и просмотр списка программ, установленных на клиентских устройствах

- Получение и просмотр списка исполняемых файлов, хранящихся на клиентских устройствах

- Создание пополняемой вручную категории программ

- Создание категории программ, в которую входят исполняемые файлы с выбранных устройств

- Создание категории программ, в которую входят исполняемые файлы из выбранных папок

- Просмотр списка категорий программ

- Настройка компонента Контроль программ в политике Kaspersky Endpoint Security для Windows

- Добавление исполняемых файлов, связанных с событием, в категорию программы

- Создание инсталляционного пакета для программы стороннего производителя из базы "Лаборатории Касперского"

- Просмотр и изменение параметров инсталляционного пакета для программы стороннего производителя из базы "Лаборатории Касперского"

- Параметры инсталляционного пакета для программы стороннего производителя из базы "Лаборатории Касперского"

- Теги программ

- Мониторинг и отчеты

- Сценарий: Мониторинг и отчеты

- О типах мониторинга и отчетах

- Панель мониторинга и веб-виджеты

- Использование панели мониторинга

- Добавление веб-виджета на информационную панель

- Удаление веб-виджета с информационной панели

- Перемещение веб-виджета на информационной панели

- Изменение размера или внешнего вида виджета

- Изменение параметров веб-виджета

- О режиме Просмотра только панели мониторинга

- Настройка режима Просмотра только панели мониторинга

- Отчеты

- События и выборки событий

- О событиях Kaspersky Security Center

- Использование выборок событий

- Просмотр информации о событии

- Экспорт событий в файл

- Экспорт событий в SIEM-системы

- Настройка экспорта событий в SIEM-системы

- Предварительные условия

- Об экспорте событий

- О настройке экспорта событий в SIEM-системе

- Выбор событий для экспорта в SIEM-системы в формате Syslog

- Об экспорте событий в форматах CEF и LEEF

- Об экспорте событий в формате Syslog

- Настройка Kaspersky Security Center для экспорта событий в SIEM-систему

- Экспорт событий напрямую из базы данных

- Просмотр результатов экспорта

- Просмотр истории объекта из события

- Удаление событий

- Настройка срока хранения события

- События компонентов Kaspersky Security Center

- Блокировка частых событий

- Получение событий от Kaspersky Security для Microsoft Exchange Servers

- Уведомления и статусы устройств

- Объявления "Лаборатории Касперского"

- Просмотр информации об обнаруженных угрозах

- Загрузка и удаление файлов из Карантина и Резервного хранилища

- Журнал активности Kaspersky Security Center Web Console

- Интеграция Kaspersky Security Center с другими решениями

- Работа с Kaspersky Security Center Web Console в облачном окружении

- Настройка облачного окружения в Kaspersky Security Center Web Console

- Шаг 1. Проверка требуемых плагинов и инсталляционных пакетов

- Шаг 2. Лицензирование программы

- Шаг 3. Выбор облачного окружения и аутентификация

- Шаг 4. Опрос сегмента, настройка синхронизации с облачным окружением и определение дальнейших действий

- Шаг 5. Выбор программы для создания политики и задач

- Шаг 6. Настройка Kaspersky Security Network для Kaspersky Security Center

- Шаг 7. Создание первоначальной конфигурации защиты

- Опрос сегмента сети с помощью Kaspersky Security Center Web Console

- Добавление соединений для опроса облачных сегментов

- Удаление соединения для опроса облачных сегментов

- Настройка расписания опроса с помощью Kaspersky Security Center Web Console

- Просмотр результатов опроса облачного сегмента с помощью Kaspersky Security Center Web Console

- Просмотр свойств облачных устройств с помощью Kaspersky Security Center Web Console

- Синхронизация с облачным сегментом: настройка правила перемещения

- Удаленная установка программ на виртуальные машины Azure

- Создание задачи резервного копирования данных Сервера администрирования с использованием облачной СУБД

- Настройка облачного окружения в Kaspersky Security Center Web Console

- Удаленная диагностика клиентских устройств

- Открытие окна удаленной диагностики

- Включение и выключение трассировки для программ

- Загрузка файла трассировки программы

- Удаление файлов трассировки

- Загрузка параметров программ

- Загрузка журналов событий

- Запуск, остановка и перезапуск программы

- Запуск удаленной диагностики Агента администрирования Kaspersky Security Center и скачивание результатов

- Запуск программы на клиентском устройстве

- Создание файла дампа для программы

- Изменение языка интерфейса Kaspersky Security Center Web Console

- Справочное руководство API

- Лучшие практики для поставщиков услуг

- Планирование развертывания Kaspersky Security Center

- Предоставление доступа к Серверу администрирования из интернета

- Типовая конфигурация Kaspersky Security Center

- О точках распространения

- Иерархия Серверов администрирования

- Виртуальные Серверы администрирования

- Управление мобильными устройствами с установленным Kaspersky Endpoint Security для Android

- Развертывание и первоначальная настройка

- Рекомендации по установке Сервера администрирования

- Настройка защиты в сети организации-клиента

- Ручная настройка политики Kaspersky Endpoint Security

- Ручная настройка групповой задачи обновления Kaspersky Endpoint Security

- Ручная настройка групповой задачи проверки устройства Kaspersky Endpoint Security

- Настройка расписания задачи Поиск уязвимостей и требуемых обновлений

- Ручная настройка групповой задачи установки обновлений и закрытия уязвимостей

- Построение структуры групп администрирования и назначение точек распространения

- Иерархия политик, использование профилей политик

- Задачи

- Правила перемещения устройств

- Категоризация программного обеспечения

- О мультитенантных программах

- Резервное копирование и восстановление параметров Сервера администрирования

- Развертывание Агента администрирования и программы безопасности

- Первоначальное развертывание

- Настройка параметров инсталляторов

- Инсталляционные пакеты

- Свойства MSI и файлы трансформации

- Развертывание при помощи сторонних средств удаленной установки приложений

- Общие сведения о задачах удаленной установки приложений Kaspersky Security Center

- Развертывание с помощью механизма групповых политик Microsoft Windows

- Принудительное развертывание с помощью задачи удаленной установки приложений Kaspersky Security Center

- Запуск автономных пакетов, сформированных Kaspersky Security Center

- Возможности ручной установки приложений

- Создание MST-файла

- Удаленная установка программ на устройства с установленным Агентом администрирования

- Управление перезагрузкой устройств в задаче удаленной установки

- Целесообразность обновления баз в инсталляционном пакете антивирусного приложения

- Удаление несовместимых программ безопасности сторонних производителей

- Удаление Агента администрирования, защищенного паролем, с помощью командной строки

- Использование средств удаленной установки приложений Kaspersky Security Center для запуска на управляемых устройствах произвольных исполняемых файлов

- Мониторинг развертывания

- Настройка параметров инсталляторов

- Виртуальная инфраструктура

- Поддержка отката файловой системы для устройств с Агентом администрирования

- Первоначальное развертывание

- О профилях соединения для автономных пользователей

- Развертывание поддержки Управления мобильными устройствами

- Другие повседневные задачи

- Планирование развертывания Kaspersky Security Center

- Руководство по масштабированию

- Об этом руководстве

- Информация об ограничениях Kaspersky Security Center

- Расчеты для Серверов администрирования

- Расчеты для точек распространения и шлюзов соединений

- Хранение информации о событиях для задач и политик

- Особенности и оптимальные параметры некоторых задач

- Информация о нагрузке на сеть между Сервером администрирования и защищаемыми устройствами

- Обращение в Службу технической поддержки

- Источники информации о программе

- Глоссарий

- Amazon Machine Image (AMI)

- Android-устройство

- AWS Application Program Interface (AWS API)

- EAS-устройство

- HTTPS

- IAM-пользователь

- IAM-роль

- Identity and Access Management (IAM)

- iOS MDM-профиль

- iOS MDM-устройство

- JavaScript

- Kaspersky Private Security Network (KPSN)

- Kaspersky Security Center System Health Validator (SHV)

- Kaspersky Security Network (KSN)

- KES-устройства

- MITM-атака

- Provisioning-профиль

- SSL

- Windows Server Update Services (WSUS)

- Агент администрирования

- Агент аутентификации

- Административные права

- Администратор Kaspersky Security Center

- Администратор клиента

- Администратор поставщика услуг

- Активный ключ

- Антивирусная защита сети

- Антивирусные базы

- Веб-сервер Kaspersky Security Center

- Виртуальный Сервер администрирования

- Вирусная атака

- Владелец устройства

- Внутренние пользователи

- Восстановление

- Восстановление данных Сервера администрирования

- Группа администрирования

- Группа лицензионных программ

- Групповая задача

- Демилитаризованная зона (DMZ)

- Домашний Сервер администрирования

- Дополнительный (или резервный) лицензионный ключ

- Доступное обновление

- Задача

- Задача для набора устройств

- Инсталляционный пакет

- Инстанс Amazon EC2

- Клиент Сервера администрирования (Клиентское устройство)

- Ключ доступа AWS IAM

- Консоль администрирования

- Консоль управления AWS

- Конфигурационный профиль

- Локальная задача

- Локальная установка

- Магазин приложений

- Непосредственное управление программой

- Несовместимая программа

- Облачное окружение

- Обновление

- Общий сертификат

- Оператор Kaspersky Security Center

- Параметры задачи

- Параметры программы

- Плагин управления

- Политика

- Порог вирусной активности

- Поставщик услуг антивирусной защиты

- Принудительная установка

- Профиль

- Рабочее место администратора

- Резервное копирование данных Сервера администрирования

- Ролевая группа

- Ручная установка

- Сервер iOS MDM

- Сервер администрирования

- Сервер мобильных устройств

- Сервер мобильных устройств Exchange ActiveSync

- Серверы обновлений "Лаборатории Касперского"

- Сертификат Сервера администрирования

- Состояние защиты

- Состояние защиты сети

- Срок действия лицензии

- Точка распространения

- Удаленная установка

- Управляемые устройства

- Уровень важности патча

- Уровень важности события

- Устройство с защитой на уровне UEFI

- Уязвимость

- Файл ключа

- Хранилище резервных копий

- Хранилище событий

- Централизованное управление программой

- Широковещательный домен

- Шлюз соединения

- Информация о стороннем коде

- Уведомления о товарных знаках

- Список ограничений

Справка Kaspersky Security Center 14.2

|

Узнайте, что нового в этой версии программы. |

|

Управление безопасностью организации. |

|

Аппаратные и программные требования Проверьте поддерживаемые операционные системы и версии программ. |

|

Программы "Лаборатории Касперского". Обновление баз и программных модулей Поддержка надежности системы защиты. |

|

Развертывание и первоначальная настройка Планирование ресурсов: установка Сервера администрирования, установка Агента администрирования и программ безопасности на клиентских устройствах, объединение устройств в группы администрирования. |

|

Просмотр данных об инфраструктуре вашей сети, статусе защиты и статистики. |

|

Обнаружение существующих и новых устройств в сети вашей организации. |

|

Замещение программ безопасности сторонних производителей Узнайте о методах удаления несовместимых программ. |

|

Программы "Лаборатории Касперского". Централизованное развертывание Развертывание программ "Лаборатории Касперского". |

|

Настройка точек распространения и шлюзов соединений Настройка точек распространения. |

|

Обновление предыдущей версии Kaspersky Security Center Обновление Kaspersky Security Center 14.2 из предыдущей версии. |

|

Лучшие практики для поставщиков услуг (только онлайн-справка) Ознакомьтесь с рекомендациями по развертыванию, настройке и использованию программы, а также со способами решения типичных проблем, возникающих при работе программы. |

|

Программы "Лаборатории Касперского". Лицензирование и активация Активация программ "Лаборатории Касперского" в несколько шагов. |

|

Руководство по масштабированию (только онлайн-справка) Для оптимальной производительности при различных условиях учитывайте количество устройств в сети, топологию сети и необходимый вам набор функций Kaspersky Security Center. |

|

Экспорт событий в SIEM-системы Настройте экспорт событий в SIEM-системы для анализа. |

|

Обнаружение и закрытие уязвимостей в программах сторонних производителей. |

|

Развертывание Kaspersky Security Center в облачном окружении: Amazon Web Services, Microsoft Azure, Google платформа Google Cloud. |

|

Часто задаваемые вопросы (только на английском языке) Найдите инструкции по устранению распространенных проблем. |

|

Краткое руководство по началу работы с Kaspersky Endpoint Security для бизнеса Начните работу с Kaspersky Endpoint Security для бизнеса: установите и настройте это решение. Вы также можете просмотреть сравнение функций Kaspersky Security Center, чтобы выбрать наиболее подходящий способ управления безопасностью сети. |

|

|

Что нового

Kaspersky Security Center 14.2

В программе Kaspersky Security Center 14.2 реализовано несколько новых функций и улучшений:

- Выпущено Руководство по усилению защиты. Настоятельно рекомендуется внимательно прочитать руководство и следовать рекомендациям по безопасности при настройке Kaspersky Security Center и вашей сетевой инфраструктуры.

Также установите последнее обновление Kaspersky Security Center. Это обновление включает функции защиты инфраструктуры, такие как двухэтапная проверка учетных записей пользователей и другие улучшения.

- Доступ к серверам "Лаборатории Касперского" теперь проверяется автоматически. Если доступ к серверам через системный DNS невозможен, программа использует публичный DNS.

- Права пользователя виртуального Сервера администрирования настраиваются независимо от прав пользователей главного Сервера администрирования. Также вы можете предоставить пользователям главного Сервера права на управление виртуальным Сервером.

- Kaspersky Security Center теперь поддерживает работу со следующими СУБД:

- PostgreSQL 13.x.

- PostgreSQL 14.x.

- Postgres Pro 13.x (все редакции).

- Postgres Pro 14.x (все редакции).

- MariaDB 10.1, 10.4, 10.5.

- Вы можете использовать Kaspersky Security Center Web Console для экспорта политик и задач в файл, а затем импортировать политики и задачи в Kaspersky Security Center Windows или Kaspersky Security Center Linux.

- Параметр Не использовать прокси-сервер удален из следующих задач:

- Загрузка обновлений в хранилище Сервера администрирования

- Загрузка обновлений в хранилища точек распространения

- Чтобы защитить клиентские устройства в облачном окружении, можно развернуть Kaspersky Endpoint Security для Windows вместо Kaspersky Security для Windows Server. Эта функция станет доступна после выхода новой версии Kaspersky Endpoint Security 12.0 для Windows.

- Работа с ключами шифрования теперь ограничена правами доступа в функциональной области Общий функционал: Управление ключами шифрования. Пользователи Kaspersky Security Center теперь могут экспортировать ключи шифрования, если у них есть право Чтение, а также могут импортировать ключи шифрования, если у них есть право Запись.

Kaspersky Security Center 14

В программе Kaspersky Security Center 14 реализовано несколько новых функций и улучшений:

- Вы можете устанавливать обновления и закрывать уязвимости программ сторонних производителей (кроме программ Microsoft) в изолированной сети. К таким сетям относятся Серверы администрирования и управляемые устройства, не имеющие доступа в интернет. Для закрытия уязвимостей в такой сети необходимо загрузить необходимые обновления с помощью Сервера администрирования с доступом в интернет, а затем передать патчи на изолированные Серверы администрирования.

- Для устройств macOS добавлены профили подключения для автономных пользователей. С помощью профилей подключения вы можете настроить правила подключения Агентов администрирования на устройствах macOS к одному и тому же или к разным Серверам администрирования в зависимости от расположения устройства.

- Теперь Агент администрирования можно устанавливать на устройства с Microsoft Windows 10 IoT Enterprise.

- В отчете Отчет об угрозах теперь можно отфильтровать список угроз, чтобы просмотреть только те угрозы, которые были обнаружены Cloud Sandbox.

- Kaspersky Security Center теперь поддерживает Kaspersky Industrial CyberSecurity for Linux Nodes 1.3 как управляемую программу.

В программе Kaspersky Security Center Web Console реализовано несколько новых функций и улучшений:

- Вы можете настраивать режим Просмотра только панели мониторинга для сотрудников, которые не управляют сетью, но хотят просматривать статистику защиты сети в Kaspersky Security Center (например, это может быть топ-менеджер). Когда у пользователя включен этот режим, отображается только панель мониторинга с предопределенным набором веб-виджетов. Таким образом, пользователь может просматривать указанную в веб-виджетах статистику, например, состояние защиты всех управляемых устройств, количество недавно обнаруженных угроз или список наиболее частых угроз в сети.

- Kaspersky Security Center Web Console поддерживает Kaspersky Security для iOS как программу безопасности.

- В свойствах задачи вы можете указать, хотите ли вы применять задачу к подгруппам и подчиненным Серверам администрирования (в том числе к виртуальным).

- Kaspersky Security Center теперь поддерживает Kaspersky Industrial CyberSecurity for Linux Nodes 1.3 как управляемую программу.

Kaspersky Security Center 13.2

В программе Kaspersky Security Center 13.2 реализовано несколько новых функций и улучшений:

- Теперь вы можете установить Сервер администрирования, Консоль администрирования, Kaspersky Security Center 13.2 Web Console и Агент администрирования для следующих новых операционных системах (см. требования к программному обеспечению):

- Microsoft Windows 11.

- Microsoft Windows 10 21H2 (October 2021 Update).

- Microsoft Windows Server 2022.

- Вы можете использовать базу данных MySQL 8.0.

- Вы можете развернуть Kaspersky Security Center на отказоустойчивом кластере Kaspersky Security Center для обеспечения высокой доступности Kaspersky Security Center.

- Kaspersky Security Center теперь работает как с IPv6-адресами, так и с IPv4-адресами. Сервер администрирования может опрашивать сети, в которых есть устройства с IPv6-адресами.

В программе Kaspersky Security Center 13.2 Web Console реализовано несколько новых функций и улучшений:

- Теперь вы можете управлять мобильными устройствами с операционной системой Android с помощью Kaspersky Security Center 13.2 Web Console.

- Kaspersky Marketplace доступен в виде нового раздела меню: вы можете искать программы "Лаборатории Касперского" через Kaspersky Security Center 13.2 Web Console.

- Kaspersky Security Center теперь поддерживает следующие программы "Лаборатории Касперского":

- Kaspersky Endpoint Detection and Response Optimum 2.0.

- Kaspersky Sandbox 2.0.

- Kaspersky Industrial CyberSecurity for Networks 3.1.

Kaspersky Security Center 13.1

В программе Kaspersky Security Center 13.1 реализовано несколько новых функций и улучшений:

- Улучшена интеграция с SIEM-системами. Теперь вы можете экспортировать события в SIEM-системы по зашифрованному каналу (TLS). Функция доступна для Kaspersky Security Center Web Console и для Консоли администрирования на основе консоли Microsoft Management Console (MMC).

- Вы можете получать исправления для Сервера администрирования в виде дистрибутива, который вы можете использовать их для будущих обновлений до более поздних версий.

- Добавлен раздел Обнаружения для Kaspersky Endpoint Detection and Response Optimum в Kaspersky Security Center 13.1 Web Console. Также добавлено несколько веб-виджетов для работы с угрозами, обнаруженными Kaspersky Endpoint Detection and Response Optimum.

- В Kaspersky Security Center 13.1 Web Console вы можете получать уведомления об истечении срока действия лицензий для программ "Лаборатории Касперского".

- Уменьшено время отклика Kaspersky Security Center 13.1 Web Console.

Kaspersky Security Center 13

В программе Kaspersky Security Center 13 Web Console были реализованы следующие функции:

- Внедрена двухэтапная проверка. Вы можете включить двухэтапную проверку, чтобы снизить риск несанкционированного доступа к Kaspersky Security Center 13 Web Console.

- Внедрена доменная аутентификации с использованием протоколов NTLM и Kerberos (единый вход). Функция единого входа позволяет пользователю Windows включить безопасную аутентификацию в Kaspersky Security Center 13 Web Console без повторного ввода пароля в корпоративной сети.