Содержание

- Развертывание и первоначальная настройка

- Рекомендации по установке Сервера администрирования

- Настройка защиты в сети организации-клиента

- Ручная настройка политики Kaspersky Endpoint Security

- Ручная настройка групповой задачи обновления Kaspersky Endpoint Security

- Ручная настройка групповой задачи проверки устройства Kaspersky Endpoint Security

- Настройка расписания задачи Поиск уязвимостей и требуемых обновлений

- Ручная настройка групповой задачи установки обновлений и закрытия уязвимостей

- Построение структуры групп администрирования и назначение точек распространения

- Иерархия политик, использование профилей политик

- Задачи

- Правила перемещения устройств

- Категоризация программного обеспечения

- О мультитенантных программах

- Резервное копирование и восстановление параметров Сервера администрирования

- Развертывание Агента администрирования и программы безопасности

- Первоначальное развертывание

- Настройка параметров инсталляторов

- Инсталляционные пакеты

- Свойства MSI и файлы трансформации

- Развертывание при помощи сторонних средств удаленной установки приложений

- Общие сведения о задачах удаленной установки приложений Kaspersky Security Center

- Развертывание с помощью механизма групповых политик Microsoft Windows

- Принудительное развертывание с помощью задачи удаленной установки приложений Kaspersky Security Center

- Запуск автономных пакетов, сформированных Kaspersky Security Center

- Возможности ручной установки приложений

- Создание MST-файла

- Удаленная установка программ на устройства с установленным Агентом администрирования

- Управление перезагрузкой устройств в задаче удаленной установки

- Целесообразность обновления баз в инсталляционном пакете антивирусного приложения

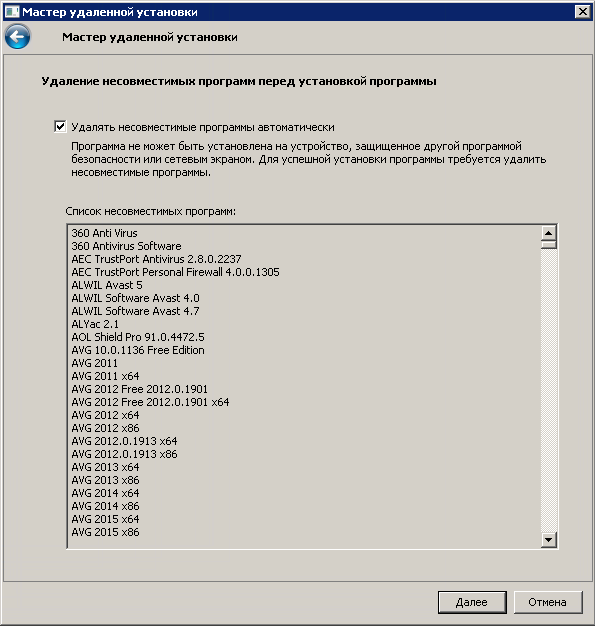

- Удаление несовместимых программ безопасности сторонних производителей

- Удаление Агента администрирования, защищенного паролем, с помощью командной строки

- Использование средств удаленной установки приложений Kaspersky Security Center для запуска на управляемых устройствах произвольных исполняемых файлов

- Мониторинг развертывания

- Настройка параметров инсталляторов

- Виртуальная инфраструктура

- Поддержка отката файловой системы для устройств с Агентом администрирования

- Первоначальное развертывание

- О профилях соединения для автономных пользователей

- Развертывание поддержки Управления мобильными устройствами

Развертывание и первоначальная настройка

Kaspersky Security Center является распределенной программой. В состав Kaspersky Security Center входят следующие программы:

- Сервер администрирования – центральный компонент, ответственный за управление устройствами организации и хранение данных в СУБД.

- Консоль администрирования – основной инструмент администратора. Консоль администрирования поставляется вместе с Сервером администрирования, но может быть также установлена отдельно на одно или несколько устройств администратора.

- Kaspersky Security Center Web Console – веб-интерфейс Сервера администрирования для выполнения простейших операций. Этот компонент можно установить на любое устройство, удовлетворяющее требованиям к аппаратному и программному обеспечению.

- Агент администрирования – служит для управления установленной на устройстве программой безопасности, а также для получения информации об устройстве. Агенты администрирования устанавливаются на устройства организации.

Развертывание Kaspersky Security Center в сети организации осуществляется следующим образом:

- установка Сервера администрирования;

- установка Kaspersky Security Center Web Console;

- установка Консоли администрирования на устройстве администратора;

- установка Агента администрирования и программы безопасности на устройства организации.

Рекомендации по установке Сервера администрирования

В этом разделе содержатся рекомендации, касающиеся установки Сервера администрирования. В разделе также содержатся сценарии использования папки общего доступа на устройстве с Сервером администрирования для развертывания Агента администрирования на клиентских устройствах.

Создание учетных записей для служб Сервера администрирования на отказоустойчивом кластере

По умолчанию инсталлятор самостоятельно создает непривилегированные учетные записи для служб Сервера администрирования. Такое поведение наилучшим образом подходит для установки Сервера администрирования на обычное устройство.

Однако при установке Сервера администрирования на отказоустойчивый кластер следует поступить иначе:

- Создать непривилегированные доменные учетные записи для служб Сервера администрирования и сделать их членами глобальной доменной группы безопасности KLAdmins.

- Задать в инсталляторе Сервера администрирования созданные доменные учетные записи для служб.

Выбор СУБД

При выборе СУБД, используемой Сервером администрирования, следует руководствоваться количеством устройств, которые обслуживает Сервер администрирования.

В таблице ниже перечислены допустимые варианты СУБД и рекомендации и ограничения их использования.

Рекомендации и ограничения СУБД

СУБД |

Рекомендации и ограничения |

|---|---|

SQL Server Express Edition 2012 и выше |

Используйте эту СУБД, если вы планируете использовать один Сервер администрирования менее чем для 10 000 устройств. Рекомендуется отключить задачу Задача инвентаризации программного обеспечения и отключить (в параметрах политики Kaspersky Endpoint Security) уведомления Сервера администрирования о запуске программ. Вы можете ограничить максимальное количество событий в хранилище событий, чтобы предотвратить переполнение базы данных. Дополнительную информацию см. в разделе: Расчет места в базе данных. Недопустимо совместное использование СУБД SQL Server Express Edition Сервером администрирования и какой-либо другой программой. База данных Microsoft SQL Express не поддерживается для задачи Синхронизация обновлений Windows Update. |

Локальный SQL Server Edition, отличный от Express, 2014 и выше |

Нет ограничений. |

Удаленный SQL Server Edition, отличный от Express, 2014 и выше |

Допустимо только в случае, если оба устройства находятся в одном домене Windows; если домены разные, то между ними должно быть установлено двустороннее отношение доверия. |

Локальный или удаленный MySQL 5.5, 5.6 или 5.7 (версии MySQL 5.5.1, 5.5.2, 5.5.3, 5.5.4 и 5.5.5 не поддерживаются) |

Используйте эту СУБД, если вы планируете использовать один Сервер администрирования менее чем для 10 000 устройств. Рекомендуется отключить задачу Задача инвентаризации программного обеспечения и отключить (в параметрах политики Kaspersky Endpoint Security) уведомления Сервера администрирования о запуске программ. Дополнительную информацию см. в разделе: Расчет места в базе данных. |

Локальный или удаленный MySQL 8.0.20 или выше |

Используйте эту СУБД, если вы планируете использовать один Сервер администрирования менее чем для 50 000 устройств. Рекомендуется отключить задачу Задача инвентаризации программного обеспечения и отключить (в параметрах политики Kaspersky Endpoint Security) уведомления Сервера администрирования о запуске программ. Дополнительную информацию см. в разделе: Расчет места в базе данных. |

Локальная или удаленная версия MariaDB (см. поддерживаемые версии) |

Используйте эту СУБД, если вы планируете использовать один Сервер администрирования менее чем для 20 000 устройств. Рекомендуется отключить задачу Задача инвентаризации программного обеспечения и отключить (в параметрах политики Kaspersky Endpoint Security) уведомления Сервера администрирования о запуске программ. Дополнительную информацию см. в разделе: Расчет места в базе данных. |

PostgreSQL, Postgres Pro (см. поддерживаемые версии) |

Используйте одну из этих СУБД, если вы планируете использовать один Сервер администрирования менее чем для 50 000 устройств. Рекомендуется отключить задачу Задача инвентаризации программного обеспечения и отключить (в параметрах политики Kaspersky Endpoint Security) уведомления Сервера администрирования о запуске программ. Дополнительную информацию см. в разделе: Расчет места в базе данных. |

Если вы используете СУБД PostgreSQL, MariaDB или MySQL, на вкладке События может отображаться неполный список событий для выбранного клиентского устройства. Это происходит, когда СУБД хранит очень большое количество событий. Вы можете увеличить количество отображаемых событий, выполнив одно из следующих действий:

Чтобы увидеть полный список событий, зарегистрированных на Сервере администрирования для устройства, используйте Отчеты.

Если в качестве СУБД вы используете SQL Server 2019 и у вас нет накопительного исправления CU12 или выше, после установки Kaspersky Security Center необходимо выполнить следующие действия:

- Подключитесь к SQL-серверу с помощью SQL Management Studio.

- Выполните следующую команду (если вы выбрали другое имя для базы данных, используйте это имя вместо KAV):

USE KAVGOALTER DATABASE SCOPED CONFIGURATION SET TSQL_SCALAR_UDF_INLINING = OFFGO - Перезапустите службу SQL Server 2019.

В противном случае использование SQL Server 2019 может завершиться с ошибкой, например, "Во 'внутреннем' пуле ресурсов недостаточно памяти для выполнения запроса".

Указание адреса Сервера администрирования

При установке Сервера администрирования необходимо задать внешний адрес Сервера администрирования. Этот адрес по умолчанию используется при создании инсталляционных пакетов Агента администрирования. В дальнейшем адрес Сервера администрирования можно будет изменить средствами Консоли администрирования, однако при этом он не изменится автоматически в уже созданных инсталляционных пакетах Агента администрирования.

Настройка защиты в сети организации-клиента

После завершения инсталляции Сервера администрирования запускается Консоль администрирования, которая предлагает выполнить первоначальную настройку с помощью мастера. Во время работы мастера первоначальной настройки в корневой группе администрирования создаются следующие политики и задачи:

- политика Kaspersky Endpoint Security;

- групповая задача обновления Kaspersky Endpoint Security;

- групповая задача проверки устройства Kaspersky Endpoint Security;

- политика Агента администрирования;

- задача поиска уязвимостей (задача Агента администрирования);

- задача установки обновлений и закрытия уязвимостей (задача Агента администрирования).

Политики и задачи создаются с параметрами по умолчанию, которые могут оказаться неоптимальными или даже непригодными для данной организации. Поэтому следует просмотреть свойства созданных объектов и, в случае необходимости, внести изменения вручную.

В этом разделе содержится информация о ручной настройке политик, задач и других параметров Сервера администрирования, а также информация о точке распространения, построении структуры групп администрирования, иерархии задач и других настройках.

Ручная настройка политики Kaspersky Endpoint Security

Этот раздел содержит рекомендации по настройке параметров политики Kaspersky Endpoint Security, которую создает мастер первоначальной настройки. Вы можете выполнить настройку в окне свойств политики.

При изменении параметра следует помнить, что для того, чтобы значение параметра использовалось на рабочей станции, следует нажать на кнопку с "замком" над параметром.

Настройка политики в разделе Продвинутая защита

Полное описание параметров этого раздела приведено в документации Kaspersky Endpoint Security для Windows.

В разделе Продвинутая защита можно настроить использование Kaspersky Security Network для Kaspersky Endpoint Security для Windows. Можно также настроить модули Kaspersky Endpoint Security для Windows, такие как Анализ поведения, Защита от эксплойтов, Предотвращение вторжений и Откат вредоносных действий.

В подразделе Kaspersky Security Network рекомендуется включить параметр Kaspersky Security Network. Использование этого параметра поможет перераспределить и оптимизировать трафик сети. Если параметр Kaspersky Security Network выключен, вы можете включить прямое использование серверов KSN.

Настройка политики в разделе Базовая защита

Полное описание параметров этого раздела приведено в документации Kaspersky Endpoint Security для Windows.

В разделе Базовая защита окна свойств политики рекомендуется указать дополнительные параметры в подразделах Сетевой экран и Защита от файловых угроз.

Подраздел Сетевой экран содержит параметры, позволяющие контролировать сетевую активность программ на клиентских устройствах. Клиентское устройство использует сеть, которой присвоен один из следующих статусов: общедоступная, локальная или доверенная. В зависимости от состояния сети Kaspersky Endpoint Security может разрешить или запретить сетевую активность на устройстве. Когда вы добавляете новую сеть в свою организацию, вы должны присвоить ей соответствующий сетевой статус. Например, если клиентским устройством является ноутбук, рекомендуется, чтобы это устройство использовало общедоступную или доверенную сеть, так как ноутбук не всегда подключен к локальной сети. В подразделе Сетевой экран можно проверить, правильно ли вы присвоили статусы используемым в вашей организации сетям.

Чтобы проверить список сетей:

- В свойствах политики перейдите в раздел Базовая защита → Сетевой экран.

- В блоке Доступные сети нажмите на кнопку Настройки.

- В открывшемся окне Сетевой экран перейдите на вкладку Сети для просмотра списка сетей.

В подразделе Защита от файловых угроз можно отключить проверку сетевых дисков. Проверка сетевых дисков может создавать значительную нагрузку на сетевые диски. Целесообразнее осуществлять проверку непосредственно на файловых серверах.

Чтобы выключить проверку сетевых дисков:

- В свойствах политики перейдите в раздел Базовая защита → Защита от файловых угроз.

- В блоке Уровень безопасности нажмите на кнопку Настройки.

- В открывшемся окне Защита от файловых угроз на вкладке Общие снимите флажок Все сетевые диски.

Настройка политики в разделе Дополнительные параметры

Полное описание параметров этого раздела приведено в документации Kaspersky Endpoint Security для Windows.

В разделе Общие настройки окна свойств политики, рекомендуется указать дополнительные параметры в подразделах Отчеты и хранилище и Интерфейс.

В подразделе Отчеты и хранилище перейдите в раздел Передача данных на Сервер администрирования. Флажок О запускаемых приложениях указывает, сохраняется ли в базе данных Сервера администрирования информация обо всех версиях всех модулей программ на устройствах в сети организации. Если этот флажок установлен, сохраненная информация может занимать значительный объем в базе данных Kaspersky Security Center (десятки гигабайтов). Снимите флажок О запускаемых приложениях, если он установлен в политике верхнего уровня.

Если Консоль администрирования управляет защитой от угроз в сети организации централизованно, выключите отображение пользовательского интерфейса Kaspersky Endpoint Security для Windows на рабочих станциях. Для этого в подразделе Интерфейс перейдите в раздел Взаимодействие с пользователем и выберите параметр Не отображать.

Чтобы включить защиту паролем на рабочих станциях, в подразделе Интерфейс перейдите в раздел Защита паролем, нажмите на кнопку Параметры и установите флажок Включить защиту паролем.

Настройка политики в разделе Настройка событий

В разделе Настройка событий следует выключить сохранение на Сервере администрирования всех событий, за исключением перечисленных ниже:

- На вкладке Критическое:

- Автозапуск приложения выключен

- Доступ запрещен

- Запуск приложения запрещен

- Лечение невозможно

- Нарушено Лицензионное соглашение

- Не удалось загрузить модуль шифрования

- Невозможен запуск двух задач одновременно

- Обнаружена активная угроза. Требуется запуск процедуры лечения активного заражения

- Обнаружена сетевая атака

- Обновлены не все компоненты

- Ошибка активации

- Ошибка активации портативного режима

- Ошибка взаимодействия с Kaspersky Security Center

- Ошибка деактивации портативного режима

- Ошибка изменения состава компонентов приложения

- Ошибка применения правил шифрования / расшифровки файлов

- Политика не может быть применена

- Процесс завершен

- Сетевая активность запрещена

- На вкладке Отказ функционирования: Ошибка в настройках задачи. Настройки задачи не применены

- На вкладке Предупреждение:

- Самозащита приложения выключена

- Некорректный резервный ключ

- Пользователь отказался от политики шифрования

- На вкладке Информационное: Запуск приложения запрещен в тестовом режиме.

Ручная настройка групповой задачи обновления Kaspersky Endpoint Security

Если источником обновлений является Сервер администрирования, то для групповых задач обновления Kaspersky Endpoint Security оптимальным и рекомендуемым является расписание При загрузке обновлений в хранилище при установленном флажке Использовать автоматическое определение случайного интервала между запусками задачи.

Если для каждой точки распространения будет создана локальная задача загрузки обновлений в хранилище с серверов "Лаборатории Касперского", то для групповой задачи обновления Kaspersky Endpoint Security оптимальным и рекомендуемым будет периодический запуск по расписанию. Значение периода автономизации следует в этом случае установить в 1 час.

В началоРучная настройка групповой задачи проверки устройства Kaspersky Endpoint Security

Мастер первоначальной настройки создает групповую задачу проверки устройства. По умолчанию для задачи выбрано расписание Запускать по пятницам в 19:00 с автоматической рандомизацией и снят флажок Запускать пропущенные задачи.

Это означает, что если устройства организации выключаются по пятницам, например, в 18:30, то задача проверки устройства никогда не будет запущена. Следует настроить оптимальное расписание этой задачи исходя из принятого в организации регламента работы.

Настройка расписания задачи Поиск уязвимостей и требуемых обновлений

Мастер первоначальной настройки создает для Агента администрирования групповую задачу Поиск уязвимостей и требуемых обновлений. По умолчанию для задачи выбрано расписание Запускать по вторникам в 19:00 с автоматической рандомизацией и установлен флажок Запускать пропущенные задачи.

Если регламент работы организации предусматривает выключение устройств в это время, то задача Поиск уязвимостей и требуемых обновлений будет запущена после включения устройства (в среду утром). Такое поведение может быть нежелательным, так как поиск уязвимостей может вызывать повышенную нагрузку на процессор и дисковую подсистему устройства. Следует настроить оптимальное расписание задачи исходя из принятого в организации регламента работы.

Ручная настройка групповой задачи установки обновлений и закрытия уязвимостей

Мастер первоначальной настройки создает для Агента администрирования групповую задачу установки обновлений и поиска уязвимостей. По умолчанию настроен запуск задачи ежедневно в 1:00 с автоматической рандомизацией, параметр Запускать пропущенные задачи выключен.

Если регламент работы организации предусматривает отключение устройств на ночь, то задача установки обновлений никогда не будет запущена. Следует задать оптимальное расписание задачи поиска уязвимостей исходя из принятого в организации регламента работы. Кроме того, следует учитывать, что в результате установки обновлений может потребоваться перезагрузка устройства.

Построение структуры групп администрирования и назначение точек распространения

Структура групп администрирования в Kaspersky Security Center выполняет следующие функции:

- Задание области действия политик.

Существует альтернативный способ применения нужных наборов параметров на устройствах с помощью профилей политик. В этом случае область действия политик задается, например, с помощью тегов, местоположения устройств в подразделениях Active Directory и членства в группах безопасности Active Directory.

- Задание области действия групповых задач.

Существует подход к заданию области действия групповых задач, не основанный на иерархии групп администрирования: использование задач для выборок устройств и наборов устройств.

- Задание прав доступа к устройствам, виртуальным и подчиненным Серверам администрирования.

- Назначение точек распространения.

При построении структуры групп администрирования следует учитывать топологию сети организации для оптимального назначения точек распространения. Оптимальное распределение точек распространения позволяет уменьшить сетевой трафик внутри сети организации.

В зависимости от организационной структуры MSP-клиента и топологии сетей можно выделить следующие типовые конфигурации структуры групп администрирования:

- один офис;

- множество небольших изолированных офисов.

Типовая конфигурация MSP-клиента: один офис

В типовой конфигурации "один офис" все устройства находятся в сети организации и "видят" друг друга. Сеть организации может состоять из нескольких выделенных частей (сетей или сегментов сети), связанных узкими каналами.

Возможны следующие способы построения структуры групп администрирования:

- Построение структуры групп администрирования с учетом топологии сети. Структура групп администрирования не обязательно должна точно отражать топологию сети. Достаточно того, чтобы выделенным частям сети соответствовали какие-либо группы администрирования. Можно использовать автоматическое назначение точек распространения, либо назначать точки распространения вручную.

- Построение структуры групп администрирования, не отражающей топологию сети. В этом случае следует отключить автоматическое назначение точек распространения и в каждой выделенной части сети назначить одно или несколько устройств точками распространения на корневую группу администрирования, например, на группу Управляемые устройства. Все точки распространения окажутся на одном уровне и будут иметь одинаковую область действия "все устройства сети организации". Каждый из Агентов администрирования будет подключаться к той точке распространения, маршрут к которой является самым коротким. Маршрут к точке распространения можно определить с помощью утилиты tracert.

Типовая конфигурация MSP-клиента: множество небольших изолированных офисов

Этой типовой конфигурации соответствует множество небольших удаленных офисов, возможно, связанных с главным офисом через интернет. Каждый из удаленных офисов находится за NAT, то есть подключение из одного удаленного офиса в другой невозможно – офисы изолированы друг от друга.

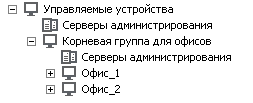

Конфигурацию следует обязательно отразить в структуре групп администрирования: для каждого из удаленных офисов следует создать отдельную группу администрирования (группы Офис 1, Офис 2 на рисунке ниже).

Удаленные офисы отражены в структуре групп администрирования

На каждую группу администрирования, соответствующую офису, нужно назначить одну или несколько точек распространения. Точками распространения нужно назначать устройства удаленного офиса, имеющие достаточно места на диске. Устройства, размещенные, например, в группе Офис 1, будут обращаться к точкам распространения, назначенным на группу администрирования Офис 1.

Если некоторые пользователи физически перемещаются между офисами с ноутбуками, нужно в каждом удаленном офисе дополнительно к упомянутым выше точкам распространения выбрать два и или более устройств и назначить их точками распространения на группу администрирования верхнего уровня (группа Корневая группа для офисов на рисунке выше).

Ноутбук, находившийся в группе администрирования Офис 1, но физически перемещенный в офис, соответствующий группе Офис 2. После перемещения Агент администрирования на ноутбуке попытается обратиться к точкам распространения, назначенным на группу Офис 1, но эти точки распространения окажутся недоступны. Тогда Агент администрирования начнет обращаться к точкам распространения, назначенным на группу Корневая группа для офисов. Так как удаленные офисы изолированы друг от друга, то из всех точек распространения, назначенных на группу администрирования Корневая группа для офисов, успешными будут лишь обращения к точкам распространения, назначенным на группу Офис 2. То есть ноутбук, оставаясь в группе администрирования, соответствующей своему исходному офису, будет, тем не менее, использовать точку распространения того офиса, в котором в данный момент находится физически.

Иерархия политик, использование профилей политик

В этом разделе содержится информация об особенностях применения политик к устройствам в группах администрирования. В этом разделе также содержится информация о профилях политик.

Иерархия политик

В Kaspersky Security Center политики предназначены для задания одинакового набора параметров на множестве устройств. Например, областью действия политики программы P, определенной для группы G, являются управляемые устройства с установленной программой P, размещенные в группе администрирования G и всех ее подгруппах, исключая те подгруппы, в свойствах которых снят флажок Наследовать из родительской группы.

Политика отличается от локальных параметров наличием "замков" ( ) возле содержащихся в ней параметров. Установленный замок в свойствах политики означает, что соответствующий ему параметр (или группа параметров) должен, во-первых, быть использован при формировании эффективных параметров, во-вторых, должен быть записан в нижележащую политику.

) возле содержащихся в ней параметров. Установленный замок в свойствах политики означает, что соответствующий ему параметр (или группа параметров) должен, во-первых, быть использован при формировании эффективных параметров, во-вторых, должен быть записан в нижележащую политику.

Формирование на устройстве действующих параметров можно представить следующим образом: из политики берутся значения параметров с неустановленным замком, затем поверх них записываются значения локальных параметров, затем поверх полученных значений записываются взятые из политики значения параметров с установленным замком.

Политики одной и той же программы действуют друг на друга по иерархии групп администрирования: параметры с установленным замком из вышележащей политики переписывают одноименные параметры из нижележащей политики.

Существует особый вид политики – политика для автономных пользователей. Эта политика вступает в силу на устройстве, когда устройство переходит в автономный режим. Политики для автономных пользователей не действуют по иерархии групп администрирования на другие политики.

В началоПрофили политик

Применение политик к устройствам, исходя только из иерархии групп администрирования, во многих случаях неудобно. Может возникнуть необходимость создать несколько копий политики для разных групп администрирования и в дальнейшем вручную синхронизировать содержимое этих политик.

Чтобы помочь избежать подобных проблем, Kaspersky Security Center поддерживает профили политик. Профиль политики представляет собой именованное подмножество параметров политики. Это подмножество параметров распространяется на устройства вместе с политикой и дополняет политику при выполнении определенного условия – условия активации профиля. Профили содержат только те параметры, которые отличаются от "базовой" политики, действующей на клиентском устройстве (компьютере, мобильном устройстве). При активации профиля изменяются параметры политики, действовавшие на устройстве до активации профиля. Эти параметры принимают значения, указанные в профиле.

Профили политик сейчас имеют следующие ограничения:

- в политике может быть не более 100 профилей;

- профиль политики не может содержать другие профили;

- профиль политики не может содержать параметры уведомлений.

Состав профиля

Профиль политики содержит следующие составные части:

- Имя. Профили с одинаковыми именами действуют друг на друга по иерархии групп администрирования с общим правилами.

- Подмножество параметров политики. В отличие от политики, где содержатся все параметры, в профиле присутствуют лишь те параметры, которые действительно нужны (на которых установлен замок).

- Условие активации – логическое выражение над свойствами устройства. Профиль активен (дополняет политику), только когда условие активации профиля становится истинным. В остальных случаях профиль неактивен и игнорируется. В логическом выражении могут участвовать следующие свойства устройства:

- состояние автономного режима;

- свойства сетевого окружения – имя активного правила подключения Агента администрирования;

- наличие или отсутствие у устройства указанных тегов;

- местоположение устройства в подразделении Active Directory: явное (устройство находится непосредственно в указанном подразделении) или неявное (устройство находится в подразделении, которое находится внутри указанного подразделения на любом уровне вложенности);

- членство устройства в группе безопасности Active Directory (явное или неявное);

- членство владельца устройства в группе безопасности Active Directory (явное или неявное).

- Флажок отключения профиля. Отключенные профили всегда игнорируются, условия их активации не проверяются на истинность.

- Приоритет профиля. Условия активации профилей независимы, поэтому одновременно могут активироваться сразу несколько профилей. Если активные профили содержат непересекающиеся наборы параметров, то никаких проблем не возникает. Но если два активных профиля содержат разные значения одного и того же параметра, возникает неоднозначность. значение неоднозначной переменной будет взято из профиля с большим приоритетом (из того профиля, который располагается выше в списке профилей).

Поведение профилей при действии политик друг на друга по иерархии

Одноименные профили объединяются согласно правилам объединения политик. Профили верхней политики приоритетнее профилей нижней политики. Если в "верхней" политике запрещено изменение параметров (кнопка замок нажата), в "нижней" политике используются условия активации профиля из "верхней" политики. Если в "верхней" политике разрешено изменение параметров, то используются условия активации профиля из "нижней" политики.

Поскольку профиль политики может в условии активации содержать свойство Устройство в автономном режиме, профили полностью заменяют функциональность политик для автономных пользователей, которая в дальнейшем не будет поддерживаться.

Политика для автономных пользователей может содержать профили, но активация ее профилей может произойти не ранее, чем устройство перейдет в автономный режим.

В началоЗадачи

Kaspersky Security Center управляет работой программ безопасности "Лаборатории Касперского", установленных на устройствах, путем создания и запуска задач. С помощью задач выполняются установка, запуск и остановка программ, проверка файлов, обновление баз и модулей программ, другие действия с программами.

Вы можете создать задачу для программы, только если для этой программы установлен плагин управления.

Задачи могут выполняться на Сервере администрирования и на устройствах.

Задачи, которые выполняются на Сервере администрирования:

- автоматическая рассылка отчетов;

- загрузка обновлений в хранилище Сервера администрирования;

- резервное копирование данных Сервера администрирования;

- обслуживание базы данных;

- синхронизация обновлений Windows Update;

- создание инсталляционного пакета на основе образа операционной системы эталонного устройства.

На устройствах выполняются следующие типы задач:

- Локальные задачи – это задачи, которые выполняются на конкретном устройстве.

Локальные задачи могут быть изменены не только администратором средствами Консоли администрирования, но и пользователем удаленного устройства (например, в интерфейсе программы безопасности). Если локальная задача была изменена одновременно и администратором, и пользователем на управляемом устройстве, то вступят в силу изменения, внесенные администратором, как более приоритетные.

- Групповые задачи – это задачи, которые выполняются на всех устройствах указанной группы.

Если иное не указано в свойствах задачи, групповая задача также распространяется на подгруппы указанной группы. Групповые задачи также действуют (опционально) и на устройства, подключенные к подчиненным и виртуальным Серверам администрирования, размещенным в этой группе и подгруппах.

- Глобальные задачи – это задачи, которые выполняются на выбранных устройствах, независимо от их вхождения в группы администрирования.

Для каждой программы вы можете создавать любое количество групповых задач, глобальных задач и локальных задач.

Вы можете вносить изменения в параметры задач, наблюдать за выполнением задач, копировать, экспортировать и импортировать, а также удалять задачи.

Запуск задач на устройстве выполняется только в том случае, если запущена программа, для которой созданы эти задачи.

Результаты выполнения задач сохраняются в журналах событий Microsoft Windows и Kaspersky Security Center как централизованно на Сервере администрирования, так и локально на каждом устройстве.

Не используйте в параметрах задач конфиденциальные данные. Например, старайтесь не указывать пароль доменного администратора.

Правила перемещения устройств

Размещение устройств в группах администрирования на виртуальном сервере, соответствующем MSP-клиенту, целесообразно автоматизировать при помощи правил перемещения устройств. Правило перемещения состоит из трех основных частей: имени, условия выполнения (логического выражения над атрибутами устройства) и целевой группы администрирования. Правило перемещает устройство в целевую группу администрирования, если атрибуты устройства удовлетворяют условию выполнения правила.

Правила перемещения устройств имеют приоритеты. Сервер администрирования проверяет атрибуты устройства на соответствие условию выполнения каждого правила, в порядке убывания приоритета правил. Если атрибуты устройства удовлетворяют условию выполнения правила, то устройство перемещается в целевую группу, и на этом обработка правил для этого устройства прекращается. Если атрибуты устройства удовлетворяют сразу нескольким правилам, то устройство будет перемещено в целевую группу того правила, которое имеет больший приоритет (стоит в списке правил выше).

Правила перемещения устройств могут создаваться неявно. Например, в свойствах пакета или задачи удаленной установки может быть указана группа администрирования, в которую должно попасть устройство после установки на нем Агента администрирования. Также правила перемещения могут быть созданы администратором Kaspersky Security Center в явном виде, в списке правил перемещения. Список расположен в Консоли администрирования в свойствах группы Нераспределенные устройства.

Правило перемещения по умолчанию предназначено для однократного первоначального размещения устройств в группах администрирования. Правило перемещает только один раз устройства, находящиеся в группе Нераспределенные устройства. Если устройство однажды было перемещено этим правилом, правило не переместит его повторно, даже если вернуть устройство вручную в группу Нераспределенные устройства. Это рекомендуемый способ использования правил перемещения.

Можно перемещать устройства, уже размещенные в группах администрирования. Для этого в свойствах правила нужно снять флажок Перемещать только устройства, не размещенные в группах администрирования.

Наличие правил перемещения, действующих на устройства, уже размещенные в группах администрирования, существенно увеличивает нагрузку на Сервер администрирования.

Можно создать правило перемещения, способное многократно действовать на одно и то же устройство.

Настоятельно рекомендуется избегать подхода к работе с управляемыми устройствами, при котором одно и то же устройство многократно перемещается из группы в группу, например, с целью применения к устройству особой политики, запуска специальной групповой задачи, обновления с определенной точки распространения.

Подобные сценарии не поддерживаются, так как они крайне неэффективны по нагрузке на Сервер администрирования и на сетевой трафик. Также эти сценарии противоречат модели работы Kaspersky Security Center (особенно в области прав доступа, событий и отчетов). Следует искать другое решение, например, использовать профили политик, задачи для выборок устройств, назначать Агенты администрирования согласно методике и так далее.

В началоКатегоризация программного обеспечения

Основным средством контроля запуска приложений являются категории "Лаборатории Касперского" (далее также KL-категории). KL-категории облегчают администратору Kaspersky Security Center работу по поддержанию категоризации ПО и минимизируют объем трафика, передаваемого на управляемые устройства.

Пользовательские категории следует создавать только для программ, не подпадающих ни под одну KL-категорию (например, для программ, разработанных на заказ). Пользовательские категории создаются на основе дистрибутива программы (MSI) или на основе папки с дистрибутивами.

В случае если имеется большая пополняемая коллекция программного обеспечения, не категоризированного при помощи KL-категорий, может быть целесообразным создать автоматически обновляемую категорию. Такая категория будет автоматически пополняться контрольными суммами исполняемых файлов при изменении папки с дистрибутивами.

Не создавайте автоматически обновляемые категории программного обеспечения для папок Мои документы, %windir%, %ProgramFiles% и %ProgramFiles(x86)%. Файлы в этих папках часто меняются, что приводит к увеличению нагрузки на Сервер администрирования и к увеличению трафика в сети. Следует создать отдельную папку с коллекцией программного обеспечения и время от времени пополнять ее.

В началоО мультитенантных программах

Kaspersky Security Center позволяет администраторам поставщиков услуг и администраторам тенантов использовать программы "Лаборатории Касперского" с поддержкой мультитенантности. После установки мультитенантной программы "Лаборатории Касперского" в инфраструктуре поставщика услуг, тенанты могут начать использовать программу.

Чтобы разделить задачи и политики, относящиеся к разным тенантам, вы должны создать отдельный виртуальный Сервер администрирования в Kaspersky Security Center для каждого тенанта. Все задачи и политики для мультитенантных программ, выполняемых для тенанта, должны быть созданы для группы администрирования Управляемые устройства виртуального Сервера администрирования, соответствующей этому тенанту. Задачи, созданные для групп администрирования, относящихся к главному Серверу администрирования, не влияют на устройства тенантов.

В отличие от администраторов поставщиков услуг, администратор тенанта может создавать и просматривать задачи и политики программ только для устройств соответствующего тенанта. Наборы задач и параметров политик, доступные администраторам поставщика услуг и администраторам тенантов, различаются. Некоторые задачи и некоторые параметры политики недоступны для администраторов тенантов.

Внутри иерархической структуры тенанта политики, созданные для мультитенантных программ, наследуются как для групп администрирования более низкого уровня, так и для групп администрирования верхнего уровня: политика распространяется на все клиентские устройства, принадлежащие тенанту.

Резервное копирование и восстановление параметров Сервера администрирования

Для резервного копирования параметров Сервера администрирования и используемой им базы данных предусмотрены задача резервного копирования и утилита klbackup. Резервная копия включает в себя все основные параметры и объекты Сервера администрирования: сертификаты Сервера администрирования, мастер-ключи шифрования дисков управляемых устройств, ключи для лицензий, структуру групп администрирования со всем содержимым, задачи, политики и так далее. Имея резервную копию, можно восстановить работу Сервера администрирования в кратчайшие сроки – от десятков минут до двух часов.

В случае отсутствия резервной копии сбой может привести к безвозвратной потере сертификатов и всех параметров Сервера администрирования. Это повлечет необходимость заново настраивать Kaspersky Security Center, а также заново выполнять первоначальное развертывание Агента администрирования в сети организации. Кроме того, будут потеряны и мастер-ключи шифрования дисков управляемых устройств, что создаст риск безвозвратной потери зашифрованных данных на устройствах с Kaspersky Endpoint Security. Поэтому не следует отказываться от регулярного создания резервных копий Сервера администрирования с помощью штатной задачи резервного копирования.

Мастер первоначальной настройки программы создает задачу резервного копирования параметров Сервера администрирования с ежедневным запуском в четыре часа ночи. Резервные копии по умолчанию сохраняются в папке %ALLUSERSPROFILE%\Application Data\KasperskySC.

Если в качестве СУБД используется экземпляр Microsoft SQL Server, установленный на другом устройстве, следует изменить задачу резервного копирования: указать в качестве папки для хранения сделанных резервных копий UNC-путь, доступный на запись как службе Сервера администрирования, так и службе SQL Server. Это требование является следствием особенности резервного копирования в СУБД Microsoft SQL Server.

Если в качестве СУБД используется локальный экземпляр Microsoft SQL Server, также рекомендуется сохранять резервные копии на отдельном носителе, чтобы обезопасить их от повреждения одновременно с Сервером администрирования.

Поскольку резервная копия содержит важные данные, в задаче резервного копирования и в утилите klbackup предусмотрена защита резервных копий паролем. По умолчанию задача резервного копирования создается с пустым паролем. Следует обязательно задать пароль в свойствах задачи резервного копирования. Несоблюдение этого требования приведет к тому, что ключи сертификатов Сервера администрирования, ключи для лицензий и мастер-ключи шифрования дисков управляемых устройств окажутся незашифрованными.

Помимо регулярного резервного копирования, следует также создавать резервную копию перед всеми значимыми изменениями, в том числе перед обновлением Сервера администрирования до новой версии и перед установкой патчей Сервера администрирования.

Если вы используете Microsoft SQL Server в качестве СУБД, вы можете минимизировать размер резервных копий. Для этого установите флажок Сжимать резервные копии (Compress backup) в параметрах SQL Server.

Восстановление из резервной копии выполняется с помощью утилиты klbackup на только что установленном и работоспособном экземпляре Сервера администрирования той версии, для которой была сделана резервная копия (или более новой).

Инсталляция Сервера администрирования, на которую выполняется восстановление, должна использовать СУБД того же типа (например, тот же SQL Server или MariaDB) той же самой или более новой версии. Версия Сервера администрирования может быть той же самой (с аналогичным или более новым патчем) или более новой.

В этом разделе описаны типовые сценарии восстановления параметров и объектов Сервера администрирования.

Вышло из строя устройство с Сервером администрирования

Если в результате сбоя вышло из строя устройство с Сервером администрирования, рекомендуется выполнить следующие действия:

- Новому Серверу назначить тот же самый адрес: NetBIOS-имя, FQDN-имя, статический IP – в зависимости от того, что было задано при развертывании Агентов администрирования.

- Установить Сервер администрирования с использованием СУБД того же типа, той же или более новой версии. Можно установить ту же версию Сервера с тем же или более новым патчем, или более новую версию. После установки не следует выполнять первоначальную настройку с помощью мастера.

- Из меню Пуск запустить утилиту резервного копирования klbackup и выполнить восстановление.

Повреждены параметры Сервера администрирования или база данных

Если Сервер администрирования стал неработоспособен в результате повреждения параметров или базы данных (например, из-за сбоя питания), рекомендуется использовать следующий сценарий восстановления:

- Выполнить проверку файловой системы на пострадавшем устройстве.

- Деинсталлировать неработоспособную версию Сервера администрирования.

- Заново установить Сервер администрирования с использованием СУБД того же типа, той же или более новой версии. Можно установить ту же версию Сервера с тем же или более новым патчем, или более новую версию. После установки не следует выполнять первоначальную настройку с помощью мастера.

- Из меню Пуск запустить утилиту резервного копирования klbackup и выполнить восстановление.

Недопустимо восстанавливать Сервер администрирования любым другим способом, кроме штатной утилиты klbackup.

Во всех случаях восстановления Сервера с помощью стороннего программного обеспечения неизбежно произойдет рассинхронизация данных на узлах распределенной программы Kaspersky Security Center и, как следствие, неправильная работа программы.

В началоРазвертывание Агента администрирования и программы безопасности

Для управления устройствами организации требуется установить на устройства Агент администрирования. Развертывание распределенного приложения Kaspersky Security Center на устройствах организации обычно начинается с установки на них Агента администрирования.

В Microsoft Windows XP Агент администрирования может некорректно выполнять следующие операции: загрузка обновлений напрямую с серверов "Лаборатории Касперского" (если выполняет роль точки распространения); функционирование в качестве прокси-сервера KSN (если выполняет роль точки распространения); и обнаружение уязвимостей программ сторонних производителей (при использовании Системного администрирования).

Первоначальное развертывание

Если на устройстве уже установлен Агент администрирования, удаленная установка программ на такое устройство осуществляется с помощью самого Агента администрирования. При этом передача дистрибутива устанавливаемой программы вместе с заданными администратором инсталляционными параметрами осуществляется по каналам связи между Агентами администрирования и Сервером администрирования. Для передачи дистрибутива можно использовать промежуточные центры распространения в виде точек распространения, многоадресную рассылку и прочие средства. Подробные сведения об установке программ на управляемые устройства, на которых уже установлен Агент администрирования, см. далее в этом разделе.

Первоначальную установку Агента администрирования на устройства на платформе Microsoft Windows можно осуществлять следующими способами:

- С помощью сторонних средств удаленной установки программ.

- С помощью групповых политик Windows: использование стандартных средств управления Windows для групповых политик.

- Принудительно с помощью соответствующих параметров в задаче удаленной установки программ Kaspersky Security Center.

- Путем рассылки пользователям устройств ссылок на автономные пакеты, сформированные Kaspersky Security Center. Автономные пакеты представляют собой исполняемые модули, содержащие в себе дистрибутивы выбранных программ с настроенными параметрами.

- Вручную, запуская инсталляторы программ на устройствах.

На платформах, отличных от Microsoft Windows, первоначальную установку Агента администрирования на управляемых устройствах следует осуществлять имеющимися сторонними средствами либо вручную путем отправки пользователям архива с предварительно сконфигурированным дистрибутивом. Обновлять Агент администрирования до новой версии, а также устанавливать другие программы "Лаборатории Касперского" на этих платформах можно с помощью задач удаленной установки программ, используя уже имеющиеся на устройствах Агенты администрирования. Установка в этом случае происходит аналогично установке на платформе Microsoft Windows.

Выбирая способ и стратегию развертывания программ в управляемой сети, следует принимать во внимание ряд факторов (неполный список):

- конфигурацию сети организации;

- общего количества устройств;

- наличие доменов Windows в управляемой сети, возможность внесения изменений в групповые политики Active Directory в таких доменах;

- знание учетной записи (записей) с правами локального администратора на тех устройствах, где предстоит провести первоначальное развертывание программ "Лаборатории Касперского" (то есть доступность доменной учетной записи с правами локального администратора либо наличие унифицированных локальных учетных записей с административными правами на таких устройствах);

- характер связи и ширину сетевых каналов между Сервером администрирования и сетями MSP-клиентов и ширину сетевых каналов внутри этих сетей;

- используемые на момент начала развертывания параметры безопасности на удаленных устройствах (в частности, использование UAC и режима Simple File Sharing).

Настройка параметров инсталляторов

Прежде чем приступать к развертыванию в сети программ "Лаборатории Касперского", следует определить параметры инсталляции – те параметры, которые настраиваются в ходе установки программы. При установке Агента администрирования требуется задать, по крайней мере, адрес для подключения к Серверу администрирования, параметры proxy, а возможно, и некоторые дополнительные параметры. В зависимости от выбранного способа установки параметры можно задавать различными способами. В простейшем случае (при интерактивной установке вручную на выбранное устройство) необходимые параметры можно задать с помощью пользовательского интерфейса инсталлятора, так что в некоторых случаях первоначальное развертывание может даже осуществляться путем отправки пользователям ссылки на дистрибутив Агента администрирования с указанием параметров (адреса Сервера администрирования и тому подобное), которые пользователь должен будет ввести в интерфейсе инсталлятора.

Этот способ настройки параметров не рекомендуется к использованию на практике ввиду неудобства для пользователей и высокой вероятности ошибок при ручном задании ими параметров и не подходит для тихой установки программ на группы устройств. В типичном случае администратор должен централизованно указать значения параметров, которые в дальнейшем могут быть использованы для формирования автономных пакетов. Автономные пакеты являются самораспаковывающимися архивами дистрибутивов с заданными администратором параметрами. Автономные пакеты могут быть расположены на ресурсах, доступных для загрузки конечными пользователями (например, на Веб-сервере Kaspersky Security Center) и для тихой установки на выбранные устройства в сети.

В началоИнсталляционные пакеты

Первый и основной способ настройки инсталляционных параметров приложений является универсальным и подходит для всех способов установки приложений: как средствами Kaspersky Security Center, так и с помощью большинства сторонних средств. Этот способ подразумевает создание в Kaspersky Security Center инсталляционных пакетов приложений.

Инсталляционные пакеты создаются следующими способами:

- автоматически из указанных дистрибутивов на основании входящих в их состав описателей (файлов с расширением kud, содержащих правила установки и анализа результата и другую информацию);

- из исполняемых файлов инсталляторов или инсталляторов в формате Microsoft Windows Installer (MSI) – для стандартных или поддерживаемых приложений.

Созданные инсталляционные пакеты представляют собой папки с вложенными подпапками и файлами. Помимо исходного дистрибутива, в состав инсталляционного пакета входят редактируемые параметры (включая параметры самого инсталлятора и правила обработки таких ситуаций, как необходимость перезагрузки операционной системы для завершения инсталляции), а также небольшие вспомогательные модули.

Значения параметров инсталляции, специфичные для конкретного поддерживаемого приложения, можно задавать в пользовательском интерфейсе Консоли администрирования при создании инсталляционного пакета (еще больше параметров для настройки может быть доступно в свойствах уже созданного инсталляционного пакета). В случае удаленной установки программ средствами Kaspersky Security Center инсталляционные пакеты доставляются на устройства таким образом, что при запуске инсталлятора программы ему становятся доступны все заданные администратором параметры. При использовании сторонних средств установки программ "Лаборатории Касперского" достаточно обеспечить доступность на устройстве всего инсталляционного пакета, то есть дистрибутива и его параметров. Инсталляционные пакеты создаются и хранятся Kaspersky Security Center в соответствующей папке каталога общих данных.

Не указывайте в параметрах инсталляционных пакетов данные привилегированных учетных записей.

О том, как именно можно воспользоваться этим способом настройки параметров для программ "Лаборатории Касперского" перед их развертыванием сторонними средствами, см. в разделе "Развертывание с помощью механизма групповых политик Microsoft Windows".

Сразу после установки Kaspersky Security Center автоматически создается несколько инсталляционных пакетов, готовых к установке, в том числе пакеты Агента администрирования и программы безопасности для платформы Microsoft Windows.

Использование инсталляционных пакетов для развертывания приложений в сети MSP-клиента в ряде случаев подразумевает необходимость создания инсталляционных пакетов на виртуальных Серверах, соответствующих MSP-клиентам. Создание инсталляционных пакетов на виртуальных Серверах позволяет использовать в инсталляционных пакетах для разных MSP-клиентов различные параметры инсталляции. В первую очередь это необходимо в инсталляционных пакетах Агента администрирования, так как Агенты администрирования, развернутые в сетях разных MSP-клиентов, используют различные адреса подключения к Серверу администрирования. Собственно, адрес подключения и определяет, к какому виртуальному Серверу подключается Агент администрирования.

Помимо наличия возможности создания новых инсталляционных пакетов непосредственно на виртуальном Сервере, основным режимом работы с инсталляционными пакетами на виртуальных Серверах является распространение инсталляционных пакетов главного Сервера на виртуальные. Распространять выбранные (или все) пакеты на выбранные виртуальные Серверы (в том числе все Серверы, входящие в выбранную группу администрирования) можно с помощью соответствующей задачи Сервера администрирования. Также при создании нового виртуального Сервера в мастере можно выбрать список инсталляционных пакетов главного Сервера. Выбранные пакеты будут сразу распространены на вновь созданный виртуальный Сервер.

При распространении инсталляционного пакета не происходит полного копирования его содержимого. В файловом хранилище, соответствующем распространенному инсталляционному пакету на виртуальном Сервере, хранятся только файлы параметров, специфичных для данного виртуального Сервера. Основная, неизменная часть инсталляционного пакета (включая сам дистрибутив устанавливаемого приложения) хранится только в хранилище главного Сервера. Это позволяет существенно повысить производительность системы и снизить объем требуемого дискового пространства. При работе с инсталляционными пакетами, распространенными на виртуальные Серверы (то есть при работе задач удаленной установки или при создании автономных инсталляционных пакетов) происходит "сложение" данных из исходного инсталляционного пакета главного Сервера и файлов с параметрами, соответствующих распространенному пакету на виртуальном Сервере.

Несмотря на то, что лицензионный ключ для программы можно задать в свойствах инсталляционного пакета, желательно не использовать этот способ распространения лицензий, так как файлы в папке можно прочитать, получив доступ случайно. Следует использовать автоматически распространяемые лицензионные ключи или задачи установки лицензионных ключей.

В началоСвойства MSI и файлы трансформации

Другим способом настроить параметры инсталляции на платформе Windows является задание свойств MSI и файлов трансформации. Этот способ может быть использован при установке с помощью сторонних средств, ориентированных на работу с инсталляторами в формате Microsoft Installer, а также при установке через групповые политики Windows при помощи штатных средств Microsoft или иных сторонних инструментов для работы с групповыми политиками Windows.

В началоРазвертывание при помощи сторонних средств удаленной установки приложений

При наличии в организации каких-либо средств удаленной установки приложений (например, Microsoft System Center) целесообразно выполнять первоначальное развертывание при помощи этих средств.

Нужно выполнить следующие действия:

- Выбрать способ настройки параметров инсталляции, наиболее подходящий для используемого средства развертывания.

- Определить механизм синхронизации между изменением параметров инсталляционных пакетов через интерфейс Консоли администрирования и работой выбранных сторонних средств развертывания приложений из данных инсталляционных пакетов.

Общие сведения о задачах удаленной установки приложений Kaspersky Security Center

Kaspersky Security Center предоставляет разнообразные механизмы удаленной установки приложений, реализованные в виде задач удаленной установки приложений. Создать задачу удаленной установки можно как для указанной группы администрирования, так и для набора устройств или для выборки устройств (такие задачи отображаются в Консоли администрирования в папке Задачи). При создании задачи можно выбрать инсталляционные пакеты (Агента администрирования и / или другого приложения), подлежащие установке при помощи данной задачи, а также задать ряд параметров, определяющих способ удаленной установки.

Задачи для групп администрирования действуют не только на устройства, принадлежащие этой группе, но и на все устройства всех подгрупп выбранной группы. Если в параметрах задачи включен соответствующий параметр, задача распространяется на устройства подчиненных Серверов администрирования, расположенных в данной группе или ее подгруппах.

Задачи для наборов устройств актуализируют список клиентских устройств при каждом запуске в соответствии с составом выборки устройств на момент запуска задачи. Если в выборке устройств присутствуют устройства, подключенные к подчиненным Серверам администрирования, задача будет запускаться и на этих устройствах.

Для успешной работы задачи удаленной установки на устройствах, подключенных к подчиненным Серверам администрирования, следует при помощи задачи распространения предварительно распространить используемые задачей инсталляционные пакеты на соответствующие подчиненные Серверы администрирования.

В началоРазвертывание с помощью механизма групповых политик Microsoft Windows

Первоначальное развертывание Агентов администрирования рекомендуется осуществлять с помощью групповых политик Microsoft Windows при выполнении следующих условий:

- устройства являются членами домена Active Directory;

- разрешен доступ к контроллеру домена с правами администратора, позволяющими создавать и модифицировать групповые политики Active Directory;

- имеется возможность переноса настроенных инсталляционных пакетов в сеть управляемых устройств (в папку общего доступа, доступную на чтение для всех устройств);

- план развертывания позволяет дождаться штатной перезагрузки устройств до начала развертывания на них Агентов администрирования, или к устройствам можно принудительно применить групповую политику Windows.

Суть данного способа развертывания заключается в следующем:

- Дистрибутив приложения в формате Microsoft Installer (MSI-пакет) размещается в папке общего доступа (в папке, к которой имеют доступ на чтение учетные записи LocalSystem устройств).

- В групповой политике Active Directory создается объект установки данного дистрибутива.

- Область действия установки задается привязкой к организационному подразделению и / или к группе безопасности, в которую входят устройства.

- При очередном входе устройства в домен (до входа в систему пользователей устройства) выполняется проверка наличия требуемого приложения среди установленных приложений. Если приложение отсутствует, происходит загрузка дистрибутива с заданного в политике ресурса и его установка.

Одним из преимуществ этого способа развертывания является то, что назначенные приложения устанавливаются на устройства при загрузке операционной системы еще до входа пользователя в систему. Даже если пользователь, имеющий необходимые права, удалит приложение, при следующей загрузке операционной системы оно будет установлено снова. Недостатком этого способа развертывания является то, что произведенные администратором изменения в групповой политике не вступят в силу до перезагрузки устройств (без применения дополнительных средств).

С помощью групповых политик можно устанавливать как Агент администрирования, так и другие приложения, инсталляторы которых имеют формат Windows Installer.

Установка Агента администрирования из пакета MSI возможна только в тихом режиме. Интерактивная установка Агента из пакета MSI не поддерживается.

При выборе этого способа развертывания, помимо прочего, необходимо оценить нагрузку на файловый ресурс, с которого будет осуществляться копирование файлов на устройства при применении групповой политики Windows. Вам также необходимо выбрать способ доставки настроенного инсталляционного пакета на этот ресурс и метод синхронизации соответствующих изменений в параметрах инсталляционного пакета.

Работа с политиками Microsoft Windows с помощью задачи удаленной установки приложений Kaspersky Security Center

Данный способ развертывания возможен только в том случае, если доступ к контроллеру домена, в который входят устройства, возможен с устройства, где установлен Сервер администрирования, а с устройств доступна для чтения папка общего доступа Сервера администрирования (в которой расположены инсталляционные пакеты). Поэтому данный способ развертывания не рассматривается в контексте MSP.

Самостоятельная установка приложений с помощью политик Microsoft Windows

Администратор может самостоятельно создать в групповой политике Windows объекты, необходимые для установки. В этом случае нужно выложить пакеты на отдельный файловый сервер и сослаться на них.

Возможны следующие сценарии установки:

- Администратор создает инсталляционный пакет и настраивает его свойства в Консоли администрирования. Затем администратор копирует целиком подпапку EXEC этого пакета из папки общего доступа Kaspersky Security Center в папку на специализированном файловом ресурсе организации. Объект групповой политики ссылается MSI-файл этого пакета, лежащего в подпапке на специализированном файловом ресурсе организации.

- Администратор загружает дистрибутив приложения (в том числе дистрибутив Агента администрирования) из интернета и выкладывает его на специализированный файловый ресурс организации. Объект групповой политики ссылается MSI-файл этого пакета, лежащего в подпапке на специализированном файловом ресурсе организации. Настройка параметров инсталляции осуществляется путем настройки свойств MSI или настройкой файлов трансформации MST.

Принудительное развертывание с помощью задачи удаленной установки приложений Kaspersky Security Center

Чтобы выполнить первоначальное развертывание Агента администрирования или других программ, вы можете принудительно установить выбранные инсталляционные пакеты с помощью задачи удаленной установки Kaspersky Security Center при условии, что на каждом устройстве есть учетные записи пользователей с правами локального администратора.

Принудительная установка может быть использована и в случае, если устройства не доступны Серверу администрирования непосредственно: например, устройства расположены в изолированных сетях, или устройства расположены в локальной сети, а Сервер администрирования – в демилитаризованной зоне.

В случае первоначального развертывания Агент администрирования не устанавливается. Поэтому в параметрах задачи удаленной установки нельзя выбрать распространение файлов, необходимых для установки программы с помощью Агента администрирования. Вы можете распространять файлы, только используя ресурсы операционной системы с помощью Сервера администрирования или точки распространения.

Служба Сервера администрирования должна запускаться под учетной записью, имеющей права администратора на целевых устройствах. Также вы можете указать учетную запись, имеющую доступ к административным ресурсам общего доступа admin$, в параметрах задачи удаленной установки.

По умолчанию задача удаленной установки подключается к устройствам, используя учетные данные учетной записи, под которой запущен Сервер администрирования. Обратите внимание, что это учетная запись, используемая для доступа к административным ресурсам общего доступа admin$, а не учетная запись, под которой выполняется задача удаленной установки. Установка выполняется под учетной записью LocalSystem.

Вы можете указать целевые устройства явно (списком), выбрав группу администрирования Kaspersky Security Center, которой они принадлежат, либо созданием выборки устройств по определенному условию. Время запуска установки определяется расписанием задачи. Если в свойствах задачи включен параметр Запускать пропущенные задачи, задача может запускаться сразу при включении устройств или при переносе их в целевую группу администрирования.

Принудительная установка осуществляется путем доставки инсталляционных пакетов на целевые устройства, последующего копирования файлов на административный ресурс admin$ каждого из устройств и удаленной регистрации на них вспомогательных служб. Доставка инсталляционных пакетов на целевые устройства выполняется с помощью функции Kaspersky Security Center, отвечающей за сетевое взаимодействие. При этом должны выполняться следующие условия:

- Целевые устройства доступны со стороны Сервера администрирования или со стороны точки распространения.

- В сети корректно работает разрешение имен для устройств.

- На целевых устройствах включены административные ресурсы общего доступа admin$.

- На целевых устройствах запущены следующие системные службы:

- Сервер (LanmanServer).

По умолчанию эта служба запущена.

- DCOM Server Process Launcher (DcomLaunch).

- RPC Endpoint Mapper (RpcEptMapper).

- Вызов удаленной процедуры (Remote Procedure Call, RpcSs).

- Сервер (LanmanServer).

- TCP-порт 445 открыт на целевых устройствах для обеспечения удаленного доступа с помощью инструментов Windows.

TCP 139, UDP 137 и UDP 138 используются старыми протоколами и больше не нужны для текущих программ.

На сетевом экране должны быть разрешены динамические исходящие порты доступа для соединения Сервера администрирования и точек распространения с целевыми устройствами.

- В параметрах безопасности политики домена Active Directory разрешено обеспечивать работу NTLM-протокола при развертывании Агента администрирования.

- На целевых устройствах под управлением Microsoft Windows XP режим Simple File Sharing выключен.

- На целевых устройствах настроена модель совместного доступа и безопасности Классическая – локальные пользователи выполняют аутентификацию самих себя. Такая модель не может быть Только гостевой – локальные пользователи выполняют аутентификацию как Гость.

- Устройства являются членами домена, либо на устройствах заблаговременно созданы унифицированные учетные записи с административными правами.

Чтобы успешно развернуть Агент администрирования или другие программы на устройстве, не подключенном к домену Active Directory с версией операционной системы Windows Server 2003 и выше, необходимо выключить удаленный UAC на этом устройстве. Удаленный UAC – это одна из причин, по которой учетные записи локальных администраторов не могут получить доступ к admin$, который требуется для принудительного развертывания Агента администрирования и других программ. Выключение удаленного UAC не влияет на локальный UAC.

При установке на новые устройства, еще не размещенные в группах администрирования Kaspersky Security Center, в свойствах задачи удаленной установки можно задать группу администрирования, в которую устройства будут перемещаться по завершении установки на них Агента администрирования.

При создании групповой задачи необходимо помнить, что групповая задача действует на устройства всех вложенных подгрупп выбранной группы. Поэтому не следует дублировать задачи установки в подгруппах.

Упрощенным способом создания задач для принудительной установки программ является автоматическая установка. Для этого в свойствах группы администрирования вам нужно открыть список инсталляционных пакетов и выбрать те пакеты, которые должны быть установлены на устройствах этой группы. В результате на всех устройствах этой группы и ее подгрупп будут автоматически установлены выбранные инсталляционные пакеты. Период, в течение которого будут установлены пакеты, зависит от пропускной способности сети и общего количества устройств в сети.

Чтобы снизить нагрузку на Сервер администрирования при распространении инсталляционных пакетов на целевые устройства, вы можете выбрать установку с помощью точек распространения в задаче установки. Следует учитывать, что данный способ установки создает значительную нагрузку на устройства, назначенные точками распространения. Рекомендуется выбирать устройства, соответствующие требованиям для точек распространения. Если вы используете точки распространения, вам нужно убедиться, что они присутствуют в каждой из изолированных подсетей, на которых размещены целевые устройства.

Использование точек распространения в качестве локальных центров установки может быть удобно и для установки на устройства в подсетях, соединенных с Сервером администрирования узким каналом связи при наличии широкого канала связи между устройствами внутри подсети.

Объем свободного места в разделе с папкой %ALLUSERSPROFILE%\Application Data\KasperskyLab\adminkit должен многократно превосходить суммарный объем дистрибутивов устанавливаемых программ.

В началоЗапуск автономных пакетов, сформированных Kaspersky Security Center

Описанные выше способы первоначального развертывания Агента администрирования и приложений могут быть реализованы не всегда из-за невозможности выполнить все необходимые условия. В таких случаях из подготовленных администратором инсталляционных пакетов с необходимыми параметрами установки средствами Kaspersky Security Center можно создать единый исполняемый файл, который называется автономным пакетом установки. Автономный инсталляционный пакет может быть опубликован как на внутреннем Веб-сервере (входящем в состав Kaspersky Security Center), если это имеет смысл (настроен доступ к этому Веб-серверу извне для пользователей устройств), так и на специально развернутом Веб-сервере, входящем в состав Kaspersky Security Center Web Console. Также можно скопировать автономные пакеты на другой Веб-сервер.

При помощи Kaspersky Security Center можно разослать по электронной почте выбранным пользователям ссылку на файл автономного пакета на используемом Веб-сервере с просьбой запустить файл (интерактивно или с ключом тихой установки "-s"). Автономный инсталляционный пакет можно прикрепить к сообщению электронной почты для пользователей устройств, не имеющих доступа к Веб-серверу. Администратор может также скопировать автономный пакет на внешнее устройство и доставить пакет на нужное устройство с целью его последующего запуска.

Автономный пакет можно создать из пакета Агента администрирования, пакета другого приложения (например, программы безопасности) или сразу из обоих пакетов. Если автономный пакет создан из Агента администрирования и другого приложения, установка начнется с Агента администрирования.

При создании автономного пакета с Агентом администрирования можно указать группу администрирования, в которую будут автоматически перемещаться новые устройства (ранее не размещенные в группах администрирования) по завершении установки на них Агента администрирования.

Автономные пакеты могут работать интерактивно (по умолчанию), с отображением результата установки входящих в них приложений, или в тихом режиме (при запуске с ключом "-s"). Тихий режим может быть использован для установки из каких-либо скриптов (например, из скриптов, настраиваемых для запуска по завершении развертывания образа операционной системы, и тому подобное). Результат установки в тихом режиме определяется кодом возврата процесса.

В началоВозможности ручной установки приложений

Администраторы или опытные пользователи могут устанавливать приложения вручную в интерактивном режиме. При этом можно использовать как исходные дистрибутивы, так и сформированные из них инсталляционные пакеты, расположенные в папке общего доступа Kaspersky Security Center. Инсталляторы по умолчанию работают в интерактивном режиме, запрашивая у пользователя все необходимые значения параметров. Но при запуске процесса setup.exe из корня инсталляционного пакета с ключом "-s" инсталлятор будет работать в тихом режиме с параметрами, заданными при настройке инсталляционного пакета.

При запуске setup.exe из корня инсталляционного пакета сначала произойдет копирование пакета во временную локальную папку, затем из локальной папки будет запущен инсталлятор приложения.

В началоСоздание MST-файла

Чтобы преобразовать содержимое пакета MSI и применить пользовательские параметры к существующему файлу MSI, необходимо создать файл преобразования в формате MST. Для этого используйте редактор Orca.exe, входящий в состав Windows SDK.

Чтобы создать MST-файл:

- Запустите редактор Orca.exe.

- Перейдите на вкладку File и в меню нажмите Open.

- Выберите файл Kaspersky Network Agent.msi.

- Перейдите на вкладку Transformation и в меню выберите New transformation.

- В столбце Таблицы выберите Свойство и укажите следующие значения:

- EULA=1

- SERVERADDRESS=<Адрес Сервера администрирования>

Нажмите на кнопку Сохранить.

- Перейдите на вкладку Transform и в меню выберите Generate Transform.

- В открывшемся окне укажите имя создаваемого файла трансформации и нажмите на кнопку Сохранить.

MST-файл сохранен.

В началоУдаленная установка программ на устройства с установленным Агентом администрирования

Если на устройстве установлен работоспособный Агент администрирования, подключенный к главному Серверу администрирования или к одному из его подчиненных Серверов, то на этом устройстве можно обновлять версию Агента администрирования, а также устанавливать, обновлять или удалять с помощью Агента администрирования любые поддерживаемые приложения.

Эта функция включается флажком С помощью Агента администрирования в свойствах задачи удаленной установки приложений.

Если флажок установлен, то передача на устройства инсталляционных пакетов с заданными администратором инсталляционными параметрами осуществляется по каналам связи между Агентом администрирования и Сервером администрирования.

Для оптимизации нагрузки на Сервер администрирования и минимизации трафика между Сервером администрирования и устройствами целесообразно назначать в каждой удаленной сети или в каждом широковещательном домене точки распространения (см. разделы "О точках распространения" и "Построение структуры групп администрирования и назначение точек распространения"). В этом случае распространение инсталляционных пакетов и параметров инсталлятора осуществляется с Сервера администрирования на устройства через точки распространения.

Также с использованием точек распространения можно выполнять широковещательную (многоадресную) рассылку инсталляционных пакетов, что позволяет многократно снизить сетевой трафик в ходе развертывания программ.

При передаче инсталляционных пакетов на устройства по каналам связи между Агентами администрирования и Сервером администрирования подготовленные к передаче инсталляционные пакеты дополнительно кешируются в папке %ALLUSERSPROFILE%\Application Data\KasperskyLab\adminkit\1093\.working\FTServer. При использовании большого числа различных инсталляционных пакетов большого размера и при большом количестве точек распространения размер этой папки может существенно увеличиваться.

Удалять файлы из папки FTServer вручную нельзя. При удалении исходных инсталляционных пакетов соответствующие данные будут автоматически удаляться и из папки FTServer.

Данные, принимаемые на стороне точек распространения, сохраняются в папке %ALLUSERSPROFILE%\Application Data\KasperskyLab\adminkit\1103\$FTClTmp.

Удалять файлы из папки $FTClTmp вручную нельзя. По мере завершения задач, использующих данные из папки, содержимое этой папки будет удаляться автоматически.

Поскольку инсталляционные пакеты распространяются по каналам связи между Сервером администрирования и Агентами администрирования из промежуточного хранилища в оптимизированном для передачи по сети формате, нельзя вносить изменения в инсталляционные пакеты в исходной папке инсталляционного пакета. Такие изменения не будут автоматически учтены Сервером администрирования. Если необходимо изменить вручную файлы инсталляционных пакетов (хотя делать это не рекомендуется), нужно обязательно изменить какие-либо параметры инсталляционного пакета в Консоли администрирования. Изменение параметров инсталляционного пакета в Консоли администрирования заставит Сервер администрирования обновить образ пакета в кеше, подготовленном для передачи на устройства.

В началоУправление перезагрузкой устройств в задаче удаленной установки

Часто для завершения удаленной установки приложений (особенно на платформе Windows) требуется перезагрузка устройства.

Если используется задача удаленной установки программ Kaspersky Security Center, в мастере создания задачи или в окне свойств созданной задачи (раздел Перезагрузка операционной системы) можно выбрать вариант действия при необходимости перезагрузки устройства с операционной системой Windows:

- Не перезагружать устройство. В этом случае автоматическая перезагрузка не будет выполнена. Для завершения установки потребуется перезагрузить устройство (например, вручную или с помощью задачи управления устройствами). Информация о необходимости перезагрузки будет сохранена в результатах выполнения задачи и в статусе устройства. Этот вариант подходит для задач установки на серверы и другие устройства, для которых критически важна бесперебойная работа.

- Перезагрузить устройство. В этом случае перезагрузка всегда выполняется автоматически, если перезагрузка требуется для завершения установки. Этот вариант подходит для задач установки на устройства, для которых допустимы периодические перерывы в работе (выключение, перезагрузка).