Содержание

- Настройка защиты в сети организации-клиента

- Ручная настройка политики Kaspersky Endpoint Security

- Ручная настройка групповой задачи обновления Kaspersky Endpoint Security

- Ручная настройка групповой задачи проверки устройства Kaspersky Endpoint Security

- Настройка расписания задачи Поиск уязвимостей и требуемых обновлений

- Ручная настройка групповой задачи установки обновлений и закрытия уязвимостей

- Построение структуры групп администрирования и назначение точек распространения

- Иерархия политик, использование профилей политик

- Задачи

- Правила перемещения устройств

- Категоризация программного обеспечения

- О мультитенантных программах

Настройка защиты в сети организации-клиента

После завершения инсталляции Сервера администрирования запускается Консоль администрирования, которая предлагает выполнить первоначальную настройку с помощью мастера. Во время работы мастера первоначальной настройки в корневой группе администрирования создаются следующие политики и задачи:

- политика Kaspersky Endpoint Security;

- групповая задача обновления Kaspersky Endpoint Security;

- групповая задача проверки устройства Kaspersky Endpoint Security;

- политика Агента администрирования;

- задача поиска уязвимостей (задача Агента администрирования);

- задача установки обновлений и закрытия уязвимостей (задача Агента администрирования).

Политики и задачи создаются с параметрами по умолчанию, которые могут оказаться неоптимальными или даже непригодными для данной организации. Поэтому следует просмотреть свойства созданных объектов и, в случае необходимости, внести изменения вручную.

В этом разделе содержится информация о ручной настройке политик, задач и других параметров Сервера администрирования, а также информация о точке распространения, построении структуры групп администрирования, иерархии задач и других настройках.

Ручная настройка политики Kaspersky Endpoint Security

Этот раздел содержит рекомендации по настройке параметров политики Kaspersky Endpoint Security, которую создает мастер первоначальной настройки. Вы можете выполнить настройку в окне свойств политики.

При изменении параметра следует помнить, что для того, чтобы значение параметра использовалось на рабочей станции, следует нажать на кнопку с "замком" над параметром.

Настройка политики в разделе Продвинутая защита

Полное описание параметров этого раздела приведено в документации Kaspersky Endpoint Security для Windows.

В разделе Продвинутая защита можно настроить использование Kaspersky Security Network для Kaspersky Endpoint Security для Windows. Можно также настроить модули Kaspersky Endpoint Security для Windows, такие как Анализ поведения, Защита от эксплойтов, Предотвращение вторжений и Откат вредоносных действий.

В подразделе Kaspersky Security Network рекомендуется включить параметр Kaspersky Security Network. Использование этого параметра поможет перераспределить и оптимизировать трафик сети. Если параметр Kaspersky Security Network выключен, вы можете включить прямое использование серверов KSN.

Настройка политики в разделе Базовая защита

Полное описание параметров этого раздела приведено в документации Kaspersky Endpoint Security для Windows.

В разделе Базовая защита окна свойств политики рекомендуется указать дополнительные параметры в подразделах Сетевой экран и Защита от файловых угроз.

Подраздел Сетевой экран содержит параметры, позволяющие контролировать сетевую активность программ на клиентских устройствах. Клиентское устройство использует сеть, которой присвоен один из следующих статусов: общедоступная, локальная или доверенная. В зависимости от состояния сети Kaspersky Endpoint Security может разрешить или запретить сетевую активность на устройстве. Когда вы добавляете новую сеть в свою организацию, вы должны присвоить ей соответствующий сетевой статус. Например, если клиентским устройством является ноутбук, рекомендуется, чтобы это устройство использовало общедоступную или доверенную сеть, так как ноутбук не всегда подключен к локальной сети. В подразделе Сетевой экран можно проверить, правильно ли вы присвоили статусы используемым в вашей организации сетям.

Чтобы проверить список сетей:

- В свойствах политики перейдите в раздел Базовая защита → Сетевой экран.

- В блоке Доступные сети нажмите на кнопку Настройки.

- В открывшемся окне Сетевой экран перейдите на вкладку Сети для просмотра списка сетей.

В подразделе Защита от файловых угроз можно отключить проверку сетевых дисков. Проверка сетевых дисков может создавать значительную нагрузку на сетевые диски. Целесообразнее осуществлять проверку непосредственно на файловых серверах.

Чтобы выключить проверку сетевых дисков:

- В свойствах политики перейдите в раздел Базовая защита → Защита от файловых угроз.

- В блоке Уровень безопасности нажмите на кнопку Настройки.

- В открывшемся окне Защита от файловых угроз на вкладке Общие снимите флажок Все сетевые диски.

Настройка политики в разделе Дополнительные параметры

Полное описание параметров этого раздела приведено в документации Kaspersky Endpoint Security для Windows.

В разделе Общие настройки окна свойств политики, рекомендуется указать дополнительные параметры в подразделах Отчеты и хранилище и Интерфейс.

В подразделе Отчеты и хранилище перейдите в раздел Передача данных на Сервер администрирования. Флажок О запускаемых приложениях указывает, сохраняется ли в базе данных Сервера администрирования информация обо всех версиях всех модулей программ на устройствах в сети организации. Если этот флажок установлен, сохраненная информация может занимать значительный объем в базе данных Kaspersky Security Center (десятки гигабайтов). Снимите флажок О запускаемых приложениях, если он установлен в политике верхнего уровня.

Если Консоль администрирования управляет защитой от угроз в сети организации централизованно, выключите отображение пользовательского интерфейса Kaspersky Endpoint Security для Windows на рабочих станциях. Для этого в подразделе Интерфейс перейдите в раздел Взаимодействие с пользователем и выберите параметр Не отображать.

Чтобы включить защиту паролем на рабочих станциях, в подразделе Интерфейс перейдите в раздел Защита паролем, нажмите на кнопку Параметры и установите флажок Включить защиту паролем.

Настройка политики в разделе Настройка событий

В разделе Настройка событий следует выключить сохранение на Сервере администрирования всех событий, за исключением перечисленных ниже:

- На вкладке Критическое:

- Автозапуск приложения выключен

- Доступ запрещен

- Запуск приложения запрещен

- Лечение невозможно

- Нарушено Лицензионное соглашение

- Не удалось загрузить модуль шифрования

- Невозможен запуск двух задач одновременно

- Обнаружена активная угроза. Требуется запуск процедуры лечения активного заражения

- Обнаружена сетевая атака

- Обновлены не все компоненты

- Ошибка активации

- Ошибка активации портативного режима

- Ошибка взаимодействия с Kaspersky Security Center

- Ошибка деактивации портативного режима

- Ошибка изменения состава компонентов приложения

- Ошибка применения правил шифрования / расшифровки файлов

- Политика не может быть применена

- Процесс завершен

- Сетевая активность запрещена

- На вкладке Отказ функционирования: Ошибка в настройках задачи. Настройки задачи не применены

- На вкладке Предупреждение:

- Самозащита приложения выключена

- Некорректный резервный ключ

- Пользователь отказался от политики шифрования

- На вкладке Информационное: Запуск приложения запрещен в тестовом режиме.

Ручная настройка групповой задачи обновления Kaspersky Endpoint Security

Если источником обновлений является Сервер администрирования, то для групповых задач обновления Kaspersky Endpoint Security оптимальным и рекомендуемым является расписание При загрузке обновлений в хранилище при установленном флажке Использовать автоматическое определение случайного интервала между запусками задачи.

Если для каждой точки распространения будет создана локальная задача загрузки обновлений в хранилище с серверов "Лаборатории Касперского", то для групповой задачи обновления Kaspersky Endpoint Security оптимальным и рекомендуемым будет периодический запуск по расписанию. Значение периода автономизации следует в этом случае установить в 1 час.

В началоРучная настройка групповой задачи проверки устройства Kaspersky Endpoint Security

Мастер первоначальной настройки создает групповую задачу проверки устройства. По умолчанию для задачи выбрано расписание Запускать по пятницам в 19:00 с автоматической рандомизацией и снят флажок Запускать пропущенные задачи.

Это означает, что если устройства организации выключаются по пятницам, например, в 18:30, то задача проверки устройства никогда не будет запущена. Следует настроить оптимальное расписание этой задачи исходя из принятого в организации регламента работы.

Настройка расписания задачи Поиск уязвимостей и требуемых обновлений

Мастер первоначальной настройки создает для Агента администрирования групповую задачу Поиск уязвимостей и требуемых обновлений. По умолчанию для задачи выбрано расписание Запускать по вторникам в 19:00 с автоматической рандомизацией и установлен флажок Запускать пропущенные задачи.

Если регламент работы организации предусматривает выключение устройств в это время, то задача Поиск уязвимостей и требуемых обновлений будет запущена после включения устройства (в среду утром). Такое поведение может быть нежелательным, так как поиск уязвимостей может вызывать повышенную нагрузку на процессор и дисковую подсистему устройства. Следует настроить оптимальное расписание задачи исходя из принятого в организации регламента работы.

Ручная настройка групповой задачи установки обновлений и закрытия уязвимостей

Мастер первоначальной настройки создает для Агента администрирования групповую задачу установки обновлений и поиска уязвимостей. По умолчанию настроен запуск задачи ежедневно в 1:00 с автоматической рандомизацией, параметр Запускать пропущенные задачи выключен.

Если регламент работы организации предусматривает отключение устройств на ночь, то задача установки обновлений никогда не будет запущена. Следует задать оптимальное расписание задачи поиска уязвимостей исходя из принятого в организации регламента работы. Кроме того, следует учитывать, что в результате установки обновлений может потребоваться перезагрузка устройства.

Построение структуры групп администрирования и назначение точек распространения

Структура групп администрирования в Kaspersky Security Center выполняет следующие функции:

- Задание области действия политик.

Существует альтернативный способ применения нужных наборов параметров на устройствах с помощью профилей политик. В этом случае область действия политик задается, например, с помощью тегов, местоположения устройств в подразделениях Active Directory и членства в группах безопасности Active Directory.

- Задание области действия групповых задач.

Существует подход к заданию области действия групповых задач, не основанный на иерархии групп администрирования: использование задач для выборок устройств и наборов устройств.

- Задание прав доступа к устройствам, виртуальным и подчиненным Серверам администрирования.

- Назначение точек распространения.

При построении структуры групп администрирования следует учитывать топологию сети организации для оптимального назначения точек распространения. Оптимальное распределение точек распространения позволяет уменьшить сетевой трафик внутри сети организации.

В зависимости от организационной структуры MSP-клиента и топологии сетей можно выделить следующие типовые конфигурации структуры групп администрирования:

- один офис;

- множество небольших изолированных офисов.

Типовая конфигурация MSP-клиента: один офис

В типовой конфигурации "один офис" все устройства находятся в сети организации и "видят" друг друга. Сеть организации может состоять из нескольких выделенных частей (сетей или сегментов сети), связанных узкими каналами.

Возможны следующие способы построения структуры групп администрирования:

- Построение структуры групп администрирования с учетом топологии сети. Структура групп администрирования не обязательно должна точно отражать топологию сети. Достаточно того, чтобы выделенным частям сети соответствовали какие-либо группы администрирования. Можно использовать автоматическое назначение точек распространения, либо назначать точки распространения вручную.

- Построение структуры групп администрирования, не отражающей топологию сети. В этом случае следует отключить автоматическое назначение точек распространения и в каждой выделенной части сети назначить одно или несколько устройств точками распространения на корневую группу администрирования, например, на группу Управляемые устройства. Все точки распространения окажутся на одном уровне и будут иметь одинаковую область действия "все устройства сети организации". Каждый из Агентов администрирования будет подключаться к той точке распространения, маршрут к которой является самым коротким. Маршрут к точке распространения можно определить с помощью утилиты tracert.

Типовая конфигурация MSP-клиента: множество небольших изолированных офисов

Этой типовой конфигурации соответствует множество небольших удаленных офисов, возможно, связанных с главным офисом через интернет. Каждый из удаленных офисов находится за NAT, то есть подключение из одного удаленного офиса в другой невозможно – офисы изолированы друг от друга.

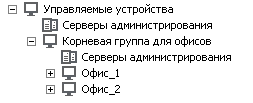

Конфигурацию следует обязательно отразить в структуре групп администрирования: для каждого из удаленных офисов следует создать отдельную группу администрирования (группы Офис 1, Офис 2 на рисунке ниже).

Удаленные офисы отражены в структуре групп администрирования

На каждую группу администрирования, соответствующую офису, нужно назначить одну или несколько точек распространения. Точками распространения нужно назначать устройства удаленного офиса, имеющие достаточно места на диске. Устройства, размещенные, например, в группе Офис 1, будут обращаться к точкам распространения, назначенным на группу администрирования Офис 1.

Если некоторые пользователи физически перемещаются между офисами с ноутбуками, нужно в каждом удаленном офисе дополнительно к упомянутым выше точкам распространения выбрать два и или более устройств и назначить их точками распространения на группу администрирования верхнего уровня (группа Корневая группа для офисов на рисунке выше).

Ноутбук, находившийся в группе администрирования Офис 1, но физически перемещенный в офис, соответствующий группе Офис 2. После перемещения Агент администрирования на ноутбуке попытается обратиться к точкам распространения, назначенным на группу Офис 1, но эти точки распространения окажутся недоступны. Тогда Агент администрирования начнет обращаться к точкам распространения, назначенным на группу Корневая группа для офисов. Так как удаленные офисы изолированы друг от друга, то из всех точек распространения, назначенных на группу администрирования Корневая группа для офисов, успешными будут лишь обращения к точкам распространения, назначенным на группу Офис 2. То есть ноутбук, оставаясь в группе администрирования, соответствующей своему исходному офису, будет, тем не менее, использовать точку распространения того офиса, в котором в данный момент находится физически.

Иерархия политик, использование профилей политик

В этом разделе содержится информация об особенностях применения политик к устройствам в группах администрирования. В этом разделе также содержится информация о профилях политик.

Иерархия политик

В Kaspersky Security Center политики предназначены для задания одинакового набора параметров на множестве устройств. Например, областью действия политики программы P, определенной для группы G, являются управляемые устройства с установленной программой P, размещенные в группе администрирования G и всех ее подгруппах, исключая те подгруппы, в свойствах которых снят флажок Наследовать из родительской группы.

Политика отличается от локальных параметров наличием "замков" ( ) возле содержащихся в ней параметров. Установленный замок в свойствах политики означает, что соответствующий ему параметр (или группа параметров) должен, во-первых, быть использован при формировании эффективных параметров, во-вторых, должен быть записан в нижележащую политику.

) возле содержащихся в ней параметров. Установленный замок в свойствах политики означает, что соответствующий ему параметр (или группа параметров) должен, во-первых, быть использован при формировании эффективных параметров, во-вторых, должен быть записан в нижележащую политику.

Формирование на устройстве действующих параметров можно представить следующим образом: из политики берутся значения параметров с неустановленным замком, затем поверх них записываются значения локальных параметров, затем поверх полученных значений записываются взятые из политики значения параметров с установленным замком.

Политики одной и той же программы действуют друг на друга по иерархии групп администрирования: параметры с установленным замком из вышележащей политики переписывают одноименные параметры из нижележащей политики.

Существует особый вид политики – политика для автономных пользователей. Эта политика вступает в силу на устройстве, когда устройство переходит в автономный режим. Политики для автономных пользователей не действуют по иерархии групп администрирования на другие политики.

В началоПрофили политик

Применение политик к устройствам, исходя только из иерархии групп администрирования, во многих случаях неудобно. Может возникнуть необходимость создать несколько копий политики для разных групп администрирования и в дальнейшем вручную синхронизировать содержимое этих политик.

Чтобы помочь избежать подобных проблем, Kaspersky Security Center поддерживает профили политик. Профиль политики представляет собой именованное подмножество параметров политики. Это подмножество параметров распространяется на устройства вместе с политикой и дополняет политику при выполнении определенного условия – условия активации профиля. Профили содержат только те параметры, которые отличаются от "базовой" политики, действующей на клиентском устройстве (компьютере, мобильном устройстве). При активации профиля изменяются параметры политики, действовавшие на устройстве до активации профиля. Эти параметры принимают значения, указанные в профиле.

Профили политик сейчас имеют следующие ограничения:

- в политике может быть не более 100 профилей;

- профиль политики не может содержать другие профили;

- профиль политики не может содержать параметры уведомлений.

Состав профиля

Профиль политики содержит следующие составные части:

- Имя. Профили с одинаковыми именами действуют друг на друга по иерархии групп администрирования с общим правилами.

- Подмножество параметров политики. В отличие от политики, где содержатся все параметры, в профиле присутствуют лишь те параметры, которые действительно нужны (на которых установлен замок).

- Условие активации – логическое выражение над свойствами устройства. Профиль активен (дополняет политику), только когда условие активации профиля становится истинным. В остальных случаях профиль неактивен и игнорируется. В логическом выражении могут участвовать следующие свойства устройства:

- состояние автономного режима;

- свойства сетевого окружения – имя активного правила подключения Агента администрирования;

- наличие или отсутствие у устройства указанных тегов;

- местоположение устройства в подразделении Active Directory: явное (устройство находится непосредственно в указанном подразделении) или неявное (устройство находится в подразделении, которое находится внутри указанного подразделения на любом уровне вложенности);

- членство устройства в группе безопасности Active Directory (явное или неявное);

- членство владельца устройства в группе безопасности Active Directory (явное или неявное).

- Флажок отключения профиля. Отключенные профили всегда игнорируются, условия их активации не проверяются на истинность.

- Приоритет профиля. Условия активации профилей независимы, поэтому одновременно могут активироваться сразу несколько профилей. Если активные профили содержат непересекающиеся наборы параметров, то никаких проблем не возникает. Но если два активных профиля содержат разные значения одного и того же параметра, возникает неоднозначность. значение неоднозначной переменной будет взято из профиля с большим приоритетом (из того профиля, который располагается выше в списке профилей).

Поведение профилей при действии политик друг на друга по иерархии

Одноименные профили объединяются согласно правилам объединения политик. Профили верхней политики приоритетнее профилей нижней политики. Если в "верхней" политике запрещено изменение параметров (кнопка замок нажата), в "нижней" политике используются условия активации профиля из "верхней" политики. Если в "верхней" политике разрешено изменение параметров, то используются условия активации профиля из "нижней" политики.

Поскольку профиль политики может в условии активации содержать свойство Устройство в автономном режиме, профили полностью заменяют функциональность политик для автономных пользователей, которая в дальнейшем не будет поддерживаться.

Политика для автономных пользователей может содержать профили, но активация ее профилей может произойти не ранее, чем устройство перейдет в автономный режим.

В началоЗадачи

Kaspersky Security Center управляет работой программ безопасности "Лаборатории Касперского", установленных на устройствах, путем создания и запуска задач. С помощью задач выполняются установка, запуск и остановка программ, проверка файлов, обновление баз и модулей программ, другие действия с программами.

Вы можете создать задачу для программы, только если для этой программы установлен плагин управления.

Задачи могут выполняться на Сервере администрирования и на устройствах.

Задачи, которые выполняются на Сервере администрирования:

- автоматическая рассылка отчетов;

- загрузка обновлений в хранилище Сервера администрирования;

- резервное копирование данных Сервера администрирования;

- обслуживание базы данных;

- синхронизация обновлений Windows Update;

- создание инсталляционного пакета на основе образа операционной системы эталонного устройства.

На устройствах выполняются следующие типы задач:

- Локальные задачи – это задачи, которые выполняются на конкретном устройстве.

Локальные задачи могут быть изменены не только администратором средствами Консоли администрирования, но и пользователем удаленного устройства (например, в интерфейсе программы безопасности). Если локальная задача была изменена одновременно и администратором, и пользователем на управляемом устройстве, то вступят в силу изменения, внесенные администратором, как более приоритетные.

- Групповые задачи – это задачи, которые выполняются на всех устройствах указанной группы.

Если иное не указано в свойствах задачи, групповая задача также распространяется на подгруппы указанной группы. Групповые задачи также действуют (опционально) и на устройства, подключенные к подчиненным и виртуальным Серверам администрирования, размещенным в этой группе и подгруппах.

- Глобальные задачи – это задачи, которые выполняются на выбранных устройствах, независимо от их вхождения в группы администрирования.

Для каждой программы вы можете создавать любое количество групповых задач, глобальных задач и локальных задач.

Вы можете вносить изменения в параметры задач, наблюдать за выполнением задач, копировать, экспортировать и импортировать, а также удалять задачи.

Запуск задач на устройстве выполняется только в том случае, если запущена программа, для которой созданы эти задачи.

Результаты выполнения задач сохраняются в журналах событий Microsoft Windows и Kaspersky Security Center как централизованно на Сервере администрирования, так и локально на каждом устройстве.

Не используйте в параметрах задач конфиденциальные данные. Например, старайтесь не указывать пароль доменного администратора.

Правила перемещения устройств

Размещение устройств в группах администрирования на виртуальном сервере, соответствующем MSP-клиенту, целесообразно автоматизировать при помощи правил перемещения устройств. Правило перемещения состоит из трех основных частей: имени, условия выполнения (логического выражения над атрибутами устройства) и целевой группы администрирования. Правило перемещает устройство в целевую группу администрирования, если атрибуты устройства удовлетворяют условию выполнения правила.

Правила перемещения устройств имеют приоритеты. Сервер администрирования проверяет атрибуты устройства на соответствие условию выполнения каждого правила, в порядке убывания приоритета правил. Если атрибуты устройства удовлетворяют условию выполнения правила, то устройство перемещается в целевую группу, и на этом обработка правил для этого устройства прекращается. Если атрибуты устройства удовлетворяют сразу нескольким правилам, то устройство будет перемещено в целевую группу того правила, которое имеет больший приоритет (стоит в списке правил выше).

Правила перемещения устройств могут создаваться неявно. Например, в свойствах пакета или задачи удаленной установки может быть указана группа администрирования, в которую должно попасть устройство после установки на нем Агента администрирования. Также правила перемещения могут быть созданы администратором Kaspersky Security Center в явном виде, в списке правил перемещения. Список расположен в Консоли администрирования в свойствах группы Нераспределенные устройства.

Правило перемещения по умолчанию предназначено для однократного первоначального размещения устройств в группах администрирования. Правило перемещает только один раз устройства, находящиеся в группе Нераспределенные устройства. Если устройство однажды было перемещено этим правилом, правило не переместит его повторно, даже если вернуть устройство вручную в группу Нераспределенные устройства. Это рекомендуемый способ использования правил перемещения.

Можно перемещать устройства, уже размещенные в группах администрирования. Для этого в свойствах правила нужно снять флажок Перемещать только устройства, не размещенные в группах администрирования.

Наличие правил перемещения, действующих на устройства, уже размещенные в группах администрирования, существенно увеличивает нагрузку на Сервер администрирования.

Можно создать правило перемещения, способное многократно действовать на одно и то же устройство.

Настоятельно рекомендуется избегать подхода к работе с управляемыми устройствами, при котором одно и то же устройство многократно перемещается из группы в группу, например, с целью применения к устройству особой политики, запуска специальной групповой задачи, обновления с определенной точки распространения.

Подобные сценарии не поддерживаются, так как они крайне неэффективны по нагрузке на Сервер администрирования и на сетевой трафик. Также эти сценарии противоречат модели работы Kaspersky Security Center (особенно в области прав доступа, событий и отчетов). Следует искать другое решение, например, использовать профили политик, задачи для выборок устройств, назначать Агенты администрирования согласно методике и так далее.

В началоКатегоризация программного обеспечения

Основным средством контроля запуска приложений являются категории "Лаборатории Касперского" (далее также KL-категории). KL-категории облегчают администратору Kaspersky Security Center работу по поддержанию категоризации ПО и минимизируют объем трафика, передаваемого на управляемые устройства.

Пользовательские категории следует создавать только для программ, не подпадающих ни под одну KL-категорию (например, для программ, разработанных на заказ). Пользовательские категории создаются на основе дистрибутива программы (MSI) или на основе папки с дистрибутивами.

В случае если имеется большая пополняемая коллекция программного обеспечения, не категоризированного при помощи KL-категорий, может быть целесообразным создать автоматически обновляемую категорию. Такая категория будет автоматически пополняться контрольными суммами исполняемых файлов при изменении папки с дистрибутивами.

Не создавайте автоматически обновляемые категории программного обеспечения для папок Мои документы, %windir%, %ProgramFiles% и %ProgramFiles(x86)%. Файлы в этих папках часто меняются, что приводит к увеличению нагрузки на Сервер администрирования и к увеличению трафика в сети. Следует создать отдельную папку с коллекцией программного обеспечения и время от времени пополнять ее.

В началоО мультитенантных программах

Kaspersky Security Center позволяет администраторам поставщиков услуг и администраторам тенантов использовать программы "Лаборатории Касперского" с поддержкой мультитенантности. После установки мультитенантной программы "Лаборатории Касперского" в инфраструктуре поставщика услуг, тенанты могут начать использовать программу.

Чтобы разделить задачи и политики, относящиеся к разным тенантам, вы должны создать отдельный виртуальный Сервер администрирования в Kaspersky Security Center для каждого тенанта. Все задачи и политики для мультитенантных программ, выполняемых для тенанта, должны быть созданы для группы администрирования Управляемые устройства виртуального Сервера администрирования, соответствующей этому тенанту. Задачи, созданные для групп администрирования, относящихся к главному Серверу администрирования, не влияют на устройства тенантов.

В отличие от администраторов поставщиков услуг, администратор тенанта может создавать и просматривать задачи и политики программ только для устройств соответствующего тенанта. Наборы задач и параметров политик, доступные администраторам поставщика услуг и администраторам тенантов, различаются. Некоторые задачи и некоторые параметры политики недоступны для администраторов тенантов.

Внутри иерархической структуры тенанта политики, созданные для мультитенантных программ, наследуются как для групп администрирования более низкого уровня, так и для групп администрирования верхнего уровня: политика распространяется на все клиентские устройства, принадлежащие тенанту.