CONNECT 要求の処理

HTTPS トラフィックに適用すると、ブロックおよび リダイレクト 処理は、HTTP トラフィックに適用された場合と同じ結果にはなりません。ユーザーにはブロック通知ページは表示されず、指定した URL へのリダイレクトも実行されません。接続の切断が実行されます。

このような処理が行われる理由は次の通りです。暗号化された HTTPS 接続の確立時に、ユーザーのコンピューターは Web サーバーへの接続要求を、CONNECT メソッドを含んだ HTTP メッセージ(ヘルプ内では「CONNECT 要求」とも記載)としてプロキシサーバーに送信します。プロキシサーバーが CONNECT 要求を処理し応答する機能は、HTTP プロトコルレベルに制限されます。プロキシサーバーで実行することができるのは、ユーザーへの正常な接続の確立の通知か接続の切断のみです。

「ブロック」処理と「リダイレクト」処理が適切に適用されるようにするには、TLS/SSL 接続の復号を有効にした上で、CONNECT メソッドを除外に追加するか CONNECT メソッドに対するバイパスルールを作成する必要があります。CONNECT 要求を許可するトラフィック処理ルールが設定されていない場合、接続は切断されます。

CONNECT 要求を許可することにより、組織の IT インフラストラクチャ内のセキュリティレベルが低下する可能性があります。ブロック通知ページの表示ないしユーザーのリダイレクトを実行することが非常に重要なトラフィック処理ルールにおいてのみ、CONNECT メソッドを除外に追加することを推奨します。

このヘルプページでは、通常の HTTP メッセージを使用して送受信される HTTP トラフィックの処理の概要と、暗号化された接続を確立するために CONNECT 要求が使用された HTTPS トラフィックの処理の概要、および両者の違いについて説明します。

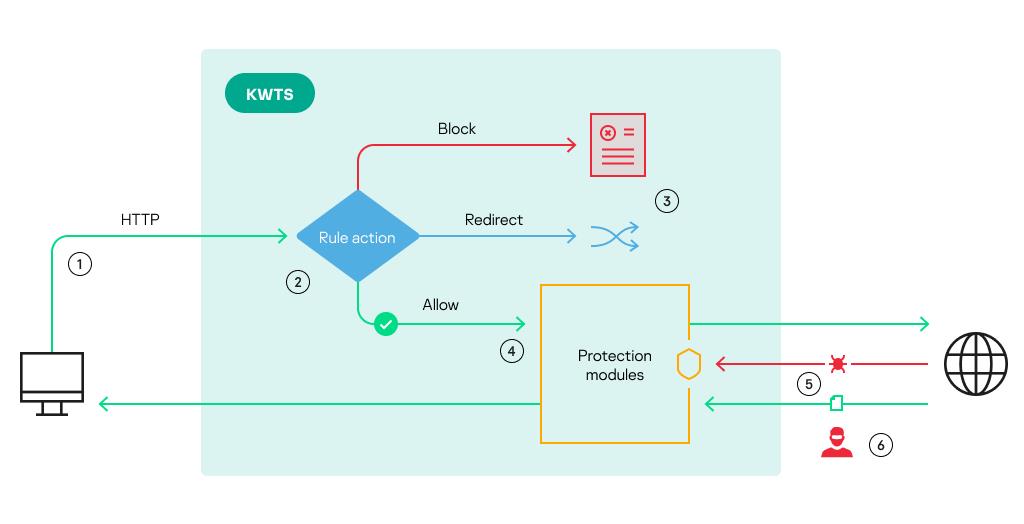

通常の HTTP メッセージの処理

ほとんどの HTTP メソッドは、クライアント(ユーザーのコンピューター)と要求先の Web リソースが保存されている Web サーバーの間で HTTP メッセージをやり取りするために使用されます(該当するメソッドの例:GET、POST、DELETE、HEAD、OPTIONS、PATCH、PUT、TRACE)。Kaspersky Web Traffic Security は、このような HTTP メッセージをスキャンし、すべての実行可能な処理を適用することができます。下の図は、Kaspersky Web Traffic Security における HTTP メッセージ処理の原理を示しています。

HTTP メッセージの処理プロセス

図の中では、通常の HTTP メッセージの処理の各ステップに番号が添えられています。それぞれの処理の内容について詳しくは、各番号に対応する以下の説明を参照してください。

- ユーザーが Web リソースへのアクセスを要求します。この要求がプロキシサーバーに転送されます。

- 本製品によって、要求された Web リソースがアクセスルールで設定されている条件に一致するかどうかがチェックされます。

- アクセスルールで[ブロック]処理が適用される場合、ユーザーにブロック通知のページが表示されます。[リダイレクト]処理が適用される場合、指定されていた URL にリダイレクトされます。

- アクセスルールで 許可 処理が適用される場合、本製品は保護ルールまたは既定の保護ポリシーを使用してトラフィックのスキャンに進みます。 脅威が検知されなかった場合、ユーザー要求が Web サーバーに転送されます。

- Web サーバーから受信した応答も、ウイルスなどの脅威が含まれていないかどうか保護モジュールによってスキャンされます。脅威が検知されるとトラフィックがブロックされます。脅威が検知されなかった場合、本製品は Web サーバーからの応答をユーザーのコンピューターに転送します。

- サイバー犯罪者が不正なアクセスを試行した場合、トラフィックは暗号化されずに送信されているため、内容を窃取される可能性があります。

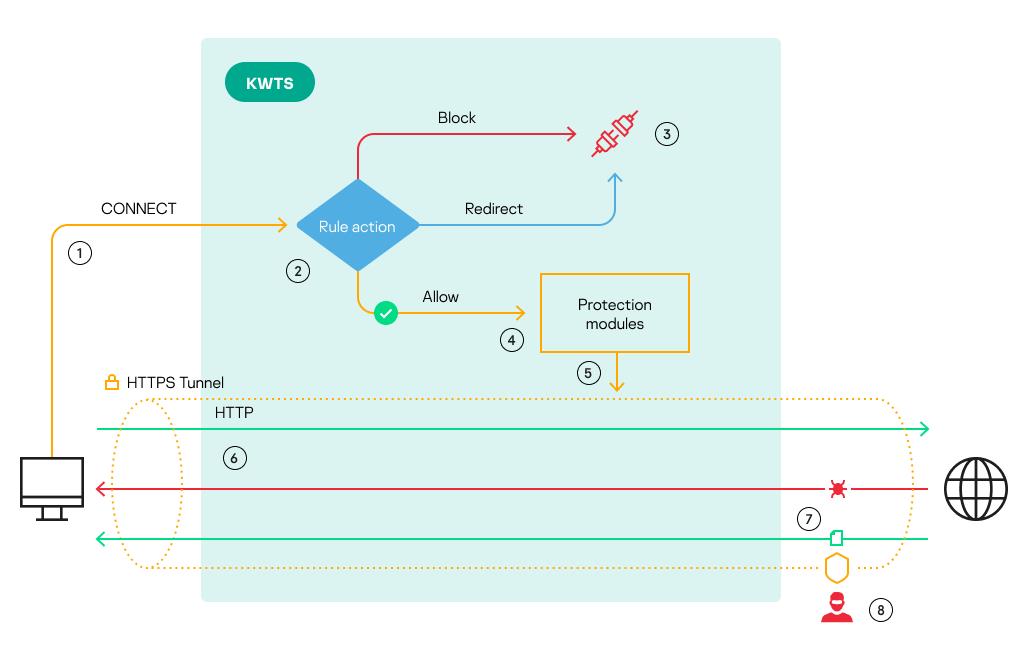

CONNECT 要求の処理プロセス

HTTPS プロトコル経由で Web リソースにアクセスしようとする場合、ユーザーのコンピューターは Web サーバーとの接続を要求する CONNECT 要求をプロキシサーバーに送信します。暗号化設定とセキュリティ証明書がやり取りされた後、TLS プロトコルを経由したトンネリングによるセキュアな接続がユーザーのコンピューターと Web サーバーの間に確立されます。このトンネル区間では、クライアントと Web サーバーは通常の HTTP メソッド(GET、POST など)を使用して HTTP メッセージを送受信します。既定の設定では、プロキシサーバーは暗号化された接続の内容を分析したり、トンネル区間でやり取りされるメッセージを途中で取得することはできません。暗号化された接続の既定の処理プロセスを以下の図にまとめています。

暗号化された接続の既定の処理プロセス

図の中では、暗号化された接続の既定の処理の各ステップに番号が添えられています。それぞれの処理の内容について詳しくは、各番号に対応する以下の説明を参照してください。

- ユーザーのコンピューターは Web サーバーとの暗号化されたデータ接続の確立を要求する CONNECT 要求をプロキシサーバーに送信します。

- 本製品によって、要求された Web リソースがアクセスルールで設定されている条件に一致するかどうかがチェックされます。

- アクセスルールで[ブロック]処理または[リダイレクト]処理が適用される場合、接続は切断されます。ユーザーにはブロック通知ページは表示されず、指定した URL へのリダイレクトも実行されません。

- アクセスルールで 許可 処理が適用される場合、本製品は CONNECT リクエストを送信し、保護モジュールによる後続処理に進みます。

- 保護モジュールによる CONNECT 要求のスキャンが正常に完了すると、プロキシサーバーはユーザーのコンピューターと Web サーバーとの間の暗号化されたデータ接続を確立します。

- ユーザーのコンピューターは、この暗号化されたデータ接続内で、Web サーバーと通常の HTTP メッセージをやり取りします。このようにしてやり取りされるメッセージのデータは暗号化されているため、プロキシサーバーはこれらのメッセージにアクセスすることも保護モジュールによってスキャンすることもできません。

- Web サーバーから返される応答も、保護モジュールによってスキャンされずに直接ユーザーのコンピューターに送信されます。この場合、ユーザーのコンピューターが脅威を含んだトラフィックを受信してしまう可能性があるため、IT インフラストラクチャの保護レベルは低下します。

- サイバー犯罪者が不正なアクセスを試行した場合、トラフィックは暗号化された接続で送信されているため、データの内容を窃取されることはありません。

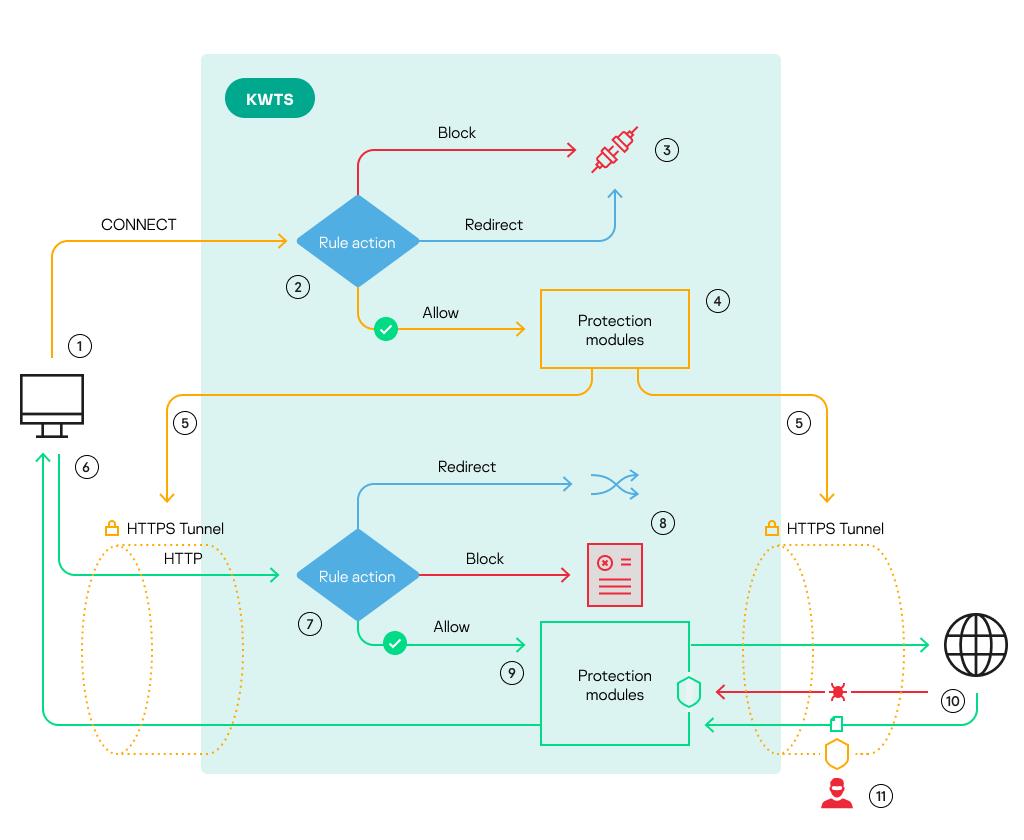

本製品に保護モジュールを使用して暗号化されたデータチャネル内で送信されるトラフィックをスキャンする場合は、TLS/SSL 接続の復号化を設定する必要があります。TLS/SSL 接続の復号を有効にした状態での暗号化された接続の処理プロセスを以下の図にまとめています。

TLS/SSL 接続の復号を有効にした状態での暗号化された接続の処理プロセス

図の中では、TLS/SSL 接続の復号を有効にした状態での暗号化された接続の処理の各ステップに番号が添えられています。それぞれの処理の内容について詳しくは、各番号に対応する以下の説明を参照してください。

- ユーザーのコンピューターは Web サーバーとの暗号化されたデータ接続の確立を要求する CONNECT 要求をプロキシサーバーに送信します。

- 本製品によって、要求された Web リソースがアクセスルールで設定されている条件に一致するかどうかがチェックされます。

- アクセスルールで[ブロック]処理または[リダイレクト]処理が適用される場合、接続は切断されます。ユーザーにはブロック通知ページは表示されず、指定した URL へのリダイレクトも実行されません。

- アクセスルールで 許可 処理が適用される場合、本製品は CONNECT リクエストを送信し、保護モジュールによる後続処理に進みます。

- 保護モジュールによる CONNECT 要求のスキャンが正常に完了すると、ユーザーのコンピューターとプロキシサーバーの間およびプロキシサーバーと Web サーバーの間で暗号化されたデータ接続を確立します。

- ユーザーのコンピューターは、この暗号化されたデータ接続内で、Web サーバーと通常の HTTP 要求をやり取りします。本製品は送信されるすべてのデータにアクセスし、保護ルールを適用することができます。

- 本製品によって、要求された Web リソースがアクセスルールで設定されている条件に一致するかどうかがチェックされます。

- アクセスルールで[ブロック]処理が適用される場合、ユーザーにブロック通知のページが表示されます。[リダイレクト]処理が適用される場合、指定されていた URL にリダイレクトされます。

- アクセスルールで 許可 処理が適用される場合、本製品は保護ルールまたは既定の保護ポリシーを使用してトラフィックのスキャンに進みます。 脅威が検知されなかった場合、ユーザー要求が Web サーバーに転送されます。

- Web サーバーから受信した応答も、ウイルスなどの脅威が含まれていないかどうか保護モジュールによってスキャンされます。脅威が検知されるとトラフィックがブロックされます。脅威が検知されなかった場合、本製品は Web サーバーからの応答を、暗号化された接続を使用してユーザーのコンピューターに転送します。

- サイバー犯罪者が不正なアクセスを試行した場合、トラフィックは暗号化されたデータ接続で送信されているため、データの内容を窃取されることはありません。