管理伺服器位於 DMZ、受管理裝置位於網際網路

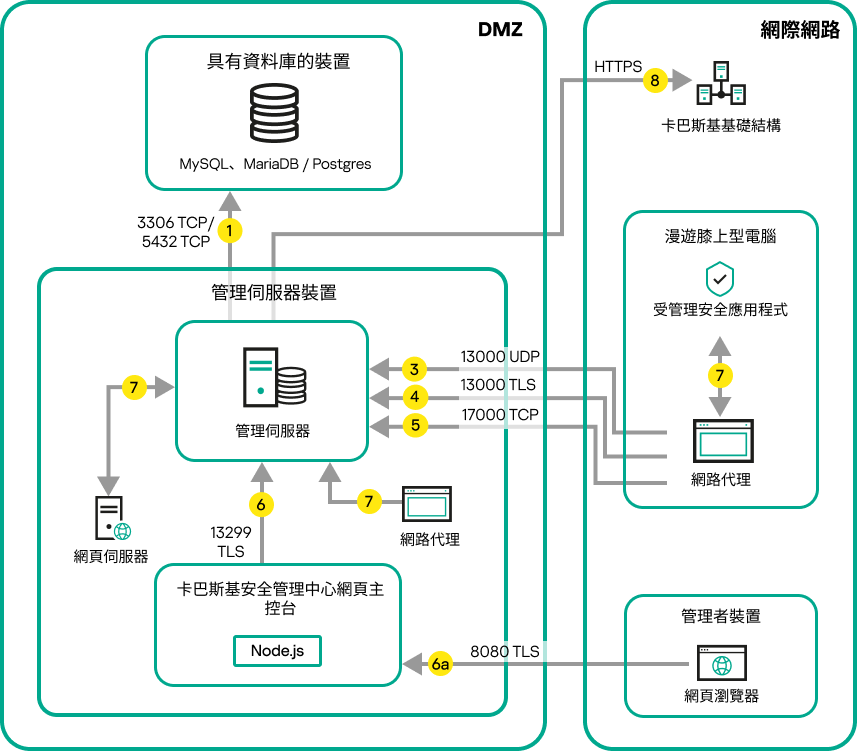

下圖顯示管理伺服器處於隔離區 (DMZ) 中且受管理裝置在網際網路中時的資料流量。

管理伺服器位於 DMZ、受管理行動裝置位於網際網路

在該影像中,未使用連線閘道器:行動裝置直接連線到管理伺服器。

箭頭表示流量的開始:每個箭頭從發起連線的裝置指向“回答”請求的裝置。連接埠號和用於資料傳輸的協定名稱被提供。每個箭頭都有數字標籤,對應的資料流量詳情是:

- 管理伺服器傳送資料到資料庫。如果您安裝管理伺服器和資料庫到不同裝置,您必須使資料庫所在裝置的必要連接埠可用(例如,連接埠 3306 用於 MySQL 和 MariaDB 伺服器,或連接埠 5432 用於 PostgreSQL Server 或 Postgres Pro Server)。請參閱 DBMS 文件以取得相關資訊。

- 來自管理伺服器的通信請求被傳輸到所有非行動受管理裝置,透過 UDP 連接埠 15000。

網路代理會在一個廣播網域中傳送要求給彼此。資料之後會傳送至管理伺服器並用來定義廣播網域的限制,以及發佈點的自動分配(若已啟用此選項)。

如果管理伺服器無法直接存取受管理裝置,則不會直接傳送從管理伺服器到這些裝置的通信請求。

- 受管理裝置關閉的資訊透過 UDP 連接埠 13000 被從網路代理傳輸到管理伺服器。

- 管理伺服器透過 SSL 連接埠 13000 從網路代理和從屬管理伺服器接收連線。

如果您使用卡巴斯基安全管理中心的早期版本,您網路中的管理伺服器可以透過非 SSL 連接埠 14000 從網路代理接收連線。Kaspersky Security Center Linux 也支援透過連接埠 14000 連線網路代理,儘管使用 SSL 連接埠 13000 是被建議的。

4a.如果 DMZ 中有一個連線閘道,則此連線閘道還會透過 SSL 連接埠 13000 從管理伺服器接收連線。由於 DMZ 中的連線閘道無法存取管理伺服器的連接埠,因此管理伺服器會建立並維護與連線閘道的永久訊號連線。訊號連線不會用於資料傳輸,僅會用於向網路互動傳送邀請。當連線閘道需要連線到伺服器時,它將透過此訊號連線通知伺服器,然後伺服器建立資料傳輸所需的連線。

漫遊裝置也會透過 SSL 連接埠 13000 連線到連線閘道。

- 受管理裝置(除了行動裝置)透過 TCP 連接埠 17000 請求啟動。如果裝置自己擁有網際網路連線,則不必要;此種情況下,裝置直接透過網際網路傳送資料到 Kaspersky 伺服器。

- 卡巴斯基安全管理中心網頁主控台伺服器透過 TLS 連接埠 13299 傳送資料到管理伺服器,該管理伺服器可能被安裝到相同或不同裝置。

6a.來自 Web 瀏覽器(安裝在管理員的其他裝置)的流量透過 TLS 連接埠 8080 傳輸到卡巴斯基安全管理中心 網頁主控台伺服器。卡巴斯基安全管理中心 網頁主控台伺服器可以安裝到管理伺服器或其他裝置。

- 單一裝置交換本機流量的應用程式(在管理伺服器或受管理裝置之一)。不需要開啟任何外部連接埠。

- 從管理伺服器到 Kaspersky 伺服器的資料(例如 KSN 資料或產品授權資訊)和從 Kaspersky 伺服器到管理伺服器的資料(例如應用程式更新和病毒資料庫更新)使用 HTTPS 協定傳輸。

如果您不想讓您的管理伺服器擁有網際網路連線,您必須手動管理該資料。

- 來自受管理裝置的包請求被傳輸到 Web 伺服器,該伺服器位於管理伺服器所在裝置。