Настройка интеграции с Active Directory Federation Services

Интеграция предполагает двустороннюю связь между платформой ASAP и сервисом AD FS. Настройка этой связи на стороне Active Directory выполняется в консоли AD FS и включает следующие этапы:

- добавление отношения доверия для платформы ASAP;

- создание правил получения из Active Directory информации о пользователях, необходимой для прохождения процедуры аутентификации;

- экспорт сертификата провайдера идентификации.

На стороне платформы ASAP требуется указать URL-адрес сервиса AD FS, идентификатор платформы в AD FS и содержимое сертификата провайдера идентификации, экспортированного из AD FS.

Чтобы настроить интеграцию платформы с Active Directory Federation Services:

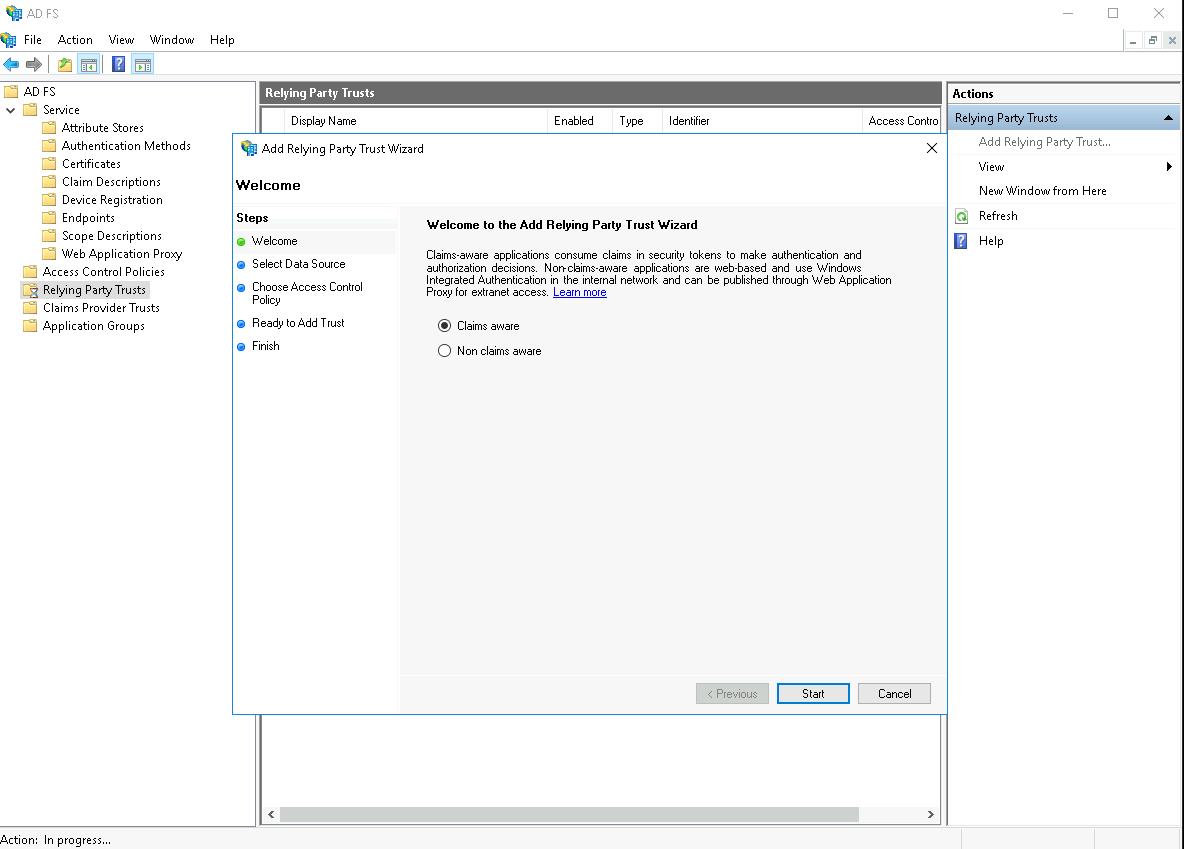

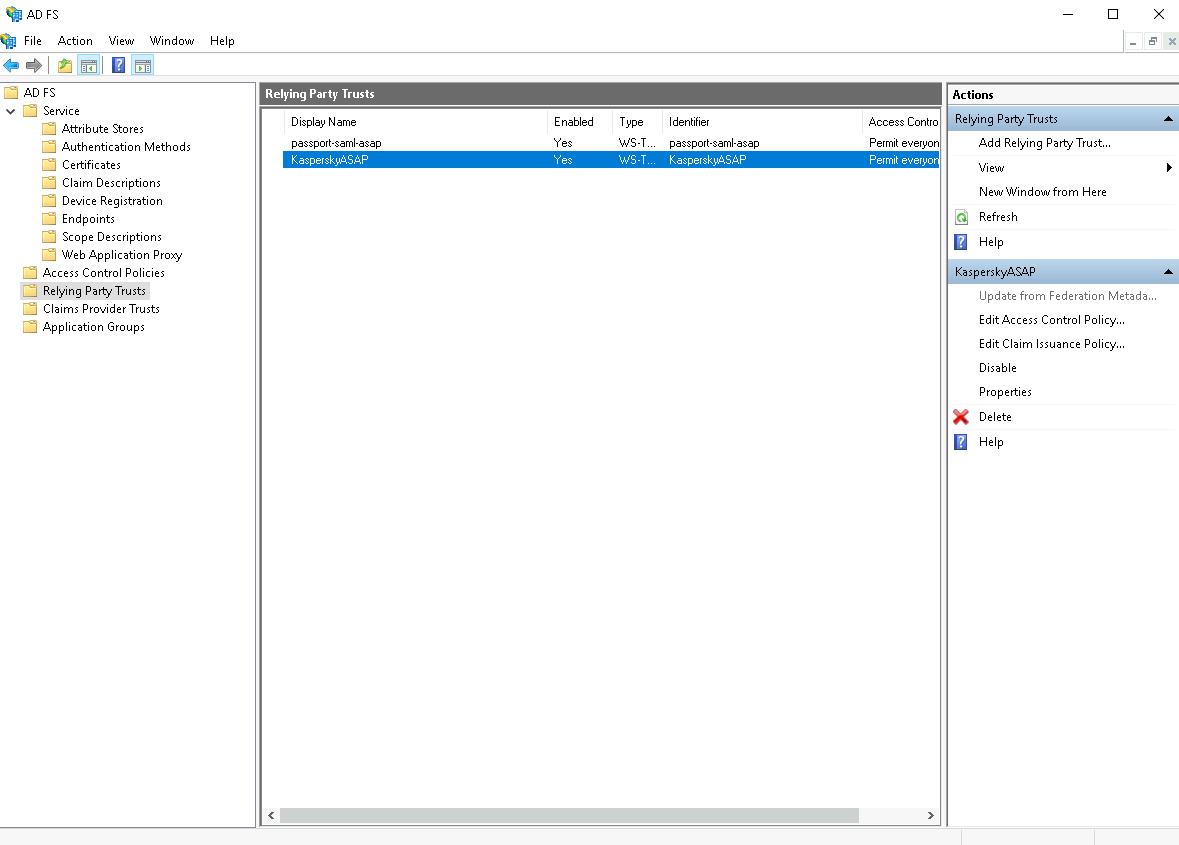

- В консоли управления AD FS в дереве папок нажмите правой кнопкой мыши на папку Relying Party Trust и в контекстном меню выберите пункт Add Relying Party Trust.

Запустится мастер добавления отношений доверия проверяющей стороны.

- В окне приветствия выберите вариант Claims aware и нажмите на кнопку Next.

Вы перейдете к шагу Select Data Source.

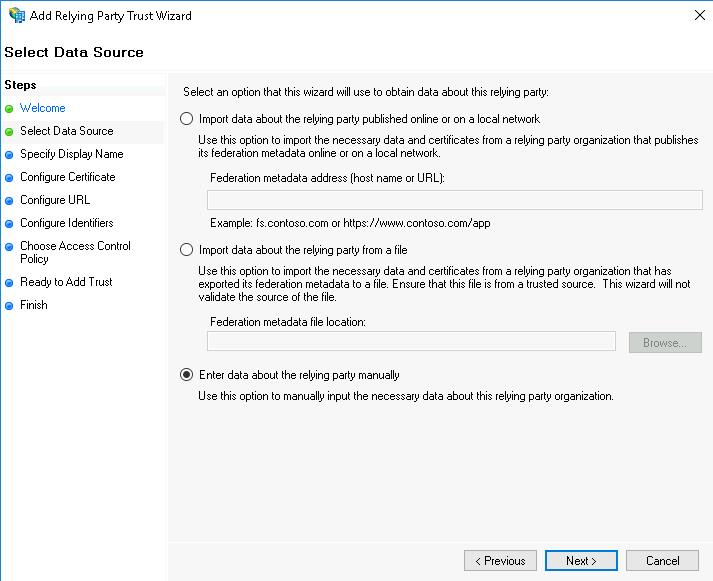

- Выберите вариант Enter data about the relying party manually, чтобы ввести информацию о платформе ASAP вручную, и нажмите на кнопку Next.

Вы перейдете к шагу Specify Display Name.

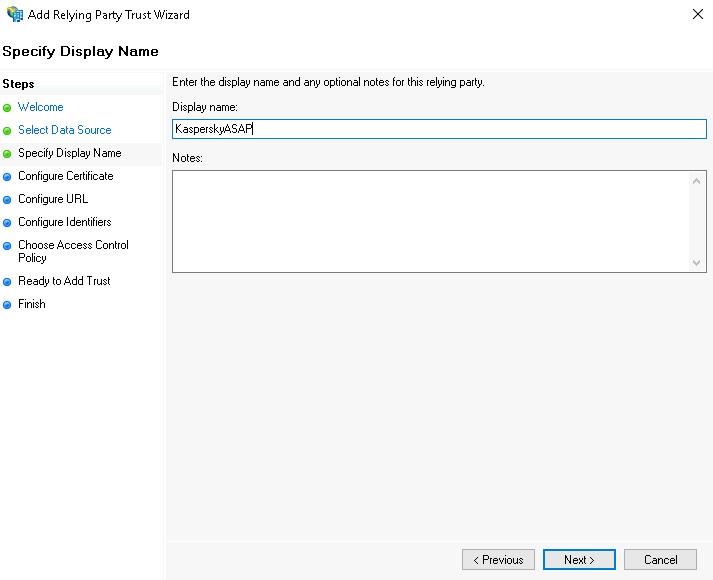

- В поле Display name введите название, которое будет отображаться для платформы ASAP в консоли AD FS, и нажмите на кнопку Next.

Если требуется, вы можете указать любую дополнительную информацию в поле Notes.

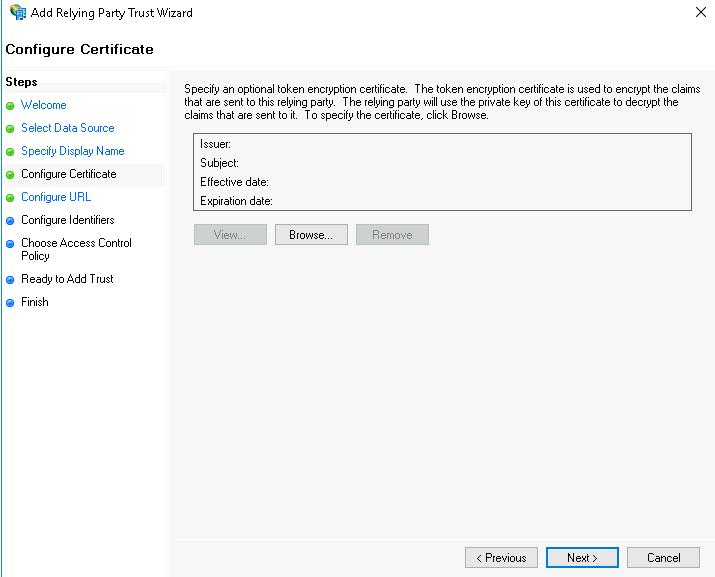

Вы перейдете к шагу Configure Certificate.

- Нажмите на кнопку Next.

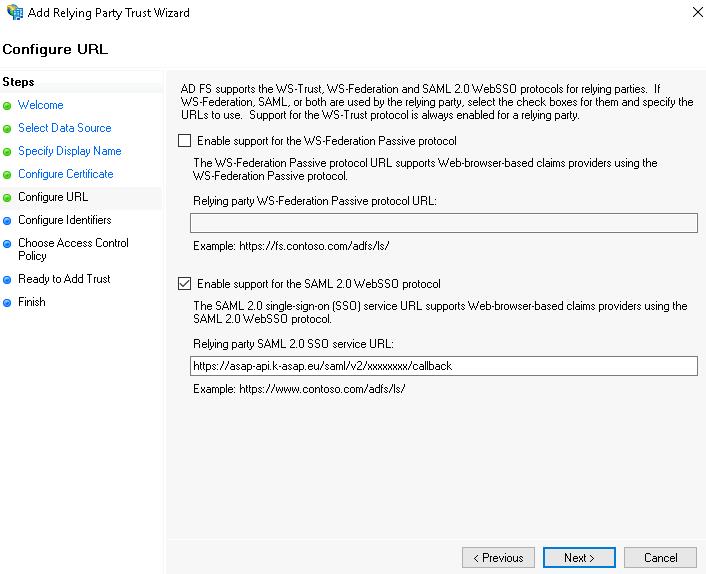

Вы перейдете к шагу Configure URL.

- Установите флажок Enable support for the SAML 2.0 WebSSO protocol, чтобы включить поддержку протокола SAML.

- В поле Relying party SAML 2.0 SSO service URL введите URL-адрес службы SAML на сервере ASAP и нажмите на кнопку Next.

Скопируйте этот адрес в веб-интерфейсе ASAP в разделе Настройка компании → SSO → SSO Callback (ACS) URL с помощью кнопки

.

.

Вы перейдете к шагу Configure Identifiers.

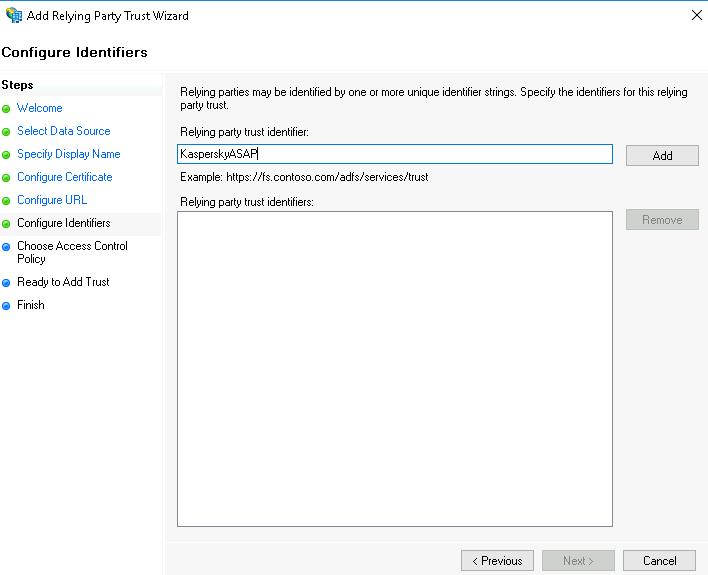

- Задайте идентификатор платформы ASAP в сервисе AD FS. Для этого выполните следующие действия:

- В поле Relying party trust identifier введите любое произвольное название, которое будет служить для сервиса AD FS идентификатором платформы ASAP.

- Нажмите на кнопку Add.

Добавленный идентификатор отобразится в поле Relying party trust identifiers.

Запомните или запишите этот идентификатор, чтобы затем указать его в веб-интерфейсе платформы ASAP.

- Нажмите на кнопку Next.

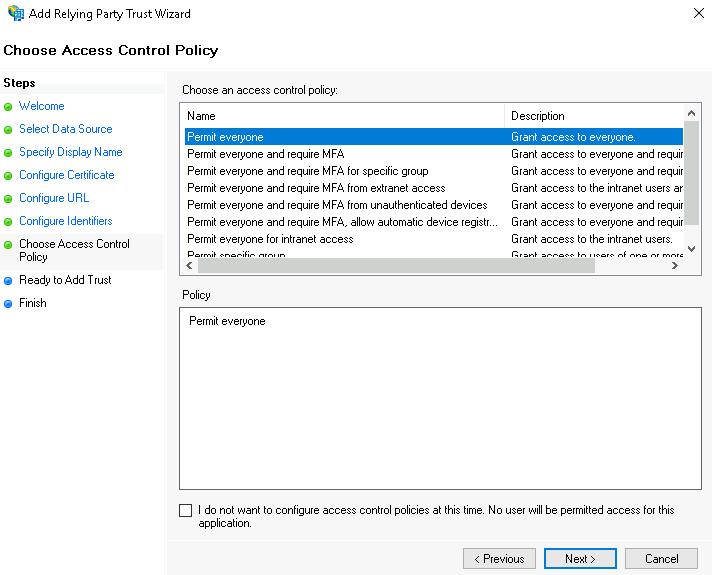

Вы перейдете к шагу Choose Access Control Policy.

- Выберите политику управления доступом в соответствии с требованиями безопасности вашей организации и нажмите на кнопку Next.

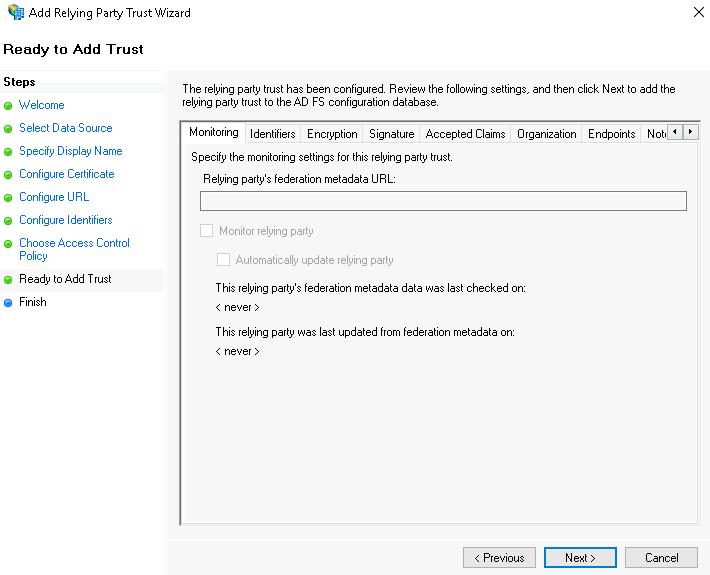

Вы перейдете к шагу Ready to Add Trust.

- Просмотрите заданные ранее параметры. Если все настроено верно, нажмите на кнопку Next.

Вы перейдете к шагу Finish.

- В завершающем окне мастера нажмите на кнопку Close.

Мастер добавления отношений доверия закроется. Запись о платформе ASAP отобразится в списке Relying Party Trusts.

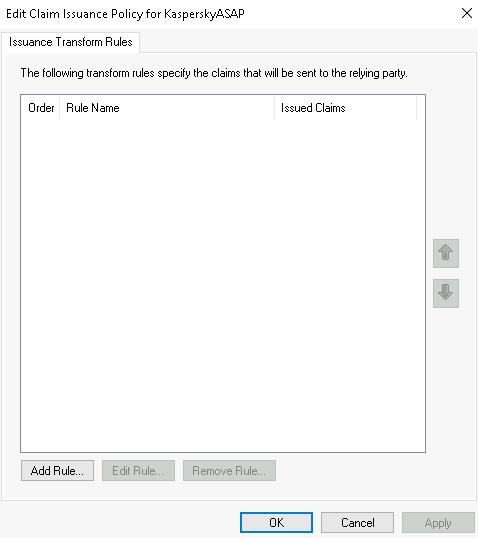

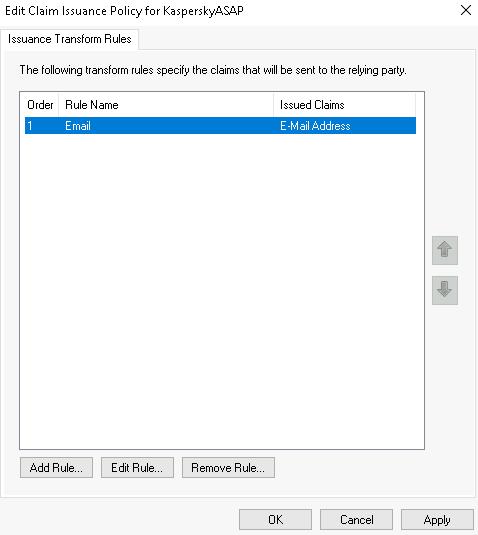

- В консоли AD FS выберите запись о платформе ASAP в списке Relying Party Trusts и в правой панели Actions нажмите Edit Claim Issuance Policy, чтобы настроить правила для получения из AD FS данных о пользователе, необходимых для прохождения аутентификации.

Откроется окно Edit Claim Issuance Policy for <название идентификатора>.

Если в завершающем окне мастера добавления отношений доверия был установлен флажок Configure claims issuance policy for this application, это окно откроется автоматически.

- Добавьте правило для получения из AD FS адреса электронной почты пользователя. Для этого выполните следующие действия:

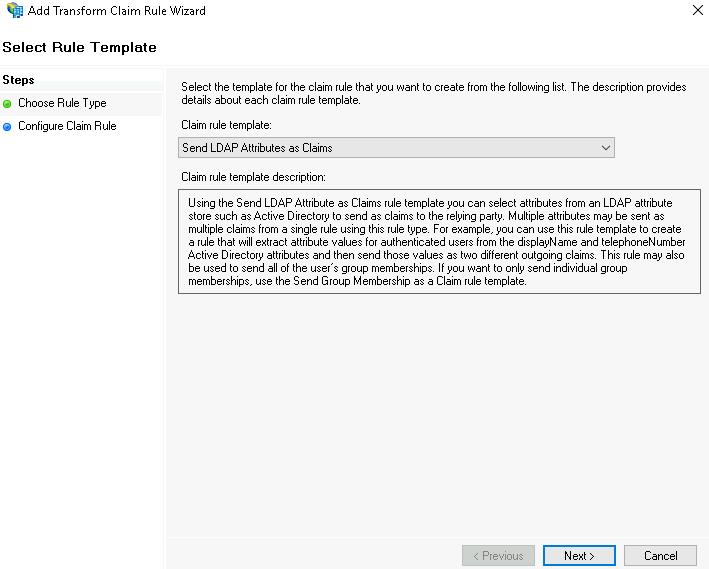

- Нажмите на кнопку Add rule.

Запустится мастер добавления правила на шаге Choose Rule Type.

- В раскрывающемся списке Claim rule template выберите шаблон Send LDAP Attributes as Claims и нажмите на кнопку Next.

Вы перейдете к шагу Configure Claim Rule.

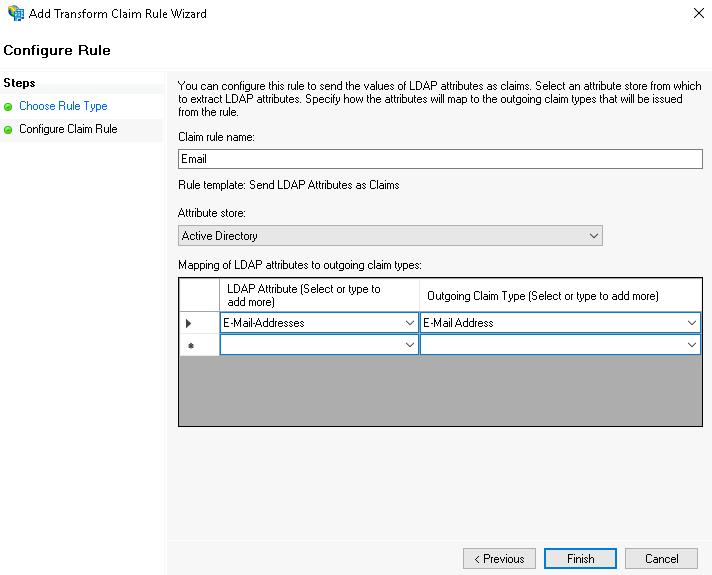

- В поле Claim rule name введите название правила (например,

Email). - В таблице Mapping of LDAP attributes to outgoing claim types выберите E-Mail Addresses в графе LDAP Attribute и E-Mail Address в графе Outgoing Claim Type.

- Нажмите на кнопку Finish.

Мастер добавления правила закроется. Добавленное правило отобразится в окне Edit Claim Issuance Policy for <название идентификатора> на закладке Issuance Transform Rules.

- Нажмите на кнопку Add rule.

- Добавьте правило для получения из AD FS идентификатора пользователя на основе его адреса электронной почты. Для этого выполните следующие действия:

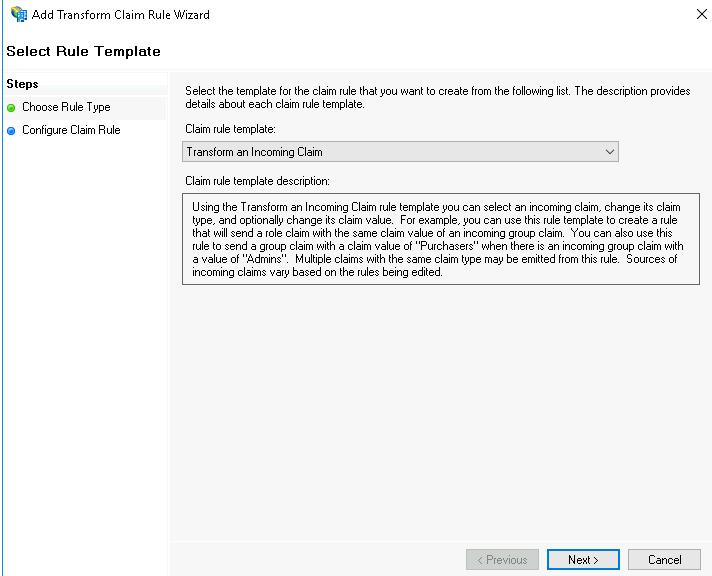

- Нажмите на кнопку Add rule.

Запустится мастер добавления правила на шаге Choose Rule Type.

- В раскрывающемся списке Claim rule template выберите шаблон Transform an Incoming Claim и нажмите на кнопку Next.

Вы перейдете к шагу Configure Claim Rule.

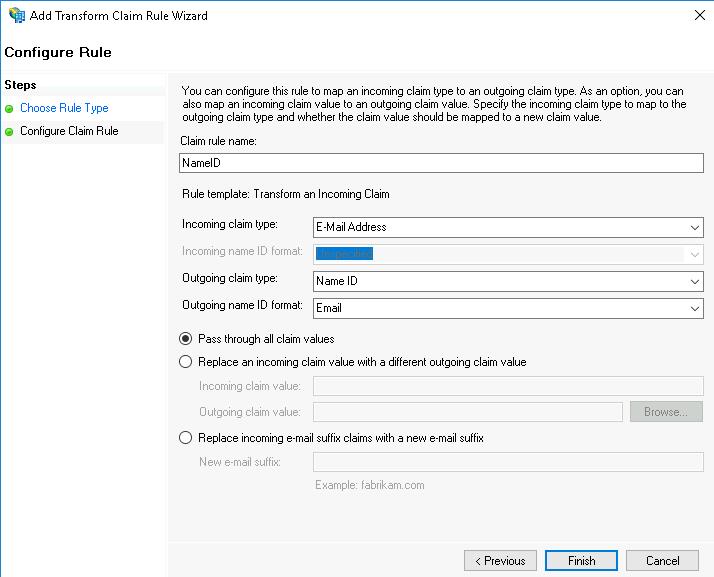

- В поле Claim rule name введите название правила (например,

NameID). - В раскрывающемся списке Incoming claim type выберите E-Mail Address.

- В раскрывающемся списке Outgoing claim type выберите Name ID.

- В раскрывающемся списке Outgoing name ID format выберите Email.

- Выберите вариант Pass through all claim values.

- Нажмите на кнопку Finish.

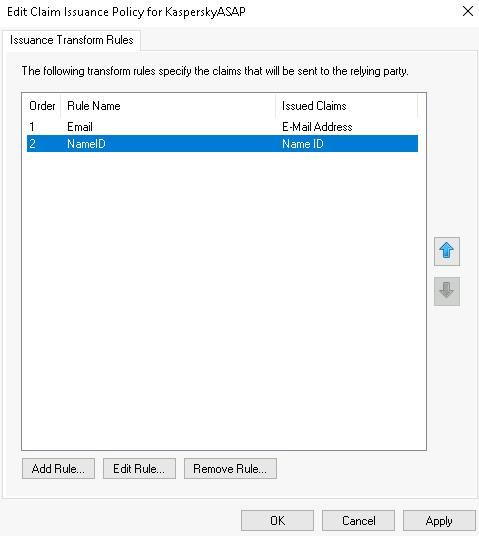

Мастер добавления правила закроется. Добавленное правило отобразится в окне Edit Claim Issuance Policy for <название идентификатора> на закладке Issuance Transform Rules.

- Нажмите на кнопку Add rule.

- Нажмите на кнопку OK.

Правила будут созданы.

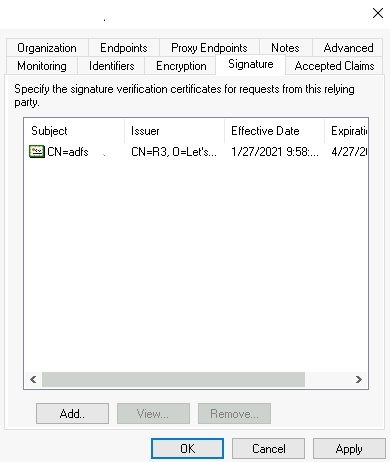

- В консоли AD FS в папке Relying Party Trusts нажмите правой клавишей мыши на запись о платформе ASAP и в контекстном меню выберите Properties.

Откроется окно свойств платформы ASAP в AD FS.

- На закладке Signature загрузите сертификат вашей организации с помощью кнопки Add и нажмите на кнопку OK.

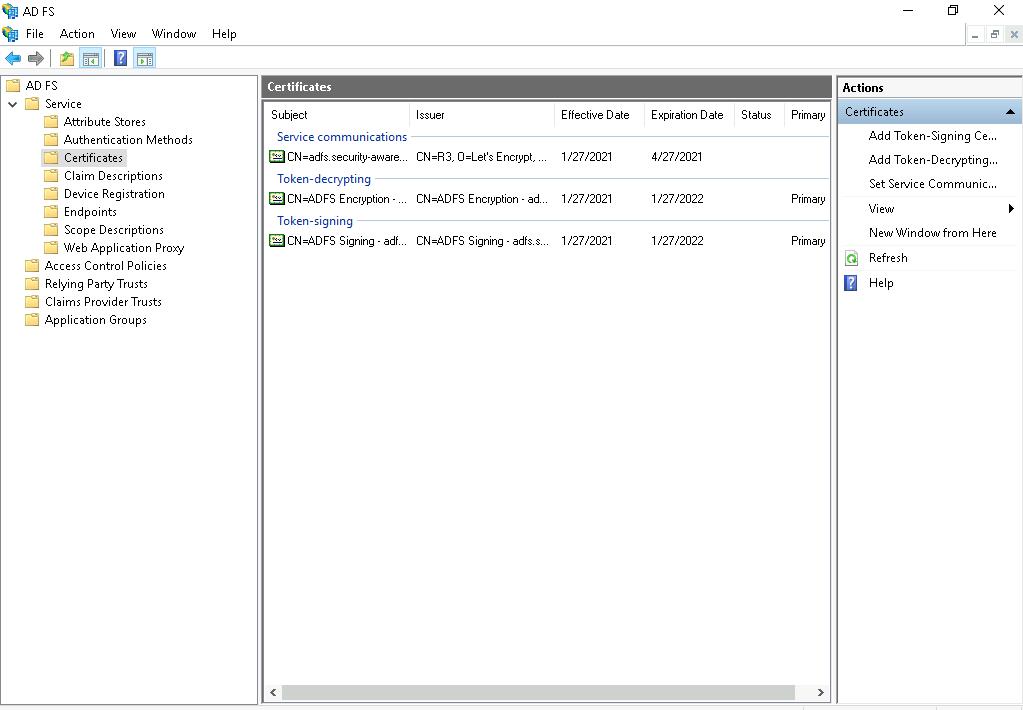

- В дереве папок выберите Service → Certificates.

- Двойным нажатием клавиши мыши выберите сертификат Token-signing.

Откроется окно с информацией о сертификате на закладке General.

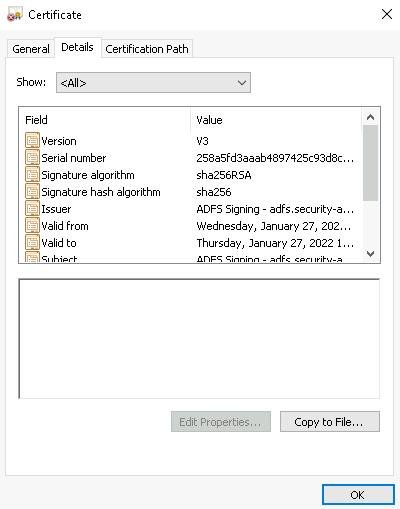

- На закладке Details нажмите на кнопку Copy to file.

Запустится мастер экспорта сертификата.

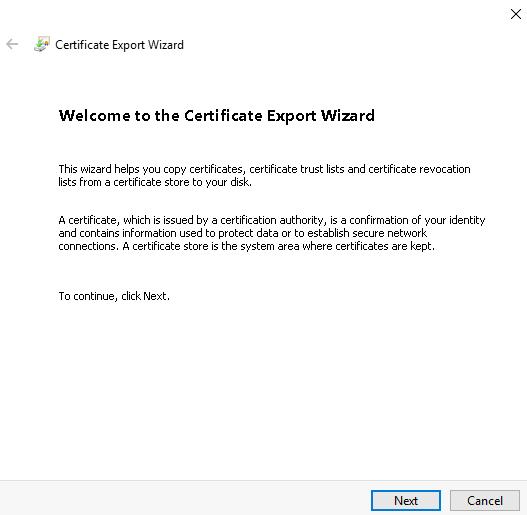

- В приветственном окне мастера нажмите на кнопку Next.

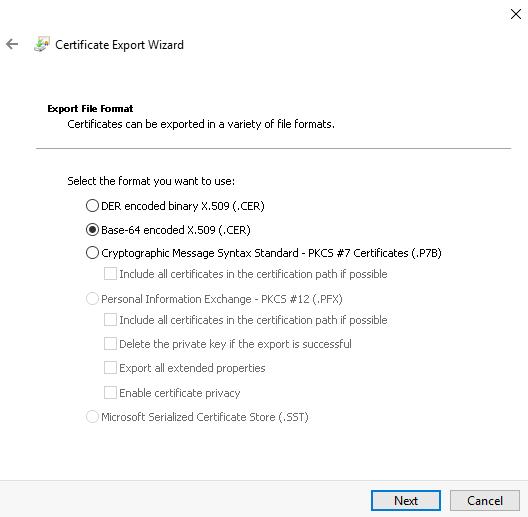

Вы перейдете к шагу Export File Format.

- Выберите формат файла Base-64 encoded X.509 (.CER) и нажмите на кнопку Next.

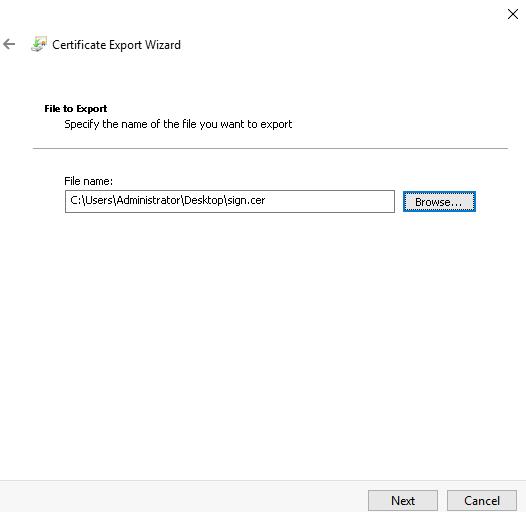

Вы перейдете к шагу File to Export.

- В поле File name введите путь к файлу, в который вы хотите экспортировать сертификат, вручную или с помощью кнопки Browse и нажмите на кнопку Next.

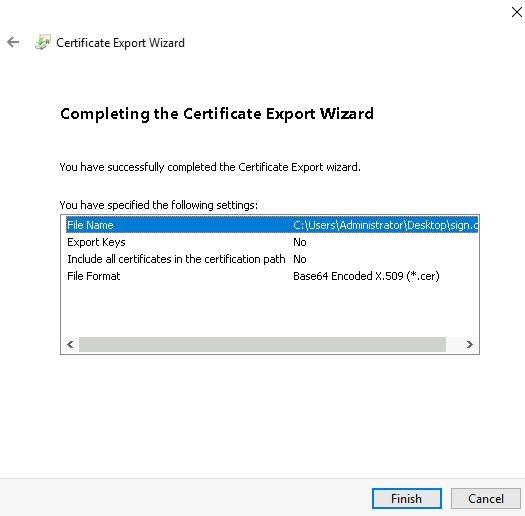

Вы перейдете к шагу Completing the Certificate Export Wizard.

- Проверьте указанные параметры экспорта. Если все верно, нажмите на кнопку Finish.

- В окне подтверждения нажмите на кнопку OK.

Сертификат будет экспортирован в указанный файл.

Настройка на стороне платформы ASAP

- В веб-интерфейсе платформы ASAP в разделе Настройка компании выберите закладку SSO.

- В поле Identity provider URL введите URL-адрес в следующем формате:

<локальный адрес ADFS>/adfs/ls/IdpInitiatedSignOn.aspxНапример,

https://adfs.example.com/adfs/ls/IdpInitiatedSignOn.aspx. - В поле Entity ID введите идентификатор платформы ASAP в AD FS, который вы указали в мастере добавления отношений доверия на шаге Configure Identifiers.

- В поле Signing certificate введите содержимое сертификата провайдера идентификации, экспортированного из AD FS.

- Нажмите на кнопку Save.

Интеграция платформы ASAP с Active Directory Federation Services будет настроена. Включите использование SSO в веб-интерфейсе ASAP, чтобы пользователи могли проходить аутентификацию на обучающем портале с помощью технологии единого входа.

В начало