LDAP 認証の設定

Kaspersky CyberTrace は LDAP ユーザー認証をサポートしており、ドメインアカウントでの Kaspersky CyberTrace Web のユーザー認証が可能です。このセクションでは、このタイプの認証を設定する方法について説明します。LDAP 接続設定パラメータは、設定リファレンスを参照してください。

Kaspersky CyberTrace は、ドメインコントローラが Windows を実行している場合にのみ、Active Directory® の使用をサポートしています。Linux ベースのドメインコントローラで Active Directory を使用することは可能ですが、保証はされていません。

Active Directory サーバーのルート証明書は、Kaspersky CyberTrace がインストールされているオペレーティングシステムのシステムストアに配置される必要があります。

[Settings]→[Users]ページの[LDAP users]タブでは、次の操作を実行できます:

- LDAP 認証の有効化

- 接続設定の指定

- LDAP サーバーへの接続のテスト

- アカウントフィルタリングの設定

LDAP 認証の有効化

LDAP 認証を有効にするには:

- [LDAP settings]をクリックします。

- 表示される[LDAP settings]ウィンドウで、[Enabled]スイッチを有効にします。

LDAP サーバーがユーザー認証に使用されます。

LDAP 認証が有効になると、ローカルユーザーアカウントで Kaspersky CyberTrace と対話できます。

接続の設定

[LDAP settings]ウィンドウの[Connection settings]セクションでは、次の設定を指定できます:

- LDAP サーバーの IP アドレスまたは FQDN(完全修飾ドメイン名)、およびポート。

グローバルカタログポートを使用して LDAP サーバーに接続します:StartTLS および暗号化なしの接続にはポート 3268、TLS にはポート 3269 を使用します。

- SSL セキュアな接続

Kaspersky CyberTrace Web を使用して、SSL/TLS または STARTTLS を選択して、LDAP サーバーへのセキュアな接続を使用できます。既定では、SSL/TLS プロトコルが選択されています。

Linux では、LDAP サーバーに接続する時に、Kaspersky CyberTrace が証明書を検証します。

証明書が格納されているフォルダー

/etc/ssl/certsには、ルート証明書へのシンボリックリンクが含まれています。リンクの名前には証明書のハッシュが含まれます。また、フォルダーにはすべての証明書へのシンボリックリンクが含まれている必要があります。そうしないと、証明書チェーンが/etc/ssl/certsフォルダーに存在していても、接続は有効になりません。Linux deb 上で実行している場合、証明書名の形式は

update-ca-certificatesユーティリティによって設定されます。Linux rpm 上で実行している場合、証明書名の形式は、ユーザーが

openssl x509 -in YOUR_CERT_FILE -hash –nooutコマンドを使用して手動で設定します。セキュアな接続を有効にした場合、Kaspersky CyberTrace は、

/etc/ssl/certsからの証明書を使用して LDAP サーバーを認証します。 - LDAP データベースへのパス

Kaspersky CyberTrace にアクセスできるユーザーアカウントが含まれるデータベースへのパス。

値は

dc=で始まる必要があります。

LDAP サーバーへの接続のテスト

下の手順を実行して、LDAP サーバーへの接続が確立されていることを確認します。

LDAP サーバーへの接続をテストするには:

- [Test connection]をクリックします。

[Test connection with LDAP]ウィンドウが表示されます。

- 次の設定を指定します:

- テスト接続のユーザー名

- テスト接続のユーザーパスワード

- [Test]をクリックします。

接続テストは、サーバーに接続するために必要な設定をすべて指定した場合にのみ実行できます。

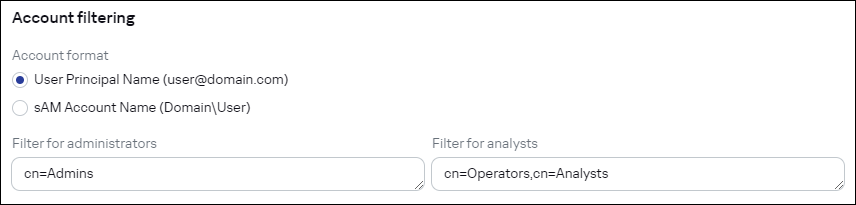

アカウントのフィルタリング

[Account filtering]セクションには、管理者およびアナリストアカウントのフィルタリングルールが含まれています。

次のプロパティを設定できます:

- Account format

2 つの形式のいずれかを選択できます:

- User Principal Name (user@domain.com)

このオプションをオンにすると、ユーザーは、認証の実行時にメールアドレスではないユーザー名を指定する必要があります(たとえば user、user@domain.com ではない)。

- sAM Account Name (Domain\\User)

このオプションをオンにすると、ユーザーは、認証の実行時にユーザー名を Domain\User の形式で指定する必要があります。

- User Principal Name (user@domain.com)

- Filter for administrators

Active Directory のコモンネームによって決まる管理者ロールを割り当てる必要があるユーザーを定義する LDAP ユーザーアカウントのフィルター。

この値が指定されていない場合、ユーザーは LDAP 認証を使用してログインできず、Administrator ロールが割り当てられません。

- Filter for analysts

Active Directory のコモンネームによって決定sれる Analyst ロールを割り当てる必要があるユーザーを定義する LDAP ユーザーアカウントのフィルター。

この値が指定されていない場合、ユーザーは LDAP 認証を使用してログインできず、Analyst ロールが割り当てられません。

例として、下の図でフィルターを設定することにより、[

Admins]グループのメンバーであるユーザーに管理者ロールが割り当てられ、[Operators]または[Analysts]グループのメンバーであるユーザーに Analyst ロールが割り当てられます。

アカウントフィルターの例

ファイル kl_feed_service.conf の[AdministratorAccountsFilter]および[AnalystAccountsFilter]要素に値が含まれており、ログインを試行しているユーザーが指定したグループのいずれにも含まれていない場合、Kaspersky CyberTrace はエラーを返し、このユーザーの Web ユーザーインターフェイスへのアクセスを拒否します。

テナントのアカウントのフィルタリング

[Account filtering for tenants]セクションには、Kaspersky CyberTrace に追加されたテナントのテナント管理者アカウントとアナリストアカウントのフィルタリングルールが含まれています。

テナントごとに、次のプロパティを設定できます:

- Filter for tenant managers

Active Directory の一般的な名前によって決まるテナント管理者ロールを割り当てる必要があるユーザーを定義する LDAP ユーザーアカウントのフィルター。

値が指定されていない場合、選択したテナントに対してこのロールを持つユーザーはいません。

- Filter for analysts

Active Directory の一般的な名前によって決まるアナリストロールを割り当てる必要があるユーザーを定義する LDAP ユーザーアカウントのフィルター。

値が指定されていない場合、選択したテナントに対してこのロールを持つユーザーはいません。