Administration Server all'interno della rete perimetrale, dispositivi gestiti in Internet

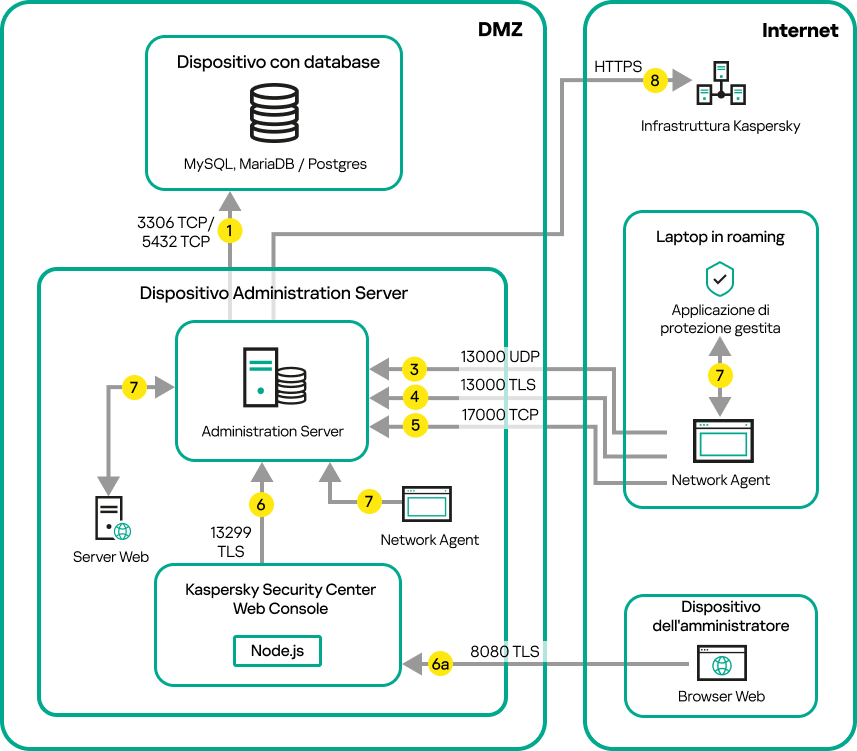

La figura di seguito mostra il traffico dati se l'Administration Server si trova nella rete perimetrale (DMZ) e i dispositivi gestiti sono in Internet.

Administration Server nella rete perimetrale, dispositivi mobili gestiti in Internet

In questa figura non è in uso alcun gateway di connessione: i dispositivi mobili si connettono direttamente all'Administration Server.

Le frecce indicano l'origine del traffico: ogni freccia punta da un dispositivo che avvia la connessione al dispositivo che "risponde" alla chiamata. Vengono forniti il numero della porta e il nome del protocollo utilizzato per il trasferimento dei dati. Ogni freccia ha un'etichetta numerica e i dettagli sul traffico dati corrispondente sono i seguenti:

- Administration Server invia i dati al database. Se si installa l'Administration Server e il database in diversi dispositivi, è necessario rendere disponibili le porte necessarie nel dispositivo in cui si trova il database (ad esempio la porta 3306 per il server MySQL e MariaDB o la porta 5432 per PostgreSQL Server o Postgres Pro Server). Fare riferimento alla documentazione DBMS per le informazioni attinenti.

- Le richieste di comunicazione provenienti da Administration Server vengono trasferite a tutti i dispositivi gestiti non mobili tramite la porta UDP 15000.

I Network Agent inviano richieste reciproche con un solo dominio di trasmissione. I dati vengono quindi inviati ad Administration Server e utilizzati per definire i limiti del dominio di trasmissione e per l'assegnazione automatica dei punti di distribuzione (se questa opzione è abilitata).

Se Administration Server non ha accesso diretto ai dispositivi gestiti, le richieste di comunicazione da Administration Server a questi dispositivi non vengono inviate direttamente.

- Le informazioni sull'arresto dei dispositivi gestiti vengono trasferite dal Network Agent all'Administration Server tramite la porta UDP 13000.

- Administration Server riceve la connessione dai Network Agent e dagli Administration Server secondari tramite la porta TLS 13000.

Se è stata utilizzata una versione precedente di Kaspersky Security Center, l'Administration Server nella rete può ricevere la connessione dai Network Agent tramite la porta non TLS 14000. Kaspersky Security Center Linux supporta la connessione dei Network Agent anche tramite la porta 14000, ma è consigliabile utilizzare la porta TLS 13000.

- I dispositivi gestiti (ad eccezione dei dispositivi mobili) richiedono l'attivazione tramite la porta TCP 17000. Ciò non è necessario se il dispositivo dispone già dell'accesso a Internet; in tal caso il dispositivo invia i dati ai server Kaspersky direttamente via Internet.

- Kaspersky Security Center Web Console Server invia i dati all'Administration Server, che può essere installato nello stesso dispositivo o in un altro dispositivo, tramite la porta TLS 13299.

6a. I dati provenienti dal browser, installato in un altro dispositivo dell'amministratore, vengono trasferiti a Kaspersky Security Center Web Console Server tramite la porta TLS 8080. Kaspersky Security Center Web Console Server può essere installato in Administration Server o in un altro dispositivo.

- Nelle applicazioni presenti in un singolo dispositivo avviene lo scambio di traffico locale (nell'Administration Server o in un dispositivo gestito). Non è necessaria l'apertura di porte esterne.

- Il dati inviati dall'Administration Server ai server Kaspersky (ad esempio, i dati KSN o le informazioni sulle licenze) e i dati inviati dai server Kaspersky all'Administration Server (ad esempio, gli aggiornamenti delle applicazioni e dei database anti-virus) vengono trasferiti tramite il protocollo HTTPS.

Se non si desidera concedere all'Administration Server l'accesso a Internet, è necessario gestire questi dati manualmente.

- Le richieste di pacchetti provenienti dai dispositivi gestiti vengono trasferite al server Web, che si trova nello stesso dispositivo in cui si trova Administration Server.