Содержание

- Kaspersky Web Traffic Security

- Лицензирование программы

- Установка и первоначальная настройка программы

- Типовые схемы развертывания

- Сценарий установки и настройки Управляющего и Обрабатывающего серверов на одном сервере

- Сценарий установки и настройки Резервного управляющего и Обрабатывающего серверов на одном сервере

- Сценарий установки и настройки Управляющего и Обрабатывающего серверов на разных серверах

- Сценарий установки и настройки Резервного управляющего и Обрабатывающего серверов на разных серверах

- Подготовка к установке программы

- Установка и настройка Управляющего и Резервного управляющего серверов

- Установка пакета Управляющего и Резервного управляющего серверов

- Установка пакета локализации

- Настройка Управляющего сервера

- Настройка Резервного управляющего сервера

- Создание файла автоматической настройки Управляющего или Резервного управляющего сервера

- Запуск автоматической настройки Управляющего или Резервного управляющего сервера

- Удаление Управляющего или Резервного управляющего сервера

- Установка и настройка Обрабатывающего сервера

- Установка пакета Обрабатывающего сервера

- Настройка Обрабатывающего сервера

- Создание файла автоматической настройки Обрабатывающего сервера

- Запуск автоматической настройки Обрабатывающего сервера

- Установка сервиса Squid

- Настройка сервиса Squid

- Настройка SSL Bumping в сервисе Squid

- Удаление Обрабатывающего сервера

- Настройка интеграции сервиса Squid с Active Directory

- Настройка балансировки ICAP с помощью HAProxy

- Сценарий повторной установки Управляющего сервера с добавлением Резервного управляющего сервера

- Типовые схемы развертывания

- Начало работы с программой

- Мониторинг работы программы

- Создание новой схемы расположения графиков

- Выбор схемы расположения графиков из списка

- Добавление графика на схему расположения графиков

- Перемещение графика на схеме расположения графиков

- Удаление графика со схемы расположения графиков

- Выбор отображаемой схемы расположения графиков

- Переименование схемы расположения графиков

- Удаление схемы расположения графиков

- Управление серверами

- Работа программы в аварийном режиме

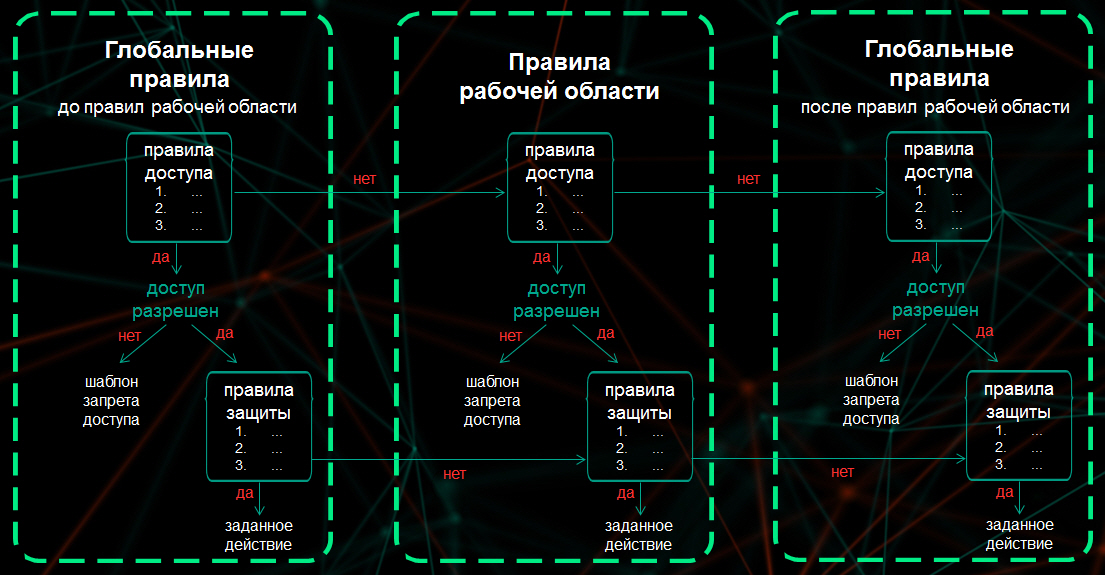

- Работа с правилами обработки трафика

- Сценарий настройки доступа к интернет-ресурсам

- Добавление правила доступа

- Добавление правила защиты

- Настройка инициатора срабатывания правила

- Настройка критериев фильтрации трафика

- Добавление исключения для правила обработки трафика

- Настройка расписания работы правила обработки трафика

- Изменение правила обработки трафика

- Удаление правила обработки трафика

- Создание копии правила обработки трафика

- Включение и отключение правила обработки трафика

- Работа с группами правил обработки трафика

- Мониторинг работы правил обработки трафика

- Управление рабочими областями

- Работа с ролями и учетными записями пользователей

- Защита сетевого трафика

- Использование внешних служб "Лаборатории Касперского"

- Обновление баз Kaspersky Web Traffic Security

- Соединение с LDAP-сервером

- Параметры ICAP-сервера

- Работа с программой по протоколу SNMP

- Журнал событий Kaspersky Web Traffic Security

- Запись событий по протоколу Syslog

- Экспорт и импорт параметров

- Шаблоны запрета доступа

- Аутентификация с помощью технологии единого входа

- Источники информации о программе

- Обращение в Службу технической поддержки

- Приложение. MIME-типы объектов

- Глоссарий

- ICAP-сервер

- Kaspersky Private Security Network

- Kaspersky Security Network (KSN)

- Kerberos-аутентификация

- Keytab-файл

- LDAP

- MIB (Management Information Base)

- NTLM-аутентификация

- PTR-запись

- SELinux (Security-Enhanced Linux)

- SNMP-агент

- SNMP-ловушка

- Squid

- SSL Bumping

- Syslog

- TLS-шифрование

- Базовая аутентификация

- Вирус

- Вредоносные ссылки

- Имя субъекта-службы (SPN)

- Кластер

- Обрабатывающий сервер

- Отпечаток сертификата

- Правило доступа

- Правило защиты

- Правило обработки трафика

- Резервный управляющий сервер

- Репутационная фильтрация

- Сервис nginx

- Серийный номер лицензии

- Служба каталогов

- Схема расположения графиков

- Трассировка

- Управляющий сервер

- Фишинг

- Эвристический анализ

- АО "Лаборатория Касперского"

- Информация о стороннем коде

- Уведомления о товарных знаках

Kaspersky Web Traffic Security

Kaspersky Web Traffic Security – это решение (далее также "программа") для защиты HTTP-, HTTPS- и FTP-трафика, проходящего через прокси-сервер.

Программа обеспечивает защиту пользователей корпоративной сети при работе с интернет-ресурсами: удаляет вредоносные программы и другие программы, представляющие угрозу, из потока данных, поступающего в корпоративную сеть из интернета по протоколам HTTP(S) и FTP, блокирует зараженные и фишинговые веб-сайты, а также контролирует доступ к интернет-ресурсам на основании категорий интернет-ресурсов и типов контента.

Программа разработана для корпоративных пользователей.

Kaspersky Web Traffic Security позволяет:

- Защищать IT-инфраструктуру вашей организации от большинства современных вредоносных программ и программ-шифровальщиков благодаря использованию алгоритмов машинного обучения и технологии эмуляции данных в операционных системах.

- Блокировать доступ к зараженным и фишинговым сайтам.

- Использовать данные Kaspersky Security Network для получения информации о репутации файлов и интернет-ресурсов, обеспечения более высокой скорости реакции программ "Лаборатории Касперского" на угрозы, не дожидаясь обновления баз программы, а также снижения вероятности ложных срабатываний.

- Интегрироваться с программой "Лаборатории Касперского" Kaspersky Private Security Network (далее также "KPSN"), чтобы получать доступ к репутационным базам Kaspersky Security Network, а также другим статистическим данным, не отправляя данные в Kaspersky Security Network со своих компьютеров.

- Проверять зашифрованный трафик при замене сертификата на стороне прокси-сервера.

- Выполнять контентную фильтрацию входящих и исходящих файлов по URL-адресу, имени файла, MIME-типу, размеру, типу исходного файла (программа позволяет определять истинный формат и тип файла, независимо от его расширения), контрольной сумме (MD5 или SHA256).

- Ограничивать доступ к различным категориям интернет-ресурсов, например: Азартные игры, лотереи, тотализаторы; Для взрослых; Детский интернет; Запрещено законодательством Российской Федерации.

- Настраивать параметры программы и управлять программой через веб-интерфейс.

- Осуществлять мониторинг состояния работы программы, сетевого трафика, обрабатываемого программой, количества проверенных и обнаруженных объектов, последних угроз, заблокированных пользователей и URL-адресов в веб-интерфейсе программы.

- Создавать рабочие области для настройки индивидуальных правил обработки трафика подразделений организаций или управляемых организаций (для интернет-провайдеров).

- Настраивать права доступа администраторов для работы с управляемыми организациями.

- Расследовать инциденты доступа в интернет с помощью поиска и просмотра событий.

- Корректировать условия обработки трафика в случаях, если обработка трафика не соответствует заданным правилам.

- Обновлять базы программы с серверов обновлений "Лаборатории Касперского" или настраиваемых ресурсов (HTTP-серверов, разделяемых сетевых папок) по расписанию или по требованию.

- Интегрироваться с Microsoft Active Directory для назначения ролей и управления правилами доступа и защиты. Реализована поддержка NTLM- и Kerberos-аутентификации в Active Directory для доступа к веб-интерфейсу.

- Публиковать события программы в SIEM-систему, которая уже используется в вашей организации, по протоколу Syslog. Информация о каждом событии передается как отдельное syslog-сообщение в формате CEF.

- Получать доступ к информации о программе по протоколу SNMP.

Kaspersky Web Traffic Security соответствует Общему регламенту по защите данных (General Data Protection Regulation, GDPR) и применимым законам Европейского союза о конфиденциальной информации, персональных данных и защите данных.

Комплект поставки

Вы можете приобрести программу через интернет-магазины "Лаборатории Касперского" (например, http://www.kaspersky.ru, раздел Интернет-магазин) или компаний-партнеров.

Состав комплекта поставки может быть различным в зависимости от региона, в котором распространяется программа.

При покупке Kaspersky Web Traffic Security через интернет-магазин вы копируете программу с сайта интернет-магазина. Информация, необходимая для активации программы, высылается вам по электронной почте после оплаты.

В началоАппаратные и программные требования

Аппаратные требования к серверам для установки Kaspersky Web Traffic Security

Обрабатывающий сервер:

- процессор Intel Xeon E5606 (4 ядра) 1,86 ГГц или выше;

- 8 ГБ оперативной памяти;

- раздел подкачки объемом не менее 4 ГБ;

- 100 ГБ на жестком диске, из которых:

- 25 ГБ для хранения временных файлов;

- 25 ГБ для хранения файлов журналов.

Управляющий сервер:

- процессор Intel Xeon E5606 (4 ядра) 1,86 ГГц или выше;

- 8 ГБ оперативной памяти;

- раздел подкачки объемом не менее 4 ГБ;

- 100 ГБ на жестком диске.

При установке Управляющего и Обрабатывающего сервера на одном физическом сервере:

- 2 процессора Intel Xeon E5606 (8 ядер) 1,86 ГГц или выше;

- 16 ГБ оперативной памяти;

- раздел подкачки объемом не менее 4 ГБ;

- 200 ГБ на жестком диске, из которых:

- 25 ГБ для хранения временных файлов;

- 25 ГБ для хранения файлов журналов.

Программные требования к серверам для установки Kaspersky Web Traffic Security

Программа Kaspersky Web Traffic Security может быть установлена только на 64-битные операционные системы.

- Red Hat Enterprise Linux версии 7.5.

- Ubuntu 18.04.1 LTS.

- Debian 9.5.

- SUSE Linux Enterprise Server 12 SP3.

- CentOS версии 7.5.

Дополнительные требования

- Nginx версий 1.10.3, 1.12.2 и 1.14.0.

- HAProxy для балансировки нагрузки версии 1.5.

- Active Directory на сервере Windows Server 2008 R2 или Windows Server 2012 R2.

- Squid версии 3.5.20, если вы устанавливаете сервис Squid на Обрабатывающий сервер.

Для обработки трафика вашей сети программой Kaspersky Web Traffic Security необходимо, чтобы в вашей сети был установлен и настроен прокси-сервер HTTP(S) с поддержкой ICAP-протокола и служб Request Modification (REQMOD) и Response Modification (RESPMOD). Вы можете использовать отдельный прокси-сервер или, например, установить сервис Squid на Обрабатывающий сервер Kaspersky Web Traffic Security.

Программные требования для работы с Kaspersky Web Traffic Security через веб-интерфейс

Для работы веб-интерфейса на компьютере должен быть установлен один из следующих браузеров:

- Mozilla Firefox версии 39.

- Internet Explorer версии 11.

- Google Chrome версии 43.

- Microsoft Edge версии 40.

Интерфейс Kaspersky Web Traffic Security

Работа с программой осуществляется через веб-интерфейс.

Окно веб-интерфейса программы содержит следующие элементы:

- разделы в левой части окна веб-интерфейса программы;

- закладки в верхней части окна веб-интерфейса программы для некоторых разделов программы;

- рабочую область в нижней части окна веб-интерфейса программы.

Разделы окна веб-интерфейса программы

Веб-интерфейс программы содержит следующие разделы:

- Мониторинг. Содержит данные мониторинга Kaspersky Web Traffic Security.

- События. Содержит информацию о событиях, обнаруженных в сетевом трафике.

- Правила. Позволяет работать с правилами обработки трафика.

- Рабочие области. Позволяет работать с рабочими областями и распределять сетевой трафик.

- Пользователи. Позволяет управлять пользователями программы.

- Серверы. Позволяет управлять серверами с Kaspersky Web Traffic Security.

- Параметры. Содержит разделы Защита, Внешние службы, Обновление баз, Лицензирование, Соединение с прокси-сервером, Соединение c LDAP-сервером, Шаблоны страниц запрета доступа, События, Syslog, ICAP-сервер, Соединение с SNMP-сервером, Вход с помощью службы единого входа и Administrator с правами суперпользователя, в которых вы можете настраивать параметры программы.

Рабочая область окна веб-интерфейса программы

В рабочей области отображается информация, просмотр которой вы выбираете в разделах и на закладках окна веб-интерфейса программы, а также элементы управления, с помощью которых вы можете настроить отображение информации.

В началоПринцип работы программы

Kaspersky Web Traffic Security проверяет HTTP-, HTTPS- и FTP-трафик пользователей, проходящий через прокси-сервер.

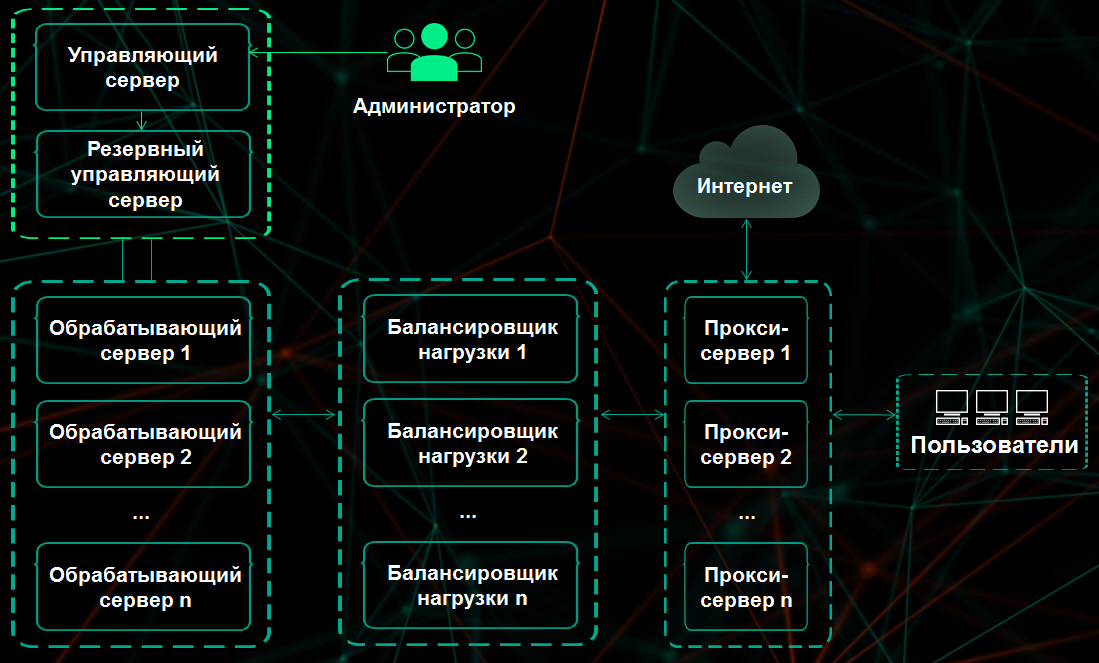

Все серверы, на которых устанавливается программа Kaspersky Web Traffic Security, объединяются в

. В кластер входит , и , если он используется.Прокси-сервер передает все запросы пользователей по ICAP-протоколу на Обрабатывающий сервер. Kaspersky Web Traffic Security проверяет запрос

, полученным от Управляющего сервера или Резервного управляющего сервера. После этого программа передает прокси-серверу результат проверки. Если доступ к интернет-ресурсу разрешен, то прокси-сервер отправляет запрос в интернет. Ответ на запрос также передается через прокси-сервер на Обрабатывающий сервер и проверяется правилами обработки трафика. По результатам проверки пользователю становится доступен запрошенный интернет-ресурс или отображается шаблон запрета доступа.Принцип работы программы показан на рис. ниже.

Принцип работы программы без балансировщика нагрузки

При наличии большого количества Обрабатывающих серверов рекомендуется использовать балансировщик нагрузки HAProxy. В этом случае HAProxy определяет, какому Обрабатывающему серверу направить запрос на проверку, в соответствии с заданным способом балансировки. Далее механизм обработки трафика не отличается от работы программы без балансировщика нагрузки.

Принцип работы программы с балансировщиком нагрузки

В началоЛицензирование программы

Этот раздел содержит информацию об основных понятиях, связанных с лицензированием программы.

О Лицензионном соглашении

Лицензионное соглашение – это юридическое соглашение между вами и АО "Лаборатория Касперского", в котором указано, на каких условиях вы можете использовать программу.

Внимательно ознакомьтесь с условиями Лицензионного соглашения перед началом работы с программой.

Вы можете ознакомиться с условиями Лицензионного соглашения следующими способами:

- Во время установки Kaspersky Web Traffic Security.

- Прочитав документ license.txt. Этот документ включен в комплект поставки программы.

Вы принимаете условия Лицензионного соглашения, подтверждая свое согласие с текстом Лицензионного соглашения во время установки программы. Если вы не согласны с условиями Лицензионного соглашения, вы должны прервать установку программы и не должны использовать программу.

В началоО лицензии

Лицензия – это ограниченное по времени право на использование программы, предоставляемое вам на основании Лицензионного соглашения.

Лицензия включает в себя право на получение следующих видов услуг:

- использование программы в соответствии с условиями Лицензионного соглашения;

- получение технической поддержки.

Объем предоставляемых услуг и срок использования программы зависят от типа лицензии, по которой была активирована программа.

Предусмотрены следующие типы лицензий:

- Пробная – бесплатная лицензия, предназначенная для ознакомления с программой.

Пробная лицензия имеет небольшой срок действия. По истечении срока действия пробной лицензии Kaspersky Web Traffic Security прекращает выполнять все свои функции. Чтобы продолжить использование программы, вам нужно приобрести коммерческую лицензию.

Вы можете активировать программу по пробной лицензии только один раз.

- Коммерческая – платная лицензия, предоставляемая при приобретении программы.

По истечении срока действия коммерческой лицензии программа продолжает работу, но с ограниченной функциональностью (например, недоступно обновление баз Kaspersky Web Traffic Security). Чтобы продолжить использование Kaspersky Web Traffic Security в режиме полной функциональности, вам нужно продлить срок действия коммерческой лицензии.

Рекомендуется продлевать срок действия лицензии не позднее даты его окончания, чтобы обеспечить максимальную защиту от угроз компьютерной безопасности.

В началоО лицензионном сертификате

Лицензионный сертификат – это документ, который передается вам вместе с файлом ключа или кодом активации.

В Лицензионном сертификате содержится следующая информация о предоставляемой лицензии:

- номер заказа;

- информация о пользователе, которому предоставляется лицензия;

- информация о программе, которую можно активировать по предоставляемой лицензии;

- ограничение на количество единиц лицензирования (например, устройств, на которых можно использовать программу по предоставляемой лицензии);

- дата начала срока действия лицензии;

- дата окончания срока действия лицензии или срок действия лицензии;

- тип лицензии.

О ключе

Ключ – последовательность бит, с помощью которой вы можете активировать и затем использовать программу в соответствии с условиями Лицензионного соглашения. Ключ создается специалистами "Лаборатории Касперского".

Для добавления ключа в программу необходимо ввести код активации.

Ключ может быть заблокирован "Лабораторией Касперского", если условия Лицензионного соглашения нарушены. Если ключ заблокирован, для работы программы требуется добавить другой ключ.

В началоО коде активации

Код активации – это уникальная последовательность из двадцати латинских букв и цифр. Вы вводите код активации, чтобы добавить ключ, активирующий Kaspersky Web Traffic Security. Вы получаете код активации по указанному вами адресу электронной почты после приобретения Kaspersky Web Traffic Security или после заказа пробной версии Kaspersky Web Traffic Security.

Чтобы активировать программу с помощью кода активации, требуется доступ в интернет для подключения к серверам активации "Лаборатории Касперского".

Если код активации был потерян после активации программы, вы можете восстановить код активации. Вам может потребоваться код активации, например, для регистрации в Kaspersky CompanyAccount. Для восстановления кода активации требуется обратиться в Службу технической поддержки "Лаборатории Касперского".

В началоО предоставлении данных

Для работы программы используются данные, на отправку и обработку которых требуется согласие администратора Kaspersky Web Traffic Security.

Вы можете ознакомиться с перечнем данных и условиями их использования, а также дать согласие на обработку данных в следующих соглашениях между вашей организацией и "Лабораторией Касперского":

- В Лицензионном соглашении.

Согласно условиям принятого Лицензионного соглашения, вы соглашаетесь в автоматическом режиме предоставлять "Лаборатории Касперского" информацию, перечисленную в Лицензионном соглашении в пункте Условия обработки данных. Эта информация требуется для повышения уровня защиты почтового сервера.

- В Политике конфиденциальности.

- В Положении о Kaspersky Security Network и в Дополнительном Положении о Kaspersky Security Network.

При участии в Kaspersky Security Network и при отправке KSN-статистики в "Лабораторию Касперского" может передаваться информация, полученная в результате работы программы. Перечень передаваемых данных указан в Положении о Kaspersky Security Network и в Дополнительном Положении о Kaspersky Security Network.

Полученная информация защищается "Лабораторией Касперского" в соответствии с установленными законом требованиями и действующими правилами "Лаборатории Касперского".

"Лаборатория Касперского" использует полученную информацию только в обезличенном виде и в виде данных общей статистики. Данные общей статистики формируются автоматически из исходной полученной информации и не содержат персональных и иных конфиденциальных данных. Исходная полученная информация уничтожается по мере накопления (один раз в год). Данные общей статистики хранятся бессрочно.

Оперативная память Kaspersky Web Traffic Security может содержать любые обрабатываемые данные пользователей программы. Администратору Kaspersky Web Traffic Security необходимо обеспечить безопасность этих данных самостоятельно.

Для ознакомления с полным перечнем данных пользователей, которые могут храниться в Kaspersky Web Traffic Security, см. таблицу ниже.

Данные пользователей, которые могут храниться в Kaspersky Web Traffic Security

Тип данных |

Где используются данные |

Срок хранения |

Обеспечение защиты данных |

|---|---|---|---|

Информация из запросов доступа к интернет-ресурсам:

|

|

Журнал событий обработки трафика по умолчанию хранится трое суток. По достижении объема 1 ГБ происходит ротация, старые записи начинают удаляться. Журнал событий программы по умолчанию хранится бессрочно и содержит 100 тыс. событий. По достижении заданного количества записей происходит ротация, старые записи начинают удаляться. Файлы трассировки хранятся бессрочно. По достижении объема 1 ГБ происходит ротация, старые записи начинают удаляться. Срок хранения системного журнала определяется параметрами операционной системы. Информация в оперативной памяти хранится до перезапуска программы. Файлы дампов хранятся бессрочно. |

По умолчанию доступ к персональным данным пользователей имеют только учетная запись суперпользователя операционных систем root и учетная запись администратора Kaspersky Web Traffic Security Administrator. Возможность ограничить права администраторов и других пользователей серверов и операционных систем, на которые установлена Kaspersky Web Traffic Security, средствами Kaspersky Web Traffic Security не предусмотрена. Администратору Kaspersky Web Traffic Security рекомендуется контролировать доступ администраторов и других пользователей серверов и операционных систем, на которые установлена Kaspersky Web Traffic Security, к персональным данным других пользователей любыми системными средствами на его усмотрение. |

LDAP:

|

|

Журнал событий обработки трафика по умолчанию хранится трое суток. По достижении объема 1 ГБ происходит ротация, старые записи начинают удаляться. Журнал событий программы по умолчанию хранится бессрочно и содержит 100 тыс. событий. По достижении заданного количества записей происходит ротация, старые записи начинают удаляться. Файлы трассировки хранятся бессрочно. По достижении объема 1 ГБ происходит ротация, старые записи начинают удаляться. Срок хранения системного журнала определяется параметрами операционной системы. Кеш LDAP хранится бессрочно. Информация в оперативной памяти хранится до перезапуска программы. Файлы дампов хранятся бессрочно. |

|

Правила обработки трафика:

|

|

Файлы конфигурации хранятся бессрочно. Информация в оперативной памяти хранится до перезапуска программы. Файлы дампов хранятся бессрочно. |

|

Конфигурация программы:

|

|||

Данные об обновлениях программы:

|

Журналы и файлы трассировки. |

Журнал событий обработки трафика по умолчанию хранится трое суток. По достижении объема 1 ГБ происходит ротация, старые записи начинают удаляться. Журнал событий программы по умолчанию хранится бессрочно и содержит 100 тыс. событий. По достижении заданного количества записей происходит ротация, старые записи начинают удаляться. Файлы трассировки хранятся бессрочно. По достижении объема 1 ГБ происходит ротация, старые записи начинают удаляться. Срок хранения системного журнала определяется параметрами операционной системы. |

|

Данные в Хранилище |

|

Журнал событий обработки трафика по умолчанию хранится трое суток. По достижении объема 1 ГБ происходит ротация, старые записи начинают удаляться. Журнал событий программы по умолчанию хранится бессрочно и содержит 100 тыс. событий. По достижении заданного количества записей происходит ротация, старые записи начинают удаляться. Файлы трассировки хранятся бессрочно. По достижении объема 1 ГБ происходит ротация, старые записи начинают удаляться. Срок хранения системного журнала определяется параметрами операционной системы. Информация в оперативной памяти хранится до перезапуска программы. Файлы дампов хранятся бессрочно. Кеш LDAP хранится бессрочно. Файлы конфигурации хранятся бессрочно. KSN-статистики и информация об установленной программе хранятся на серверах "Лаборатории Касперского" бессрочно. |

Работа c программой из консоли управления сервера, на котором установлен Kaspersky Web Traffic Security, под учетной записью суперпользователя позволяет управлять параметрами дампа. Дамп формируется при сбоях программы и может понадобиться при анализе причины сбоя. В дамп могут попасть любые данные, включая фрагменты содержания сообщений электронной почты и анализируемых файлов.

По умолчанию формирование дампа в Kaspersky Web Traffic Security отключено.

Доступ к этим данным может быть осуществлен из консоли управления сервера, на котором установлен Kaspersky Web Traffic Security, под учетной записью суперпользователя.

Администратору Kaspersky Web Traffic Security необходимо обеспечить безопасность этих данных самостоятельно.

Администратор Kaspersky Web Traffic Security несет ответственность за доступ к данной информации.

Просмотр информации о лицензии и активации программы

Чтобы просмотреть информацию о лицензии, выполните следующие действия:

- В окне веб-интерфейса программы выберите раздел Серверы.

- В блоке Лицензия перейдите по ссылке Подробные сведения.

Откроется окно Лицензия.

В окне отображается информация о лицензиях на Обрабатывающих серверах.

Чтобы просмотреть информацию об активации программы,

в окне веб-интерфейса программы выберите раздел Параметры, подраздел Лицензирование.

В окне отображается информация об активации программы или поле для ввода кода активации, если программа не была активирована.

Активация программы

Для активации программы необходимо добавить ключ, активирующий Kaspersky Web Traffic Security. Для добавления ключа необходимо ввести код активации.

Чтобы ввести код активации, выполните следующие действия:

- В окне веб-интерфейса программы выберите раздел Параметры, подраздел Лицензирование.

- В поле Ввести код активации введите код активации программы в формате XXXXX-XXXXX-XXXXX-XXXXX, где X может быть буквами латинского алфавита (A-Z, кроме O и I (прописная i)) или цифрами (0-9).

- Нажмите на кнопку Активировать.

Код активации будет отправлен на серверы активации "Лаборатории Касперского" для проверки.

Если введенный код неверен, отобразится сообщение о вводе ошибочного кода. Вы можете повторить попытку ввода кода активации.

Если введенный код верен, отобразится статус Код активации успешно применен. Проверьте состояние активации программы на Обрабатывающих серверах.

Удаление ключа

Чтобы удалить ключ, выполните следующие действия:

- В окне веб-интерфейса программы выберите раздел Параметры, подраздел Лицензирование.

- Нажмите на кнопку Удалить.

Отобразится подтверждение удаления ключа.

- Нажмите на кнопку Да.

Ключ будет удален.

Установка и первоначальная настройка программы

Серверы, на которые вы устанавливаете программу, должны иметь статические IP-адреса. В противном случае после создания кластера управление параметрами серверов, а также синхронизация параметров с Управляющим сервером будут недоступны.

Для работы программы необходимо установить следующие компоненты:

- Обрабатывающий сервер.

Выполняет проверку интернет-ресурсов согласно правилам обработки трафика, полученным от Управляющего сервера.

- Управляющий сервер

Позволяет администратору управлять параметрами программы через веб-интерфейс. Установленные значения параметров передаются на Обрабатывающие серверы.

- Резервный управляющий сервер.

Необходим для отказоустойчивого управления серверами. На сервер с этой ролью регулярно передаются актуальные значения параметров программы. При выходе из строя Управляющего сервера вы можете передать функции управления Резервному управляющему серверу для обеспечения бесперебойной работы программы.

Вы можете не устанавливать Резервный управляющий сервер, однако в этом случае не будет обеспечена отказоустойчивость программы.

Если Резервный управляющий сервер не установлен, а Управляющий сервер вышел из строя, вам потребуется установить программу заново. Значения параметров программы на Обрабатывающих серверах будут потеряны. При наличии ранее экспортированного конфигурационного файла вы можете импортировать параметры программы после повторной установки.

После установки компонентов вам нужно объединить все серверы в кластер для управления через веб-интерфейс программы.

Типовые схемы развертывания

Схема развертывания программы определяется планируемой нагрузкой на серверы программы.

Для оптимальной работы программы рекомендованы две типовые схемы развертывания:

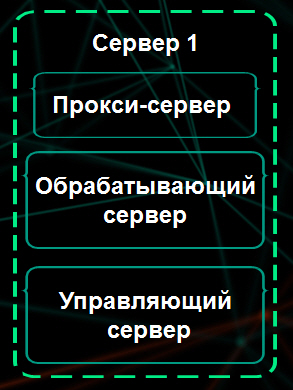

- Схема развертывания на один сервер. На одном сервере устанавливаются Обрабатывающий сервер и Управляющий сервер.

Если вы не используете отдельный прокси-сервер, на этом же сервере Kaspersky Web Traffic Security установите сервис Squid (см. рис. ниже).

Схема развертывания на один сервер

- Схема развертывания на два и более серверов (см. рис. ниже). На одном сервере устанавливаются Обрабатывающий сервер и Управляющий сервер. На втором сервере устанавливаются Обрабатывающий сервер и Резервный управляющий сервер. На остальных серверах устанавливаются Обрабатывающие серверы.

Если вы не используете отдельный прокси-сервер, на Обрабатывающем сервере установите сервис Squid (см. рис. ниже).

Схема развертывания на два и более серверов

Сценарий установки и настройки Управляющего и Обрабатывающего серверов на одном сервере

Сценарий установки и настройки Управляющего сервера и Обрабатывающего сервера на одном сервере состоит из следующих этапов:

- Отключение SELinux

- Установка сервиса nginx

- Настройка портов для работы Управляющего и Резервного управляющего серверов

- Настройка портов для работы Обрабатывающего сервера

- Установка пакета Управляющего и Резервного управляющего серверов

- Установка пакета локализации

- Настройка Управляющего сервера

- Установка сервиса Squid, если вы не используете отдельный прокси-сервер и хотите установить сервис Squid

- Установка пакета Обрабатывающего сервера

- Настройка Обрабатывающего сервера

- Настройка сервиса Squid, если вы установили сервис Squid

- Настройка SSL Bumping в сервисе Squid, если вы установили сервис Squid

Сценарий установки и настройки Резервного управляющего и Обрабатывающего серверов на одном сервере

Сценарий установки и настройки Резервного управляющего сервера и Обрабатывающего сервера на одном сервере состоит из следующих этапов:

- Отключение SELinux

- Установка сервиса nginx

- Настройка портов для работы Управляющего и Резервного управляющего серверов

- Настройка портов для работы Обрабатывающего сервера

- Установка пакета Управляющего и Резервного управляющего серверов

- Установка пакета локализации

- Настройка Резервного управляющего сервера

- Установка сервиса Squid, если вы не используете отдельный прокси-сервер и хотите установить сервис Squid

- Установка пакета Обрабатывающего сервера

- Настройка Обрабатывающего сервера

- Настройка сервиса Squid, если вы установили сервис Squid

- Настройка SSL Bumping в сервисе Squid, если вы установили сервис Squid

Сценарий установки и настройки Управляющего и Обрабатывающего серверов на разных серверах

Сценарий установки и настройки Управляющего сервера и Обрабатывающего сервера на разных серверах состоит из следующих этапов:

На Управляющем сервере

- Отключение SELinux

- Установка сервиса nginx

- Настройка портов для работы Управляющего и Резервного управляющего серверов

- Установка пакета Управляющего и Резервного управляющего серверов

- Установка пакета локализации

- Настройка Управляющего сервера

На Обрабатывающем сервере

- Отключение SELinux

- Установка сервиса nginx

- Настройка портов для работы Обрабатывающего сервера

- Установка сервиса Squid, если вы не используете отдельный прокси-сервер и хотите установить сервис Squid

- Установка пакета Обрабатывающего сервера

- Настройка Обрабатывающего сервера

- Настройка сервиса Squid, если вы установили сервис Squid

- Настройка SSL Bumping в сервисе Squid, если вы установили сервис Squid

- Настройка интеграции сервиса Squid с Active Directory, если вы установили сервис Squid

Сценарий установки и настройки Резервного управляющего и Обрабатывающего серверов на разных серверах

Сценарий установки и настройки Резервного управляющего сервера и Обрабатывающего сервера на разных серверах состоит из следующих этапов:

На Управляющем сервере

- Отключение SELinux

- Установка сервиса nginx

- Настройка портов для работы Управляющего и Резервного управляющего серверов

- Установка пакета Управляющего и Резервного управляющего серверов

- Установка пакета локализации

- Настройка Резервного управляющего сервера

На Обрабатывающем сервере

- Отключение SELinux

- Установка сервиса nginx

- Настройка портов для работы Обрабатывающего сервера

- Установка сервиса Squid, если вы не используете отдельный прокси-сервер и хотите установить сервис Squid

- Установка пакета Обрабатывающего сервера

- Настройка Обрабатывающего сервера

- Настройка сервиса Squid, если вы установили сервис Squid

- Настройка SSL Bumping в сервисе Squid, если вы установили сервис Squid

- Настройка интеграции сервиса Squid с Active Directory, если вы установили сервис Squid

Подготовка к установке программы

Этот раздел содержит инструкции по подготовке к установке Управляющего сервера, Резервного управляющего сервера и Обрабатывающего сервера.

Серверы, предназначенные для установки этих компонентов программы, должны удовлетворять аппаратным и программным требованиям.

Выполняйте действия по подготовке к установке на том сервере, который вы хотите использовать для Управляющего сервера, Резервного управляющего сервера или Обрабатывающего сервера. Учетная запись должна обладать правами суперпользователя.

Отключение SELinux

Для работы Kaspersky Web Traffic Security на операционных системах CentOS или Red Hat Enterprise Linux необходимо отключить

.Чтобы отключить SELinux, выполните следующие действия:

- Проверьте параметры запуска SELinux при загрузке системы. Для этого выполните команду:

cat /etc/selinux/config - Если параметр

SELINUXимеет значениеenforcing, отключите запуск SELinux при загрузке системы. Для этого в файле /etc/selinux/config укажитеSELINUX=disabledвместоSELINUX=enforcing. - Проверьте текущее состояние SELinux. Для этого выполните команду:

sestatus - Если параметр

SELinux statusимеет значениеenabled, отключите SELinux. Для этого выполните команду:setenforce 0

SELinux будет отключен.

В началоУстановка сервиса nginx

Если вы используете отдельный прокси-сервер, по умолчанию Kaspersky Web Traffic Security не обеспечивает шифрование ICAP-трафика и аутентификацию пользователей на вашем прокси-сервере. Администратору программы необходимо самостоятельно обеспечить безопасное сетевое соединение между вашим прокси-сервером и Kaspersky Web Traffic Security с помощью туннелирования трафика или средствами iptables.

Чтобы установить

, выполните следующие действия:- Если в используемой операционной системе предустановлен сервис Apache, отключите его.

- Если для доступа в интернет сервера, предназначенного для установки Kaspersky Web Traffic Security, используется прокси-сервер, выполните следующие команды в зависимости от используемой операционной системы и требований к аутентификации пользователей на прокси-сервере:

- Если аутентификация пользователей не требуется:

- для операционных систем CentOS или Red Hat Enterprise Linux выполните команду:

echo "proxy=http://<имя прокси-сервера>:8080" >> /etc/yum.conf - для операционных систем Ubuntu или Debian выполните команды:

echo 'Acquire::https::Proxy "http://<имя прокси-сервера>:8080";' >> /etc/apt/apt.confecho 'Acquire::http::Proxy "http://<имя прокси-сервера>:8080";' >> /etc/apt/apt.conf - для операционной системы SUSE Linux Enterprise Server, укажите в файле /etc/sysconfig/proxy следующие строки:

HTTP_PROXY="http://<имя прокси-сервера>:8080"HTTPS_PROXY="http://<имя прокси-сервера>:8080"RPOXY_ENABLED="yes"Выполните команду

reboot.

- для операционных систем CentOS или Red Hat Enterprise Linux выполните команду:

- Если аутентификация пользователей требуется:

- для операционной системы CentOS или Red Hat Enterprise Linux выполните команду:

echo "proxy=http://<имя пользователя>:<пароль>@<имя прокси-сервера>:8080" >> /etc/yum.conf - для операционной системы Ubuntu или Debian выполните команды:

echo 'Acquire::http::Proxy "http://<имя пользователя>:<пароль>@<имя прокси-сервера>:8080";' >> /etc/apt/apt.confecho 'Acquire::https::Proxy "http://<имя пользователя>:<пароль>@<имя прокси-сервера>:8080";' >> /etc/apt/apt.conf - для операционной системы SUSE Linux Enterprise Server, укажите в файле /etc/sysconfig/proxy следующие строки:

HTTP_PROXY="http://<имя пользователя>:<пароль>@<имя прокси-сервера>:8080"HTTPS_PROXY="http://<имя пользователя>:<пароль>@<имя прокси-сервера>:8080"RPOXY_ENABLED="yes"Выполните команду

reboot.

- для операционной системы CentOS или Red Hat Enterprise Linux выполните команду:

- Если аутентификация пользователей не требуется:

- Если вы используете CentOS, Red Hat Enterprise Linux или SUSE Linux Enterprise Server, включите поддержку репозиториев для установки сервиса nginx. Для этого выполните одну из следующих команд в зависимости от используемой операционной системы:

- CentOS:

yum install -y epel-release - Red Hat Enterprise Linux:

echo '[nginx]name=nginx repobaseurl=http://nginx.org/packages/rhel/7/$basearch/gpgcheck=0enabled=1' > /etc/yum.repos.d/nginx.repo - SUSE Linux Enterprise Server:

zypper addrepo -G -t yum -c 'http://nginx.org/packages/sles/12' nginx

- CentOS:

- Установите пакет сервиса nginx. Для этого выполните одну из следующих команд в зависимости от используемой операционной системы:

- CentOS или Red Hat Enterprise Linux:

yum install -y nginx - SUSE Linux Enterprise Server:

zypper install nginx - Ubuntu или Debian:

apt-get install nginx

- CentOS или Red Hat Enterprise Linux:

- Добавьте сервис nginx в автозагрузку. Для этого выполните команду:

systemctl enable nginx - Запустите сервис nginx. Для этого выполните команду:

service nginx start - Проверьте статус сервиса nginx. Для этого выполните команду:

service nginx statusПараметр Active должен содержать значение active (running).

Сервис nginx будет установлен.

В началоНастройка портов для работы Управляющего и Резервного управляющего серверов

Выполняйте действия по настройке портов, если на сервере включен брандмауэр.

Чтобы настроить порты для работы Управляющего сервера или Резервного управляющего сервера, выполните следующие действия:

- Откройте доступ к портам 80, 443 и 9045. Для этого выполните одну из следующих команд в зависимости от используемой операционной системы:

- CentOS или Red Hat Enterprise Linux:

firewall-cmd --add-port=80/tcp --permanentfirewall-cmd --add-port=443/tcp --permanentfirewall-cmd --add-port=9045/tcp --permanentfirewall-cmd --add-port=705/tcp --permanent - Ubuntu:

ufw allow 80ufw allow 443ufw allow 9045ufw allow 705 - Debian:

apt-get install iptables-persistentiptables -A INPUT -p tcp --dport 80 -j ACCEPTiptables -A INPUT -p tcp --dport 443 -j ACCEPTiptables -A INPUT -p tcp --dport 9045 -j ACCEPTiptables -A INPUT -p tcp --dport 705 -j ACCEPT - Если вы используете операционную систему SUSE Linux Enterprise Server, укажите в файле /etc/sysconfig/SuSEfirewall2 параметр

FW_SERVICES_EXT_TCP="80 443 9045 705".

- CentOS или Red Hat Enterprise Linux:

- Примените внесенные изменения. Для этого выполните одну из следующих команд в зависимости от используемой операционной системы:

- CentOS или Red Hat Enterprise Linux:

firewall-cmd --reload - SUSE Linux Enterprise Server:

rcSuSEfirewall2 restart - Debian:

netfilter-persistent save

Если вы используете операционную систему Ubuntu, внесенные изменения вступят в силу автоматически.

- CentOS или Red Hat Enterprise Linux:

Порты будут настроены для работы Управляющего сервера или Резервного управляющего сервера.

В началоНастройка портов для работы Обрабатывающего сервера

Выполняйте действия по настройке портов, если на сервере включен брандмауэр.

Чтобы настроить порты для работы Обрабатывающего сервера, выполните следующие действия

- Откройте доступ к портам 3128 и 9046. Для этого выполните следующие команды в зависимости от используемой операционной системы:

- CentOS или Red Hat Enterprise Linux:

firewall-cmd --add-port=3128/tcp --permanentfirewall-cmd --add-port=9046/tcp --permanentfirewall-cmd --add-port=705/tcp --permanent - Ubuntu:

ufw allow 3128ufw allow 9046ufw allow 705 - Debian:

apt-get install iptables-persistentiptables -A INPUT -p tcp --dport 3128 -j ACCEPTiptables -A INPUT -p tcp --dport 9046 -j ACCEPTiptables -A INPUT -p tcp --dport 705 -j ACCEPT - Если вы используете операционную систему SUSE Linux Enterprise Server, укажите в файле /etc/sysconfig/SuSEfirewall2 параметр

FW_SERVICES_EXT_TCP="3128 9046 705".

- CentOS или Red Hat Enterprise Linux:

- Примените внесенные изменения. Для этого выполните одну из следующих команд в зависимости от используемой операционной системы:

- CentOS или Red Hat Enterprise Linux:

firewall-cmd --reload - SUSE Linux Enterprise Server:

rcSuSEfirewall2 restart - Debian:

netfilter-persistent save

Если вы используете операционную систему Ubuntu, внесенные изменения вступят в силу автоматически.

- CentOS или Red Hat Enterprise Linux:

Порты будут настроены для работы Обрабатывающего сервера.

В началоУстановка и настройка Управляющего и Резервного управляющего серверов

Этот раздел содержит пошаговые инструкции по установке и предварительной настройке Управляющего сервера или Резервного управляющего сервера на отдельном сервере.

Управляющий сервер и Резервный управляющий сервер должны удовлетворять аппаратным и программным требованиям.

Выполняйте действия по установке на том сервере, который вы хотите использовать для Управляющего сервера или Резервного управляющего сервера. Учетная запись должна обладать правами суперпользователя.

Установка пакета Управляющего и Резервного управляющего серверов

Чтобы установить пакет Управляющего сервера или Резервного управляющего сервера, выполните следующие действия:

- Скопируйте пакет

kwts-control, входящий в комплект поставки, в домашнюю директорию. - Запустите установку пакета. Для этого выполните одну из следующих команд в зависимости от используемой операционной системы:

- CentOS, Red Hat Enterprise Linux или SUSE Linux Enterprise Server:

rpm -ivh kwts-control_6.0.0-<версия пакета>.rpm - Ubuntu или Debian:

dpkg -i kwts-control_6.0.0-<версия пакета>.deb

- CentOS, Red Hat Enterprise Linux или SUSE Linux Enterprise Server:

- Ожидайте окончания установки.

После окончания установки в командной строке появится сообщение о необходимости запуска скрипта настройки сервера.

В началоУстановка пакета локализации

Установка пакета английской локализации не требуется.

Чтобы установить пакет локализации формата RPM, выполните следующую команду:

rpm -i kwts-control_xx-<номер_версии>.noarch.rpm

Здесь xx – двухбуквенное обозначение языка, например, ru.

Чтобы установить пакет локализации из пакета формата DEB, выполните следующие действия:

- Убедитесь, что необходимый пакет локализации доступен в формате UTF-8. Для этого выполните следующую команду:

locale -a | grep utf8 - Скомпилируйте необходимые пакеты локализации. Для этого выполните следующую команду:

dpkg-reconfigure locales - Выполните следующую команду:

dpkg -i kwts-control-l10n-xx_<номер_версии>_all.debЗдесь

xx– двухбуквенное обозначение языка, например,ru.

Настройка Управляющего сервера

Чтобы настроить Управляющий сервер, выполните следующие действия:

- Запустите скрипт настройки Управляющего сервера. Для этого выполните команду:

/opt/kaspersky/kwts-control/bin/setup.py --install - Выберите язык просмотра Лицензионного соглашения, Политики конфиденциальности, Положения о Kaspersky Security Network и Дополнительного Положения о Kaspersky Security Network. Для этого введите число, расположенное рядом с языком, который вы хотите выбрать, и нажмите на клавишу ENTER.

- Ознакомьтесь с Лицензионным соглашением. Для этого нажмите на клавишу ENTER.

- Нажмите на клавишу q для выхода из режима просмотра.

- Выполните одно из следующих действий:

- Если вы хотите принять условия Лицензионного соглашения, введите

yes. - Если вы хотите отклонить условия Лицензионного соглашения, введите

no.

- Если вы хотите принять условия Лицензионного соглашения, введите

- Нажмите на клавишу ENTER.

Если вы отклонили условия Лицензионного соглашения, установка программы не выполняется.

- Ознакомьтесь с текстом Политики конфиденциальности. Для этого нажмите на клавишу ENTER.

- Нажмите на клавишу q для выхода из режима просмотра.

- Выполните одно из следующих действий:

- Если вы хотите принять условия Политики конфиденциальности, введите

yes. - Если вы хотите отклонить условия Политики конфиденциальности, введите

no.

- Если вы хотите принять условия Политики конфиденциальности, введите

- Нажмите на клавишу ENTER.

Если вы отклонили условия Политики конфиденциальности, установка программы не выполняется.

- Назначьте этому серверу роль Управляющий сервер (

master). Для этого введите1и нажмите на клавишу ENTER. - Ознакомьтесь с Положением о Kaspersky Security Network. Для этого нажмите на клавишу ENTER.

- Нажмите на клавишу q для выхода из режима просмотра.

- Выполните одно из следующих действий:

- Если вы хотите участвовать в Kaspersky Security Network, введите

yesи нажмите на клавишу ENTER. - Если вы хотите отказаться от участия в Kaspersky Security Network, введите

noи нажмите на клавишу ENTER.

Вы можете изменить свой выбор в веб-интерфейсе программы.

- Если вы хотите участвовать в Kaspersky Security Network, введите

- Если вы выбрали участие в Kaspersky Security Network, ознакомьтесь с текстом Дополнительного Положения о Kaspersky Security Network. Для этого нажмите на клавишу ENTER.

- Нажмите на клавишу q для выхода из режима просмотра.

- Выберите один из следующих вариантов:

- Если вы хотите отправлять KSN-статистику в "Лабораторию Касперского", введите

yesи нажмите на клавишу ENTER. - Если вы не хотите отправлять KSN-статистику в "Лабораторию Касперского", введите

noи нажмите на клавишу ENTER.

Вы можете изменить свой выбор в веб-интерфейсе программы.

- Если вы хотите отправлять KSN-статистику в "Лабораторию Касперского", введите

- Введите IP-адрес сетевого интерфейса для взаимодействия с другими серверами локальной сети и нажмите на клавишу ENTER.

По умолчанию используется текущий активный IP-адрес.

- Введите порт для взаимодействия с другими серверами локальной сети и нажмите на клавишу ENTER.

Рекомендуется использовать значение по умолчанию: 9045.

- Введите пароль учетной записи Administrator, и нажмите на клавишу ENTER.

- Повторно введите пароль учетной записи Administrator, и нажмите на клавишу ENTER.

Настройка Управляющего сервера будет завершена.

В началоНастройка Резервного управляющего сервера

Вы можете назначить роль Резервный управляющий сервер любому количеству серверов, в том числе вы можете вообще не использовать Резервный управляющий сервер.

Чтобы настроить Резервный управляющий сервер, выполните следующие действия:

- Запустите скрипт настройки Резервного управляющего сервера. Для этого выполните команду:

/opt/kaspersky/kwts-control/bin/setup.py --install - Выберите язык просмотра Лицензионного соглашения и Политики конфиденциальности. Для этого введите число, расположенное рядом с языком, который вы хотите выбрать, и нажмите на клавишу ENTER.

- Ознакомьтесь с Лицензионным соглашением. Для этого нажмите на клавишу ENTER.

- Нажмите на клавишу q для выхода из режима просмотра.

- Выполните одно из следующих действий:

- Если вы хотите принять условия Лицензионного соглашения, введите

yes. - Если вы хотите отклонить условия Лицензионного соглашения, введите

no.

- Если вы хотите принять условия Лицензионного соглашения, введите

- Нажмите на клавишу ENTER.

Если вы отклонили условия Лицензионного соглашения, установка программы не выполняется.

- Ознакомьтесь с текстом Политики конфиденциальности. Для этого нажмите на клавишу ENTER.

- Нажмите на клавишу q для выхода из режима просмотра.

- Выполните одно из следующих действий:

- Если вы хотите принять условия Политики конфиденциальности, введите

yes. - Если вы хотите отклонить условия Политики конфиденциальности, введите

no.

- Если вы хотите принять условия Политики конфиденциальности, введите

- Нажмите на клавишу ENTER.

Если вы отклонили условия Политики конфиденциальности, установка программы не выполняется.

- Назначьте этому Управляющему серверу роль Резервный управляющий сервер (

slave). Для этого введите2и нажмите на клавишу ENTER. - Введите IP-адрес сетевого интерфейса для взаимодействия с другими серверами локальной сети и нажмите на клавишу ENTER.

По умолчанию используется текущий активный IP-адрес.

- Введите порт для взаимодействия с другими серверами локальной сети и нажмите на клавишу ENTER.

Рекомендуется использовать значение по умолчанию: 9045.

Настройка Резервного управляющего сервера будет завершена.

В началоСоздание файла автоматической настройки Управляющего или Резервного управляющего сервера

Вы можете создать файл автоматической настройки, содержащий параметры сервера. Вы можете использовать этот файл для автоматической настройки других серверов с такой же ролью.

Чтобы создать файл автоматической настройки, выполните команду:

/opt/kaspersky/kwts-control/bin/setup.py --create-auto-install=<полный путь к файлу для сохранения параметров>

Во время создания файла автоматической настройки текущие параметры сервера не будут изменены.

Если указанный файл автоматической настройки уже существует, его содержимое будет перезаписано.

В началоЗапуск автоматической настройки Управляющего или Резервного управляющего сервера

Вы можете выполнить автоматическую настройку Управляющего сервера или Резервного управляющего сервера с помощью файла автоматической настройки.

Файл автоматической настройки может содержать пароль администратора. Убедитесь, что этот файл защищен от несанкционированного доступа.

Чтобы запустить автоматическую настройку Управляющего сервера или Резервного управляющего сервера, выполните следующую команду:

/opt/kaspersky/kwts-control/bin/setup.py --auto-install=<полный путь к файлу автоматической настройки>

Параметры файла автоматической настройки Управляющего сервера или Резервного управляющего сервера приведены в таблице ниже.

Параметры файла автоматической настройки Управляющего сервера или Резервного управляющего сервера

Параметр |

Описание |

Возможные значения |

|---|---|---|

|

Согласие с условиями Лицензионного соглашения. |

|

|

Согласие с условиями Политики конфиденциальности. |

|

|

Только для Управляющего сервера. Согласие с условиями Положения о Kaspersky Security Network. |

|

|

Только для Управляющего сервера. Согласие с условиями Дополнительного Положения о Kaspersky Security Network. |

|

|

Только для Резервного управляющего сервера. Выбор Управляющего или Обрабатывающего сервера. |

|

|

Выбор IP-адреса Управляющего сервера. |

|

|

Выбор порта для взаимодействия с другими серверами локальной сети. Рекомендуется использовать значение по умолчанию: 9045. |

|

|

Выбор роли сервера. |

|

|

Только для Управляющего сервера. Указание пароля учетной записи Administrator. |

|

Удаление Управляющего или Резервного управляющего сервера

Чтобы удалить Управляющий сервер или Резервный управляющий сервер, выполните следующие действия на том сервере, на котором он установлен:

- Проверьте наличие пакетов локализации. Для этого выполните одну из следующих команд в зависимости от используемой операционной системы:

- CentOS, Red Hat Enterprise Linux или SUSE Linux Enterprise Server:

rpm -qa | grep kwts - Ubuntu или Debian:

dpkg -l | grep kwts

- CentOS, Red Hat Enterprise Linux или SUSE Linux Enterprise Server:

- Если у вас установлены пакеты локализации, удалите их. Для этого выполните следующие действия в зависимости от используемой операционной системы:

- CentOS или Red Hat Enterprise Linux.

Выполните команду:

rpm -e kwts-control_xx - SUSE Linux Enterprise Server:

- Выполните команду:

rpm -e kwts-control_xx - Введите

Yи нажмите на клавишу ENTER.

- Выполните команду:

- Ubuntu или Debian.

Выполните команды:

dpkg -r kwts-control-l10n-xxdpkg -P kwts-control-l10n-xx

Здесь

xx– двухбуквенное обозначение языка, например,ru. - CentOS или Red Hat Enterprise Linux.

- Удалите пакет Управляющего или Резервного управляющего сервера. Для этого выполните следующие действия в зависимости от используемой операционной системы:

- CentOS или Red Hat Enterprise Linux.

Выполните команду:

rpm -e kwts-control - SUSE Linux Enterprise Server:

- Выполните команду:

rpm -e kwts-control - Подтвердите удаление пакета. Для этого введите

Yи нажмите на клавишу ENTER.

- Выполните команду:

- Ubuntu или Debian.

Выполните команду:

dpkg -r kwts-control

- CentOS или Red Hat Enterprise Linux.

- Запустите скрипт для удаления всех файлов и директорий. Для этого выполните команду:

/var/opt/kaspersky/kwts-control/cleanup.shОтобразится запрос подтверждения удаления всех файлов и директорий.

- Введите

yesи нажмите на клавишу ENTER. - Если вы используете Ubuntu или Debian, выполните следующую команду:

dpkg -P kwts-control

Удаление завершится.

В началоУстановка и настройка Обрабатывающего сервера

Этот раздел содержит пошаговые инструкции по установке и предварительной настройке Обрабатывающего сервера на отдельном сервере.

Обрабатывающий сервер должен удовлетворять аппаратным и программным требованиям.

Выполняйте действия по установке на том сервере, который вы хотите использовать для Обрабатывающего сервера. Учетная запись должна обладать правами суперпользователя.

Установка пакета Обрабатывающего сервера

Чтобы установить пакет Обрабатывающего сервера, выполните следующие действия:

- Скопируйте пакет

kwts-worker, входящий в комплект поставки, в домашнюю директорию. - Запустите установку пакета Обрабатывающего сервера. Для этого выполните одну из следующих команд в зависимости от используемой операционной системы:

- CentOS, Red Hat Enterprise Linux или SUSE Linux Enterprise Server:

rpm -ivh kwts-worker_6.0.0-<версия пакета>.rpm - Ubuntu или Debian:

dpkg -i kwts-worker_6.0.0-<версия пакета>.deb

- CentOS, Red Hat Enterprise Linux или SUSE Linux Enterprise Server:

- Ожидайте окончания установки.

После окончания установки в командной строке появится сообщение о необходимости запуска скрипта настройки Обрабатывающего сервера.

В началоНастройка Обрабатывающего сервера

Чтобы настроить Обрабатывающий сервер, выполните следующие действия:

- Запустите скрипт настройки Обрабатывающего сервера. Для этого выполните команду:

/opt/kaspersky/kwts-worker/bin/setup.py --install - Выберите язык просмотра Лицензионного соглашения и Политики конфиденциальности. Для этого введите число, расположенное рядом с языком, который вы хотите выбрать, и нажмите на клавишу ENTER.

- Ознакомьтесь с Лицензионным соглашением. Для этого нажмите на клавишу ENTER.

- Нажмите на клавишу q для выхода из режима просмотра.

- Выполните одно из следующих действий:

- Если вы хотите принять условия Лицензионного соглашения, введите

yes. - Если вы хотите отклонить условия Лицензионного соглашения, введите

no.

- Если вы хотите принять условия Лицензионного соглашения, введите

- Нажмите на клавишу ENTER.

Если вы отклонили условия Лицензионного соглашения, установка программы не выполняется.

- Ознакомьтесь с текстом Политики конфиденциальности. Для этого нажмите на клавишу ENTER.

- Нажмите на клавишу q для выхода из режима просмотра.

- Выполните одно из следующих действий:

- Если вы хотите принять условия Политики конфиденциальности, введите

yes. - Если вы хотите отклонить условия Политики конфиденциальности, введите

no.

- Если вы хотите принять условия Политики конфиденциальности, введите

- Нажмите на клавишу ENTER.

Если вы отклонили условия Политики конфиденциальности, установка программы не выполняется.

- Введите IP-адрес сетевого интерфейса для приема входящего соединения для взаимодействия с другими серверами локальной сети и нажмите на клавишу ENTER.

По умолчанию используется текущий активный IP-адрес.

- Укажите порт для взаимодействия с другими серверами локальной сети и нажмите на клавишу ENTER.

Рекомендуется использовать значение по умолчанию: 9046.

Настройка Обрабатывающего сервера будет завершена. После этого вам нужно добавить Обрабатывающий сервер в кластер для управления через веб-интерфейс программы.

В началоСоздание файла автоматической настройки Обрабатывающего сервера

Вы можете создать файл автоматической настройки, содержащий параметры сервера. Вы можете использовать этот файл для автоматической настройки других серверов с такой же ролью.

Чтобы создать файл автоматической настройки, выполните команду:

/opt/kaspersky/kwts-worker/bin/setup.py --create-auto-install=<полный путь к файлу для сохранения параметров>

Во время создания файла автоматической настройки текущие параметры сервера не будут изменены.

Если указанный файл автоматической настройки уже существует, его содержимое будет перезаписано.

В началоЗапуск автоматической настройки Обрабатывающего сервера

Вы можете выполнить автоматическую настройку Обрабатывающего сервера с помощью файла автоматической настройки.

Чтобы запустить автоматическую настройку Обрабатывающего сервера, выполните следующую команду:

/opt/kaspersky/kwts-worker/bin/setup.py --auto-install=<полный путь к файлу автоматической настройки>

Параметры файла автоматической настройки Обрабатывающего сервера приведены в таблице ниже.

Параметры файла автоматической настройки Обрабатывающего сервера

Параметр |

Описание |

Возможные значения |

|---|---|---|

|

Согласие с условиями Лицензионного соглашения. |

|

|

Согласие с условиями Политики конфиденциальности. |

|

|

Назначение серверу роли Обрабатывающий сервер. |

|

|

Выбор IP-адреса Обрабатывающего сервера. |

|

|

Выбор порта для взаимодействия с другими серверами локальной сети. Рекомендуется использовать значение по умолчанию: 9046. |

|

Установка сервиса Squid

Если вы используете отдельный прокси-сервер, по умолчанию Kaspersky Web Traffic Security не обеспечивает шифрование ICAP-трафика и аутентификацию ICAP-клиентов. Администратору программы необходимо самостоятельно обеспечить безопасное сетевое соединение между вашим прокси-сервером и Kaspersky Web Traffic Security с помощью туннелирования трафика или средствами iptables.

Вы можете не использовать отдельный прокси-сервер и вместо него установить сервис Squid на один или несколько Обрабатывающих серверов.

Чтобы установить сервис

, выполните следующие действия:- Установите пакет сервиса Squid. Для этого выполните одну из следующих команд в зависимости от используемой операционной системы:

- CentOS или Red Hat Enterprise Linux:

yum install -y squid - SUSE Linux Enterprise Server:

zypper install squid - Ubuntu или Debian:

apt-get install squid

- CentOS или Red Hat Enterprise Linux:

- Добавьте сервис Squid в автозагрузку. Для этого выполните команду:

systemctl enable squid - Запустите сервис Squid. Для этого выполните команду:

service squid start - Проверьте статус сервиса Squid. Для этого выполните команду:

service squid statusПараметр Active должен содержать значение active (running).

Сервис Squid будет установлен.

В началоНастройка сервиса Squid

Чтобы настроить сервис Squid, выполните следующие действия:

- Измените параметры сервиса Squid. Для этого выполните команды:

echo "icap_enable on" >> /etc/squid/squid.confecho "icap_send_client_ip on" >> /etc/squid/squid.confecho "icap_service is_kav_req reqmod_precache 0 icap://127.0.0.1:1344/av/reqmod" >> /etc/squid/squid.confecho "icap_service is_kav_resp respmod_precache 0 icap://127.0.0.1:1344/av/respmod" >> /etc/squid/squid.confecho "adaptation_access is_kav_req allow all" >> /etc/squid/squid.confecho "adaptation_access is_kav_resp allow all" >> /etc/squid/squid.conf - Перезагрузите сервис Squid. Для этого выполните команду:

service squid restart

Настройка сервиса Squid завершится.

В началоНастройка SSL Bumping в сервисе Squid

Чтобы настроить

в сервисе Squid, выполните следующие действия:- Убедитесь, что используемый сервис Squid поддерживает необходимые опции. Для этого выполните команду:

squid -vПараметр

configure optionsдолжен содержать значения--enable-ssl-crtd и --with-openssl. - Перейдите в директорию сервиса Squid. Для этого выполните команду:

cd /etc/squid - Создайте самоподписанный SSL-сертификат. Для этого выполните команду:

openssl req -new -newkey rsa:2048 -days <количество дней действия сертификата> -nodes -x509 -keyout squidCA.pem -out squidCA.pemОтобразится предложение заполнить поля самоподписанного SSL-сертификата.

- Заполните поля самоподписанного SSL-сертификата.

- Создайте доверенный сертификат для импорта в браузер. Для этого выполните команду:

openssl x509 -in squidCA.pem -outform DER -out squid.der - Импортируйте файл squid.der в браузеры пользователей локальных компьютеров.

Способ импорта файла squid.der в браузер зависит от типа браузера.

- Настройте права на использование файла самоподписанного сертификата. Для этого выполните следующие команды в зависимости от используемой операционной системы:

- CentOS, Red Hat Enterprise Linux или SUSE Linux Enterprise Server:

chown squid:squid squidCA.pemchmod 400 squidCA.pem - Ubuntu или Debian:

chown proxy:proxy squidCA.pemchmod 400 squidCA.pem

- CentOS, Red Hat Enterprise Linux или SUSE Linux Enterprise Server:

- Создайте директорию для будущих сертификатов. Для этого выполните следующие команды в зависимости от используемой операционной системы:

- CentOS или Red Hat Enterprise Linux:

mkdir -p /var/lib/squid/usr/lib64/squid/ssl_crtd -c -s /var/lib/squid/ssl_dbchown -R squid:squid /var/lib/squid - Ubuntu:

mkdir -p /var/lib/squid/usr/lib/squid/ssl_crtd -c -s /var/lib/squid/ssl_dbchown -R proxy:proxy /var/lib/squid - SUSE Linux Enterprise Server:

mkdir -p /var/lib/squid/usr/sbin/ssl_crtd -c -s /var/lib/squid/ssl_dbchown -R squid:squid /var/lib/squid - В операционной системе Debian сервис Squid по умолчанию не поддерживает SSL Bumping. Если сервис Squid был скомпилирован с включенной поддержкой SSL Bumping, вам требуется создать директорию для будущих сертификатов с помощью следующих команд:

mkdir -p /var/lib/squid<путь, указанный при компиляции>/ssl_crtd -c -s /var/lib/squid/ssl_dbchown -R <пользователь, указанный при компиляции>:<группа, указанная при компиляции> /var/lib/squid

- CentOS или Red Hat Enterprise Linux:

- Измените параметры сервиса Squid. Для этого в файле /etc/squid/squid.conf выполните следующие действия:

- Замените

http_port 3128наhttp_port 3128 ssl-bump generate-host-certificates=on dynamic_cert_mem_cache_size=4MB cert=/etc/squid/squidCA.pem. - Добавьте в конец файла следующие строки:

- CentOS или Red Hat Enterprise Linux:

sslcrtd_program /usr/lib64/squid/ssl_crtd -s /var/lib/squid/ssl_db -M 4MBsslcrtd_children 5ssl_bump server-first allsslproxy_cert_error deny all - Ubuntu:

sslcrtd_program /usr/lib/squid/ssl_crtd -s /var/lib/squid/ssl_db -M 4MBsslcrtd_children 5ssl_bump server-first allsslproxy_cert_error deny all - SUSE Linux Enterprise Server:

sslcrtd_program /usr/sbin/ssl_crtd -s /var/lib/squid/ssl_db -M 4MBsslcrtd_children 5ssl_bump server-first allsslproxy_cert_error deny all - Debian (если сервис Squid был скомпилирован с включенной поддержкой SSL Bumping):

sslcrtd_program <путь, указанный при компиляции>/ssl_crtd -s /var/lib/squid/ssl_db -M 4MBsslcrtd_children 5ssl_bump server-first allsslproxy_cert_error deny all

- CentOS или Red Hat Enterprise Linux:

- Если вы хотите исключить из проверки сертификаты для доверенных доменов, добавьте следующие строки:

- CentOS или Red Hat Enterprise Linux:

sslcrtd_program /usr/lib64/squid/ssl_crtd -s /var/lib/squid/ssl_db -M 4MBsslcrtd_children 5ssl_bump server-first allacl BrokenButTrustedServers dstdomain <example.com>sslproxy_cert_error allow BrokenButTrustedServerssslproxy_cert_error deny all - Ubuntu:

sslcrtd_program /usr/lib/squid/ssl_crtd -s /var/lib/squid/ssl_db -M 4MBsslcrtd_children 5ssl_bump server-first allacl BrokenButTrustedServers dstdomain <example.com>sslproxy_cert_error allow BrokenButTrustedServerssslproxy_cert_error deny all - SUSE Linux Enterprise Server:

sslcrtd_program /usr/sbin/squid/ssl_crtd -s /var/lib/squid/ssl_db -M 4MBsslcrtd_children 5ssl_bump server-first allacl BrokenButTrustedServers dstdomain <example.com>sslproxy_cert_error allow BrokenButTrustedServerssslproxy_cert_error deny all - Debian (если сервис Squid был скомпилирован с включенной поддержкой SSL Bumping):

sslcrtd_program <путь, указанный при компиляции>/ssl_crtd -s /var/lib/squid/ssl_db -M 4MBsslcrtd_children 5ssl_bump server-first allacl BrokenButTrustedServers dstdomain <example.com>sslproxy_cert_error allow BrokenButTrustedServerssslproxy_cert_error deny all

- CentOS или Red Hat Enterprise Linux:

- Если вы хотите отключить проверку сертификатов для всех доменов, добавьте следующие строки:

- CentOS или Red Hat Enterprise Linux:

sslcrtd_program /usr/lib64/squid/ssl_crtd -s /var/lib/squid/ssl_db -M 4MBsslcrtd_children 5ssl_bump server-first allsslproxy_cert_error allow allsslproxy_flags DONT_VERIFY_PEER - Ubuntu:

sslcrtd_program /usr/lib/squid/ssl_crtd -s /var/lib/squid/ssl_db -M 4MBsslcrtd_children 5ssl_bump server-first allsslproxy_cert_error allow allsslproxy_flags DONT_VERIFY_PEER - SUSE Linux Enterprise Server:

sslcrtd_program /usr/sbin/squid/ssl_crtd -s /var/lib/squid/ssl_db -M 4MBsslcrtd_children 5ssl_bump server-first allsslproxy_cert_error allow allsslproxy_flags DONT_VERIFY_PEER - Debian (если сервис Squid был скомпилирован с включенной поддержкой SSL Bumping):

sslcrtd_program <путь зависит от настроек при компиляции>/ssl_crtd -s /var/lib/squid/ssl_db -M 4MBsslcrtd_children 5ssl_bump server-first allsslproxy_cert_error allow allsslproxy_flags DONT_VERIFY_PEER

- CentOS или Red Hat Enterprise Linux:

- Замените

- Перезагрузите сервис Squid. Для этого выполните команду:

service squid restart

Настройка SSL Bumping в сервисе Squid будет завершена.

В началоУдаление Обрабатывающего сервера

Чтобы удалить Обрабатывающий сервер, выполните следующие действия:

- Удалите пакет Обрабатывающего сервера. Для этого выполните следующие действия в зависимости от используемой операционной системы:

- CentOS или Red Hat Enterprise Linux.

Выполните команду:

rpm -e kwts-worker - SUSE Linux Enterprise Server:

- Выполните команду:

rpm -e kwts-worker - Подтвердите удаление пакета. Для этого введите

Yи нажмите на клавишу ENTER.

- Выполните команду:

- Ubuntu или Debian.

Выполните команду:

dpkg -r kwts-worker

- CentOS или Red Hat Enterprise Linux.

- Запустите скрипт для удаления всех файлов и директорий Обрабатывающего сервера:

/var/opt/kaspersky/kwts-worker/cleanup.shОтобразится запрос подтверждения удаления всех файлов и директорий Обрабатывающего сервера.

- Введите

yesи нажмите на клавишу ENTER. - Если вы используете Ubuntu или Debian, выполните следующую команду:

dpkg -P kwts-worker

Обрабатывающий сервер будет удален.

В началоНастройка интеграции сервиса Squid с Active Directory

Чтобы иметь возможность управлять доступом пользователей к веб-ресурсам на основе доменных политик безопасности, необходимо настроить интеграцию сервиса Squid с Active Directory.

Интеграция с Active Directory позволяет использовать следующую функциональность программы:

- добавлять пользователей из Active Directory в качестве инициатора срабатывания правила обработки трафика;

- назначать роли пользователям на основе их доменных учетных записей.

Вы можете использовать следующие механизмы аутентификации:

- .

- .

- .

Рекомендуется использовать Kerberos-аутентификацию, так как данный механизм является самым надежным. При NTLM- и Basic-аутентификации злоумышленники могут получить доступ к паролям пользователей, перехватив сетевой трафик.

Настройка Kerberos-аутентификации

Для использования Kerberos-аутентификации необходимо убедиться, что в системе DNS присутствует

для каждого контроллера домена.Выполняйте действия по настройке Kerberos-аутентификации на сервере с сервисом Squid.

Для настройки аутентификации учетная запись должна обладать правами суперпользователя.

Установка пакета Kerberos

Чтобы установить пакет Kerberos, выполните одну из следующих команд в зависимости от используемой операционной системы:

- CentOS или Red Hat Enterprise Linux:

yum install krb5-workstation - SUSE Linux Enterprise Server:

zypper install krb5-client - Ubuntu или Debian:

apt-get install krb5-user

Настройка синхронизации времени

Чтобы настроить синхронизацию времени с NTP-серверами, выполните следующие действия:

- Установите пакет chrony. Для этого выполните одну из следующих команд в зависимости от используемой операционной системы:

- CentOS или Red Hat Enterprise Linux:

yum install -y chrony - SUSE Linux Enterprise Server:

zypper install chrony - Ubuntu или Debian:

apt-get install chrony

- CentOS или Red Hat Enterprise Linux:

- Включите автозапуск сервиса chronyd. Для этого выполните одну из следующих команд в зависимости от используемой операционной системы:

- Ubuntu или Debian:

systemctl enable chrony - Остальные операционные системы:

systemctl enable chronyd

- Ubuntu или Debian:

- В зависимости от используемой операционной системы откройте один из следующих файлов:

- CentOS, Red Hat Enterprise Linux, SUSE Linux Enterprise Server или Debian:

/etc/chrony.conf

- Ubuntu:

/etc/chrony/chrony.conf

- CentOS, Red Hat Enterprise Linux, SUSE Linux Enterprise Server или Debian:

- Добавьте строки с IP-адресами тех NTP-серверов, с которыми вы хотите настроить синхронизацию времени. Например:

server <IP-адрес NTP-сервера> iburst - Закомментируйте (добавьте символ # в начало строки) строки с IP-адресами тех NTP-серверов, которые вы не хотите использовать для синхронизации времени.

- Если для синхронизации времени вы используете контроллер домена Windows, добавьте строку:

maxdistance 16.0 - Сохраните и закройте файл chrony.conf.

- Перезапустите сервис chronyd. Для этого выполните одну из следующих команд в зависимости от используемой операционной системы:

- Ubuntu или Debian:

systemctl restart chrony - Остальные операционные системы:

systemctl restart chronyd

- Ubuntu или Debian:

- Проверьте синхронизацию времени. Для этого выполните команду:

chronyc sources -vЕсли отобразившиеся IP-адреса совпадают с адресами NTP-серверов, которые вы указали в файле chrony.conf, то синхронизация настроена верно.

Синхронизация времени сервера Squid и NTP-серверов будет настроена.

В началоНастройка DNS

Чтобы настроить параметры DNS, выполните следующие действия:

- Укажите IP-адрес DNS-сервера (серверов), который используется для работы с Active Directory, на сервере с сервисом Squid.

Подробнее о способах настройки DNS в различных операционных системах см. в документации к этим операционным системам.

- Убедитесь, что DNS-зона Active Directory доступна. Для этого выполните команду:

dig +short <домен Active Directory>Для использования утилиты dig может потребоваться предварительная установка пакета bind-utils.

Отобразятся A-записи контроллеров домена Active Directory.

- Убедитесь, что для каждого контроллера домена присутствует PTR-запись. Для этого выполните команду:

host <IP-адрес контроллера домена>Для использования утилиты host может потребоваться предварительная установка пакета bind-utils.

Отобразится PTR-запись контроллера домена Active Directory.

- Укажите имя сервера с сервисом Squid. Для этого выполните команду:

hostnamectl set-hostname <имя сервера с сервисом Squid>Имя сервера с сервисом Squid должно совпадать с именем этого сервера на DNS-сервере.

- Добавьте A- и PTR-записи на DNS-сервере Active Directory для сервера с сервисом Squid.

Для создания PTR-записи вам может потребоваться добавить обратную зону.

- Убедитесь, что контроллер домена Active Directory доступен с сервера с сервисом Squid. Для этого выполните команду:

ping <имя контроллера домена Active Directory>Если контроллер домена Active Directory доступен, отобразится успешный обмен пакетами.

- Убедитесь, что сервер с сервисом Squid доступен с контроллера домена Active Directory. Для этого выполните команду:

ping <имя сервера с сервисом Squid>Если сервер с сервисом Squid доступен, отобразится успешный обмен пакетами.

Параметры DNS будут настроены.

В началоСоздание keytab-файла для сервиса Squid

Чтобы создать

для сервиса Squid, выполните следующие действия:- Подключитесь к контроллеру домена Active Directory.

- В оснастке Domains Users and Computers создайте пользователя с именем squid-user.

- Запустите создание keytab-файла для пользователя squid-user. Для этого выполните команду:

C:\Windows\system32\ktpass.exe /princ HTTP/<имя сервера с сервисом Squid>@<realm имя домена Active Directory в верхнем регистре> /mapuser <LDAP-пользователь сервиса Squid>@<realm имя домена Active Directory в верхнем регистре> /crypto <тип шифрования, рекомендуется указать RC4-HMAC-NT> /ptype KRB5_NT_PRINCIPAL /pass <пароль LDAP-пользователя сервиса Squid> /out C:\squid.keytab

Keytab-файл для сервиса Squid будет создан.

В началоНастройка клиентской части Kerberos

Чтобы настроить клиентскую часть Kerberos, выполните следующие действия:

- Переименуйте файл squid.keytab в файл krb5.keytab и переместите в директорию etc. Для этого выполните команду:

mv /tmp/squid.keytab /etc/krb5.keytab - Измените владельца файла krb5.keytab и идентификатор группы на squid. Для этого выполните следующую команду в зависимости от используемой операционной системы:

- CentOS, Red Hat Enterprise Linux или SUSE Linux Enterprise Server:

chown squid:squid squidCA.pem - Ubuntu или Debian:

chown proxy:proxy squidCA.pem

По умолчанию владельцем файла krb5.keytab является суперпользователь.

- CentOS, Red Hat Enterprise Linux или SUSE Linux Enterprise Server:

- Добавьте в начало файла /etc/squid/squid.conf следующие параметры в зависимости от используемой операционной системы:

- CentOS или Red Hat Enterprise Linux:

auth_param negotiate program /usr/lib64/squid/negotiate_kerberos_auth -s HTTP/<имя сервера с сервисом Squid>@<realm Active Directory>auth_param negotiate children 10auth_param negotiate keep_alive onacl lan proxy_auth REQUIREDicap_send_client_username onhttp_access allow lan - SUSE Linux Enterprise Server:

auth_param negotiate program /usr/sbin/negotiate_kerberos_auth -s HTTP/<имя сервера с сервисом Squid>@<realm Active Directory>auth_param negotiate children 10auth_param negotiate keep_alive onacl lan proxy_auth REQUIREDicap_send_client_username onhttp_access allow lan - Ubuntu или Debian:

auth_param negotiate program /usr/lib/squid/negotiate_kerberos_auth -s HTTP/<имя сервера с сервисом Squid>@<realm Active Directory>auth_param negotiate children 10auth_param negotiate keep_alive onacl lan proxy_auth REQUIREDicap_send_client_username onhttp_access allow lan

- CentOS или Red Hat Enterprise Linux:

- Если вы хотите включить запись событий в журнал в режиме отладки, в файле /etc/squid/squid.conf добавьте параметр

-dв первую строку:- CentOS или Red Hat Enterprise Linux:

auth_param negotiate program /usr/lib64/squid/negotiate_kerberos_auth -d -s HTTP/<имя сервера с сервисом Squid>@<realm Active Directory> - SUSE Linux Enterprise Server: