CONNECT-Anfragen verarbeiten

Die Ergebnisse der von der Anwendung ausgeführten Aktionen Blockieren und Umleiten unterscheiden sich zwischen dem Datenverkehr über das HTTPS-Protokoll und dem Datenverkehr über das HTTP-Protokoll. Dem Benutzer wird keine Ablehnungsseite angezeigt und der Benutzer wird nicht zu der angegebenen URL-Adresse weitergeleitet. Stattdessen wird die Verbindung beendet.

Das ist damit verbunden, dass der Computer des Benutzers zum Herstellen verschlüsselter Verbindungen unter Verwendung des HTTPS-Protokolls beim Proxyserver eine Verbindung zum Webserver mithilfe einer HTTP-Mitteilung anfordert, die die CONNECT-Methode enthält (im Folgenden als "CONNECT-Anfrage" bezeichnet). Die Kapazitäten der Proxy-Server, die CONNECT-Anfragen zu verarbeiten und zu beantworten, ist auf der Ebene des HTTP-Protokolls begrenzt. Der Proxyserver wird entweder eine Benachrichtigung über die erfolgreich hergestellte Verbindung senden oder die Verbindung trennen.

Um die Aktionen Blockieren und Umleiten korrekt anzuwenden, müssen Sie die Entschlüsselung von TLS-/SSL-Verbindungen sowie aktivieren und die CONNECT-Methode zu Ausnahmen hinzufügen oder eine Umgehungsregel für sie erstellen. Wenn keine Regeln zur Verarbeitung des Datenverkehrs vorhanden sind, die CONNECT-Anfragen erlauben, wird die Verbindung getrennt.

Das Zulassen von CONNECT-Anfragen kann das Schutzniveau der IT-Infrastruktur des Unternehmens senken. Wenn Sie in einer Regel zur Verarbeitung des Datenverkehrs die CONNECT-Methode zu Ausnahmen hinzufügen möchten, sollten Sie das nur tun, wenn das Anzeigen der Ablehnungsseite und die Umleitung für diese Regel kritisch sind.

Ferner beschreibt dieser Artikels die Funktionen und Unterschiede bei der Verarbeitung von Datenverkehr, der über HTTP unter Verwendung von standardmäßigen HTTP-Mitteilungen übertragen wird, und von Datenverkehr, der über HTTPS übertragen wird, wenn die CONNECT-Anfragen zum Herstellen verschlüsselter Verbindungen verwendet werden.

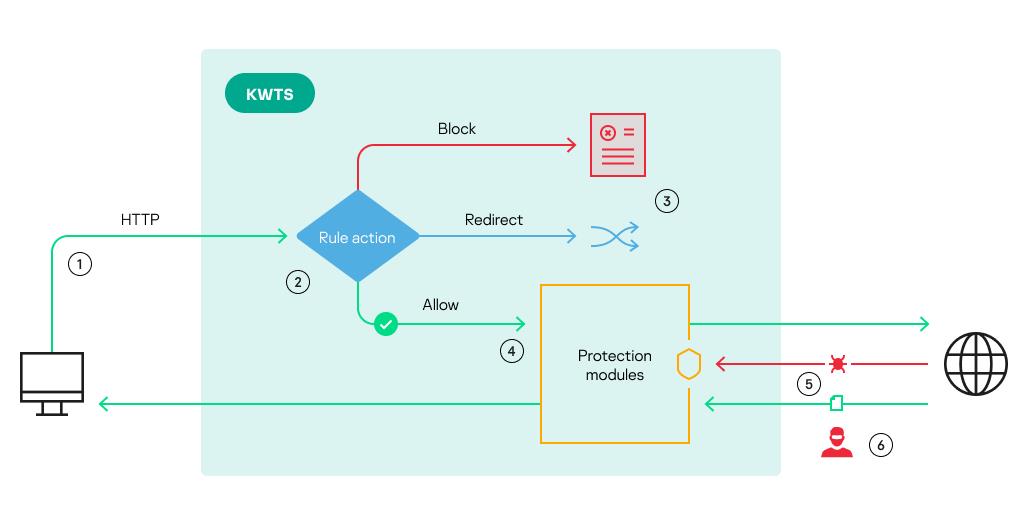

Bearbeitung der Standard-HTTP-Mitteilungen

Der Großteil der HTTP-Methoden (z. B. GET, POST, DELETE, HEAD, OPTIONS, PATCH, PUT, TRACE) ist vorgesehen für den Austausch von Nachrichten zwischen dem Client (d. h. dem Benutzercomputer) und dem Webserver, auf dem die angeforderte Webressource gespeichert ist. Kaspersky Web Traffic Security kann solche HTTP-Nachrichten untersuchen und alle in der Anwendung verfügbaren Aktionen darauf anwenden. In der folgenden Abbildung sind die Prinzipien für die Bearbeitung von HTTP-Mitteilungen in Kaspersky Web Traffic Security dargestellt.

Prinzipien für die Bearbeitung von HTTP-Mitteilungen

Die Nummerierung in der Abbildung entspricht den folgenden Schritten bei der Bearbeitung von standardmäßigen HTTP-Mitteilungen:

- Benutzer ersucht um Zugriff auf eine Webressource. Diese Anfrage wird an den Proxyserver weitergeleitet.

- Die Anwendung prüft, ob die angeforderte Webressource die Kriterien für Zugriffsregeln erfüllt.

- Wird als Ergebnis der Anwendung der Zugriffsregel die Aktion Blockieren ausgeführt, wird dem Benutzer eine Ablehnungsseite angezeigt. Wird die Aktion Umleiten ausgeführt, wird der Benutzer zur angegebenen URL-Adresse umgeleitet.

- Wird als Resultat der angewendeten Zugriffsregel die Aktion Erlauben ausgeführt, untersucht die Anwendung den Datenverkehr anhand der Schutzregeln oder der Standardschutzrichtlinie. Werden keine Bedrohungen erkannt, wird die Benutzeranfrage an den Webserver übertragen.

- Die vom Webserver empfangene Antwort wird auch von den Schutzmodulen auf Viren und andere Bedrohungen überprüft. Werden Bedrohungen erkannt, blockiert die Anwendung den Datenverkehr. Wenn keine Bedrohungen erkannt werden, überträgt es die Antwort des Webservers an den Computer des Benutzers.

- Beim Versuch, einen unautorisierten Zugriff zu erlangen, können Angreifer die Daten abfangen, da der Datenverkehr unverschlüsselt übertragen wird.

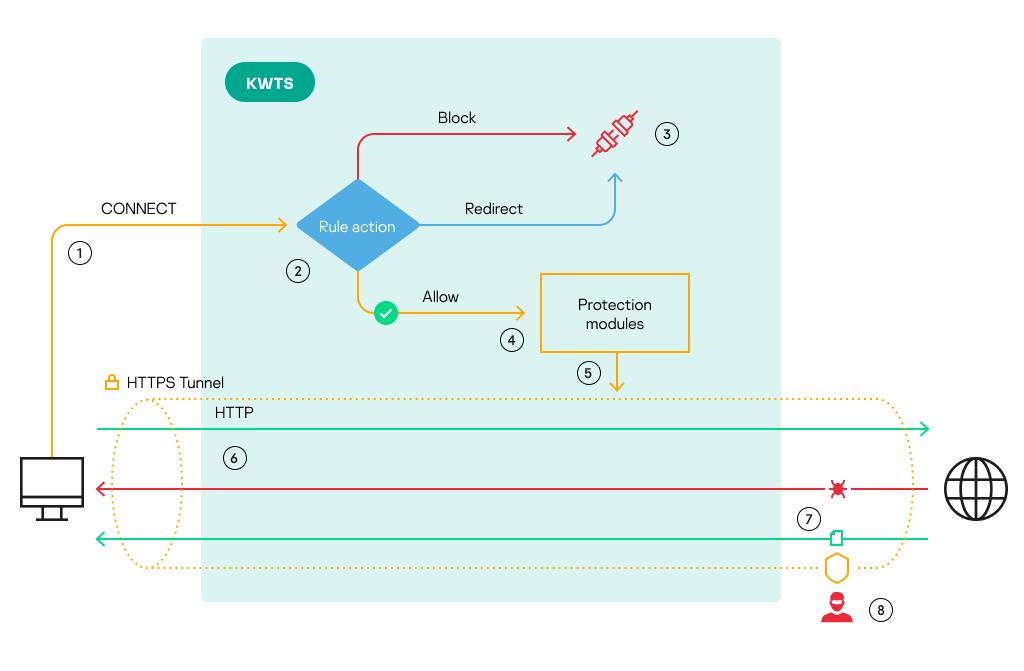

Funktionen bei der Verarbeitung von CONNECT-Anfragen

Beim Versuch, über das HTTPS-Protokoll auf eine Webressource zuzugreifen, sendet der Computer des Benutzers eine CONNECT-Anfrage an den Proxyserver, um eine Verbindung mit dem Webserver herzustellen. Durch den Austausch von Verschlüsselungsparametern und Sicherheitszertifikaten zwischen dem Computer des Benutzers und dem Webserver wird mithilfe des TLS-Protokolls eine getunnelte sichere Verbindung hergestellt. Innerhalb dieses Tunnels tauschen der Client und der Webserver Nachrichten unter Verwendung der Standard-HTTP-Methoden aus (GET, POST usw.). Standardmäßig kann der Proxyserver den Inhalt der verschlüsselten Verbindung nicht analysieren und sich nicht in den Informationsaustausch innerhalb des Tunnels einmischen. Der standardmäßige Bearbeitungsmechanismus von verschlüsselten Verbindungen ist in der folgenden Abbildung dargestellt.

Der standardmäßige Bearbeitungsmechanismus von verschlüsselten Verbindungen

Die Nummerierung in der Abbildung entspricht den folgenden Schritten bei der standardmäßigen Bearbeitung von verschlüsselten Verbindungen:

- Unter Verwendung einer CONNECT-Anfrage fordert der Computer des Benutzers die Organisation eines verschlüsselten Kommunikationskanals mit einem Webserver beim Proxyserver an.

- Die Anwendung prüft, ob die angeforderte Webressource die Kriterien für Zugriffsregeln erfüllt.

- Werden als Ergebnis der Anwendung der Regeln die Aktionen Blockieren und Umleiten ausgeführt, wird die Verbindung beendet. Dem Benutzer wird keine Ablehnungsseite angezeigt und der Benutzer wird nicht zu der angegebenen URL-Adresse weitergeleitet.

- Wird als Resultat der angewendeten Zugriffsregel die Aktion Erlauben ausgeführt, sendet die Anwendung eine CONNECT-Anfrage zur weiteren Verarbeitung durch die Schutzmodule.

- Nach erfolgreicher Überprüfung der CONNECT-Anfrage durch die Schutzmodule bildet der Proxyserver einen verschlüsselten Kommunikationskanal zwischen dem Computer des Benutzers und dem Webserver.

- Innerhalb des verschlüsselten Kommunikationskanals tauscht der Computer des Benutzers regelmäßige HTTP-Mitteilungen mit dem Webserver aus. Dabei kann der Proxyserver nicht auf diese Mitteilungen zugreifen und sie zur Überprüfung an die Schutzmodule senden, da die übertragenen Daten verschlüsselt sind.

- Die Antwort des Webservers wird auch direkt an den Computer des Benutzers übertragen, ohne dass dies von den Schutzmodulen überprüft wird. Das verringert das Schutzniveau der IT-Infrastruktur des Unternehmens, da der Datenverkehr, der Bedrohungen enthält, an den Computer des Benutzers gesendet werden kann.

- Beim Versuch, eine unautorisierten Zugriff zu erlangen, können Angreifer die Daten nicht abfangen, da der Datenverkehr innerhalb des verschlüsselten Kanals übertragen wird.

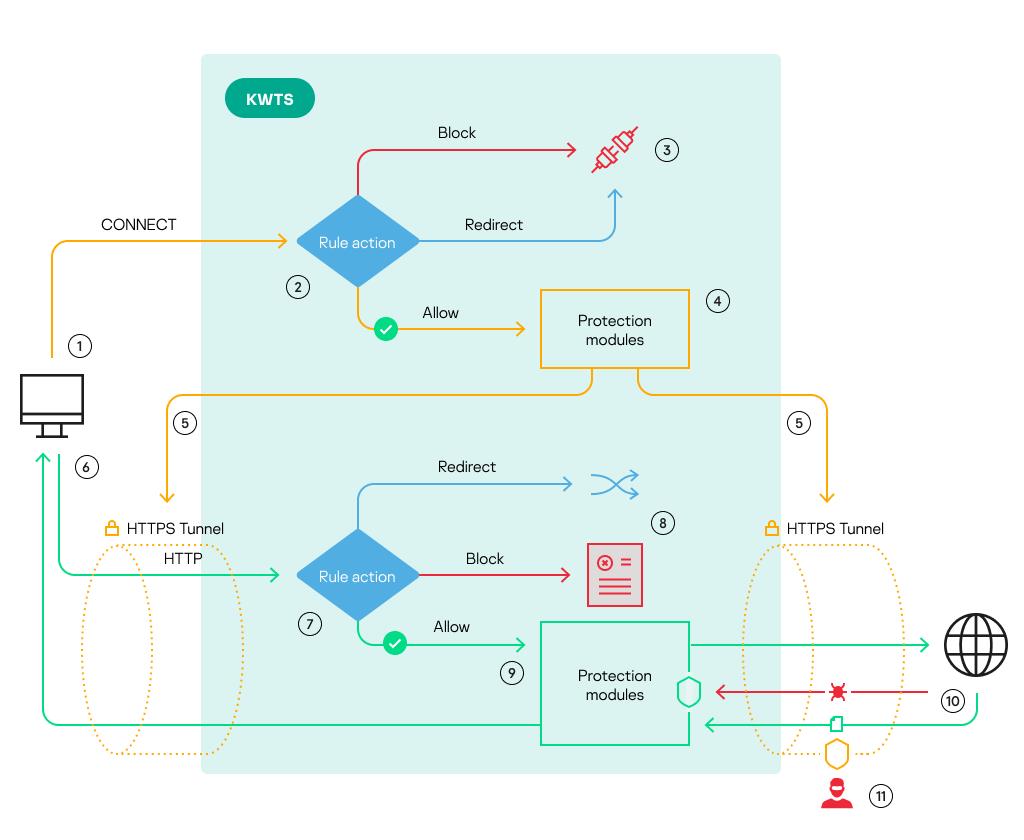

Damit die Anwendung den innerhalb des verschlüsselten Kommunikationskanals mit Sicherheitsmodulen übertragenen Datenverkehr überprüfen kann, müssen Sie die Entschlüsselung von TLS-/SSL-Verbindungen konfigurieren. Der Mechanismus zur Bearbeitung verschlüsselter Verbindungen, wenn die Entschlüsselung von TLS-/SSL-Verbindungen aktiviert ist, wird in der folgenden Abbildung dargestellt.

Der Mechanismus zur Bearbeitung verschlüsselter Verbindungen, wenn die TLS-/SSL-Verbindungsentschlüsselung aktiviert ist

Die Nummerierung in der Abbildung entspricht den folgenden Schritten der Bearbeitung von verschlüsselten Verbindungen bei aktivierter Entschlüsselung von TLS-/SSL-Verbindungen:

- Unter Verwendung einer CONNECT-Anfrage fordert der Computer des Benutzers die Organisation eines verschlüsselten Kommunikationskanals mit einem Webserver beim Proxyserver an.

- Die Anwendung prüft, ob die angeforderte Webressource die Kriterien für Zugriffsregeln erfüllt.

- Werden als Ergebnis der Anwendung der Zugriffsregel die Aktionen Blockieren oder Umleiten ausgeführt, wird die Verbindung beendet. Dem Benutzer wird keine Ablehnungsseite angezeigt und der Benutzer wird nicht zu der angegebenen URL-Adresse weitergeleitet.

- Wird als Resultat der angewendeten Zugriffsregel die Aktion Erlauben ausgeführt, sendet die Anwendung eine CONNECT-Anfrage zur weiteren Verarbeitung durch die Schutzmodule.

- Nach erfolgreicher Überprüfung der CONNECT-Anfrage durch die Schutzmodule werden verschlüsselte Kommunikationskanäle zwischen dem Computer des Benutzers und dem Proxyserver sowie zwischen dem Proxyserver und dem Webserver hergestellt.

- Innerhalb des verschlüsselten Kommunikationskanals tauscht der Computer des Benutzers regelmäßige HTTP-Anfragen mit dem Webserver aus. Die Anwendung erhält Zugriff auf alle übertragenen Daten und kann auf diese Schutzregeln anwenden.

- Die Anwendung prüft, ob die angeforderte Webressource die Kriterien für Zugriffsregeln erfüllt.

- Wird als Ergebnis der Anwendung der Zugriffsregel die Aktion Blockieren ausgeführt, wird dem Benutzer eine Ablehnungsseite angezeigt. Wird die Aktion Umleiten ausgeführt, wird der Benutzer zur angegebenen URL-Adresse umgeleitet.

- Wird als Resultat der angewendeten Zugriffsregel die Aktion Erlauben ausgeführt, untersucht die Anwendung den Datenverkehr anhand der Schutzregeln oder der Standardschutzrichtlinie. Werden keine Bedrohungen erkannt, wird die Benutzeranfrage an den Webserver übertragen.

- Die vom Webserver empfangene Antwort wird auch von den Schutzmodulen auf Viren und andere Bedrohungen überprüft. Werden Bedrohungen erkannt, blockiert die Anwendung den Datenverkehr. Werden keine Bedrohungen erkannt, überträgt sie die Antwort des Webservers über einen verschlüsselten Kommunikationskanal an den Computer des Benutzers.

- Während eines unbefugten Zugriffsversuchs können Angreifer keine Daten abfangen, da der Datenverkehr innerhalb eines verschlüsselten Kommunikationskanals erfolgt.