Содержание

- О Kaspersky Embedded Systems Security 3.3 для Linux

- Подготовка к установке приложения

- Установка приложения

- Развертывание приложения с помощью командной строки

- Установка приложения с помощью командной строки

- Первоначальная настройка приложения в интерактивном режиме

- Выбор языкового стандарта

- Просмотр Лицензионного соглашения и Политики конфиденциальности

- Принятие Лицензионного соглашения

- Принятие Политики конфиденциальности

- Использование Kaspersky Security Network

- Назначение пользователю роли администратора

- Определение типа перехватчика файловых операций

- Включение автоматической настройки SELinux

- Настройка источника обновлений

- Настройка параметров прокси-сервера

- Загрузка баз приложения

- Включение автоматического обновления баз приложения

- Активация приложения

- Первоначальная настройка приложения в автоматическом режиме

- Параметры конфигурационного файла первоначальной настройки

- Установка и настройка Агента администрирования Kaspersky Security Center

- Установка плагинов управления Kaspersky Embedded Systems Security

- Развертывание приложения с помощью Kaspersky Security Center

- Запуск приложения в Astra Linux в режиме замкнутой программной среды

- Настройка разрешающих правил в системе SELinux

- Развертывание приложения с помощью командной строки

- Удаление приложения

- Лицензирование приложения

- Предоставление данных

- Данные, предоставляемые при использовании кода активации

- Данные, предоставляемые при загрузке обновлений с серверов обновлений "Лаборатории Касперского"

- Данные, передаваемые приложению Kaspersky Security Center

- Данные, предоставляемые при переходе по ссылкам из интерфейса приложения

- Данные, предоставляемые при использовании Kaspersky Security Network

- Управление приложением с помощью командной строки

- Запуск и остановка приложения

- Вывод справки о командах

- Включение автоматического дополнения команды kess-control (bash completion)

- Включение вывода событий

- Просмотр информации о приложении

- Описание команд приложения

- Использование фильтра для ограничения результатов запроса

- Экспорт и импорт параметров приложения

- Установка ограничения на использование памяти приложением

- Роли пользователей

- Общие параметры приложения

- Управление задачами приложения с помощью командной строки

- Просмотр списка задач

- Создание задачи

- Изменение параметров задачи с помощью конфигурационного файла

- Изменение параметров задачи с помощью командной строки

- Восстановление заданных по умолчанию параметров задачи

- Запуск и остановка задачи

- Просмотр состояния задачи

- Настройка расписания задачи

- Управление областями проверки из командной строки

- Управление областями исключения из командной строки

- Удаление задачи

- Проверка зашифрованных соединений

- Задача Защита от файловых угроз (File_Threat_Protection, ID:1)

- Задача Поиск вредоносного ПО (Scan_My_Computer, ID:2)

- Задача Выборочная проверка (Scan_File, ID:3)

- Задача Проверка важных областей (Critical_Areas_Scan, ID:4)

- Задача Обновление (Update, ID:6)

- Задача Откат обновления баз (Rollback, ID:7)

- Задача Лицензирование (License, ID:9)

- Задача Управление Хранилищем (Backup, ID:10)

- Задача Контроль целостности системы (System_Integrity_Monitoring, ID:11)

- Задача Управление сетевым экраном (Firewall_Management, ID:12)

- О сетевых пакетных правилах

- О динамических правилах

- О предустановленных именах сетевых зон

- Параметры задачи Управление сетевым экраном

- Добавление сетевого пакетного правила

- Удаление сетевого пакетного правила

- Изменение приоритета выполнения сетевого пакетного правила

- Добавление сетевого адреса в секцию зоны

- Удаление сетевого адреса из секции зоны

- Задача Защита от шифрования (Anti_Cryptor, ID:13)

- Задача Защита от веб-угроз (Web_Threat_Protection, ID:14)

- Задача Контроль устройств (Device_Control, ID:15)

- Задача Проверка съемных дисков (Removable_Drives_Scan, ID:16)

- Задача Защита от сетевых угроз (Network_Threat_Protection, ID:17)

- Задача Проверка контейнеров (Container_Scan, ID:18)

- Задача Выборочная проверка контейнеров (Custom_Container_Scan, ID:19)

- Задача Анализ поведения (Behavior_Detection, ID:20)

- Задача Контроль приложений (Application_Control, ID:21)

- Задача Инвентаризация (Inventory_Scan, ID:22)

- Использование Kaspersky Security Network

- События и отчеты

- Управление приложением с помощью Консоли администрирования

- Запуск и остановка приложения на клиентском устройстве

- Просмотр состояния защиты устройства

- Просмотр параметров приложения

- Обновление баз и модулей приложения

- Управление политиками в Консоли администрирования

- Параметры политики

- Защита от файловых угроз

- Области исключения

- Исключения по процессам

- Управление сетевым экраном

- Защита от веб-угроз

- Защита от сетевых угроз

- Kaspersky Security Network

- Контроль приложений

- Защита от шифрования

- Контроль целостности системы

- Контроль устройств

- Анализ поведения

- Управление задачами

- Проверка съемных дисков

- Параметры прокси-сервера

- Параметры приложения

- Параметры проверки контейнеров

- Параметры сети

- Глобальные исключения

- Исключение памяти процессов

- Параметры Хранилища

- Управление задачами в Консоли администрирования

- Параметры задач

- Проверка соединения с Сервером администрирования вручную. Утилита klnagchk

- Подключение к Серверу администрирования вручную. Утилита klmover

- Удаленная диагностика клиентских устройств. Утилита удаленной диагностики Kaspersky Security Center

- Управление приложением с помощью Kaspersky Security Center Web Console и Kaspersky Security Center Cloud Console

- Вход и выход из Web Console и Cloud Console

- Запуск и остановка приложения на клиентском устройстве

- Просмотр состояния защиты устройства

- Обновление баз и модулей приложения

- Управление политиками в Web Console

- Параметры политики

- Закладка Параметры программы

- Защита от файловых угроз

- Исключения из проверки

- Управление сетевым экраном

- Защита от веб-угроз

- Защита от сетевых угроз

- Kaspersky Security Network

- Защита от шифрования

- Контроль целостности системы

- Контроль приложений

- Контроль устройств

- Окно Доверенные устройства

- Окно Доверенное устройство (Идентификатор устройства)

- Окно Доверенное устройство (Список обнаруженных устройств)

- Окно Типы устройств

- Окно Правила доступа к устройствам

- Окно Правило доступа к устройствам

- Окно Выбор пользователя или группы

- Окно Расписания

- Окно Расписание доступа к устройствам

- Окно Шины подключения

- Анализ поведения

- Управление задачами

- Проверка съемных дисков

- Параметры прокси-сервера

- Параметры приложения

- Параметры проверки контейнеров

- Параметры сети

- Глобальные исключения

- Параметры Хранилища

- Управление задачами в Web Console

- Параметры задач

- Настройка удаленной диагностики клиентских устройств

- Управление приложением с помощью графического пользовательского интерфейса

- Проверка целостности компонентов приложения

- Обращение в Службу технической поддержки

- Приложения

- Приложение 1. Оптимизация потребления ресурсов

- Приложение 2. Конфигурационные файлы приложения

- Конфигурационные файлы параметров приложения

- Правила редактирования конфигурационных файлов задач приложения

- Конфигурационный файл задачи Защита от файловых угроз

- Конфигурационный файл задачи Поиск вредоносного ПО

- Конфигурационный файл задачи Выборочная проверка

- Конфигурационный файл задачи Проверка важных областей

- Конфигурационный файл задачи Обновление

- Конфигурационный файл задачи Управление Хранилищем

- Конфигурационный файл задачи Контроль целостности системы

- Конфигурационный файл задачи Управление сетевым экраном

- Конфигурационный файл задачи Защита от шифрования

- Конфигурационный файл задачи Защита от веб-угроз

- Конфигурационный файл задачи Контроль устройств

- Конфигурационный файл задачи Проверка съемных дисков

- Конфигурационный файл задачи Защита от сетевых угроз

- Конфигурационный файл задачи Проверка контейнеров

- Конфигурационный файл задачи Анализ поведения

- Конфигурационный файл задачи Контроль приложений

- Конфигурационный файл задачи Инвентаризация

- Приложение 3. Коды возврата командной строки

- Источники информации о приложении

- Глоссарий

- Активация приложения

- Активная политика

- Активный ключ

- База вредоносных веб-адресов

- База фишинговых веб-адресов

- Базы приложения

- Группа администрирования

- Групповая задача

- Групповая политика

- Доверенная зона

- Доверенное устройство

- Зараженный объект

- Исключение

- Лечение объектов

- Лицензионный сертификат

- Лицензия

- Ложное срабатывание

- Маска файла

- Объекты автозапуска

- Параметры приложения

- Подписка

- Политика

- Прокси-сервер

- Резервный ключ

- Сервер администрирования

- Серверы обновлений "Лаборатории Касперского"

- Информация о стороннем коде

- Уведомления о товарных знаках

О Kaspersky Embedded Systems Security 3.3 для Linux

Приложение Kaspersky Embedded Systems Security 3.3 для Linux (далее также Kaspersky Embedded Systems Security, приложение) осуществляет защиту устройств под управлением операционных систем Linux от различного вида угроз, сетевых и мошеннических атак.

Приложение не предназначено для использования в технологических процессах, в которых применяются автоматизированные системы управления. Для защиты устройств в таких системах рекомендуется использовать приложение Kaspersky Industrial CyberSecurity for Linux Nodes.

Приложение позволяет:

- Проверять объекты файловой системы, расположенные на локальных дисках вашего устройства, а также смонтированные и разделяемые ресурсы, доступ к которым предоставляется по протоколам SMB и NFS.

- Проверять объекты файловой системы как в реальном времени с помощью задачи Защита от файловых угроз, так и по требованию с помощью задач проверки.

- Проверять объекты автозапуска, загрузочные секторы, память процессов и память ядра.

- Обнаруживать зараженные объекты и обезвреживать обнаруженные в них угрозы.

- Автоматически выбирать действие для нейтрализации угрозы.

- Сохранять резервные копии файлов перед лечением или удалением и восстанавливать файлы из резервных копий.

- Управлять задачами и настраивать их параметры.

- Добавлять ключи и активировать приложение с помощью кодов активации.

- Обновлять приложение с помощью пакетов обновлений.

- Обновлять базы приложения с серверов обновлений "Лаборатории Касперского", через Сервер администрирования или из указанного пользователем источника по расписанию и по требованию.

- Использовать базы приложения для поиска и лечения зараженных файлов. Во время процесса проверки приложение анализирует каждый файл на наличие угрозы: сравнивает код файла с кодом конкретной угрозы и ищет возможные совпадения.

- Отслеживать целостность системы или указанных файлов и сообщать об изменениях. Контроль целостности системы может выполняться в режиме постоянного мониторинга и в режиме проверки по требованию.

- Управлять сетевым экраном операционной системы и восстанавливать набор правил сетевого экрана, если он был изменен.

- Защищать файлы в локальных директориях с сетевым доступом по протоколам SMB/NFS от удаленного вредоносного шифрования.

- Анализировать трафик, передаваемый на устройства пользователей по протоколам HTTP/HTTPS и FTP, и проверять, являются ли веб-адреса вредоносными или фишинговыми.

- Настраивать гибкие ограничения доступа к запоминающим устройствам (жестким дискам, съемным дискам, CD/DVD-приводам), оборудованию для передачи данных (модемам), устройствам преобразования данных (принтерам) и интерфейсам подключения устройств (USB, FireWire).

- Проверять съемные диски при подключении к вашему устройству.

- Проверять входящий сетевой трафик на активность, характерную для сетевых атак.

- Проверять контейнеры, образы и пространства имен.

- Получать информацию о действиях приложений на вашем устройстве.

- Настраивать параметры проверки зашифрованных соединений.

- Контролировать запуск приложений и ограничивать доступ к приложениям на устройствах пользователей, что позволяет снизить риск заражения клиентских устройств.

- Получать информацию обо всех исполняемых файлах приложений, установленных на клиентских устройствах, с помощью задачи Инвентаризация, что может быть полезно, например, для создания правил контроля приложений.

- Использовать Kaspersky Security Network. Использование данных Kaspersky Security Network обеспечивает более высокую скорость реакции приложения Kaspersky Embedded Systems Security на различные угрозы, повышает эффективность работы некоторых компонентов защиты, а также снижает вероятность ложных срабатываний.

- Разрешать пользователям без root-прав управлять функциями приложения.

- Уведомлять администратора о событиях, произошедших во время работы приложения.

- Проверять целостность компонентов приложения с помощью утилиты проверки целостности.

Вы можете управлять приложением Kaspersky Embedded Systems Security следующими способами:

- С помощью команд управления из командной строки.

- С помощью Консоли администрирования Kaspersky Security Center.

- С помощью Kaspersky Security Center Web Console и Kaspersky Security Center Cloud Console.

- С помощью графического пользовательского интерфейса.

Функциональность обновлений (включая обновления антивирусных сигнатур и обновления кодовой базы), а также функциональность KSN могут быть недоступны в приложении на территории США.

Комплект поставки

В комплект поставки входит дистрибутив приложения Kaspersky Embedded Systems Security, содержащий следующие файлы:

- kess-3.3.0-<номер сборки>.i386.rpm, kess_3.3.0-<номер сборки>_i386.deb

Содержат основные файлы приложения. Пакеты могут быть установлены на 32-битные операционные системы в соответствии с типом менеджера пакетов.

- kess-3.3.0-<номер сборки>.x86_64.rpm, kess_3.3.0-<номер сборки>_amd64.deb

Содержат основные файлы приложения. Пакеты могут быть установлены на 64-битные операционные системы в соответствии с типом менеджера пакетов.

- kess-gui-3.3.0-<номер сборки>.i386.rpm, kess-gui_3.3.0-<номер сборки>_i386.deb

Содержат файлы графического интерфейса приложения. Пакеты могут быть установлены на 32-битные операционные системы в соответствии с типом менеджера пакетов.

- kess-gui-3.3.0-<номер сборки>.x86_64.rpm, kess-gui_3.3.0-<номер сборки>_amd64.deb

Содержат файлы графического интерфейса приложения. Пакеты могут быть установлены на 64-битные операционные системы в соответствии с типом менеджера пакетов.

- kess-3.3.0.<номер сборки>.zip

Содержит файлы, используемые в процедуре удаленной установки приложения с помощью Kaspersky Security Center, включая файлы license.<ID языка> и ksn_license.<ID языка>.

- ksn_license.<ID языка>

Содержит текст Положения о Kaspersky Security Network.

- license.<ID языка>

Содержит текст Лицензионного соглашения. В Лицензионном соглашении указано, на каких условиях вы можете пользоваться приложением.

Самостоятельное изменение файлов приложения способами, не описанными в документации к приложению или в рекомендациях специалистов Службы технической поддержки, может привести к замедлению и сбоям в работе приложения и операционной системы, снижению уровня защиты вашего устройства, а также к нарушению доступности и целостности обрабатываемой информации, а также включению отсылки дополнительных статистик KSN.

В начало

Аппаратные и программные требования

Приложение Kaspersky Embedded Systems Security имеет следующие аппаратные и программные требования:

Минимальные аппаратные требования:

- процессор Core 2 Duo 1.86 ГГц или выше;

- раздел подкачки не менее 1 ГБ;

- 1 ГБ оперативной памяти для 32-битных операционных систем, 2 ГБ оперативной памяти для 64-битных операционных систем;

- 4 ГБ свободного места на жестком диске для установки приложения и хранения временных файлов и файлов журналов.

Программные требования:

- Поддерживаемые 32-битные операционные системы:

- Debian GNU/Linux 10.1 и выше.

- Debian GNU/Linux 11.0 и выше.

- Mageia 4.

- Альт 8 СП Рабочая Станция.

- Альт 8 СП Сервер.

- Альт Образование 10.

- Альт Рабочая Станция 10.

- Поддерживаемые 64-битные операционные системы:

- AlmaLinux OS 8 и выше.

- AlmaLinux OS 9 и выше.

- AlterOS 7.5 и выше.

- Amazon Linux 2.

- Astra Linux Common Edition 2.12.

- Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.5).

- Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6).

- Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.7).

- Astra Linux Special Edition РУСБ.10015-16 (исполнение 1) (очередное обновление 1.6).

- CentOS 7.2 и выше.

- CentOS Stream 9.

- Debian GNU/Linux 10.1 и выше.

- Debian GNU/Linux 11.0 и выше.

- EMIAS 1.0 и выше.

- EulerOS 2.0 SP5.

- Linux Mint 20.3 и выше.

- Linux Mint 21.1.

- openSUSE Leap 15.0 и выше.

- Oracle Linux 7.3 и выше.

- Oracle Linux 8.0 и выше.

- Oracle Linux 9.0 и выше.

- Red Hat Enterprise Linux 7.2 и выше.

- Red Hat Enterprise Linux 8.0 и выше.

- Red Hat Enterprise Linux 9.0 и выше.

- Rocky Linux 8.5 и выше.

- Rocky Linux 9.1.

- SUSE Linux Enterprise Server 12.5 и выше.

- SUSE Linux Enterprise Server 15 и выше.

- Ubuntu 20.04 LTS.

- Ubuntu 22.04 LTS.

- Альт 8 СП Рабочая станция.

- Альт 8 СП Сервер.

- Альт Образование 10.

- Альт Рабочая Станция 10.

- Альт Сервер 10.

- Атлант, сборка Alcyone, версия 2022.02.

- Гослинукс 7.17.

- Гослинукс 7.2.

- РЕД ОС 7.3.

- РОСА "Кобальт" 7.9.

- РОСА "Хром" 12.

Из-за ограничений технологии fanotify приложение не поддерживает работу со следующими файловыми системами: autofs, binfmt_misc, cgroup, configfs, debugfs, devpts, devtmpfs, fuse, fuse.gvfsd-fuse, gvfs, hugetlbfs, mqueue, nfsd, proc, parsecfs, pipefs, pstore, usbfs, rpc_pipefs, securityfs, selinuxfs, sysfs, tracefs.

Поддерживаемые версии Kaspersky Security Center

Приложение Kaspersky Embedded Systems Security совместимо с приложением Kaspersky Security Center следующих версий:

- Kaspersky Security Center 14. Поддерживается управление приложением Kaspersky Embedded Systems Security через Консоль администрирования с помощью MMC-плагина управления и через Kaspersky Security Center Web Console с помощью веб-плагина управления.

- Kaspersky Security Center 14 Linux. Поддерживается управление приложением Kaspersky Embedded Systems Security через Kaspersky Security Center Web Console с помощью веб-плагина управления.

Kaspersky Security Center на базе Linux имеет в составе версию Сервера администрирования, предназначенную для установки на устройство с операционной системой Linux. Взаимодействие с Сервером администрирования Kaspersky Security Center Linux осуществляется с помощью Kaspersky Security Center Web Console. Подробнее о Kaspersky Security Center Linux см. в документации Kaspersky Security Center Linux.

В Kaspersky Security Center 14 Linux недоступны некоторые функциональные возможности Kaspersky Security Center 14, например, функции, связанные с использованием Kaspersky Security Network. Вы можете управлять использованием Kaspersky Security Network с помощью Kaspersky Security Center на базе Windows.

- Kaspersky Security Center 14.2. Поддерживается управление приложением Kaspersky Embedded Systems Security через Консоль администрирования с помощью MMC-плагина управления и через Kaspersky Security Center Web Console с помощью веб-плагина управления.

- Kaspersky Security Center 14.2 Linux. Поддерживается управление приложением Kaspersky Embedded Systems Security через Kaspersky Security Center Web Console с помощью веб-плагина управления.

- Kaspersky Security Center 15 Linux. Поддерживается управление приложением Kaspersky Embedded Systems Security через Kaspersky Security Center Web Console с помощью веб-плагина управления.

Подготовка к установке приложения

Перед началом установки приложения Kaspersky Embedded Systems Security вам нужно выполнить следующие действия:

- Проверить соответствие вашего устройства аппаратным и программным требованиям приложения.

- Убедиться в том, что на вашем устройстве не установлено стороннее антивирусное программное обеспечение.

- Убедиться в том, что на вашем устройстве не установлено приложение Kaspersky Endpoint Agent для Linux. Если приложение Kaspersky Endpoint Agent для Linux установлено, во время установки отобразится сообщение о необходимости удалить его вручную.

- Убедиться в том, что на вашем устройстве установлен интерпретатор языка Perl версии 5.10 или выше.

- Убедиться в том, что на вашем устройстве установлены пакеты для компиляции программ и запуска задач (gcc, binutils, glibc, glibc-devel, make) на операционных системах, не поддерживающих технологию fanotify.

- Убедиться в том, что на вашем устройстве установлен пакет с заголовочными файлами ядра операционной системы для компиляции модулей Kaspersky Embedded Systems Security на операционных системах, не поддерживающих технологию fanotify.

- Для работы плагина управления Kaspersky Embedded Systems Security на Сервере администрирования Kaspersky Security Center требуется установить Microsoft Visual C++ 2015 Redistributable Update 3 RC (см. https://www.microsoft.com/ru-ru/download/details.aspx?id=52685).

- В операционной системе SUSE Linux Enterprise Server 15 требуется установить пакет insserv-compat.

- В операционной системе Red Hat Enterprise Linux 9 требуется установить системный пакет initscripts.

- В операционных системах Red Hat Enterprise Linux 8 и РЕД ОС требуется установить пакет perl-Getopt-Long.

- В операционных системах Red Hat Enterprise Linux и РЕД ОС требуется установить пакет perl-File-Copy, который требуется для работы скрипта первоначальной настройки приложения, но по умолчанию может отсутствовать.

- В операционных системах РЕД ОС требуется установить пакет perl-locale.

- В операционных системах Astra Linux по умолчанию включен запрет трассировки ptrace (Disable ptrace capability), который может влиять на работу приложения Kaspersky Embedded Systems Security. Для корректной работы Kaspersky Embedded Systems Security рекомендуется отключить запрет трассировки ptrace при установке Astra Linux. Если Astra Linux уже установлена, инструкцию по включению и выключению этого режима см. на сайте Справочного центра Astra Linux (Настройка механизмов защиты и блокировок, раздел Блокировка трассировки ptrace).

- Для работы задач Управление сетевым экраном, Защита от веб-угроз и Защита от сетевых угроз требуется установить на вашем устройстве пакет утилит iptables.

Установка приложения

Перед началом установки приложения Kaspersky Embedded Systems Security требуется выполнить подготовку к установке.

Сценарий ниже описывает установку и первоначальную настройку приложения Kaspersky Embedded Systems Security, а также установку и настройку Агента администрирования Kaspersky Security Center и установку плагинов управления Kaspersky Embedded Systems Security.

Установка и первоначальная настройка приложений Kaspersky Embedded Systems Security и Kaspersky Security Center состоит из следующих этапов:

- Установка и первоначальная настройка Агента администрирования

Если вы планируете управлять приложением Kaspersky Embedded Systems Security с помощью Kaspersky Security Center, установите Агент администрирования Kaspersky Security Center и настройте его параметры.

- Установка плагинов управления Kaspersky Embedded Systems Security

Если вы планируете управлять приложением Kaspersky Embedded Systems Security с помощью Kaspersky Security Center, установите следующие плагины управления Kaspersky Embedded Systems Security в зависимости от консоли управления, которую вы хотите использовать для взаимодействия с Kaspersky Security Center:

- MMC-плагин управления Kaspersky Embedded Systems Security позволяет управлять работой приложения через Консоль администрирования Kaspersky Security Center;

- веб-плагин управления Kaspersky Embedded Systems Security позволяет управлять работой приложения через Kaspersky Security Center Cloud Console и Kaspersky Security Center Web Console.

- Установка пакетов приложения и графического пользовательского интерфейса

Kaspersky Embedded Systems Security и графический пользовательский интерфейс распространяются в пакетах форматов DEB и RPM. Установите Kaspersky Embedded Systems Security и, если требуется, графический пользовательский интерфейс из пакетов требуемого формата.

Вы можете выполнить установку с помощью командной строки или через Kaspersky Security Center, используя Консоль администрирования или Kaspersky Security Center Web Console.

- Первоначальная настройка Kaspersky Embedded Systems Security

Выполнение первоначальной настройки требуется для включения защиты клиентского устройства.

Если вы установили приложение Kaspersky Embedded Systems Security с помощью командной строки, запустите скрипт первоначальной настройки или выполните первоначальную настройку в автоматическом режиме.

Если вы установили приложение Kaspersky Embedded Systems Security с помощью Kaspersky Security Center, выполните подготовку приложения к работе и активируйте приложение.

Развертывание приложения с помощью командной строки

Приложение Kaspersky Embedded Systems Security распространяется в пакетах форматов DEB и RPM. Предусмотрены отдельные пакеты для приложения и графического пользовательского интерфейса.

Вы можете выполнить следующие действия при установке приложения:

- Установить пакет приложения без графического пользовательского интерфейса.

- Установить пакет графического пользовательского интерфейса.

Невозможно установить пакет графического пользовательского интерфейса на клиентское устройство, на котором не установлен пакет приложения.

Если версия менеджера пакетов apt ниже 1.1.Х, требуется использовать для установки менеджер пакетов dpkg/rpm (в зависимости от операционной системы).

После завершения установки приложения с помощью командной строки требуется выполнить первоначальную настройку приложения путем запуска скрипта первоначальной настройки или в автоматическом режиме.

Установка приложения с помощью командной строки

Установка пакета приложения без графического пользовательского интерфейса

Чтобы установить Kaspersky Embedded Systems Security из пакета формата RPM на 32-битную операционную систему, выполните следующую команду:

# rpm -i kess-3.3.0-<номер сборки>.i386.rpm

Чтобы установить Kaspersky Embedded Systems Security из пакета формата RPM на 64-битную операционную систему, выполните следующую команду:

# rpm -i kess-3.3.0-<номер сборки>.x86_64.rpm

Чтобы установить Kaspersky Embedded Systems Security из пакета формата DEB на 32-битную операционную систему, выполните следующую команду:

# apt-get install ./kess_3.3.0-<номер сборки>_i386.deb

Чтобы установить Kaspersky Embedded Systems Security из пакета формата DEB на 64-битную операционную систему, выполните следующую команду:

# apt-get install ./kess_3.3.0-<номер сборки>_amd64.deb

Установка пакета графического интерфейса

Чтобы установить графический пользовательский интерфейс из пакета формата RPM на 32-битную операционную систему, выполните следующую команду:

# rpm -i kess-gui-3.3.0-<номер сборки>.i386.rpm

Чтобы установить графический пользовательский интерфейс из пакета формата RPM на 64-битную операционную систему, выполните следующую команду:

# rpm -i kess-gui-3.3.0-<номер сборки>.x86_64.rpm

Чтобы установить графический пользовательский интерфейс из пакета формата DEB на 32-битную операционную систему, выполните следующую команду:

# apt-get install ./kess-gui_3.3.0-<номер сборки>_i386.deb

Чтобы установить графический пользовательский интерфейс из пакета формата DEB на 64-битную операционную систему, выполните следующую команду:

# apt-get install ./kess-gui_3.3.0-<номер сборки>_amd64.deb

Первоначальная настройка приложения в интерактивном режиме

После установки приложения Kaspersky Embedded Systems Security с помощью командной строки требуется выполнить первоначальную настройку приложения, запустив скрипт первоначальной настройки. Скрипт первоначальной настройки входит в комплект поставки приложения Kaspersky Embedded Systems Security.

Выполнение первоначальной настройки после установки приложения с помощью командной строки требуется для включения защиты клиентского устройства.

Чтобы запустить скрипт первоначальной настройки приложения Kaspersky Embedded Systems Security, выполните следующую команду:

# /opt/kaspersky/kess/bin/kess-setup.pl

Скрипт первоначальной настройки требуется запускать с root-правами после завершения установки пакета приложения Kaspersky Embedded Systems Security. Скрипт пошагово запрашивает значения параметров приложения Kaspersky Embedded Systems Security. Завершение работы скрипта и освобождение консоли означает, что процесс первоначальной настройки приложения завершен.

Чтобы проверить код возврата, выполните следующую команду:

echo $?

Если команда вернула код 0, первоначальная настройка приложения успешно завершена.

Приложение Kaspersky Embedded Systems Security обеспечивает защиту устройства только после обновления баз приложения.

Выбор языкового стандарта

На этом шаге приложение выводит список обозначений поддерживаемых языковых стандартов в формате, определенном в RFC 3066.

Вам нужно указать языковой стандарт в том формате, в котором он приведен в списке обозначений. Этот стандарт будет использоваться для локализации событий приложения, отправляемых в Kaspersky Security Center, а также для локализации текстов Лицензионного соглашения, Политики конфиденциальности и Положения о Kaspersky Security Network.

Локализация графического интерфейса и командной строки приложения зависит от локализации, указанной в переменной окружения LANG. Если в переменной окружения LANG указана локализация, которую приложение Kaspersky Embedded Systems Security не поддерживает, то графический интерфейс и командная строка отображаются в английской локализации.

Просмотр Лицензионного соглашения и Политики конфиденциальности

На этом шаге вам нужно ознакомиться с текстом Лицензионного соглашения, которое заключается между вами и "Лабораторией Касперского" и Политики конфиденциальности, которая описывает обработку и передачу данных.

В начало

Принятие Лицензионного соглашения

На этом шаге вам нужно принять или отклонить условия Лицензионного соглашения.

После выхода из режима просмотра введите одно из следующих значений:

yes(илиy), если вы принимаете условия Лицензионного соглашения.no(илиn), если вы не принимаете условия Лицензионного соглашения.

Если вы не согласны с условиями Лицензионного соглашения, процесс настройки приложения Kaspersky Embedded Systems Security прерывается.

В начало

Принятие Политики конфиденциальности

На этом шаге вам нужно принять или отклонить условия Политики конфиденциальности.

После выхода из режима просмотра введите одно из следующих значений:

yes(илиy), если вы принимаете условия Политики конфиденциальности.no(илиn), если вы не принимаете условия Политики конфиденциальности.

Если вы не согласны с условиями Политики конфиденциальности, процесс настройки приложения Kaspersky Embedded Systems Security прерывается.

В начало

Использование Kaspersky Security Network

На этом шаге вам нужно принять или отклонить условия использования Kaspersky Security Network. Файл ksn_license.<ID языка> с текстом Положения о Kaspersky Security Network находится в директории /opt/kaspersky/kess/doc/.

Введите одно из следующих значений:

yes(илиy), если вы принимаете условия Положения о Kaspersky Security Network. Будет включен KSN с отправкой статистики (расширенный режим KSN).no(илиn), если вы не принимаете условия Положения о Kaspersky Security Network.

Отказ от использования Kaspersky Security Network не прерывает процесс установки приложения Kaspersky Embedded Systems Security. Вы можете включить, выключить или изменить режим Kaspersky Security Network в любой момент.

В начало

Назначение пользователю роли администратора

На этом шаге вы можете назначить пользователю роль администратора (admin).

Введите имя пользователя, которому вы хотите назначить роль администратора.

Вы можете назначить пользователю роль администратора позже в любой момент.

В начало

Определение типа перехватчика файловых операций

На этом шаге определяется тип перехватчика файловых операций для используемой операционной системы. Для операционных систем, не поддерживающих технологию fanotify, будет запущена компиляция модуля ядра.

Если в процессе компиляции модуля ядра не обнаружены необходимые пакеты, приложение Kaspersky Embedded Systems Security предлагает установить их. Если скачать пакеты не удалось, выводится сообщение об ошибке.

При наличии всех необходимых пакетов модуль ядра будет автоматически скомпилирован при запуске задачи Защита от файловых угроз.

Вы можете выполнить компиляцию модуля ядра позже, после завершения первоначальной настройки приложения Kaspersky Embedded Systems Security.

В начало

Включение автоматической настройки SELinux

Этот шаг отображается, только если в вашей операционной системе установлена система SELinux.

На этом шаге вы можете включить автоматическую настройку системы SELinux для работы с приложением Kaspersky Embedded Systems Security.

Введите yes, чтобы включить автоматическую настройку системы SELinux. Если не удалось настроить систему SELinux автоматически, приложение выводит сообщение об ошибке и предлагает пользователю настроить систему SELinux вручную.

Введите no, если вы не хотите, чтобы приложение автоматически настроило систему SELinux.

По умолчанию приложение предлагает значение yes.

Если требуется, вы можете вручную настроить систему SELinux для работы с приложением позже, после завершения первоначальной настройки приложения Kaspersky Embedded Systems Security.

В начало

Настройка источника обновлений

На этом шаге вам нужно указать источники обновлений баз и модулей приложения.

Введите одно из следующих значений:

KLServers– приложение получает обновления с одного из серверов обновлений "Лаборатории Касперского".SCServer– приложение загружает обновления на защищаемое устройство с установленного в вашей организации Сервера администрирования Kaspersky Security Center. Вы можете выбрать этот источник обновлений, если вы используете приложение Kaspersky Security Center для централизованного управления защитой устройств в вашей организации.<веб-адрес>– приложение загружает обновления из пользовательского источника. Вы можете указать адрес пользовательского источника обновлений в локальной сети или в интернете.<путь>– приложение получает обновления из указанной директории.

Настройка параметров прокси-сервера

На этом шаге вам нужно указать параметры прокси-сервера, если вы используете прокси-сервер для доступа в интернет. Для загрузки баз приложения с серверов обновлений требуется подключение к интернету.

Чтобы настроить параметры прокси-сервера, выполните одно из следующих действий:

- Если при подключении к интернету вы используете прокси-сервер, укажите адрес прокси-сервера в одном из следующих форматов:

<IP-адрес прокси-сервера>:<номер порта>, если для подключения к прокси-серверу не требуется аутентификация;<имя пользователя>:<пароль>@<IP-адрес прокси-сервера>:<номер порта>, если для подключения к прокси-серверу требуется аутентификация.Для подключения через прокси-сервер по протоколу HTTP рекомендуется использовать отдельную учетную запись, которая не используется для аутентификации в других системах. HTTP-прокси-сервер использует незащищенное соединение, и учетная запись может быть скомпрометирована.

- Если для подключения к интернету не используется прокси-сервер, введите значение no.

По умолчанию приложение предлагает значение no.

Вы можете настроить параметры прокси-сервера позже без использования скрипта первоначальной настройки.

В начало

Загрузка баз приложения

На этом шаге вы можете загрузить базы приложения на клиентское устройство базы приложение. Базы приложения содержат описания сигнатур угроз и методов борьбы с ними. Приложение использует эти записи при поиске и нейтрализации угроз. Вирусные аналитики "Лаборатории Касперского" регулярно добавляют записи о новых угрозах.

Если вы хотите загрузить базы приложения на устройство, введите yes.

Если вы хотите отказаться от немедленной загрузки баз приложения, введите no.

По умолчанию приложение предлагает значение yes.

Kaspersky Embedded Systems Security обеспечивает защиту устройства только после загрузки баз приложения.

Вы можете запустить задачу обновления без использования скрипта первоначальной настройки.

В начало

Включение автоматического обновления баз приложения

На этом шаге вы можете включить автоматическое обновление баз приложения.

Введите yes, чтобы включить автоматическое обновление баз приложения. По умолчанию приложение проверяет наличие обновлений баз каждые 60 минут. При наличии обновлений приложение загружает обновленные базы.

Введите no, если вы не хотите, чтобы приложение автоматически обновляло базы.

Вы можете включить автоматическое обновление баз позже без использования скрипта первоначальной настройки, настроив расписание задачи обновления.

В начало

Активация приложения

На этом шаге вы можете активировать приложение с помощью кода активации или файла ключа.

Чтобы активировать приложение с помощью кода активации, требуется ввести код активации.

Чтобы активировать приложение с помощью файла ключа, требуется указать полный путь к файлу ключа.

Если вы не указали код активации или файл ключа, приложение будет активировано с помощью пробного ключа на один месяц.

Вы можете активировать приложение без использования скрипта первоначальной настройки.

В начало

Первоначальная настройка приложения в автоматическом режиме

Вы можете выполнить первоначальную настройку приложения в автоматическом режиме.

Чтобы запустить первоначальную настройку приложения в автоматическом режиме, выполните следующую команду:

# /opt/kaspersky/kess/bin/kess-setup.pl --autoinstall=<конфигурационный файл первоначальной настройки>

где <конфигурационный файл первоначальной настройки> – путь к конфигурационному файлу, который содержит параметры первоначальной настройки. Вы можете создать этот файл или скопировать структуру для него из конфигурационного файла autoinstall.ini, который используется для удаленной установки приложения с помощью Kaspersky Security Center.

Завершение работы скрипта первоначальной настройки и освобождение консоли означает, что процесс первоначальной настройки приложения завершен.

Чтобы проверить код возврата, выполните следующую команду:

echo $?

Если команда вернула код 0, первоначальная настройка приложения успешно завершена.

Kaspersky Embedded Systems Security обеспечивает защиту устройства только после обновления баз приложения.

Для корректного обновления модулей приложения после завершения работы скрипта может потребоваться перезапустить приложение. Проверьте состояние обновлений для приложения с помощью команды kess-control --app-info.

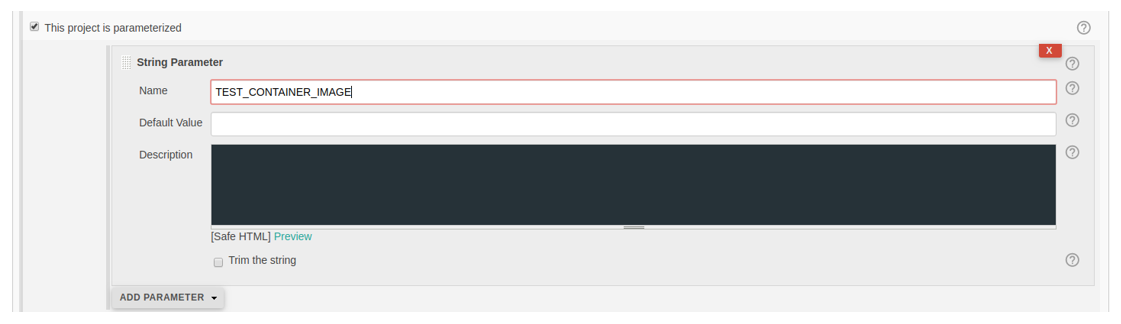

Параметры конфигурационного файла первоначальной настройки

Конфигурационный файл первоначальной настройки приложения должен содержать параметры, приведенные в таблице ниже.

Параметры конфигурационного файла первоначальной настройки

Параметр |

Описание |

Значения |

|---|---|---|

EULA_AGREED |

Обязательный параметр. Согласие с условиями Лицензионного соглашения. |

|

PRIVACY_POLICY_AGREED |

Обязательный параметр. Принятие Политики конфиденциальности. |

|

USE_KSN |

Обязательный параметр. Согласие с Положением о Kaspersky Security Network. |

|

LOCALE |

Дополнительный параметр. Языковой стандарт, используемый для локализации событий приложения, отправляемых в Kaspersky Security Center. |

Языковой стандарт в формате, определенном в RFC 3066. Если параметр Локализация графического интерфейса и командной строки приложения зависит от локализации, указанной в переменной окружения |

INSTALL_LICENSE |

Код активации или файл ключа. |

|

UPDATER_SOURCE |

Источник обновлений. |

Адрес источника обновлений. |

PROXY_SERVER |

Адрес прокси-сервера, используемого для подключения к интернету. |

Адрес прокси-сервера. |

UPDATE_EXECUTE |

Запуск задачи обновления баз приложения во время процедуры настройки. |

|

KERNEL_SRCS_INSTALL |

Автоматический запуск компиляции модуля ядра. |

|

ADMIN_USER |

Пользователь, которому вы можете назначить роль администратора (admin). |

|

CONFIGURE_SELINUX |

Автоматическая настройка SELinux для работы с приложением Kaspersky Embedded Systems Security. |

yes – настроить SELinux для работы с Kaspersky Embedded Systems Security. no – не настраивать SELinux для работы с Kaspersky Embedded Systems Security. |

Если вы хотите изменить параметры в конфигурационном файле первоначальной настройки, укажите значения параметров в формате <имя параметра>=<значение параметра> (приложение не обрабатывает пробелы между именем параметра и его значением).

В начало

Установка и настройка Агента администрирования Kaspersky Security Center

Установка Агента администрирования требуется для управления приложением Kaspersky Embedded Systems Security с помощью Kaspersky Security Center.

Агент администрирования обеспечивает связь клиентского устройства с Сервером администрирования Kaspersky Security Center. Поэтому его требуется установить на каждое клиентское устройство, которое будет подключено к системе удаленного централизованного управления Kaspersky Security Center.

Вы можете выполнить установку и первоначальную настройку Агента администрирования с помощью командной строки. Установка и настройка Агента администрирования также может быть выполнена удаленно с помощью Kaspersky Security Center (см. подробнее в документации Kaspersky Security Center).

Установка Агента администрирования с помощью командной строки

Процесс установки Агента администрирования требуется запускать с root-правами.

Чтобы установить Агент администрирования из пакета формата RPM на 32-битную операционную систему, выполните следующую команду:

# rpm -i klnagent-<номер сборки>.i386.rpm

Чтобы установить Агент администрирования из пакета формата RPM на 64-битную операционную систему, выполните следующую команду:

# rpm -i klnagent64-<номер сборки>.x86_64.rpm

Чтобы установить Агент администрирования из пакета формата DEB на 32-битную операционную систему, выполните следующую команду:

# apt-get install ./klnagent_<номер сборки>_i386.deb

Чтобы установить Агент администрирования из пакета формата DEB на 64-битную операционную систему, выполните следующую команду:

# apt-get install ./klnagent64_<номер сборки>_amd64.deb

После установки пакета выполните первоначальную настройку Агента администрирования.

В начало

Первоначальная настройка Агента администрирования с помощью командной строки

Чтобы настроить параметры Агента администрирования:

- Выполните команду:

- для 32-битных операционных систем:

# /opt/kaspersky/klnagent/lib/bin/setup/postinstall.pl - для 64-битных операционных систем:

# /opt/kaspersky/klnagent64/lib/bin/setup/postinstall.pl

- для 32-битных операционных систем:

- Примите условия Лицензионного соглашения.

- Укажите DNS-имя или IP-адрес Сервера администрирования.

- Укажите номер порта Сервера администрирования.

По умолчанию используется порт 14000.

- Если вы хотите использовать SSL-соединение, укажите номер SSL-порта Сервера администрирования.

По умолчанию используется порт 13000.

- Выполните одно из следующих действий:

- Введите

yes, чтобы использовать SSL-соединение. - Введите

no, чтобы не использовать SSL-соединение.

По умолчанию SSL-соединение включено.

- Введите

- Если требуется, укажите режим использования шлюза соединений:

1– не настраивать шлюз соединений.2– не использовать шлюз соединений.3– подключаться к Серверу администрирования через шлюз соединений.4– использовать Агент администрирования в качестве шлюза соединений.

По умолчанию используется вариант 1.

Для получения подробной информации о настройке Агента администрирования обратитесь к документации Kaspersky Security Center.

В начало

Установка плагинов управления Kaspersky Embedded Systems Security

Для управления приложением Kaspersky Embedded Systems Security через Kaspersky Security Center используются следующие плагины управления Kaspersky Embedded Systems Security:

- MMC-плагин управления Kaspersky Embedded Systems Security позволяет управлять работой приложением через Консоль администрирования Kaspersky Security Center;

- веб-плагин управления Kaspersky Embedded Systems Security позволяет управлять работой приложения через Kaspersky Security Center Cloud Console и Kaspersky Security Center Web Console.

Об MMC-плагине управления Kaspersky Embedded Systems Security

MMC-плагин управления Kaspersky Embedded Systems Security (далее также MMC-плагин) обеспечивает взаимодействие приложения Kaspersky Embedded Systems Security c Kaspersky Security Center через Консоль администрирования. MMC-плагин позволяет управлять приложением Kaspersky Embedded Systems Security с помощью политик и задач.

MMC-плагин требуется установить на том же клиентском устройстве, на котором установлена Консоль администрирования Kaspersky Security Center.

Перед установкой MMC-плагина управления Kaspersky Embedded Systems Security требуется убедиться, что установлены Kaspersky Security Center и Redist C++ 2015 (Microsoft Visual C++ 2015 Redistributable).

Дополнительная информация о плагинах управления приведена в документации Kaspersky Security Center.

В начало

О веб-плагине управления Kaspersky Embedded Systems Security

Веб-плагин управления Kaspersky Embedded Systems Security (далее также веб-плагин) обеспечивает взаимодействие приложения Kaspersky Embedded Systems Security c Kaspersky Security Center через Kaspersky Security Center Web Console и Kaspersky Security Center Cloud Console. Веб-плагин позволяет управлять приложением Kaspersky Embedded Systems Security с помощью политик и задач.

Веб-плагин требуется установить на клиентское устройство с установленным приложением Kaspersky Security Center Web Console. При этом функции веб-плагина доступны всем администраторам, у которых есть доступ к Kaspersky Security Center Web Console в браузере.

Вы можете просмотреть список установленных веб-плагинов в интерфейсе Kaspersky Security Center Web Console: Параметры Консоли → Веб-плагины. Дополнительная информация о совместимости версий веб-плагина и Kaspersky Security Center Web Console приведена в документации Kaspersky Security Center.

Если в свойствах Сервера администрирования Kaspersky Security Center вы выбрали язык, которого нет в дистрибутиве приложения Kaspersky Embedded Systems Security, то Лицензионное соглашение и весь интерфейс в Kaspersky Security Center Web Console будут отображаться на английском языке.

Установка веб-плагина

Вы можете установить веб-плагин следующими способами:

- С помощью мастера первоначальной настройки Kaspersky Security Center Web Console.

Kaspersky Security Center Web Console автоматически предлагает запустить мастер первоначальной настройки при первом подключении Web Console к Серверу администрирования. Также вы можете запустить мастер первоначальной настройки в интерфейсе Web Console (Обнаружение устройств и развертывание → Развертывание и назначение → Мастер первоначальной настройки). Мастер первоначальной настройки также может проверить актуальность установленных веб-плагинов и загрузит необходимые обновления для них. Дополнительная информация о мастере первоначальной настройки Kaspersky Security Center Web Console приведена в документации Kaspersky Security Center.

- Из списка доступных дистрибутивов в Kaspersky Security Center Web Console.

Для установки веб-плагина выберите дистрибутив веб-плагина в интерфейсе Web Console: Параметры Консоли → Веб-плагины. Список доступных дистрибутивов обновляется автоматически после выпуска новых версий приложений "Лаборатории Касперского".

- Загрузить дистрибутив в Kaspersky Security Center Web Console из стороннего источника.

Для установки веб-плагина добавьте ZIP-архив дистрибутива веб-плагина в интерфейсе Web Console: Параметры Консоли → Веб-плагины. Дистрибутив веб-плагина можно загрузить, например, на веб-сайте "Лаборатории Касперского". Для локальной версии приложения вам также нужно загрузить текстовый файл, содержащий сигнатуру.

Обновление веб-плагина

При появлении новой версии веб-плагина Kaspersky Security Center Web Console отобразит уведомление Доступны обновления для используемых плагинов. Вы можете перейти к обновлению версии веб-плагина из уведомления Web Console. Также вы можете проверить наличие обновлений веб-плагина вручную в интерфейсе Web Console (Параметры Консоли → Веб-плагины). Предыдущая версия веб-плагина будет автоматически удалена во время обновления.

При обновлении веб-плагина сохраняются уже существующие элементы (например, политики или задачи). Новые параметры элементов, реализующие новые функции приложения Kaspersky Embedded Systems Security, появятся в существующих элементах и будут иметь значения по умолчанию.

Вы можете обновить веб-плагин следующими способами:

- В списке веб-плагинов в онлайн-режиме.

Для обновления веб-плагина требуется выбрать дистрибутив веб-плагина Kaspersky Embedded Systems Security в интерфейсе Kaspersky Security Center Web Console и запустить обновление (Параметры Консоли → Веб-плагины). Web Console проверит наличие обновлений на серверах "Лаборатории Касперского" и загрузит необходимые обновления.

- Из файла.

Для обновления веб-плагина требуется выбрать ZIP-архив дистрибутива веб-плагина Kaspersky Embedded Systems Security в интерфейсе Kaspersky Security Center Web Console: Параметры Консоли → Веб-плагины. Дистрибутив веб-плагина можно загрузить, например, на веб-сайте "Лаборатории Касперского". Для локальной версии приложения вам также нужно загрузить текстовый файл, содержащий сигнатуру.

Вы можете обновить веб-плагин только до более новой версии. Обновить веб-плагин до более старой версии невозможно.

При открытии любого элемента (например, политики или задачи) веб-плагин проверяет информацию о совместимости. Если версия веб-плагина равна или выше версии, указанной в информации о совместимости, то вы можете изменять параметры этого элемента. В противном случае изменение параметров выбранного элемента с помощью веб-плагина недоступно. Рекомендуется обновить веб-плагин.

В начало

Развертывание приложения с помощью Kaspersky Security Center

Вы можете установить приложение Kaspersky Embedded Systems Security на клиентское устройство удаленно с рабочего места администратора с помощью приложения Kaspersky Security Center используя Консоль администрирования или Kaspersky Security Center Web Console.

Вы можете развернуть приложение Kaspersky Embedded Systems Security на устройствах в сети организации несколькими способами:

- С помощью мастера развертывания защиты.

Этот способ установки удобен, если вам подходят параметры приложения, заданные по умолчанию, и в вашей организации используется простая инфраструктура, которая не требует специальной настройки.

- С помощью задачи удаленной установки.

Универсальный способ установки, который позволяет настроить параметры приложения и гибко управлять задачами удаленной установки.

Для удаленной установки используется инсталляционный пакет приложения Kaspersky Embedded Systems Security. Инсталляционный пакет – это набор файлов, формируемый для удаленной установки приложений "Лаборатории Касперского" с помощью Kaspersky Security Center. Инсталляционный пакет содержит набор параметров, необходимых для установки приложения и обеспечения его работоспособности сразу после установки. Значения параметров соответствуют значениям параметров приложения по умолчанию. Инсталляционный пакет создается на основании файла с расширением kud, входящего в состав дистрибутива приложения. Инсталляционный пакет приложения Kaspersky Embedded Systems Security является общим для всех поддерживаемых операционных систем и типов архитектуры процессора.

Чтобы управлять работой приложения Kaspersky Embedded Systems Security, установленной на клиентских устройствах, с помощью Kaspersky Security Center, вам нужно поместить эти устройства в

. Перед началом установки приложения Kaspersky Embedded Systems Security вы можете создать в Kaspersky Security Center группы администрирования, в которые вы хотите поместить устройства с установленным приложением, и настроить правила автоматического перемещения устройств в группы администрирования. Если правила перемещения устройств в группы администрирования не настроены, Kaspersky Security Center помещает все устройства с установленным Агентом администрирования, подключенным к Серверу администрирования, в список Нераспределенные устройства. В этом случае вам нужно вручную переместить устройства в группы администрирования (см. подробнее в документации Kaspersky Security Center).

Установка Kaspersky Embedded Systems Security с помощью Консоли администрирования

Вы можете установить приложение Kaspersky Embedded Systems Security на клиентское устройство удаленно с рабочего места администратора с помощью Консоли администрирования Kaspersky Security Center.

Установка выполняется с помощью мастера удаленной установки или с помощью задачи удаленной установки приложений (см. подробнее в документации Kaspersky Security Center).

Для удаленной установки используется

, который содержит набор параметров, необходимых для установки устройств. Вы можете создать инсталляционный пакет вручную.

Создание инсталляционного пакета

Чтобы создать инсталляционный пакет приложения Kaspersky Embedded Systems Security:

- Скачайте архив kess.zip на странице загрузки приложений в разделе Kaspersky Embedded Systems Security для Linux->Дополнительный дистрибутив в подразделе Files for Product remote installation.

- Распакуйте файлы из архива kess.zip в папку, доступную для Сервера администрирования Kaspersky Security Center. В ту же папку поместите файлы дистрибутива, соответствующие типу операционной системы, на которую вы хотите установить приложение, и типу менеджера пакетов на ней:

- для установки Kaspersky Embedded Systems Security:

- kess-3.3.0-<номер сборки>.i386.rpm (для 32-битных операционных систем с rpm)

- kess_3.3.0-<номер сборки>_i386.deb (для 32-битных операционных систем с dpkg)

- kess-3.3.0-<номер сборки>.x86_64.rpm (для 64-битных операционных систем с rpm)

- kess_3.3.0-<номер сборки>_amd64.deb (для 64-битных операционных систем с dpkg)

- для установки графического интерфейса:

- kess-gui-3.3.0-<номер сборки>.i386.rpm (для 32-битных операционных систем с rpm)

- kess-gui_3.3.0-<номер сборки>_i386.deb (для 32-битных операционных систем с dpkg)

- kess-gui-3.3.0-<номер сборки>.x86_64.rpm (для 64-битных операционных систем с rpm)

- kess-gui_3.3.0-<номер сборки>_amd64.deb (для 64-битных операционных систем с dpkg)

Если вы не хотите устанавливать графический пользовательский интерфейс, не используйте эти файлы, тогда размер инсталляционного пакета будет меньше.

Обратите внимание, что если графический пользовательский интерфейс не будет использоваться, то на следующем шаге инструкции требуется установить значение параметра

USE_GUI=Noв конфигурационном файле autoinstall.ini. В противном случае установка завершается с ошибкой.Если вы хотите использовать создаваемый инсталляционный пакет для установки приложения на несколько типов операционных систем или менеджеров пакетов, поместите в папку файлы для всех необходимых типов операционных систем и менеджеров пакетов.

- для установки Kaspersky Embedded Systems Security:

- Если требуется, настройте параметры установки приложения с помощью конфигурационного файла autoinstall.ini.

- Откройте Консоль администрирования Kaspersky Security Center.

- В дереве консоли выберите Дополнительно → Удаленная установка → Инсталляционные пакеты.

- Нажмите на кнопку Создать инсталляционный пакет.

Запустится мастер создания инсталляционного пакета.

- В открывшемся окне мастера нажмите на кнопку Создать инсталляционный пакет для программы "Лаборатории Касперского".

- Введите имя нового инсталляционного пакета и перейдите к следующему шагу.

- Выберите дистрибутив приложения Kaspersky Embedded Systems Security. Для этого откройте стандартное окно Windows с помощью кнопки Обзор и укажите путь к файлу kess.kud.

В окне отобразится название приложения.

Перейдите к следующему шагу.

- Ознакомьтесь с Лицензионным соглашением, которое заключается между вами и "Лабораторией Касперского", и с Политикой конфиденциальности, которая описывает обработку и передачу данных.

Для продолжения создания инсталляционного пакета требуется подтвердить, что вы полностью прочитали и принимаете условия Лицензионного соглашения и Политики конфиденциальности. Для подтверждения установите оба флажка в открывшемся окне.

Перейдите к следующему шагу.

- Мастер загружает файлы, необходимые для установки приложения, на Сервер администрирования Kaspersky Security Center. Дождитесь окончания загрузки.

- Завершите работу мастера.

Созданный инсталляционный пакет размещается в дереве Консоли администрирования Kaspersky Security Center в папке Дополнительно → Удаленная установка → Инсталляционные пакеты. Вы можете использовать один и тот же инсталляционный пакет многократно.

В начало

Параметры конфигурационного файла autoinstall.ini

Конфигурационный файл autoinstall.ini содержит параметры, приведенные в таблице ниже.

Параметры конфигурационного файла autoinstall.ini

Параметр |

Описание |

Значения |

|---|---|---|

EULA_AGREED |

Обязательный параметр. Согласие с условиями Лицензионного соглашения. |

|

PRIVACY_POLICY_AGREED |

Обязательный параметр. Согласие с условиями Политики конфиденциальности. |

|

USE_KSN |

Согласие с условиями Положения о Kaspersky Security Network. |

|

LOCALE |

Дополнительный параметр. Языковой стандарт, используемый для локализации событий приложения, отправляемых в Kaspersky Security Center. |

Языковой стандарт в формате, определенном в RFC 3066. Если параметр Локализация графического интерфейса и командной строки приложения зависит от локализации, указанной в переменной окружения |

INSTALL_LICENSE |

Код активации или файл ключа. |

|

UPDATER_SOURCE |

Источник обновлений. |

Адрес источника обновлений. |

PROXY_SERVER |

Адрес прокси-сервера, используемого для подключения к интернету. |

Адрес прокси-сервера. |

UPDATE_EXECUTE |

Запуск задачи обновления баз приложения во время процедуры настройки. |

|

KERNEL_SRCS_INSTALL |

Автоматический запуск компиляции модуля ядра. |

|

ADMIN_USER |

Пользователь, которому назначается роль администратора (admin). |

Нет |

CONFIGURE_SELINUX |

Автоматическая настройка SELinux для работы с приложением Kaspersky Embedded Systems Security. |

|

USE_GUI |

Использование графического пользовательского интерфейса. |

Чтобы изменения значений параметров вступили в силу, требуется перезапустить приложение. |

Если вы хотите изменить параметры в конфигурационном файле autoinstall.ini, укажите значения параметров в формате <имя параметра>=<значение параметра> (приложение не обрабатывает пробелы между именем параметра и его значением).

В начало

Установка Kaspersky Embedded Systems Security с помощью Web Console

Kaspersky Security Center Web Console поддерживает следующие основные способы развертывания:

- Установка приложения с помощью мастера развертывания защиты.

- Установка приложения с помощью задачи удаленной установки приложений.

Установка состоит из следующих этапов:

- Создание инсталляционного пакета. Мастер развертывания защиты создает пакет автоматически, если он не был создан раньше. Инсталляционный пакет расположен в списке инсталляционных пакетов, загруженных в Kaspersky Security Center Web Console: Обнаружение устройств и развертывание → Развертывание и назначение → Инсталляционные пакеты. Вы также можете создать инсталляционный пакет и настроить его параметры вручную.

- Создание задачи удаленной установки. Мастер развертывания защиты создает и запускает задачу удаленной установки автоматически. Вы также можете создать и запустить задачу вручную.

Создание инсталляционного пакета

Чтобы создать инсталляционный пакет:

- В главном окне Web Console выберите Обнаружение устройств и развертывание → Развертывание и назначение → Инсталляционные пакеты.

Откроется список инсталляционных пакетов, загруженных в Web Console.

- Нажмите на кнопку Добавить.

Запустится мастер создания инсталляционного пакета. Следуйте его указаниям.

- На первой странице мастера выберите вариант Создать инсталляционный пакет для программы "Лаборатории Касперского".

Мастер создаст инсталляционный пакет из дистрибутива, размещенного на серверах "Лаборатории Касперского". Список обновляется автоматически по мере выпуска новых версий приложений. Для установки приложения Kaspersky Embedded Systems Security рекомендуется выбрать этот вариант.

Также вы можете создать инсталляционный пакет из файла.

Kaspersky Security Center Cloud Console не поддерживает создание инсталляционных пакетов из файла.

- Выберите дистрибутив приложения Kaspersky Embedded Systems Security. Справа откроется информация о дистрибутиве.

- Ознакомьтесь с информацией и нажмите на кнопку Загрузить и создать инсталляционный пакет. Запустится процесс создания инсталляционного пакета.

- Во время создания инсталляционного пакета требуется принять условия Лицензионного соглашения и Политики конфиденциальности. По запросу мастера ознакомьтесь с Лицензионным соглашением, которое заключается между вами и "Лабораторией Касперского", и с Политикой конфиденциальности, которая описывает обработку и передачу данных. Для продолжения создания инсталляционного пакета требуется подтвердить, что вы полностью прочитали и принимаете условия Лицензионного соглашения и Политики конфиденциальности.

Инсталляционный пакет будет создан и добавлен в Web Console. С помощью инсталляционного пакета вы можете установить приложение на устройства сети организации или обновить версию приложения.

В свойствах инсталляционного пакета на закладке Параметры вы можете настроить параметры установки приложения (см. таблицу ниже).

Настройка инсталляционного пакета Kaspersky Embedded Systems Security в версии Kaspersky Security Center Web Console ниже 14.2 не поддерживается. Для настройки параметров используйте конфигурационный файл autoinstall.ini.

Параметры инсталляционного пакета

Раздел |

Описание |

|---|---|

Укажите языковой стандарт |

Установите флажок, чтобы указать языковой стандарт, используемый при работе приложения. Языковой стандарт в формате, определенном в RFC 3066. Если этот параметр не указан, используется языковой стандарт по умолчанию. |

Активируйте программу |

Установите флажок, чтобы указать код активации для активации приложения. |

Источник обновлений |

Укажите источник обновлений:

|

Запустить задачу обновления после установки |

Установите флажок, чтобы запустить задачу обновления после установки приложения |

Укажите параметры прокси-сервера |

Установите флажок, чтобы указать адрес прокси-сервера, используемого для подключения к интернету. |

Установить исходный код ядра |

Установите флажок, чтобы автоматически начать компиляцию модулей ядра. |

Использовать GUI |

Установите флажок, чтобы включить использование графического пользовательского интерфейса. |

Установка с помощью мастера развертывания защиты

На клиентском устройстве требуется открыть порты TCP 139 и 445, UDP 137 и 138.

Чтобы развернуть приложение Kaspersky Embedded Systems Security:

- В главном окне Web Console выберите Обнаружение устройств и развертывание → Развертывание и назначение → Мастер развертывания защиты.

Запустится мастер развертывания защиты.

- Следуйте указаниям мастера развертывания защиты.

Шаг 1. Выбор инсталляционного пакета

На этом шаге в списке инсталляционных пакетов выберите инсталляционный пакет Kaspersky Embedded Systems Security. Если пакет в списке отсутствует, нажмите на кнопку Добавить и выберите в списке дистрибутивов приложения Kaspersky Embedded Systems Security. Создание инсталляционного пакета выполняется автоматически.

Вы можете настроить параметры инсталляционного пакета с помощью Web Console.

Шаг 2. Активация приложения

На этом шаге вы можете добавить лицензионный ключ в инсталляционный пакет для активации приложения. Этот шаг не является обязательным. Если на Сервере администрирования размещен лицензионный ключ с функцией автоматического распространения, ключ будет добавлен автоматически позднее. Также вы можете активировать приложение позднее с помощью задачи Добавление ключа.

Шаг 3. Выбор Агента администрирования

На этом шаге выберите версию Агента администрирования, который будет установлен вместе с приложением Kaspersky Embedded Systems Security. Агент администрирования обеспечивает взаимодействие между Сервером администрирования и клиентским устройством. Если на устройстве уже установлен Агент администрирования, установка не повторяется.

Шаг 4. Выбор устройств для установки приложения

На этом шаге выберите устройства, на которые вы хотите установить приложение. Возможны следующие варианты:

- Указать группу администрирования. Задача назначается устройствам, входящим в ранее созданную группу администрирования.

- Указать выборку устройств. Задача назначается устройствам, входящим в выборку устройств. Вы можете указать одну из существующих выборок.

Шаг 5. Настройка дополнительных параметров установки

На этом шаге настройте следующие дополнительные параметры для установки приложения:

- Принудительно загрузить инсталляционный пакет. Выбор средства установки приложения:

- С помощью Агента администрирования. Если на клиентском устройстве не установлен Агент администрирования, то сначала Агент администрирования будет установлен средствами операционной системы. Далее приложение Kaspersky Embedded Systems Security устанавливается средствами Агента администрирования.

- Средствами операционной системы с помощью точек распространения. Инсталляционный пакет передается на клиентские устройства средствами операционной системы через точки распространения. Этот вариант можно выбрать, если в сети есть хотя бы одна точка распространения. Точка распространения – это устройство с установленным Агентом администрирования, используемое для распространения обновлений, удаленной установки приложений и получения данных об устройствах в сети. Подробнее о точках распространения см. в документации Kaspersky Security Center.

- Средствами операционной системы с помощью Сервера администрирования. Доставка файлов на клиентские устройства будет осуществляться средствами операционной системы с помощью Сервера администрирования. Этот вариант можно выбрать, если на клиентском устройстве не установлен Агент администрирования, но это устройство находится в той же сети, что и Сервер администрирования.

- Не устанавливать программу, если она уже установлена. Снимите этот флажок, если вы хотите, например, установить приложение более ранней версии.

- Назначить установку инсталляционного пакета в групповых политиках Active Directory. Установка приложения Kaspersky Embedded Systems Security выполняется средствами Агента администрирования или средствами Active Directory вручную. Для установки Агента администрирования задача удаленной установки приложений должна быть запущена с правами администратора домена.

Шаг 6. Управление перезагрузкой устройства

На этом шаге вы можете выбрать действие, которое будет выполняться, если потребуется перезагрузка устройства. При установке приложения перезагрузка не требуется. Перезагрузка требуется, только если перед установкой вам нужно удалить несовместимые приложения. Также перезагрузка может потребоваться при обновлении версии приложения.

Шаг 7. Удаление несовместимых программ

Этот шаг отображается, если на клиентском устройстве установлены приложения, не совместимые с приложением Kaspersky Embedded Systems Security.

На этом шаге ознакомьтесь со списком несовместимых приложений и разрешите удаление этих приложения. Если на клиентском устройстве установлены несовместимые приложения, установка приложения Kaspersky Embedded Systems Security завершается с ошибкой.

Шаг 8. Перемещение в группу администрирования

На этом шаге выберите группу администрирования, в которую требуется переместить клиентские устройства после установки Агента администрирования. Перемещение устройств в группу администрирования требуется для применения политик и групповых задач. Если устройство уже помещено в группу администрирования, оно не будет перемещено. Если вы не выберете группу администрирования, устройства будут добавлены в группу Нераспределенные устройства.

Шаг 9. Выбор учетной записи для доступа к клиентским устройствам

На этом шаге выберите учетную запись для установки Агента администрирования средствами операционной системы. В этом случае для доступа к клиентскому устройству требуются права администратора. Вы можете добавить несколько учетных записей. Если у одной учетной записи нет необходимых прав, мастер установки будет использовать следующую учетную запись. Для установки приложения Kaspersky Embedded Systems Security средствами Агента администрирования выбирать учетную запись не требуется.

Шаг 10. Запуск установки

Завершение работы мастера. Задача удаленной установки приложений будет запущена автоматически. Вы можете следить за ходом выполнения задачи в свойствах задачи в разделе Результаты.

В начало

Создание задачи удаленной установки

Чтобы создать задачу удаленной установки:

- В главном окне Web Console выберите Устройства → Задачи.

Откроется список задач.

- Нажмите на кнопку Добавить.

Запустится мастер создания задачи.

- Следуйте указаниям мастера создания задачи.

Шаг 1. Настройка основных параметров задачи

На этом шаге настройте основные параметры задачи:

- В раскрывающемся списке Программа выберите Kaspersky Security Center.

- В раскрывающемся списке Тип задачи выберите Удаленная установка программы.

- В поле Название задачи введите краткое описание.

- В блоке Выбор устройств, которым будет назначена задача выберите область действия задачи.

Шаг 2. Выбор устройств для установки приложения

На этом шаге выберите устройства, на которые будет установлено приложение Kaspersky Embedded Systems Security, в соответствии с выбранным вариантом области действия задачи.

Шаг 3. Настройка параметров инсталляционного пакета

На этом шаге настройте параметры инсталляционного пакета:

- Выберите инсталляционный пакет Kaspersky Embedded Systems Security 3.3 для Linux.

- Выберите инсталляционный пакет Агента администрирования.

Выбранная версия Агента администрирования будет установлена вместе с приложением Kaspersky Embedded Systems Security. Агент администрирования обеспечивает взаимодействие между Сервером администрирования и клиентским устройством. Если на устройстве уже установлен Агент администрирования, установка не повторяется.

- В разделе Принудительно загрузить инсталляционный пакет выберите способ установки приложения:

- С помощью Агента администрирования. Если на клиентском устройстве не установлен Агент администрирования, то сначала Агент администрирования будет установлен средствами операционной системы. Далее приложение Kaspersky Embedded Systems Security будет установлено средствами Агента администрирования.

- Средствами операционной системы с помощью точек распространения. Инсталляционный пакет передается на клиентские устройства средствами операционной системы через точки распространения. Этот вариант можно выбрать, если в сети есть хотя бы одна точка распространения. Подробнее о точках распространения см. в документации Kaspersky Security Center.

- Средствами операционной системы с помощью Сервера администрирования. Доставка файлов на клиентские устройства будет осуществляться средствами операционной системы с помощью Сервера администрирования. Этот вариант можно выбрать, если на клиентском устройстве не установлен Агент администрирования, но клиентское устройство находится в той же сети, что и Сервер администрирования.

- В поле Максимальное количество одновременных загрузок установите ограничение на количество запросов к Серверу администрирования для загрузки инсталляционного пакета. Ограничение количества запросов позволит избежать перегрузки сети.

- В поле Максимальное количество попыток установок установите ограничение на количество попыток установить приложение. Если установка приложения завершается с ошибкой, задача автоматически запускает установку повторно.

- Если требуется, снимите флажок Не устанавливать программу, если она уже установлена. Это позволит, например, установить приложение более ранней версии.

- Если требуется, установите флажок Назначить установку инсталляционного пакета в групповых политиках Active Directory. Установка приложения выполняется средствами Агента администрирования или средствами Active Directory вручную. Для установки Агента администрирования задача удаленной установки должна быть запущена с правами администратора домена.

- Если требуется, установите флажок Предлагать пользователю закрыть работающие программы. Установка приложения требует ресурсов устройства. Для удобства пользователя мастер установки предлагает закрыть работающие приложения перед началом установки. Это позволит избежать замедления в работе других приложений и возможных сбоев в работе устройства.

- В разделе Поведение устройств, управляемых другими Серверами администрирования выберите способ установки приложения Kaspersky Embedded Systems Security. Если в сети установлено более одного Сервера администрирования, эти Серверы могут видеть одни и те же клиентские устройства. Это может привести, например, к удаленной установке одного и того же приложения на одном и том же клиентском устройстве с нескольких Серверов администрирования и к другим конфликтам.

- Если требуется, в разделе Режим перемещения устройств укажите группу для перемещения нераспределенных устройств.

Шаг 4. Управление перезагрузкой устройства

На этом шаге вы можете выбрать действие, которое будет выполняться, если потребуется перезагрузка устройства.

Шаг 5. Выбор учетной записи для доступа к устройству

На этом шаге выберите учетную запись для установки Агента администрирования средствами операционной системы. В этом случае для доступа к устройству требуются права администратора. Вы можете добавить несколько учетных записей. Если у учетной записи нет необходимых прав, мастер установки использует следующую учетную запись. Для установки приложения Kaspersky Embedded Systems Security средствами Агента администрирования выбирать учетную запись не требуется.

Шаг 6. Завершение создания задачи

Завершите работу мастера, нажав на кнопку Создать. В списке задач отобразится новая задача. Для выполнения задачи установите флажок напротив задачи и нажмите на кнопку Запустить. Установка приложения будет выполнена в тихом режиме.

В начало

Подготовка приложения к работе через Kaspersky Security Center

Для работы с приложением Kaspersky Embedded Systems Security через Kaspersky Security Center вам нужно выполнить следующие действия после развертывания приложения:

- Активировать приложение. Вы можете создать и выполнить задачу активации через Консоль администрирования или через Kaspersky Security Center Web Console, а также распространить на устройства лицензионный ключ из хранилища ключей Kaspersky Security Center.

- Обновить базы и модули приложения через Консоль администрирования или через Kaspersky Security Center Web Console.

Kaspersky Embedded Systems Security обеспечивает защиту устройства только после обновления баз приложения.

- Создать и настроить для централизованного управления работой приложения на клиентских устройствах. Для работы с политиками вы можете использовать Консоль администрирования или Web Console.

Также вы можете настроить задачи управления приложением с помощью Консоли администрирования или Web Console.

Активация приложения через Kaspersky Security Center