Подготовка IT-инфраструктуры к установке компонентов приложения

В этом разделе приводится описание портов, которые необходимо настроить перед установкой приложения. Для корректной работы компонентов приложения после установки вам нужно настроить правила сетевого экрана.

Перед установкой приложения подготовьте IT-инфраструктуру вашей организации к установке компонентов Kaspersky Anti Targeted Attack Platform:

- Убедитесь, что серверы, а также компьютер, предназначенный для работы с веб-интерфейсом приложения, и компьютеры, на которых устанавливается компонент Endpoint Agent, удовлетворяют аппаратным и программным требованиям.

- Для обеспечения безопасности сети от анализируемых объектов запретите доступ в локальную сеть сервера Sandbox управляющему сетевому интерфейсу и интерфейсу для доступа обрабатываемых объектов.

- Произведите подготовку IT-инфраструктуры организации, согласно таблице ниже:

Порты взаимодействия компонентов Kaspersky Anti Targeted Attack Platform

Источник

Направление

Порт или протокол

Описание

Central Node

Входящее

TCP 22

Подключение к серверу по протоколу SSH

TCP 443

Получение данных Endpoint Agent (KEDR)

TCP 8085

Получение данных Endpoint Agent (NDR)

TCP 8443

Доступ к веб-интерфейсу приложения

TCP 7423, 8443, 9081, 13520

Связь с сервером Sensor

UDP 53

Исходящее

TCP 80

TCP 443

TCP 1443Связь с серверами службы KSN и серверами обновлений "Лаборатории Касперского"

TCP 443

Передача объектов на проверку Sandbox

TCP 601

Отправка сообщений в SIEM-систему

TCP 9443

Связь с сервером Sensor

UDP 53

Входящее и исходящее

ESP

Для взаимодействия Central Node и Sensor по защищенному каналу связи на базе протокола IPSec

Sensor

Входящее

TCP 22

Подключение к серверу по протоколу SSH

TCP 1344

Получение трафика от прокси-сервера

TCP 25

Получение SMTP-трафика от почтового сервера

TCP 443

При использовании Sensor в качестве прокси-сервера для обмена данными между рабочими станциями с Endpoint Agent и Central Node

TCP 8085

Получение данных Endpoint Agent (NDR)

TCP 9444

Доступ к веб-интерфейсу компонента. По умолчанию порт закрыт.

TCP 9443

Связь с сервером Central Node

UDP 53

Исходящее

TCP 80

TCP 443Связь с серверами службы KSN и серверами обновлений "Лаборатории Касперского"

TCP 995

Интеграция с почтовым сервером для защищенных соединений

TCP 110

Интеграция с почтовым сервером для незащищенных соединений

TCP 7423, 8443, 9081, 13520

Связь с сервером Central Node

UDP 53

Входящее и исходящее

ESP

Для взаимодействия Central Node и Sensor по защищенному каналу связи на базе протокола IPSec

Sandbox

Входящее (управляющий интерфейс)

TCP 22

Подключение к серверу по протоколу SSH

TCP 443

Взаимодействие с Central Node

TCP 8443

Доступ к веб-интерфейсу приложения

Исходящее (управляющий интерфейс)

TCP 80

TCP 443Связь с серверами обновлений "Лаборатории Касперского"

Исходящее и ответное входящее (интерфейс для доступа обрабатываемых объектов)

Любой

Доступ в сеть Интернет для анализа сетевого поведения исследуемых объектов.

Запретите доступ в локальную сеть организации для обеспечения безопасности сети от анализируемых объектов.

SCN (при использовании режима распределенного решения)

Исходящее

TCP 8443, 8444

Для взаимодействия SCN и PCN по защищенному каналу связи на базе протокола IPSec

Входящее и исходящее

TCP 443, 53, 11000:11006, UDP 53

ESPPCN (при использовании режима распределенного решения)

Входящее

TCP 8443, 8444

Входящее и исходящее

TCP 443, 53, 11000:11006, UDP 53

ESP

При установке дополнительного сетевого интерфейса, принимающего только зеркалированный трафик, в виртуальной среде VMware ESXi используйте сетевой адаптер E1000 или отключите опцию LRO (large receive offload) на сетевом адаптере VMXNET3.

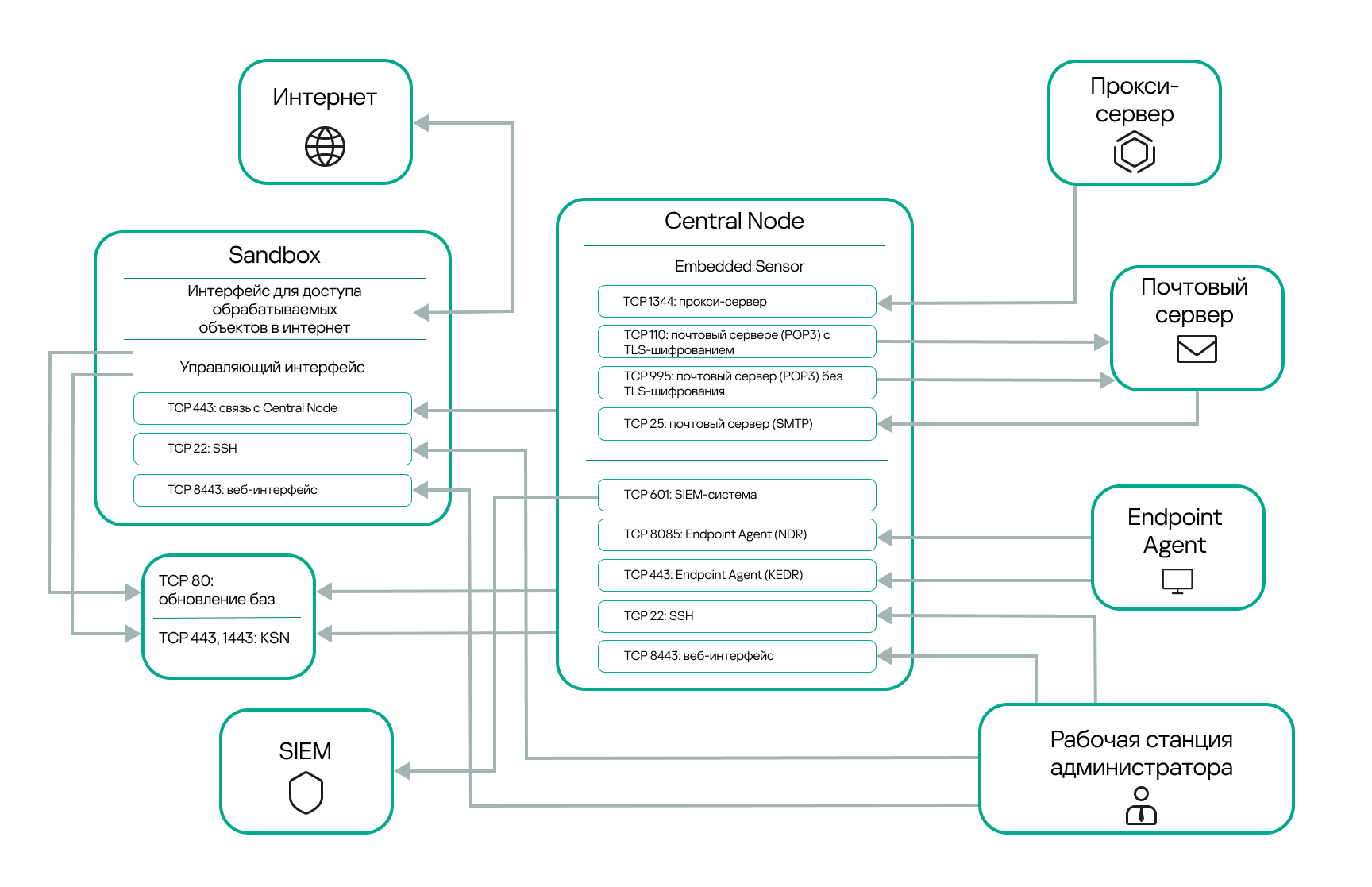

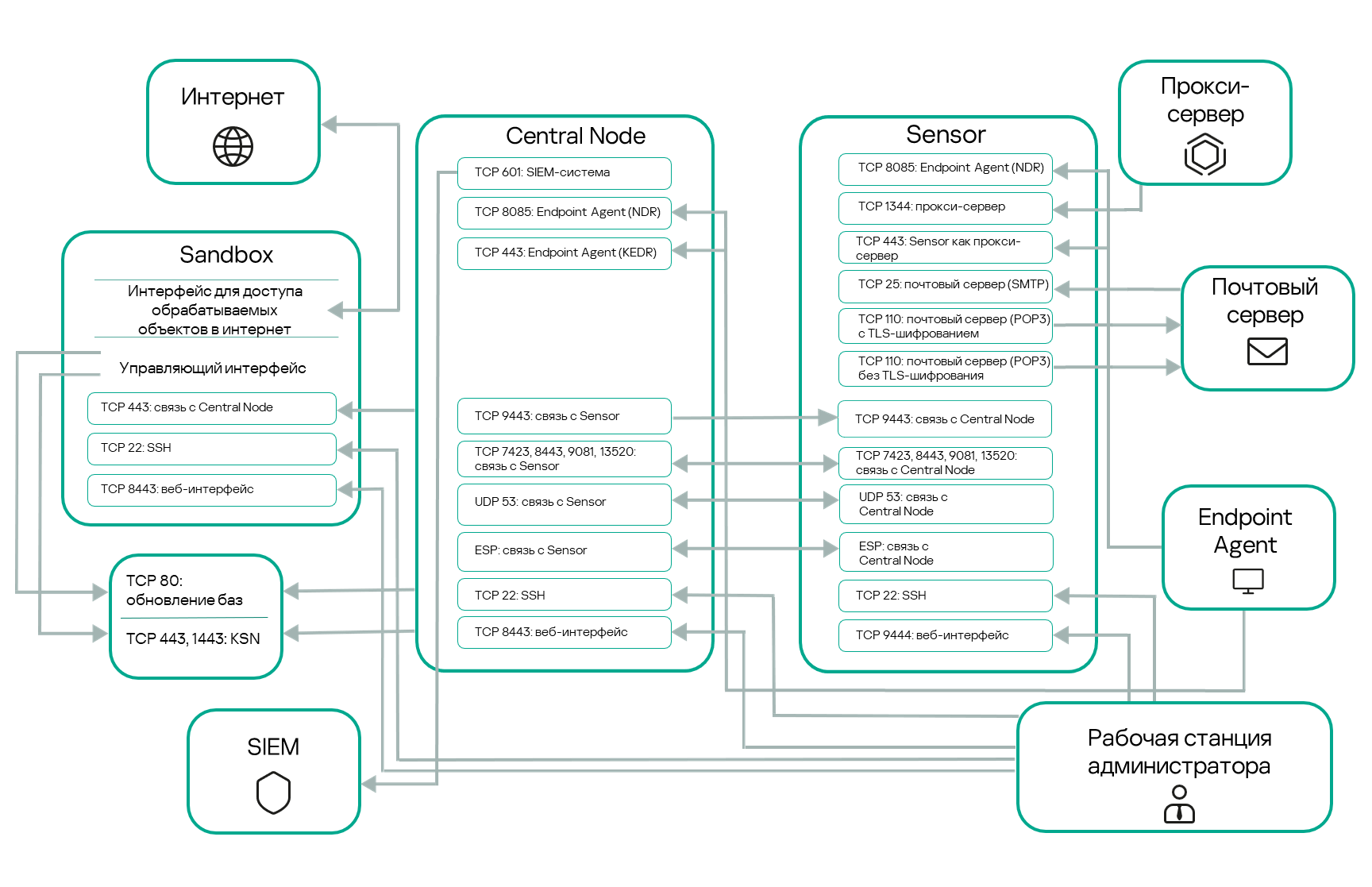

На рисунках ниже показана схема сетевого взаимодействия между компонентами приложения и системами, необходимыми для работы приложения. Стрелки на схеме указывают направление соединения: каждая стрелка проведена от объекта, который инициирует соединение, к объекту, который отвечает на вызов.

Схема сетевого взаимодействия между компонентами приложения и системами, которые необходимы для работы приложения. Central Node развернут со встроенным Sensor

Схема сетевого взаимодействия между компонентами приложения и системами, которые необходимы для работы приложения. Sensor развернут на отдельном от Central Node сервере