Conseils à suivre pour protéger votre ordinateur contre les ransomwares

Protégez votre vie numérique

Kaspersky for Windows protège votre vie numérique en allant bien au-delà d'un antivirus classique.

Un ransomware est un logiciel escroc qui chiffre les fichiers stockés sur l'ordinateur et demande une rançon pour les déchiffrer. Il existe également des logiciels qui chiffrent les données sans demander une rançon.

Suivez les recommandations d’ordre général

Recommandations communes

Installez un logiciel de protection

Les applications de Kaspersky avec les bases de données à jour bloquent les attaques et empêchent l'installation des programmes malveillants. Les dernières versions des applications de Kaspersky incluent le module Surveillance du système qui crée automatiquement des copies de sauvegarde des fichiers d'utilisateur dans le cas où un programme suspect tente d'y accéder.

Installez les mises à jour

Installez régulièrement les mises à jour des logiciels installés sur votre ordinateur, du système d’exploitation et des applications de Kaspersky, surtout s’il s’agit des correctifs qui éliminent des vulnérabilités. Les logiciels mis à jour utilisent le dernier correctif ce qui réduit la possibilité d’une attaque.

Les mises à jour renforcent la sécurité, augmentent la stabilité et la performance des systèmes, éliminent les récentes vulnérabilités tout en empêchant les personnes malveillantes de les utiliser.

Les mises à jour importantes à installer :

- les correctifs du système d'exploitation,

- les mises à jour des extensions de navigateur comme Flash, Silverlight etc.,

- les applications VPN permettant l’accès des employés à distance et agissant comme des passerelles vers votre réseau.

Activez tous les modules de la protection dans l'application de Kaspersky

L’ensemble des modules des applications de Kaspersky vise à garantir la protection maximale des appareils et réduit le risque d’infection par les ransomwares Vérifiez que les modules suivants sont activés :

- Protection contre les fichiers malicieux,

- Protection contre les menaces Internet,

- Protection contre les menaces par emails,

- Détection comportementale,

- Protection contre les exploits,

- Protection AMSI,

- Réparation des actions malicieuses

- Prévention des intrusions,

- Kaspersky Security Network.

Créez régulièrement des copies de sauvegarde des fichiers et stockez-les dans un stockage isolé

Nous recommandons de créer régulièrement des copies de sauvegarde de vos données importantes. Même si une attaque d’un ransomware réussit et que les fichiers sont chiffrés, les données sauvegardées pourront être récupérées, ce qui réduit l'impact négatif de l'attaque. Pour éviter la perte de vos données à cause des programmes malveillants ou en cas des pannes de l'ordinateur, créez des copies de sauvegarde des fichiers et stockez-les sur un disque amovible ou dans un stockage en ligne.

N’ouvrez pas les pièces jointes dans les emails provenant d'expéditeurs inconnus

Les ransomwares se propagent par le biais de fichiers infectés dans les emails. Dans ces mails, les intrus se font passer pour des partenaires d'affaires ou des employés du gouvernement et les mails sont intitulés comme s'ils contenaient une information importante, comme une ordonnance du tribunal, un avis de poursuite prévue, un avis de retard de paiement ou des sujets similaires. Avant d'ouvrir un mail ou une pièce jointe, vérifiez attentivement l'expéditeur.

Utilisez des mots de passe fiables pour les comptes Windows lorsque vous vous connectez à distance à votre ordinateur

Les mots de passe faibles sont faciles à être devinés ou trouvés par force brute ce qui permet les personnes malveillantes d'accéder facilement à des données sensibles. Pour protéger vos données importantes et éviter le piratage de compte pendant la connexion à distance, utilisez des mots de passe forts. Pour les instructions, consultez cet article.

N'utilisez pas le fonction du bureau à distance qu'au sein de votre réseau domestique ou d'entreprise et évitez de vous connectez à distance à votre ordinateur depuis les réseaux publiques. Pour les informations sur la fonction Connexion Bureau à distance, consultez le site du support de Microsoft.

Recommandations pour les entreprises

Protégez vos dossiers partagés

Les dossiers partagés peuvent être utilisés par les attaquants pour distribuer des logiciels malveillants et se déplacer au sein du réseau d'une entreprise, et les ransomwares peuvent également chiffrer les dossiers partagés. Kaspersky Endpoint Security peut protéger les dossiers partagés contre le chiffrement et activer la protection par mot de passe.

Utilisez Kaspersky Endpoint Detection and Response et Kaspersky Managed Detection and Response

Kaspersky Endpoint Detection and Response et Kaspersky Managed Detection and Response permettent de détecter et d’arrêter l’attaque à ses débuts. Ces solutions permettent de détecter et de surveiller les alertes suspectes.

Protégez les comptes d'administrateur

Veillez à ce que les mots de passe des comptes d'administrateur soient robustes et changés régulièrement (par exemple, tous les trois mois). Utilisez l'authentification à deux facteurs lorsque c'est possible, afin de minimiser le risque que des pirates prennent le contrôle du réseau s'ils ont accès aux informations d'identification.

Surveillez l’activité suspecte

Surveillez les journaux d'événements et les données en direct pour détecter les événements suspects. Surveillez les mouvements latéraux dans le réseau et le trafic sortant car les attaquants ont généralement besoin de se connecter à des réseaux externes ou à des outils externes pour voler des données.

Faites preuve de prudence lors de l'utilisation de PowerShell

PowerShell est souvent utilisé pour initialiser et attaquer les machines basées sur Windows. Les menaces sans fichier et les ransomwares utilisent également PowerShell pour mener à bien leurs attaques.

Limitez l’exécution des scripts PowerShell. Interdisez l'exécution de scripts PowerShell non signés à l'aide des stratégies, n'autorisez l'accès à l'exécution de scripts PowerShell qu'aux comptes nécessaires. N'abaissez pas les stratégies de restriction de PowerShell (Set-ExecutionPolicy). Pour les appareils protégés par Kaspersky Endpoint Security for Windows, activez le module de la protection Contrôle évolutif des anomalies, activez la règle Activité des interpréteurs de langages de script et sélectionnez l’action Verrouiller.

Configurez les stratégies

Configurez des stratégies pour minimiser la quantité d'informations réseau disponibles pour les utilisateurs dont les comptes peuvent être compromis, et limitez la quantité d'informations réseau que les attaques peuvent récupérer à partir de la machine compromise. Cela limite ce qu'un attaquant peut faire même s'il a réussi à compromettre un compte ou un appareil, et empêche en outre l'escalade des privilèges vers des comptes d'administrateur ou d'autres appareils, ce qui limite la portée et l'impact d'une attaque.

Utilisez IDS et IPS pour empêcher le balayage du réseau

La première étape d'une attaque ciblée consiste toujours à collecter des informations. Le balayage du réseau fournit aux attaquants des informations importantes telles que les ports ouverts, les systèmes d'exploitation et les logiciels actifs, l'état des machines dans les réseaux et bien d'autres choses encore. En empêchant le balayage du réseau, on empêche les attaquants de recueillir des informations importantes et utiles, et on rend plus difficile la réussite d'une attaque.

Sensibilisez vos employés

- Soyez prudent avec les pièces jointes aux mails et vérifiez toujours les adresses emails non fiables. Assurez-vous que le module Protection contre les menaces par email est activé et qu'il analyse et protège les ordinateurs contre les pièces jointes malveillantes.

- Méfiez-vous des liens suspects envoyés dans des mails ou sur d'autres plateformes de messagerie. Même si le lien provient d'une personne que vous connaissez, celle-ci peut avoir été piratée.

- Formez vos employés à reconnaître les liens et les fichiers suspects, lorsqu'ils constatent une activité suspecte sur leurs machines ou leurs comptes, utilisez les meilleures pratiques de sécurité telles que l'utilisation de mots de passe forts, l’authentification à deux facteurs, la déconnexion lorsqu'ils n'ont plus besoin d'accès, la mise à jour régulière du système d'exploitation et des logiciels personnels, et bien d'autres choses encore.

Kaspersky propose un cours dédié au programme d'éducation à la cybersécurité : Automated Security Awareness Platform. Cette solution intégrale ne se contente pas de fournir des connaissances : elle développe des compétences et des pratiques concrètes en matière de cyber-hygiène.

Configurez votre ordinateur

Créez des points de restauration du système et des copies de sauvegarde des fichiers

Créez régulièrement des points de restauration du système et des copies de sauvegarde des fichiers sur des supports amovibles. Ceci permettra de revenir en arrière à l'état stable de l'ordinateur et de restaurer les fichiers en cas d'une infection ou d'une panne.

Pour en savoir plus sur la sauvegarde et restauration du système, consultez le site du support de Microsoft.

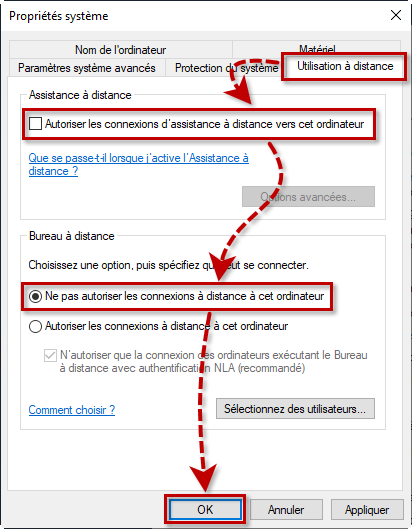

Interdisez la connexion à distance à votre ordinateur

Pour empêcher les personnes malveillantes de se connecter à votre ordinateur, vous pouvez interdire la connexion à distance dans les paramètres de l'ordinateur :

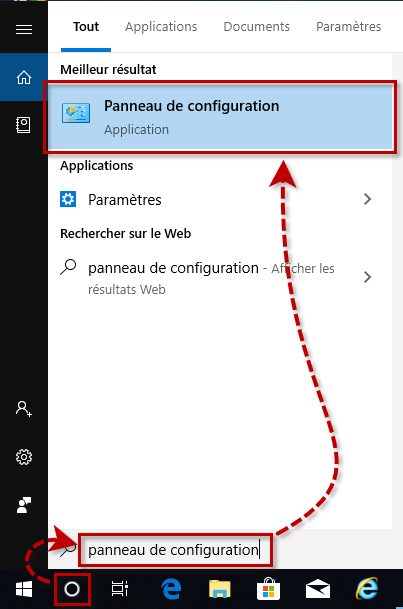

- Ouvrez la recherche sur l'ordinateur et tapez « panneau de configuration ». Sélectionnez Panneau de configuration.

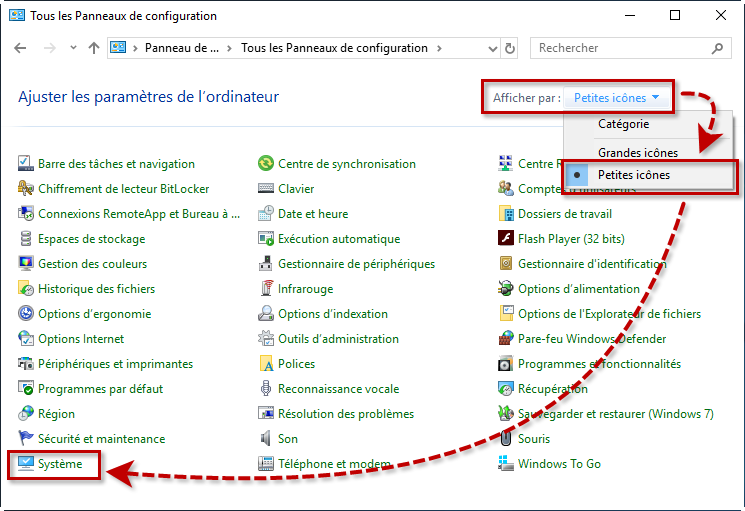

- Sélectionnez Système.

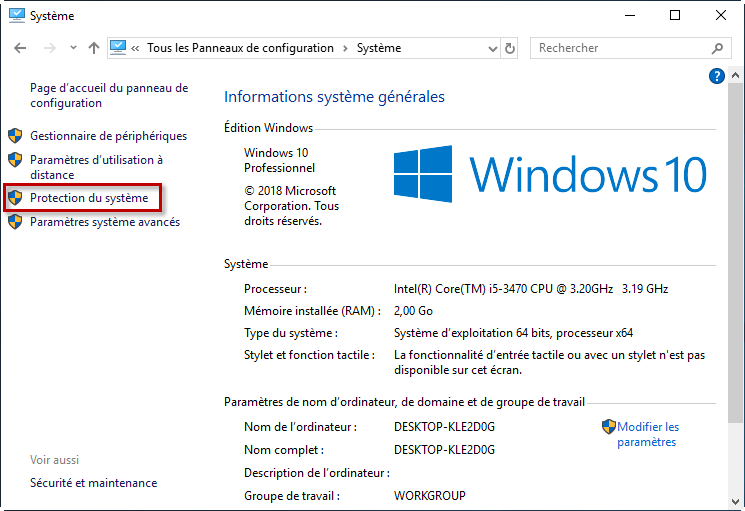

- Cliquez sur Protection du système.

- Accédez à l'onglet Utilisation à distance. Décochez la case Autoriser les connexions d'assistance à distance vers cet ordinateur et activez l'option Ne pas autoriser les connexions à distance à cet ordinateur. Cliquez sur OK.

L'accès à distance à votre ordinateur est interdit.

Recommandations sur la configuration des applications de Kaspersky

- Définissez un mot de passe pour accéder aux paramètres de l'application de Kaspersky. Pour les instructions, consultez l'aide :

- Activez la Surveillance du système dans l'application de Kaspersky/

La Surveillance du système bloque et annule les actions des programmes malveillants, détecte et enlève les ransomwares et crée des copies de sauvegarde des fichiers si un programme malveillant tente d'y accéder. Pour les instructions de configuration, consultez l’aide :

Si les fichiers ont été chiffrés

Essayez de restaurer les fichiers

Vous pouvez restaurer les fichiers à l'aide des outils standard de Windows. Pour les instructions, consultez le site du support de Microsoft.

Désactivez la suppression automatique des objets malveillants

Si une application de Kaspersky est installée sur votre ordinateur, ouvrez les paramètres de l'application et dans la section Général décochez la case Exécuter automatiquement les actions recommandées.

Nous déconseillons de supprimer les fichiers malveillants de la quarantaine car ils peuvent contenir les clés de déchiffrement.

Envoyez les fichiers pour analyse

Si le problème persiste, contactez le service clientèle de Kaspersky en sélectionnant le sujet de votre demande. Joignez le mail suspect et le fichier chiffré à votre demande.

Les experts de Kaspersky ne peuvent pas garantir le déchiffrement des fichiers.

Lancez l'analyse complète de l'ordinateur et supprimez le programme malveillant

Lancez l'analyse complète de l'ordinateur pour trouver et éliminer la cause de l'infection. Si aucun logiciel de protection n'est installé sur votre ordinateur, analysez votre ordinateur avec l'un des programmes gratuits de Kaspersky : Kaspersky Free, Kaspersky Rescue Disk ou Kaspersky Virus Removal Tool.

Si vous avez trouvé un fichier suspect sur l'ordinateur

Si vous avez découvert un fichier suspect qui aurait pu infecter l’ordinateur et chiffrer les fichiers, vous pouvez :

- Analysez le fichier à la recherche des menaces connues sur Kaspersky Threat Intelligence Portal. Le cas échéant, signalez-nous un faux positif ou un nouveau programme malveillant. Pour le faire :

- Cliquez sur Submit to reanalyze sur la page avec résultats de l'analyse.

- Indiquez votre adresse email afin que nous puissions vous contacter si nécessaire.

- Cliquez sur Send.

-

Si le problème persiste, contactez le service clientèle de Kaspersky en sélectionnant le sujet de votre demande. Joignez le fichier suspect et ajoutez un commentaire « ransomware potentiel ».

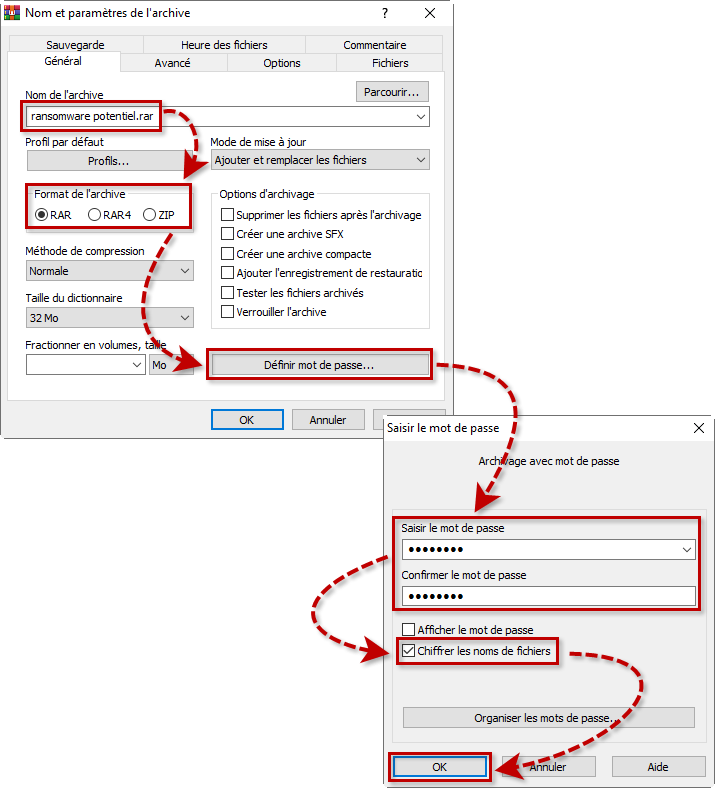

- Envoyez les fichiers pour analyse à newvirus@kaspersky.com. Pour ce faire, ajoutez le fichier suspect dans une archive avec l'extension ZIP ou RAR. Définissez le mot de passe « infected » et cochez la case Chiffrer les noms des fichiers (ou Encrypt file names). Pour les instructions, consultez cet article.

Où les fichiers des ransomwares peuvent se trouver

- APPDATA

Windows NT, Windows 2000 et Windows XP : Disque:\Documents and Settings\%UserName%\Application Data\%USERPROFILE%\Local Settings\Application Data

Windows Vista, Windows 7, Windows 8/8.1 et Windows 10 : Disque:\Users\%UserName%\AppData\Roaming\%USERPROFILE%\AppData\Local

- TEMP (répertoire temporaire)

%TEMP%\xxxxxxx.tmp\ où x peut être une lettre de l'alphabet latin de « a » à « z » ou une chiffre de 0 à 9

%TEMP%\xxxxxxx.tmp\xx\ où x peut être une lettre de l'alphabet latin de « a » à « z » ou une chiffre de 0 à 9

%TEMP%\xxxxxxx\ où x peut être une lettre de l'alphabet latin de « a » à « z » ou une chiffre de 0 à 9

%WINDIR%\Temp

- Répertoire temporaire d’Internet Explorer

Windows NT, Windows 2000 et Windows XP : %USERPROFILE%\Local Settings\Temporary Internet Files\

Windows Vista, Windows 7, Windows 8/8.1 et Windows 10 : %LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\content.ie5\xxxxxxxx où x peut être une lettre de l'alphabet latin de « a » à « z » ou une chiffre de 0 à 9

- Bureau

%UserProfile%\Desktop\

- Corbeille

Disque:\Recycler\

Disque:\$Recycle.Bin\

Disque:\$Recycle.Bin\s-1-5-21-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX-1000 où x peut être une lettre de l'alphabet latin de « a » à « z » ou une chiffre de 0 à 9

- Répertoire système

%WinDir%

%SystemRoot%\system32\

- Répertoire des documents de l’utilisateur

%USERPROFILE%\Documents\

%USERPROFILE%\Documents\Downloads

- Répertoire du téléchargement des fichiers

%USERPROFILE%\Downloads

- Répertoire de démarrage

%USERPROFILE%\Start menu\Programs\Startup