Funktionsprinzip der Anwendung

Kaspersky Web Traffic Security untersucht den über einen Proxyserver laufenden HTTP-, HTTPS- und FTP-Datenverkehr von Benutzern.

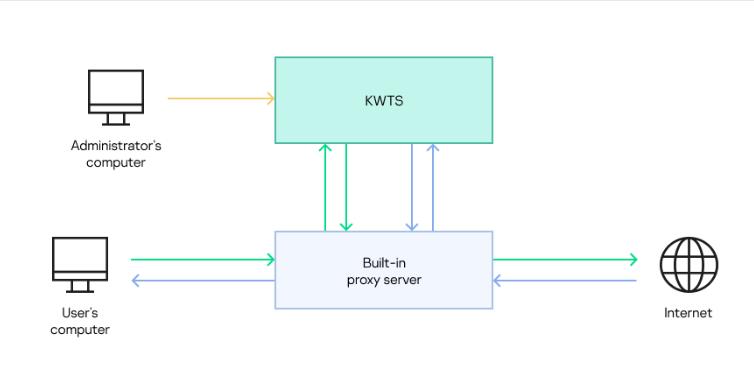

Auf allen Servern wird das gleiche Paket von Kaspersky Web Traffic Security installiert, das Funktionen zur Verarbeitung des Datenverkehrs sowie die Möglichkeit zur Verwaltung der Anwendungseinstellungen enthält. Anschließend wird der Datenverkehr von den Benutzercomputern über einen Proxyserver zur Überprüfung an den Knoten von Kaspersky Web Traffic Security übermittelt. Wenn der Zugriff auf die angeforderte Webressource unter Berücksichtigung der Untersuchungsergebnisse zugelassen wird und der Datenverkehr keine Viren und andere Bedrohungen enthält, wird die Anfrage über den Proxyserver an den Webserver übermittelt. Die Antwort des Webservers wird ebenfalls auf diese Weise verarbeitet. Die nachfolgende Abbildung zeigt das Prinzip der Verarbeitung des Datenverkehrs.

Prinzip der Verarbeitung des Datenverkehrs durch Kaspersky Web Traffic Security

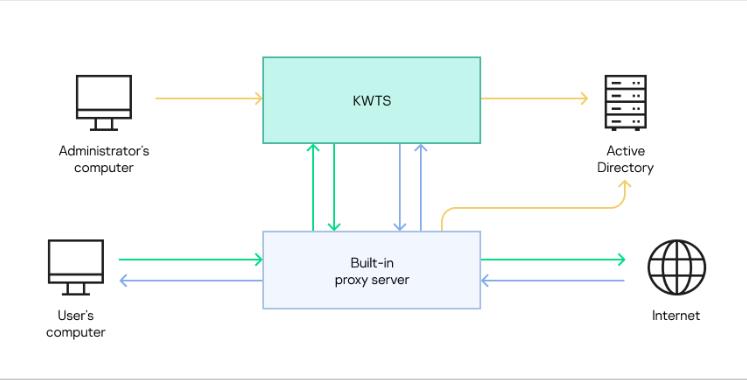

Bei der Verarbeitung des Datenverkehrs kann die Anwendungen Informationen zu Benutzerkonten und deren Zugehörigkeit zu Domänengruppen nutzen. Konfigurieren Sie dazu die Integration von Kaspersky Web Traffic Security und Active Directory. Nach der Integration von Active Directory können Sie bei der Verwendung von Benutzerrollen in der Anwendung die automatische Ergänzung von Benutzerkonten verwenden sowie Benutzerkonten beim Erstellen von Arbeitsbereichen und Regeln zur Verarbeitung des Datenverkehrs identifizieren. Die primäre Benutzerauthentifizierung erfolgt auf dem Proxyserver. Der Proxyserver übermittelt die von Active Directory empfangenen Daten zusammen mit der ursprünglichen Anfrage des Benutzers an die Anwendung. Dabei interagieren der Proxyserver und die Anwendungsknoten unabhängig voneinander mit dem Active Directory-Server. Die nachfolgende Abbildung zeigt das Funktionsprinzip der Anwendung bei konfigurierter Integration von Active Directory.

Funktionsprinzip der Anwendung bei konfigurierter Integration von Active Directory

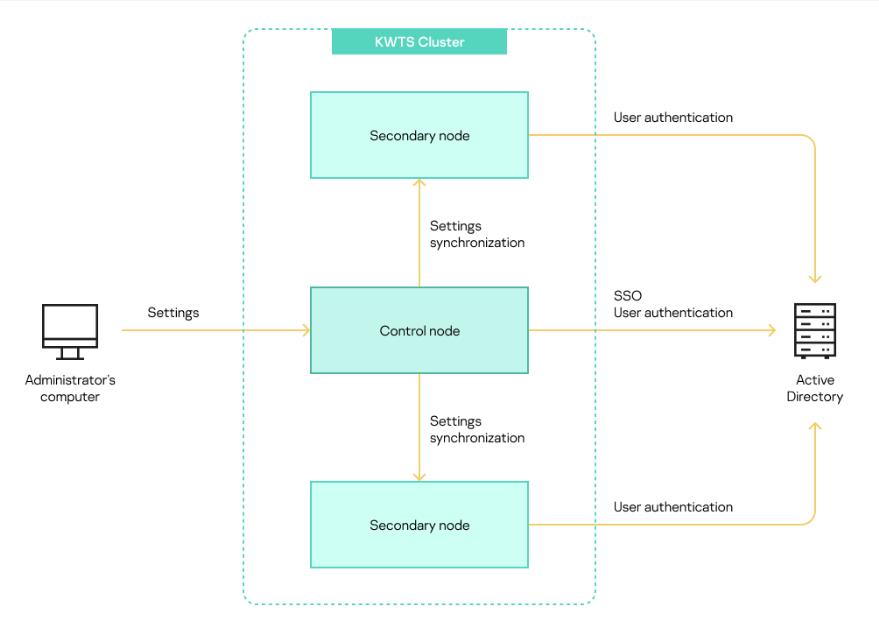

Wenn zwei oder mehr Server mit der installierten Anwendung zur Verarbeitung des Datenverkehrs benötigt werden, werden alle Server in einem Cluster zusammengefasst. Im Cluster muss einem der Server die Rolle Verwaltungsknoten zugewiesen werden. Die übrigen Server erhalten die Rolle Untergeordneter Knoten. Die Verarbeitung des Datenverkehrs kann auf allen Knoten einschließlich Verwaltungsknoten eingerichtet werden. Der Verwaltungsknoten unterscheidet sich von den untergeordneten Knoten darin, dass Sie auf dem Verwaltungsknoten die Anwendungseinstellungen konfigurieren können. Diese werden vom Verwaltungsknoten aus an alle untergeordneten Knoten im Cluster weitergegeben. Danach kommuniziert jeder Cluster-Knoten unabhängig vom Verwaltungsknoten und anderen untergeordneten Knoten mit dem Active Directory-Server. Die nachfolgende Abbildung zeigt das Interaktionsschema der Komponenten.

Interaktionsschema der Anwendungskomponenten

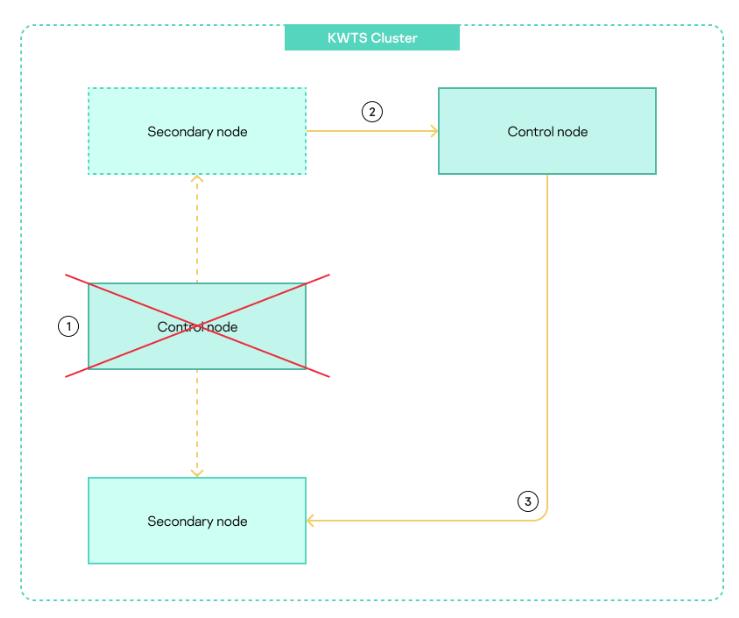

Wenn der Verwaltungsknoten ausfällt, wechselt die Anwendung in den Notfallmodus. In einem solchen Fall muss der Administrator einem der untergeordneten Knoten die Rolle des Verwaltungsknotens zuweisen. Die Verarbeitung des Datenverkehrs wird dabei nicht unterbrochen. Alle Knoten verarbeiten weiterhin den Netzwerkverkehr gemäß den letzten Werten der Einstellungen, die vor dem Wechsel der Anwendung in den Notfallmodus vom Verwaltungsknoten übermittelt wurden. Die anschließende Konfiguration der Einstellungswerte erfolgt auf dem neuen Verwaltungsknoten. Die nachfolgende Abbildung zeigt das Schema des Rollenwechsels beim Wechsel der Anwendung in den Notfallmodus.

Schema des Rollenwechsels beim Wechsel der Anwendung in den Notfallmodus

Wenn der Umfang des verarbeiteten Datenverkehrs eine große Anzahl von Cluster-Knoten vorsieht, wird der Einsatz von Load Balancing empfohlen.