本製品の動作原理

Kaspersky Web Traffic Security は、プロキシサーバーを通過する HTTP、HTTPS、および FTP のトラフィックをスキャンします。

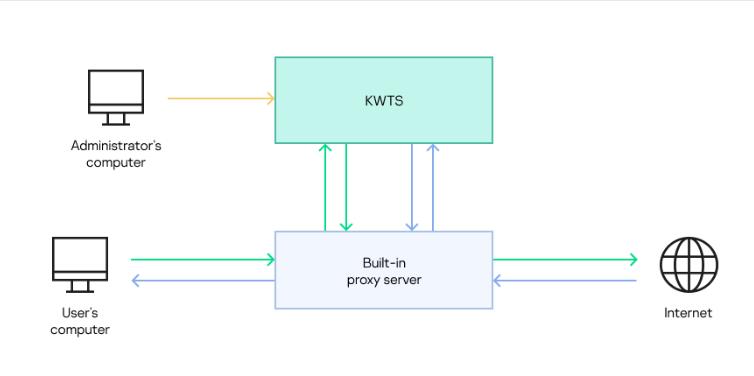

すべてのサーバーに同じ Kaspersky Web Traffic Security パッケージがインストールされます。このパッケージには、トラフィック処理機能と、製品設定を管理するためのユーザーインターフェイスが含まれています。続いて、スキャンのため、トラフィックがユーザーのコンピューターからプロキシサーバーを通過して Kaspersky Web Traffic Security ノードに送信されます。要求された Web リソースへのアクセスがスキャン結果で許可され、トラフィックにウイルスやその他の脅威が含まれていない場合、要求がプロキシサーバーを通過して Web サーバーに送信されます。Web サーバーの応答も同様に処理されます。トラフィックの処理スキームを以下の図に示します。

Kaspersky Web Traffic Security がトラフィックを処理する方法

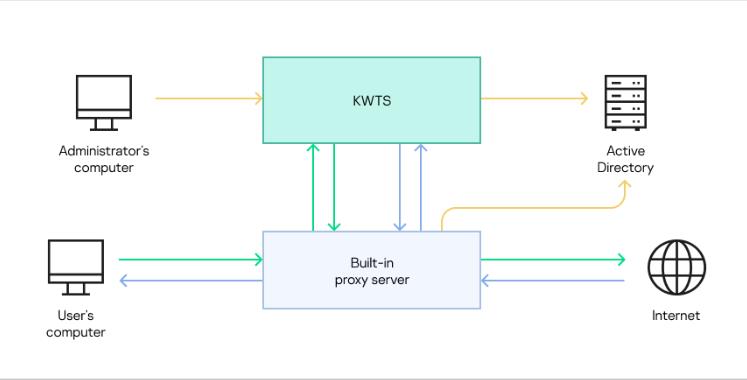

本製品は、トラフィックの処理中にユーザーアカウントやそのドメイングループでのメンバーシップに関する情報を使用できます。そのためには、Kaspersky Web Traffic Security と Active Directory の連携を設定する必要があります。Active Directory との連携により、本製品でユーザーロールを管理する際にユーザーアカウントの自動補完を使用したり、ワークスペースやトラフィック処理ルールの作成時にユーザーアカウントを識別したりすることができます。プライマリユーザー認証はプロキシサーバーで実行されます。プロキシサーバーは Active Directory から受け取った情報を、ユーザーの元の要求とともに本製品に渡します。プロキシサーバーと製品ノードは互いに独立して Active Directory サーバーと対話します。Active Directory 連携が設定されている場合の本製品の動作原理を下図に示します。

Active Directory と連携した場合の本製品の動作原理

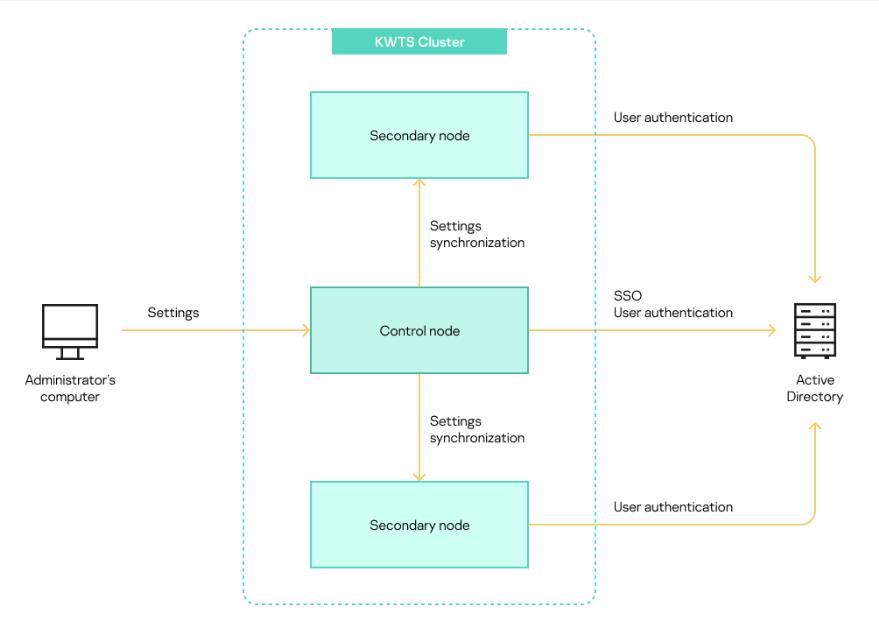

トラフィック処理に製品をインストール済みのサーバーが 2 台以上必要な場合、すべてのサーバーがクラスタに集約されます。クラスタに含まれるサーバーの中で 1 台にコントロールロールのノードの役割を割り当てる必要があります。クラスタ内の他のノードには、セカンダリロールのノードロールが割り当てられます。コントロールロールのノードも含めて、すべてのノードでトラフィック処理を行うように設定できます。本製品の設定を管理するには、セカンダリノードではなく、コントロールノードを使用することができます。本製品の設定は、コントロールロールのノードからクラスタ内のすべてのセカンダリロールのノードに配信されます。その後、各クラスタノードは、コントロールロールのノードや他のセカンダリロールのノードから独立して、Active Directory サーバーとデータを交換します。構成要素間の対話を以下の図に示します。

製品コンポーネントの相互作用図

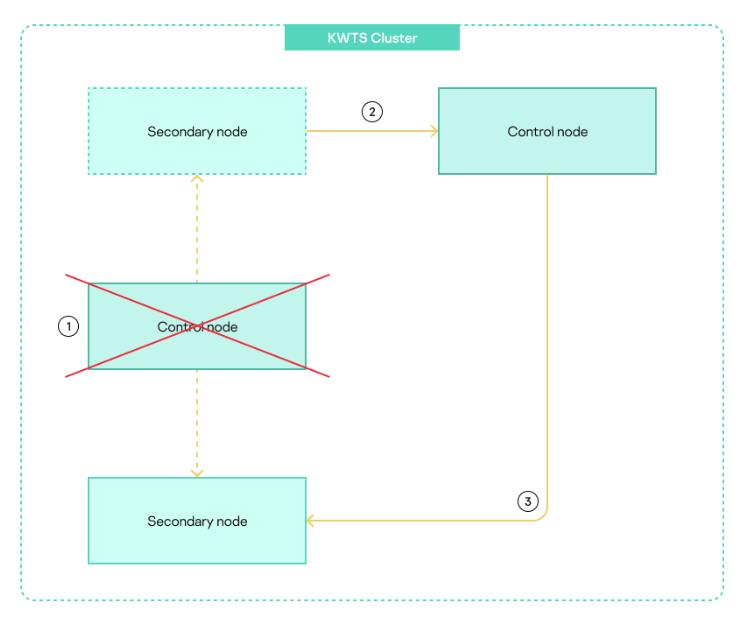

コントロールノードが失敗した場合、本製品は緊急モードに切り替わります。この場合、管理者はコントロールノードロールをセカンダリロールのノードのいずれかに割り当てる必要があります。この手順の途中でトラフィック処理が中断されることはありません。すべてのノードは、本製品が緊急モードに切り替わる前にコントロールノードから受信した最新の設定を使用して、ネットワークトラフィックの処理を継続します。以降の設定は、コントロールロールの新しいノードで実行されます。本製品が緊急モードに移行した時に発生するロール変更の図を下図に示します。

本製品が緊急モードに移行した時に発生するロール変更の図

処理対象のトラフィックのボリュームに多数のクラスタノードが含まれる場合、負荷分散の使用を推奨します。