目录

- Kaspersky Web Traffic Security

- 授权应用程序

- 扩展 Kaspersky Web Traffic Security

- 从 RPM 或 DEB 包进行应用程序安装和初始配置

- 安装和初始配置从 ISO 镜像部署的应用程序

- 应用程序入门指南

- 应用程序运行监控

- 报告

- Kaspersky Web Traffic Security 事件日志

- 使用流量处理规则

- 管理工作区

- 使用角色和用户账户

- 管理集群

- 保护网络流量

- ICAP 服务器设置

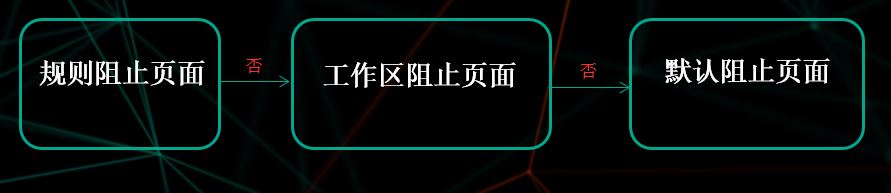

- 阻止页面

- 导出和导入设置

- 将应用程序从版本6.0升级到版本6.1

- 安装更新包

- 安装 kwts_upgrade_6.1.0.4762_os_security_november_2024 更新包

- 配置服务器时间

- 配置代理服务器连接设置

- 更新 Kaspersky Web Traffic Security 数据库

- 加入卡巴斯基安全网络并使用卡巴斯基专有安全网络

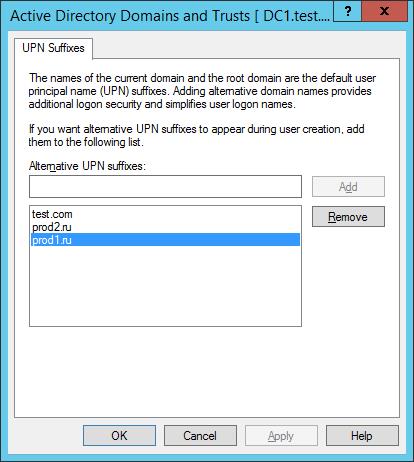

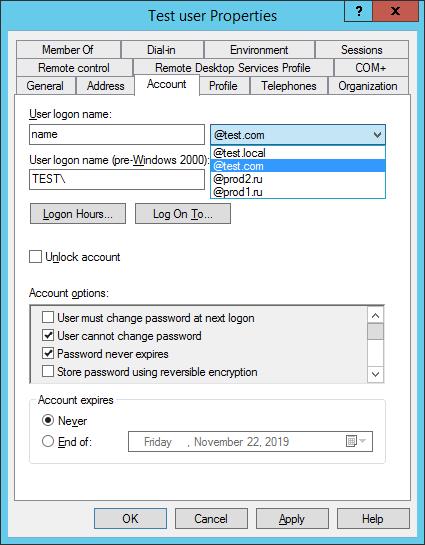

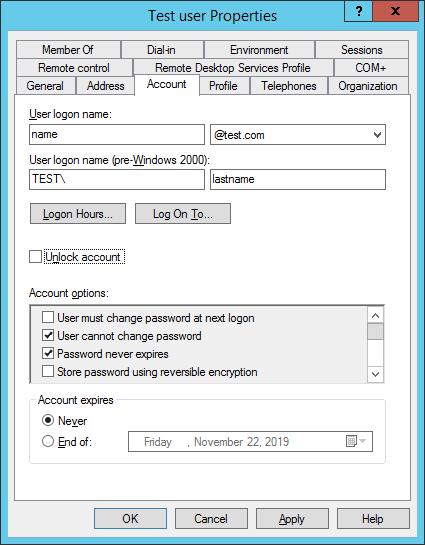

- 连接到 LDAP 服务器

- 配置与 Kaspersky Anti Targeted Attack Platform 的集成

- Syslog 事件日志

- 通过 SNMP 协议管理应用程序

- 单点登录授权

- 在应用程序的 web 界面管理内置代理服务器设置

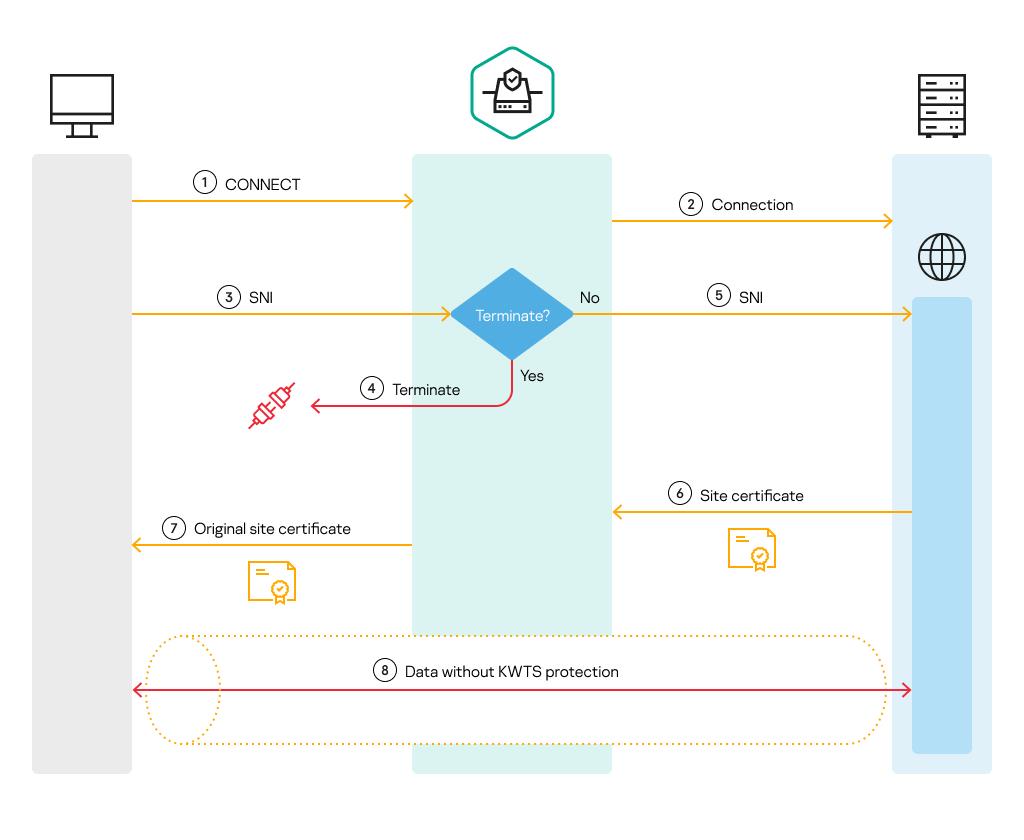

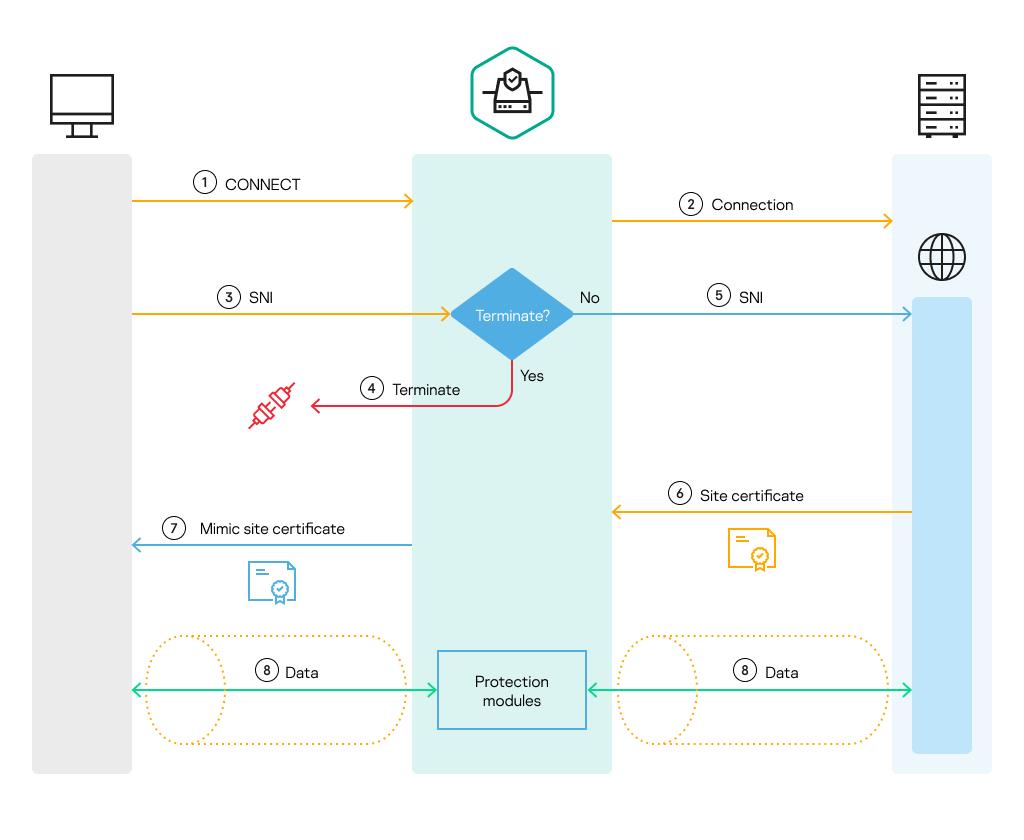

- 解密 TLS/SSL 连接

- 应用程序信息源

- 将应用程序事件发布到 SIEM 系统

- 与技术支持联系

- 附录 1。安装和配置 Squid 服务

- 附录 2。配置 Squid 服务和 Active Directory 集成

- 附录 3。使用 HAProxy 配置 ICAP 平衡

- 附录 4。MIME 类型的对象

- 附录 5。URL 规范化

- 附录 6。网站类别

- 附录 7。取决于代理服务器类型和所需保护级别的物理处理器内核带宽值

- 附录 8。取决于代理服务器类型和所需保护级别的虚拟处理器带宽值

- 术语表

- AO Kaspersky Lab

- 第三方代码信息

- 商标声明

Kaspersky Web Traffic Security

Kaspersky Web Traffic Security(以下简称“应用程序”或“KWTS”)是一种旨在保护通过代理服务器的 HTTP-,HTTPS- 和 FTP 流量的解决方案。

该应用程序在公司网络用户访问网页资源时对其进行保护。例如,它会将恶意软件和其他威胁从通过 HTTP(S) 和 FTP 协议进入公司网络的数据流中删除,阻止被感染的网站和钓鱼网站,基于网页资源类别和内容类型对网页资源访问进行控制。

该应用程序为企业用户开发。

Kaspersky Web Traffic Security:

- 借助于机器学习算法和操作系统数据模拟技术,保护您组织的 IT 基础架构抵御最现代的恶意软件和加密勒索软件。

- 阻止访问被感染的网站和钓鱼网站。

- 使用卡巴斯基安全网络数据获取文件和网页资源的信誉信息,确保卡巴斯基应用程序更快对威胁做出相应而无需等待应用程序数据库更新,减少误报可能。

- 与卡巴斯基私人安全网络 (以下简称 KPSN) 集成以访问卡巴斯基安全网络的信誉数据库和其他统计数据而无需将其计算机的数据发送到卡巴斯基安全网络。

- 用代理服务器端的证书替代品扫描加密流量。

- 基于 URL、文件名称、MIME 类型、大小、源文件类型 (应用程序可以确定文件的真实格式和类型,与扩展名无关) 和校验和 (MD5 或 SHA256) 对传入或传出文件执行内容过滤。

- 允许您限制对各种网页资源类别(以下简称为“网页类别”)的访问,例如:赌博、博彩、抽奖;成人内容;儿童互联网;俄罗斯联邦法律禁止的内容。

- 允许您通过 web 界面配置应用程序设置和管理应用程序。

- 允许您在应用程序的 Web 界面中监控应用程序的状态、应用程序处理的网络流量、扫描和检测到的对象数量、最近的威胁、被阻止的用户和 URL。

- 允许您创建工作区来配置处理组织部门或被管理组织的流量的单个规则 (适用于互联网服务提供商)。

- 允许您配置管理员用来处理被管理组织的访问权限。

- 允许您通过搜索和查看事件来调查涉及互联网访问的事件。

- 当流量处理与定义的规则不匹配时,调整流量处理条件。

- 根据计划或需要从卡巴斯基更新服务器或自定义资源(HTTP 服务器、共享网络文件夹)更新应用程序数据库。

在美国境内,本软件中将不再提供更新功能(包括提供反病毒签名更新和代码库更新)以及 KSN 功能。

- 与 Microsoft Active Directory 进行集成以分配角色和管理访问和保护规则。在 Active Directory 中支持 NTLM- 和 Kerberos 身份验证用来访问 web 界面。

- 允许您通过 SNMP 协议访问应用程序信息。

- 允许您部署带有预装应用程序的操作系统的 ISO 镜像(包括代理服务器)。

- 允许您通过应用程序 web 界面配置代理服务器设置(当使用 ISO 镜像时)。

Kaspersky Web Traffic Security 符合一般数据保护条例 (GDPR) 和有关保密信息、个人数据及数据保护的适用欧盟法律。

分发套件

Kaspersky Web Traffic Security 是卡巴斯基提供的以下综合安全和系统管理解决方案的一部分:

卡巴斯基合作伙伴的专家可以帮助您为组织选择全面的解决方案。您可以在卡巴斯基网站上找到卡巴斯基合作伙伴的联系信息和地址:https://partnersearch.kaspersky.com。

分发套件的内容可能因应用程序分发的地区而异。

如果您从在线商店购买 Kaspersky Web Traffic Security,您可以从卡巴斯基或卡巴斯基合作伙伴的网站复制应用程序。需要用来激活应用程序的信息将在收到您的付款后通过电子邮件发送给您。

应用程序以下列格式提供:

- RPM 或 DEB 包

- 带有 CentOS 7.7 安装文件、预装 Kaspersky Web Traffic Security 和内置代理服务器的 ISO 映像。

下表显示了 Kaspersky Web Traffic Security 分发包文件的 SHA-256 校验和。

Kaspersky Web Traffic Security 分发包文件的 SHA-256 校验和

分发 |

文件名 |

SHA-256 校验和 |

|---|---|---|

版本 6.1.0.4762 | Red Hat Enterprise Linux |

kwts-6.1.0-4762.x86_64.rpm |

CE7B969349E8C6A901F556C535E8A1283AB61614E0115522EE6D5D57D6A08998 |

版本 6.1.0.4762 | Debian |

kwts_6.1.0-4762_amd64.deb |

BD37E50D24F3A7FDE87BC8C8C8E103D2E3F7B4998F73F4197CE71293620A6D70 |

版本 6.1.0.4762 | VMware ESXi 版本 6.1.0.4762 | Hyper-V |

kwts-6.1.0-4762-inst.x86_64_mlg.iso |

0A8CA1A96072972880DB8105770A452C1DB0C8633424971FC00554477703F164 |

版本 6.1.0.4762 | Red Hat Enterprise Linux | 本地化软件包 |

kwts_zh-cn-6.1.0.4762-1.noarch.rpm |

f7936163a3566cbb26580c2b7d3dc59191bfc9aedc12a57d6181c6ec418769dd |

版本 6.1.0.4762 | Debian | 本地化软件包 |

kwts-l10n-zh-cn_6.1.0.4762-1_all.deb |

7ddb2296b14235fc409eb7768a9b5320d5076bc7b625e4b491d13526fe3716db |

硬件和软件要求

用于安装 Kaspersky Web Traffic Security 的服务器的最低硬件要求

- 8 个处理器内核

- 16 GB RAM

- 至少 4 GB 交换分区

- 200 GB 硬盘空间,包括:

- 25 GB 用于临时文件存储

- 25 GB 用于日志文件存储

承载用于部署虚拟机 ISO 镜像的 Hypervisor 的服务器的最低硬件要求

如果服务器的 RAM 低于 1 GB 或磁盘空间不足 100 GB,则取消安装。

- 8 个处理器内核

- 16 GB RAM

- 200 GB 磁盘空间

下面的软件要求列出了安装 Kaspersky Web Traffic Security 所需的软件产品的最低测试版本。

用来安装 Kaspersky Web Traffic Security 的服务器的软件要求

Kaspersky Web Traffic Security 仅能安装在 64 位的操作系统。

- Red Hat Enterprise Linux versions 7.7, 8。

- Ubuntu 18.04.3 LTS。

- Debian 9.11, 10.1。

- SUSE Linux Enterprise Server 15 SP1。

- CentOS 版本 7.7。

- ALT Server 10。

企业 LAN 计算机的软件要求

- Windows 8.1。

- Windows 10 (1809, 1903)。

用于部署虚拟机的 hypervisor 的软件要求

- VMware ESXi 6.5 Update 2 / 6.7 Update 1。

- Microsoft Hyper-V Server 2016 / 2019。

配置与 LDAP 服务器集成的软件要求

- Windows Server 2012 R2 Standard。

- Windows Server 2016 Standard。

- Windows Server 2019 Standard。

其他要求

- Ngnix 版本 1.10.3、1.12.2 和 1.14.0。

- 负载平衡 HAProxy 1.5 版本(不包含在分发套件中)。

- 如果正在同一个服务器上安装 Squid 服务和 Kaspersky Web Traffic Security,则 Squid 版本为 3.5.28, 4.6, 4.7, 4.8。

为了让 Kaspersky Web Traffic Security 处理网络流量,您必须安装和配置 支持 ICAP 和请求修改 (REQMOD) 以及响应修改 (RESPMOD) 服务的 HTTP(S) 代理服务器。您可以使用单独的代理服务器,例如,将 Squid 服务安装在托管 Kaspersky Web Traffic Security 的服务器上。

通过 web 界面管理 Kaspersky Web Traffic Security 的软件要求

要运行 web 界面,必须在计算机上安装下列浏览器中的一种:

- Mozilla Firefox versions 69, 70。

- Internet Explorer 版本 11。

- Google Chrome versions 77, 78。

- Microsoft Edge version 44 (Microsoft Edge 44.17763.1.0 for Windows 1809 and Microsoft Edge 44.18362.1.0 for Windows 1903)。

新变化

对 Kaspersky Web Traffic Security 进行了以下改进:

- 分发套件已修改。Kaspersky Web Traffic Security 包含以下部分:

在这两种情况下,都支持在物理服务器和虚拟服务器上安装。

- 更新了流量处理规则设置:

- 现在可以配置基于角色的用户访问特定工作区。

- 现在可以通过应用程序的 web 界面(仅限于从 ISO 镜像安装)管理代理服务器设置:

- 修改了集群中的角色系统:

- 已中断分离工作服务器和主服务器角色。

- 用于管理应用程序设置和流量处理的组件合并为一个包。

- 阻止页面功能已扩展:

- 添加了新宏。

- 现在可以为工作区配置独立的阻止页面。

- 添加了与 Kaspersky Anti Targeted Attack Platform (KATA) 的集成。实现了两种模式:

- 将文件从用户流量发送到 KATA(将 KWTS 作为外部 KATA 系统连接)。

- 接收 KATA 检测到的对象的信息(在流量处理规则中使用有关 KATA 检测的信息)。

- 您现在可以通过 NTP 协议配置服务器的时区和时间同步(仅适用于 ISO 镜像部署)。

- Web 类别加密数字货币和挖掘已添加。

- 您现在可以生成有关应用程序操作事件的报告。

- 网络钓鱼和恶意链接的检测现已区分开来。

- 在保护规则中添加了新型对象恶意链接。

Kaspersky Web Traffic Security 的界面:

应用程序通过 web 界面进行管理。

应用程序的 web 界面窗口包含以下内容:

- 应用程序 web 界面窗口的左边部分

- 在应用程序 web 界面窗口的上部是应用程序一些区域的选项卡

- 应用程序 web 界面窗口下部的工作区

应用程序 web 界面窗口的区域

应用程序 web 界面包含以下区域:

- 仪表板。包含 Kaspersky Web Traffic Security 监控数据。

- 报告。可让您生成应用程序运行报告。

- 事件。包含在网络流量中检测到的事件的信息。

- 规则。允许使用流量处理规则。

- 工作区。允许使用工作区和分发网络流量。

- 用户。允许管理应用程序用户。

- 节点。允许集群节点管理。

- 设置。包含 常规、外部服务、 日志和事件、应用程序访问 和 内置代理服务器 区域,您可以在其中配置应用程序设置。

内置代理服务器 区域只有当部署应用程序的 ISO 镜像时才可用。

应用程序 web 界面窗口的工作区

工作区显示您选择在应用程序 web 界面窗口的区域和选项卡中查看的信息。它也包含您可以用来配置信息显示方式的控件。

页面顶端

应用程序操作

Kaspersky Web Traffic Security 会扫描通过代理服务器的用户 HTTP、 HTTPS 和 FTP 流量。

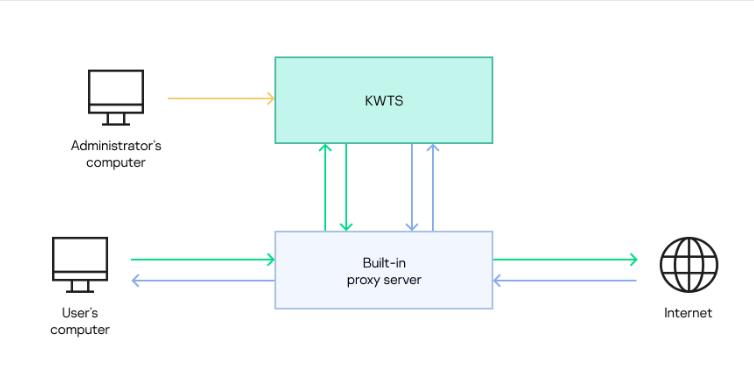

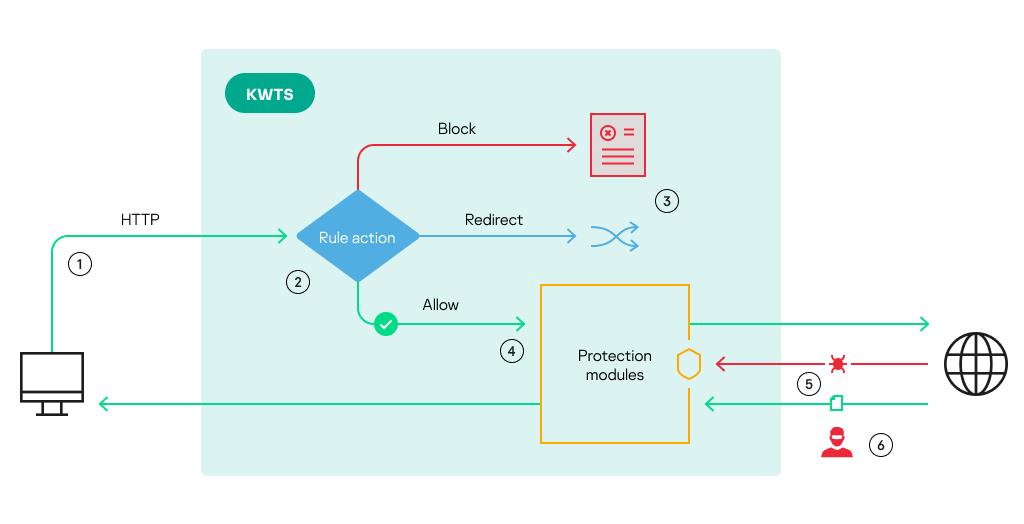

同一个 Kaspersky Web Traffic Security 套件安装在所有服务器上。它包括流量处理功能和应用程序设置管理能力。流量然后被通过代理服务器从用户计算机传输到 Kaspersky Web Traffic Security 节点进行扫描。如果扫描结果允许访问所需的 Web 资源,且流量不包含病毒或其它威胁,请求将通过代理服务器传输到 Web 服务器。Web 服务器的响应按类似方式进行处理。流量处理方案如下图所示。

流量如何被 Kaspersky Web Traffic Security 处理

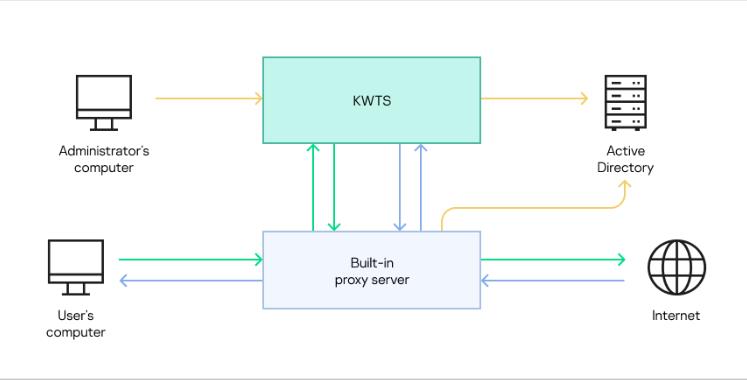

处理流量时,应用程序可以使用用户账户及其在域组中的会员信息。为此,您需要配置 Kaspersky Web Traffic Security 和 Active Directory 的集成。与 Active Directory 集成可让您在应用程序中处理用户角色时使用账户自动身份验证,创建工作区和流量处理规则时识别用户账户。主要用户身份验证将在代理服务器上执行。代理服务器会把从 Active Directory 收到的信息和用户的初始请求一道传递给应用程序。在此情况下,代理服务器和应用程序节点将彼此独立和 Active Directory 服务器进行交互。为 Active Directory 集成进行配置时的应用程序的操作方案如下图所示。

与 Active Directory 集成时的应用程序的操作方案

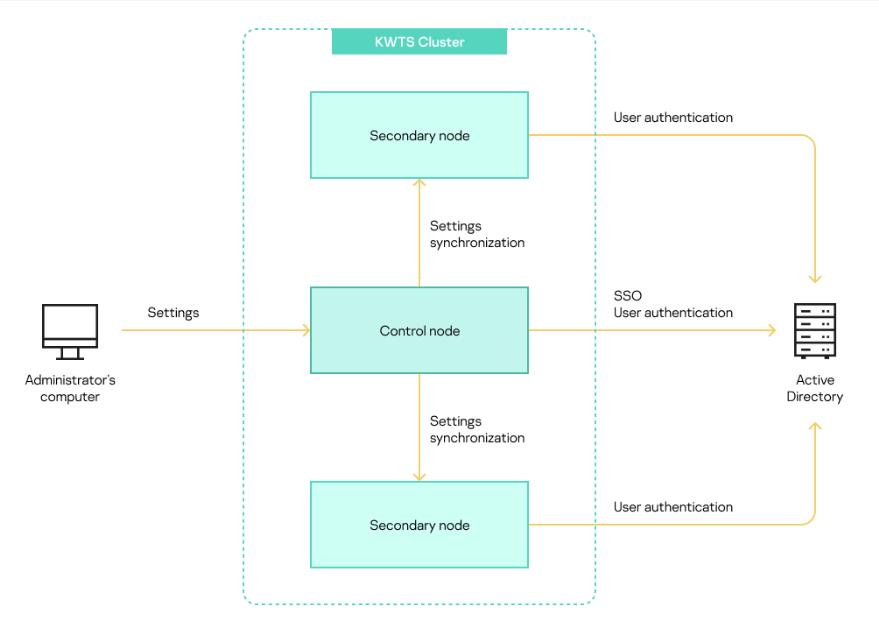

如果流量处理需要两个或更多安装了应用程序的服务器,所有服务器将被合并入一个。集群中的一个服务器应该被分配给 角色。集群中的的其它服务器将被分配给 角色。您可以配置在包括带角色控制的节点在内的所有节点上的流量处理。带角色控制的节点和带角色辅助的节点之间的区别是应用程序设置可以在带角色控制的节点上进行修改。它们从带角色控制的节点分发到集群中所有带角色辅助的节点。然后每个集群节点会独立于带角色控制的节点和其它带角色辅助的节点与 Active Directory 服务器交换数据。组件交互如下图所示。

应用程序组件的交互方案

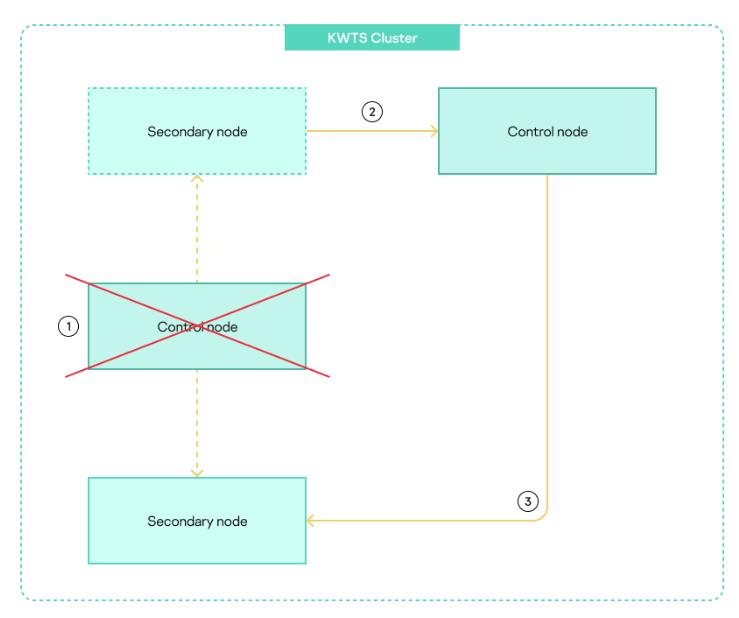

如果带角色控制的节点失败,应用程序将进入紧急模式。在此情况下,管理员必须把控制节点角色分配给一个带角色辅助的节点。在此过程中流量处理不会被中断。在应用程序切换到紧急模式之前,所有节点都继续使用从带角色控制的节点接收到的最新设置来处理网络流量。随后的设置配置会在新的带角色控制的节点上完成。应用程序进入紧急模式时的角色更改方案如下图所示。

应用程序进入紧急模式时的角色更改

如果处理的流量容量涉及大量集群节点,推荐使用 负载平衡。

应用程序和代理服务器之间的交互 取决于分发套件。如果 Kaspersky Web Traffic Security(单机版) 安装自 RPM 或 DEB 包,您需要配置与外部代理服务器的集成。部署 Kaspersky Web Traffic Security (Appliance) ISO 镜像时将使用内置代理服务器。

取决于分发套件的应用程序操作

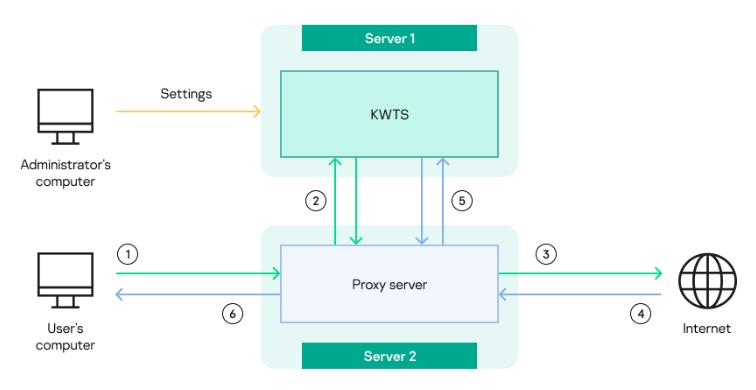

Kaspersky Web Traffic Security(单机版)的操作

如果 Kaspersky Web Traffic Security(单机版)安装自 RPM 或 DEB 包,将使用外部代理服务器。它可以作为应用程序安装在同一台物理服务器上或者单独的物理服务器上。外部代理服务器的管理和配置通过使用操作系统资源执行。

Kaspersky Web Traffic Security(单机版)的操作方案如下图所示。

Kaspersky Web Traffic Security(单机版)的操作

图中编号对应于以下流量处理步骤:

- 用户请求访问网络资源。该请求将被中继给代理服务器。

- 代理服务器将把请求中继给处理流量的集群节点。应用程序会根据流量处理规则扫描从带角色控制的节点收到的请求。然后结果将被中继给代理服务器。

- 如果允许访问 Web 资源,代理服务器将把请求发送到用来访问请求的 Web 资源的 Web 服务器。

- 托管所需 Web 资源的 Web 服务器会发送响应到代理服务器。

- 响应也会被送到集群节点以便可以根据流量处理规则进行扫描。

- 扫描后,代理服务器会把发送响应到用户的计算机。取决于应用程序中定义的操作,用户可能会看到以下页面:

- 如果允许访问网页资源,系统将显示被请求的网页页面。

- 如果禁止访问网页资源,系统将显示阻止页面。

- 如果应用了重定向操作,用户将看到对其配置了重新定向的网页页面。

建议也在外部代理服务器上配置 HTTPS 流量处理。

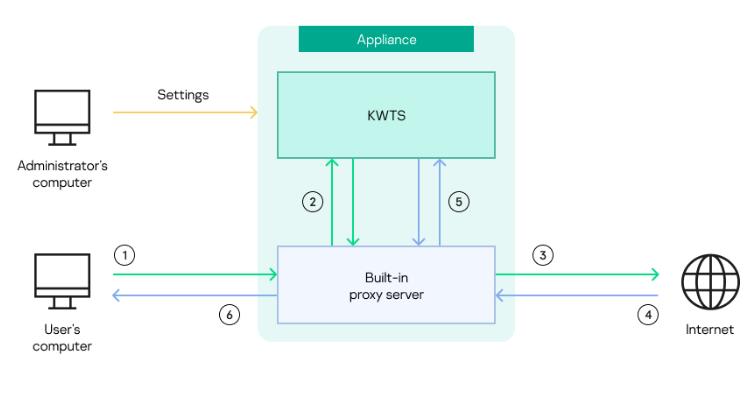

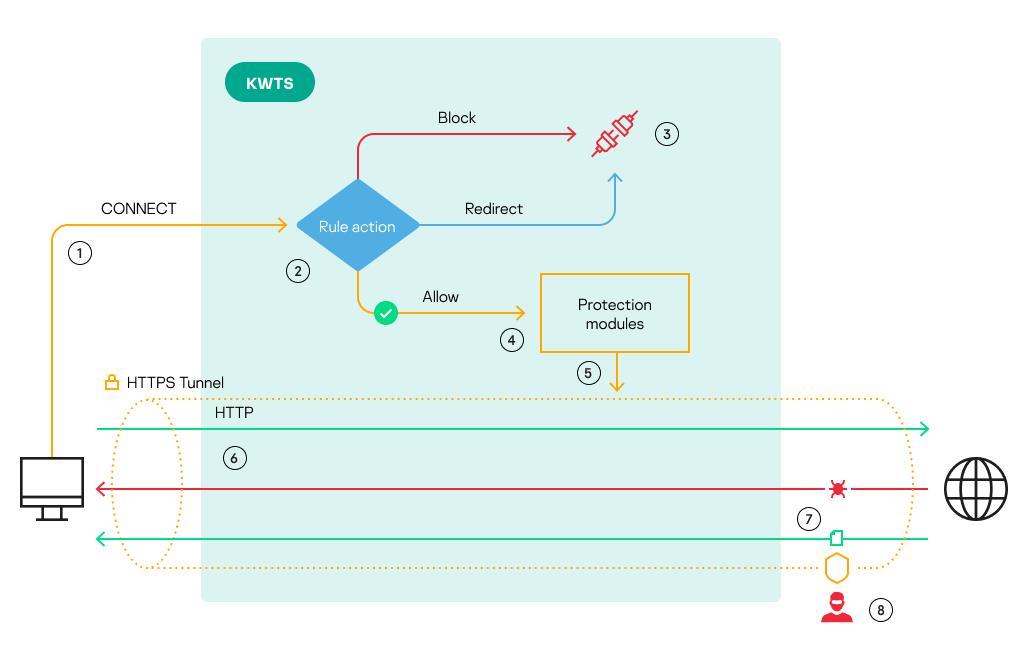

Kaspersky Web Traffic Security (Appliance) 的操作

部署应用程序 ISO 镜像时,将在每个集群节点上安装一个内置代理服务器。内置代理服务器和 Kaspersky Web Traffic Security(应用程序的 ICAP 服务器)之间的数据通过 ICAP 协议在已安装应用程序的服务器上进行本地交换。

Kaspersky Web Traffic Security (Appliance) 的操作方案如下图所示。

Kaspersky Web Traffic Security (Appliance) 的操作

图中编号对应于以下流量处理步骤:

- 用户请求访问网络资源。请求将被中继到安装了应用程序的服务器。

- 内置代理服务器将接受请求并将它中继给应用程序的 ICAP 服务器,以便它可以根据流量处理规则得到扫描。

- 如果根据扫描结果允许访问网页资源,内置代理服务器将把请求发送给互联网上的该 Web 服务器。

- 托管所需 Web 资源的 Web 服务器会发送响应到内置代理服务器。

- 内置代理服务器将把 Web 服务器响应发送到应用程序的 ICAP 服务器,以便响应可以根据流量处理规则得到扫描。扫描结果将被返回到内置代理服务器。

- 内置代理服务器会把响应发送到用户的计算机。取决于应用程序中定义的操作,用户可能会看到以下页面:

- 如果允许访问网页资源,系统将显示被请求的网页页面。

- 如果禁止访问网页资源,系统将显示阻止页面。

- 如果应用了重定向操作,用户将看到对其配置了重新定向的网页页面。

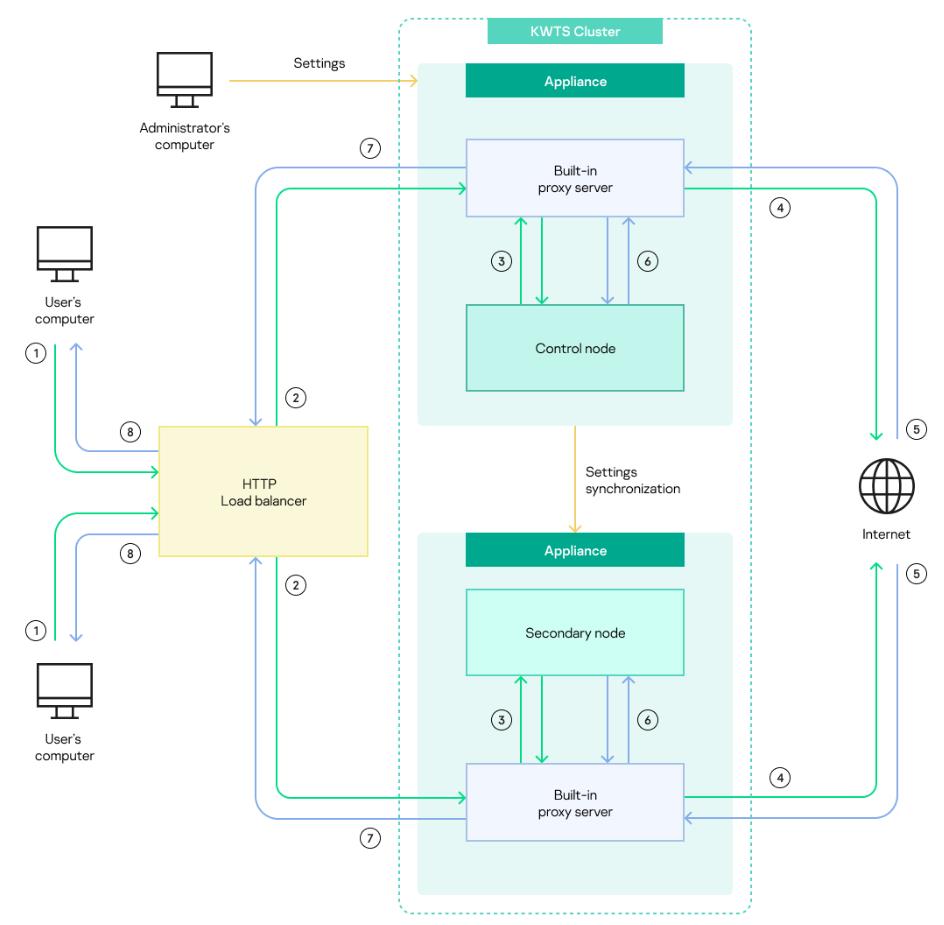

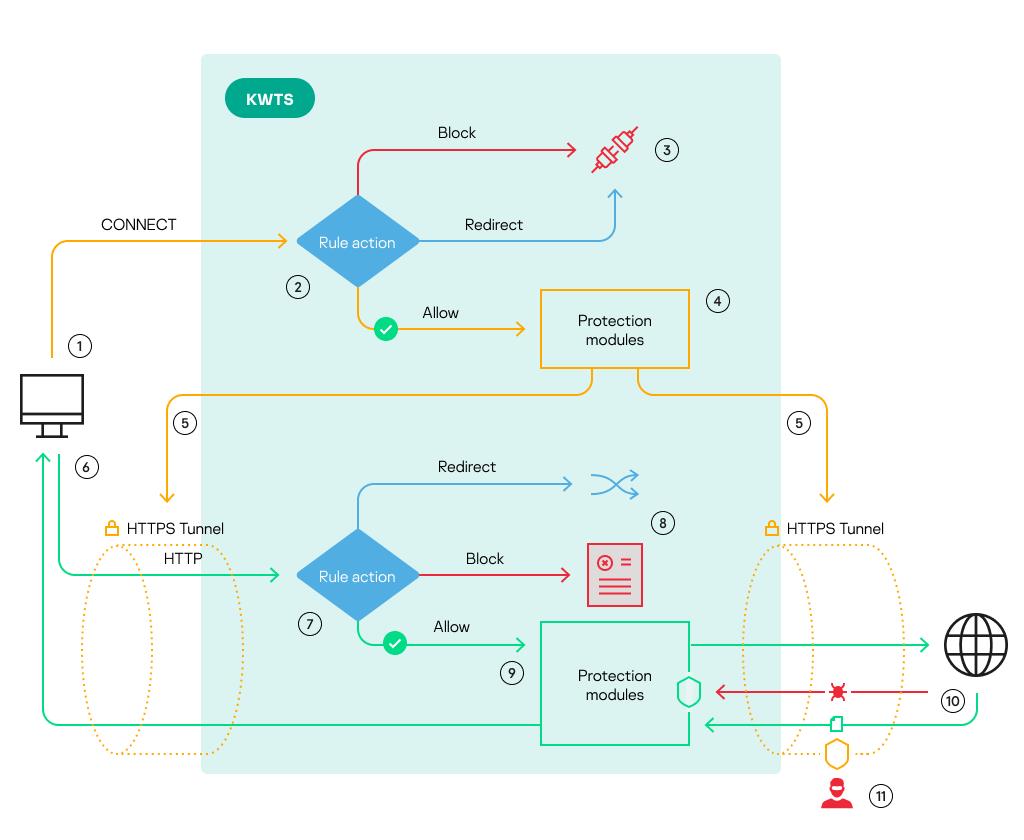

有负载平衡的应用程序操作

如果有大量安装了应用程序的服务器,建议使用HAProxy 负载平衡器。在此情况下,HAProxy 会使用已配置的负载平衡方法确定向其发送扫描请求的服务器。使用负载平衡器时的应用程序运行方案如下图所示。当应用程序安装自 RPM 或 DEB 包以及应用程序部署自 ISO 镜像时,适用组件之间的交互方案。

有负载平衡的应用程序操作

图中编号对应于以下流量处理步骤:

- 用户请求访问网络资源。该请求将被中继给负载平衡器。

- 负载平衡器会根据所定义的平衡方法选择集群节点并将用户请求中继给此节点。

- 所选节点的内置代理服务器将接受请求并将它中继给应用程序的 ICAP 服务器,以便它可以根据流量处理规则得到扫描。

- 如果根据扫描结果允许访问网页资源,内置代理服务器将把请求发送给互联网上的 Web 服务器。

- 托管所需 Web 资源的 Web 服务器会发送响应到内置代理服务器。

- 内置代理服务器将把 Web 服务器响应发送到应用程序的 ICAP 服务器,以便响应可以根据流量处理规则得到扫描。扫描结果将被返回到内置代理服务器。

- 内置代理服务器将把响应中继给负载平衡器。

- 负载平衡器将把响应发送给用户的计算机。取决于应用程序中定义的操作,用户可能会看到以下页面:

- 如果允许访问网页资源,系统将显示被请求的网页页面。

- 如果禁止访问网页资源,系统将显示阻止页面。

- 如果应用了重定向操作,用户将看到对其配置了重新定向的网页页面。

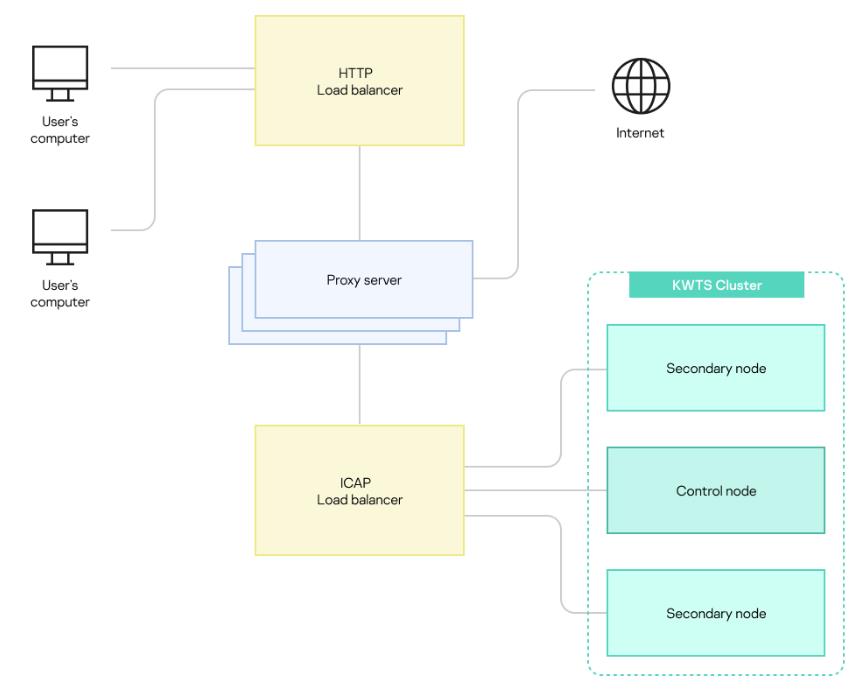

您可以使用同一个负载平衡器来平衡不同服务,或安装两个负载平衡器。在此情况下,HTTP 平衡器将在代理服务器中分布负载,ICAP 平衡器将在应用程序的集群节点中分布负载。负载平衡器连接方案如下图所示。当应用程序安装自 RPM 或 DEB 包以及应用程序部署自 ISO 镜像时,适用此方案。

与两个负载平衡器的交互方案

页面顶端

关于《最终用户授权许可协议》

最终用户授权许可协议 (EULA) 是您和 AO Kaspersky Lab 之间的约束性协议,规定了您使用应用程序的条款。

请在使用应用程序之前详细阅读最终用户授权许可协议条款。

您可以下列方式查看最终用户授权许可协议 (EULA) 的条款:

- 在安装 Kaspersky Web Traffic Security 期间。

- 通过阅读 license.txt 文件。该文件包括在应用程序的分发套件中。

安装应用程序时确认您同意最终用户授权许可协议即表明您接受最终用户授权许可协议的条款。如果您不接受最终用户授权许可协议的条款,您必须终止应用程序安装进程且不得使用应用程序。

页面顶端

关于授权许可

授权许可是根据最终用户授权许可协议 (EULA) 的条款和条件授予的使用 Kaspersky Web Traffic Security 的限时权利。

可用功能的范围和应用程序使用期限取决于应用程序使用的授权许可。

提供以下授权许可类型:

- 试用版 – 免费授权许可,目的是试用应用程序。

试用版授权许可通常有时间限制。一旦授权许可到期,Kaspersky Web Traffic Security 的所有功能将被禁用。要继续使用应用程序,您需要购买商业授权许可。

您只能在试用版授权许可下使用该应用程序一个试用期。

- 商业——付费授权许可。

当商业授权许可到期时,应用程序停止提供基本功能。要继续使用 Kaspersky Web Traffic Security,您必须续订商业授权许可。授权许可过期后,您将无法继续使用该应用程序,并且必须从您的设备中删除该应用程序。

我们建议您在授权许可到期前进行续订,以确保您的设备受到不间断的保护以抵御安全威胁。

关于授权许可证书

授权许可证书 是和密钥文件或激活码一起提供的文档。

授权许可证书包含以下授权许可信息:

- 授权许可密钥或订单号码。

- 授权许可持有人详情。

- 可以使用授权许可激活的应用程序的信息。

- 授权许可单位 (例如,可以根据授权许可在上面使用应用程序的设备) 的数量限制。

- 授权许可开始日期。

- 授权许可到期日期或授权许可有效期。

- 授权许可类型。

关于密钥

授权许可密钥 是一个位数序列,用来根据最终用户授权许可协议激活并使用应用程序。授权许可密钥由卡巴斯基生成。

要向应用程序添加密钥,您必须输入激活码。

卡巴斯基可以因为违反最终用户授权许可协议而将密钥列入黑名单。如果密钥被阻止,您必须添加另一个密钥才能使用应用程序。

页面顶端

关于激活码

激活码 是一个 20 个字符的唯一序列,由拉丁字母和数字组成。您必须输入激活码才能添加激活 Kaspersky Web Traffic Security 的授权许可密钥。您会在购买 Kaspersky Web Traffic Security 或订购试用版 Kaspersky Web Traffic Security 时提供的电子邮件地址收到激活码。

要用激活码激活应用程序,您需要通过互联网连接到卡巴斯基激活服务器。

如果您在激活应用程序后丢失激活码,请联系您向其购买授权许可的卡巴斯基合作伙伴。

页面顶端

关于数据提供

在运行过程中,应用程序会使用需要 Kaspersky Web Traffic Security 管理员权限进行传输或处理的数据。

您可以查看数据列表和使用条款,以及同意根据您所在的机构和卡巴斯基之间的下列协议进行数据处理:

- 在最终用户授权许可协议中。

根据您接受的最终用户授权许可协议的条款,您同意向卡巴斯基自动发送提高公司 IT 基础架构保护所需的信息。数据处理条款中的最终用户授权许可协议中列举了此信息:

- 应用程序 ID

- 应用程序版本号

- 应用程序安装的唯一 ID

- 授权许可 ID

- 更新会话 ID

- 主板的唯一 ID

- 在隐私策略中。

- 在卡巴斯基安全网络声明和卡巴斯基安全网络补充声明中。

如果您加入卡巴斯基安全网络并向卡巴斯基发送 KSN 统计,应用程序运行期间收到的信息也将会传输。传输的数据列表请见卡巴斯基安全网络声明和卡巴斯基安全网络补充声明。

- 用户计算机的 IP 地址。

- 应用程序和计算机信息:安装应用程序的计算机的唯一 Id;应用程序安装的唯一 Id;所安装应用程序的完整版本;应用程序类型的 ID;操作系统的类型、版本、版次、比特速率和操作模式设置;已安装更新包的信息。

- 反病毒和防钓鱼模块扫描 URL 的信息:在其中检测到威胁的 Web 资源的 URL;原始页面或用户被重新指向到具体 URL 的页面的 URL;应用程序数据库发布日期和时间;受到攻击的组织和 WEb 资源的名称;扫描结果(信任级别,权重和决定状态);事件时间。

- 已扫描文件的信息:被扫描文件的名称、大小、MD5- 或 SHA256 哈希;文件类型和格式的 ID;根据卡巴斯基分类被检测到的威胁的名称;反病毒数据库和用来扫描文件的反病毒数据库中的记录的 Id;反病毒数据库发布日期和时间;下载扫描文件的 URL;下载扫描对象、消息或链接的处理文件的名称;签名文件的公开证书密钥的证书指纹和 SHA256 哈希。

- 应用程序操作错误信息:出错的应用程序组件的 Id;错误类型 ID;片段或组件活动报告。

- 应用程序组件和数据库更新信息:数据库更新的组件版本;发生错误时的数据库更新错误代码;数据库更新后的应用程序状态;尝试更新数据库的不成功次数;被更新的组件的崩溃次数。

- “更新服务”组件信息:“更新服务”组件版本;“更新服务”组件更新结果;更新“更新服务”组件时发生错误的错误类型和 ID;“更新服务”的更新任务完成代码;更新任务期间“更新服务”组件的崩溃次数;尝试更新“更新服务”组件的不成功次数。

卡巴斯基根据法律规定和卡巴斯基的适用规则保护任何以此方式收到的信息。数据通过加密数据通道传输。

Kaspersky Web Traffic Security 的 RAM 可能包含应用程序用户的任何已处理数据。Kaspersky Web Traffic Security 管理员必须独立保证此类数据的安全。

默认情况下,只有操作系统的超级根用户账户、Kaspersky Web Traffic Security 的本地管理员账户和用来运行应用程序组件的集群系统账户才有权限访问用户的个人数据。应用程序不提供工具用来限制管理员和其他应用程序安装在其中的操作系统用户的权限。建议管理员酌情使用任何系统资源来控制对其他用户个人数据的访问。

下表包含 Kaspersky Web Traffic Security 可以储存的用户数据的完整列表。

Kaspersky Web Traffic Security 中可以储存的用户数据

数据类型 |

数据使用位置 |

储存位置 |

储存时间 |

|---|---|---|---|

应用程序的主功能 |

|||

|

应用程序配置 |

/var/opt/kaspersky |

不确定。 |

|

流量处理规则 |

/var/opt/kaspersky |

不确定。 |

Web 资源访问请求信息:

|

应用程序操作统计数据 |

/var/opt/kaspersky |

不确定。 |

Web 资源访问请求信息:

用户的 LDAP 属性信息:

|

流量处理事件日志 |

|

根据应用程序用户定义的设置。 默认情况下,储存期限为3天,或日志最大大小为1 GB。 但达到该限制时,较早的记录会被删除。 |

|

系统事件日志 |

|

根据应用程序用户定义的设置。 默认储存10万条记录。 但达到该限制时,较早的记录会被删除。 |

Web 资源访问请求信息:

应用程序更新数据:

用户账户信息:

|

跟踪文件 |

/var/log/kaspersky |

不确定。 当每个跟踪流达到150 GB 时,最旧的记录将被删除。 |

/var/log/kaspersky/extra |

不确定。 当每个跟踪流达到400 GB 时,最旧的记录将被删除。 |

||

Web 资源访问请求信息:

|

临时文件 |

/tmp/kwtstmp |

直到应用程序被重启。 |

与 Kaspersky Anti Targeted Attack Platform (KATA) 集成 |

|||

用户文件 |

发送文件到 KATA 服务器 |

/tmp/kwtstmp |

直到应用程序被重启。 队列的最大允许大小是5千个文件。当达到该限制时,文件将不再放置在队列中。 |

KATA 警告信息:

|

接收 KATA 检测到的对象 |

/var/opt/kaspersky/kwts/detects.cache |

应用程序用户根据 缓存存储期(小时) 定义的设置。 默认值是 48 小时。 |

Active Directory 集成 |

|||

|

|

/var/opt/kaspersky/kwts/ldap/cache.dbm |

不确定。 数据定期进行更新。 如果禁用应用程序和 Active Directory 进行集成,数据会被删除。 |

使用卡巴斯基安全网络 (KSN) |

|||

|

KSN 请求传输 |

/var/opt/kaspersky |

不确定。 最多可储存36万条记录。当达到该限制时,未被请求时间最长的记录将被删除。 |

应用程序和计算机信息:

反病毒和防钓鱼模块扫描 URL 的信息。

已扫描文件的信息:

应用程序操作中的错误信息:

应用程序组件和数据库更新信息:

“更新服务”组件信息:

|

KSN 统计数据 |

/var/opt/kaspersky |

直到统计数据被发送到 KSN。 在应用程序设置中禁用传输 KSN 统计数据后,数据将在下次传输尝试中被删除。 |

功能只有在部署了应用程序 ISO 镜像时才可用 |

|||

解密 TLS/SSL 连接:

Kerberos 身份验证设置:

NTLM 身份验证设置:

|

内置代理服务器设置。 |

/etc/squid/ /var/opt/kaspersky/ |

不确定。 当相应设置在应用程序的网页界面中被删除时,数据也会被删除。 证书被替换时,证书文件可能会被覆盖。 |

Web 资源访问请求信息:

|

代理服务器事件日志 |

/var/log/squid/icap.log /var/log/squid/ssl.log /var/log/squid/squid.out /var/log/squid/access.log /var/log/squid/cache.log |

不确定。 当每个跟踪流达到3 GB 时,最旧的记录将被删除。 |

Kerberos 身份验证设置:

|

代理服务器事件日志 |

/var/log/squid/cache.log |

不确定。 当每个跟踪流达到10 GB 时,最旧的记录将被删除。 |

NTLM 身份验证设置:

|

代理服务器事件日志 |

/var/log/squid/cache.log |

不确定。 当每个跟踪流达到10 GB 时,最旧的记录将被删除。 |

通过 SSH 协议连接:

通过网页界面连接:

|

授权事件日志。 |

/var/log/secure |

不超过5星期。 文件一星期轮换一次。 |

Web 资源访问请求信息:

用户的 LDAP 属性信息:

系统事件信息。

|

系统事件和流量处理事件日志 |

/var/log/kwts-messages |

不超过5星期。 文件一星期轮换一次。 |

如果使用超级用户账户从安装了应用程序的服务器的管理控制台管理应用程序,您可以管理转储设置。转储文件在应用程序崩溃时生成,可用来分析崩溃原因。转储文件可能包括任何数据,包括已分析的文件的片段。

默认情况下,Kaspersky Web Traffic Security 禁用转储生成。

该数据可以使用超级用户账户从安装了应用程序的服务器的管理控制台进行访问。

当发送诊断信息到卡巴斯基技术支持时,Kaspersky Web Traffic Security 管理员必须独立确保转储文件和跟踪文件的安全。

Kaspersky Web Traffic Security 管理员负责该信息的访问权限。

页面顶端

查看授权许可和应用程序激活信息

要查看授权许可信息:

- 在应用程序 web 界面窗口中,选择 节点。

- 在 授权许可 组中,单击 查看详情 链接。

授权许可 窗口将打开。

窗口显示有关安装了应用程序的服务器上的授权许可信息。

要查看应用程序激活信息:

在应用程序 web 界面窗口中,选择 设置 区域,授权许可 子区域。

窗口会显示应用程序激活信息,或者如果程序未激活的话,则显示一个用来输入激活码的文本框。

激活应用程序

要激活 Kaspersky Web Traffic Security,请添加授权许可密钥。要添加授权许可密钥,必须输入激活码。

要输入激活码:

- 在应用程序 web 界面窗口中,选择 设置 → 常规 → 授权许可 区域。

- 在 输入激活码 文本框中,按格式 XXXXX-XXXXX-XXXXX-XXXXX 输入应用程序激活码,其中 X 是拉丁字母 (A-Z, 除了 O 和 I (大写 i)) 或小数 (0-9 之外)。

- 单击 激活。

激活码将被发送到卡巴斯基激活服务器进行验证。

如果您输入的代码无效,您将会看到消息通知您输入的代码不正确。您可以再次尝试输入激活码。

如果您输入的代码有效,您将会看到 激活码已成功应用。请在集群节点上检查激活状态。 状态。

扩展 Kaspersky Web Traffic Security

承载 Kaspersky Web Traffic Security 的服务器的硬件要求取决于以下条件:

- 每秒的峰值流量。

- 代理服务器的类型。

根据应用程序分发套件,您可以使用外部代理服务器或内置代理服务器。

- 保护级别。

- 硬件平台。

您可以将 Kaspersky Web Traffic Security 安装到物理服务器或虚拟服务器。

您可以根据现有设备估计 Kaspersky Web Traffic Security 服务器的硬件要求,如果您计划购买新设备,也可以使用卡巴斯基专家对各种节点配置的计算。

估计承载 Kaspersky Web Traffic Security 的服务器的硬件要求

要根据输入数据估计 Kaspersky Web Traffic Security 节点的硬件要求和处理流量所需的节点数量,必须执行以下步骤:

- 选择适合您处理器的时钟频率和频率的类别:低、中或高(请参见下表)。

处理器类别

架构和系列

型号

时钟速率和频率,GHz

低

中

高

Sandy Bridge、Ivy Bridge

Intel Xeon E3/E5/E7 v1、v2

2.1-2.6

2.7–3.2

3.3 以上

Haswell、Broadwell

Intel Xeon E3/E5/E7 v3、v4

1.9–2.2

2.3–2.9

2.9 以上

Skylake、Kaby Lake 和更高版本

Intel Xeon Silver/Gold/Platinum

1.7–2.1

2.2–2.7

2.8 以上

Kaspersky Web Traffic Security 未在 AMD 处理器上进行测试。

- 根据在上一步选择的处理器类别、代理服务器类型和所需保护级别,选择一个虚拟处理器或物理处理器内核的带宽值。

有关物理处理器内核带宽值,请参阅附录 7。

有关虚拟处理器带宽值,请参阅附录 8。

- 根据以下公式估计峰值节点性能:

- 对于物理服务器:

<内核带宽值> * <处理器内核数量> - 对于虚拟服务器:

<虚拟处理器带宽值> * <虚拟处理器数量>一个虚拟机上的最大虚拟处理器数量不能超过安装了 Hypervisor 的服务器的物理内核数量。

根据上面提供的公式计算虚拟机上的节点性能时,不会考虑 Hypervisor 中安装的其他虚拟机可能产生的负载。您需要确保虚拟基础架构具有适当的备用容量。

- 对于物理服务器:

- 确定服务器必需的内存和硬盘容量。

根据得出的节点性能值确定服务器的内存和硬盘容量要求。

如果一个节点未提供所需带宽,您可以使用多个具有相同配置的节点和一个负载平衡器。如果要使用负载平衡器,所有节点的累积带宽必需增加 10%。

将多个 Kaspersky Web Traffic Security 节点组合成一个集群时,您可以向该集群添加一个备份工作节点,以提供容错。备份节点的服务器配置必须与集群中其他节点的服务器配置相同。

建议为每 5 个处理流量的活动节点增加一个备份节点。

一个集群中的最大节点数量(包括备份节点)为 20。当使用大量节点时,需要将它们划分为独立的集群。

在每个集群节点上,都需要指示扫描线程的数量,该数量等于处理器内核数量(物理服务器上)或虚拟处理器数量(虚拟机上),但不小于 5。

要减少磁盘子系统的负载,您可以禁用 Kaspersky Web Traffic Security 事件记录,并将流量处理事件记录到 Syslog 事件日志中。

页面顶端

承载 Kaspersky Web Traffic Security 的服务器的内存和硬盘容量要求

根据从估计的硬件要求得出的节点性能值来确定服务器的内存和硬盘容量要求(请参见下表)。

服务器内存和硬盘容量

节点性能,Mbps |

内存,GB |

硬盘容量,GB |

RAID 类型 |

Hypervisor 或物理服务器的磁盘子系统的最低转数,转数/分钟 |

最小缓存大小,GB(仅适用于单机版安装) |

Syslog 事件日志文件的最大大小,GB(仅适用于单机版安装) |

0–90 |

16 |

200 |

— |

7200 |

3 |

15 |

90–180 |

22 |

250 |

— |

7200 |

6 |

35 |

180–270 |

28 |

300 |

— |

10000 |

9 |

60 |

270–360 |

34 |

350 |

— |

10000 |

12 |

90 |

360–450 |

40 |

400 |

— |

10000 |

15 |

120 |

450–540 |

46 |

450 |

10 |

10000 |

18 |

150 |

540–630 |

52 |

500 |

10 |

10000 |

21 |

180 |

630–720 |

58 |

550 |

10 |

10000 |

24 |

210 |

720–810 |

64 |

600 |

10 |

10000 |

27 |

230 |

如果硬盘驱动器被划分为一个根分区和一个对应于可用内存量的交换分区,则表中指示的硬盘容量适用。

如果您使用 Kaspersky Web Traffic Security(单机版),在运行病毒扫描之前,应用程序会将所有已传输文件的内容保存到 /tmp 文件夹。要减少磁盘子系统的负载,可以执行以下操作之一:

- 将该文件夹迁移至 tmpfs 文件系统。

- 配置缓存磁盘写入操作的设置。

建议对缓存设置使用以下值:

- vm.dirty_bytes = <最大缓存大小>。

上表提供了最大缓存大小的值。以字节为单位指定。

- vm.dirty_background_bytes = vm.dirty_bytes 参数值的 80%。

- vm.dirty_expire_centisecs = 18000。

- vm.dirty_bytes = <最大缓存大小>。

您可以将流量处理事件、应用程序的系统事件和 Kaspersky Anti Targeted Attack Platform 服务器文件传输事件记录到 Syslog 事件日志中。如果您使用 Kaspersky Web Traffic Security(单机版),在启用日志记录时,您需要在操作系统端执行以下操作:

- 配置将事件详细信息记录到单独的文件。

- 配置轮换日志文件的规则 (logrotate)。

上表提供了最大日志文件大小的值。

- 禁用系统日志写入频率限制(速率限制)。

- 配置通过 rsyslog 记录事件,绕过 journald。

Kaspersky Web Traffic Security 节点的示例配置

下面的表格提供了测试期间获得的各种 Kaspersky Web Traffic Security 节点配置的峰值流量值。

虚拟节点的示例配置

服务器 |

内置 |

外部 |

||

|---|---|---|---|---|

取决于应用的保护级别的 |

||||

反病毒、 |

反病毒、 |

反病毒、 |

反病毒、 |

|

CPU:8 核。 内存:16 GB。 硬盘容量:200 GB。 |

55 |

31 |

44 |

26 |

CPU:16 核。 内存:16 GB。 硬盘容量:200 GB。 |

110 |

61 |

87 |

52 |

CPU:24 核。 内存:24 GB。 硬盘容量:250 GB。 |

166 |

92 |

131 |

78 |

CPU:32 核。 内存:24 GB。 硬盘容量:250 GB。 |

205 |

114 |

162 |

97 |

CPU:40 核。 内存:32 GB。 硬盘容量:300 GB。 |

257 |

142 |

202 |

121 |

CPU:48 核。 内存:36 GB。 硬盘容量:350 GB。 |

308 |

171 |

243 |

145 |

物理节点的示例配置

处理器 |

服务器 |

内置代理服务器 |

外部代理服务器 |

|||

|---|---|---|---|---|---|---|

取决于应用的保护级别的 |

||||||

架构 |

型号 |

反病毒、 |

反病毒、 |

反病毒、 |

反病毒、 |

|

Ivy Bridge |

Intel Core i5-3470 |

CPU:4 核,不支持超线程,3.2 GHz (M)。 内存:16 GB。 硬盘容量:200 GB。 转速:7200 转/分钟。 |

54 |

30 |

43 |

25 |

Ivy Bridge |

Intel Core i7-3770 |

CPU:4 核,支持超线程(8 线程),3.4 GHz (H)。 内存:16 GB。 硬盘容量:200 GB。 转速:7200 转/分钟。 |

95 |

53 |

75 |

45 |

Kaby Lake |

Intel Core i7-8700 |

CPU:6 核,支持超线程(12 线程),3.2 GHz (H)。 内存:24 GB。 硬盘容量:250 GB。 转速:7200 转/分钟。 |

142 |

79 |

112 |

67 |

Comet Lake |

Intel Core i7-10700 |

CPU:8 核,支持超线程(16 线程),2.9 GHz (H)。 内存:24 GB。 硬盘容量:250 GB。 转速:7200 转/分钟。 |

172 |

96 |

136 |

81 |

Skylake |

Intel Xeon Silver 4108 |

CPU:8 核,支持超线程(16 线程),1.8 GHz (L)。 内存:32 GB。 硬盘容量:300 GB。 转速:10000 转/分钟。 |

212 |

118 |

167 |

100 |

Skylake |

Intel Xeon Silver 4112 |

CPU:10 核,支持超线程(20 线程),2.2 GHz (M)。 内存:32 GB。 硬盘容量:300 GB。 转速:10000 转/分钟。 |

350 |

194 |

276 |

164 |

Skylake |

Intel Xeon Gold 5120 |

CPU:14 核,支持超线程(28 线程),2.2 GHz (M)。 内存:48 GB。 硬盘容量:450 GB。 转速:10000 转/分钟。 |

456 |

253 |

359 |

214 |

Skylake |

Intel Xeon Gold 6140 |

CPU:18 核,支持超线程(36 线程),2.3 GHz (M)。 内存:48 GB。 硬盘容量:450 GB。 转速:10000 转/分钟。 RAID 类型:10。 |

586 |

325 |

462 |

275 |

Skylake |

Intel Xeon Gold 6154 |

CPU:18 核,支持超线程(36 线程),3.0 GHz (H)。 内存:64 GB。 硬盘容量:600 GB。 转速:10000 转/分钟。 RAID 类型:10。 |

720 |

399 |

568 |

339 |

Cascade Lake |

Intel Xeon Gold 6248R |

CPU:24 核,支持超线程(48 线程),3.0 GHz (H)。 内存:64 GB。 硬盘容量:600 GB。 转速:10000 转/分钟。

|

961 |

533 |

757 |

452 |

从 RPM 或 DEB 包进行应用程序安装和初始配置

您要安装应用程序的服务器必须具有静态 IP 地址。否则,创建集群后,您将无法管理节点的设置或将设置与带角色控制的节点同步。

RPM 和 DEB 包用于在物理服务器或虚拟机上的操作系统安装应用程序。必须在要在其上处理网络流量的每台服务器上执行应用程序的安装和初始配置。

从 RPM 或 DEB 包安装和初始配置应用程序的方案包含以下步骤:

- SELinux Shutdown

- 安装 nginx 服务

- 配置应用程序操作的端口

- 安装应用程序包

- 安装本地化软件包

- 使用配置脚本配置应用程序

- 安装 Squid 服务 - 如果您不使用单独的代理服务器并想要安装 Squid 服务

- 配置 Squid 服务 - 如果您已经安装了 Squid 服务

- 在 Squid 服务中配置 SSL Bumping,如果您已安装 Squid 服务

安装之后,应用程序开始将其组件功能信息记录至 Kaspersky Web Traffic Security 事件日志、Syslog 事件日志,及根据定义的跟踪等级记录至跟踪文件。请参阅关于数据提供部分。

在应用程序初始配置后,您需要将所有节点合并到一个集群中,以便通过 web 界面管理应用程序。

准备安装应用程序

用于安装应用程序的服务器必须满足硬件和软件要求。

用户账户必须拥有超级用户权限。

安装准备包含以下步骤。

- SELinux Shutdown

适用于 CentOS 和 Red Hat Enterprise Linux 操作系统。

- 安装 nginx 服务

- 配置应用程序操作的端口

如果在安装了应用程序的服务器上启用了防火墙,则适用。

- 安装 insserv-compat 包

如果使用 SUSE Linux Enterprise Server 15 操作系统,您需要通过运行

zypper install insserv-compat命令安装 insserv-compat 包。请运行

rpm -q insserv-compat命令以检查是否已安装软件包。

SELinux Shutdown

要在 CentOS 或 Red Hat Enterprise Linux 操作系统上运行 Kaspersky Web Traffic Security 必须禁用

。要禁用 SELinux:

- 请在系统启动时检查 SELinux 的启动设置。为此,请执行命令:

cat /etc/selinux/config - 如果

SELINUX参数有执行值,则禁用在系统启动时启动 SELinux。要执行此操作,请在 /etc/selinux/config file 中指定SELINUX=disabled而非SELINUX=enforcing。 - 检查 SELinux 的当前状态。为此,请执行命令:

sestatus - 如果

SELinux 状态参数有已启用值,则禁用 SELinux。为此,请执行命令:setenforce 0

SELinux 将被禁用。

页面顶端

安装 nginx 服务

如果您使用单独的代理服务器,则默认 Kaspersky Web Traffic Security 不在您的代理服务器上对 ICAP 流量进行加密或对用户进行身份验证。应用程序管理员必须通过使用流量隧道或 iptables 单独确保您的代理服务器和 Kaspersky Web Traffic Security 之间的网络连接安全。

安装

:- 如果已在使用的操作系统中预装了 Apache 服务,请卸载。

- 如果您正在使用 CentOS 版本 7.x,Red Hat Enterprise Linux 7.x,, 或 SUSE Linux Enterprise Server 15 SP1,请启用储存库支持来安装 nginx 服务。为此,请根据所使用的操作系统执行以下操作:

- 在 CentOS 操作系统中,创建一个含以下内容名为 /etc/yum/repos.d/nginx.repo 的文件:

[nginx-stable]name=nginx stable repobaseurl=http://nginx.org/packages/centos/$releasever/$basearch/gpgkey=https://nginx.org/keys/nginx_signing.keygpgcheck=1enabled=1 - 在 Red Hat Enterprise Linux 操作系统中,创建一个含以下内容名为 /etc/yum/repos.d/nginx.repo 的文件:

[nginx-stable]name=nginx stable repobaseurl=http://nginx.org/packages/rhel/$releasever/$basearch/gpgkey=https://nginx.org/keys/nginx_signing.keygpgcheck=1enabled=1 - 在 SUSE Linux Enterprise Server 操作系统中连接 Server Applications Module。为此,请执行命令:

SUSEConnect -p sle-module-server-applications/15.1/x86_64

在 CentOS 版本 8.x、Red Hat Enterprise Linux 版本 8.x、Debian、Ubuntu 和 ALT Server 操作系统中不需要连接其它储存库。

- 在 CentOS 操作系统中,创建一个含以下内容名为 /etc/yum/repos.d/nginx.repo 的文件:

- 安装 nginx 服务软件包。为此,请根据所使用的操作系统运行以下命令之一:

- CentOS 或 Red Hat Enterprise Linux:

yum install -y nginx - SUSE Linux Enterprise Server:

zypper install nginx - Ubuntu、Debian 或 ALT Server:

apt-get install nginx

- CentOS 或 Red Hat Enterprise Linux:

- 添加 nginx 服务进行自动启动。为此,请执行命令:

systemctl enable nginx - 启动 nginx 服务。为此,请执行命令:

service nginx start - 检查 nginx 服务的状态。为此,请执行命令:

service nginx status激活 参数必须包含 激活(正在运行) 值。

将安装 Nginx 服务。

页面顶端

配置应用程序操作的端口

如果服务器上启用了防火墙,请执行配置端口的必需步骤。

要配置应用程序的操作端口:

- 打开所需端口的访问权限。为此,请根据所使用的操作系统运行以下命令之一:

- CentOS、Red Hat Enterprise Linux 或 ALT Server:

firewall-cmd --add-port=<port>/<protocol> --permanent - Ubuntu:

ufw allow <端口> - Debian:

apt-get install iptables-persistentiptables -A INPUT -p <protocol> --dport <port> -j ACCEPT

- CentOS、Red Hat Enterprise Linux 或 ALT Server:

- 应用更改。为此,请根据所使用的操作系统运行以下命令之一:

- CentOS 或 Red Hat Enterprise Linux:

firewall-cmd --reload - Debian:

netfilter-persistent save

如果您正在使用 Ubuntu OS, 将自动应用更改。

- CentOS 或 Red Hat Enterprise Linux:

将为应用程序的操作配置端口。

页面顶端

更改操作系统的语言

要在 Debian 或 Ubuntu 操作系统中正确安装 Kaspersky Web Traffic Security,您必须使用英语为操作系统的语言。否则,应用程序安装会以错误结束。

要将操作系统语言更改为英语,请执行以下操作:

- 运行本地化配置工具。为此,请执行命令:

dpkg-reconfigure locales配置地点 窗口将打开。

- 选择 en_US.UTF8 并单击 OK。

- 在默认语言配置窗口中,选择 en_US.UTF-8 并单击 OK。

操作系统语言将被更改为英语。对应用程序进行安装和初始配置后,您可以将操作系统语言设为之前使用的语言。

页面顶端

安装应用程序

从 RPM 包或 DEB 包安装应用程序:

- 请将包括在分发套件中的

kwts_6.1.0-<数据包版本>数据包复制到主文件夹中。 - 启动数据包安装。为此,请根据所使用的操作系统运行以下命令之一:

- CentOS, Red Hat Enterprise Linux 或 SUSE Linux Enterprise Server:

rpm -ivh kwts_6.1.0-<包版本>.rpm - Ubuntu 或 Debian:

dpkg -i kwts-kwts_6.1.0-<包版本>.deb

- CentOS, Red Hat Enterprise Linux 或 SUSE Linux Enterprise Server:

- 等待安装完成。

安装完成后,命令行会显示运行应用程序配置脚本的提醒。

页面顶端

应用程序的初始配置

应用程序安装后,您需要执行初始配置。

您可以手动配置应用程序或将设置值的集合保存到文件。使用此文件,您将能够自动配置应用程序。这将有助于避免重复输入设置,并减少在组织的基础架构中部署应用程序所需的时间。

执行应用程序初始配置的用户账户必须有超级用户权限。

手动配置应用程序

如果您使用的 Debian 或 Ubuntu 的语言不是英语,在开始应用程序的初始配置前您必须 更改操作系统的语言。

要手动配置应用程序:

- 运行应用程序配置脚本。为此,请执行命令:

/opt/kaspersky/kwts/bin/setup.py --install - 选择用来查看《最终用户授权许可协议》和《隐私策略》的语言。为此,请输入您想要选择的语言旁边显示的数字,然后按 ENTER 键。

- 请表示您是接受或拒绝最终用户授权许可协议。要执行此操作:

- 按 ENTER 阅读最终用户授权许可协议。

- 按 q 键退出查看模式。

- 执行以下操作之一:

- 如果您想要接受《最终用户授权许可协议》的条款,请输入

yes。 - 如果您想要拒绝《最终用户授权许可协议》的条款,请输入

no。

- 如果您想要接受《最终用户授权许可协议》的条款,请输入

- 按 ENTER 键。

如果您拒绝了最终用户授权许可协议的条款,则不会安装应用程序。

- 请表示您是接受或拒绝隐私策略。要执行此操作:

- 按 ENTER 阅读隐私策略的文本。

- 按 q 键退出查看模式。

- 执行以下操作之一:

- 如果您想要接受隐私策略的条款,请输入

yes。 - 如果您想要拒绝隐私策略的条款,请输入

no。

- 如果您想要接受隐私策略的条款,请输入

- 按 ENTER 键。

如果您拒绝了隐私策略的条款,则不会执行应用程序配置。

- 请表示您是接受或拒绝保护设置的默认值。要执行此操作:

- 按 ENTER 阅读默认保护设置的说明。

- 按 q 键退出查看模式。

- 执行以下操作之一:

- 如果您接受默认保护设置,请键入

是。 - 如果您拒绝保护设置,请键入

否。

- 如果您接受默认保护设置,请键入

- 按 ENTER 键。

如果您不同意设置默认保护设置,则不会执行应用程序配置。

安装后,您可以在 规则 区域的应用程序 web 界面更改这些设置。

- 键入用来和集群的其他节点进行交互的网络界面的 IP 地址,然后按 ENTER。

默认使用当前的激活 IP 地址。

- 指定用来和集群的其他节点进行交互的端口,然后按 ENTER。

推荐使用默认值 9045。

- 设置本地管理员密码。

密码必须包含:

- 至少 15 个字符

- 仅 ASCII 字符 (A-Z, a-z)、数字和特殊字符

- 以下类型的字符:

- 大写字符 (A-Z)。

- 小写字符 (a-z)。

- 数字。

- 特殊字符。

应用程序安装后,您可以在 web 界面的 本地管理员 区域中 更改本地管理员密码。

将完成应用程序配置。之后,您需要将服务器添加到集群,以便通过 web 界面管理应用程序设置。

页面顶端

为应用程序创建自动配置文件

要创建一个自动配置文件:

/opt/kaspersky/kwts/bin/setup.py --create-auto-install=<配置文件的完整路径>

创建自动配置文件不会修改当前服务器的设置。

如果指定的自动配置文件已经存在,其内容将被覆盖。

页面顶端

开始应用程序的自动配置

如果您使用的 Debian 或 Ubuntu 的语言不是英语,在开始应用程序的初始配置前您必须 更改操作系统的语言。

要启动应用程序自动配置,请运行以下命令:

/opt/kaspersky/kwts/bin/setup.py --auto-install=<自动配置文件的完整路径>

下表中列出了应用程序的自动配置文件的设置。

应用程序的自动配置文件的设置

参数 |

说明 |

可用值 |

|---|---|---|

|

接受授权许可协议条款。 |

|

|

接受隐私策略的条款。 |

|

|

同意设置默认保护设置。 |

|

|

选择用于与集群的其他节点交互的网络界面的 IP 地址。 |

|

|

选择用于与集群的其他节点交互的端口。 推荐使用默认值 9045。 |

|

|

本地管理员密码的条目。 |

< |

移除应用程序

要移除应用程序:

- 删除安装包。为此,请根据所使用的操作系统执行以下操作:

- CentOS、ALT Server 或 Red Hat Enterprise Linux。

运行以下命令:

rpm -e kwts - SUSE Linux Enterprise Server:

- 运行以下命令:

rpm -e kwts - 确认删除包为此,请输入

Y然后按 ENTER 键。

- 运行以下命令:

- Ubuntu 或 Debian。

运行以下命令:

dpkg -r kwts

- CentOS、ALT Server 或 Red Hat Enterprise Linux。

- 运行删除应用程序的所有文件和文件夹的脚本:

/var/opt/kaspersky/kwts/cleanup.sh将显示确认提示。

- 键入

是然后按 ENTER 键。 - 如果您使用 Ubuntu 或 Debian, 请运行以下命令:

dpkg -P kwts

应用程序将被移除。

页面顶端

安装和初始配置从 ISO 镜像部署的应用程序

您要安装应用程序的服务器必须具有静态 IP 地址。否则,创建集群后,您将无法管理节点的设置或将设置与带角色控制的节点同步。

您可以在未预装操作系统的物理服务器或虚拟服务器上部署应用程序 ISO 镜像。部署的 ISO 文件包含预装了 Kaspersky Web Traffic Security 及内置代理服务器的操作系统镜像。

支持在以下 hypervisor 上部署 ISO 镜像作为虚拟机:

- VMware ESXi。

您可以在以下的界面中执行部署虚拟机的所有步骤:

- Microsoft Hyper-V

您可以在以下的界面中执行部署虚拟机的所有步骤:

- Microsoft System Center Virtual Machine Manager 的界面(也称为 Microsoft SCVMM)

- Microsoft Hyper-V Manager 管理控制台

请确保 hypervisor 的版本和为虚拟机分配的硬件资源符合所有适用的硬件和软件要求。

从 ISO 镜像部署后,应用程序不支持多网络适配器的操作。所有用户连接和互联网访问都必须通过一个适配器建立。

正确操作应用程序所需的操作系统中的端口初步配置已完成。您可以查看“被利用的网络访问”的列表。

安装之后,应用程序开始将其组件功能信息记录至 Kaspersky Web Traffic Security 事件日志、Syslog 事件日志,及根据定义的跟踪等级记录至跟踪文件。请参阅关于数据提供部分。

在 VMware ESXi Hypervisor 管理控制台部署虚拟机

虚拟机镜像的部署包括以下步骤:

- 上传 ISO 文件到虚拟数据存储

Kaspersky Web Traffic Security ISO 文件包含带有预安装应用程序和内置代理服务器的操作系统镜像。

- 创建虚拟机

创建虚拟机时,必须配置建议用于 Kaspersky Web Traffic Security 操作的设置。

- 连接到虚拟机并启动初始配置向导

在使用 Kaspersky Web Traffic Security 之前,必须完成应用程序的初始配置。

上传 ISO 文件

运行虚拟机创建向导之前,必须上传一个 ISO 文件到主机的数据存储。

要在 VMware ESXi Hypervisor 管理控制台中上传 ISO 文件:

- 打开 VMware ESXi hypervisor 的管理控制台。

- 在导航窗格中,选择存储 区域。

- 选择 Datastores 选项卡。

- 单击数据存储浏览器。

数据存储浏览器窗口将打开。

- 选择要在其中上传 ISO 文件的数据存储和文件夹

- 单击上传按钮。

文件选择窗口将打开。

- 选择文件并单击 打开。

等待文件加载完成。上传完成后,ISO 文件的名称会显示在主机数据存储的文件表中。确保上载文件的指定大小与原始文件的大小相匹配。

页面顶端

在 VMware ESXi Hypervisor 管理控制台中创建虚拟机

要在 VMware ESXi Hypervisor 管理控制台中创建虚拟机:

- 打开 VMware ESXi hypervisor 的管理控制台。

- 在导航窗格中,选择虚拟机区域。

- 单击创建/注册 VM按钮。

虚拟机创建向导将打开。

- 按照向导的步骤执行操作:

将创建带定义设置的虚拟机。

页面顶端

连接到虚拟机并启动初始配置向导

要连接到虚拟机并开始在 VMware ESXi hypervisor 管理控制台中配置 Kaspersky Web Traffic Security:

- 打开 VMware ESXi hypervisor 的管理控制台。

- 在导航窗格中的虚拟机区域,选择要开启的虚拟机。

- 单击打开按钮。

虚拟机将启动。

- 单击控制台按钮并从下拉列表中选择必要的控制台启动格式:

- 打开浏览器控制台。

- 启动远程控制台。

虚拟机的管理工作台将打开。连接到虚拟机后,应用程序设置和初始配置向导将开启。按照向导的说明执行操作。

在 VMware vSphere web 界面部署虚拟机

虚拟机镜像的部署包括以下步骤:

- 上传 ISO 文件到虚拟数据存储

Kaspersky Web Traffic Security ISO 文件包含带有预安装应用程序和内置代理服务器的操作系统镜像。

- 创建虚拟机

创建虚拟机时,必须配置建议用于 Kaspersky Web Traffic Security 操作的设置。

- 连接到虚拟机并启动初始配置向导

在使用 Kaspersky Web Traffic Security 之前,必须完成应用程序的初始配置。

上传 ISO 文件

要使用 VMware vSphere Web 界面将 ISO 文件上传到数据存储:

- 在VMware vSphere Client 的 web 界面中,输入管理员凭据。

- 在左侧窗格中,单击

图标。

图标。将打开“存储”页面。

- 从列表中选择存储,然后打开“文件”选项卡。

- 选择要在其中上传 ISO 文件的文件夹。

- 单击“上传文件”按钮。

文件选择窗口将打开。

- 选择 ISO 文件并单击打开。

等待文件加载完成。上传完成后,ISO 文件的名称会显示在主机数据存储的文件表中。确保上载文件的指定大小与原始文件的大小相匹配。

页面顶端

在 VMware vSphere web 界面创建虚拟机

要在 VMware vSphere web 界面中创建虚拟机:

- 在VMware vSphere Client 的 web 界面中,输入管理员凭据。

- 在导航窗格中,选择数据中心和您要创建虚拟机的存储。

所选择的存储的属性窗口显示在工作区。

- 在控制面板的操作下拉列表中,选择新虚拟机 → 新虚拟机...。

虚拟机创建向导将打开。

- 按照向导的步骤执行操作:

将创建带定义设置的虚拟机。

页面顶端

连接到虚拟机并开始安装

要连接到虚拟机并开始在 VMware vSphere web 界面中安装 Kaspersky Web Traffic Security:

- 在VMware vSphere Client 的 web 界面中,输入管理员凭据。

- 在左侧窗格中,单击

图标。

图标。将打开“主机和集群”页面。

- 在要启动的虚拟机的上下文菜单中,选择“电源 → 打开电源”。

虚拟机将启动。

- 在控制面板的操作下拉列表中,选择打开控制台。

虚拟机的管理工作台将打开。连接到虚拟机后,应用程序设置和初始配置向导将开启。按照向导的说明执行操作。

在 Microsoft Hyper-V Manager 管理控制台中部署虚拟机

虚拟机镜像的部署包括以下步骤:

- 创建虚拟机

- 更改虚拟机处理器的数量

虚拟机创建向导不提供定义所需数量的处理器的功能。因此,必须在创建虚拟机后更改此设置。

- 连接到虚拟机并启动初始配置向导

在使用 Kaspersky Web Traffic Security 之前,必须完成应用程序的初始配置。

在 Microsoft Hyper-V Manager 管理控制台中创建虚拟机

创建虚拟机之前,必须将 ISO 文件放在服务器可以使用 hypervisor 访问的任何网络文件夹中。如果在安装虚 hypervisor 的同一台服务器上打开 Microsoft Hyper-V Manager 控制台,则可以将 ISO 文件放在本地硬盘驱动器上。

要创建虚拟机:

- 打开 Microsoft Hyper-V Manager 管理控制台。

- 在窗口左侧,选择要在其中部署虚拟机镜像的 hypervisor。

- 在上下文菜单中,选择“New”(新建)→“Virtual Machine”(虚拟机)。

虚拟机创建向导将打开。

- 按照向导的步骤执行操作:

将创建带定义设置的虚拟机。确保其显示在所选择的 hypervisor 的虚拟机列表中。

使用默认的处理器数量创建虚拟机。您必须在虚拟机创建后在虚拟机的属性中更改此设置。

页面顶端

更改虚拟机处理器的数量

执行这些操作之前,确保虚拟机已关闭。

要更改虚拟机处理器的数量:

- 开启 Hyper-V Manager。

- 在主应用程序窗口的虚拟机表中,选择从 ISO 文件部署的虚拟机。

- 右击鼠标打开上下文菜单并选择设置。

虚拟机属性窗口将打开。

- 在硬件设置组中,选择处理器区域。

- 在虚拟处理器数量字段中,指定虚拟处理器的数量。

最小建议值为 8。如果需要更高的虚拟机性能,则可以指定较大的值。

- 单击 OK。

将更改虚拟机处理器的数量。

页面顶端

连接到虚拟机并启动初始配置向导

要连接到虚拟机并开始在 Microsoft Hyper-V Manager 管理控制台中配置 Kaspersky Web Traffic Security:

- 打开 Microsoft Hyper-V Manager 管理控制台。

- 在窗口左侧,选择部署虚拟机的 hypervisor。

- 在工作区,右键单击要开启的虚拟机。

- 在上下文菜单中,单击启动。

虚拟机将启动。

- 在虚拟机的上下文菜单中,选择连接命令。

虚拟机控制台将打开,设置和初始配置向导将开启。按照向导的说明执行操作。

页面顶端

使用 Microsoft SCVMM 部署虚拟机

虚拟机镜像的部署包括以下步骤:

- 上传 ISO 文件到 Microsoft SCVMM 服务器库

Kaspersky Web Traffic Security ISO 文件包含带有预安装应用程序和内置代理服务器的操作系统镜像。

- 创建虚拟机

创建虚拟机时,必须配置建议用于 Kaspersky Web Traffic Security 操作的设置。

- 连接到虚拟机并启动初始配置向导

在使用 Kaspersky Web Traffic Security 之前,必须完成应用程序的初始配置。

上传 ISO 文件

要上传 ISO 文件到 Microsoft SCVMM 服务器库,必须将 ISO 文件放到开启了 Microsoft SCVMM 的同一台计算机的本地磁盘驱动器中。

要上传 ISO 文件到 Microsoft SCVMM 服务器库:

- 启动虚拟机管理器 (VMM)。

- 在窗口左下方,选择库区域。

- 在控制面板中,单击导入物理资源按钮。

导入资源库窗口将打开。

- 单击浏览...。

选择目标文件夹窗口将打开。

- 选择将上传 ISO 文件的资源库和文件夹,然后单击确定。

- 在导入库资源窗口中,单击添加资源...按钮。

选择资源项窗口将打开。

- 选择 ISO 文件并单击打开。

- 单击导入按钮。

ISO 文件将导入到 Microsoft SCVMM 服务器库中,并显示在物理库对象表中。

页面顶端

使用 Microsoft SCVMM 创建虚拟机

如果 Microsoft Hyper-V hypervisor 连接到 Microsoft System Center 基础结构,则可以使用 Microsoft SCVMM 创建虚拟机。

要创建虚拟机:

- 启动虚拟机管理器(VMM)。

- 在窗口左下角,选择 VM 和服务区域。

- 在工具栏中,单击创建虚拟机按钮并从下拉列表中选择创建虚拟机。

虚拟机创建向导将打开。

- 按照向导的步骤执行操作:

这将启动使用定义的设置创建虚拟机的过程。确保过程正确完成,并且虚拟机显示在所选择的 hypervisor 的虚拟机列表中。

页面顶端

连接到虚拟机并启动初始配置向导

要连接到虚拟机并使用 Microsoft SCVMM 开始配置 Kaspersky Web Traffic Security:

- 启动虚拟机管理器 (VMM)。

- 在窗口左下方,选择 VM 和 服务区域。

- 在窗口左上方的树中,选择已创建虚拟机的 hypervisor。

- 在窗口的工作区,选择要开启的虚拟机。

- 在工具栏中,单击开启按钮。

虚拟机将启动。

- 在工具栏中,单击连接或查看按钮,然后在下拉列表中选择通过控制台连接。

虚拟机控制台将打开,设置和初始配置向导将开启。按照向导的说明执行操作。

页面顶端

应用程序安装和初始配置

要安装并配置应用程序:

- 启动虚拟机。

虚拟机从 ISO 磁盘镜像中加载。应用程序安装向导开启。

- 在安装向导的欢迎窗口,单击确定。

- 选择您要查看最终用户授权许可协议、隐私策略和默认应用程序设置通知的语言。

- 请表示您是接受或拒绝最终用户授权许可协议。要执行此操作:

- 如果您接受最终用户授权许可协议的条款,请单击I accept按钮。

- 如果您拒绝最终用户授权许可协议的条款,请单击I decline按钮。

如果您拒绝了最终用户授权许可协议的条款,则应用程序不会安装。

- 请表示您是接受或拒绝隐私策略。要执行此操作:

- 如果您接受隐私策略的条款,请单击I accept按钮。

- 如果您拒绝隐私策略的条款,请单击I decline按钮。

如果您拒绝了隐私策略的条款,则应用程序不会安装。

- 查看默认保护设置的值和有关 IT 基础架构保护的建议。单击 OK。

应用程序安装后,您可以在 web 界面修改这些设置。

- 选择将要安装应用程序的驱动器,然后单击确认窗口中的Yes。

请在 ISO 镜像数据复制到虚拟机时耐心等待。复制完成后,将重启虚拟机。应用程序安装向导开启。

- 在安装向导窗口,选择从本地驱动器启动。

- 选择Kaspersky Web Traffic Security以继续标准安装。

- 输入要在其上部署应用程序的虚拟机的完全限定域名,然后单击 OK。

- 选择网络界面并单击确认窗口中的是。

- 在界面窗口中,单击继续。

路由 窗口将打开。

- 配置网络路由。要执行此操作:

- 在界面字段中,选择默认路由的网络界面。

dhcp值将在网关字段中设置。网关 IP 地址将由 DHCP 服务器分配。

- 如果您要定义网关的静态 IP 地址:

- 在网关字段中,按下ENTER。

确认窗口将打开。

- 要配置静态配置,单击Yes。

界面网关配置窗口将打开。

- 在网关字段中,输入网关的静态 IP 地址并单击确定。

您将返回路由窗口。

- 在网关字段中,按下ENTER。

- 单击继续。

Resolver 窗口将打开。

- 在界面字段中,选择默认路由的网络界面。

- 如果您要手动配置 DNS 服务设置:

- 在使用 DHCP字段中,选择no。

- 在搜索列表字段中,按下ENTER。

界面 DNS 配置窗口将打开。

- 在搜索列表字段中,输入一个域搜索列表。

- 在主服务器字段中,输入主 DNS 服务器的地址。

- 在辅助服务器字段中,输入辅助 DNS 服务器的地址。

- 单击 OK。

- 在解析程序窗口中,单击继续。

- 如果您要接收 DNS 服务器的地址和通过 DHCP 协议的 DNS 后缀的搜索列表:

- 在使用 DHCP字段中,按下ENTER。

获取通过 DHCP 的 DNS 地址窗口将打开。

- 选择 DHCP 服务的网络界面。

dhcp值将在搜索列表,主 DNS和辅助 DNS字段中设置。

- 在解析程序窗口中,单击继续。

- 在使用 DHCP字段中,按下ENTER。

- 设置本地管理员密码。

密码必须包含:

- 至少 15 个字符

- 仅 ASCII 字符 (A-Z, a-z)、数字和特殊字符

- 以下类型的字符:

- 大写字符 (A-Z)。

- 小写字符 (a-z)。

- 数字。

- 特殊字符。

应用程序安装后,您可以在 web 界面更改本地管理员密码。

- 您将会看到用于接收与集群中其他节点交互的入站连接的网络界面的 IP 地址。按 ENTER 键。在确认窗口,单击 Yes。

默认使用虚拟机的 IP 地址。

- 指定用于和集群的其他节点进行交互的端口,然后单击确定。在确认窗口,单击 Yes。

推荐使用默认值 9045。

- 使用任何方便的方法保存在配置向导的最后一个窗口中显示的服务器证书指纹。

通过应用程序 Web 界面添加服务器到集群时,需要您对比此指纹和 Web 界面中显示的指纹。

将完成应用程序的安装和初始配置。您将能够通过浏览器连接到应用程序 web 界面进行设置配置。如果您在安装应用程序后首次连接到 Web 界面,则需要在开始前创建一个新集群。

页面顶端

移除从 ISO 镜像部署的应用程序

应用程序被移除后,其所有相关信息将丢失。

标准移除过程不对从 ISO 镜像部署的应用程序提供。

如果您在虚拟机上部署了应用程序,您可以移除整个虚拟机,包括虚拟驱动器上的文件和系统健康快照文件。为此,根据所利用的 hypervisor 遵照该部分的相关指示进行操作。

如果应用程序部署在物理服务器上,您将需要 覆盖服务器的硬盘数据 来移除应用程序。

从物理服务器移除应用程序

在移除应用程序之前,您必须 完成必要的准备。

要从物理服务器上完全移除应用程序,建议用随机数据多次覆盖当前数据。

要从物理服务器移除应用程序,请执行以下操作:

- 下载 CentOS 分发套件的 LiveCD 引导镜像 (LiveKDE 或 LiveGNOME)。

这些指示描述了如何使用 LiveCD LiveGNOME。

- 部署 USB 驱动上的 LiveCD 镜像。为此,请使用 CentOS 知识库 的操作说明。

- 将 USB 驱动器连接到托管 Kaspersky Web Traffic Security 的服务器。

- 在 BIOS/UEFI 设置中将连接的 USB 驱动器识别为可引导设备然后加载。

- 启动终端应用程序。为此,在 应用程序 菜单中选择 系统工具 → 终端 区域。

系统打开终端应用程序控制台。

- 确定硬盘名称。为此,请执行命令:

lsblk - 在打开的表中,在 类型 栏中查找 disk 值。硬盘名称指明在 NAME 栏的该同一行中。

- 如果您想要覆盖驱动器上的数据只一次,请执行以下操作:

- 要用零覆盖驱动器,请运行以下命令:

sudo dd if=/dev/zero of=<硬盘驱动器名称> bs=1M - 要用零覆盖驱动器,请运行以下命令:

sudo dd if=/dev/zero of=<硬盘驱动器名称> bs=1M

- 要用零覆盖驱动器,请运行以下命令:

- 如果您想要覆盖驱动器上的数据只一次,请执行以下操作:

- 准备脚本文件。为此,请执行命令:

echo “for n in \`seq 7\` ; do dd if=/dev/urandom of=/dev/sda bs=1M conv=notrunc ; done” > wipe - 将脚本文件设为可执行文件。为此,请执行命令:

chmod a+x wipe - 运行脚本。为此,请执行命令:

sudo ./wipe

- 准备脚本文件。为此,请执行命令:

- 等待操作完成。覆盖完成后,您将会看到一条通知通知您驱动器没有可用空间。

- 提取 USB 驱动器。

- 重启服务器并尝试从硬盘加载应用程序。

如果数据已被成功删除,则无法加载应用程序。

页面顶端

在 VMware ESXi Hypervisor 管理控制台中移除虚拟机

在卸载应用程序之前,您必须完成必要的准备。

要在 VMware ESXi Hypervisor 管理控制台中移除虚拟机,请执行以下操作:

- 打开 VMware ESXi hypervisor 的管理控制台。

- 在导航窗格中,选择虚拟机区域。

- 选择要删除的列出的虚拟机。

- 如果虚拟机电源开着,将其关掉。为此,请单击“关闭电源”按钮。等待机器关机。

- 在控制面板的“操作”下拉列表中,选择“删除”。

- 在确认窗口中,单击 删除。

安装了 Kaspersky Web Traffic Security 的虚拟机将被移除,再也不会显示在虚拟机列表中。

页面顶端

在 VMware vSphere web 界面界面中移除虚拟机

在卸载应用程序之前,您必须完成必要的准备。

要在 VMware vSphere web 界面界面中移除虚拟机,请执行以下操作:

- 在 VMware vSphere Client 的 web 界面中,输入管理员凭据。

- 在左侧窗格中,单击

图标。

图标。将打开“主机和集群”页面。

- 选择要删除的列出的虚拟机。

- 如果虚拟机电源开着,将其关掉。为此,请选择虚拟机。然后,在控制面板的“操作”下拉列表中,选择“电源 → 关闭电源”。

- 在确认窗口,单击 Yes。等待机器关机。

- 在控制面板的操作下拉列表中,选择从磁盘删除。

- 在确认窗口,单击 Yes。

安装了 Kaspersky Web Traffic Security 的虚拟机将被移除,再也不会显示在虚拟机列表中。

页面顶端

在 Microsoft Hyper-V Hypervisor 管理控制台中移除虚拟机

在卸载应用程序之前,您必须完成必要的准备。

要在 Microsoft Hyper-V Hypervisor 管理控制台中移除虚拟机,请执行以下操作:

- 开启 Hyper-V Manager。

- 在应用程序主窗口中,在 虚拟机 表中的 hypervisor 的虚拟机列表中,选择要移除的虚拟机。

- 如果虚拟机电源开着,将其关掉。为此,右键单击以打开上下文菜单并选择“关闭”。等待机器关机。

- 在虚拟机的上下文菜单中,选择“设置”。

虚拟机属性窗口将打开。

- 在“硬件”设置组中,选择“SCSI 控制器 → 硬盘驱动器”。

- 使用任何方便的方法保存“虚拟硬盘”字段中指示的路径并关闭虚拟机属性窗口。

默认情况下,在 Hypervisor 管理控制台中删除虚拟机后,虚拟硬盘驱动器的文件不会从服务器中删除。您需要手动将其删除。

- 在虚拟机的上下文菜单中,选择删除命令。

- 在确认窗口中,单击 删除。

- 在 Hypervisor 的物理服务器上,从步骤 6 指示的文件夹中手动删除虚拟硬盘驱动器的文件。

安装了 Kaspersky Web Traffic Security 的虚拟机将被移除,再也不会显示在虚拟机列表中。

页面顶端

使用 Microsoft SCVMM 移除虚拟机

在卸载应用程序之前,您必须完成必要的准备。

要使用 Microsoft SCVMM 移除虚拟机,请执行以下操作:

- 启动虚拟机管理器 (VMM)。

- 在窗口左下角,选择 VM 和服务区域。

- 在左上方面板的树中,选择已创建虚拟机的 hypervisor。

- 选择要删除的列出的虚拟机。

- 如果虚拟机电源开着,将其关掉。为此,请单击工具栏中的“关闭电源”。

- 在确认窗口,单击 Yes。等待机器关机。

- 在工具栏中,单击删除按钮。

- 在确认窗口,单击 Yes。

安装了 Kaspersky Web Traffic Security 的虚拟机将被移除,再也不会显示在虚拟机列表中。

页面顶端

应用程序入门指南

安装完成后,您可以在任何计算机上的浏览器中使用 web 界面管理应用程序。

Kaspersky Web Traffic Security 管理员必须独立确保在浏览器和带角色控制的节点之间传输的数据的安全。出于安全目的,我们也建议您 用单点登录技术配置 Kerberos 身份验证。

要管理应用程序设置,必须连接到带角色控制的节点。连接到带角色辅助的节点时,您可以 更改服务器角色 并查看其他已连接服务器的状态。

配置网络访问

如果应用程序安装自 RPM 或 DEB 包,为了保证 Kaspersky Web Traffic Security 正确运行,您必须先在安装了应用程序的服务器和用来中继流量的公司 LAN 路由器上配置端口。如果从 ISO 镜像部署了应用程序,操作所需的所有端口都已经得到配置。

基于应用程序功能的所需网络访问权限信息请参见下表。

应用程序操作所需的网络访问权限

功能 |

分发套件 |

协议 |

端口 |

指向 |

连接目的地 |

|---|---|---|---|---|---|

通过网页界面管理应用程序 |

RPM/DEB 包,ISO 镜像 |

TCP |

443 |

入站 |

应用程序管理员的计算机 |

ISO 镜像 |

TCP |

22 |

入站 |

应用程序管理员的计算机 |

|

RPM/DEB 包,ISO 镜像 |

TCP |

默认9045(可以在应用程序网页界面中更改) |

入站和出站 |

其它集群节点 |

|

RPM/DEB 包,ISO 镜像 |

TCP |

默认1344(可以在应用程序网页界面中更改) |

入站 |

ICAP 客户端和负载平衡器 |

|

DNS 请求 |

RPM/DEB 包,ISO 镜像 |

UDP |

53 |

出站 |

DNS 服务器 |

RPM/DEB 包,ISO 镜像 |

TCP |

默认8080(可以在应用程序网页界面中更改) |

出站 |

外部代理服务器 |

|

RPM/DEB 包,ISO 镜像 |

TCP |

443 |

出站 |

Kaspersky 服务器 |

|

RPM/DEB 包,ISO 镜像 |

TCP |

80, 443 |

出站 |

Kaspersky 服务器 |

|

RPM/DEB 包,ISO 镜像 |

TCP |

443 |

出站 |

Kaspersky 服务器 |

|

RPM/DEB 包,ISO 镜像 |

TCP |

443 |

出站 |

KPSN 服务器 |

|

RPM/DEB 包,ISO 镜像 |

TCP |

389 |

出站 |

Active Directory 服务器 |

|

RPM/DEB 包,ISO 镜像 |

UDP, TCP |

88 |

出站 |

Active Directory 服务器 |

|

RPM/DEB 包,ISO 镜像 |

TCP |

445 |

出站 |

Active Directory 服务器 |

|

RPM/DEB 包,ISO 镜像 |

TCP |

默认443(可以在应用程序网页界面中更改) |

出站 |

KATA 服务器 |

|

RPM/DEB 包,ISO 镜像 |

TCP |

默认705(可以在应用程序网页界面中更改) |

出站 |

SNMP 服务器 |

|

SNMP 统计数据 |

ISO 镜像 |

UDP, TCP |

161 |

入站 |

外部监控系统 |

ISO 镜像 |

UDP, TCP |

162 |

出站 |

外部监控系统 |

|

使用内置代理服务器访问互联网 |

ISO 镜像 |

TCP |

任何 |

出站 |

互联网,内网 |

ISO 镜像 |

TCP |

默认3128(可以在应用程序网页界面中更改) |

入站 |

公司 LAN 计算机 |

|

ISO 镜像 |

TCP |

389, 636 |

出站 |

Active Directory 服务器 |

|

ISO 镜像 |

UDP |

123 |

出站 |

NTP 服务器 |

连接到应用程序网页界面

如果您是在应用程序安装后首次连接到 web 界面,则需要在其开始工作前创建一个新的集群。

要连接到应用程序 web 界面:

- 在浏览器中,输入以下地址:

https://<主服务器的完全限定域名 (FQDN) 的 IP 地址>Web 界面授权页面将打开,提示输入用户名和密码。

- 在 用户名 文本框中,输入

管理员。 - 在 密码 文本框中输入管理员的密码。

如果您输入错误密码五次,授权将被阻止五分钟。

- 单击 登录。

应用程序 web 界面窗口的主窗口将打开。

页面顶端

在网页界面中检查 Kaspersky Web Traffic Security 的运行

在企业 LAN 计算机上的浏览器中检查 Kaspersky Web Traffic Security 的操作。

要检查 Kaspersky Web Traffic Security 的运行:

- 在应用程序 web 界面的主窗口中,打开管理控制台树然后选择 节点 区域。

- 确保所有带角色辅助的节点的状态为 已同步。

- 单击以下链接:

如果应用程序配置正确且 Squid 服务设置中启用了 SSL Bumping,您将会看到一条消息,陈述对这些资源的访问已被阻止。

如果应用程序配置正确且 Squid 服务设置中禁用了 SSL Bumping,您将会看到一条消息,陈述仅对首个资源的访问已被阻止 (http://www.eicar.org/download/eicar.com)。

- 打开一个未被阻止的网站,例如,https://www.kaspersky.com.cn。

如果应用程序配置正确,网站将打开。

应用程序运行监控

已处理流量的统计信息不包含旁路规则范围内的 web 资源,也不包含作为处理 SSL 连接的一部分应用 Tunnel 和 Tunnel with SNI check 操作的 web 资源。

您可以使用小组件和信息窗格监控应用程序。在应用程序 web 界面窗口中,仪表板 区域将显示以下信息:

- 系统健康。显示集群操作中的错误的图表。您可以单击 转至节点 链接以访问 节点 区域并查看有关集群中每个节点的性能的详细信息。

其在工作区 web 界面不可用。

- 按类别检测。按内容筛选类别显示检测到的对象的图表,以及按时间检测的小组件。此信息帮助您确定组织中请求最频繁的 web 资源。

- 数据处理。小组件显示一段时间内处理的入站和出站的网络流量。此信息可帮助您确定组织中用户的最高活动时间,并评估流量处理所需的资源量。

- 反病毒。小组件显示已被反病毒模块扫描的对象数量,以及已发现的威胁数量。

- 反钓鱼。小组件显示已被反钓鱼模块扫描的对象数量,以及已发现的威胁数量。

- 恶意链接筛选器。显示扫描链接总数和被视为恶意链接数量的小组件。

- KATA。小组件显示基于来自 KATA 服务器的信息已被扫描的对象数量,以及已发现的威胁数量。

- 最后 10 个威胁。最后 10 个对象的名称和检测时间。

- 最后 10 个被阻止的 URL 地址。最后 10 个被阻止的 web 资源的 URL。

- 最后 10 个被阻止的用户。请求被应用程序阻止的最后 10 个用户的 IP 地址。

在应用程序的常规 web 界面中,可以按以下条件筛选监控数据:

- 按时间间隔

- 按集群节点

- 按工作区

在工作区的 web 界面中,仅按时间间隔进行隔筛选可用。

您可以创建新的布局、在已保存的布局间切换,以及选择默认显示的布局。

创建新布局

要创建新布局:

- 在应用程序 web 界面窗口中,选择 仪表板。

- 在窗口的上半部分中,单击

。

。 - 在下拉列表中,选择 新建。

将显示默认小组件列表。

- 在 布局名称 框中,请输入新布局的名称。

- 如果您想要将小组件添加到布局,请单击 小组件 并执行以下操作:

- 在 添加小组件 窗口中,选择您想要添加到布局的微件名称旁边的复选框。

- 单击

。

。

- 如果要在布局上移动小组件,请左键单击并按住小组件上半部分的鼠标左键,将小组件拖到布局上的新位置。

- 如果您要从布局中移除小组件,请单击小组件右上角的

图标。

图标。 - 单击 保存。

新布局将被添加到 小组件 区域中的布局列表。

编辑布局

您无法编辑名为 默认布局 的预定义布局。

要编辑布局:

- 在应用程序 web 界面窗口中,选择 仪表板。

- 在布局列表中,选择您要编辑的布局。

- 在窗口的上半部分中,单击

。

。 - 在下拉列表中,选择 自定义。

- 如果要重命名布局,请在包含布局当前名称的字段键入新名称。

- 如果您想要将小组件添加到布局,请单击 小组件 并执行以下操作:

- 在 添加小组件 窗口中,选择您想要添加到布局的微件名称旁边的复选框。

- 单击

。

。

- 如果要在布局上移动小组件,请左键单击并按住小组件上半部分的鼠标左键,将小组件拖到布局上的新位置。

- 如果您要从布局中移除小组件,请单击小组件右上角的

图标。

图标。 - 单击 保存。

布局将被修改。

删除布局

您无法移除名为 默认布局 的预定义布局。

要删除布局:

- 在应用程序 web 界面窗口中,选择 仪表板。

- 在布局列表中,选择您想要删除的布局。

- 指向您想要删除的布局的名称。

- 单击布局名称右侧的

。

。系统将显示布局删除确认。

- 单击 删除。

布局被删除。

从列表中选择布局

要从布局列表中选择布局:

- 在应用程序 web 界面窗口中,选择 仪表板。

- 在应用程序 web 界面窗口的右上角的布局列表中,选择有关布局。

所选布局将显示在应用程序 web 界面窗口中。

选择默认显示的布局

选择默认显示的布局:

- 在应用程序 web 界面窗口中,选择 仪表板。

- 在应用程序 web 界面窗口的右上角,展开布局列表。

- 选择默认情况下必须显示的布局。

- 单击布局名称左侧的

图标。

图标。

仪表板 区域被选中时,将显示已选中的布局。

筛选监控数据

要筛选显示在小组件上的信息:

- 在应用程序 web 界面中,在工作区之间切换的部分,选择常规设置或相关工作区的名称。

- 选择 仪表板 区域。

- 如果要按时间间隔筛选信息,请在 过去 1 小时 下拉列表中选择以下选项之一:

- 过去 1 小时。

- 过去 1 天。

- 上星期。

- 上个月。

- 去年。

默认显示最后一个小时的信息。

- 如果要按集群节点筛选信息,请在 所有节点 下拉列表中选择相关节点的 IP 地址。

默认显示所有节点的相关信息。

其在工作区的 web 界面中不可用。

- 如果您想要按工作区过滤信息,请在“未选中”拉列表中选择相关工作区的名称。

默认显示所有工作区的相关信息。

其在工作区的 web 界面中不可用。

小组件上显示的信息将根据定义的条件进行筛选。

页面顶端

报告

仅当用户有 查看仪表板和报告 权限时,此功能可用。

您可以基于 仪表板 区域中的统计信息进行已定义条件的生成报告。报告包含有关指定时间段内所选则的工作区的已处理流量的数据。

报告创建后,可以下载 PDF 格式的报告。

生成报告

要生成报告:

- 在应用程序 web 界面中,选择 报告 区域。

- 单击 生成报告。

新报告 窗口将打开。

- 在 时期 下拉列表中,选择要为其生成报告的以下时间段:

- 过去 1 天。

- 上星期。

- 上个月。

- 去年。

- 在 工作区 下拉列表中,选择要包含在报告中的工作区。

如果您要接受所有工作区的数据,请选择 未选中。

- 在 语言 下拉列表中,选择报告的语言。

- 单击 添加。

将生成报告,并显示在报告的第一行。您可以保存生成的报告到计算机的硬盘驱动器中。

页面顶端

下载报告到计算机

您可以将报告下载到登录到应用程序 web 界面的任何一台计算机中。

要下载报告到计算机:

- 在应用程序 web 界面中,选择 报告 区域。

- 在 上次生成的报告 表中,单击位于要下载的报告的行右侧的图标

。

。

PDF 格式的报告将被保存在浏览器的下载文件夹中。

页面顶端

查看报告的内容

生成的报告的 PDF 文件包含指定期间内所选择的工作区的处理流量的数据。

报告标头包含以下信息:

- 接收数据的时间段。

- 与已处理流量数据关联的工作区。

如果选择 未选中 区域,首先显示所有流量处理的合并数据,然后显示每个工作区上的数据。

- 报告语言。

报告主体包含以下信息块:

- 处理的对象数 (已处理(对象)) 和扫描的流量 (流量(MB))。

- 处理的对象数(已扫描(对象))和使用以下技术检测到的威胁数 (已检测到(对象)):

- 反病毒。

- KATA。

- 恶意链接筛选器。

- 反钓鱼。

- 分配以下 web 类别的已访问的 URL 数:

- 成人内容。

- 酒精、烟草、毒品。

- 文化、社会。

- 软件、音频、视频。

- 信息技术。

- 在线商店、银行、支付系统。

- 仇恨、歧视。

- 互联网通信。

- 教育。

- 爱好、娱乐。

- 健康、美容、体育。

- 赌博、彩票、抽奖。

- 其他。

- 被俄罗斯联邦法律禁止。

- 被警察禁止。

- 最后 10 个被阻止的 URL 地址。最后 10 个被阻止的 web 资源的 URL。

- 最后 10 个威胁。最后 10 个对象的名称和检测时间。

- 最后 10 个被阻止的用户。请求被应用程序阻止的最后 10 个用户的 IP 地址。

Kaspersky Web Traffic Security 事件日志

Kaspersky Web Traffic Security 运行过程中会发生各种事件。这些事件反映了应用程序状态的变化。为了让管理员独立分析配置应用程序设置时引入的错误,和让卡巴斯基专家提供有效的技术支持,Kaspersky Web Traffic Security 会将这些事件的信息记录在事件日志中。

事件记录数据存储在应用程序节点中。当达到允许的最大文件大小或最长储存时间时,事件日志文件会自动旋转。

应用程序将事件记录分为以下级别:

- 错误 应用程序运行时间错误消息。

- 信息 信息消息。

应用程序的 web 界面显示流量处理事件及应用程序系统事件。管理员可以过滤单个工作区事件和与工作区无关联的事件。

工作区的 web 界面仅显示当前工作区的流量处理事件。

查看事件日志

要查看 Kaspersky Web Traffic Security 事件日志:

- 在应用程序 web 界面窗口中,选择 事件。

- 请根据要查看的筛选类型选择下列选项卡之一:

- 流量。

- 系统。

- KATA。

- 在 最大事件数量 设置右侧的下拉列表中,选择要查看的记录数量。

- 单击 添加条件。

- 使用显示的下拉列表配置事件筛选器:

- 在左侧的下拉列表中,选择筛选条件。

- 在中间的下拉列表中,选择比较运算符。

每个筛选条件有自己的一组相关比较运算符。例如,如果选择 方向 条件,您将可以使用 等于 和 不等于 运算符。

- 根据所选择的筛选条件,执行下列操作之一:

- 在比较运算符右侧的文本框中,输入一个或多个您想要用来搜索事件的字符。

- 在右侧的下拉列表中,选择一个您想要用来搜索事件的条件选项。

例如,若要搜索用户名的精确匹配,请输入用户名。

- 单击 搜索。

系统将显示满足筛选条件的事件表。

导出事件

您可以在应用程序的 事件日志中筛选事件 并将其导出至文件。

要导出事件:

- 在应用程序 web 界面窗口中,选择 事件。

- 请根据要查看的筛选类型选择下列选项卡之一:

- 流量。

- 系统。

- 在 最大事件数量 设置右侧的下拉列表中,选择要查看的记录数量。

- 单击 添加条件。

- 使用显示的下拉列表配置事件筛选器。

- 单击 搜索。

系统将显示满足筛选条件的事件表。

- 在窗口的右上角,单击 导出。

CSV 格式的事件导出文件将被保存在浏览器的下载文件夹中。

页面顶端

配置事件表显示

要配置事件表的显示:

- 在应用程序 web 界面窗口中,选择 事件。

- 单击 添加条件。

- 使用显示的下拉列表指定事件筛选条件:

- 单击 搜索。

系统将显示满足筛选条件的事件表。

- 单击

打开事件表显示菜单。

打开事件表显示菜单。 - 选择您想要在表中显示的设置旁边的复选框。

必须至少选择一个复选框。

事件表的显示已配置。

页面顶端

过滤系统事件

基于 详情 列中的事件详情的系统事件过滤只用英语提供。您可以按以下值过滤事件:

- 应用程序已开启。Real-time scan started (应用程序已启动。实时扫描已启动。)。

- Audit started (审核已启动)。

- Audit stopped (审核已停止)。

- Anti-Virus databases updated (反病毒数据库已更新)。

- Anti-Phishing databases updated (反钓鱼数据库已更新)。

- Anti-Virus databases are up-to-date (反病毒数据库为最新)。

- Anti-Phishing databases are up-to-date (反钓鱼数据库为最新)。

- Anti-Virus databases are out of date (反病毒数据库过期)。

- Anti-Phishing databases are out of date (反钓鱼数据库过期)。

- Anti-Virus databases are obsolete (反病毒数据库严重过期)。

- Anti-Phishing databases are obsolete (反钓鱼数据库严重过期)。

- 反病毒数据库已应用。Publication time: <publication time> (反病毒数据库已应用。发布时间: <发布时间>)。

- 反钓鱼数据库已应用。Publication time: <publication time> (反钓鱼数据库已应用。发布时间: <发布时间>)。

- Error updating databases: <error reason> (更新数据库时出错: <错误原因>)。

- Error loading Anti-Virus databases: <description> (加载反病毒数据库时出错: <错误原因>)。

- Error loading Anti-Phishing databases: <description> (加载反钓鱼数据库时出错:: <错误原因>)。

- LDAP synchronization started (LDAP 同步已开始)。

- Update started (更新已启动)。

- KATA cache reset (KATA 缓存重置)。

- Data integrity violation found (发现违反数据完整性)。

- No data integrity violation (无数据完整性冲突)。

要按事件详情过滤系统事件,请执行以下操作:

- 在应用程序 web 界面窗口中,选择 事件。

- 选择 系统 选项卡。

- 单击 添加条件。

- 在出现在左侧的下拉列表中选择 详情。

- 在右侧的输入字段中用英语输入事件说明或事件说明片段。

例如,输入

更新已启动查看更新启动事件。 - 单击 搜索。

系统将显示满足筛选条件的事件表。

页面顶端

配置事件日志参数

事件存储持续时间的配置和日志记录级别必须考虑托管应用程序的服务器上的可用磁盘空间。

事件日志参数不通过 Syslog 影响 事件记录设置。

若要配置事件日志设置:

- 在应用程序 web 界面窗口中,选择 设置 区域,事件 子区域。

- 在 流量 设置组中:

- 在 记录流量处理事件 下拉列表中,选择要记录的流量处理事件的类型。您可以选择以下选项之一:

- 全部;

- 取决于阻止/重定向操作;

- 无。

- 在 最大事件日志大小(MB) 文本框中,指定在其后删除旧记录的事件日志大小的阙值。

- 在 记录期(天) 框中,指定应用程序必须在服务器上保存网络流量处理事件的天数。

- 在 记录流量处理事件 下拉列表中,选择要记录的流量处理事件的类型。您可以选择以下选项之一:

- 在 KATA 设置组中:

- 在 最大事件日志大小(MB) 文本框中,指定在其后删除旧记录的事件日志大小的阙值。

- 在 记录期(天) 框中,指定应用程序必须在服务器上保存网络流量处理事件的天数。

- 在 系统 组的 最大事件数量 文本框中,指定在其后删除旧记录的 Kaspersky Web Traffic Security 事件记录的数量。

已设置事件日志配置。

页面顶端

使用流量处理规则

您可以使用

管理用户对网页资源的访问。这些规则分为、和。您可以创建访问规则组和保护规则组,或在组外添加规则。Kaspersky Web Traffic Security 通过检查旁路规则开始处理流量。如果允许访问 web 资源,应用程序将通过应用旁路规则来扫描流量。基于访问规则处理的结果,应用程序既可以阻止 web 资源,也可以通过应用保护规则扫描流量。流量处理规则的算法如下图所示。

流量处理规则的算法

Kaspersky Web Traffic Security 按照规则在规则表中的位置顺序从上到下来应用规则。如果不满足规则中定义的条件,应用程序将执行下一个规则。一旦规则中指定的条件得到满足,规则中指定的处理参数将被应用到流量,进一步的条件匹配被停止。

如果工作区可用,工作区规则的优先级由 工作区规则 行在通用规则表中的位置决定。这种情况下,也按照规则在规则表中的位置顺序从上到下来应用规则。根据表中位置较高的规则扫描流量后,将会应用工作区规则。如果未触发任何工作区规则,应用程序将继续根据位于表中 工作区规则 行的规则扫描流量。

应用程序安装时,将创建默认旁路规则。根据此规则,允许所有用户访问内容长度 HTTP 标头的值大小超过 10240 KB 的网页资源,而无需通过反病毒模块和反钓鱼模块进行扫描。该值可确保应用程序性能和网络流量安全之间的平衡。您可以编辑、禁用或删除默认旁路规则。

如果没有规则包含适合某个特定 web 资源的条件,将根据默认保护策略处理流量。这种情况下,如果 web 资源未被反病毒模块和反钓鱼模块阻止,则应用程序允许访问该资源。安装 Kaspersky Web Traffic Security 期间已创建默认保护策略,并显示在 设置 区域的 保护设置 子区域。在默认保护策略设置中,可以选择应用程序将对各种类型的对象执行的操作。

Web 资源访问配置方案

流量处理规则集启用以下任务:

- 限制不同部门人员对 Web 资源的访问。

要执行此操作,如果 已配置 Active Directory 集成,您可以使用现有的域组。例如,您可以允许管理员组访问所有 Web 资源,禁止其他员工访问 社交网络 或 软件、音频、视频 类别。

- 阻止访问您的国家/地区的法律禁止的Web 资源。

为此,您可以为应用于所有用户的所有工作区创建规则。

- 监控流量。

为了保证有效利用流量,您可以禁止或限制下载多媒体文件和访问与工作无关的 Web 资源。

- 收集您的组织内所请求 Web 资源的统计数据。

如果在流量处理规则中选择了 允许 操作,用户将被允许访问 Web 资源,但是该请求信息将被写入事件日志。您可以筛选记录的事件,例如,您可以查看用户对 www.kaspersky.com 网站的所有请求。

我们建议您按以下顺序配置流量处理规则:

- 如有必要,创建工作区和/或流量处理规则组。

根据流量处理规则在规则表中的位置对其进行检查。为了触发所需规则,您需要准备组织规则的方法。对于组织的大型部门或 ISP 的不同客户,建议使用工作区。随后可以将规则一起分组。例如,您可以创建工作区 分公司办事处 1 和 分公司办事处 2, 然后在工作区内添加组:管理员, 会计, 等等。

- 如有必要,添加旁路规则。

您可以使用旁路规则为用户提供对 web 资源的访问,而无需扫描这些资源。例如,允许从开发人员的官方网站下载组织中使用的软件更新。这有助于减少用于处理来自受信任源的处理流量的应用程序资源。

- 添加访问规则和保护规则

- 配置规则触发启动器

对于每个添加的规则,需要您指定一个其网络连接必须由 Kaspersky Web Traffic Security 扫描的用户或程序。

- 配置流量筛选条件

使用流量筛选条件来配置管制用户访问的哪些 Web 资源必须按照规则进行检查的条件。

以下条件对旁路规则可用:URL、HTTP 消息的 MIME 类型、流量方向, HTTP 方法 和 HTTP Content-Length,KB。

- 如有必要,为规则添加排除项。

您可以向排除项添加规则触发启动器或筛选条件。例如,您可以禁止除了部门负责人之外的 会计 域组的所有成员访问 软件、音频、视频 类别。或者您可以禁止下载超过 500 MB 的文件,符合公司标准的文件除外,等等。

- 如有必要,配置规则的计划。

该计划允许在指定的时间自动禁用规则。例如,您可以将规则配置为仅在组织的工作时间内有效,或在某天禁用规则。

- 配置默认保护策略

如果 Web 资源不符合任何流量处理规则的筛选条件,则应用默认保护策略。默认保护策略的设置应用于处理所有工作区和工作区外部的流量处理。

添加旁路规则

无法为单个工作区创建旁路规则。

在旁路规则范围内的 web 资源未在 仪表板 区域中有关已处理流量统计信息的考虑范围内。

要添加旁路规则:

- 在应用程序 web 界面的窗口中,选择用于在工作区之间切换的 未选中 部分。

仅当您有多个工作区的访问权限时才适用。

- 选择 规则 区域。

- 选择 旁路 选项卡。

将打开旁路规则表。

- 单击 添加规则。

用于添加规则的窗口将打开。

- 选择 常规设置 选项卡。

- 在 操作 下拉列表中选择以下选项之一:

- 允许不扫描,如果要添加允许规则。

该应用程序不会扫描对象的病毒、钓鱼、可能被黑客利用的指定的合法应用程序、 或会构成威胁的其他程序。无需扫描,即可访问请求的 web 资源。

- 阻止,如果要添加阻止规则。

- 重定向 添加规则重定向用户到指定 URL。

默认设置为 阻止。

如果在 web 资源请求中使用 HTTP 方法 CONNECT,并且已在规则中定义了 阻止 或 重定向 操作,则连接将被终止。用户将不会被重定向到规则中定义的 web 资源,并且不会显示阻止页面。这适用于使用 HTTP 方法 CONNECT 的所有请求,无论此方法是否在流量筛选条件中指定。

- 允许不扫描,如果要添加允许规则。

- 在 规则名称 字段中,请键入访旁路规则的名称。

规则名称在 未选中 部分中的规则中必须是唯一的。

- 如有必要,请在 注释 字段键入注释。

- 如果想在添加规则后立即应用某个规则,请将 状态 切换开关设置为 已启用。

- 单击 添加。

旁路规则已添加。

页面顶端

添加访问规则

要添加访问规则:

- 在应用程序 web 界面窗口中,选择以下区域之一:

- 对于具有单个工作区规则的操作,请在用于在工作区之间切换的区域中,选择此工作区的名称。

- 对于在所有工作区中应用的规则的操作,请在用于在工作区之间切换的区域中选择 未选中。

仅当您有多个工作区的访问权限时才适用。

- 选择 规则 区域。

- 选择 访问 选项卡。

将打开访问规则表。

- 执行以下操作之一:

- 如果您要将规则添加到一组规则中,请选择相关的组并在打开的窗口中单击 添加规则 按钮。

- 如果您要在组外添加规则,单击窗口上方的 添加规则 按钮。

用于添加规则的窗口将打开。

- 选择 常规设置 选项卡。

- 在 操作 下拉列表中选择以下选项之一:

- 阻止 如果要阻止对 web 资源的访问。

- 允许 如果要允许对 web 资源的访问。

- 下个群组 如果要跳过对此组规则的扫描。

应用程序将根据位于表中此组之后的规则执行扫描。

- 重定向 添加规则重定向用户到指定 URL。

默认设置为 阻止。

如果在 web 资源请求中使用 HTTP 方法 CONNECT,并且已在规则中定义了 阻止 或 重定向 操作,则连接将被终止。用户将不会被重定向到规则中定义的 web 资源,并且不会显示阻止页面。这适用于使用 HTTP 方法 CONNECT 的所有请求,无论此方法是否在流量筛选条件中指定。

- 如果已选择 阻止 选项,并且在尝试打开禁止的资源时,您希望使用与默认页面不同的阻止页面:

- 选择 指定要在阻止页面中显示的文本 复选框。

- 输入消息文本。

- 如果您想要添加宏到消息文本,请从 插入宏 下拉列表选择一个受支持的宏。如果您选择了 允许 选项并想删除 范围 HTTP 标头,请选择 删除范围 HTTP 标头 复选框。

如果选择了该复选框,将完全加载所有对象以供使用保护规则进行后续扫描。该模式中不可部分加载对象。

- 如果您在 重定向 URL 框中选择了 重定向 信息,请输入原始请求必须重定向到的 URL。

- 在 规则名称 框中,请输入访问规则的名称。

如果正在创建工作区规则,该名称在工作区中必须是唯一,或者,如果正在创建工作区之外的规则,则名称在 未选中 区域中的规则中必须是唯一。

- 如有必要,请在 注释 字段键入注释。

- 如果想在添加规则后立即应用某个规则,请将 状态 切换开关设置为 已启用。

- 单击 添加。

访问规则已添加。

添加保护规则

要添加保护规则:

- 在应用程序 web 界面窗口中,选择以下区域之一:

- 对于具有单个工作区规则的操作,请在用于在工作区之间切换的区域中,选择此工作区的名称。

- 对于在所有工作区中应用的规则的操作,请在用于在工作区之间切换的区域中选择 未选中。

仅当您有多个工作区的访问权限时才适用。

- 选择 规则 区域。

- 选择 保护 选项卡。

将打开保护规则表。

- 执行以下操作之一:

- 如果您要将规则添加到一组规则中,请选择相关的组并在打开的窗口中单击 添加规则 按钮。

- 如果您要在组外添加规则,单击窗口上方的 添加规则 按钮。

用于添加规则的窗口将打开。

- 选择 常规设置 选项卡。

- 在 操作 下面的下拉列表中选择以下一个参数的操作:

- 恶意软件:

- 阻止。

- 阻止,如果可能则清除。

- 跳过扫描。

默认设置为 阻止,如果可能则清除。

- 被 KATA 检测到的对象, 钓鱼, 恶意链接, 加密的对象 和 带宏的文件:

- 阻止。

- 跳过扫描。

默认设置为 阻止。

如果在 web 资源请求中使用 HTTP 方法 CONNECT,并且已在规则中定义了 阻止 或 阻止,如果可能则清除 操作,则连接将被终止。将不会为用户显示阻止页面。这适用于使用 HTTP 方法 CONNECT 的所有请求,无论此方法是否在流量筛选条件中指定。

- 恶意软件:

- 如果要在尝试打开禁止的资源时使用与默认页面不同的阻止页面:

- 选择 指定要在阻止页面中显示的文本 复选框。

- 输入消息文本。

- 如果您想要添加宏到消息文本,请从 插入宏 下拉列表选择一个受支持的宏。在“规则名称”字段中键入保护规则的名称。

如果正在创建工作区规则,该名称在工作区中必须是唯一,或者,如果正在创建工作区之外的规则,则名称在 未选中 区域中的规则中必须是唯一。

- 如有必要,请在 注释 字段键入注释。

- 如果想在添加规则后立即应用某个规则,请将 状态 切换开关设置为 已启用。

- 单击 添加。

保护规则已添加。

配置规则触发启动器

要配置规则触发启动器:

- 在应用程序 web 界面窗口中,选择以下区域之一:

- 对于具有单个工作区规则的操作,请在用于在工作区之间切换的区域中,选择此工作区的名称。

- 对于在所有工作区中应用的规则的操作,请在用于在工作区之间切换的区域中选择 未选中。

仅当您有多个工作区的访问权限时才适用。

- 选择 规则 区域。

- 选择以下选项卡之一:

- 旁路。

- 访问。

- 保护。

流量处理规则表将打开。

- 选择您想要为其配置触发启动器的规则。

这将打开包含规则信息的窗口。

- 单击 编辑。

- 在 发起者 下面单击

。

。 - 在出现的下拉列表中选择以下选项之一:

- 用户名。

您可以从 Active Directory 选择一个用户账户或以

username@REALM格式添加一个用户名。 - LDAP: group canonicalName。

您可以从 Active Directory 选择一个域组或以

domain.com/groups/groupname格式添加组名。 - LDAP: user distinguishedName。

您可以从 Active Directory 选择用户的可分辨名称 (DN) 或以

cn=username,ou=users,dc=test,dc=en格式添加用户名。 - IP 地址。

您可以用 IPv4 或 IPv6 格式输入用户的 IP 地址或 IP 地址范围,(例如

192.168.0.1/32)。 - User agent。

您可以指定处理网页流量的浏览器或应用程序的名称(例如,

*IE*)。

- 用户名。

- 在下拉列表右侧的字段中,输入选定设置的值。

您可以使用正则表达式。

- 如果您添加了不止一个条件,请选择 发起者 旁边的下拉列表中的逻辑运算符:

- 如果您想要规则在至少满足一个条件时触发,请选择 满足任一。

- 如果您想要规则只有在同时满足所有添加的条件时才触发,请选择 全部满足。

- 单击 保存。

规则启动触发器已配置。

页面顶端

配置流量筛选

为确保正确处理 HTTPS 流量,您必须在外部代理服务器上配置 SSL 连接的拦截(当从 RPM 或 DEB 包中安装了应用程序时)或在内置代理服务器上配置 SSL 连接的拦截(当部署了应用程序 ISO 镜像时)。如果未配置 SSL 连接的拦截,将不会应用流量筛选条件,并且反病毒和反网络钓鱼模块不会扫描 web 资源。

要配置流量筛选:

- 在应用程序 web 界面窗口中,选择以下区域之一:

- 对于具有单个工作区规则的操作,请在用于在工作区之间切换的区域中,选择此工作区的名称。

- 对于在所有工作区中应用的规则的操作,请在用于在工作区之间切换的区域中选择 未选中。

仅当您有多个工作区的访问权限时才适用。

- 选择 规则 区域。

- 选择以下选项卡之一:

- 旁路。

- 访问。

- 保护。

流量处理规则表将打开。

- 选择您想要为其配置筛选条件的规则。

这将打开包含规则信息的窗口。

- 单击 编辑。

- 单击 流量筛选器 下面的

。

。 - 在出现的下拉列表中选择以下选项之一:

以下条件可供旁路规则使用:URL、HTTP 消息的 MIME 类型、流量方向、HTTP 方法、HTTP 内容长度和 KB。

- 类别。

您可以使用此条件根据类别控制用户对 Web 资源的访问。例如,您可以选择 社交网络 类别禁止访问社交网络。请参阅 附录 6 查看应用程序支持的网页类别列表。

- URL。

除了 URL, 您也可以将网络连接协议或端口添加到筛选条件。

- 如果您想将 URL 添加到筛选条件,请将其输入 URL 窗口中的字段,然后单击 添加。

如果 URL 还未正常化 ,则不会被添加到列表,并出现一条错误消息。

确保 URL 的任何部分不包含 ?和 = 符号,并且域和端口部分不包含 @ 符号。否则,将不会导入完整的 URL。

- 要将网络连接协议或端口添加到筛选条件,请在 URL 窗口的框中输入任意值然后单击 添加。在下方出现的 协议 和 端口 框中输入所需的值。

例如,您可以禁止通过 HTTP 协议访问所有 Web 资源。

- 如果您想将 URL 添加到筛选条件,请将其输入 URL 窗口中的字段,然后单击 添加。

- 文件名。

您可以将具体文件名添加到筛选条件或使用正则表达式。例如,您可以输入

*.exe禁止下载含 exe 扩展名的可执行文件。 - 文件类型。

病毒和其他恶意软件可以作为被重命名为其他扩展名,例如 txt 的可执行文件进行传播。如果您选择了 文件名 条件和输入了

*.exe,应用程序将不会处理此类文件。不过,如果您选择了按格式筛选文件,应用程序将检查文件的真实格式,和扩展名无关。如果检查显示文件的格式为 EXE,应用程序将根据规则对其进行处理。 - 文件大小,KB。

您可以使用此条件控制所在组织的网络流量容量。例如,您可以禁止下载大小超过 700 MB 的文件。

- HTTP 消息部分的 MIME 类型。

您可以使用此条件根据组件部分的内容控制 multipart 对象的访问。

- HTTP 消息的 MIME 类型。

您可以使用此条件根据内容控制对象访问。例如,您可以输入

video/*禁止播放视频流。MIME 类型的对象示例请参见 附录。如果您指定

multipart/*,则会考虑对象的“内容类型”标头。不处理对象的各个组件部分。要筛选基于 multipart 对象的组件部分,您必须使用 HTTP 消息部分的 MIME 类型 标准。 - MD5。

您可以通过输入其 MD5 哈希来禁止访问对象。如果您从第三方系统收到病毒或恶意软件的信息,且只知道它的 MD5 哈希,这可能会很有必要。

- SHA256。

您可以通过输入其 SHA2 哈希来禁止访问对象。如果您从第三方系统收到病毒或恶意软件的信息,且只知道它的 SHA2 哈希,这可能会很有必要。

- 流量方向。

您可以使用此条件来配置处理所有入站或出站连接。

- HTTP 方法。

您可以使用此标准根据使用的 HTTP 方法内容控制流量的访问。

- HTTP Content-Length,KB。

根据 HTTP 消息正文的长度,您可以使用内容-长度 HTTP 标头控制流量访问。如果有内容-长度标头可用,应用程序将使用它的值来应用流量过滤条件。如果没有标头,内容-长度值将被视为空,在处理流量时将不会被考虑在内。

它只对旁路规则可用。

- 类别。

- 在下拉列表右侧的字段中,输入选定设置的值。

- 如果您添加了不止一个条件,请选择 流量筛选器 旁边的下拉列表中的逻辑运算符:

- 如果您想要规则在至少满足一个条件时触发,请选择 满足任一。

- 如果您想要规则只有在同时满足所有添加的条件时才触发,请选择 全部满足。

- 单击 保存。

流量筛选现已配置。

页面顶端

添加流量处理规则排除项

要添加流量处理规则排除项:

- 在应用程序 web 界面窗口中,选择以下区域之一:

- 对于具有单个工作区规则的操作,请在用于在工作区之间切换的区域中,选择此工作区的名称。

- 对于在所有工作区中应用的规则的操作,请在用于在工作区之间切换的区域中选择 未选中。

仅当您有多个工作区的访问权限时才适用。

- 选择 规则 区域。

- 选择以下选项卡之一:

- 旁路。

- 访问。

- 保护。

流量处理规则表将打开。

- 选择您想要为其添加排除项的流量处理规则。

这将打开包含规则信息的窗口。

- 单击 编辑。

- 选择 排除项 选项卡。

- 单击 +添加排除项。

系统将显示 排除项 排除项设置组。

- 添加连接启动器。为此,请单击

。

。 - 配置下列设置:

- 在 发起者 下拉列表中选择以下选项之一:

- 用户名。

- LDAP: group canonicalName。

- LDAP: user distinguishedName。

- IP 地址。

- User agent。

- 在下拉列表右侧的字段中,输入选定设置的值。

- 如果您想要添加新的连接启动器,请重复上述步骤添加连接启动器。

- 在 发起者 下拉列表中选择以下选项之一:

- 添加流量筛选条件。为此,请单击

。

。 - 配置下列设置:

- 在 流量筛选器 下拉列表中选择以下选项之一:

- 类别。

- URL。

- 文件名。

- 文件类型。

- 文件大小,KB。

- HTTP 消息的 MIME 类型。

- HTTP 消息部分的 MIME 类型。

- MD5。

- SHA256。

- 流量方向。

- HTTP 方法。

- 在下拉列表右侧的字段中,输入选定设置的值。

- 如果您想要添加新的流量筛选标准,请重复添加标准的步骤。

- 在 流量筛选器 下拉列表中选择以下选项之一:

- 单击 保存。

流量处理规则排除项已添加。

配置流量处理规则计划

要添加流量处理规则计划:

- 在应用程序 web 界面窗口中,选择以下区域之一:

- 对于具有单个工作区规则的操作,请在用于在工作区之间切换的区域中,选择此工作区的名称。

- 对于在所有工作区中应用的规则的操作,请在用于在工作区之间切换的区域中选择 未选中。

仅当您有多个工作区的访问权限时才适用。

- 选择 规则 区域。

- 选择以下选项卡之一:

- 旁路。

- 访问。

- 保护。

流量处理规则表将打开。

- 选择您想要为其配置计划的流量处理规则。

这将打开包含规则信息的窗口。

- 单击 编辑。

- 选择 计划 选项卡。

- 如果您想要在计划日期后禁用规则,请选择 禁用规则 复选框并在弹出日历中输入规则必须被禁用的日期和时间。

- 如果您想要规则在每周的具体日期和具体时间处于活跃状态:

- 选择 设置规则的计划 复选框。

- 选择规则必须处于活跃状态时的每周日期旁的复选框。

- 指定规则必须处于活跃状态的期间。

- 单击 保存。

流量处理规则计划已配置。

修改流量处理规则

要修改流量处理规则:

- 在应用程序 web 界面窗口中,选择以下区域之一:

- 对于具有单个工作区规则的操作,请在用于在工作区之间切换的区域中,选择此工作区的名称。

- 对于在所有工作区中应用的规则的操作,请在用于在工作区之间切换的区域中选择 未选中。

仅当您有多个工作区的访问权限时才适用。

- 选择 规则 区域。

- 选择以下选项卡之一:

- 旁路。

- 访问。

- 保护。

流量处理规则表将打开。

- 选择您想要修改的流量处理规则。

这将打开包含规则信息的窗口。

- 在窗口的右下角,单击 编辑。

将打开规则编辑窗口。

- 进行相关更改。

- 单击 保存。

该流量处理规则已修改。

页面顶端

删除流量处理规则

要删除流量处理规则:

- 在应用程序 web 界面窗口中,选择以下区域之一:

- 对于具有单个工作区规则的操作,请在用于在工作区之间切换的区域中,选择此工作区的名称。

- 对于在所有工作区中应用的规则的操作,请在用于在工作区之间切换的区域中选择 未选中。

仅当您有多个工作区的访问权限时才适用。

- 选择 规则 区域。

- 选择以下选项卡之一:

- 旁路。

- 访问。

- 保护。

流量处理规则表将打开。

- 选择要删除的规则。

这将打开包含规则信息的窗口。

- 单击 删除。

删除流量处理规则的确认窗口将打开。

- 单击 是。

该流量处理规则已删除。

创建流量处理规则副本

要复制流量处理规则:

- 在应用程序 web 界面窗口中,选择以下区域之一:

- 对于具有单个工作区规则的操作,请在用于在工作区之间切换的区域中,选择此工作区的名称。

- 对于在所有工作区中应用的规则的操作,请在用于在工作区之间切换的区域中选择 未选中。

仅当您有多个工作区的访问权限时才适用。

- 选择 规则 区域。

- 选择以下选项卡之一:

- 旁路。

- 访问。

- 保护。

流量处理规则表将打开。

- 选择您想要复制的流量处理规则。

这将打开包含流量处理规则信息的窗口。

- 单击 复制。

这将打开流量处理规则窗口。流量处理规则的所有设置将被复制。

- 编辑流量处理规则副本的名称。

- 单击 添加。

流量处理规则副本已创建。

启用和禁用流量处理规则

要启用和禁用流量处理规则:

- 在应用程序 web 界面窗口中,选择以下区域之一:

- 对于具有单个工作区规则的操作,请在用于在工作区之间切换的区域中,选择此工作区的名称。

- 对于在所有工作区中应用的规则的操作,请在用于在工作区之间切换的区域中选择 未选中。

仅当您有多个工作区的访问权限时才适用。

- 选择 规则 区域。

- 选择以下选项卡之一:

- 旁路。

- 访问。

- 保护。

流量处理规则表将打开。

- 选择要启用或禁用的规则。

这将打开包含规则信息的窗口。

- 执行以下操作之一:

- 要启用规则,请单击 启用。

规则被启用。

- 要禁用规则,请单击 禁用。

规则被禁用。

- 要启用规则,请单击 启用。

更改应用规则的顺序

规则被按照流量处理规则表内从上到下的顺序进行检查。在组内,规则也按从上到下的顺序进行检查。通过在流量处理规则表中移动规则,可以更改规则的应用程序的顺序。

要更改应用规则的顺序:

- 在应用程序 web 界面窗口中,选择以下区域之一:

- 对于具有单个工作区规则的操作,请在用于在工作区之间切换的区域中,选择此工作区的名称。

- 对于在所有工作区中应用的规则的操作,请在用于在工作区之间切换的区域中选择 未选中。

仅当您有多个工作区的访问权限时才适用。

- 选择 规则 区域。

- 选择以下选项卡之一:

- 旁路。

- 访问。

- 保护。

流量处理规则表将打开。

- 在包含规则或规则组名称的行中,在窗口的左侧, 单击

图标并按住鼠标左键将该行移动到表中的必要位置。

图标并按住鼠标左键将该行移动到表中的必要位置。您可以通过移动 工作区规则 行来更改工作区规则的优先级。

- 单击 保存。

将根据规则在表中的新位置更改规则的应用顺序。

页面顶端

使用流量处理规则组

您可以将访问规则和保护规则分组,以定义检查它们的顺序。无法为旁路规则创建组。

Kaspersky Web Traffic Security 从上到下检查列表中的组。在每个组内,规则也按表中的先后顺序进行检查。您可以通过上移或下移更改组或规则在组内的优先级。

页面顶端

创建一组流量处理规则

要创建一组流量处理规则:

- 在应用程序 web 界面窗口中,选择以下区域之一:

- 对于具有单个工作区规则的操作,请在用于在工作区之间切换的区域中,选择此工作区的名称。

- 对于在所有工作区中应用的规则的操作,请在用于在工作区之间切换的区域中选择 未选中。

仅当您有多个工作区的访问权限时才适用。

- 选择 规则 区域。

- 选择以下选项卡之一:

- 访问。

- 保护。

- 单击 添加群组。

规则组创建窗口将打开。

- 在 名称 框中,请输入新规则组的名称。

如果正在为工作区创建规则组,该名称在工作区中必须是唯一,或者,如果正在创建工作区之外的规则组,则名称在 未选中 区域中的组中必须是唯一。

- 单击 添加。

改组流量处理规则已创建。

修改一组流量处理规则

要修改一组流量处理规则:

- 在应用程序 web 界面窗口中,选择以下区域之一:

- 对于具有单个工作区规则的操作,请在用于在工作区之间切换的区域中,选择此工作区的名称。

- 对于在所有工作区中应用的规则的操作,请在用于在工作区之间切换的区域中选择 未选中。

仅当您有多个工作区的访问权限时才适用。

- 选择 规则 区域。

- 选择以下选项卡之一:

- 访问。

- 保护。

- 选择要编辑的规则组。

这将打开包含规则组信息的窗口。

- 单击 编辑。

- 在 名称 字段中,请键入规则组的新名称。

如果正在为工作区创建规则组,该名称在工作区中必须是唯一,或者,如果正在创建工作区之外的规则组,则名称在 未选中 区域中的组中必须是唯一。

- 单击 保存。

该组流量处理规则已修改。

删除一组流量处理规则

要删除一组流量处理规则:

- 在应用程序 web 界面窗口中,选择以下区域之一:

- 对于具有单个工作区规则的操作,请在用于在工作区之间切换的区域中,选择此工作区的名称。

- 对于在所有工作区中应用的规则的操作,请在用于在工作区之间切换的区域中选择 未选中。

仅当您有多个工作区的访问权限时才适用。

- 选择 规则 区域。

- 选择以下选项卡之一:

- 访问。

- 保护。

- 选择要删除的规则组。

这将打开包含规则组信息的窗口。

- 单击 删除。

删除一组流量处理规则的确认窗口将打开。

- 单击 是。

该组流量处理规则已删除。

配置默认保护策略

默认保护策略应用于不满足任何流量处理规则的筛选条件的 Web 资源。在策略设置中,对于每种类型的对象,都必须设置应用程序必须对这些对象执行的操作。

要配置默认保护策略:

- 在应用程序 web 界面窗口中,选择 设置 → 常规 → 保护设置 区域。

- 在 默认策略 设置组,选择应用程序必须对以下类型的对象执行的操作:

- 恶意软件:

- 阻止。

- 阻止,如果可能则清除。

- 跳过扫描。

- 被 KATA 检测到的对象:

- 阻止。

- 跳过扫描。

- 钓鱼:

- 阻止。

- 跳过扫描。

- 恶意链接:

- 阻止。

- 跳过扫描。

- 加密的对象:

- 阻止。

- 跳过扫描。

- 带宏的文件:

- 阻止。

- 跳过扫描。

默认设置 恶意软件 的值为 阻止,如果可能则清除。为所有其它类型的对象设置阻止值。

- 恶意软件:

- 单击 保存。

将配置默认保护策略。如果扫描未检测到任何威胁,将允许访问 web 资源。

页面顶端

处理用户的 Web 资源访问请求

如果用户相信 Web 资源访问被错误阻止,用户可以联系公司的 LAN 管理员。在此情况下需要找出是哪条流量处理规则阻止了访问。为此,您需要使用受影响的用户提供的条件在日志中查找事件。

要找出为什么 Web 资源访问被阻止,请执行以下操作:

- 在应用程序 web 界面窗口中,选择 事件。

- 选择 流量 选项卡(如果可用)。

- 单击 添加条件。

- 按受影响用户的名称配置筛选:

- 在左侧的下拉列表中选择 用户名。

- 在中间的下拉列表中选择 等于。

- 在右侧字段中输入用户名。

- 单击 添加条件。

- 按被阻止的 Web 资源的网址配置筛选:

- 在左侧的下拉列表中选择 URL。

- 在中间的下拉列表中选择 等于。

- 在右侧字段中输入被阻止的 Web 资源的网址。

- 单击 搜索。

系统将显示满足筛选条件的事件表。在规则名称列中,您可以查看阻止用户访问 Web 资源的流量处理规则。

页面顶端

收集网络资源访问统计数据

为了监控用户的网络活动,您可以需要收集具体 Web 资源的访问统计数据或具体用户的网络连接统计数据。要执行此操作,您可以筛选事件日志中的事件然后将结果导出到 CSV 文件。

要获取 Web 资源访问的统计数据:

- 在应用程序 web 界面窗口中,选择 事件。

- 选择 流量 选项卡(如果可用)。

- 单击 添加条件。

- 使用显示的下拉列表配置事件筛选器:

- 在左侧的下拉列表中,选择筛选条件。

- 在中间的下拉列表中,选择比较运算符。

每个筛选条件有自己的一组相关比较运算符。例如,如果选择 方向 条件,您将可以使用 等于 和 不等于 运算符。

- 根据所选择的筛选条件,执行下列操作之一:

- 在比较运算符右侧的文本框中,输入一个或多个您想要用来搜索事件的字符。

- 在右侧的下拉列表中,选择一个您想要用来搜索事件的条件选项。

例如,若要搜索用户名的精确匹配,请输入用户名。

- 单击 搜索。

系统将显示满足筛选条件的事件表。

- 单击 导出。

含已筛选事件的 CSV 文件将被保存在浏览器的下载文件夹中。

如果您要将收到的 CSV 文件转换为其他格式,请记住用分号当分隔符。

页面顶端

查看流量处理规则表

流量处理规则表显示在 规则 区域。如果您已切换到单个工作区的 web 界面,则表仅显示此工作区的流量处理规则。

流量处理规则表包含以下信息:

- 名称。流量处理规则名称。

- 操作。流量处理规则执行的操作。

以下操作将在旁路规则中可用:

- 允许不扫描。

- 阻止。

- 重定向。

访问规则可以有以下操作:

- 阻止。

- 允许。

- 下个群组。

- 重定向。

保护规则可以有以下操作:

- 阻止。

- 阻止,如果可能则清除。

- 跳过扫描。

- 状态。Web 资源扫描期间使用流量处理规则。

流量处理规则可以具有下列状态之一:

- 已禁用。

- 已启用。

- 注释。流量处理规则注释。

查看有关流量处理规则的信息

要查看有关流量处理规则的信息:

- 在应用程序 web 界面窗口中,选择以下区域之一:

- 对于具有单个工作区规则的操作,请在用于在工作区之间切换的区域中,选择此工作区的名称。

- 对于在所有工作区中应用的规则的操作,请在用于在工作区之间切换的区域中选择 未选中。

仅当您有多个工作区的访问权限时才适用。

- 选择 规则 区域。

- 选择以下选项卡之一:

- 旁路。

- 访问。

- 保护。

流量处理规则表将打开。

- 选择您想要查看其信息的流量处理规则。

这将打开包含规则信息的窗口。

该窗口包含以下选项卡:

- 常规设置。

流量处理规则的通用设置:

- 状态 – 指 Web 资源扫描期间使用流量处理规则。

- 操作 是流量处理规则执行的操作。

- 规则名称 是流量处理规则的名称。

- 注释 是流量处理规则的注释。

- 排除项。

有关流量处理规则中的每个排除的信息将显示在一组名为 排除项 的单独设置中:

- 发起者 是连接启动器。

- 流量筛选器 是流量筛选器。

- 计划。

流量处理规则计划。会显示规则的禁用日期以及规则处于活动状态时的每周的天数和期间。

管理工作区

工作区是一组适用于某组用户的设置和访问权限。例如,您可以为公司部门或管理组织创建工作区(如果您是服务提供商)。

工作区的使用提供以下功能:

- 区分不同管理员对每个工作区的访问权限。

- 创建仅适用于特定工作区的用户的流量处理规则。

- 配置单个阻止页面。

工作区配置方案

工作区配置包含以下阶段。

- 添加工作区

- 如有必要,添加工作区管理员角色

默认角色在应用程序中可用。您可以将这些角色中的某个分配给管理员账户。如果默认角色的权限集不能满足您的需求,可以添加一个新角色。

- 分配一个工作区管理员角色

将工作区管理员角色分配给用户后,用户可以登录到其域账户下的应用程序的 web 界面。用户将能够根据分配给该用户的访问权限来访问 web 界面区域。

您可以为一个工作区添加多个管理员,也可以使用所需的访问权限集创建其他角色。

- 为此工作区创建流量处理规则

- 如有必要,修改阻止页面

创建工作区后, 将向用户显示默认阻止页面。您可以配置仅向此工作区的用户显示的单个阻止页面。

查看工作区表

工作区表显示在应用程序 web 界面窗口的 工作区 区域。

工作区表包含以下信息:

- 名称 是工作区名称。

- 条件 是用来确定工作区流量的条件集。

- 已储备的授权许可 是分配给该工作区的授权许可数量。

- 注释 是工作区的注释。

查看有关工作区的信息

要查看有关工作区的信息:

- 在应用程序 web 界面窗口中,选择 工作区。

- 选择您想要查看其信息的工作区。

这将打开包含工作区信息的窗口。

它包含下列信息:

- 常规 选项卡:

- 名称 是工作区名称。

- 注释 是工作区的注释。

- 为工作区储备客户端授权许可 分配给该工作区的授权许可数量。

- 条件 是用来确定工作区流量的条件集。

- 阻止页面 选项卡包含工作区阻止页面的设置。

配置工作区表的显示

要配置工作区表的显示:

- 在应用程序 web 界面窗口中,选择 工作区。

工作区表将打开。

- 单击

打开工作区表显示菜单。

打开工作区表显示菜单。 - 选择您想要在工作区表中显示的设置旁边的复选框。

必须至少选择一个复选框。

- 要更新工作区信息,请单击 刷新。

工作区信息已更新。

工作区表的显示已配置。

添加工作区

要添加工作区:

- 在应用程序 web 界面窗口中,选择 工作区。

- 单击 添加工作区。

用于添加工作区的窗口将打开。

- 在 名称 框中,请输入工作区的名称。

- 在 注释 框中,请输入工作区的注释。

可选设置。

- 要将部分客户端授权许可分配给该工作区:

- 选择 为工作区储备客户端授权许可 复选框。

- 输入您想要分配给该工作区的客户端授权许可数量。

- 添加工作区流量确定条件。要执行此操作:

- 在工作区流量条件组 条件 中,从下拉列表中选择以下选项之一:

- LDAP: group canonicalName。

- LDAP: user distinguishedName。

- IP 地址。

- 在下拉列表右侧的字段中,输入选定设置的值。

- 在工作区流量条件组 条件 中,从下拉列表中选择以下选项之一:

- 要添加新的工作区条件:

- 单击

。

。 - 重复步骤 6 的操作以添加工作区条件。

- 单击

- 如果您指定了数个工作区条件,请单击 条件 组右侧的链接来选择以下选项之一:

- 满足任一,如果您想要通过已添加的任何条件来确定工作区流量。

- 全部满足,如果您想要通过已添加的全部条件来确定工作区流量。

- 单击 添加。

工作区已添加。

修改工作区设置

要修改工作区设置:

- 在应用程序 web 界面窗口中,选择 工作区。

工作区表将打开。

- 选择您要编辑的工作区。

查看工作区 窗口将打开。

- 在窗口的右下角,单击 编辑。

编辑工作区 窗口将打开。

- 根据需要修改工作区设置。

- 单击 保存。

工作区设置已修改。

页面顶端

删除工作区

要删除工作区:

- 在应用程序 web 界面窗口中,选择 工作区。

工作区表将打开。

- 选择要删除的工作区。

这将打开包含工作区信息的窗口。

- 单击 删除。

工作区删除确认窗口将打开。

- 单击 是。

工作区已删除。

在应用程序的 web 界面中的工作区之间切换

本地管理员可以访问所有工作区。您还可以授予某个用户对多个工作区的访问权限。

在创建和配置工作区,以及随后在管理应用程序的问题时,用户可能需要在工作区之间切换。Web 界面树中工作区之间切换的部分的显示由下表中说明的算法确定。

显示应用程序 web 界面中的工作区的算法

工作区的可用性 |

工作区之外的权限 |

工作区设置的权限 |

在 web 界面中显示 |

|

|---|---|---|---|---|

对群集和应用程序设置执行操作的权限的可用性 |

对工作区、角色、规则、流量处理事件执行操作的权限的可用性,以及查看仪表板部分的操作权限的可用性 |

|||

否 |

不会影响切换部分的显示 |

不会影响切换部分的显示。 |

不可用。 |

不显示在工作区之间切换的部分。 |

是(Y) |

否 |

是(Y) |

否。 |

不显示在工作区之间切换的部分。 |

否 |

否 |

仅一个工作区中有权限。 |

切换部分显示工作区名称,但工作区列表不可用。 |

|

否 |

否 |

某些工作区中有权限。 |

切换部分仅提供对用户至少有一个权限的工作区的访问。不显示 未选中 部分。 |

|

否 |

是(Y) |

不会影响切换部分的显示。 |

切换部分提供对所有工作区列表的访问,但不显示 未选中 部分。 |

|

是(Y) |

是(Y) |

不会影响切换部分的显示。 |

切换部分提供对所有工作区列表和 未选中 部分的访问。 |

|

要在工作区之间切换:

- 在应用程序 web 界面中,如果您在工作区之外, 请选择 未选中 区域;或者,如果您在工作区的 web 界面中,则选择包含组织名称的区域。

- 在下拉窗格中,选择要继续的工作区的名称。

将显示所选工作区的 web 界面。在左侧的树中,您可以根据当前用户的访问权限访问 web 界面部分。

页面顶端

使用角色和用户账户

您可以根据其所需权限为应用程序用户账户创建不同的角色。角色表和拥有这些角色的用户账户将显示在应用程序 web 界面窗口的 用户 区域。

您可以为每个角色指定一组权限。此外,应用程序提供在应用程序安装期间创建的默认角色:

- 具有完整权利的超级用户。

- 仅有权查看应用程序 web 界面中的查看器的信息。

角色的删除和修改默认情况下不可用。

可以为一个工作区或工作区外部添加角色。

如果已为用户分配了工作区角色,此角色的权限仅适用于此特定工作区的设置。用户将无法使用其他工作区中的设置执行操作。

如果已为用户分配了工作区之外的角色,则此角色的权限将应用于所有工作区的设置。

基于角色的对应用程序功能访问的限制

根据分配的角色,用户将能够访问特定的 web 界面部分和应用程序设置的操作。

下表显示了根据分配的权限使用应用程序设置的允许的操作的说明。

分配权限时可用的操作

权限 |

工作区之外的可用功能 |

工作区中的可用功能 |

|

|---|---|---|---|

权限描述 |

能够在工作区之间切换 |

||

查看仪表板和报告 |

是(Y) |

查看 仪表板 区域中的有以下限制的信息:

|

|

查看流量事件 |

查看事件日志,以处理工作区和工作区之外的流量,并从 事件 区域导出流量处理事件。 |

是(Y) |

查看工作区处理流量的事件日志,并在 事件 区域导出流量处理事件。 |

查看系统事件 |

在 事件 区域查看应用程序的系统事件的日志,并导出应用程序的系统事件。 |

否 |

功能不可用。 |

创建/编辑规则 |

是(Y) |

||

查看规则 |

在 规则 区域查看工作区和工作区外部的流量处理规则表。 分配此权限后,用户将无法添加或删除规则或修改其设置。 |

是(Y) |

在 规则 区域查看当前工作区的流量处理规则表。 分配此权限后,用户将无法添加或删除规则或修改其设置。 |

删除规则 |

在 规则 区域为工作区和工作区之外删除流量处理规则。 |

是(Y) |

在 规则 区域为当前工作区删除流量处理规则。 |

创建/编辑工作区 |

是(Y) |

功能不可用。 |

|

查看工作区 |

在 工作区 区域查看工作区表。 分配此权限后,用户将无法添加或删除工作区,或修改其设置。 |

是(Y) |

功能不可用。 |

删除工作区 |

在 工作区 区域删除工作区。 |

是(Y) |

功能不可用。 |

创建/编辑/分配角色 |

是(Y) |

||

查看角色 |

在 用户 区域查看工作区和工作区之外的角色列表。 分配此权限后,用户将无法添加或删除角色,或修改其设置。 |

是(Y) |

在 用户 区域查看当前工作区的角色列表。 分配此权限后,用户将无法添加或删除角色,或修改其设置。 |

删除角色 |

在 用户 区域为工作区和工作区之外删除角色。 |

是(Y) |

在 用户 区域为当前工作区删除角色。 |

创建/编辑/删除节点 |

否 |

功能不可用。 |

|

获取诊断信息 |

此权限允许用户查看有关节点的信息,添加和删除节点,以及修改其设置。 |

否 |

功能不可用。 |

检查数据完整性 |

在集群节点上检查数据的完整性。 此权限允许用户查看有关节点的信息,添加和删除节点,以及修改其设置。 |

否 |

功能不可用。 |

查看节点信息 |

在 节点 区域查看有关节点的信息。 分配此权限后,用户将无法添加或删除节点,或修改其设置。 |

否 |

功能不可用。 |

编辑设置 |

在 设置 区域修改应用程序设置。 |

否 |

功能不可用。 |

查看设置 |

在 设置 区域查看应用程序设置。 分配此权限后,用户将无法修改应用程序设置。 |

否 |

功能不可用。 |

管理 SSH 访问 |

否 |

功能不可用。 |

|

创建/编辑阻止页面 |

功能不可用。 |

否 |

为当前工作区修改阻止页面。 |

查看阻止页面 |

功能不可用。 |

否 |

为当前工作区查看阻止页面。 |

下表显示了应用程序 web 界面的可用部分与分配给用户的权限之间的对应关系。

根据分配的权限访问 web 界面部分

应用程序的范围 |

权限 |

提供访问权限的 web 界面部分 |

|

|---|---|---|---|

工作区外部 |

在工作区 |

||

工作区外部 |

查看仪表板和报告 |

仪表板 |

仪表板 |

查看流量事件 |

事件 |

事件 |

|

查看系统事件 |

事件 |

不可用 |

|

创建/编辑规则 |

规则 |

规则 |

|

查看规则 |

|||

删除规则 |

|||

创建/编辑工作区 |

工作区 |

工作区设置 |

|

查看工作区 |

|||

删除工作区 |

|||

创建/编辑/分配角色 |

用户 |

用户 |

|

查看角色 |

|||

删除角色 |

|||

创建/编辑/删除节点 |

节点 |

不可用 |

|

获取诊断信息 |

|||

检查数据完整性 |

|||

查看节点信息 |

|||

编辑设置 |

设置 |

不可用 |

|

查看设置 |

|||

管理 SSH 访问 |

|||

在工作区 |

查看仪表板和报告 |

不可用 |

仪表板 |

查看流量事件 |

不可用 |

事件 |

|

创建/编辑规则 |

不可用 |

规则 |

|

查看规则 |

|||

删除规则 |

|||