Содержание

- О Kaspersky Industrial CyberSecurity for Networks

- Что нового

- Архитектура программы

- Типовые схемы развертывания

- Установка и удаление программы

- Подготовка к установке программы

- Используемые порты для установки и работы компонентов

- Использование скрипта централизованной установки компонентов программы

- Централизованная установка компонентов программы

- Команды меню централизованной установки

- Изменение параметров и централизованная переустановка компонентов программы

- Централизованная установка компонентов программы в неинтерактивном режиме

- Усиление защиты компьютеров с установленными компонентами программы

- Централизованное удаление компонентов программы

- Использование скрипта локальной установки компонентов программы

- Использование скрипта локального удаления компонентов программы

- Установка плагина управления Kaspersky Industrial CyberSecurity for Networks для Kaspersky Security Center

- Обновление предыдущей версии программы

- Подготовка программы к работе

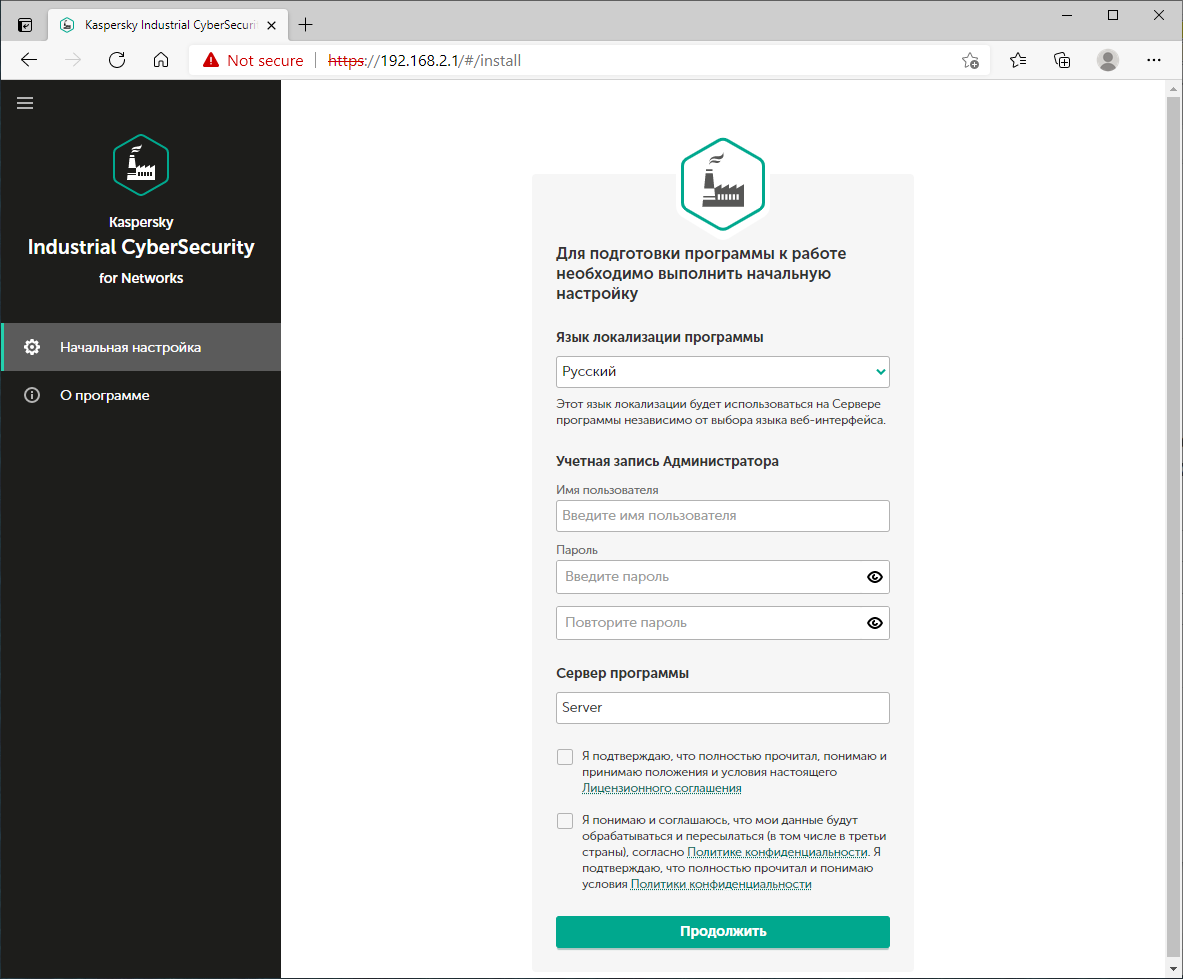

- Начальная настройка программы после установки Сервера

- Запуск и остановка программы

- Интерфейс программы

- Лицензирование программы

- О Лицензионном соглашении

- О Политике конфиденциальности

- О лицензии

- О лицензионном сертификате

- О лицензионном ключе для активации функциональности обновления

- О файле лицензионного ключа для активации функциональности обновления

- Добавление лицензионного ключа при подключении к Серверу через веб-интерфейс

- Просмотр информации о добавленном лицензионном ключе

- Удаление лицензионного ключа

- Предоставление данных

- Администрирование Kaspersky Industrial CyberSecurity for Networks

- Управление узлами с установленными компонентами программы

- Управление точками мониторинга на узлах

- Контроль состояния Kaspersky Industrial CyberSecurity for Networks

- Контроль состояния программы при подключении через веб-интерфейс

- Просмотр сообщений программы

- Просмотр записей аудита действий пользователей

- Просмотр сведений об узлах с установленными компонентами программы и о сетевых интерфейсах на узлах

- Просмотр статуса сервисов, обеспечивающих работу компонентов программы

- Перезагрузка компьютера с установленными компонентами программы

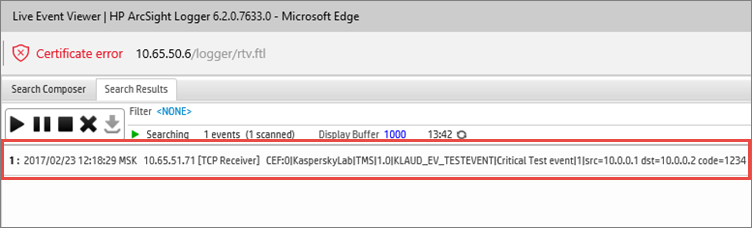

- Проверка регистрации событий с помощью тестового сетевого пакета

- Синхронизация времени на узлах Kaspersky Industrial CyberSecurity for Networks с источником времени для устройств промышленной сети

- Обновление сертификатов SSL-соединений

- Обновление баз и программных модулей

- Разделение доступа к функциям программы

- Об учетных записях пользователей программы

- Функции программы, доступные при подключении к Серверу через веб-интерфейс

- Просмотр сведений об учетных записях пользователей программы

- Создание учетной записи пользователя программы

- Изменение роли учетной записи пользователя программы

- Удаление учетной записи пользователя программы

- Изменение пароля учетной записи

- Настройка контроля активов

- Методы и режимы контроля активов

- Выбор применяемых методов и изменение режима контроля активов

- Выбор источников для контроля уязвимостей устройств

- Добавление устройств вручную

- Объединение устройств

- Удаление устройств

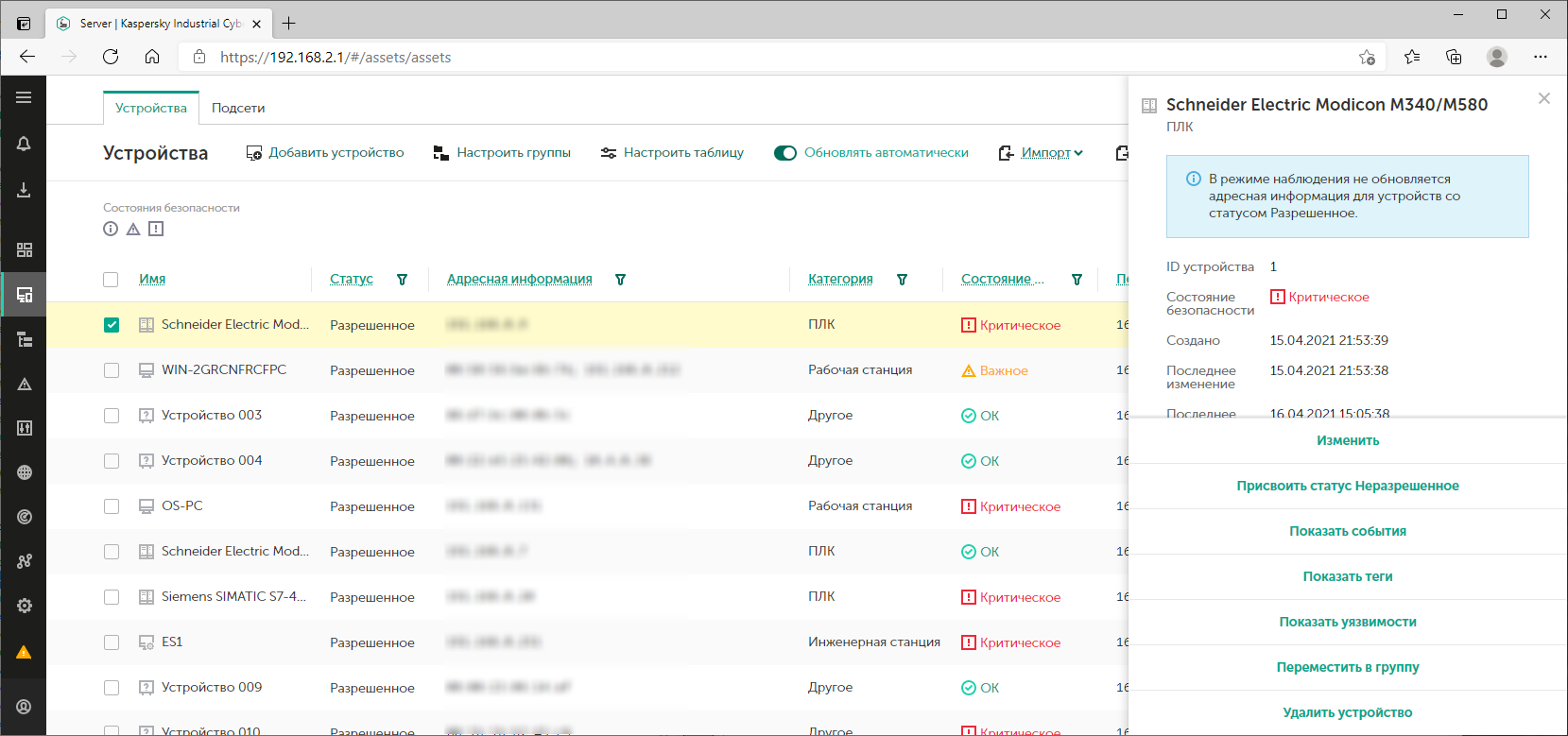

- Изменение статусов устройств вручную

- Формирование списка подсетей для контроля активов

- Просмотр сведений об устройствах с IP-адресами из выбранных подсетей

- О распределении устройств по группам

- Автоматическая группировка устройств по заданному критерию

- Распределение устройств по группам вручную

- Перемещение узлов и групп в другие группы на карте сети

- Формирование дерева групп устройств вручную

- Установка и удаление меток для устройств

- Изменение сведений об устройстве

- Добавление, изменение и удаление пользовательских полей для устройства

- Настройка контроля процесса

- Поддерживаемые устройства и протоколы

- Устройства для контроля процесса

- Параметры контроля процесса для устройств

- Об автоматическом определении параметров контроля процесса для устройств

- Включение и выключение автоматического определения параметров контроля процесса для устройств

- Добавление параметров контроля процесса для устройства вручную

- Изменение параметров контроля процесса для устройства

- Выбор отслеживаемых системных команд

- Очистка параметров контроля процесса, заданных для устройства

- Импорт конфигураций устройств и тегов из внешних проектов

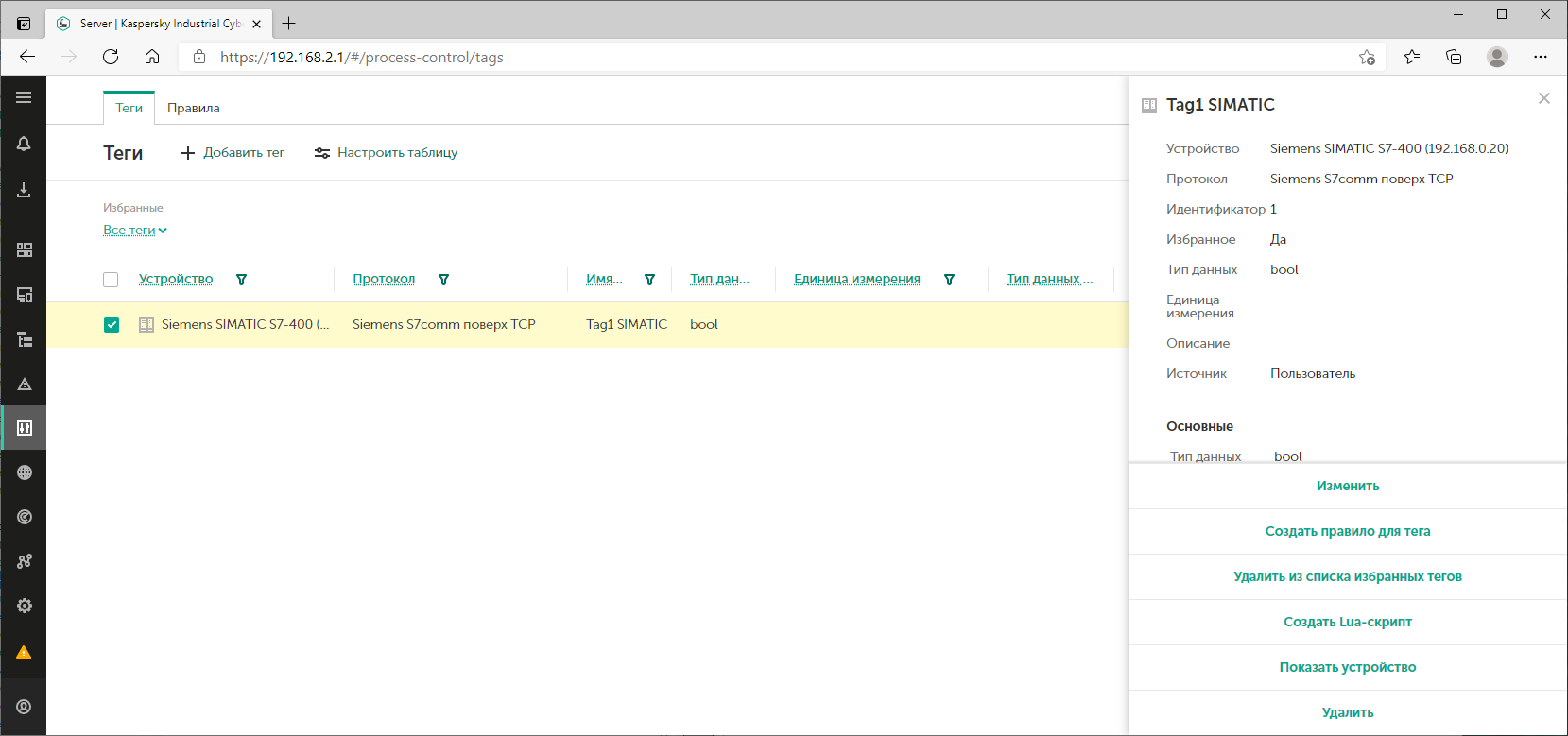

- Теги

- Правила контроля процесса

- Правила с заданными условиями для значений тегов

- Правила с Lua-скриптами

- Режим обучения правилам контроля процесса

- Включение и выключение контроля процесса по правилам

- Просмотр таблицы правил контроля процесса

- Выбор правил контроля процесса

- Создание правила контроля процесса с параметрами условий

- Создание правила контроля процесса с Lua-скриптом

- Изменение параметров правила контроля процесса

- Создание, просмотр и изменение глобального Lua-скрипта

- Удаление правил контроля процесса

- Просмотр сведений об устройствах, связанных с правилами контроля процесса

- Просмотр тегов, связанных с правилами контроля процесса

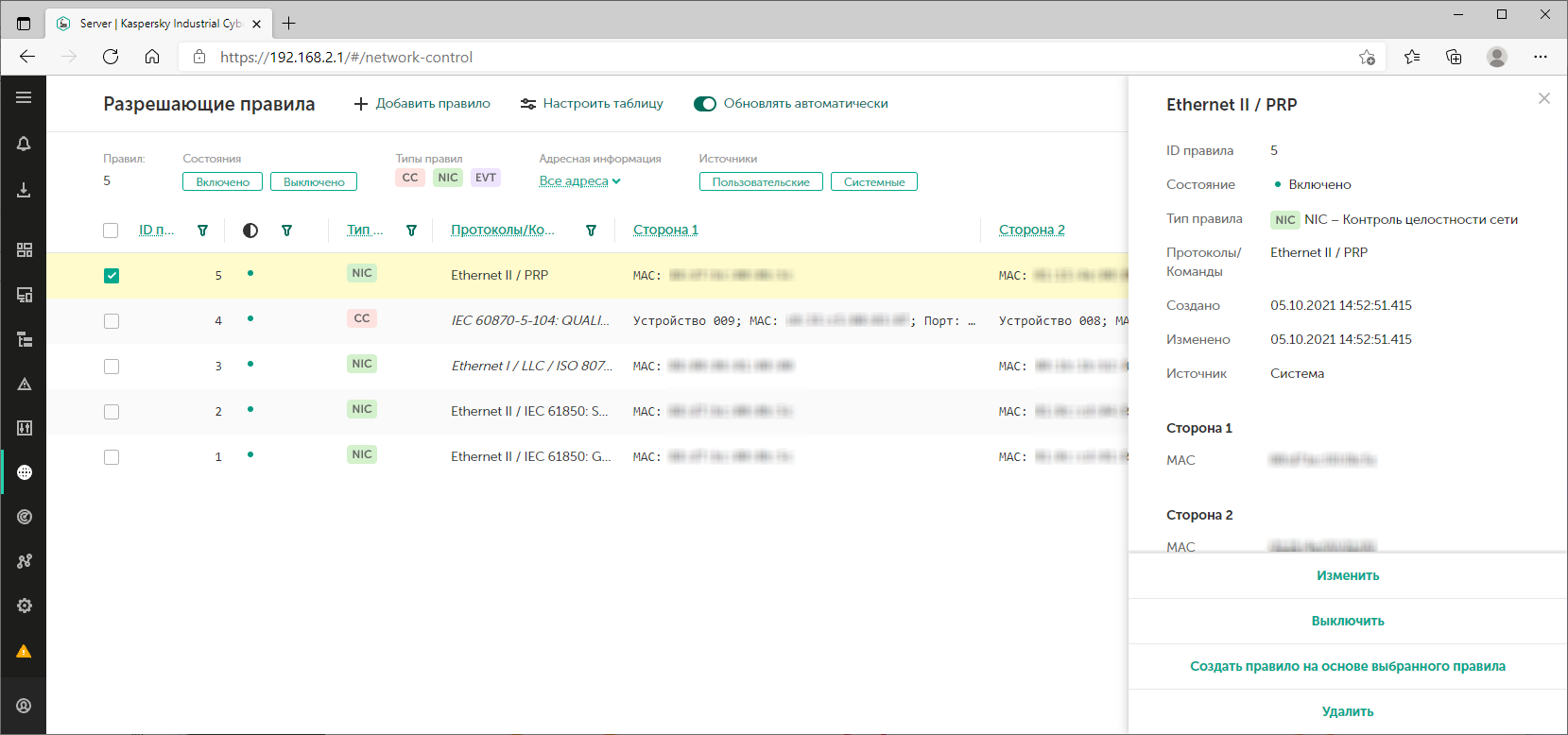

- Настройка контроля взаимодействий

- Режим обучения для технологий контроля взаимодействий

- Режим наблюдения для технологий контроля взаимодействий

- Выбор применяемых технологий контроля взаимодействий

- Автоматическое формирование правил контроля взаимодействий в режиме обучения

- Просмотр правил контроля взаимодействий в таблице разрешающих правил

- Выбор правил контроля взаимодействий в таблице разрешающих правил

- Создание правил контроля взаимодействий вручную

- Изменение параметров правила контроля взаимодействий

- Включение и выключение правил контроля взаимодействий

- Удаление правил контроля взаимодействий

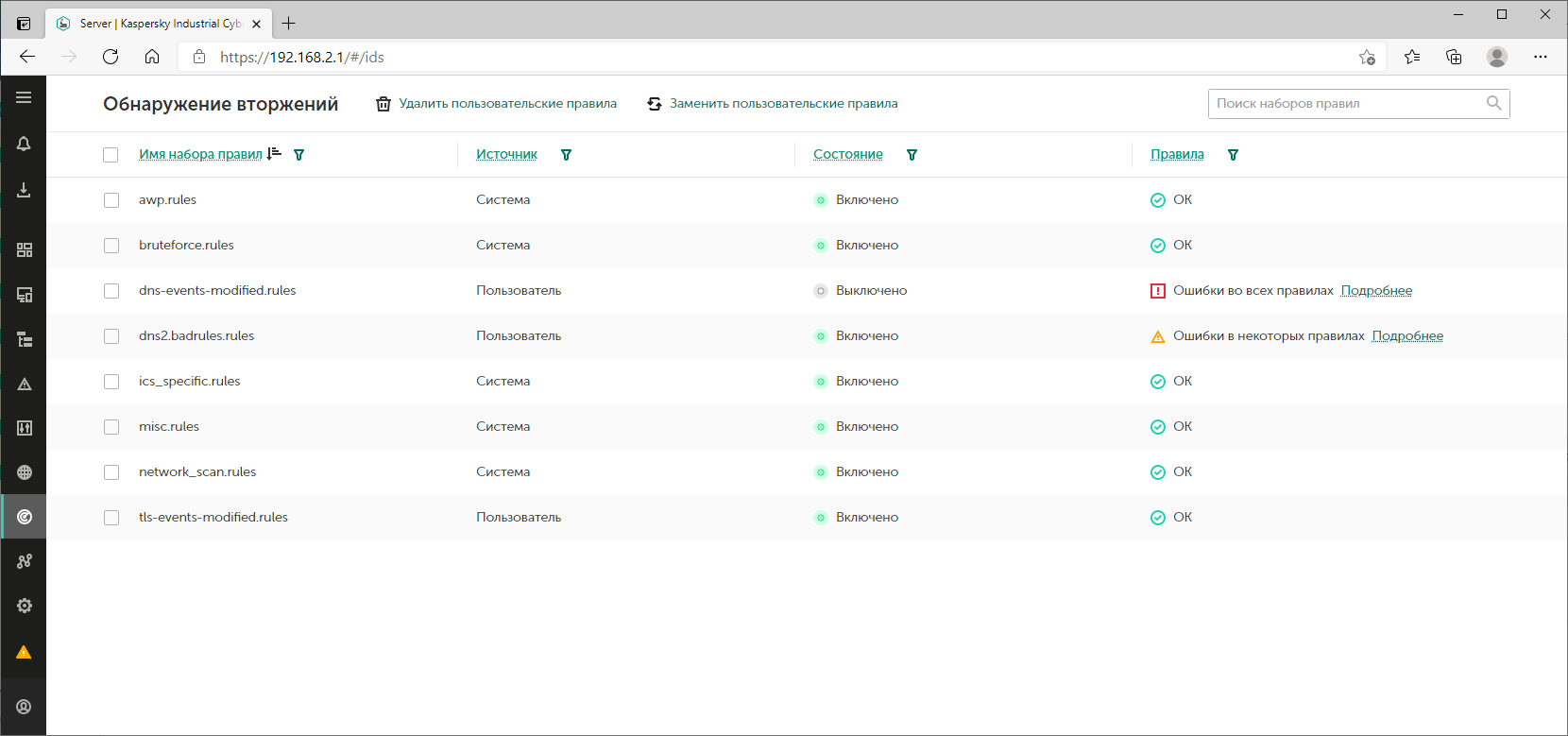

- Настройка обнаружения вторжений

- Правила обнаружения вторжений

- Дополнительные методы обнаружения вторжений

- Включение и выключение обнаружения вторжений по правилам

- Включение и выключение дополнительных методов обнаружения вторжений

- Просмотр таблицы с наборами правил обнаружения вторжений

- Выбор наборов правил обнаружения вторжений

- Включение и выключение наборов правил обнаружения вторжений

- Загрузка и замена пользовательских наборов правил обнаружения вторжений

- Удаление пользовательских наборов правил обнаружения вторжений

- Управление журналами

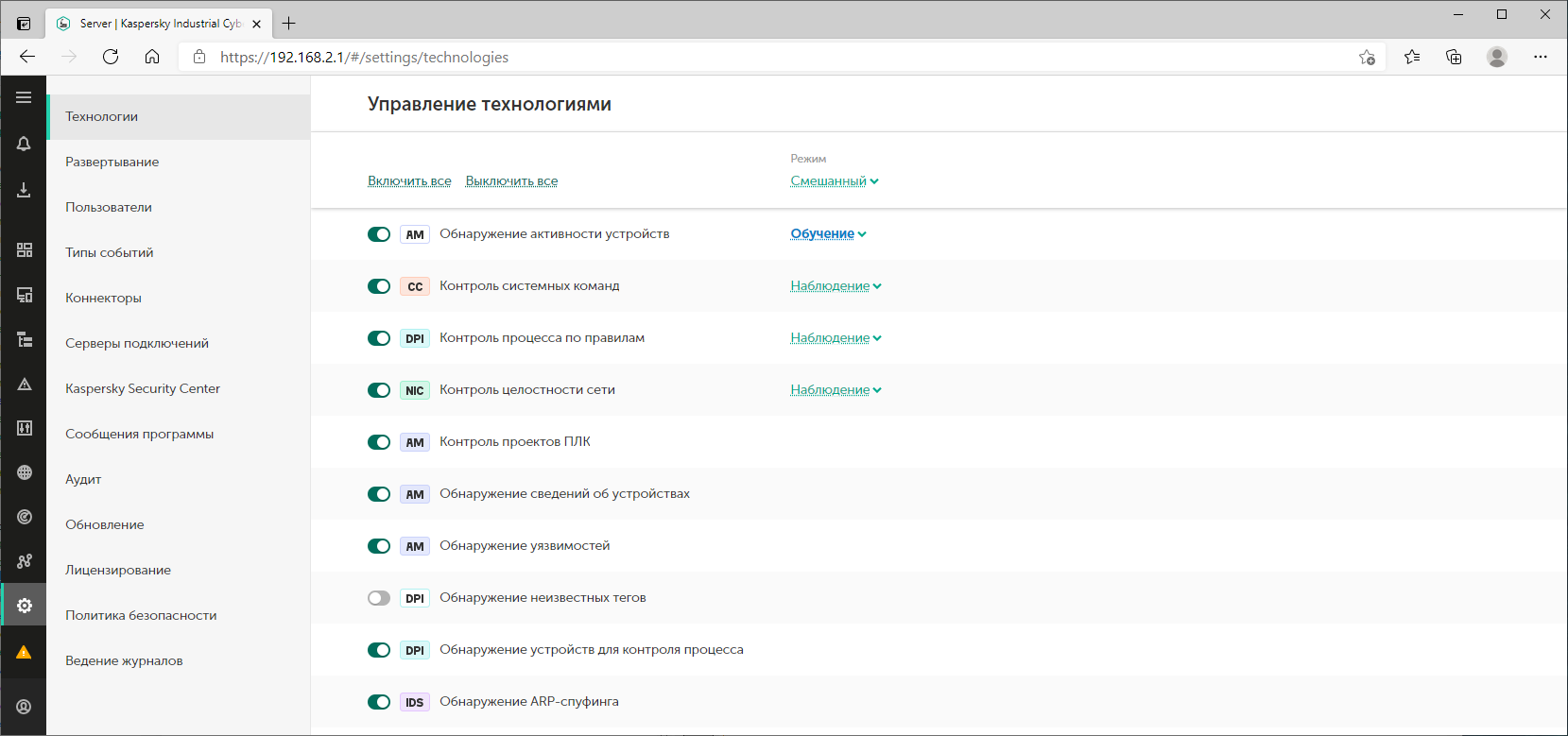

- Управление технологиями

- Настройка получения данных от EPP-программ

- Управление коннекторами

- Настройка типов событий

- Просмотр таблицы типов событий

- Выбор типов событий в таблице

- Изменение параметров системного типа события

- Настройка автоматического сохранения трафика для системных типов событий

- Настройка передачи событий через коннекторы

- Общие переменные для подстановки значений в Kaspersky Industrial CyberSecurity for Networks

- Управление политикой безопасности

- Использование Kaspersky Industrial CyberSecurity for Networks API

- Решение типовых задач

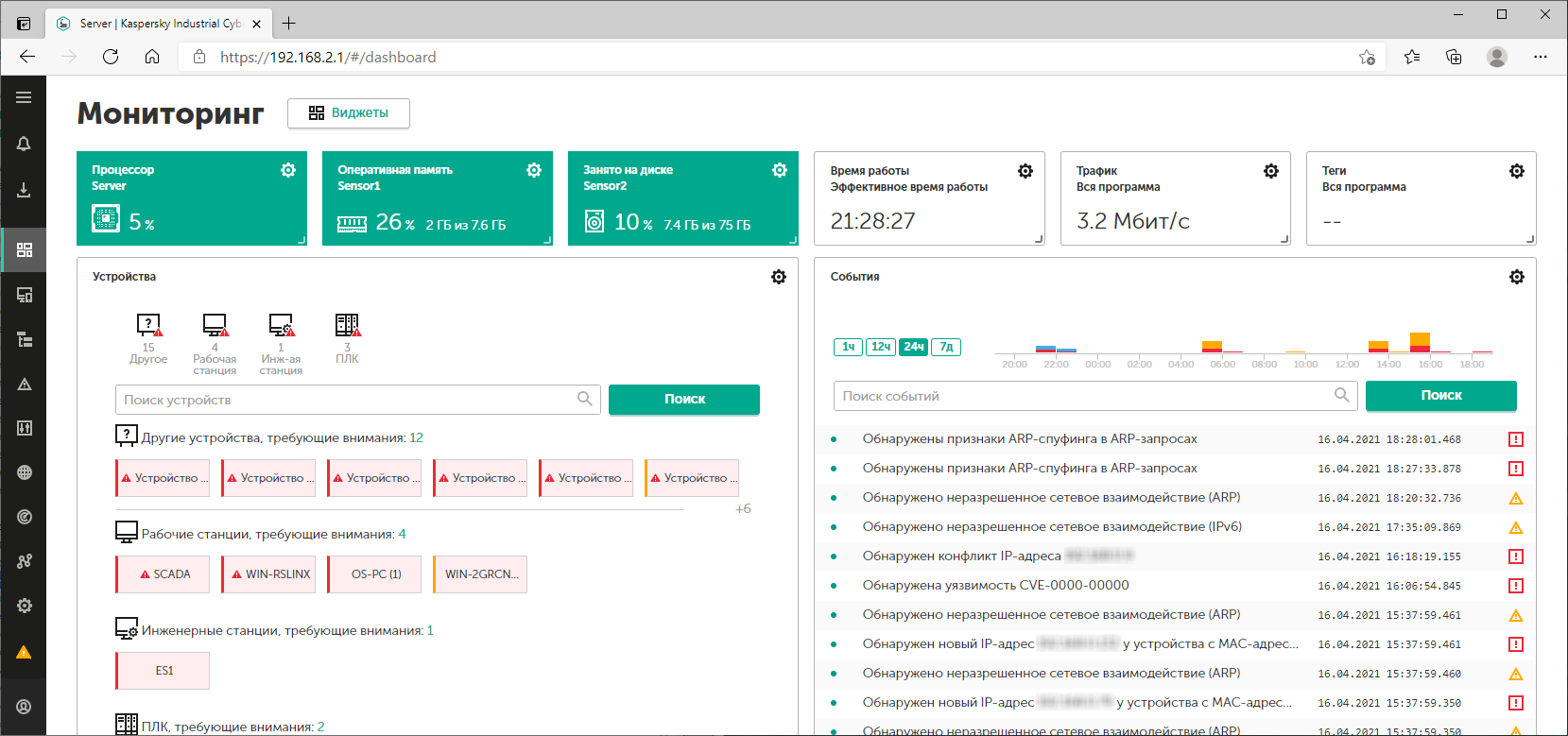

- Мониторинг системы в онлайн-режиме

- Контроль активов

- Таблица устройств

- Просмотр таблицы устройств

- Просмотр подсетей для контроля активов

- Выбор устройств в таблице устройств

- Выбор подсетей в таблице подсетей

- Просмотр сведений об устройстве

- Автоматическое добавление и обновление устройств

- Автоматическое изменение статусов устройств

- Дерево групп устройств

- Контроль чтения и записи проектов ПЛК

- Просмотр событий, связанных с устройствами

- Экспорт устройств в файл

- Экспорт подсетей в файл

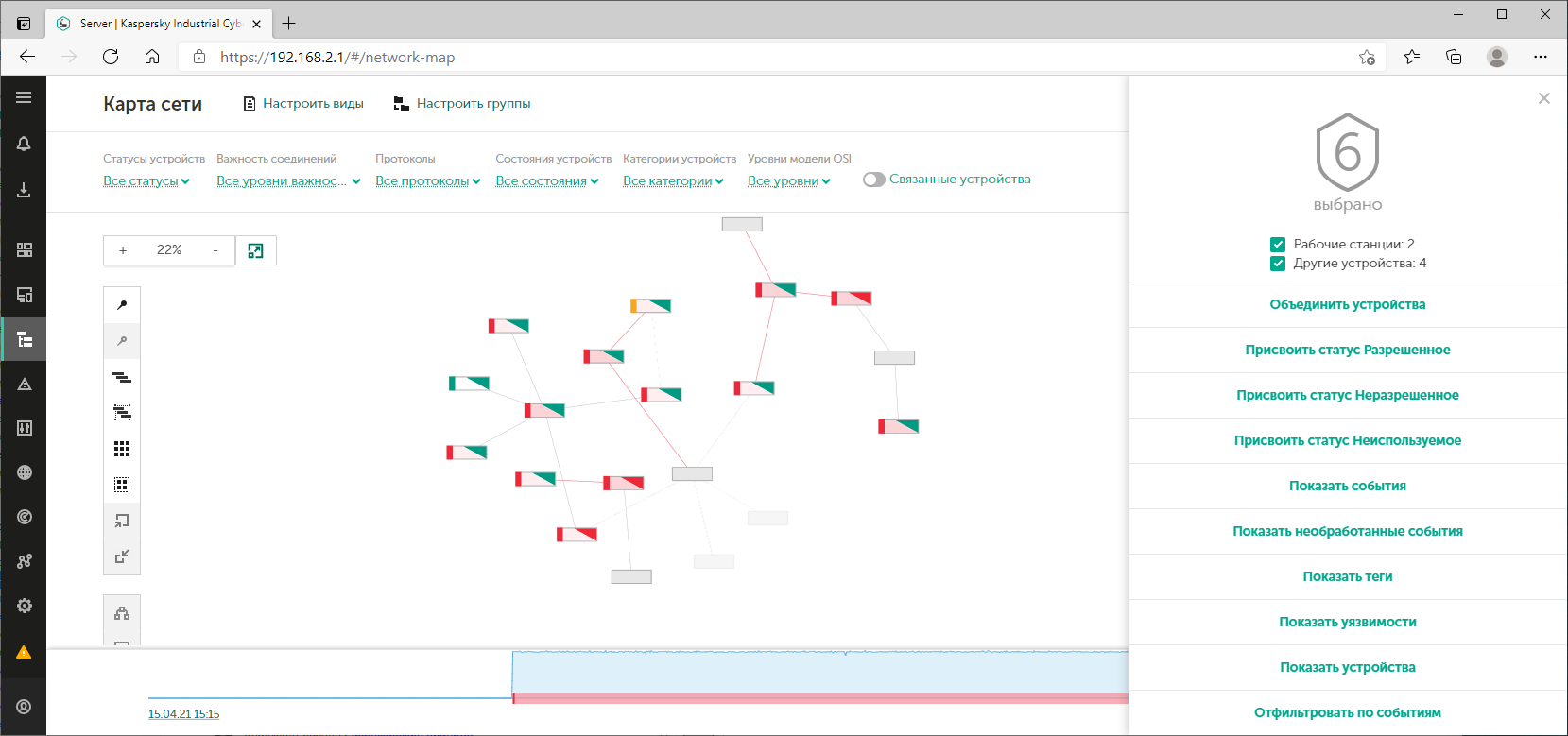

- Работа с картой сети

- Узлы на карте сети

- Группы устройств на карте сети

- Соединения на карте сети

- Просмотр подробных сведений об объектах

- Изменение масштаба карты сети

- Позиционирование карты сети

- Закрепление и открепление узлов и групп

- Изменение местоположения узлов и групп вручную

- Автоматическое распределение узлов и групп

- Фильтрация объектов на карте сети

- Сохранение и загрузка параметров отображения карты сети

- Поиск узлов на карте сети

- Просмотр событий, связанных с узлами известных программе устройств

- Просмотр событий, связанных с соединением

- Просмотр сведений в таблице устройств по выбранным узлам

- Просмотр сведений в таблице устройств по выбранному соединению

- Мониторинг событий и инцидентов

- Уровни важности событий

- Технологии регистрации событий

- Статусы событий

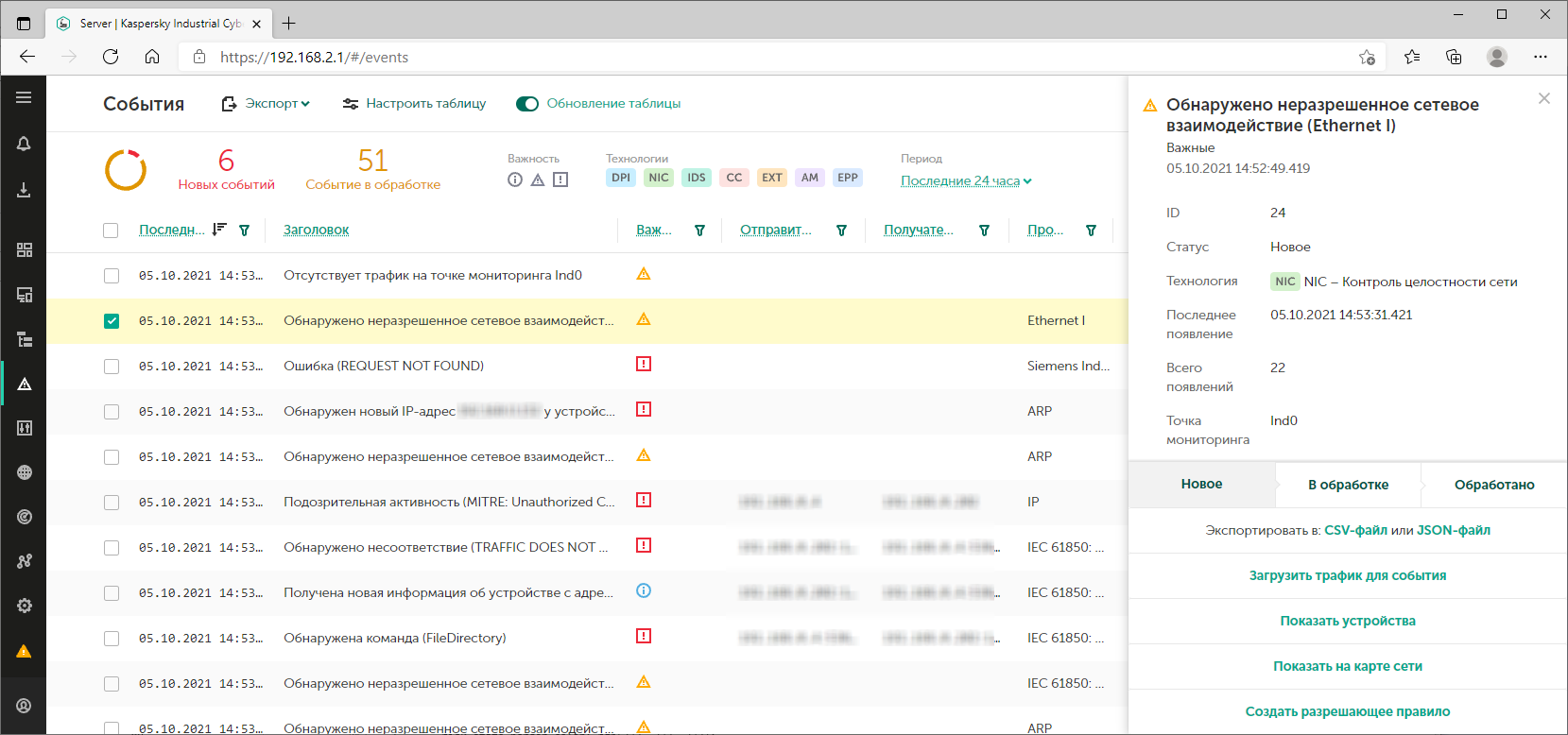

- Таблица зарегистрированных событий

- Выбор событий в таблице событий

- Просмотр событий, включенных в инцидент

- Фильтрация событий

- Поиск событий

- Сброс заданных параметров фильтрации и поиска в таблице событий

- Сортировка событий

- Настройка таблицы зарегистрированных событий

- Просмотр подробных данных о событии

- Просмотр сведений об устройствах, связанных с событиями

- Переход на карту сети для отображения информации по событиям

- Изменение статусов событий

- Создание разрешающих правил для событий

- Установка меток

- Копирование событий в текстовый редактор

- Экспорт событий в файл

- Загрузка трафика для событий

- Контроль уязвимостей устройств

- Сценарий реализации для процесса непрерывного управления уязвимостями

- Сведения об устройствах, используемые для проверки уязвимостей

- Просмотр устройств с обнаруженными уязвимостями

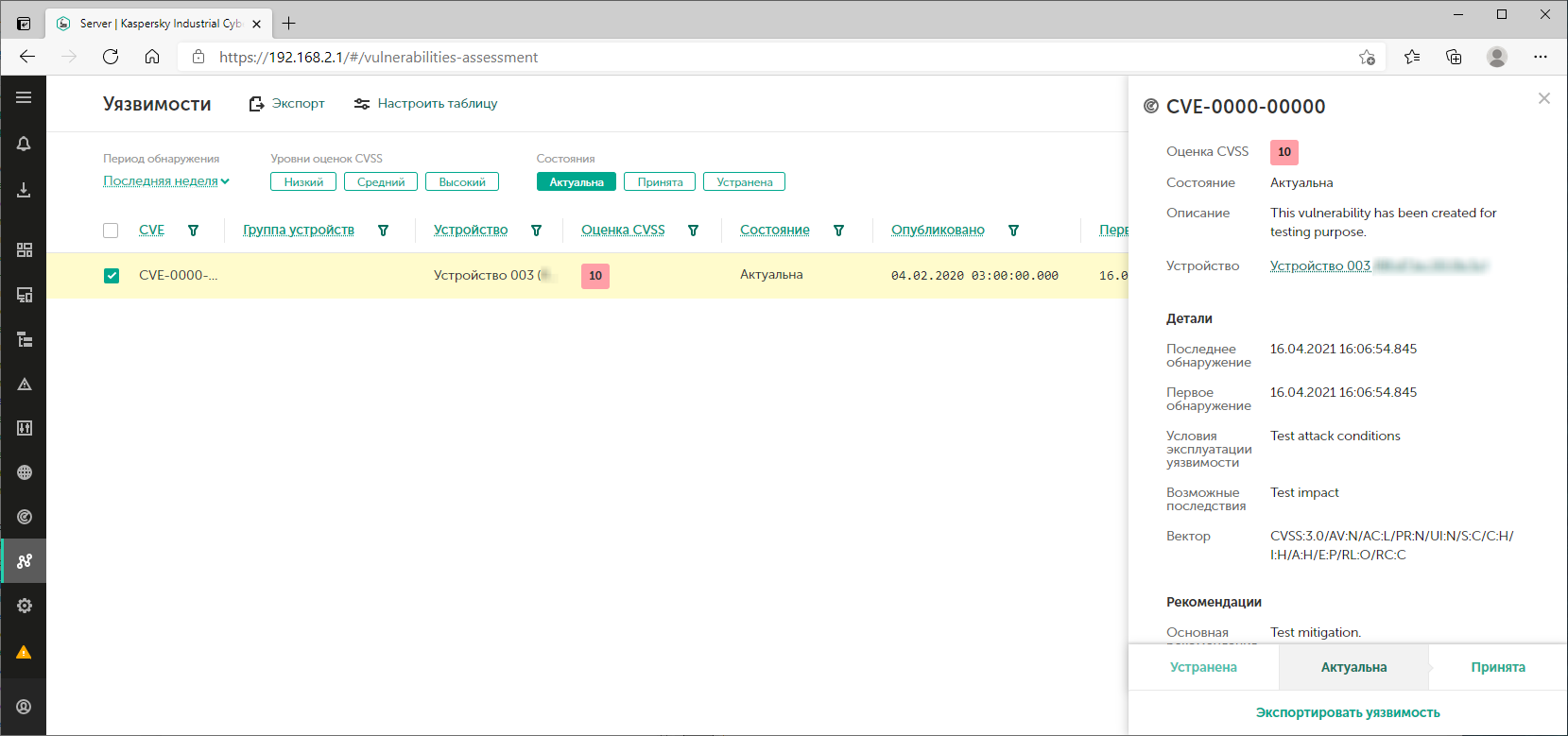

- Просмотр таблицы уязвимостей

- Выбор уязвимостей в таблице уязвимостей

- Просмотр сведений об уязвимости

- Автоматическое изменение состояний уязвимостей

- Изменение состояний уязвимостей вручную

- Просмотр сведений об устройствах с обнаруженной уязвимостью

- Просмотр событий, связанных с уязвимостью

- Экспорт уязвимостей в файл

- Контроль технологического процесса

- Обнаружение проблем безопасности в протоколах шифрования

- Управление программой через Kaspersky Security Center

- Включение и настройка функциональности взаимодействия с Kaspersky Security Center

- Добавление лицензионного ключа в Kaspersky Industrial CyberSecurity for Networks из Kaspersky Security Center

- Получение обновлений с Сервера администрирования Kaspersky Security Center

- Мониторинг событий через Kaspersky Security Center

- Контроль состояния безопасности АСУ ТП: Kaspersky Security Center и SCADA

- Подключение к компьютеру Сервера из Kaspersky Security Center

- Централизованный контроль систем с Kaspersky Industrial CyberSecurity for Networks в Kaspersky Security Center Web Console

- О веб-плагине управления Kaspersky Industrial CyberSecurity for Networks

- Сценарий подготовки к использованию технологии единого входа (SSO)

- Предоставление пользователям Kaspersky Security Center прав доступа, соответствующих ролям пользователей в Kaspersky Industrial CyberSecurity for Networks

- Веб-виджеты для мониторинга систем и Серверов Kaspersky Industrial CyberSecurity for Networks

- Поиск устройств и событий по базам данных Серверов Kaspersky Industrial CyberSecurity for Networks

- Размещение компонентов Kaspersky Industrial CyberSecurity for Networks на картах

- Просмотр информации о Серверах на картах

- Устранение неисправностей

- Не выполняется установка программы из-за недоступного репозитория для DNF

- Не выполняется установка компонента программы на выбранном узле

- Обнаружены проблемы в работе программы

- Новое сообщение программы

- Закончилось свободное пространство на жестком диске

- При включении точки мониторинга возникает ошибка

- Отсутствует трафик на точке мониторинга

- Не загружается трафик для событий или инцидентов

- Профилактические и пусконаладочные работы на АСУ ТП

- Непредвиденная перезагрузка системы

- После переустановки Сервера администрирования Kaspersky Security Center не выполняется синхронизация Агента администрирования

- Не выполняется подключение к Серверу через веб-интерфейс

- При подключении к Серверу браузер выводит предупреждение о сертификате

- Обращение в Службу технической поддержки

- Источники информации о программе

- Приложения

- Действия для устранения уязвимости CVE-2024-23836 в системе обнаружения вторжений

- Миграция операционной системы CentOS Linux 8 на CentOS Stream 8

- Настройка синхронизации времени по протоколам NTP и PTP

- Поддерживаемые типы кадров ASDU в протоколах стандартов IEC 60870-5-104 и IEC 60870-5-101

- Отправка событий Kaspersky Industrial CyberSecurity for Networks в SIEM-системы

- Файлы для импорта проекта универсального формата

- Системные типы событий в Kaspersky Industrial CyberSecurity for Networks

- Системные типы событий по технологии Контроль технологического процесса

- Системные типы событий по технологии Контроль системных команд

- Системные типы событий по технологии Контроль целостности сети

- Системные типы событий по технологии Обнаружение вторжений

- Системные типы событий по технологии Контроль активов

- Системные типы событий по технологии Внешние системы

- Системные типы событий по технологии Защита конечных устройств

- Глоссарий

- ARP-спуфинг

- CVE

- Endpoint Protection Platform (EPP)

- EPP-программа

- SCADA

- SIEM

- АСУ ТП

- Внешние системы

- Выделенная сеть Kaspersky Industrial CyberSecurity

- Интеллектуальное электронное устройство (IED)

- Инцидент

- Карта сети

- Контроль активов

- Контроль системных команд

- Контроль технологического процесса

- Контроль целостности сети

- Обнаружение вторжений

- Политика безопасности

- Правило контроля взаимодействий

- Правило контроля процесса

- Правило корреляции событий

- Правило обнаружения вторжений

- Программируемый логический контроллер (ПЛК)

- Проект ПЛК

- Промышленная сеть

- Роль учетной записи

- Сенсор Kaspersky Industrial CyberSecurity for Networks

- Сервер Kaspersky Industrial CyberSecurity for Networks

- Системная команда

- Событие

- Соединение на карте сети

- Тег

- Технология единого входа (SSO)

- Тип события

- Точка мониторинга

- Узел

- Устройство

- Уязвимость устройства

- Информация о стороннем коде

- Уведомления о товарных знаках

О Kaspersky Industrial CyberSecurity for Networks

Kaspersky Industrial CyberSecurity for Networks – программа для защиты инфраструктуры промышленных предприятий от угроз информационной безопасности и для обеспечения непрерывности технологических процессов. Kaspersky Industrial CyberSecurity for Networks анализирует трафик промышленной сети для выявления отклонений в значениях технологических параметров, обнаружения признаков сетевых атак, контроля работы и текущего состояния устройств в сети. Программа входит в состав решения Kaspersky Industrial CyberSecurity.

Kaspersky Industrial CyberSecurity for Networks выполняет следующие функции:

- Контролирует активы предприятия, представленные устройствами промышленной сети. Обнаруживает активность устройств и сведения об устройствах на основании данных, полученных при анализе сетевых пакетов и/или от программ "Лаборатории Касперского", которые выполняют функции защиты рабочих станций и серверов.

- Проверяет взаимодействия между устройствами промышленной сети на соответствие заданным правилам контроля взаимодействий. Формирование правил контроля взаимодействий может выполняться автоматически в режиме обучения.

- Отображает сетевые взаимодействия между устройствами промышленной сети в виде карты сети. При отображении объекты визуально выделяются по различным признакам (например, объекты, требующие внимания).

- Обнаруживает уязвимости устройств по сохраненным сведениям об устройствах.

- Извлекает из сетевых пакетов значения параметров технологического процесса, управляемого автоматизированной системой управления технологическим процессом (далее также "АСУ ТП"), и проверяет допустимость этих значений по заданным правилам контроля процесса. Формирование правил контроля процесса может выполняться автоматически в режиме обучения.

- Обнаруживает в трафике системные команды, переданные или полученные устройствами, которые участвуют в автоматизации технологического процесса. Оповещает об обнаруженных неразрешенных системных командах и ситуациях, которые могут быть признаками нарушения безопасности промышленной сети.

- Контролирует операции чтения и записи проектов для программируемых логических контроллеров, сохраняет полученную информацию о проектах и сравнивает эту информацию с ранее полученной информацией.

- Анализирует трафик промышленной сети на наличие признаков атак, не оказывая влияния на промышленную сеть и не привлекая внимания потенциального нарушителя. Обнаруживает признаки атак с помощью заданных правил обнаружения вторжений и встроенных алгоритмов проверки аномалий в сетевых пакетах.

- Регистрирует события и передает сведения о них в сторонние системы, а также в Kaspersky Security Center.

- Анализирует зарегистрированные события и при обнаружении определенных последовательностей событий регистрирует инциденты по встроенным правилам корреляции. Инциденты группируют события, имеющие некоторые общие признаки или относящиеся к одному процессу.

- Сохраняет в базе данных трафик, относящийся к зарегистрированным событиям. Трафик может сохраняться автоматически (если для событий включено автоматическое сохранение трафика) или по запросу на загрузку трафика.

- Предоставляет возможности работы через графический интерфейс пользователя и через интерфейс прикладного программирования (API).

- Предоставляет данные для централизованного контроля систем с Kaspersky Industrial CyberSecurity for Networks в Kaspersky Security Center Web Console.

Комплект поставки

В комплект поставки Kaspersky Industrial CyberSecurity for Networks входят следующие файлы:

- скрипт централизованной установки компонентов программы: kics4net-deploy-<номер версии программы>.bundle.sh;

- скрипт локальной установки компонентов программы: kics4net-install.sh;

- скрипт локального удаления компонентов программы: kics4net-remove.sh;

- пакеты для установки компонентов программы в операционной системе CentOS:

- пакет для установки Сервера и сенсоров: kics4net-<номер версии программы>.x86_64.rpm;

- пакет для установки системных коннекторов: kics4net-connectors-<номер версии программы>.x86_64.rpm;

- пакет для установки сервиса интеграции: kics4net-epp-proxy-<номер версии программы>.x86_64.rpm;

- пакет для установки системы полнотекстового поиска: kics4net-fts-<номер версии программы>.x86_64.rpm;

- пакет для установки СУБД: kics4net-postgresql-<номер версии СУБД>.x86_64.rpm;

- пакет для установки системы обнаружения вторжений: kics4net-suricata-<номер версии системы>.x86_64.rpm;

- пакет для установки веб-сервера для сенсора программы: kics4net-websensor-<номер версии программы>.x86_64.rpm;

- пакет для установки веб-сервера для Сервера программы: kics4net-webserver-<номер версии программы>.x86_64.rpm;

- пакет для установки Агента администрирования из состава комплекта поставки Kaspersky Security Center: klnagent64-<номер версии Агента администрирования>.x86_64.rpm;

- пакеты для установки плагина управления Kaspersky Industrial CyberSecurity for Networks для Kaspersky Security Center: kics4net-sc-plugin_<номер версии плагина>_<код локализации>.msi;

- пакет документации с описаниями запросов для Kaspersky Industrial CyberSecurity for Networks API: publicapi_doc.tar.gz;

- пакет спецификаций для Kaspersky Industrial CyberSecurity for Networks API: publicapi_swagger.tar.gz;

- файлы с текстом Лицензионного соглашения на русском и английском языках;

- файлы с текстом Политики конфиденциальности на русском и английском языках;

- файлы с информацией о версии (Release Notes) на русском и английском языках.

Аппаратные и программные требования

Аппаратные требования

Kaspersky Industrial CyberSecurity for Networks имеет следующие минимальные требования к аппаратному обеспечению компьютеров для установки компонентов программы:

- Компьютер, который будет выполнять функции Сервера:

- центральный процессор: Intel Core i7;

- объем оперативной памяти: 32 ГБ;

- объем свободного пространства на жестком диске: 750 ГБ и дополнительно по 250 ГБ для каждой точки мониторинга на этом компьютере.

- Компьютер, который будет выполнять функции сенсора:

- центральный процессор: Intel Core i5 / i7;

- объем оперативной памяти: 4 ГБ и по 2 ГБ для каждой точки мониторинга на этом компьютере;

- объем свободного пространства на жестком диске: 50 ГБ и по 250 ГБ для каждой точки мониторинга на этом компьютере.

Рекомендуется использовать высокоскоростные жесткие диски (например, SSD-диски).

При использовании сенсоров пропускная способность выделенной сети Kaspersky Industrial CyberSecurity между Сервером и каждым сенсором должна быть не менее 50% от суммарного входящего трафика на сенсор (по всем точкам мониторинга сенсора).

Пример: На сенсоре используются две точки мониторинга, на одну из которых поступает трафик 100 Мбит/c, на другую 200 Мбит/c. В этом случае пропускная способность канала между сенсором и Сервером должна быть не менее 150 Мбит/c ((200+100)/2=150). |

Программные требования

Kaspersky Industrial CyberSecurity for Networks имеет следующие требования к программному обеспечению компьютеров для установки компонентов программы:

- Операционная система CentOS Linux версии 8.3 или CentOS Stream 8 (возможна миграция операционной системы CentOS Linux версии 8.3 на CentOS Stream 8 после установки Kaspersky Industrial CyberSecurity for Networks).

При установке операционной системы рекомендуется выделить под системный (корневой) раздел все место на жестком диске за вычетом минимально необходимого места для boot- и swap-разделов. Также для повышения производительности работы программного обеспечения вы можете монтировать директорию /var/ на высокоскоростной жесткий диск (при наличии дополнительного дискового устройства, например SSD-диска). При этом монтировать директорию /var/ на другой диск требуется полностью. Не допускается монтировать на разные диски поддиректории, вложенные в директорию /var/ (в частности, директорию /var/opt/).

- Операционная система одной и той же версии должна быть установлена на всех компьютерах, на которых устанавливаются компоненты программы.

- Для установки компонентов программы в операционной системе CentOS должны быть выполнены следующие условия:

- Для работы компонентов программы на компьютере, который будет выполнять функции Сервера, в операционной системе CentOS дополнительно должны быть выполнены следующие условия:

- Установлен интерпретатор языка Python версии 3.6 и выше, а также пакеты для работы коннекторов и скриптов преобразования данных python3-tqdm, python3-certifi, python3-dateutil, python3-pyyaml, python3-pytz, python3-urllib3, python3-psycopg2, python3-cffi (если коннекторы будут работать на других компьютерах, перечисленные пакеты также требуется установить на эти компьютеры)

- Установлен почтовый сервер (Mail Transfer Agent – MTA) Postfix для отправки сообщений электронной почты через коннектор электронной почты

- Установлен интерпретатор языка Perl версии 5.10 и выше (если устанавливается Агент администрирования Kaspersky Security Center).

Для установки компонентов программы рекомендуется использовать отдельные компьютеры, на которых установлено только программное обеспечение из состава операционной системы. Если на компьютерах установлено прикладное программное обеспечение сторонних производителей, производительность компонентов Kaspersky Industrial CyberSecurity for Networks может быть снижена.

Для установки плагина управления Kaspersky Industrial CyberSecurity for Networks для Kaspersky Security Center на компьютере Сервера администрирования Kaspersky Security Center должно быть установлено обновление Windows KB2999226. Установка обновления требуется, если проблемы, устраняемые этим обновлением, актуальны для установленной версии операционной системы и конфигурации установленного программного обеспечения на компьютере Сервера администрирования (см. описание к указанному обновлению).

Для подключения через веб-интерфейс могут использоваться следующие браузеры:

- Google Chrome версии 91 и выше.

- Mozilla Firefox версии 89 и выше.

- Microsoft Edge версии 91 и выше.

Программа Kaspersky Industrial CyberSecurity for Networks совместима с Kaspersky Security Center версии 12 или 13.2. Возможность использования веб-плагина управления Kaspersky Industrial CyberSecurity for Networks становится доступна после установки Kaspersky Security Center Web Console версии 13.2.571 и патча для этой программы, который активирует функциональность взаимодействия с веб-плагином управления Kaspersky Industrial CyberSecurity for Networks (версия патча: 13.2.571.1). Вы можете запросить указанные версии программ у вашего технического менеджера (TAM).

В программе Kaspersky Industrial CyberSecurity for Networks поддерживается совместная работа с Kaspersky Industrial CyberSecurity for Nodes версии 2.6 и выше. Поддерживается работа в режиме интеграции с Kaspersky Industrial CyberSecurity for Nodes версии 3.0 (в этом режиме Kaspersky Industrial CyberSecurity for Networks получает данные от Kaspersky Industrial CyberSecurity for Nodes).

Обзор функциональности Kaspersky Industrial CyberSecurity for Networks

Функциональность для анализа трафика промышленной сети

В Kaspersky Industrial CyberSecurity for Networks анализ трафика промышленной сети обеспечивает следующая функциональность:

- Контроль активов. Эта функциональность позволяет отслеживать активность устройств и изменение сведений об устройствах на основании данных, полученных в сетевых пакетах. Для автоматического получения сведений об устройствах программа анализирует трафик промышленной сети по правилам определения сведений об устройствах и протоколов взаимодействия устройств. Дополнительно программа может определять параметры устройств для контроля процесса. Также совместно с функциональностью контроля процесса обеспечивается контроль чтения и записи проектов для программируемых логических контроллеров. Для контроля устройств в программе формируется таблица, которая содержит сведения, полученные автоматически из трафика или указанные вручную.

- Контроль взаимодействий. Эта функциональность позволяет отслеживать взаимодействия между устройствами промышленной сети. Обнаруженные взаимодействия проверяются на соответствие разрешающим правилам контроля взаимодействий. При обнаружении взаимодействия, которое описано во включенном правиле, программа считает это взаимодействие разрешенным и не регистрирует событие.

- Контроль технологического процесса (далее также "контроль процесса"). Эта функциональность позволяет отслеживать в трафике значения параметров технологического процесса и системные команды, передаваемые или получаемые устройствами. Для отслеживания значений параметров технологического процесса используются правила контроля процесса, по которым программа определяет недопустимые значения. Списки отслеживаемых системных команд формируются при настройке параметров устройств для контроля процесса.

- Обнаружение вторжений. Эта функциональность позволяет обнаруживать в трафике признаки атак или нежелательную сетевую активность. Для обнаружения используются правила обнаружения вторжений и встроенные алгоритмы проверки сетевых пакетов. При обнаружении в трафике условий, заданных в активном правиле обнаружения вторжений, программа регистрирует событие срабатывания правила. С помощью встроенных алгоритмов проверки сетевых пакетов программа обнаруживает признаки подмены адресов в ARP-пакетах и различные аномалии в протоколах TCP и IP.

Настройку функциональности для анализа трафика промышленной сети выполняет пользователь программы с ролью Администратор.

Функциональность для решения типовых задач оператора

Для решения типовых задач при наблюдении за состоянием технологического процесса и устройств в Kaspersky Industrial CyberSecurity for Networks можно использовать учетные записи пользователей программы с ролью Оператор. Эти пользователи могут использовать следующую функциональность:

- Отображение сведений для мониторинга системы в онлайн-режиме. Эта функциональность позволяет просматривать наиболее значимые изменения в системе, произошедшие к текущему моменту. При мониторинге системы в онлайн-режиме вы можете контролировать потребление аппаратных ресурсов, различные динамические данные и основные сведения об устройствах и событиях.

- Отображение данных на карте сети. Эта функциональность позволяет визуально отображать обнаруженные взаимодействия между устройствами промышленной сети. При просмотре карты сети вы можете быстро определить проблемные объекты или объекты с другими признаками и просмотреть сведения об этих объектах. Для удобного представления информации предусмотрены возможности распределения устройств на карте сети автоматически или вручную.

- Отображение сведений о событиях и инцидентах. Эта функциональность позволяет загрузить зарегистрированные события и инциденты из базы данных Сервера и отобразить эти сведения как в таблице событий, так и в виде взаимодействовавших объектов на карте сети. По умолчанию, чтобы обеспечить возможность мониторинга новых событий и инцидентов, программа загружает события и инциденты с наиболее поздним временем последнего появления. Также вы можете загружать события и инциденты за любой период. При просмотре таблицы событий вы можете изменять статусы событий и инцидентов, копировать и экспортировать данные, загружать трафик и выполнять другие действия.

- Отображение значений тегов в онлайн-режиме. Эта функциональность позволяет просматривать текущие значения параметров технологического процесса, которые обнаружены в трафике на текущий момент. Информация о получаемых значениях отображается в таблице тегов, сформированной для контроля процесса.

- Отображение сведений об обнаруженных уязвимостях устройств. Эта функциональность позволяет обнаруживать уязвимости в контролируемых устройствах промышленной сети. Для обнаружения уязвимостей программа сравнивает имеющиеся сведения об устройствах с определенными полями в базе данных уязвимостей. Информацию об уязвимостях можно просматривать как при работе с устройствами, так и в общей таблице уязвимостей.

- Отображение сведений для централизованного контроля в Kaspersky Security Center Web Console. Эта функциональность позволяет просматривать сведения о состоянии безопасности информационных систем, в которых функционируют компоненты программы (включая варианты развертывания с несколькими Серверами Kaspersky Industrial CyberSecurity for Networks). При работе с Kaspersky Security Center Web Console вы можете просматривать сведения в веб-виджетах и на картах размещения компонентов, выполнять поиск устройств и событий в Kaspersky Industrial CyberSecurity for Networks, а также выполнять переходы из Kaspersky Security Center Web Console на страницы веб-интерфейса Серверов.

Функциональность для управления работой программы

Для управление работой программы в части общей настройки и контроля использования пользователь программы с ролью Администратор может использовать следующую функциональность:

- Управление технологиями. Эта функциональность позволяет включать и выключать использование технологий и методов для анализа трафика промышленной сети, а также изменять режим работы технологий и методов. Вы можете включать, выключать и изменять режим работы технологий и методов независимо друг от друга.

- Управление узлами и точками мониторинга. Эта функциональность позволяет добавить в программу узлы сенсоров и точки мониторинга для получения трафика из промышленной сети. Также с помощью этой функциональности можно временно приостанавливать и возобновлять наблюдение за сегментами промышленной сети, выключая и включая соответствующие точки мониторинга (например, на время проведения профилактических и пусконаладочных работ на АСУ ТП).

- Функциональность настройки получения данных от EPP-программ. Эта функциональность позволяет выбрать узлы с установленными компонентами программы, которые будут получать и обрабатывать данные от других программ "Лаборатории Касперского", выполняющих функции защиты рабочих станций и серверов. Эти программы входят в состав системы защиты конечных устройств (англ. Endpoint Protection Platform, EPP) и устанавливаются на конечные устройства внутри IT-инфраструктуры организации (далее также "EPP-программы"). При получении данных от EPP-программ Kaspersky Industrial CyberSecurity for Networks может регистрировать события, добавлять устройства и обновлять сведения об устройствах.

- Разделение доступа к функциям программы. Эта функциональность позволяет разграничить доступ пользователей к функциям программы. Разграничение доступа выполняется на основе ролей учетных записей пользователей программы.

- Контроль состояния программы. Эта функциональность позволяет контролировать текущее состояние Kaspersky Industrial CyberSecurity for Networks, а также просматривать сообщения программы и записи аудита действий пользователей за любой период. Доступ к журналу с сообщениями программы имеют также пользователи с ролью Оператор.

- Обновление баз и программных модулей. Эта функциональность позволяет загружать и устанавливать обновления, повышающие эффективность анализа трафика и обеспечивающие максимальную защиту от угроз в промышленной сети. Функциональность обновления доступна после добавления лицензионного ключа в Kaspersky Industrial CyberSecurity for Networks или в Kaspersky Security Center. Вы можете запускать установку обновлений автоматически в соответствии с заданным расписанием или вручную.

- Функциональность настройки типов регистрируемых событий. Эта функциональность позволяет сформировать и настроить список типов событий для регистрации в Kaspersky Industrial CyberSecurity for Networks и передачи в сторонние системы (например, в SIEM-систему), а также в Kaspersky Security Center.

- Управление журналами. Эта функциональность позволяет изменить параметры сохранения данных в журналах работы программы. Вы можете настраивать параметры хранения записей в журналах и параметры сохранения трафика в базе данных. Также вы можете изменять уровни ведения журналов работы процессов.

- Использование интерфейса прикладного программирования. Эта функциональность позволяет использовать в сторонних программах набор функций, реализуемых через Kaspersky Industrial CyberSecurity for Networks API. С помощью Kaspersky Industrial CyberSecurity for Networks API вы можете получать данные о событиях, о тегах, отправлять события в Kaspersky Industrial CyberSecurity for Networks и выполнять другие действия.

Рекомендации по обеспечению безопасной работы Kaspersky Industrial CyberSecurity for Networks

Чтобы обеспечить безопасную работу программы на предприятии, рекомендуется усилить защиту компьютеров, на которых установлены Сервер и сенсоры Kaspersky Industrial CyberSecurity for Networks, после установки Kaspersky Industrial CyberSecurity for Networks. Требуемый уровень защиты для безопасной работы программы реализуется операционной системой и ее средствами защиты. Для поддержания безопасного состояния рекомендуется регулярно устанавливать обновления баз и программных модулей Kaspersky Industrial CyberSecurity for Networks и обновления безопасности операционной системы.

К оборудованию, на котором работает программа, рекомендуется ограничить физический доступ, чтобы предотвратить следующие возможные последствия:

- несанкционированное выключение оборудования (или его отключение от сети);

- подключение технических средств для перехвата передаваемых данных;

- кража жестких дисков с данными;

- уничтожение или подмена данных на жестких дисках с использованием другого оборудования.

При внедрении Kaspersky Industrial CyberSecurity for Networks рекомендуются следующие меры:

- Ограничение удаленного и локального доступа к компьютерам с установленными компонентами Kaspersky Industrial CyberSecurity for Networks.

- Регулярная проверка и обновление парольных политик для действующих учетных записей в операционных системах на компьютерах с установленными компонентами программы. Парольные политики должны соответствовать рекомендациям по обеспечению требуемого уровня безопасности операционной системы.

- Обеспечение доступа к интерфейсам программы исключительно для персонала, обладающего полномочиями для установки и настройки программы, а также для пользователей, которые решают типовые задачи с помощью программы (операторы).

- Контроль физического доступа к оборудованию, на котором работает программа, и к используемому сетевому оборудованию с помощью технических средств или службы охраны.

- Мониторинг контролируемых помещений с помощью средств охранной сигнализации и видеонаблюдения.

При передаче событий программы в сторонние системы (кроме Kaspersky Security Center), безопасность передачи данных не обеспечивается программой. Рекомендуется обеспечить безопасность передачи данных другими средствами.

Для использования средств управления работой программы дополнительно рекомендуются следующие меры по обеспечению информационной безопасности интранет-системы:

- Обеспечение защиты трафика внутри интранет-системы.

- Обеспечение защиты подключений к внешним сетям.

- Использование цифровых сертификатов, изданных доверенными центрами сертификации.

- Использование учетных данных, удовлетворяющих требованиям к именам и паролям учетных записей пользователей программы.

- Обеспечение конфиденциальности и уникальности паролей.

При угрозе компрометации пароля пользователь программы должен своевременно изменить свой пароль.

- Настроенная синхронизация времени на узлах Kaspersky Industrial CyberSecurity for Networks.

- Завершение сеанса подключения через веб-интерфейс перед окончанием работы с браузером.

Для принудительного завершения сеанса подключения нужно использовать пункт Выход в меню пользователя.

Что нового

В Kaspersky Industrial CyberSecurity for Networks 3.1 появились следующие возможности и доработки:

- Добавлена функциональность для централизованного контроля состояния безопасности информационных систем, в которых функционирует программа – при использовании веб-плагина управления Kaspersky Industrial CyberSecurity for Networks в Kaspersky Security Center 13.2 Web Console появляются возможности мониторинга систем и Серверов с помощью специальных веб-виджетов, поиска событий и устройств, а также размещения компонентов программы на картах (географических, схематических или на любых других изображениях).

- Реализована поддержка (англ. Single Sign-On, SSO) для пользователей, которым доступна возможность работы с Kaspersky Security Center Web Console (включая пользователей Active Directory) – эти пользователи могут переходить со страницы Kaspersky Security Center Web Console на страницу веб-интерфейса Сервера Kaspersky Industrial CyberSecurity for Networks и подключаться к Серверу со своими учетными данными. Для аутентификации пользователей требуется предварительно настроить использование технологии единого входа в Kaspersky Security Center и Kaspersky Industrial CyberSecurity for Networks.

- Добавлена возможность работы в режиме интеграции с программой защиты конечных устройств (англ. ) – Kaspersky Industrial CyberSecurity for Nodes. При настройке получения данных от этих программ дополнительно требуется установить программу Kaspersky Endpoint Agent. При работе в режиме интеграции Kaspersky Industrial CyberSecurity for Networks получает данные от узлов, защищенных Kaspersky Industrial CyberSecurity for Nodes, и на основе этих данных уточняет информацию о составе устройств, событиях безопасности и сетевых взаимодействиях. Данные от EPP-программ позволяют проводить инвентаризацию промышленной сети и отслеживать взаимодействия устройств даже без использования точек мониторинга на узлах с установленными компонентами программы (если на эти узлы добавлены серверы интеграции для получения данных). Переданные события безопасности от Kaspersky Industrial CyberSecurity for Nodes расширяют возможности Kaspersky Industrial CyberSecurity for Networks по обнаружению инцидентов и позволяют выявлять большее количество атак во всех контролируемых сегментах вычислительных сетей. Для регистрации событий по данным от EPP-программ используются системные типы событий по технологиям Защита конечных устройств и Контроль активов. Данные о EPP-программах, установленных на устройствах, отображаются в таблице устройств, на узлах карты сети и на виджете в разделе Мониторинг.

- Дополнена база данных для контроля уязвимостей устройств – для обнаруженных уязвимостей в таблице раздела Уязвимости указываются источники, из которых загружены сведения в базу данных. Для обнаружения уязвимостей только определенных источников вы можете выбрать нужные источники путем включения и выключения использования источников.

- Расширены функциональные возможности интерфейса прикладного программирования (API) – при работе с событиями можно изменять их статусы, устанавливать метки и отправлять запросы на загрузку трафика для событий. При работе с разрешающими правилами можно отправлять запросы на получение списка правил, а также включение, выключение и удаление правил. Добавлены возможности получения сведений о текущих состояниях и режимах работы технологий. Добавлена возможность получения информации о добавленном лицензионном ключе.

- Расширен список поддерживаемых типов внешних проектов для импорта – в программу можно импортировать различные типы проектов, содержащих конфигурации параметров контроля процесса для устройств.

- Расширена поддержка протоколов прикладного уровня и устройств для контроля процесса – реализованы дополнительные возможности анализа трафика поддерживаемых протоколов и устройств и добавлены новые поддерживаемые протоколы и устройства.

Архитектура программы

Kaspersky Industrial CyberSecurity for Networks включает в себя следующие компоненты:

- Сервер – основной компонент, который принимает данные, обрабатывает и предоставляет их пользователям программы. Полученная информация (например, события и сведения об устройствах) сохраняется на Сервере в базе данных. В каждой схеме развертывания Kaspersky Industrial CyberSecurity for Networks может использоваться только один Сервер.

- Сенсор – компонент, который под управлением Сервера получает и анализирует данные из вычислительных сетей, подключенных к сетевым интерфейсам компьютера. Результаты анализа данных сенсор передает на Сервер. По запросам Сервера сенсор может отправлять на Сервер полученные данные в том виде, в котором они поступили для анализа (например, трафик, относящийся к зарегистрированным событиям). Сенсоры устанавливаются на отдельных компьютерах. Если компьютер выполняет функции Сервера, на этот компьютер невозможно установить сенсор. В программе может использоваться до 32 сенсоров.

Безопасность соединений Сервера и сенсоров обеспечивается с использованием сертификатов. С помощью сертификатов также обеспечивается безопасность и других соединений с компонентами программы (например, подключение к компоненту через веб-интерфейс или подключение сторонних систем через специальные программные модули – коннекторы).

Сервер Kaspersky Industrial CyberSecurity for Networks выполняет следующие функции:

- управляет сенсорами и принимает от них результаты анализа данных, полученных из вычислительных сетей;

- обрабатывает и сохраняет полученные сведения об устройствах и их взаимодействиях;

- регистрирует и сохраняет события;

- выполняет дополнительный анализ накопленной информации для обнаружения угроз и инцидентов (например, по правилам корреляции событий);

- контролирует работоспособность программы;

- контролирует действия пользователей программы;

- обрабатывает поступающие запросы через веб-интерфейс и коннекторы и предоставляет запрашиваемые данные.

Сенсор Kaspersky Industrial CyberSecurity for Networks выполняет следующие функции:

- анализирует трафик промышленной сети, который поступает на сетевые интерфейсы компьютера с точками мониторинга:

- выделяет из трафика данные о взаимодействиях устройств и о технологических параметрах;

- выявляет признаки атак в трафике;

- через подключения к другим вычислительным сетям получает данные от программ "Лаборатории Касперского", выполняющих функции защиты рабочих станций и серверов (EPP-программ);

- регистрирует события по результатам анализа данных;

- передает события, информацию о трафике, об устройствах и о технологических параметрах на Сервер Kaspersky Industrial CyberSecurity for Networks.

Компоненты программы получают копию трафика промышленной сети от точек мониторинга. Точки мониторинга могут использоваться как на сенсорах, так и на Сервере. Вы можете добавить точки мониторинга на сетевые интерфейсы, обнаруженные на узлах с установленными компонентами программы. Точки мониторинга требуется добавить на сетевые интерфейсы, через которые поступает трафик из промышленной сети.

Вы можете добавить не более 8 точек мониторинга на сенсоре и не более 4 точек мониторинга на Сервере. Всего в программе вы можете использовать не более 32 точек мониторинга.

Все сетевые интерфейсы, на которые добавлены точки мониторинга, должны быть подключены к промышленной сети таким образом, чтобы исключить возможность влияния на промышленную сеть. Например, для подключения можно использовать порты сетевых коммутаторов промышленной сети, настроенные на передачу зеркалированного трафика (Switched Port Analyzer, SPAN).

Для соединения с Сервером сенсоров и других компонентов решения Kaspersky Industrial CyberSecurity (Kaspersky Industrial CyberSecurity for Nodes, Kaspersky Security Center) рекомендуется использовать выделенную сеть Kaspersky Industrial CyberSecurity. Сетевое оборудование для взаимодействия компонентов в выделенной сети должно быть установлено отдельно от промышленной сети. В общем случае к выделенной сети следует подключить следующие компьютеры и устройства:

- узел Сервера Kaspersky Industrial CyberSecurity for Networks;

- узлы сенсоров Kaspersky Industrial CyberSecurity for Networks;

- компьютеры для подключения к Серверу и сенсорам через веб-интерфейс;

- компьютеры с Kaspersky Industrial CyberSecurity for Nodes;

- компьютеры с Kaspersky Endpoint Agent;

- компьютер с Kaspersky Security Center;

- сетевой коммутатор.

Типовые схемы развертывания

В Kaspersky Industrial CyberSecurity for Networks предусмотрены следующие способы установки компонентов:

- установка Сервера без внешних сенсоров;

- установка Сервера и внешних сенсоров.

При необходимости для подключения Сервера и/или сенсоров к промышленной сети может использоваться диод данных.

При любом способе установки рекомендуется использовать специальную выделенную сеть для соединения компонентов решения Kaspersky Industrial CyberSecurity (Kaspersky Industrial CyberSecurity for Networks, Kaspersky Industrial CyberSecurity for Nodes, Kaspersky Security Center). Минимальное требование к пропускной способности выделенной сети при установке Сервера и сенсоров Kaspersky Industrial CyberSecurity for Networks см. в разделе Аппаратные и программные требования.

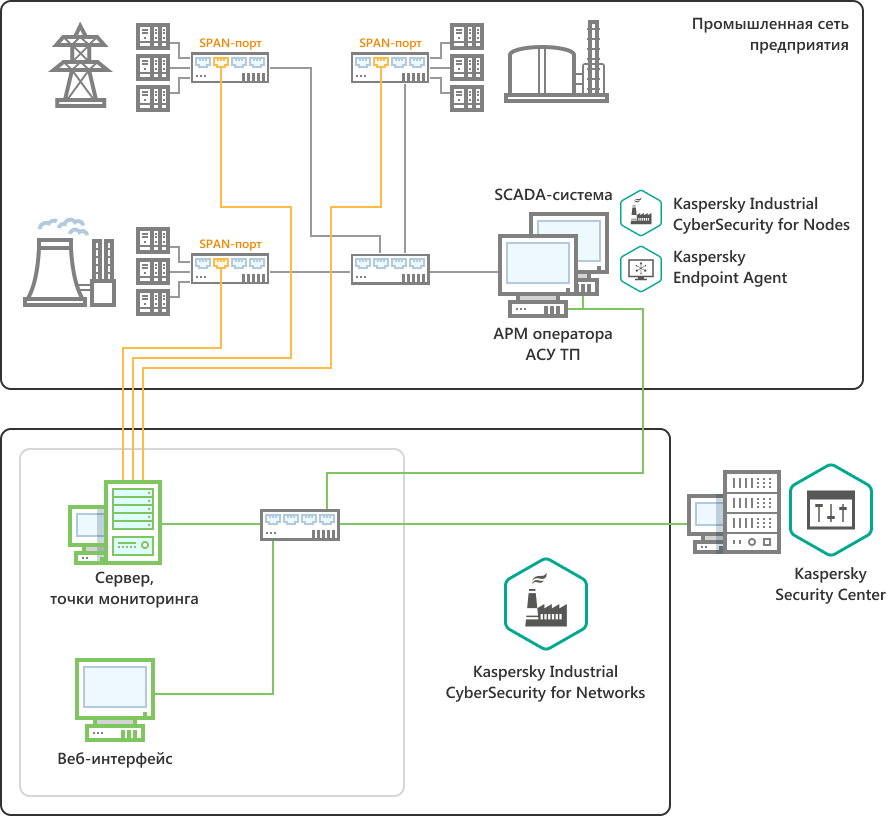

Установка Сервера без внешних сенсоров

При установке Сервера без внешних сенсоров все данные для обработки и анализа поступают только на компьютер, выполняющий функции Сервера. Вы можете применить этот способ установки, если компьютер имеет достаточное количество сетевых интерфейсов для получения данных из различных источников.

На компьютере должны быть сетевые интерфейсы для поступления трафика из всех сегментов промышленной сети. Всего таких сетевых интерфейсов должно быть не более четырех, в связи с ограничением на количество точек мониторинга на Сервере.

Также компьютер должен иметь еще один сетевой интерфейс для подключения к Серверу с других компьютеров через веб-интерфейс. На этом сетевом интерфейсе не должно быть точки мониторинга. Этот сетевой интерфейс может использоваться и для подключений через коннекторы, а также для получения данных от EPP-программ.

На рисунке ниже показан пример схемы развертывания Сервера без сенсоров. Сетевые интерфейсы компьютера, выполняющего функции Сервера, подключаются к SPAN-портам сетевых коммутаторов (SPAN-порты и соединения обозначены желтым цветом) и получают копию трафика из трех сегментов промышленной сети. Выделенная сеть Kaspersky Industrial CyberSecurity обозначена линиями зеленого цвета.

Пример схемы развертывания Сервера без сенсоров

В начало

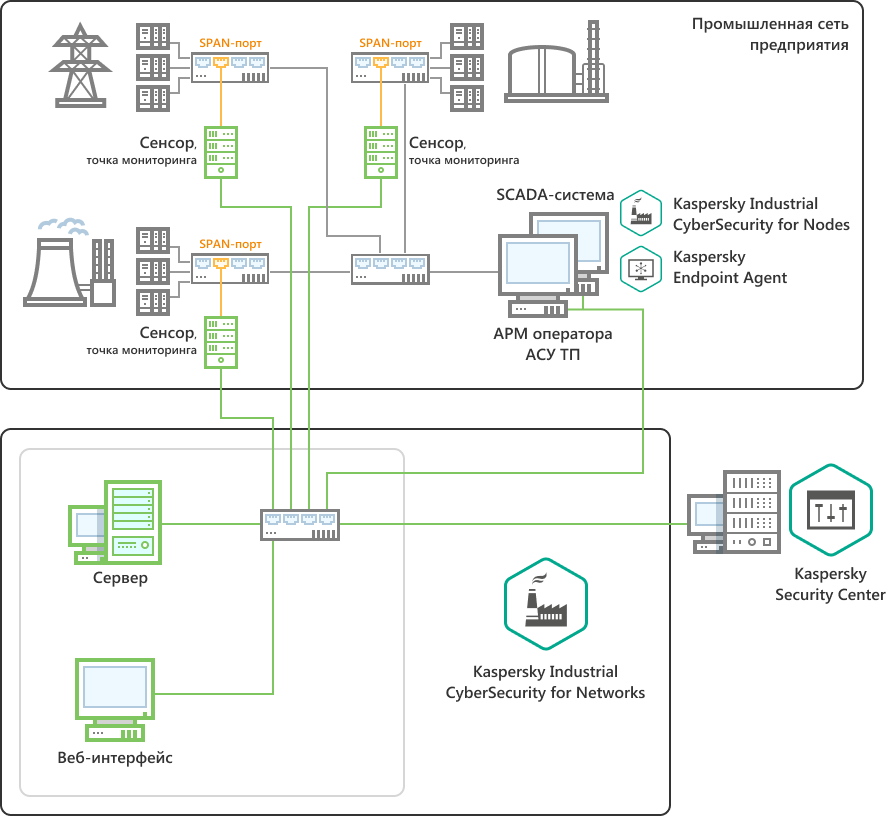

Установка Сервера и внешних сенсоров

Способ установки Сервера и внешних сенсоров предполагает использование от 2 до 33 компьютеров для установки компонентов программы. На одном из компьютеров устанавливается Сервер. На остальных компьютерах устанавливаются сенсоры, которые будут получать данные из вычислительных сетей.

Для получения трафика из промышленной сети требуется добавить точки мониторинга на компьютеры:

- не более 8 точек мониторинга на сенсоре;

- не более 4 точек мониторинга на Сервере;

- не более 32 точек мониторинга в программе.

Точки мониторинга добавляются на соответствующие сетевые интерфейсы компьютеров. Компьютер должен иметь по одному сетевому интерфейсу на каждую точку мониторинга.

Также компьютеры должны иметь отдельные сетевые интерфейсы, которые будут использоваться в следующих целях:

- соединение с Сервером (на компьютерах, которые выполняют функции сенсоров);

- подключение с других компьютеров через веб-интерфейс;

- получение данных от EPP-программ;

- подключение через коннекторы (на компьютере, который выполняет функции Сервера).

Для этих целей на каждом компьютере могут использоваться как несколько отдельных сетевых интерфейсов, так и один общий сетевой интерфейс. На этих сетевых интерфейсах не должно быть точек мониторинга.

На рисунке ниже показан пример схемы развертывания Сервера и трех сенсоров. Сетевые интерфейсы компьютеров, выполняющих функции сенсоров, подключаются к SPAN-портам сетевых коммутаторов (SPAN-порты и соединения обозначены желтым цветом) и получают копию трафика из соответствующих сегментов промышленной сети. Выделенная сеть Kaspersky Industrial CyberSecurity обозначена линиями зеленого цвета.

Пример схемы развертывания Сервера и трех сенсоров

В начало

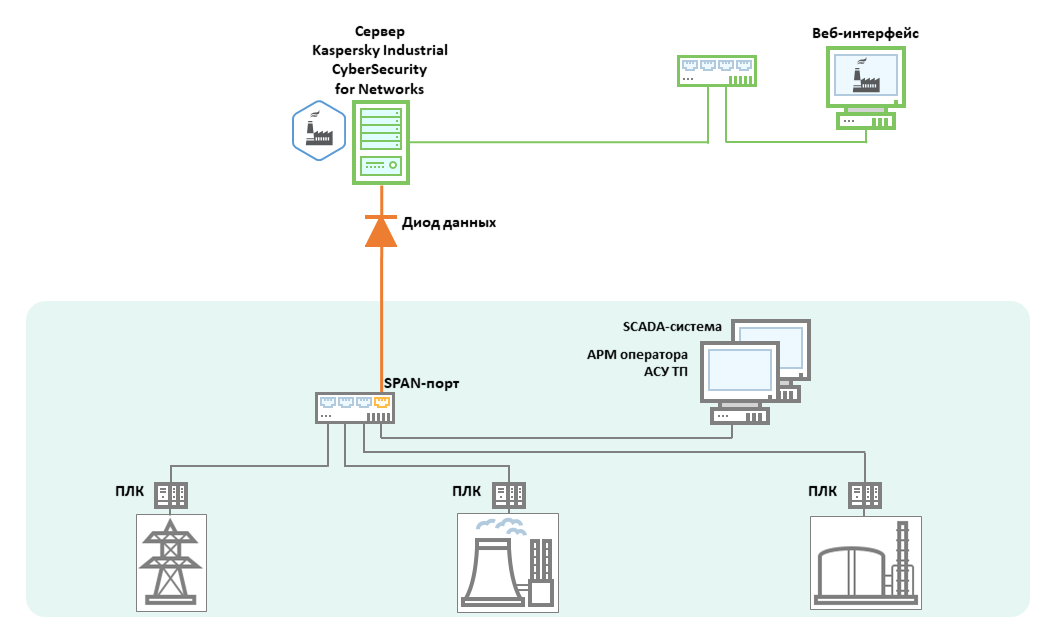

Подключение Kaspersky Industrial CyberSecurity for Networks к промышленной сети через диод данных

Для подключения Kaspersky Industrial CyberSecurity for Networks к промышленной сети вы можете дополнительно использовать специальные устройства, обеспечивающие одностороннюю передачу данных из промышленной сети. Такие устройства называются диодами данных. Диоды данных могут быть установлены на линиях соединений точек мониторинга Kaspersky Industrial CyberSecurity for Networks и SPAN-портов сетевых коммутаторов.

На рисунке ниже показан пример подключения через диод данных к точке мониторинга на Сервере. В этой схеме развертывания применяется способ установки Сервера без внешних сенсоров.

Пример подключения Сервера через диод данных

В примере (см. рис. ниже) показано подключение нескольких сенсоров Kaspersky Industrial CyberSecurity for Networks через диоды данных. В этой схеме развертывания применяется способ установки Сервера и трех сенсоров.

Пример подключения сенсоров через диоды данных

В начало

Установка и удаление программы

Этот раздел содержит пошаговые инструкции по установке и удалению Kaspersky Industrial CyberSecurity for Networks.

Подготовка к установке программы

Перед началом установки Kaspersky Industrial CyberSecurity for Networks убедитесь, что компьютеры удовлетворяют аппаратным и программным требованиям. Также убедитесь, что соблюдаются рекомендации по обеспечению безопасной работы в отношении оборудования, аппаратного и программного обеспечения компьютеров.

Для работы компонентов программы рекомендуется использовать отдельные компьютеры, на которых установлено только программное обеспечение из состава операционной системы. Если на компьютерах установлено прикладное программное обеспечение сторонних производителей, производительность компонентов Kaspersky Industrial CyberSecurity for Networks может быть снижена.

Для установки компонентов программы на каждом компьютере должна быть учетная запись пользователя с root-правами, от имени которого будет выполняться установка. Вы можете добавить нужные учетные записи с помощью стандартных средств операционной системы.

В зависимости от используемого скрипта установки компонентов программы и от типа устанавливаемых компонентов программы вы можете выполнить следующие действия для подготовки к установке программы:

- Подготовка к централизованной установке компонентов

- Подготовка к локальной установке Сервера

- Подготовка к локальной установке сенсора

Используемые порты для установки и работы компонентов

Для установки и работы компонентов Kaspersky Industrial CyberSecurity for Networks должны быть доступны определенные порты и протоколы, которые будут использоваться для передачи данных. Вам нужно настроить доступность портов и протоколов в параметрах сетевого оборудования или программного обеспечения, с помощью которого контролируется сетевой трафик.

На рисунке ниже показаны порты и протоколы, используемые компонентами программы.

Используемые порты и протоколы

Назначение используемых портов описано в таблице ниже.

Назначение используемых портов

Порт |

Протокол |

Описание |

|---|---|---|

Компьютер для установки компонентов программы |

||

22 |

TCP (SSH) |

Используется для подключения к узлам и установки компонентов Сервера и сенсоров. |

Компьютер, выполняющий функции Сервера |

||

22 |

TCP (SSH) |

Используется для взаимодействия с компьютером для установки компонентов программы. |

80 |

TCP (HTTP) |

Используется для подключения через веб-интерфейс. |

443 |

TCP (HTTPS) |

Используется для следующих целей:

|

8080 |

TCP (HTTP) |

Используется для подключения через Kaspersky Industrial CyberSecurity for Networks API. |

8081 |

TCP (HTTP) |

Используется для получения данных от EPP-программ (если на узел Сервера добавлен сервер интеграции). |

514 |

TCP |

Используется для подключения сторонних систем через коннекторы. |

13000 |

TCP |

Используется для подключения к Серверу администрирования Kaspersky Security Center. |

13520 |

TCP |

Используется для подключений сенсоров. |

15000 |

UDP |

Используется для взаимодействия программы с Kaspersky Security Center. |

Компьютер, выполняющий функции сенсора |

||

22 |

TCP (SSH) |

Используется для взаимодействия с компьютером для установки компонентов программы. |

80 |

TCP (HTTP) |

Используется для подключения через веб-интерфейс. |

8081 |

TCP (HTTP) |

Используется для получения данных от EPP-программ (если на узел сенсора добавлен сервер интеграции). |

Использование скрипта централизованной установки компонентов программы

В этом разделе приведены сведения о возможностях использования скрипта централизованной установки компонентов программы kics4net-deploy-<номер версии программы>.bundle.sh. Вы можете использовать этот скрипт для централизованной установки и удаления Сервера и сенсоров Kaspersky Industrial CyberSecurity for Networks.

Если установка или удаление компонентов программы выполняются с помощью скрипта kics4net-deploy-<номер версии программы>.bundle.sh, применять скрипты локальной установки или локального удаления, входящие в комплект поставки программы, не обязательно.

Централизованная установка компонентов программы

В этом разделе описана процедура централизованной установки компонентов программы с помощью скрипта kics4net-deploy-<номер версии программы>.bundle.sh.

Перед централизованной установкой компонентов требуется выполнить действия для подготовки к установке программы.

Скрипт централизованной установки компонентов программы использует данные, сохраненные в файле параметров установки. Для запуска скрипта не требуются root-права для текущей учетной записи на компьютере, с которого будет выполняться установка.

При централизованной установке компонентов программы по умолчанию выполняется проверка контрольных сумм пакетов в директории с сохраненными файлами из комплекта поставки. Проверка позволяет определить целостность файлов с пакетами для установки программы путем сравнения вычисленных контрольных сумм пакетов с эталонными значениями. Если хотя бы для одного пакета вычисленная контрольная сумма не совпала с эталонным значением, скрипт установки прерывает свою работу.

Рекомендуется выполнять централизованную установку компонентов программы с включенной проверкой контрольных сумм пакетов. При необходимости вы можете выключить проверку контрольных сумм пакетов, однако в этом случае не гарантируется правильная установка компонентов программы.

Чтобы централизованно установить компоненты Kaspersky Industrial CyberSecurity for Networks на компьютеры:

- На компьютере, с которого будет выполняться установка, перейдите в директорию с сохраненными файлами из комплекта поставки Kaspersky Industrial CyberSecurity for Networks.

- Введите команду запуска скрипта централизованной установки компонентов программы:

bash kics4net-deploy-<номер версии программы>.bundle.shЕсли по каким-либо причинам требуется выключить проверку контрольных сумм пакетов для установки программы, вы можете ввести команду запуска скрипта с параметром

--skip-checksum-validation. Этот параметр предназначен только для тестирования и не должен использоваться при нормальной установке компонентов программы.На экране отобразится предложение выбрать язык для меню установки.

- Выберите язык, который вы хотите использовать в меню установки.

Выбор используемого языка для меню установки не влияет на язык локализации компонентов Kaspersky Industrial CyberSecurity for Networks. Возможность выбора языка локализации компонентов программы доступна при начальной настройке Kaspersky Industrial CyberSecurity for Networks после установки Сервера.

- Если при запуске скрипта не был указан параметр

--skip-checksum-validation, после выбора языка для меню установки выполняется проверка контрольных сумм пакетов в директории с сохраненными файлами из комплекта поставки. Дождитесь завершения проверки контрольных сумм пакетов.Если хотя бы для одного пакета вычисленная контрольная сумма не совпала с эталонным значением, скрипт установки прерывает свою работу. В этом случае замените поврежденные файлы на исходные файлы из комплекта поставки и снова запустите скрипт централизованной установки компонентов программы.

- В меню выбора варианта установки выберите пункт Выполнить новую установку.

На экране отобразится главное меню централизованной установки.

- Выполните следующие действия:

- С помощью пункта меню Добавить Сервер добавьте узел Сервера Kaspersky Industrial CyberSecurity for Networks.

- При установке Сервера с сенсорами добавьте узлы сенсоров с помощью пункта меню Добавить сенсор.

- С помощью пункта меню Изменить пользователя, от имени которого выполняется установка укажите учетную запись пользователя с root-правами, от имени которого будет выполняться централизованная установка компонентов программы. Эта учетная запись будет использоваться на тех узлах, для которых не указана дополнительная учетная запись при настройке дополнительных параметров.

- По окончании настройки параметров выберите пункт Сохранить параметры и начать установку.

На экране отобразится приглашение для ввода пароля пользователя, от имени которого выполняется установка.

- Введите пароль пользователя, от имени которого выполняется установка. Пароль требуется ввести дважды: сначала в приглашении

SSH passwordи затем в приглашенииBECOME password.Скрипт установки начнет установку компонентов. Во время установки на экране выводятся служебные сообщения о выполняемых операциях.

Дождитесь завершения работы скрипта kics4net-deploy-<номер версии программы>.bundle.sh.

После завершения установки компонентов Kaspersky Industrial CyberSecurity for Networks программа не выполняет функции по контролю промышленной сети. Чтобы использовать программу, вам нужно выполнить действия для подготовки программы к работе.

Команды меню централизованной установки

В этом разделе приведены сведения об основных командах меню централизованной установки. Меню выводится на экран при запуске скрипта централизованной установки компонентов программы kics4net-deploy-<номер версии программы>.bundle.sh. Этот файл требуется запускать в директории, созданной при подготовке к установке программы.

С помощью меню централизованной установки вы можете создать или изменить конфигурацию параметров установки программы и запустить процедуру установки или удаления компонентов.

Меню установки имеет иерархическую структуру пунктов. На первом уровне представлены пункты главного меню. Для выбора нужного пункта требуется ввести его номер и нажать на клавишу ENTER. Если выбранный пункт выполняет переход к другой группе пунктов, на экране появляется вложенное меню.

Пункты меню, которые задают значения параметров, могут иметь значения по умолчанию или ранее заданные значения. Такие значения отображаются в квадратных скобках в конце названия пункта.

Главное меню содержит следующие группы команд:

- команды управления установкой Сервера

- команды управления установкой сенсоров

- общие команды установки

- команды выхода из меню установки

Изменение параметров и централизованная переустановка компонентов программы

Вы можете централизованно выполнить переустановку компонентов Kaspersky Industrial CyberSecurity for Networks. Переустановка компонентов может потребоваться, например, в следующих случаях:

- для добавления нового сенсора;

- для изменения параметров, которые могут быть заданы с помощью скрипта централизованной установки компонентов программы.

Для централизованной переустановки компонентов программы скрипт kics4net-deploy-<номер версии программы>.bundle.sh использует файл параметров установки, который был сохранен на компьютере. Если на этом компьютере файл параметров установки поврежден или не найден в исходной директории, скрипт централизованной установки программы выполняет поиск копии файла на этом компьютере и на других компьютерах с установленными компонентами программы.

Чтобы централизованно переустановить компоненты Kaspersky Industrial CyberSecurity for Networks:

- Запустите скрипт централизованной установки программы, выполнив пункты 1–4 процедуры установки.

- В меню выбора варианта установки выберите пункт Изменить параметры текущей установки.

На экране отобразится главное меню централизованной установки.

- Выполните следующие действия (в зависимости от нужного результата):

- С помощью пункта меню Изменить параметры Сервера укажите нужные параметры Сервера.

Вы не можете изменить IP-адрес Сервера. Если вы хотите изменить IP-адрес, вам нужно сначала удалить имеющийся Сервер и затем добавить его заново с новым IP-адресом с помощью пункта меню Добавить Сервер (этот пункт меню появляется, если Сервер не добавлен).

- При установке Сервера с сенсорами укажите нужные параметры сенсоров с помощью пункта меню Изменить параметры сенсора.

Вы не можете изменить IP-адрес ранее добавленного сенсора. Если вы хотите изменить IP-адрес, вам нужно сначала удалить имеющийся сенсор и затем добавить его заново с новым IP-адресом с помощью пункта меню Добавить сенсор. Вы также можете использовать этот пункт меню для добавления новых сенсоров.

- С помощью пункта меню Изменить пользователя, от имени которого выполняется установка укажите имя пользователя с root-правами, от имени которого будет выполняться централизованная установка компонентов программы на компьютерах. Эта учетная запись будет использоваться на тех узлах, для которых не указана дополнительная учетная запись при настройке дополнительных параметров Сервера или сенсоров.

- С помощью пункта меню Изменить параметры Сервера укажите нужные параметры Сервера.

- По окончании настройки параметров выберите пункт Сохранить параметры и начать установку.

На экране отобразится приглашение для ввода пароля пользователя, от имени которого выполняется установка.

- Введите пароль пользователя, от имени которого выполняется установка. Пароль требуется ввести дважды: сначала в приглашении

SSH passwordи затем в приглашенииBECOME password.Скрипт установки начнет установку компонентов. Во время установки на экране выводятся служебные сообщения о выполняемых операциях.

Дождитесь завершения работы скрипта kics4net-deploy-<номер версии программы>.bundle.sh.

Централизованная установка компонентов программы в неинтерактивном режиме

Вы можете централизованно установить компоненты программы в неинтерактивном режиме, то есть без интерактивного ввода параметров установки. Для неинтерактивной централизованной установки требуется использовать специальные параметры при запуске скрипта централизованной установки компонентов программы kics4net-deploy-<номер версии программы>.bundle.sh.

Для неинтерактивной централизованной установки требуется подготовить файл параметров установки. Вы можете подготовить файл параметров установки с помощью скрипта kics4net-deploy-<номер версии программы>.bundle.sh.

Чтобы подготовить файл параметров централизованной установки с помощью скрипта:

- Настройте параметры централизованной установки, выполнив пункты 1–6 процедуры установки.

- Сохраните файл параметров установки с помощью пункта меню Сохранить параметры и выйти без установки.

Файл параметров установки inventory.json сохранится в директории /home/<user>/.config/kaspersky/kics4net-deploy/ (при этом компоненты программы не будут установлены).

- При необходимости скопируйте файл параметров централизованной установки в другую директорию.

После подготовки файла параметров централизованной установки вы можете централизованно установить компоненты программы в неинтерактивном режиме.

При централизованной установке компонентов программы в неинтерактивном режиме не выполняется проверка контрольных сумм пакетов в директории с сохраненными файлами из комплекта поставки. Вы можете проверить контрольные суммы пакетов, выполнив пункты 1–4 процедуры установки перед запуском централизованной установки компонентов в неинтерактивном режиме.

Чтобы централизованно установить компоненты программы в неинтерактивном режиме:

- На компьютере, с которого будет выполняться централизованная установка, перейдите в директорию с сохраненными файлами из комплекта поставки Kaspersky Industrial CyberSecurity for Networks.

- Введите команду:

bash kics4net-deploy-<номер версии программы>.bundle.sh --silent-modeгде

silent-mode– параметр включения неинтерактивного режима установки (обязательный параметр).Дополнительно к обязательному параметру вы можете указать следующие параметры запуска скрипта установки:

-i <путь к файлу параметров установки>– указывает полный путь и имя файла параметров централизованной установки. Если параметр не задан, используется файл inventory.json в директории /home/<user>/.config/kaspersky/kics4net-deploy/.--enable-debug-grpc-server– устанавливает отладочный gRPC-сервер. Этот gRPC-сервер используется для тестирования и не требуется при нормальном использовании программы.Если запуск скрипта выполнен с параметром

--enable-debug-grpc-server, это приводит к выходу программы из сертифицированного состояния.

После ввода команды запуска скрипта на экране отобразится приглашение для ввода пароля пользователя, от имени которого выполняется централизованная установка.

- Введите пароль пользователя, от имени которого выполняется централизованная установка. Пароль требуется ввести дважды: сначала в приглашении

SSH passwordи затем в приглашенииBECOME password.Скрипт централизованной установки начнет установку компонентов. Во время установки на экране выводятся служебные сообщения о выполняемых операциях.

Дождитесь завершения работы скрипта kics4net-deploy-<номер версии программы>.bundle.sh.

В начало

Усиление защиты компьютеров с установленными компонентами программы

После установки Kaspersky Industrial CyberSecurity for Networks рекомендуется усилить защиту операционных систем на компьютерах с установленными компонентами программы. Для усиления защиты вы можете использовать скрипт централизованной установки компонентов программы kics4net-deploy-<номер версии программы>.bundle.sh или скрипт для локального запуска kics4net-harden.sh, который находится на компьютере с установленным компонентом программы в директории /opt/kaspersky/kics4net/sbin/.

С помощью скрипта вы можете выполнить следующие действия:

- включить запрет запуска сервисов операционной системы, которые не требуются для работы компонентов программы (например, avahi-daemon и cups);

- изменить параметры сетевой конфигурации, влияющие на защищенность операционной системы (например, включить запрет обработки сетевых пакетов перенаправления по протоколу ICMP).

Скрипт централизованной установки компонентов программы выполняет действия по усилению защиты на всех компьютерах, на которых установлены компоненты программы.

Для усиления защиты скрипт использует файл параметров централизованной установки, который был сохранен на компьютере. Если на этом компьютере файл параметров централизованной установки поврежден или не найден в исходной директории, скрипт выполняет поиск копии файла на этом компьютере и на других компьютерах с установленными компонентами программы.

Чтобы усилить защиту компьютеров с помощью скрипта kics4net-deploy-<номер версии программы>.bundle.sh:

- На компьютере, с которого выполнялась централизованная установка, перейдите в директорию с сохраненными файлами из комплекта поставки Kaspersky Industrial CyberSecurity for Networks.

- Введите команду:

bash kics4net-deploy-<номер версии программы>.bundle.sh --harden <параметр>где

<параметр>– один из следующих параметров запуска:-s– параметр для включения запрета запуска сервисов операционной системы;-n– параметр для изменения параметров сетевой конфигурации;-a– параметр для включения запрета запуска сервисов операционной системы и изменения параметров сетевой конфигурации.

- В приглашениях

SSH passwordиBECOME passwordвведите пароль учетной записи пользователя, от имени которого выполняется централизованная установка.

Дождитесь завершения работы скрипта kics4net-deploy-<номер версии программы>.bundle.sh. При успешном завершении на экране отобразится информация о выполненных действиях на компьютерах с установленными компонентами программы.

В начало

Централизованное удаление компонентов программы

Удаление компонентов Kaspersky Industrial CyberSecurity for Networks может выполняться централизованно с помощью скрипта централизованной установки компонентов программы. Этот скрипт позволяет удалять компоненты программы на узлах Сервера и сенсоров по отдельности или полностью удалить программу как текущей версии, так и предыдущих версий (начиная с версии 2.0).

Для удаления компонентов скрипт kics4net-deploy-<номер версии программы>.bundle.sh использует файл параметров централизованной установки, который был сохранен на компьютере. Если на этом компьютере файл параметров централизованной установки поврежден или не найден в исходной директории, скрипт установки программы выполняет поиск копии файла на этом компьютере и на других компьютерах с установленными компонентами программы.

Чтобы централизованно удалить компоненты программы на отдельных узлах:

- Запустите скрипт централизованной установки компонентов программы, выполнив пункты 1–4 процедуры установки.

- В меню выбора варианта установки выберите пункт Изменить параметры текущей установки.

На экране отобразится главное меню централизованной установки.

- Выполните следующие действия (в зависимости от нужного результата):

- С помощью пункта меню Удалить Сервер удалите узел Сервера.

После удаления узла Сервера нужно добавить другой узел Сервера, чтобы обеспечить работоспособность программы.

- С помощью пункта меню Удалить сенсор удалите узел сенсора (если в программу добавлено несколько сенсоров, выберите нужный узел в списке узлов с добавленными сенсорами).

- С помощью пункта меню Удалить Сервер удалите узел Сервера.

- По окончании настройки параметров выберите пункт Сохранить параметры и начать установку.

- В приглашениях

SSH passwordиBECOME passwordвведите пароль учетной записи пользователя, от имени которого выполняется централизованное удаление компонентов программы.

Дождитесь завершения работы скрипта kics4net-deploy-<номер версии программы>.bundle.sh.

Чтобы полностью удалить программу:

- Запустите скрипт централизованной установки компонентов программы, выполнив пункты 1–4 процедуры установки.

- В меню выбора варианта установки выберите пункт Изменить параметры текущей установки.

На экране отобразится главное меню централизованной установки

- С помощью пункта меню Удалить Сервер удалите узел Сервера.

- Если в программу добавлены сенсоры, с помощью пункта меню Удалить сенсор последовательно удалите все узлы сенсоров.

- С помощью пункта меню Параметры удаления настройте дополнительные параметры централизованного удаления. При выборе этого пункта выводятся следующие запросы:

- Удалить программу вместе с данными. Если вы хотите удалить все данные, сохраненные программой в системе, введите символ

y. Если удалять данные не требуется, введите символn. - Удалить Агент администрирования. Если вы хотите удалить компонент Kaspersky Security Center Агент администрирования, введите символ

y. Если удалять этот компонент не требуется, введите символn. Запрос выводится при обнаружении установленного Агента администрирования.

- Удалить программу вместе с данными. Если вы хотите удалить все данные, сохраненные программой в системе, введите символ

- Выберите пункт Сохранить параметры и начать установку.

- В приглашениях

SSH passwordиBECOME passwordвведите пароль пользователя, от имени которого выполняется централизованное удаление.

Дождитесь завершения работы скрипта kics4net-deploy-<номер версии программы>.bundle.sh.

При удалении Kaspersky Industrial CyberSecurity for Networks не происходит автоматическое удаление дополнительных файлов из комплекта поставки, которые были скопированы на компьютеры вручную (например, пакет с описаниями спецификаций для Kaspersky Industrial CyberSecurity for Networks API). При необходимости эти файлы можно удалить вручную.

В начало

Использование скрипта локальной установки компонентов программы

В этом разделе описана процедура локальной установки компонента программы (Сервера или сенсора) на компьютере с помощью скрипта kics4net-install.sh.

Перед локальной установкой компонентов требуется выполнить действия для подготовки к установке программы.

Скрипт локальной установки компонентов программы может установить на компьютере только один из компонентов: Сервер или сенсор. Если на компьютере уже установлен компонент программы (например, Сервер), на этом компьютере невозможно установить компонент другого типа (в приведенном примере невозможно установить сенсор). При попытке установить на компьютер компонент того же типа, скрипт локальной установки выполняет переустановку компонента.

При установке Сервера автоматически устанавливается компонент Агент администрирования Kaspersky Security Center. Установка Агента администрирования Kaspersky Security Center не выполняется при обнаружении этого компонента, используемого другой программой "Лаборатории Касперского" (чтобы не нарушить взаимодействие этой программы с Сервером администрирования Kaspersky Security Center). При этом функциональность взаимодействия Kaspersky Industrial CyberSecurity for Networks с Kaspersky Security Center может быть доступна не в полном объеме, если версия установленного Агента администрирования отличается от версии этого компонента в комплекте поставки Kaspersky Industrial CyberSecurity for Networks.

Чтобы локально установить компонент Kaspersky Industrial CyberSecurity for Networks на компьютер:

- Выполните вход в систему с учетными данными пользователя с root-правами, от имени которого вы хотите запустить скрипт локальной установки.

- Перейдите в директорию с сохраненными файлами из комплекта поставки Kaspersky Industrial CyberSecurity for Networks.

- Введите команду запуска скрипта локальной установки компонентов программы:

bash kics4net-install.sh --<тип компонента>где

<тип компонента>– один из следующих параметров запуска:server– для установки Сервера;sensor– для установки сенсора.

Скрипт начнет установку компонента. Во время установки на экране выводятся служебные сообщения о выполняемых операциях.

Дождитесь завершения работы скрипта kics4net-install.sh.

Использование скрипта локального удаления компонентов программы

В этом разделе описана процедура локального удаления компонента программы (Сервера или сенсора) на компьютере с помощью скрипта kics4net-remove.sh.

Скрипт локального удаления компонентов программы удаляет на компьютере файлы установленного компонента за исключением данных, сохраненных программой в системе.

Чтобы локально удалить компонент Kaspersky Industrial CyberSecurity for Networks на компьютере:

- Выполните вход в систему с учетными данными пользователя с root-правами, от имени которого вы хотите запустить скрипт локального удаления.

- Перейдите в директорию с сохраненными файлами из комплекта поставки Kaspersky Industrial CyberSecurity for Networks.

- Введите команду запуска скрипта локального удаления компонентов программы: