Содержание

- Настройка защиты сети

- Сценарий: настройка защиты сети

- Подходы к управлению безопасностью, ориентированные на устройства и на пользователей

- Настройка и распространение политик: подход, ориентированный на устройства

- Настройка и распространение политик: подход, ориентированный на пользователя

- Параметры политики Агента администрирования

- Сравнение параметров политики Агента администрирования по операционным системам

- Ручная настройка политики Kaspersky Endpoint Security

- Ручная настройка групповой задачи обновления Kaspersky Endpoint Security

- Задачи

- Управление клиентскими устройствами

- Параметры управляемого устройства

- Выборки устройств

- Просмотр и настройка действий, когда устройство неактивно

- О статусах устройства

- Настройка переключения статусов устройств

- Смена Сервера администрирования для клиентских устройств

- Создание профилей подключения к Серверу администрирования

- О кластерах и массивах серверов

- Свойства кластеров или массивов серверов

- Теги устройств

- Создание тегов устройств

- Изменение тегов устройств

- Удаление тегов устройств

- Просмотр устройств, которым назначен тег

- Просмотр тегов, назначенных устройству

- Назначение тегов устройствам вручную

- Снятие назначенных тегов с устройств

- Просмотр правил автоматического назначения тегов устройствам

- Изменение правил автоматического назначения тегов устройствам

- Создание правил автоматического назначения тегов устройствам

- Выполнение правил автоматического назначения тегов устройствам

- Удаление правил автоматического назначения тегов с устройств

- Карантин и резервное хранилище

- Удаленная диагностика клиентских устройств

- Открытие окна удаленной диагностики

- Включение и выключение трассировки для приложений

- Загрузка файла трассировки приложения

- Удаление файлов трассировки

- Загрузка параметров приложений

- Загрузка системной информации с клиентского устройства

- Загрузка журналов событий

- Запуск, остановка и перезапуск приложения

- Запуск удаленной диагностики приложения и загрузка результатов

- Запуск приложения на клиентском устройстве

- Создание файла дампа для приложения

- Удаленное подключение к рабочему столу клиентского устройства

- Подключение к устройствам с помощью совместного доступа к рабочему столу Windows

- Срабатывание правил в режиме Интеллектуального обучения

- Управление группами администрирования

- Политики и профили политик

- О политиках

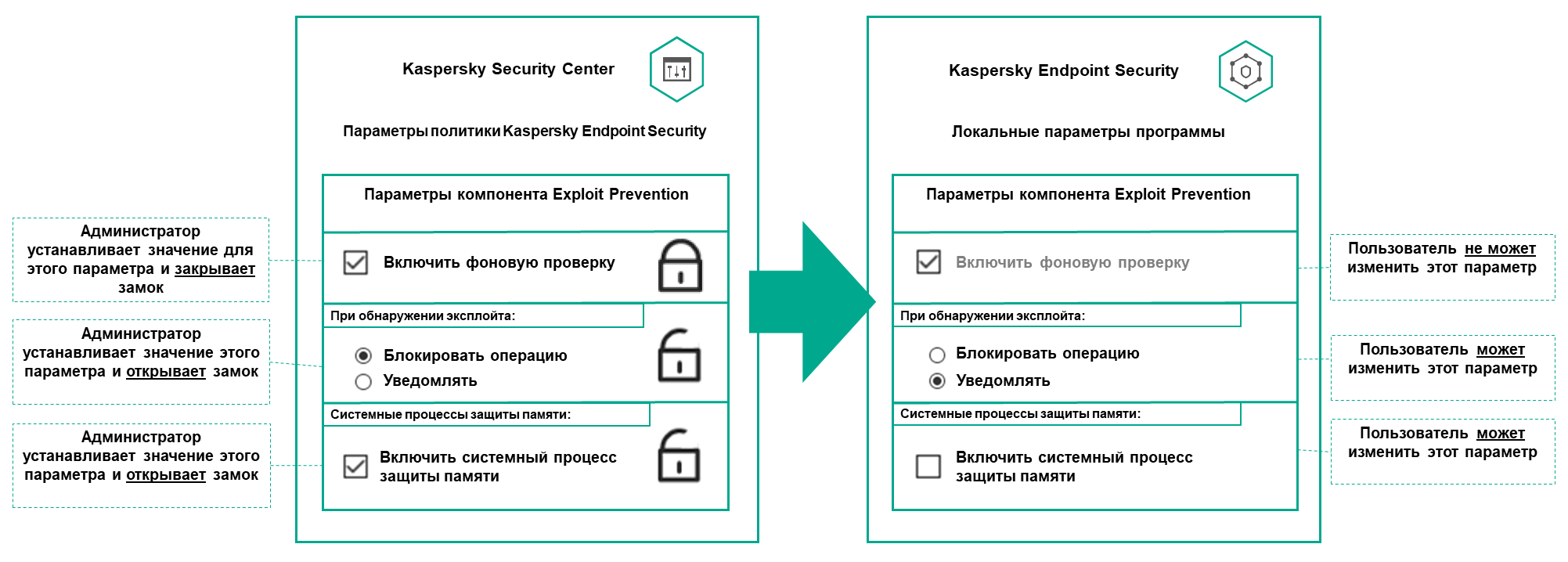

- Блокировка (замок) и заблокированные параметры

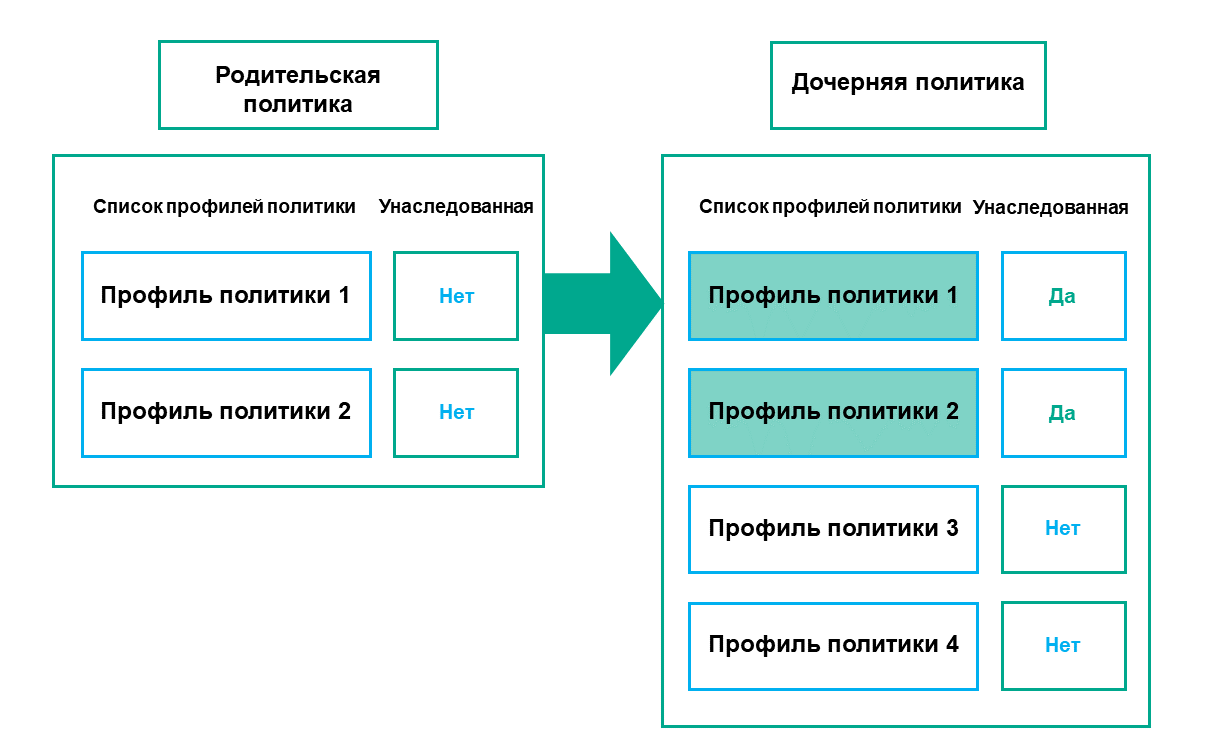

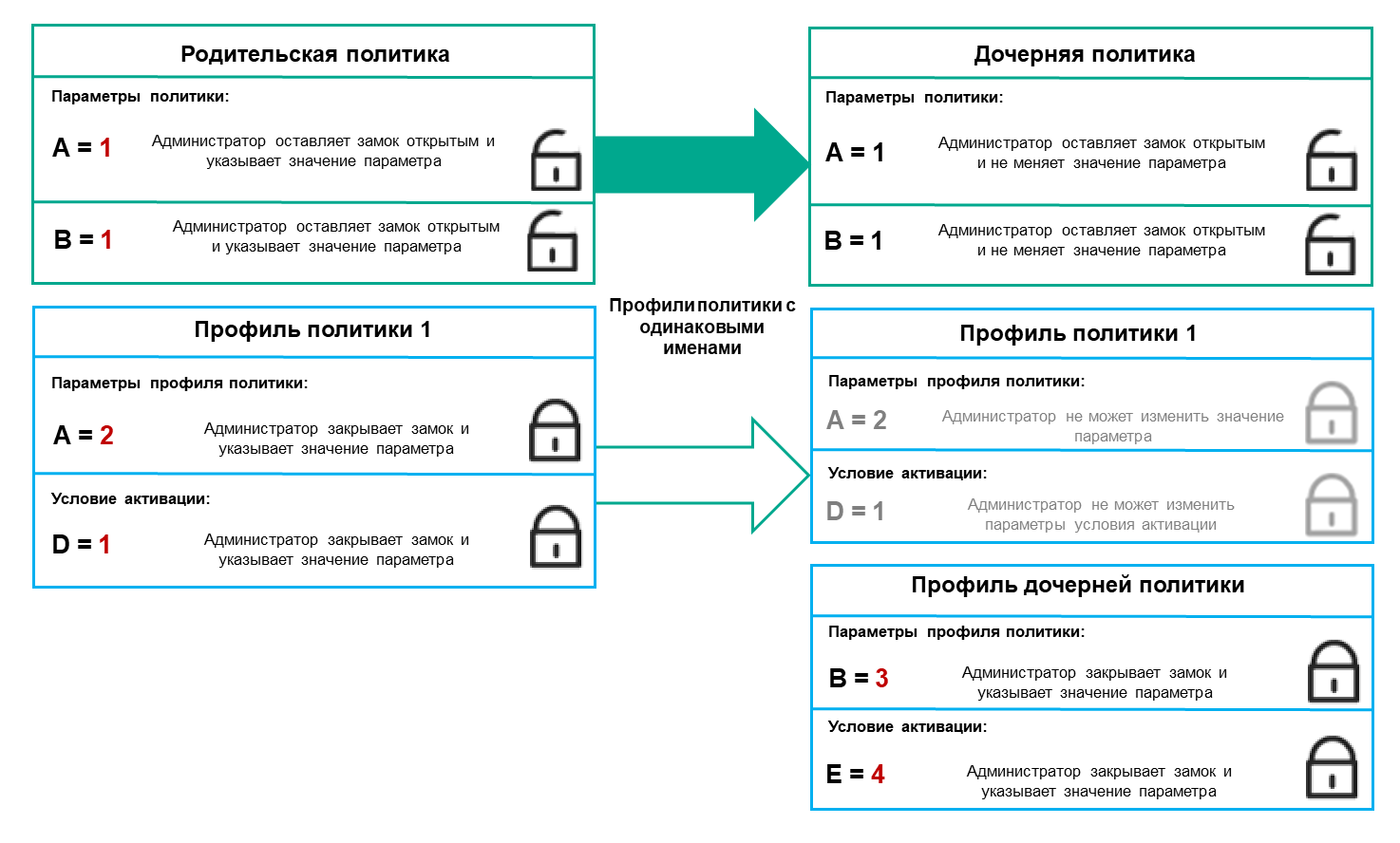

- Наследование политик и профилей политик

- Управление политиками

- Просмотр списка политик

- Создание политики

- Изменение политики

- Общие параметры политик

- Включение и выключение параметра наследования политики

- Копирование политики

- Перемещение политики

- Экспорт политики

- Импорт политики

- Просмотр диаграммы состояния применения политики

- Автоматическая активация политики по событию "Вирусная атака"

- Принудительная синхронизация

- Удаление политики

- Управление профилями политик

- Шифрование и защита данных

- Пользователи и роли пользователей

- Об учетных записях пользователей

- Добавление учетной записи внутреннего пользователя

- О ролях пользователей

- Настройка прав доступа к функциям приложения. Управление доступом на основе ролей

- Назначение роли пользователю или группе безопасности

- Создание роли пользователя

- Изменение роли пользователя

- Изменение области для роли пользователя

- Удаление роли пользователя

- Связь профилей политики с ролями

- Создание группы безопасности

- Изменение группы безопасности

- Добавление учетных записей пользователей во внутреннюю группу

- Удаление группы безопасности

- Настройка ADFS-интеграции

- Настройка интеграции с Microsoft Entra ID

- Назначение пользователя владельцем устройства

- Назначение пользователя владельцем устройства Linux после установки Агента администрирования

- Работа с ревизиями объектов

- Kaspersky Security Network (KSN)

- Удаление объектов

Настройка защиты сети

В этом разделе содержится информация о настройке вручную политик и задач, о ролях пользователей, о построении структуры групп администрирования и об иерархии задач.

Сценарий: настройка защиты сети

Мастер первоначальной настройки создает политики и задачи с параметрами по умолчанию. Эти параметры могут оказаться не оптимальными или даже запрещенными в организации. Поэтому рекомендуется настроить эти политики и задачи и создать дополнительные политики и задачи, если это необходимо для вашей сети.

Предварительные требования

Убедитесь, что вы успешно завершили основной сценарий первоначальной настройки Kaspersky Security Center Cloud Console, включая мастер первоначальной настройки.

Во время работы мастера первоначальной настройки в корневой группе администрирования Управляемые устройства создаются следующие политики и задачи:

- политика Kaspersky Endpoint Security;

- групповая задача обновления Kaspersky Endpoint Security;

- политика Агента администрирования;

- Поиск уязвимостей и требуемых обновлений (задача Агента администрирования).

Этапы

Настройка защиты сети состоит из следующих этапов:

- Настройка и распространение политик и профилей политик для приложений "Лаборатории Касперского"

Для настройки и распространения параметров приложений "Лаборатории Касперского", установленных на управляемых устройствах, можно использовать два различных подхода управления безопасностью: ориентированный на пользователей и ориентированный на устройства. Также вы можете комбинировать эти два подхода.

- Настройка задач для удаленного управления приложениями "Лаборатории Касперского"

Проверьте задачи, созданные с помощью мастера первоначальной настройки, и при необходимости оптимизируйте их параметры.

Инструкции:

- Настройка групповой задачи обновления Kaspersky Endpoint Security.

- Создание задачи Поиск уязвимостей и требуемых обновлений.

При необходимости создайте дополнительные задачи управления приложениями "Лаборатории Касперского", установленными на клиентских устройствах.

- Оценка и ограничение загрузки событий в базу данных

Информация о событиях в работе управляемых приложений передается с клиентского устройства и регистрируется в базе данных Сервера администрирования. Чтобы снизить нагрузку на Сервер администрирования, оцените и ограничьте максимальное количество событий, которые могут храниться в базе данных.

Инструкции: Настройка количества событий в хранилище событий.

Результаты

После завершения этого сценария ваша сеть будет защищена благодаря настройке приложений "Лаборатории Касперского", задач и событий, получаемых Сервером администрирования:

- Приложения "Лаборатории Касперского" настроены в соответствии с политиками и профилями политик.

- Управление приложениями осуществляется с помощью набора задач.

- Задано максимальное количество событий, которые могут храниться в базе данных.

После завершения настройки защиты сети вы можете приступить к настройке регулярных обновлений баз и приложений "Лаборатории Касперского".

Подходы к управлению безопасностью, ориентированные на устройства и на пользователей

Вы можете управлять параметрами безопасности с позиции функций устройства и с позиции пользовательских ролей. Первый подход называется управление безопасностью, ориентированное на устройства, второй подход называется управление безопасностью, ориентированное на пользователей. Чтобы применить разные параметры приложений к разным устройствам, вы можете использовать один или оба типа управления в комбинации.

Управление безопасностью, ориентированное на устройства, позволяет вам применять различные параметры приложения безопасности к управляемым устройствам в зависимости от особенностей устройства. Например, вы можете применить различные параметры к устройствам, которые размещены в разных группах администрирования. Вы также можете разграничить устройства по использованию этих устройств в Active Directory или по характеристикам аппаратного обеспечения.

Управление безопасностью, ориентированное на пользователя, позволяет вам применять различные параметры приложений безопасности к различным ролям пользователей. Вы можете создать несколько пользовательских ролей, назначить соответствующую пользовательскую роль каждому пользователю и определить различные параметры приложения для устройств, принадлежащих пользователям с различными ролями. Например, можно применить различные параметры приложений к устройствам бухгалтеров и к устройствам специалистов отдела кадров. В результате внедрения управления безопасностью, ориентированного на пользователей, каждый отдел – отдел бухгалтерии и отдел кадров – получит свою собственную конфигурацию параметров для работы с приложениями "Лаборатории Касперского". Конфигурация параметров определяет, какие параметры приложения могут быть изменены пользователями, а какие принудительно установлены и заблокированы администратором.

Управление безопасностью, ориентированное на пользователей, позволяет применять заданные параметры приложений для отдельных пользователей. Это может потребоваться, если сотруднику назначена уникальная роль в организации или если требуется проконтролировать проблемы безопасности, связанные с определенным сотрудником. В зависимости от роли этого сотрудника в компании, можно расширить или сократить его права, чтобы изменить параметры приложения. Например, может потребоваться расширить права системного администратора, управляющего клиентскими устройствами в локальном офисе.

Вы также можете комбинировать подходы к управлению безопасностью, ориентированные на пользователей и ориентированные на устройства. Например, можно настроить разные политики для каждой группы администрирования, а затем дополнительно создать профили политик для одной или нескольких пользовательских ролей вашей организации. В этом случае политики и профили политик применяются в следующем порядке:

- Применяются политики, созданные для управления безопасностью, ориентированного на устройства.

- Они модифицируются профилями политик в соответствии с параметрами профилей политик.

- Политики модифицируются профилями политик, связанными с ролями пользователей.

Настройка и распространение политик: подход, ориентированный на устройства

В этом разделе приведен сценарий, ориентированный на устройства, для централизованной настройки приложений "Лаборатории Касперского", установленных на управляемых устройствах. После завершения этого сценария приложения будут настроены на всех управляемых устройствах в соответствии с политиками приложений и профилями политики, которые вы определяете.

Возможно, вы также захотите рассмотреть управление безопасностью, ориентированное на пользователей как альтернативу или дополнительную возможность для подхода, ориентированного на устройства.

Процесс

Сценарий управления приложениями "Лаборатории Касперского", ориентированный на устройства, содержит следующие шаги:

- Настройка политик приложений

Настройте параметры установленных приложений "Лаборатории Касперского" на управляемых устройствах с помощью создания политики для каждого приложения. Этот набор политик будет применен к клиентским устройствам.

При настройке защиты сети с помощью мастера первоначальной настройки Kaspersky Security Center Cloud Console создает политику по умолчанию для Kaspersky Endpoint Security для Windows. Если вы завершили процесс настройки с помощью этого мастера, вам не нужно создавать политику для этого приложения. Перейдите к настройке политики Kaspersky Endpoint Security вручную.

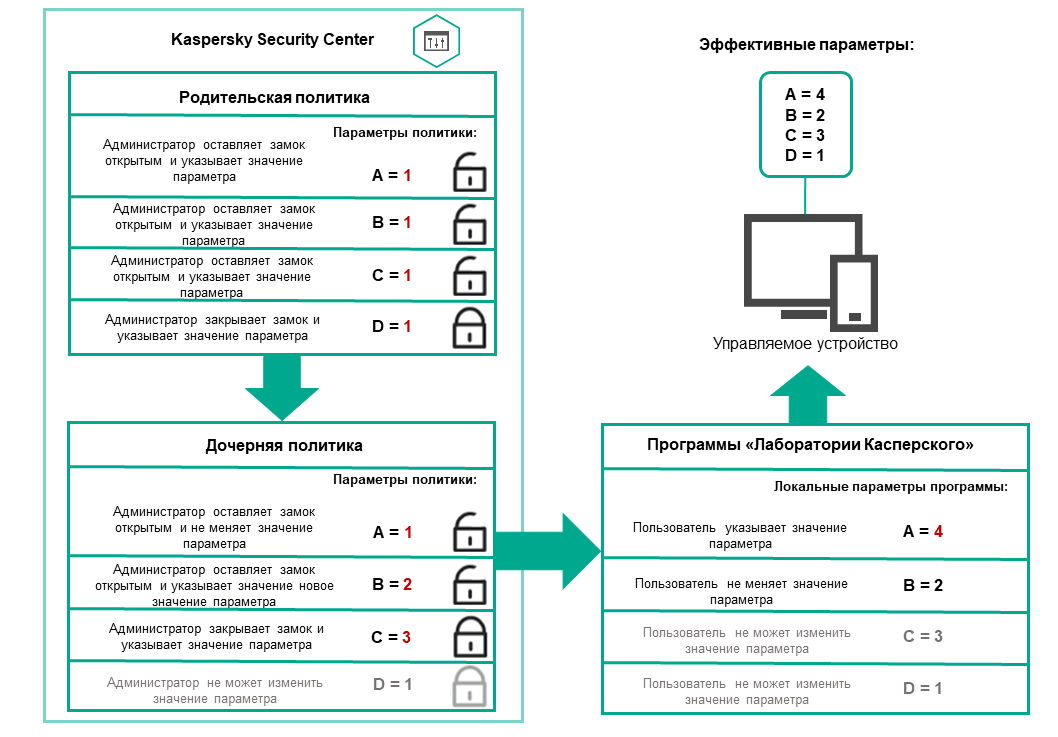

Если у вас иерархическая структура нескольких групп администрирования, дочерние группы администрирования наследуют политики от главного Сервера администрирования по умолчанию. Вы можете принудительно наследовать параметры дочерними группами, чтобы запретить любые изменения параметров политик вниз по иерархии. Если вы хотите разрешить наследовать только часть параметров, вы можете заблокировать их выше по иерархии политики. Остальные незаблокированные параметры будут доступны для изменения в политике ниже по иерархии. Созданная иерархия политик позволяет эффективно управлять устройствами в группах администрирования.

Инструкция: Создание политики.

- Создание профилей политики (если требуется)

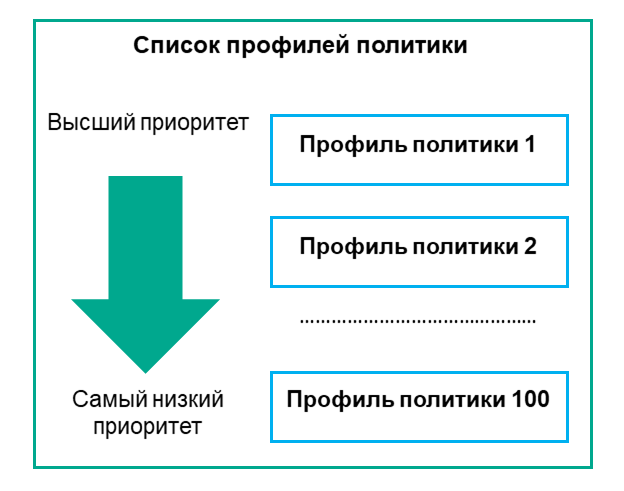

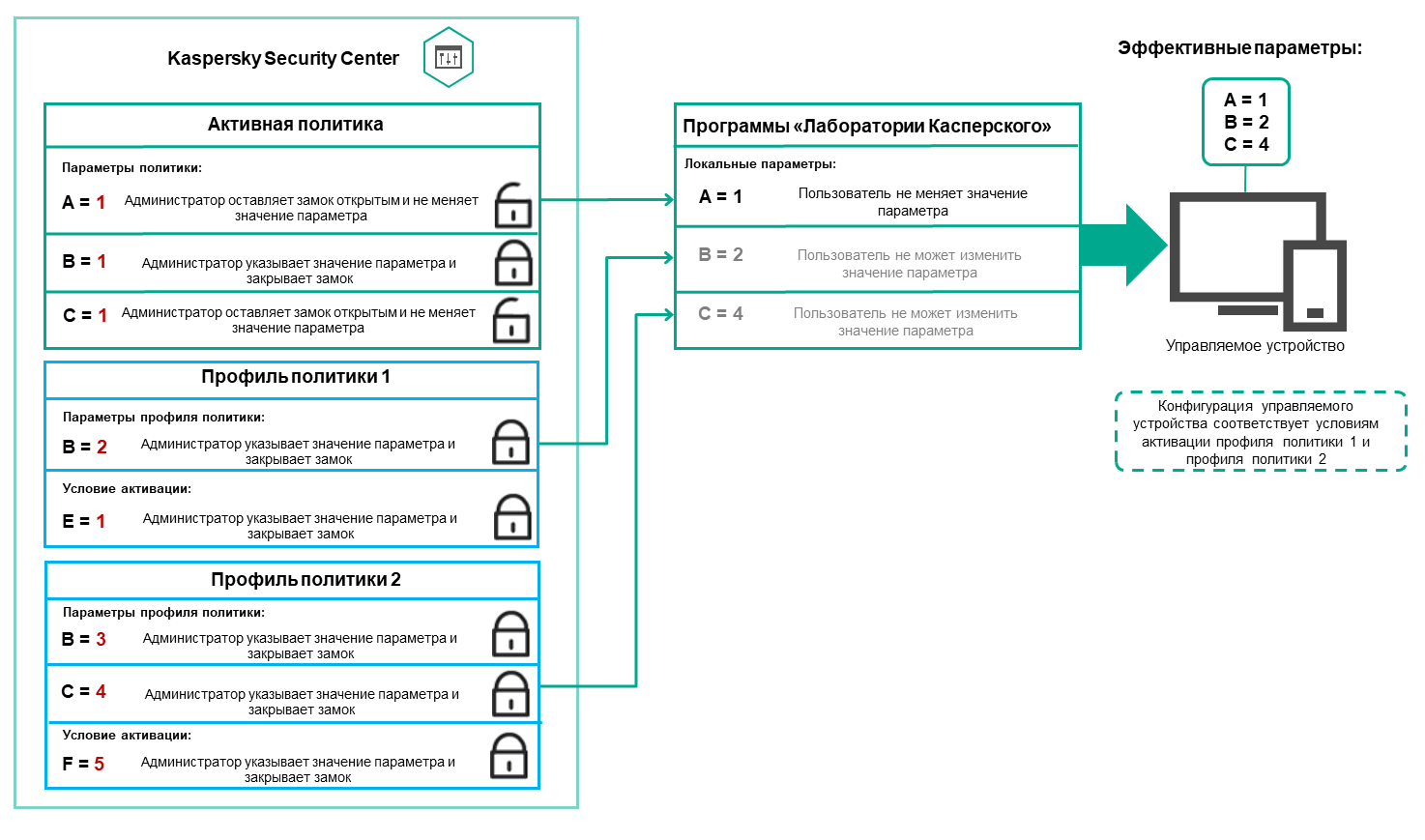

Если вы хотите, чтобы к устройствам из одной группы администрирования применялись разные параметры политики, создайте профили политики для этих устройств. Профиль политики представляет собой именованное подмножество параметров политики. Это подмножество параметров распространяется на устройства вместе с политикой и дополняет политику при выполнении определенного условия – условия активации профиля. Профили содержат только те параметры, которые отличаются от "базовой" политики, действующей на управляемом устройстве.

Используя условия активации профиля, вы можете применять различные профили политики, например, к устройствам, расположенным в определенном подразделении или группе безопасности Active Directory, имеющим определенную конфигурацию программного обеспечения или имеющим заданные теги. Используйте теги для фильтрации устройств, соответствующих определенным критериям. Например, вы можете создать тег Windows, назначить его всем устройствам под управлением операционной системы Windows, а затем указать этот тег в правилах активации профиля политики. В результате на устройствах под управлением операционной системы Windows установленные приложения "Лаборатории Касперского" будут управляться своим профилем политики.

Инструкции:

- Распространение политик и профилей политик на управляемые устройства

Kaspersky Security Center Cloud Console автоматически синхронизирует Сервер администрирования с управляемыми устройствами несколько раз в час. Во время синхронизации новые или измененные политики и профили политик применяются к управляемым устройствам. Вы можете пропустить автоматическую синхронизацию и запустить синхронизацию вручную с помощью команды Синхронизировать принудительно. После завершения синхронизации политики и профили политик доставляются и применяются к установленным приложениям "Лаборатории Касперского".

Вы можете проверить, доставлены ли политики и профили политик на устройство. Kaspersky Security Center Cloud Console определяет дату и время доставки в свойствах устройства.

Инструкции: Принудительная синхронизация

Результаты

После завершения сценария, ориентированного на устройства, приложения "Лаборатории Касперского" будут настроены в соответствии с параметрами, указанными и распространенными через иерархию политик.

Политики приложений и профили политик будут автоматически применяться к новым устройствам, добавленным в группы администрирования.

Настройка и распространение политик: подход, ориентированный на пользователя

В этом разделе описывается сценарий, ориентированный на пользователя для централизованной настройке приложений "Лаборатории Касперского", установленных на управляемых устройствах. После завершения этого сценария приложения будут настроены на всех управляемых устройствах в соответствии с политиками приложений и профилями политики, которые вы определяете.

Возможно, вы также захотите рассмотреть управление безопасностью, ориентированное на устройства как альтернативу или дополнительную возможность для подхода, ориентированного на пользователя. Узнайте больше о двух подходах к управлению.

Процесс

Сценарий управления приложениями "Лаборатории Касперского", ориентированный на пользователя, содержит следующие шаги:

- Настройка политик приложений

Настройте параметры установленных приложений "Лаборатории Касперского" на управляемых устройствах с помощью создания политики для каждого приложения. Этот набор политик будет применен к клиентским устройствам.

При настройке защиты сети с помощью мастера первоначальной настройки Kaspersky Security Center Cloud Console создает политику по умолчанию для Kaspersky Endpoint Security. Если вы завершили процесс настройки с помощью этого мастера, вам не нужно создавать политику для этого приложения. Перейдите к настройке политики Kaspersky Endpoint Security вручную.

Если у вас иерархическая структура нескольких групп администрирования, дочерние группы администрирования наследуют политики от главного Сервера администрирования по умолчанию. Вы можете принудительно наследовать параметры дочерними группами, чтобы запретить любые изменения параметров политик вниз по иерархии. Если вы хотите разрешить наследовать только часть параметров, вы можете заблокировать их выше по иерархии политики. Остальные незаблокированные параметры будут доступны для изменения в политике ниже по иерархии. Созданная иерархия политик позволяет эффективно управлять устройствами в группах администрирования.

Инструкция: Создание политики.

- Укажите пользователей в качестве владельцев устройств

Назначьте управляемым устройствам соответствующих пользователей.

Инструкция: Назначение пользователя владельцем устройства.

- Определение пользовательских ролей, типичных для вашей организации

Подумайте о различных видах работ, которые обычно выполняют сотрудники вашей организации. Вам нужно разделить всех сотрудников в соответствии с их ролями. Например, вы можете разделить их по отделам, профессиям или должностям. После этого вам потребуется создать роль пользователя для каждой группы. В этом случае каждая пользовательская роль будет иметь свой собственный профиль политики, содержащий параметры приложения, специфичные для этой роли.

- Создание пользовательских ролей

Создайте и настройте пользовательскую роль для каждой группы сотрудников, которую вы определили на предыдущем шаге, или используйте предопределенные роли. Роли пользователей содержат набор прав доступа к функциям приложения.

Инструкция: Создание роли пользователя.

- Определение области для каждой роли пользователя

Для каждой созданной роли пользователя определите пользователей и/или группы безопасности и группы администрирования. Параметры, связанные с ролью пользователя, применяются только к устройствам, принадлежащим тем пользователям, которым назначена эта роль, и только если эти устройства принадлежат к группам, которым назначена эта роль, включая дочерние группы.

Инструкция: Изменение области для роли пользователя.

- Создание профилей политики

Создайте профиль политики для каждой роли пользователя вашей организации. Профили политики определяют, какие параметры должны применяться к приложениям, установленным на устройствах пользователей, в зависимости от роли каждого пользователя.

Инструкция: Создание профиля политики.

- Связь профиля политики с ролями пользователей

Свяжите созданные профили политики с ролями пользователей. После чего, профиль политики становится активным для пользователей, которым определена эта роль. Параметры профиля политики, применяются к приложениям "Лаборатории Касперского", установленным на устройствах пользователя.

Инструкция: связь профилей политики с ролями.

- Распространение политик и профилей политик на управляемые устройства

Kaspersky Security Center Cloud Console автоматически синхронизирует Сервер администрирования с управляемыми устройствами несколько раз в час. Во время синхронизации новые или измененные политики и профили политик применяются к управляемым устройствам. Вы можете пропустить автоматическую синхронизацию и запустить синхронизацию вручную с помощью команды Синхронизировать принудительно. После завершения синхронизации политики и профили политик доставляются и применяются к установленным приложениям "Лаборатории Касперского".

Вы можете проверить, доставлены ли политики и профили политик на устройство. Kaspersky Security Center Cloud Console определяет дату и время доставки в свойствах устройства.

Инструкции: Принудительная синхронизация

Результаты

После завершения сценария, ориентированного на пользователя, приложения "Лаборатории Касперского" будут настроены в соответствии с параметрами, указанными и распространенными через иерархию политик и профили политик.

Для нового пользователя вам необходимо создать учетную запись, назначить пользователю одну из созданных пользовательских ролей и назначить устройства пользователю. Политики приложений и профили политик будут автоматически применяться к устройствам этого пользователя.

Параметры политики Агента администрирования

Чтобы настроить параметры политики Агента администрирования:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Нажмите на имя политики Агента администрирования.

Откроется окно свойств политики Агента администрирования.

См. таблицу сравнения, в которой подробно описано как применяются параметры, приведенные ниже, в зависимости от используемой операционной системы.

Вкладка Общие

На этой вкладке можно изменить состояние политики и настроить наследование параметров политики:

- В блоке Состояние политики можно выбрать один из вариантов действия политики:

- Активна

- Неактивна

- В блоке Наследование параметров можно настроить параметры наследования политики:

Вкладка Настройка событий

На этой вкладке можно настроить регистрацию событий и оповещение о событиях. События распределены по уровням важности в следующих разделах на вкладке Настройка событий:

- Отказ функционирования

- Предупреждение

- Информационное сообщение

В каждом разделе в списке типов событий отображаются названия событий и время хранения событий на Сервере администрирования по умолчанию (в днях). По кнопке Свойства можно настроить параметры регистрации и уведомления о событиях, выбранных в списке. По умолчанию общие настройки уведомлений, указанные для всего Сервера администрирования, используются для всех типов событий. Однако можно изменить определенные параметры для заданных типов событий.

Вкладка Параметры приложения

Параметры

В разделе Параметры можно настроить параметры политики Агента администрирования:

- Распространять файлы только через точки распространения

- Максимальный размер очереди событий (МБ)

- Приложение может получать расширенные данные политики на устройстве

- Защитить службу Агента администрирования от неавторизованного удаления, остановки или изменения параметров работы

- Использовать пароль деинсталляции

Хранилища

В разделе Хранилища можно выбрать типы объектов, информацию о которых Агент администрирования будет отправлять на Сервер администрирования. Если в политике Агента администрирования наложен запрет на изменение параметров, указанных в этом разделе, эти параметры недоступны для изменения:

- Информация об установленных приложениях

- Включить информацию о патчах

- Информация об обновлениях Центра обновления Windows

- Информация об уязвимостях в приложениях и соответствующих обновлениях

- Информация о реестре оборудования

Обновления и уязвимости в приложениях

В разделе Обновления и уязвимости в приложениях можно настроить поиск обновлений Windows, а также включить проверку исполняемых файлов на наличие уязвимостей. Параметры раздела Обновления и уязвимости в приложениях доступны только для устройств под управлением Windows:

- В блоке параметров Режим поиска Центра обновления Windows можно выбрать режим поиска обновлений:

- Проверять исполняемые файлы на наличие уязвимостей при запуске

Управление перезагрузкой

В разделе Управление перезагрузкой можно выбрать и настроить действие, если во время работы, установки или удаления приложения требуется перезагрузить операционную систему управляемого устройства:

- Не перезагружать операционную систему

- При необходимости перезагрузить операционную систему автоматически

- Запрашивать у пользователя

- Принудительно закрывать приложения в заблокированных сеансах

Совместный доступ к рабочему столу Windows

В разделе Совместный доступ к рабочему столу Windows можно включить и настроить аудит действий администратора на удаленном устройстве пользователя при использовании общего доступа к рабочему столу. Параметры раздела Совместный доступ к рабочему столу Windows доступны только для устройств под управлением Windows:

- Включить аудит

- Маски файлов, чтение которых нужно отслеживать

- Маски файлов, изменение которых нужно отслеживать

Управление патчами и обновлениями

В разделе Управление патчами и обновлениями можно настроить получение и распространение обновлений и установку патчей на управляемые устройства: включить или выключить параметр Автоматически устанавливать применимые обновления и патчи для компонентов со статусом "Не определено".

Подключения

Раздел Подключения включает три вложенных раздела:

- Сеть

- Профили соединений

- Расписание соединений

В разделе Сеть можно настроить параметры подключения к Серверу администрирования, включить возможность использования UDP-порта и указать его номер.

- В блоке Подключение к Серверу администрирования можно указать следующие параметры:

- Использовать UDP-порт

- Номер UDP-порта

- Использовать точку распространения для принудительного подключения к Серверу

В подраздел Профили соединений новые элементы не могут быть добавлены в список Профили подключения к Серверу администрирования, так как кнопка Добавить неактивна. Предустановленные профили соединений тоже невозможно изменить.

В разделе Расписание соединений можно задать временные интервалы, в которые Агент администрирования будет передавать данные на Сервер администрирования:

- Подключаться при необходимости

- Подключаться в указанные периоды

В разделе Расписание соединений можно задать временные интервалы, в которые Агент администрирования будет передавать данные на Сервер администрирования:

Опрос сети точками распространения

В разделе Опрос сети точками распространения вы можете настроить автоматический опрос сети. Параметры опроса сети доступны только для устройств под управлением Windows. Вы можете использовать следующие параметры, чтобы включить опрос и настроить его расписание:

Параметры сети для точек распространения

В разделе Параметры сети для точек распространения вы можете указать параметры доступа к интернету:

- Использовать прокси-сервер

- Адрес

- Номер порта

- Не использовать прокси-сервер для локальных адресов

- Аутентификация на прокси-сервере

- Имя пользователя

- Пароль

Прокси-сервер KSN (точки распространения)

В разделе Прокси-сервер KSN (точки распространения) вы можете настроить приложение так, чтобы точка распространения использовалась для пересылки KSN запросов от управляемых устройств.

Сравнение параметров политики Агента администрирования по операционным системам

В таблице ниже показано, какие параметры политики Агента администрирования можно использовать для настройки Агента администрирования для конкретной операционной системы.

Параметры политики Агента администрирования: сравнение по операционным системам

Раздел Политики |

Windows |

macOS |

Linux |

|---|---|---|---|

Общие |

|

|

|

Настройка событий |

|

|

|

Параметры |

|

Кроме флажка Использовать пароль деинсталляции. |

Кроме флажка Использовать пароль деинсталляции. |

Хранилища |

|

Параметр Информация о реестре оборудования доступен. |

Доступны следующие параметры:

|

Обновления и уязвимости в приложениях |

|

|

|

Управление перезагрузкой |

|

|

|

Совместный доступ к рабочему столу Windows |

|

|

|

Управление патчами и обновлениями |

|

|

|

Подключения → Сеть |

|

Кроме флажка Открывать порты Агента администрирования в брандмауэре Microsoft Windows. |

Кроме флажка Открывать порты Агента администрирования в брандмауэре Microsoft Windows. |

Подключения → Расписание соединений |

|

|

|

Опрос сети точками распространения |

Доступны следующие параметры:

|

|

Доступны следующие параметры:

|

Параметры сети для точек распространения |

|

|

|

Прокси-сервер KSN (точки распространения) |

|

|

|

Ручная настройка политики Kaspersky Endpoint Security

Этот раздел содержит рекомендации по настройке параметров политики Kaspersky Endpoint Security. Вы можете выполнить настройку в окне свойств политики. При изменении параметра, нажмите на значок замка справа от соответствующей группы параметров, чтобы применить указанные значения к рабочей станции.

Настройка Kaspersky Security Network

Kaspersky Security Network (KSN) – инфраструктура облачных служб, обладающая информацией о репутации файлов, веб-ресурсов и программного обеспечения. Kaspersky Security Network позволяет Kaspersky Endpoint Security для Windows быстрее реагировать на различные виды угроз, повышает эффективность работы некоторых компонентов защиты, а также снижает вероятность ложных срабатываний. Подробнее о Kaspersky Security Network см. документацию Kaspersky Endpoint Security для Windows.

Kaspersky Security Network можно настроить в окне свойств политики приложения Kaspersky Endpoint Security для Windows в разделе Параметры приложения → Продвинутая защита.

Чтобы задать рекомендуемые параметры KSN:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Нажмите на политику Kaspersky Endpoint Security для Windows.

Откроется окно свойств выбранной политики.

- В окне свойств политики перейдите в раздел Параметры приложения → Продвинутая защита → Kaspersky Security Network.

- Убедитесь, что параметр Использовать Сервер администрирования как прокси-сервер KSN включен. Использование этого параметра поможет перераспределить и оптимизировать трафик сети.

Если вы используете Managed Detection and Response, необходимо включить параметр Kaspersky Security Network для точки распространения и расширенный режим KSN.

- Если служба прокси-сервера KSN недоступна, можно включить использование серверов KSN. Для этого включите параметр Использовать серверы Kaspersky Security Network, если прокси-сервер KSN недоступен.

Серверы KSN могут располагаться как на стороне "Лаборатории Касперского" (при использовании KPSN), так и у третьих сторон (при использовании KPSN).

- Нажмите на кнопку ОК.

Рекомендованные параметры KSN настроены.

Проверка списка сетей, которые защищает сетевой экран

Убедитесь, что сетевой экран Kaspersky Endpoint Security для Windows защищает все ваши сети. По умолчанию сетевой экран защищает сети со следующими типами подключения:

- Публичная сеть. Приложения безопасности, сетевые экраны или фильтры не защищают устройства в такой сети.

- Локальная сеть. Доступ к файлам и принтерам ограничен для устройств в этой сети.

- Доверенная сеть. Устройства в такой сети защищены от атак и несанкционированного доступа к файлам и данным.

Если вы настроили пользовательскую сеть, убедитесь, что сетевой экран защищает ее. Для этого проверьте список сетей в свойствах политики Kaspersky Endpoint Security для Windows. В списке могут отображаться не все сети.

Подробнее о сетевом экране см. документацию Kaspersky Endpoint Security для Windows.

Чтобы проверить список сетей:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Нажмите на политику Kaspersky Endpoint Security для Windows.

Откроется окно свойств выбранной политики.

- В свойствах политики перейдите в раздел Параметры приложения → Базовая защита → Сетевой экран.

- В блоке Доступные сети перейдите по ссылке Настройки сети.

Отобразится окно Сетевые соединения. В этом окне отобразится список сетей.

- Если в списке отсутствует сеть, добавьте ее.

Исключение сведений о программном обеспечении из памяти Сервера администрирования

Рекомендуется, настроить Сервер администрирования так, чтобы он не сохранял информацию о модулях приложений, запущенных на сетевых устройствах. В результате память Сервера администрирования не переполняется.

Вы можете выключить сохранение этой информации в свойствах политики Kaspersky Endpoint Security для Windows.

Чтобы выключить сохранение информации об установленных модулях приложений:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Нажмите на политику Kaspersky Endpoint Security для Windows.

Откроется окно свойств выбранной политики.

- В свойствах политики перейдите в раздел Параметры приложения → Основные настройки → Отчеты и хранилище.

- В блоке Передача данных на Сервер администрирования снимите флажок О запускаемых приложениях, если он установлен в политике верхнего уровня.

Когда этот флажок установлен, в базе данных Сервера администрирования сохраняется информация о всех версиях всех модулей приложений на устройствах в сети организации. Указанная информация может занимать значительный объем в базе данных Kaspersky Security Center Cloud Console (десятки гигабайтов).

Информация об установленных модулях приложений больше не сохраняется в базе данных Сервера администрирования.

Сохранение важных событий политики в базе данных Сервера администрирования

Чтобы избежать переполнения базы данных Сервера администрирования, рекомендуется сохранять в базе данных только важные события.

Чтобы настроить регистрацию важных событий в базе данных Сервера администрирования:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Нажмите на политику Kaspersky Endpoint Security для Windows.

Откроется окно свойств выбранной политики.

- В окне свойств политики перейдите на вкладку Настройка событий.

- В разделе Критическое нажмите на кнопку Добавить событие и установите флажок только рядом со следующим событием:

- Нарушено Лицензионное соглашение

- Автозапуск приложения выключен

- Ошибка активации

- Обнаружена активная угроза. Требуется запуск процедуры лечения активного заражения

- Лечение невозможно

- Обнаружена ранее открытая опасная ссылка

- Процесс завершен

- Сетевая активность запрещена

- Обнаружена сетевая атака

- Запуск приложения запрещен

- Доступ запрещен (локальные базы)

- Доступ запрещен (KSN)

- Локальная ошибка обновления

- Невозможен запуск двух задач одновременно

- Ошибка взаимодействия с Kaspersky Security Center

- Обновлены не все компоненты

- Ошибка применения правил шифрования / расшифровки файлов

- Ошибка активации портативного режима

- Ошибка деактивации портативного режима

- Не удалось загрузить модуль шифрования

- Политика не может быть применена

- Ошибка изменения состава компонентов приложения

- Нажмите на кнопку ОК.

- В разделе Отказ функционирования нажмите на кнопку Добавить событие и установите флажок только рядом с событием Неверные параметры задачи. Параметры задачи не применены.

- Нажмите на кнопку ОК.

- В разделе Предупреждение нажмите на кнопку Добавить событие и установите флажки только рядом со следующими событиями:

- Самозащита приложения выключена

- Компоненты защиты выключены

- Некорректный резервный ключ

- Обнаружено легальное приложение, которое может быть использовано злоумышленниками для нанесения вреда компьютеру или данным пользователя (локальные базы)

- Обнаружено легальное приложение, которое может быть использовано злоумышленниками для нанесения вреда компьютеру или данным пользователя (KSN)

- Объект удален

- Объект вылечен

- Пользователь отказался от политики шифрования

- Файл восстановлен из карантина сервера Kaspersky Anti Targeted Attack Platform администратором

- Файл помещен на карантин сервера Kaspersky Anti Targeted Attack Platform администратором

- Сообщение администратору о запрете запуска приложения

- Сообщение администратору о запрете доступа к устройству

- Сообщение администратору о запрете доступа к веб-странице

- Нажмите на кнопку ОК.

- В разделе Информационное сообщение нажмите на кнопку Добавить событие и установите флажки только рядом со следующими событиями:

- Создана резервная копия объекта

- Запуск приложения запрещен в тестовом режиме

- Нажмите на кнопку ОК.

Регистрация важных событий в базе данных Сервера администрирования настроена.

Ручная настройка групповой задачи обновления Kaspersky Endpoint Security

Оптимальный и рекомендуемый вариант расписания для Kaspersky Endpoint Security При загрузке обновлений в хранилище при установленном флажке Использовать автоматическое определение случайного интервала между запусками задачи.

Задачи

В этом разделе описаны задачи, которые используются в Kaspersky Security Center Cloud Console.

О задачах

Kaspersky Security Center Cloud Console управляет работой приложений безопасности "Лаборатории Касперского", установленных на устройствах, путем создания и запуска задач. С помощью задач выполняются установка, запуск и остановка приложений, проверка файлов, обновление баз и модулей приложений, другие действия с приложениями. Задачи могут выполняться на Сервере администрирования и на устройствах.

На устройствах выполняются следующие типы задач:

- Локальные задачи – это задачи, которые выполняются на конкретном устройстве.

Локальные задачи может изменять не только администратор средствами администрирования, но и пользователь удаленного устройства (например, в интерфейсе приложения безопасности). Если локальная задача была изменена одновременно и администратором, и пользователем на управляемом устройстве, то вступят в силу изменения, внесенные администратором, как более приоритетные.

- Групповые задачи – это задачи, которые выполняются на всех устройствах указанной группы.

Если иное не указано в свойствах задачи, групповая задача также распространяется на подгруппы указанной группы.

- Глобальные задачи – это задачи, которые выполняются на выбранных устройствах, независимо от их вхождения в группы администрирования.

Для каждого приложения вы можете создавать несколько групповых задач, задач для наборов устройств и локальных задач.

Вы можете вносить изменения в параметры задач, наблюдать за выполнением задач, копировать, экспортировать и импортировать, а также удалять задачи.

Запуск задач на устройстве выполняется только в том случае, если запущено приложение, для которого созданы эти задачи.

Результаты выполнения задач сохраняются в журнале событий операционной системы на каждом устройстве и в базе данных Сервера администрирования.

Не используйте в параметрах задач конфиденциальные данные. Например, старайтесь не указывать пароль доменного администратора.

Область задачи

Область задачи – это подмножество устройств, на которых выполняется задача. Существуют следующие типы областей задачи:

- Область локальной задачи – само устройство.

- Область задачи Сервера администрирования – Сервер администрирования.

- Область групповой задачи – перечень устройств, входящих в группу.

При создании глобальной задачи можно использовать следующие методы определения ее области:

- Вручную указать требуемые устройства.

В качестве адреса устройства вы можете использовать IP-адрес (или IP-интервал), NetBIOS- или DNS-имя.

- Импортировать список устройств из файла формата TXT, содержащего перечень адресов добавляемых устройств (каждый адрес должен располагаться в отдельной строке).

Если список устройств импортируется из файла или формируется вручную, а устройства идентифицируются по имени, то в список могут быть добавлены только те устройства, информация о которых уже занесена в базу данных Сервера администрирования. Данные должны быть занесены в базу при подключении этих устройств или в результате обнаружения устройств.

- Указать выборку устройств.

С течением времени область действия задачи изменяется по мере того, как изменяется множество устройств, входящих в выборку. Выборка устройств может быть построена на основе атрибутов устройств, в том числе на основе установленного на устройстве программного обеспечения, а также на основе присвоенных устройству тегов. Выборка устройств является наиболее гибким способом задания области действия задачи.

Запуск по расписанию задач для выборок устройств всегда осуществляет Сервер администрирования. Такие задачи не запустятся на устройствах, не имеющих связи с Сервером администрирования. Задачи, область действия которых задается другим способом, запускаются непосредственно на устройствах и не зависят от наличия связи устройства с Сервером администрирования.

Задачи для выборок устройств будут запускаться не по локальному времени устройства, а по локальному времени Сервера администрирования. Задачи, область действия которых задается другим способом, запускаются по локальному времени устройства.

Создание задачи

Вы можете создать задачу в списке задач. Также можно выбрать устройства в списке Управляемые устройства и создать задачу, назначенную выбранным устройствам.

Чтобы создать задачу в списке задач:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Задачи.

- Нажмите на кнопку Добавить.

Запустится мастер создания задачи. Следуйте шагам мастера.

- Если вы включите параметр Открыть окно свойств задачи после ее создания на странице Завершение создания задачи, вы сможете изменить установленные по умолчанию значения параметров задачи. Если вы не включите этот параметр, задача будет создана с установленными по умолчанию значениями параметров. Установленные по умолчанию значения параметров можно изменить позже в любое время.

- Нажмите на кнопку Готово.

Задача будет создана и отобразится в списке задач.

Чтобы создать задачу, назначенную выбранным устройствам:

В главном окне приложения перейдите в раздел Активы (Устройства) → Управляемые устройства.

Отобразится список управляемых устройств.

- В списке управляемых устройств установите флажки рядом с устройствами, для которых нужно запустить задачу. Вы можете использовать функции поиска и фильтрации, чтобы найти необходимые устройства.

- Нажмите на кнопку Запустить задачу и выберите Создать задачу.

Запустится мастер создания задачи.

На первом шаге мастера вы можете удалить устройства, выбранные для включения в область действия задачи. Следуйте инструкциям мастера.

- Нажмите на кнопку Готово.

Задача создана для выбранных устройств.

Просмотр списка задач

Вы можете просмотреть список задач, созданных в Kaspersky Security Center Cloud Console.

Чтобы просмотреть список задач,

в главном окне приложения перейдите в раздел Активы (Устройства) → Задачи.

Отобразится список задач. Задачи сгруппированы по названиям приложений, к которыми они относятся. Например, задача Удаленная деинсталляция приложения относится к Серверу администрирования, а задача Поиск уязвимостей и требуемых обновлений относится к Агенту администрирования.

Чтобы просмотреть свойства задачи,

нажмите на имя задачи.

Окно свойств задачи отображается с несколькими именными вкладками. Например, Тип задачи отображается на вкладке Общие, а расписание задачи на вкладке Расписание.

Запуск задачи вручную

Приложение запускает задачи в соответствии с расписанием, заданным в свойствах каждой задачи. Вы можете запустить задачу вручную в любое время из списка задач. Также можно выбрать устройства в списке Управляемые устройства и запустить для них существующую задачу.

Чтобы запустить задачу вручную:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Задачи.

- В отобразившемся списке задач установите флажок напротив задачи, которую вы хотите запустить.

- Нажмите на кнопку Запустить.

Задача будет запущена. Вы можете проверить статус задачи в столбце Статус или нажав на кнопку Результат выполнения.

Запуск задачи для выбранных устройств.

Вы можете выбрать одно или несколько клиентских устройств в списке устройств, а затем запустить для них ранее созданную задачу. Это позволяет запускать задачи, созданные ранее для заданного набора устройств.

Это действие изменит в задаче список устройств, к которым применяется эта задача.

Чтобы запустить задачу для выбранных устройств:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Управляемые устройства. Отобразится список управляемых устройств.

В списке управляемых устройств используйте флажки, чтобы выбрать устройства, для которых будет выполняться задача. Вы можете использовать функции поиска и фильтрации, чтобы найти необходимые устройства.

- Нажмите на кнопку Запустить задачу и выберите Применить существующую задачу.

Отобразится список существующих задач. - Выбранные устройства отображаются над списком задач. При необходимости вы можете удалить устройство из этого списка. Вы можете удалить все устройства, кроме одного.

- Выберите необходимую задачу в списке. Вы можете использовать поле поиска над списком для поиска задачи по ее названию. Можно выбрать только одну задачу.

- Нажмите на кнопку Сохранить и запустить задачу.

Выбранная задача сразу запускается для выбранных устройств. Параметры запуска по расписанию в задаче не меняются.

Общие параметры и свойства задач

Этот раздел содержит описание параметров, которые вы можете просмотреть и настроить для большинства ваших задач. Список доступных параметров зависит от настраиваемой задачи.

Параметры, заданные при создании задачи

Вы можете задать некоторые параметры при создании задачи. Некоторые из этих параметров можно также изменить в свойствах созданной задачи.

- Окно Выбор устройств, которым будет назначена задача:

- Параметры учетной записи:

- Параметры перезагрузки операционной системы:

Параметры, заданные после создания задачи

Вы можете задать следующие параметры только после создания задачи.

- Параметры групповой задачи:

- Параметры расписания задачи:

- Параметры Запуск задачи:

- Вручную

- Один раз

- Немедленно

- Каждые N минут

- Каждый N час

- Каждые N дней

- Каждую N неделю

- Ежедневно (не поддерживается переход на летнее время)

- Еженедельно

- По дням недели

- Ежемесячно

- Ежемесячно, в указанные дни выбранных недель

- При загрузке обновлений в хранилище

- При обнаружении вирусной атаки

- По завершении другой задачи

- Запускать пропущенные задачи

- Использовать автоматическое определение случайного интервала между запусками задачи

- Использовать автоматическую случайную задержку запуска задачи в интервале

- Включать устройства перед запуском задачи функцией Wake-on-LAN за

- Выключать устройства после выполнения задачи

- Остановить, если задача выполняется дольше

- Параметры Запуск задачи:

- Уведомления:

- Блок Сохранять информацию о результатах:

- Сохранять все события

- Сохранять события, связанные с ходом выполнения задачи

- Сохранять только результат выполнения задачи

- Хранить в базе данных Сервера администрирования в течение (сут)

- Хранить в журнале событий ОС на устройстве

- Уведомлять только об ошибках

- Уведомлять по электронной почте

- Блок Сохранять информацию о результатах:

- Параметры области действия задачи

- Исключения из области

- История ревизий

Экспорт задачи

Kaspersky Security Center Cloud Console позволяет сохранить задачу и ее параметры в файл KLT. Вы можете использовать файл KLT для импорта сохраненной задачи как в Kaspersky Security Center Windows, так и в Kaspersky Security Center Linux.

Чтобы экспортировать задачу:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Задачи.

- Установите флажок рядом с задачей, которую вы хотите экспортировать.

Невозможно экспортировать несколько задач одновременно. Если вы выберете несколько задач, кнопка Экспортировать будет неактивна. Задачи Сервера администрирования также недоступны для экспорта.

- Нажмите на кнопку Экспортировать.

- В открывшемся окне Сохранить как укажите имя файла задачи и путь. Нажмите на кнопку Сохранить.

Окно Сохранить как отображается только в том случае, если вы используете Google Chrome, Microsoft Edge или Opera. Если вы используете другой браузер, файл задачи автоматически сохраняется в папку Загрузки.

Импорт задачи

Kaspersky Security Center Cloud Console позволяет импортировать задачу из файла KLT. Файл KLT содержит экспортированную задачу и ее параметры.

Чтобы импортировать задачу:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Задачи.

- Нажмите на кнопку Импортировать.

- Нажмите на кнопку Обзор, чтобы выбрать файл задачи, которую вы хотите импортировать.

- В открывшемся окне укажите путь к файлу KLT задачи и нажмите на кнопку Открыть. Обратите внимание, что вы можете выбрать только один файл задачи.

Начнется обработка задачи.

- После того как задача будет успешно обработана, выберите устройства, которым вы хотите назначить задачу. Для этого выберите один из следующих параметров:

- Укажите область действия задачи.

- Нажмите на кнопку Завершить, чтобы завершить задачу импорта.

Появится уведомление с результатами импорта. Если задача успешно импортирована, вы можете перейти по ссылке Подробнее для просмотра свойств задачи.

После успешного импорта задача отображается в списке задач. Параметры задачи и расписание также импортируются. Задача будет запущена в соответствии с расписанием.

Если имя новой импортированной задачи идентично имени существующей задачи, имя импортированной задачи расширяется с помощью окончания вида (<порядковый номер>), например: (1), (2).

В началоПросмотр результатов выполнения задач, хранящихся на Сервере администрирования

Kaspersky Security Center Cloud Console позволяет просматривать результаты выполнения групповых задач, задач для наборов устройств и задач Сервера администрирования.

Чтобы посмотреть результаты выполнения задачи, выполните следующие действия:

- В окне свойств задачи выберите раздел Общие.

- По ссылке Результаты откройте окно Результаты выполнения задачи.

Управление клиентскими устройствами

Kaspersky Security Center Cloud Console позволяет управлять клиентскими устройствами:

- Просматривать параметры и статусы управляемых устройств, в том числе кластеров и массивов серверов.

- Настраивать точки распространения.

- Управлять задачами.

Группы администрирования можно использовать для объединения клиентских устройств в набор, которым можно управлять как единым целым. Клиентское устройство может быть включено только в одну группу администрирования. Устройства могут быть автоматически отнесены к группе на основе Условия правила:

- Создание правил перемещения устройств.

- Копирование правил перемещения устройств.

- Условия для правила перемещения устройств.

Вы можете использовать выборки устройств, чтобы для фильтровать устройства по условию. Вы также можете назначать теги устройствам для создания выборок устройств, поиска устройств и распределения устройств между группами администрирования.

Параметры управляемого устройства

Чтобы просмотреть параметры управляемого устройства:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Управляемые устройства.

Отобразится список управляемых устройств.

- В списке управляемых устройств перейдите по ссылке с названием нужного устройства.

Откроется окно свойств выбранного устройства.

В верхней части окна свойств отображаются следующие вкладки, на которых представлены основные группы параметров:

- Общие

- Приложения

- Действующие политики и профили политик

- Задачи

- События

- Проблемы безопасности

- Теги

- Дополнительно

Выборки устройств

Выборки устройств – это инструмент для фильтрации устройств в соответствии с заданными условиями. Вы можете использовать выборки устройств, чтобы управлять несколькими устройствами: например, для просмотра отчетов только о выбранных устройствах или для перемещения всех этих устройств в другую группу администрирования.

Kaspersky Security Center Cloud Console предоставляет широкий диапазон предопределенных выборок устройств (например, Устройства со статусом "Критический", Защита выключена, Обнаружены активные угрозы). Предопределенные выборки невозможно удалить. Вы можете также создавать и настраивать дополнительные пользовательские выборки событий.

В пользовательских выборках вы можете задать область поиска и выбрать все устройства, управляемые устройства или нераспределенные устройства. Параметры поиска задаются в условиях. В выборках устройств вы можете создать несколько условий с различными параметрами поиска. Например, вы можете создать два условия и задать различные IP-диапазоны в каждом из них. Если задано несколько условий, в выборку устройств попадут устройства, которые удовлетворяют любому из условий. Напротив, параметры поиска в одном условии накладываются друг на друга. Если в условии выборки заданы IP-диапазон и название установленного приложения, то в выборку устройств попадут только те устройства, на которых одновременно установлено указанное приложение и их IP-адреса входят в указанный диапазон.

Просмотр списка устройств из выборки устройств

Kaspersky Security Center Cloud Console позволяет просматривать список устройств из выборки устройств.

Чтобы просмотреть список устройств из выборки устройств:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Выборки устройств или в раздел Обнаружение устройств и развертывание → Выборки устройств.

- В списке выборок нажмите на имя выборки устройств.

На странице отображается таблица с информацией об устройствах, включенных в выборку устройств.

- Вы можете группировать и фильтровать данные таблицы устройств следующим образом:

- Нажмите на значок параметров (

) и выберите столбцы для отображения в таблице.

) и выберите столбцы для отображения в таблице. - Нажмите на значок фильтрации (

), укажите и примените критерий фильтрации в открывшемся меню.

), укажите и примените критерий фильтрации в открывшемся меню. Отобразится отфильтрованная таблица устройств.

- Нажмите на значок параметров (

Вы можете выбрать одно или несколько устройств в выборке устройств и нажать на кнопку Новая задача, чтобы создать задачу, которая будет применена к этим устройствам.

Чтобы переместить выбранные устройства из выборки устройств в другую группу администрирования, нажмите на кнопку Переместить в группу и выберите целевую группу администрирования.

В началоСоздание выборки устройств

Чтобы создать выборку устройств:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Выборки устройств.

Отобразится страница со списком выборок устройств.

- Нажмите на кнопку Добавить.

Откроется окно Параметры выборки устройств.

- Введите имя новой выборки.

- Укажите группу, содержащую устройства, которые будут включены в выборку устройств:

- Искать любые устройства – поиск устройств, соответствующих критериям выборки, в группах Управляемые устройства или Нераспределенные устройства.

- Искать управляемые устройства – поиск устройств, соответствующих критериям выборки, в группе Управляемые устройства.

- Искать нераспределенные устройства – поиск устройств, соответствующих критериям выборки, в группе Нераспределенные устройства.

Вы можете установить флажок Включать данные подчиненных Серверов администрирования, чтобы включить поиск устройств, отвечающих критериям выборки, на подчиненных Серверах администрирования.

- Нажмите на кнопку Добавить.

- В открывшемся окне укажите условия, которые должны быть выполнены для включения устройств в эту выборку и нажмите на кнопку ОК.

- Нажмите на кнопку Сохранить.

Выборка устройств создана и добавлена в список выборок устройств.

В началоНастройка выборки устройств

Чтобы настроить параметры выборки устройств:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Выборки устройств.

Отобразится страница со списком выборок устройств.

- Выберите соответствующую пользовательскую выборку устройств и нажмите на кнопку Свойства.

Откроется окно Параметры выборки устройств.

- На вкладке Общие перейдите по ссылке Новое условие.

- Укажите условия, которые должны быть выполнены, чтобы устройство было включено в эту выборку.

- Нажмите на кнопку Сохранить.

Параметры применены и сохранены.

Ниже описаны параметры условий отнесения устройств к выборке. Условия сочетаются по логическому "или": в выборку попадают устройства, удовлетворяющие хотя бы одному из представленных условий.

Общие

В разделе Общие можно изменить имя условия выборки и указать, необходимо ли инвертировать это условие:

Инфраструктура сети

В разделе Сеть можно настроить критерии включения устройств в выборку на основании их сетевых данных:

- Имя устройства

- Домен

- Группа администрирования

- Описание

- IP-диапазон

- Под управлением другого Сервера администрирования

В разделе Active Directory можно настроить критерии включения устройств в выборку на основании их данных Active Directory:

- Устройство в подразделении Active Directory

- Включать дочерние подразделения

- Устройство является членом группы Active Directory

В разделе Сетевая активность можно настроить критерии включения устройств в выборку на основании их сетевой активности:

- Является точкой распространения

- Не разрывать соединение с Сервером администрирования

- Переключение профиля подключения

- Последнее подключение к Серверу администрирования

- Новые устройства, обнаруженные при опросе сети

- Устройство в сети

В разделе Облачные сегменты можно настроить критерии включения устройств в выборку в соответствии с облачными сегментами:

Статусы устройств

В разделе Статус управляемых устройств можно настроить критерии включения устройств в выборку по описанию статуса устройства от управляемого приложения:

В разделе Статусы компонентов управляемых приложений можно настроить критерии включения устройств в выборку по статусам компонентов управляемых приложений:

- Статус защиты данных от утечек

- Статус защиты для серверов совместной работы

- Статус антивирусной защиты почтовых серверов

- Статус Endpoint Sensor

В разделе Проблемы, связанные со статусом управляемых приложений можно настроить критерии включения устройств в выборку в соответствии со списком возможных проблем, обнаруженных управляемым приложением. Если на устройстве существует хотя бы одна проблема, которую вы выбирали, устройство будет включено в выборку. Когда вы выбираете проблему, указанную для нескольких приложений, у вас есть возможность автоматически выбрать эту проблему во всех списках.

Вы можете установить флажки для описаний статусов от управляемого приложения, при получении которых устройства будут включаться в выборку. Когда вы выбираете статус, указанный для нескольких приложений, у вас есть возможность автоматически выбирать этот статус во всех списках.

Сведения о системе

В разделе Операционная система можно настроить критерии включения устройств в выборку на основании установленной на них операционной системы.

- Тип платформы

- Версия пакета обновления операционной системы

- Архитектура операционной системы

- Номер сборки операционной системы

- Номер выпуска операционной системы

В разделе Виртуальные машины можно настроить критерии включения устройств в выборку в зависимости от того, являются эти устройства виртуальными машинами или частью Virtual Desktop Infrastructure:

В разделе Реестр оборудования можно настроить критерии включения устройств в выборку по установленному на них оборудованию:

Убедитесь, что утилита lshw установлена на устройствах Linux, с которых вы хотите получить информацию об оборудовании. Сведения об оборудовании, полученные с виртуальных машин, могут быть неполными в зависимости от используемого гипервизора

- Устройство

- Поставщик

- Имя устройства

- Описание

- Поставщик устройства

- Серийный номер

- Инвентарный номер

- Пользователь

- Расположение

- Частота процессора (МГц) от

- Частота процессора (МГц) до

- Количество виртуальных ядер процессора от

- Количество виртуальных ядер процессора до

- Объем жесткого диска (ГБ), от

- Объем жесткого диска (ГБ), до

- Объем оперативной памяти (МБ) от

- Объем оперативной памяти (МБ) до

Информация о приложениях сторонних производителей

В разделе Реестр приложений можно настроить критерии включения устройств в выборку в зависимости от того, какие приложения на них установлены:

- Название приложения

- Версия приложения

- Поставщик

- Статус приложения

- Искать по обновлению

- Название несовместимого приложения безопасности

- Тег приложения

- Применить к устройствам без выбранных тегов

В разделе Уязвимости и обновления можно настроить критерии включения устройств в выборку по источнику обновлений Центра обновления Windows:

WUA переключен на Сервер администрирования

Информация о приложениях "Лаборатории Касперского"

В разделе Приложения "Лаборатории Касперского" можно настроить критерии включения устройств в выборку на основании выбранного управляемого приложения:

- Название приложения

- Версия приложения

- Название критического обновления

- Выбор периода последнего обновления модулей

- Устройство находится под управлением Сервера администрирования

- Приложение безопасности установлено

В разделе Антивирусная защита можно настроить критерии включения устройств в выборку по состоянию защиты:

Подраздел Компоненты приложения содержит список компонентов тех приложений, которые имеют соответствующие плагины управления, установленные в Kaspersky Security Center Cloud Console.

В разделе Компоненты приложения вы можете задать критерий для включения устройств в выборку в соответствии с номерами версий компонентов, относящихся к выбранному приложению:

Теги

В разделе Теги можно настроить критерии включения устройств в выборку по ключевым словам (тегам), которые были добавлены ранее в описания управляемых устройств:

Применить, если есть хотя бы один из выбранных тегов

Чтобы добавить теги к критерию, нажмите на кнопку Добавить и выберите теги, нажав на поле ввода Тег. Укажите, следует ли включать или исключать устройства с выбранными тегами в выборку устройств.

Пользователи

В разделе Пользователи можно настроить критерии включения устройств в выборку по учетным записям пользователей, выполнявших вход в операционную систему.

В началоЭкспорт списка устройств из выборки устройств

Kaspersky Security Center Cloud Console позволяет сохранять информацию об этих устройствах из выборки устройств и экспортировать ее в файл CSV или TXT.

Чтобы экспортировать список устройств из выборки устройств:

- Откройте таблицу с устройствами из выборки устройств.

- Используйте один из следующих способов для выбора устройств, которые вы хотите экспортировать:

- Чтобы выбрать определенные устройства, установите флажки рядом с ними.

- Чтобы выбрать все устройства на текущей странице таблицы, установите флажок в заголовке таблицы устройств, а затем установите флажок Выбрать все на текущей странице.

- Чтобы выбрать все устройства из таблицы, установите флажок в заголовке таблицы устройств, а затем выберите Выбрать все.

Нажмите на кнопку Экспортировать в CSV или Экспортировать в TXT. Вся информация о выбранных устройствах, включенных в таблицу, будет экспортирована.

Обратите внимание, если вы отфильтровали таблицу устройств, будут экспортированы только отфильтрованные данные отображаемых столбцов.

В началоУдаление устройств из групп администрирования в выборке

При работе с выборкой устройств вы можете удалять устройства из групп администрирования прямо в выборке, не переходя к работе с группами администрирования, из которых требуется удалить устройства.

Чтобы удалить устройства из групп администрирования:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Выборки устройств или Обнаружение устройств и развертывание → Выборки устройств.

- В списке выборок нажмите на имя выборки устройств.

На странице отображается таблица с информацией об устройствах, включенных в выборку устройств.

- Выберите устройства, которые вы хотите удалить и нажмите на кнопку Удалить.

В результате выбранные устройства будут удалены из групп администрирования, в которые они входили.

Просмотр и настройка действий, когда устройство неактивно

Если клиентские устройства группы администрирования неактивны, вы можете получать уведомления об этом. Вы также можете автоматически удалять такие устройства.

Чтобы просмотреть или настроить действия, когда устройства неактивны в группе администрирования:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Иерархия групп.

- Выберите имя требуемой группы администрирования.

Откроется окно свойств группы администрирования.

- В окне свойств перейдите на вкладку Параметры.

- В разделе Наследование включите или выключите следующие параметры:

- В разделе Активность устройств включите или выключите следующие параметры:

- Нажмите на кнопку Сохранить.

Ваши изменения сохранены и применены.

В началоО статусах устройства

Kaspersky Security Center Cloud Console присваивает статус каждому управляемому устройству. Конкретный статус зависит от того, выполнены ли условия, определенные пользователем. В некоторых случаях при присвоении статуса устройству Kaspersky Security Center Cloud Console учитывает видимость устройства в сети (см. таблицу ниже). Если Kaspersky Security Center Cloud Console не находит устройство в сети в течение двух часов, видимость устройства принимает значение Не в сети.

Существуют следующие статусы:

- Критический или Критический/Видим в сети.

- Предупреждение или Предупреждение/Видим в сети.

- ОК или ОК/Видим в сети.

В таблице ниже приведены условия по умолчанию для присвоения устройству статуса Критический или Предупреждение и их возможные значения.

Условия присвоения статусов устройству

Условие |

Описание условия |

Доступные значения |

|---|---|---|

Приложение безопасности не установлено |

Агент администрирования установлен на устройстве, но не установлено приложение безопасности. |

|

Обнаружено много вирусов |

В результате работы задач поиска вирусов, например, задачи Поиск вирусов, на устройстве найдены вирусы, и количество обнаруженных вирусов превышает указанное значение. |

Более 0. |

Уровень постоянной защиты отличается от уровня, установленного администратором |

Устройство видимо в сети, но уровень постоянной защиты отличается от уровня, установленного администратором в условии для статуса устройства. |

|

Давно не выполнялся поиск вредоносного ПО |

Устройство видимо в сети и на устройстве установлено приложение безопасности, но ни задача Поиск вредоносного ПО, ни задача локальной проверки не выполнялись больше указанного времени. Условие применимо только к устройствам, которые были добавлены в базу данных Сервера администрирования семь дней назад или ранее. |

Более 1 дня. |

Базы устарели |

Устройство видимо в сети и на устройстве установлено приложение безопасности, но антивирусные базы не обновлялись на этом устройстве больше указанного времени. Условие применимо только к устройствам, которые были добавлены в базу данных Сервера администрирования день назад или ранее. |

Более 1 дня. |

Давно не подключались |

Агент администрирования установлен на устройстве, но устройство не подключалось к Серверу администрирования больше указанного времени, так как устройство выключено. |

Более 1 дня. |

Обнаружены активные угрозы |

Количество необработанных объектов в папке Активные угрозы превышает указанное значение. |

Более чем 0 штук. |

Требуется перезагрузка |

Устройство видимо в сети, но приложение требует перезагрузки устройства дольше указанного времени, по одной из выбранных причин. |

Более чем 0 минут. |

Установлены несовместимые приложения |

Устройство видимо в сети, но при инвентаризации программного обеспечения, выполненной Агентом администрирования, на устройстве были обнаружены установленные несовместимые приложения. |

|

Обнаружены уязвимости в приложениях |

Устройство видимо в сети, и на нем установлен Агент администрирования, но в результате выполнения задачи Поиск уязвимостей и требуемых обновлений на устройстве обнаружены уязвимости в приложениях с заданным уровнем критичности. |

|

Срок действия лицензии истек |

Устройство видимо в сети, но срок действия лицензии истек. |

|

Срок действия лицензии скоро истекает |

Устройство видимо в сети, но срок действия лицензии истекает менее чем через указанное количество дней. |

Более чем 0 дней. |

Давно не выполнялась проверка обновлений Центра обновления Windows |

Устройство видимо в сети, но не выполнялась задача Синхронизация обновлений Windows Update больше указанного времени. |

Более 1 дня. |

Недопустимый статус шифрования |

Агент администрирования установлен на устройстве, но результат шифрования устройства равен указанному значению. |

|

Параметры мобильного устройства не соответствуют политике |

Параметры мобильного устройства отличаются от параметров, заданных в политике Kaspersky Endpoint Security для Android при выполнении проверки правил соответствия. |

|

Есть необработанные проблемы безопасности |

На устройстве есть необработанные проблемы безопасности. Проблемы безопасности могут быть созданы как автоматически, с помощью установленных на клиентском устройстве управляемых приложений "Лаборатории Касперского", так и вручную администратором. |

|

Статус устройства определен приложением |

Статус устройства определяется управляемым приложением. |

|

На устройстве заканчивается дисковое пространство |

Свободное дисковое пространство устройства меньше указанного значения или устройство не может быть синхронизировано с Сервером администрирования. Статусы Критический или Предупреждение меняются на статус ОК, когда устройство успешно синхронизировано с Сервером администрирования и свободное дисковое пространство устройства больше или равно указанному значению. |

Более чем 0 МБ |

Устройство стало неуправляемым |

Устройство определяется видимым в сети при обнаружении устройств, но было выполнено более трех неудачных попыток синхронизации с Сервером администрирования. |

|

Защита выключена |

Устройство видимо в сети, но приложение безопасности на устройстве отключено больше указанного времени. В этом случае состояние приложения безопасности Остановлено или Сбой и отличается от следующих: Запускается, Выполняется или Приостановлена. |

Более чем 0 минут. |

Приложение безопасности не запущено |

Устройство видимо в сети и приложение безопасности установлено на устройстве, но не запущено. |

|

Kaspersky Security Center Cloud Console позволяет настроить автоматическое переключение статуса устройства в группе администрирования при выполнении заданных условий. При выполнении заданных условий клиентскому устройству присваивается один из статусов: Критический или Предупреждение. При невыполнении заданных условий клиентскому устройству присваивается статус ОК.

Разным значениям одного условия могут соответствовать разные статусы. Например, по умолчанию при соблюдении условия Базы устарели со значением Более 3 дней клиентскому устройству присваивается статус Предупреждение, а со значением Более 7 дней – статус Критический.

Когда Kaspersky Security Center Cloud Console присваивает устройству статус, для некоторых условий (см. столбец "Описание условий") учитывается видимость устройств в сети. Например, если управляемому устройству был присвоен статус Критический, так как выполнено условие Базы устарели, а затем для устройства стало видимо в сети, то устройству присваивается статус ОК.

Настройка переключения статусов устройств

Вы можете изменить условия присвоения статусов Критический или Предупреждение устройству.

Чтобы изменить статус устройства на Критический:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Иерархия групп.

- В открывшемся списке групп перейдите по ссылке с названием группы, для которой вы хотите изменить переключение статусов устройств.

- В отобразившемся окне свойств выберите вкладку Статус устройства.

- Выберите раздел Критический.

- В блоке Установить статус "Критический", если включите условие, чтобы переключить устройство в состояние Критическое.

Однако вы можете изменить параметры, которые не заблокированы в родительской политике.

- Установите переключатель рядом с условием в списке.

- Нажмите на кнопку Изменить в верхнем левом углу списка.

- Для выбранного условия установите необходимое вам значение.

Не для всех условий можно задать значения.

- Нажмите на кнопку ОК.

При невыполнении заданных условий управляемому устройству присваивается статус Критический.

Чтобы изменить статус устройства на Предупреждение:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Иерархия групп.

- В открывшемся списке групп перейдите по ссылке с названием группы, для которой вы хотите изменить переключение статусов устройств.

- В отобразившемся окне свойств выберите вкладку Статус устройства.

- Выберите раздел Предупреждение.

- В блоке Установить статус "Предупреждение", если, включите условие, чтобы переключить устройство в состояние Предупреждение.

Однако вы можете изменить параметры, которые не заблокированы в родительской политике.

- Установите переключатель рядом с условием в списке.

- Нажмите на кнопку Изменить в верхнем левом углу списка.

- Для выбранного условия установите необходимое вам значение.

Не для всех условий можно задать значения.

- Нажмите на кнопку ОК.

При невыполнении заданных условий управляемому устройству присваивается статус Предупреждение.

Смена Сервера администрирования для клиентских устройств

Вы можете сменить Сервер администрирования, под управлением которого находятся клиентские устройства, другим Сервером с помощью задачи Смена Сервера администрирования. После завершения задачи выбранные клиентские устройства будут под управлением указанного Сервера администрирования. Вы можете переключать управление устройством между следующими Серверами администрирования:

- главным Сервер администрирования и одним из его виртуальных Серверов администрирования;

- двумя виртуальными Серверами администрирования одного и того же главного Сервера администрирования.

Чтобы сменить Сервер администрирования, под управлением которого находятся клиентские устройства, другим Сервером:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Задачи.

- Нажмите на кнопку Добавить.

Запустится мастер создания задачи. Для продолжения работы мастера нажмите на кнопку Далее.

- На шаге Параметры новой задачи укажите следующие параметры:

- В раскрывающемся списке Приложение выберите Kaspersky Security Center Cloud Console.

- В поле Тип задачи выберите Смена Сервера администрирования.

- В поле Название задачи укажите название создаваемой задачи.

Имя задачи не может превышать 100 символов и не может содержать специальные символы ("*<>?\:|).

- Выберите устройства, которым будет назначена задача:

- На шаге Область действия задачи укажите группу администрирования, устройства с определенными адресами или выборку устройств.

- На следующем шаге подтвердите свое согласие с условиями смены Сервера администрирования для клиентских устройств.

- На следующем шаге выберите виртуальный Сервер администрирования, который вы хотите использовать для управления выбранными устройствами.

- На шаге Выбор учетной записи для запуска задачи укажите параметры учетной записи:

- Если вы включите параметр Открыть окно свойств задачи после ее создания на странице Завершение создания задачи, вы сможете изменить установленные по умолчанию значения параметров задачи.

Если вы не включите этот параметр, задача будет создана с установленными по умолчанию значениями параметров. Установленные по умолчанию значения параметров можно изменить позже в любое время.

- Нажмите на кнопку Готово.

Задача будет создана и отобразится в списке задач.

- Нажмите на имя созданной задачи, чтобы открыть окно свойств задачи.

- В окне свойств задачи укажите общие параметры задачи в соответствии с вашими требованиями.

- Нажмите на кнопку Сохранить.

Задача создана и настроена.

- Запустите созданную задачу.

После завершения работы задачи клиентские устройства, для которых она была создана, переходят под управление Сервера администрирования, указанного в параметрах задачи.

Создание профилей подключения к Серверу администрирования

Чтобы автономные пользователи могли изменять способ подключения Агента администрирования к Серверу администрирования, необходимо настроить профили подключения к Серверу администрирования.

Профили подключения поддерживаются только для устройств под управлением Windows и macOS.

Чтобы создать профиль соединения:

- В главном окне приложения перейдите в раздел Активы (Устройства) и выполните одно из следующих действий:

- Если вы хотите создать профиль соединения для группы управляемых устройств, перейдите в раздел Политики и профили политик и нажмите на Агент администрирования Kaspersky Security Center.